مسح البرامج الضارة في Defender for Storage

يساعد فحص البرامج الضارة في Defender for Storage على حماية Azure Blob Storage من المحتوى الضار من خلال إجراء فحص كامل للبرامج الضارة على المحتوى الذي تم تحميله في الوقت الفعلي تقريبا، باستخدام قدرات برنامج الحماية من الفيروسات من Microsoft Defender. تم تصميمه للمساعدة في تلبية متطلبات الأمان والتوافق لمعالجة المحتوى غير الموثوق به.

إمكانية فحص البرامج الضارة هي حل SaaS بدون عامل يسمح بالإعداد البسيط على نطاق واسع، مع عدم الصيانة، ويدعم أتمتة الاستجابة على نطاق واسع.

تحميل البرامج الضارة هو أهم تهديد على التخزين على السحابة

قد يكون المحتوى الذي تم تحميله إلى التخزين السحابي برامج ضارة. يمكن أن تكون حسابات التخزين نقطة إدخال برامج ضارة في المؤسسة ونقطة توزيع البرامج الضارة. لحماية المؤسسات من هذا التهديد، يجب فحص المحتوى في التخزين السحابي بحثا عن البرامج الضارة قبل الوصول إليه.

يساعد مسح البرامج الضارة في Defender for Storage على حماية حسابات التخزين من المحتوى الضار

- حل SaaS مضمن يسمح بتمكين بسيط على نطاق واسع بدون صيانة.

- قدرات شاملة لمكافحة البرامج الضارة باستخدام برنامج الحماية من الفيروسات من Microsoft Defender (MDAV)، واصطياد البرامج الضارة متعددة الأشكال والمتحولة.

- يتم مسح كل نوع ملف ضوئيا (بما في ذلك الأرشيفات مثل الملفات المضغوطة) ويتم إرجاع نتيجة لكل فحص. حد حجم الملف هو 2 غيغابايت.

- يدعم الاستجابة على نطاق واسع - حذف الملفات المشبوهة أو تكسيرها، استنادا إلى علامات فهرس الكائنات الثنائية كبيرة الحجم أو أحداث شبكة الأحداث.

- عندما يحدد فحص البرامج الضارة ملفا ضارا، يتم إنشاء تنبيهات أمان Microsoft Defender for Cloud مفصلة.

- مصمم للمساعدة في تلبية متطلبات الأمان والتوافق لفحص المحتوى غير الموثوق به الذي تم تحميله إلى التخزين، بما في ذلك خيار تسجيل كل نتيجة فحص.

حالات الاستخدام الشائعة والسيناريوهات

تتضمن بعض حالات الاستخدام الشائعة والسيناريوهات لفحص البرامج الضارة في Defender for Storage ما يلي:

تطبيقات الويب: تسمح العديد من تطبيقات الويب السحابية للمستخدمين بتحميل المحتوى إلى التخزين. يسمح ذلك بالصيانة المنخفضة والتخزين القابل للتطوير لتطبيقات مثل التطبيقات الضريبية ومواقع CV لتحميل الموارد البشرية وتحميل الإيصالات.

حماية المحتوى: تتم عادة مشاركة الأصول مثل مقاطع الفيديو والصور وتوزيعها على نطاق واسع داخليا وعلى أطراف خارجية. CDNs (شبكة تسليم المحتوى) ومراكز المحتوى هي فرصة توزيع البرامج الضارة الكلاسيكية.

متطلبات التوافق: تتطلب الموارد التي تلتزم بمعايير التوافق مثل NIST وSWIFT و GDPR وغيرها ممارسات أمان قوية، والتي تتضمن فحص البرامج الضارة. وهو أمر بالغ الأهمية للمؤسسات التي تعمل في الصناعات أو المناطق الخاضعة للتنظيم.

تكامل الجهات الخارجية: يمكن أن تأتي بيانات الجهات الخارجية من مجموعة واسعة من المصادر، وقد لا يكون لكل منها ممارسات أمان قوية، مثل شركاء الأعمال والمطورين والمقاولين. يساعد الفحص بحثا عن البرامج الضارة على التأكد من أن هذه البيانات لا تقدم مخاطر أمنية لنظامك.

الأنظمة الأساسية التعاونية: على غرار مشاركة الملفات، تستخدم الفرق التخزين السحابي لمشاركة المحتوى والتعاون باستمرار عبر الفرق والمؤسسات. يضمن الفحص بحثا عن البرامج الضارة التعاون الآمن.

مسارات البيانات: يمكن أن تأتي البيانات التي تنتقل من خلال عمليات ETL (استخراج ونقل وتحميل) من مصادر متعددة وقد تتضمن برامج ضارة. يمكن أن يساعد المسح بحثا عن البرامج الضارة على ضمان سلامة هذه المسارات.

بيانات التدريب على التعلم الآلي: تعد جودة بيانات التدريب وأمانها أمرا بالغ الأهمية لنماذج التعلم الآلي الفعالة. من المهم التأكد من أن مجموعات البيانات هذه نظيفة وآمنة، خاصة إذا كانت تتضمن محتوى أو بيانات أنشأها المستخدم من مصادر خارجية.

إشعار

يعد مسح البرامج الضارة خدمة قريبة من الوقت الحقيقي. يمكن أن تختلف أوقات الفحص استنادا إلى حجم الملف أو نوع الملف الممسوح ضوئيا وكذلك على الحمل على الخدمة أو على حساب التخزين. تعمل Microsoft باستمرار على تقليل وقت الفحص العام، ولكن يجب مراعاة هذا التغير في أوقات الفحص عند تصميم تجربة مستخدم تستند إلى الخدمة.

المتطلبات الأساسية

لتمكين "فحص البرامج الضارة" وتكوينه، يجب أن يكون لديك أدوار المالك (مثل مالك الاشتراك أو مالك حساب التخزين) أو أدوار محددة مع إجراءات البيانات الضرورية. تعرف على المزيد حول الأذونات المطلوبة.

يمكنك تمكين وتكوين فحص البرامج الضارة على نطاق واسع لاشتراكاتك مع الحفاظ على التحكم الدقيق في تكوين الميزة لحسابات التخزين الفردية. هناك عدة طرق لتمكين وتكوين فحص البرامج الضارة: نهج Azure المضمن (الأسلوب الموصى به)، أو برمجيا باستخدام البنية الأساسية كقوالب التعليمات البرمجية، بما في ذلك قوالب Terraform وBicep وARM، باستخدام مدخل Microsoft Azure، أو مباشرة مع واجهة برمجة تطبيقات REST.

كيف يعمل مسح البرامج الضارة

فحص البرامج الضارة عند التحميل

مشغلات التحميل

يتم تشغيل عمليات فحص البرامج الضارة في حساب تخزين محمي بواسطة أي عملية تؤدي إلى BlobCreated حدث، كما هو محدد في Azure Blob Storage كصفحة مصدر شبكة الأحداث. تتضمن هذه العمليات التحميل الأولي للكائنات الثنائية كبيرة الحجم الجديدة، والكتابة فوق الكائنات الثنائية كبيرة الحجم الموجودة، والانتهاء من التغييرات على الكائنات الثنائية كبيرة الحجم من خلال عمليات محددة. قد تتضمن PutBlockListإنهاء العمليات ، التي تجمع كتل الكائنات الثنائية كبيرة الحجم من كتل متعددة، أو FlushWithClose، التي تلتزم بالبيانات الملحقة بنقطة في Azure Data Lake Storage Gen2.

إشعار

لا تؤدي العمليات المتزايدة مثل AppendFile Azure Data Lake Storage Gen2 وفي PutBlock Azure BlockBlob، والتي تسمح بإضافة البيانات دون الانتهاء الفوري، إلى تشغيل فحص البرامج الضارة من تلقاء نفسها. يتم بدء فحص البرامج الضارة فقط عندما يتم تنفيذ هذه الإضافات رسميا: FlushWithClose تثبيت العمليات ووضع اللمسات AppendFile الأخيرة عليها، وتشغيل الفحص، وتثبيت PutBlockList الكتل في BlockBlob، وبدء الفحص. يعد فهم هذا التمييز أمرا بالغ الأهمية لإدارة تكاليف المسح الضوئي بفعالية، حيث يمكن أن يؤدي كل التزام إلى فحص جديد وربما زيادة النفقات بسبب عمليات فحص متعددة للبيانات المحدثة بشكل متزايد.

مسح المناطق والاحتفاظ بالبيانات ضوئيا

تقرأ خدمة فحص البرامج الضارة التي تستخدم تقنيات برنامج الحماية من الفيروسات من Microsoft Defender الكائن الثنائي كبير الحجم. يقوم فحص البرامج الضارة بمسح المحتوى "في الذاكرة" وحذف الملفات الممسوحة ضوئيا مباشرة بعد الفحص. لا يتم الاحتفاظ بالمحتوى. يحدث الفحص داخل نفس المنطقة من حساب التخزين. في بعض الحالات، عندما يكون الملف مريبا، والمزيد من البيانات مطلوبة، قد يشارك مسح البرامج الضارة بيانات تعريف الملف خارج منطقة الفحص، بما في ذلك بيانات التعريف المصنفة على أنها بيانات العميل (على سبيل المثال، تجزئة SHA-256)، مع Microsoft Defender لنقطة النهاية.

الوصول إلى بيانات العملاء

تتطلب خدمة فحص البرامج الضارة الوصول إلى بياناتك لفحص بياناتك بحثا عن البرامج الضارة. أثناء تمكين الخدمة، يتم إنشاء مورد ماسح بيانات جديد يسمى StorageDataScanner في اشتراك Azure الخاص بك. يتم منح هذا المورد مع تعيين دور مالك بيانات Storage Blob للوصول إلى بياناتك وتغييرها لفحص البرامج الضارة واكتشاف البيانات الحساسة.

نقطة النهاية الخاصة مدعومة خارج الصندوق

يتم دعم فحص البرامج الضارة في Defender for Storage في حسابات التخزين التي تستخدم نقاط النهاية الخاصة مع الحفاظ على خصوصية البيانات.

توفر نقاط النهاية الخاصة اتصالا آمنا بخدمات تخزين Azure، مما يلغي التعرض العام للإنترنت، وتعتبر أفضل الممارسات.

إعداد فحص البرامج الضارة

عند تمكين فحص البرامج الضارة، تحدث الإجراءات التالية تلقائيا في بيئتك:

لكل حساب تخزين تقوم بتمكين مسح البرامج الضارة عليه، يتم إنشاء مورد موضوع نظام شبكة الأحداث في نفس مجموعة الموارد لحساب التخزين - تستخدمه خدمة فحص البرامج الضارة للاستماع إلى مشغلات تحميل الكائن الثنائي كبير الحجم. تؤدي إزالة هذا المورد إلى تعطل وظيفة فحص البرامج الضارة.

لمسح بياناتك ضوئيا، تتطلب خدمة فحص البرامج الضارة الوصول إلى بياناتك. أثناء تمكين الخدمة، يتم إنشاء مورد ماسح بيانات جديد يسمى

StorageDataScannerفي اشتراك Azure الخاص بك ويتم تعيينه بهوية مدارة معينة من قبل النظام. يتم منح هذا المورد مع تعيين دور مالك بيانات Storage Blob مما يسمح له بالوصول إلى بياناتك لأغراض فحص البرامج الضارة واكتشاف البيانات الحساسة.

إذا تم تعيين تكوين شبكة حساب التخزين الخاص بك إلى تمكين الوصول إلى الشبكة العامة من الشبكات الظاهرية المحددة وعنوان IP، StorageDataScanner تتم إضافة المورد إلى قسم مثيلات الموارد ضمن تكوين شبكة حساب التخزين للسماح بالوصول إلى مسح بياناتك ضوئيا.

إذا كنت تقوم بتمكين مسح البرامج الضارة على مستوى الاشتراك، يتم إنشاء مورد عامل تشغيل أمان جديد يسمى StorageAccounts/securityOperators/DefenderForStorageSecurityOperator في اشتراك Azure الخاص بك ويتم تعيينه بهوية مدارة من قبل النظام. يتم استخدام هذا المورد لتمكين وإصلاح تكوين Defender for Storage و Malware Scanning على حسابات التخزين الموجودة والتحقق من تمكين حسابات التخزين الجديدة التي تم إنشاؤها في الاشتراك. يحتوي هذا المورد على تعيينات أدوار تتضمن الأذونات المحددة اللازمة لتمكين مسح البرامج الضارة.

إشعار

يعتمد فحص البرامج الضارة على موارد وهويات وإعدادات شبكات معينة لتعمل بشكل صحيح. إذا قمت بتعديل أي من هذه البرامج أو حذفها، فسيتوقف فحص البرامج الضارة عن العمل. لاستعادة التشغيل العادي، يمكنك إيقاف تشغيله وتشغيله مرة أخرى.

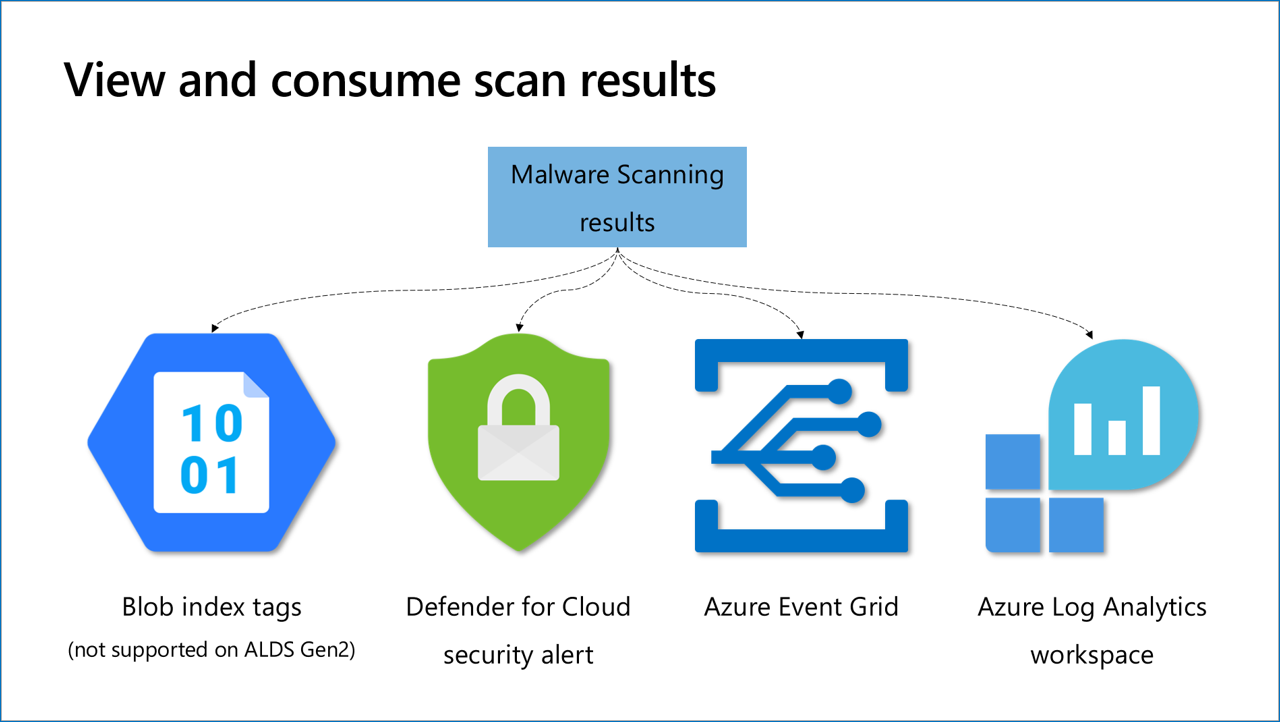

توفير نتائج الفحص

تتوفر نتائج فحص البرامج الضارة من خلال أربع طرق. بعد الإعداد، سترى نتائج الفحص كعلامات فهرس كائن ثنائي كبير الحجم لكل ملف تم تحميله ومسحه ضوئيا في حساب التخزين، وتنبيهات أمان Microsoft Defender for Cloud عند تحديد ملف على أنه ضار.

قد تختار تكوين أساليب نتائج فحص إضافية، مثل Event Grid وLog Analytics؛ تتطلب هذه الأساليب تكوينا إضافيا. في القسم التالي، ستتعرف على طرق نتائج الفحص المختلفة.

نتائج الفحص

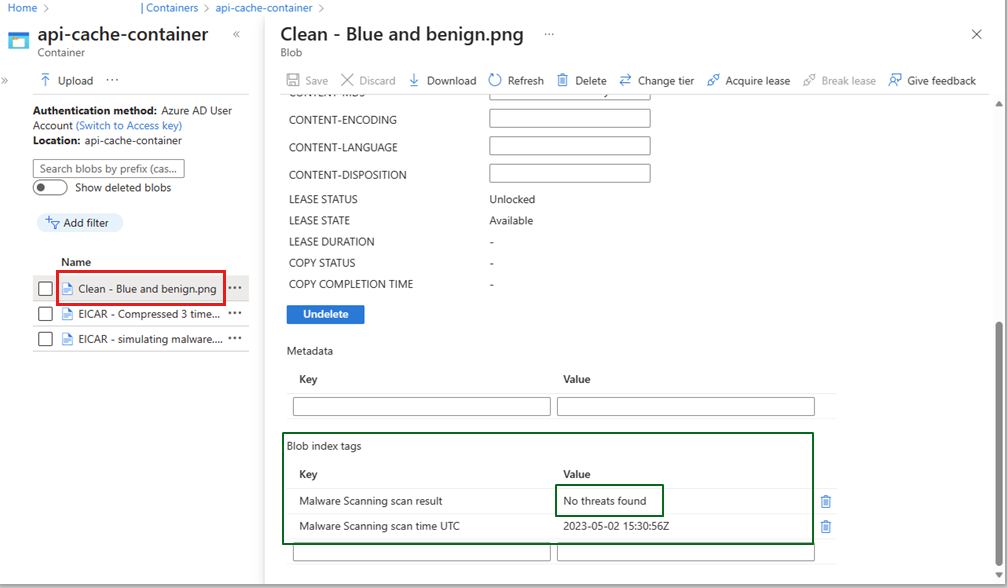

علامات فهرس البيانات كبيرة الحجم

علامات فهرس Blob هي حقول بيانات تعريف على كائن ثنائي كبير الحجم. يصنفون البيانات في حساب التخزين الخاص بك باستخدام سمات علامة قيمة المفتاح. تتم فهرسة هذه العلامات تلقائياً وعرضها كفهرس متعدد الأبعاد قابل للبحث للعثور على البيانات بسهولة. نتائج الفحص موجزة، وتعرض نتيجة فحص البرامج الضارة ووقت فحص البرامج الضارة UTC في بيانات تعريف الكائن الثنائي كبير الحجم. توفر أنواع النتائج الأخرى (التنبيهات والأحداث والسجلات) المزيد من المعلومات حول نوع البرامج الضارة و عملية تحميل الملف.

يمكن استخدام علامات فهرس Blob من قبل التطبيقات لأتمتة مهام سير العمل، ولكنها ليست مقاومة للعبث. اقرأ المزيد حول إعداد الاستجابة.

إشعار

يتطلب الوصول إلى علامات الفهرس أذونات. لمزيد من المعلومات، راجع الحصول على علامات فهرس الكائن الثنائي كبير الحجم وتعيينها وتحديثها.

تنبيهات أمان Defender for Cloud

عند الكشف عن ملف ضار، يقوم Microsoft Defender for Cloud بإنشاء تنبيه أمان Microsoft Defender for Cloud. لمشاهدة التنبيه، انتقل إلى تنبيهات أمان Microsoft Defender for Cloud . يحتوي تنبيه الأمان على تفاصيل وسياق على الملف ونوع البرامج الضارة وخطوات التحقيق والمعالجة الموصى بها. لاستخدام هذه التنبيهات للمعالجة، يمكنك:

- اعرض تنبيهات الأمان في مدخل Microsoft Azure بالانتقال إلى تنبيهات Microsoft Defender for Cloud>Security.

- تكوين الأتمتة استنادا إلى هذه التنبيهات.

- تصدير تنبيهات الأمان إلى SIEM. يمكنك تصدير تنبيهات الأمان باستمرار Microsoft Sentinel (MICROSOFT's SIEM) باستخدام موصل Microsoft Sentinel أو SIEM آخر من اختيارك.

تعرف على المزيد حول الاستجابة لتنبيهات الأمان.

حدث Event Grid

شبكة الأحداث مفيدة للأتمتة المستندة إلى الحدث. إنها أسرع طريقة للحصول على النتائج مع الحد الأدنى من زمن الانتقال في شكل أحداث يمكنك استخدامها لأتمتة الاستجابة.

يمكن استهلاك الأحداث من الموضوعات المخصصة لشبكة الأحداث بواسطة أنواع نقاط نهاية متعددة. الأكثر فائدة لسيناريوهات فحص البرامج الضارة هي:

- Function App (المعروف سابقا باسم Azure Function) - استخدم دالة بلا خادم لتشغيل التعليمات البرمجية للاستجابة التلقائية مثل النقل أو الحذف أو العزل.

- إخطار على الويب - لتوصيل تطبيق.

- Event Hubs و Service Bus Queue - لإعلام المستهلكين في المراحل النهائية.

تعرف على كيفية تكوين مسح البرامج الضارة بحيث يتم إرسال كل نتيجة فحص تلقائيا إلى موضوع Event Grid لأغراض التشغيل التلقائي.

تحليلات السجلات

قد ترغب في تسجيل نتائج الفحص للحصول على أدلة التوافق أو التحقيق في نتائج الفحص. من خلال إعداد وجهة مساحة عمل Log Analytics، يمكنك تخزين كل نتيجة فحص في مستودع سجل مركزي يسهل الاستعلام عنه. يمكنك عرض النتائج بالانتقال إلى مساحة عمل وجهة Log Analytics والبحث عن StorageMalwareScanningResults الجدول.

تعرف على المزيد حول إعداد التسجيل لمسح البرامج الضارة.

تلميح

ندعوك لاستكشاف ميزة فحص البرامج الضارة في Defender for Storage من خلال التمرين المعملي العملي. اتبع إرشادات تدريب النينجا للحصول على دليل مفصل خطوة بخطوة حول كيفية إعداد واختبار فحص البرامج الضارة من طرف إلى طرف، بما في ذلك تكوين الاستجابات لنتائج الفحص. يعد هذا جزءا من مشروع "المختبرات" الذي يساعد العملاء على زيادة استخدام Microsoft Defender for Cloud وتوفير تجربة عملية عملية مع قدراته.

مراقبة التكاليف

تتم فوترة فحص البرامج الضارة لكل غيغابايت ممسوح ضوئيا. لتوفير إمكانية التنبؤ بالتكلفة، يدعم مسح البرامج الضارة تعيين حد أقصى لمقدار GB الممسوح ضوئيا في شهر واحد لكل حساب تخزين.

هام

لا يتم تضمين مسح البرامج الضارة في Defender for Storage مجانا في الإصدار التجريبي الأول لمدة 30 يوما وسيتم تحصيل الرسوم من اليوم الأول وفقا لنظام التسعير المتوفر في صفحة تسعير Defender for Cloud.

تم تصميم آلية "الحد الأقصى" لتعيين حد فحص شهري، يتم قياسه بالجيجابايت (GB)، لكل حساب تخزين، ليكون بمثابة عنصر تحكم فعال في التكلفة. إذا تم إنشاء حد مسح ضوئي محدد مسبقا لحساب تخزين في شهر تقويمي واحد، فستتوقف عملية الفحص تلقائيا بمجرد الوصول إلى هذا الحد (مع انحراف يصل إلى 20 غيغابايت)، ولن يتم فحص الملفات بحثا عن البرامج الضارة. تتم إعادة تعيين الحد الأقصى في نهاية كل شهر في منتصف الليل بالتوقيت العالمي المتفق عليه. عادة ما يستغرق تحديث الحد الأقصى ما يصل إلى ساعة حتى يصبح ساري المفعول.

بشكل افتراضي، يتم تحديد حد 5 تيرابايت (5000 غيغابايت) إذا لم يتم تحديد آلية محددة للحد الأقصى.

تلميح

يمكنك تعيين آلية الحد الأقصى على حسابات التخزين الفردية أو عبر اشتراك كامل (سيتم تخصيص الحد المحدد على مستوى الاشتراك لكل حساب تخزين في الاشتراك).

اتبع هذه الخطوات لتكوين آلية الحد الأقصى.

تكاليف إضافية لمسح البرامج الضارة

يستخدم مسح البرامج الضارة خدمات Azure الأخرى كأساس لها. وهذا يعني أنه عند تمكين مسح البرامج الضارة، سيتم أيضا تحصيل رسوم منك مقابل خدمات Azure التي تتطلبها. تتضمن هذه الخدمات عمليات قراءة Azure Storage وفهرسة كائن ثنائي كبير الحجم ل Azure Storage وإعلامات Azure Event Grid.

معالجة الإيجابيات الخاطئة المحتملة والسلبيات الخاطئة

إذا كان لديك ملف تشك في أنه قد يكون ضارا ولكن لم يتم اكتشافه (سلبي خاطئ) أو تم اكتشافه بشكل غير صحيح (إيجابي خاطئ)، يمكنك إرساله إلينا للتحليل من خلال مدخل إرسال العينة. حدد "Microsoft Defender for Storage" كمصدر.

يسمح لك Defender for Cloud بقمع التنبيهات الإيجابية الخاطئة. تأكد من الحد من قاعدة المنع باستخدام اسم البرامج الضارة أو تجزئة الملف.

لا يؤدي مسح البرامج الضارة تلقائيا إلى حظر الوصول إلى الكائن الثنائي كبير الحجم الذي تم تحميله أو تغيير الأذونات إليه، حتى لو كان ضارا.

القيود

الميزات والخدمات غير المدعومة

حسابات التخزين غير المدعومة: حسابات التخزين القديمة v1 غير مدعومة من خلال مسح البرامج الضارة.

خدمة غير مدعومة: ملفات Azure غير مدعومة من خلال مسح البرامج الضارة.

عميل غير معتمد: لن يتم فحص الكائنات الثنائية كبيرة الحجم التي تم تحميلها باستخدام بروتوكول نظام ملفات الشبكة (NFS) 3.0 بحثا عن البرامج الضارة عند التحميل.

المناطق غير المدعومة: Jio India West، كوريا الجنوبية، جنوب أفريقيا الغربية.

المناطق التي يدعمها Defender for Storage ولكن ليس عن طريق فحص البرامج الضارة. تعرف على المزيد حول توفر Defender for Storage.

أنواع الكائنات الثنائية كبيرة الحجم غير المعتمدة: لا يتم دعم الكائنات الثنائية كبيرة الحجم للإلحاق والصفحة لمسح البرامج الضارة.

التشفير غير المدعوم: الكائنات الثنائية كبيرة الحجم المشفرة من جانب العميل غير مدعومة حيث لا يمكن فك تشفيرها قبل المسح الضوئي بواسطة الخدمة. ومع ذلك، يتم دعم البيانات المشفرة الثابتة بواسطة المفتاح المدار للعميل (CMK).

نتائج علامة الفهرس غير المعتمدة: نتيجة فحص علامة الفهرس غير مدعومة في حسابات التخزين مع تمكين مساحة الاسم الهرمية (Azure Data Lake Storage Gen2).

شبكة الأحداث: مواضيع شبكة الأحداث التي لم يتم تمكين الوصول إلى الشبكة العامة (أي اتصالات نقطة النهاية الخاصة) غير مدعومة من خلال مسح البرامج الضارة في Defender for Storage.

سعة معدل النقل وحدود حجم الكائن الثنائي كبير الحجم

- حد معدل النقل للمسح الضوئي: يمكن أن يعالج فحص البرامج الضارة ما يصل إلى 2 غيغابايت في الدقيقة لكل حساب تخزين. إذا تجاوز معدل تحميل الملف هذه العتبة مؤقتا لحساب تخزين، يحاول النظام مسح الملفات ضوئيا بما يتجاوز حد المعدل. إذا تجاوز معدل تحميل الملف هذا الحد باستمرار، فلن يتم مسح بعض الكائنات الثنائية كبيرة الحجم ضوئيا.

- حد فحص Blob: يمكن لمسح البرامج الضارة معالجة ما يصل إلى 2000 ملف في الدقيقة لكل حساب تخزين. إذا تجاوز معدل تحميل الملف هذه العتبة مؤقتا لحساب تخزين، يحاول النظام مسح الملفات ضوئيا بما يتجاوز حد المعدل. إذا تجاوز معدل تحميل الملف هذا الحد باستمرار، فلن يتم مسح بعض الكائنات الثنائية كبيرة الحجم ضوئيا.

- حد حجم الكائن الثنائي كبير الحجم: الحد الأقصى لحجم كائن ثنائي كبير الحجم واحد ليتم مسحه ضوئيا هو 2 غيغابايت. لن يتم فحص الكائنات الثنائية كبيرة الحجم التي تزيد عن الحد الأقصى.

تحميلات Blob وتحديثات علامات الفهرس

عند تحميل كائن ثنائي كبير الحجم إلى حساب التخزين، يبدأ مسح البرامج الضارة عملية قراءة إضافية ويحدث علامة الفهرس. في معظم الحالات، لا تولد هذه العمليات حملا كبيرا.

التأثير على الوصول والتخزين IOPS

على الرغم من عملية المسح الضوئي، لا يزال الوصول إلى البيانات التي تم تحميلها غير متأثر، والتأثير على عمليات الإدخال/الإخراج للتخزين في الثانية (IOPS) ضئيل.

القيود مقارنة Microsoft Defender لنقطة النهاية

يستخدم Defender for Storage نفس محرك الحماية من البرامج الضارة والتوقيعات المحدثة مثل Defender لنقطة النهاية للفحص بحثا عن البرامج الضارة. ومع ذلك، عند تحميل الملفات إلى Azure Storage، فإنها تفتقر إلى بيانات تعريف معينة يعتمد عليها محرك مكافحة البرامج الضارة. يمكن أن يؤدي هذا النقص في بيانات التعريف إلى معدل أعلى من الاكتشافات الفائتة، والمعروفة باسم "السلبيات الزائفة"، في Azure Storage مقارنة بتلك التي تم اكتشافها بواسطة Defender لنقطة النهاية.

فيما يلي بعض الأمثلة على بيانات التعريف المفقودة:

علامة الويب (MOTW):MOTW هي ميزة أمان Windows تتعقب الملفات التي تم تنزيلها من الإنترنت. ومع ذلك، عند تحميل الملفات إلى Azure Storage، لا يتم الاحتفاظ ببيانات التعريف هذه.

سياق مسار الملف: في أنظمة التشغيل القياسية، يمكن أن يوفر مسار الملف سياقا إضافيا للكشف عن التهديدات. على سبيل المثال، سيتم وضع علامة على ملف يحاول تعديل مواقع النظام (على سبيل المثال، C:\Windows\System32) على أنه مريب، ويخضع لمزيد من التحليل. في Azure Storage، لا يمكن استخدام سياق مسارات ملفات معينة داخل الكائن الثنائي كبير الحجم بنفس الطريقة.

البيانات السلوكية: يحلل Defender for Storage محتويات الملفات دون تشغيلها. يقوم بفحص الملفات وقد يحاكي تنفيذها للتحقق من وجود برامج ضارة. ومع ذلك، قد لا يكشف هذا النهج عن أنواع معينة من البرامج الضارة التي تكشف عن طبيعتها الضارة فقط أثناء التنفيذ.

الخطوات التالية

تعرف على المزيد حول كيفية إعداد الاستجابة لنتائج مسح البرامج الضارة.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ