إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يستخدم Defender for Cloud خوارزمية خاصة لتحديد مسارات الهجوم المحتملة الخاصة ببيئة السحابة المتعددة. يركز Defender for Cloud على التهديدات الحقيقية الخارجية والقابلة للاستغلال بدلا من السيناريوهات الواسعة. تكتشف الخوارزمية مسارات الهجوم التي تبدأ خارج مؤسستك وتتقدم إلى أهداف مهمة للأعمال ، مما يساعدك على تجاوز الضوضاء والتصرف بشكل أسرع.

يمكنك استخدام تحليل مسار الهجوم لمعالجة مشكلات الأمان التي تشكل تهديدات فورية ولديك أكبر إمكانات للاستغلال في بيئتك. يحلل Defender for Cloud أي مشكلات الأمان هي جزء من مسارات الهجوم المكشوفة خارجيا والتي يمكن للمهاجمين استخدامها لاختراق بيئتك. كما يسلط الضوء على توصيات الأمان التي تحتاج إلى حلها للتخفيف من هذه المشكلات.

بشكل افتراضي، يتم تنظيم مسارات الهجوم حسب مستوى المخاطر. يتم تحديد مستوى المخاطر بواسطة محرك تحديد أولويات المخاطر المدرك للسياق الذي يأخذ في الاعتبار عوامل الخطر لكل مورد. تعرف على المزيد حول كيفية منح Defender for Cloud الأولوية لتوصيات الأمان.

ملاحظة

هذه القدرة حاليا قيد المعاينة.

للمزيد من التفاصيل حول الفجوات والقيود الحالية، راجع القيود المعروفة.

المتطلبات الأساسية

يجب تمكين Defender Cloud Security Posture Management (CSPM) وتمكين الفحص بدون عامل.

الأدوار والأذونات المطلوبة: قارئ الأمان أو مسؤول الأمان أو القارئ أو المساهم أو المالك.

ملاحظة

قد ترى صفحة مسار الهجوم فارغة، حيث تركز مسارات الهجوم الآن على التهديدات الحقيقية الخارجية والقابلة للاستغلال بدلا من السيناريوهات الواسعة. يساعد هذا في تقليل الضوضاء وتحديد أولويات المخاطر الوشيكة.

لعرض مسارات الهجوم المرتبطة بالحاويات:

يجب تمكين ملحق وضع الحاوية بدون عامل في إدارة وضع الأمان السحابي في Defender أو

يمكنك تمكين Defender for Containers، وتثبيت العوامل ذات الصلة من أجل عرض مسارات الهجوم المتعلقة بالحاويات. يمنحك هذا أيضا القدرة على الاستعلام عن أحمال عمل مستوى بيانات الحاويات في مستكشف الأمان.

الأدوار والأذونات المطلوبة: قارئ الأمان أو مسؤول الأمان أو القارئ أو المساهم أو المالك.

تحديد مسارات الهجوم

يمكنك استخدام تحليل مسار الهجوم لتحديد أكبر المخاطر على بيئتك ومعالجتها.

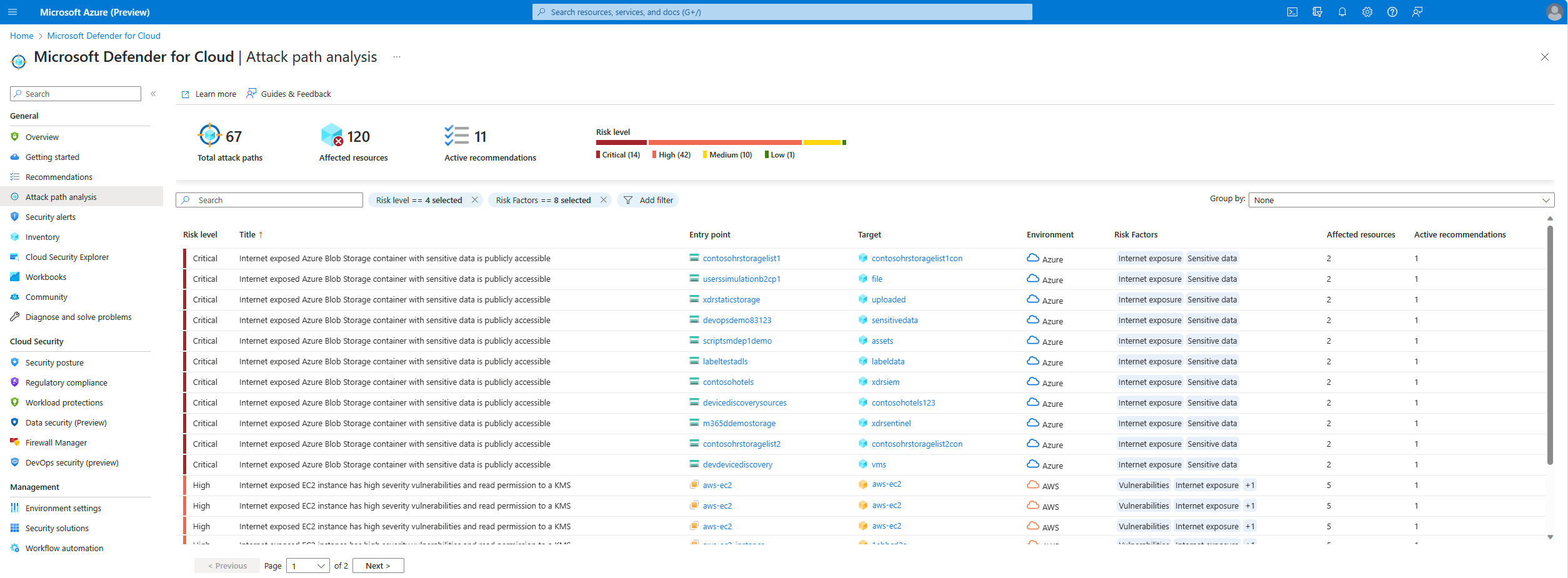

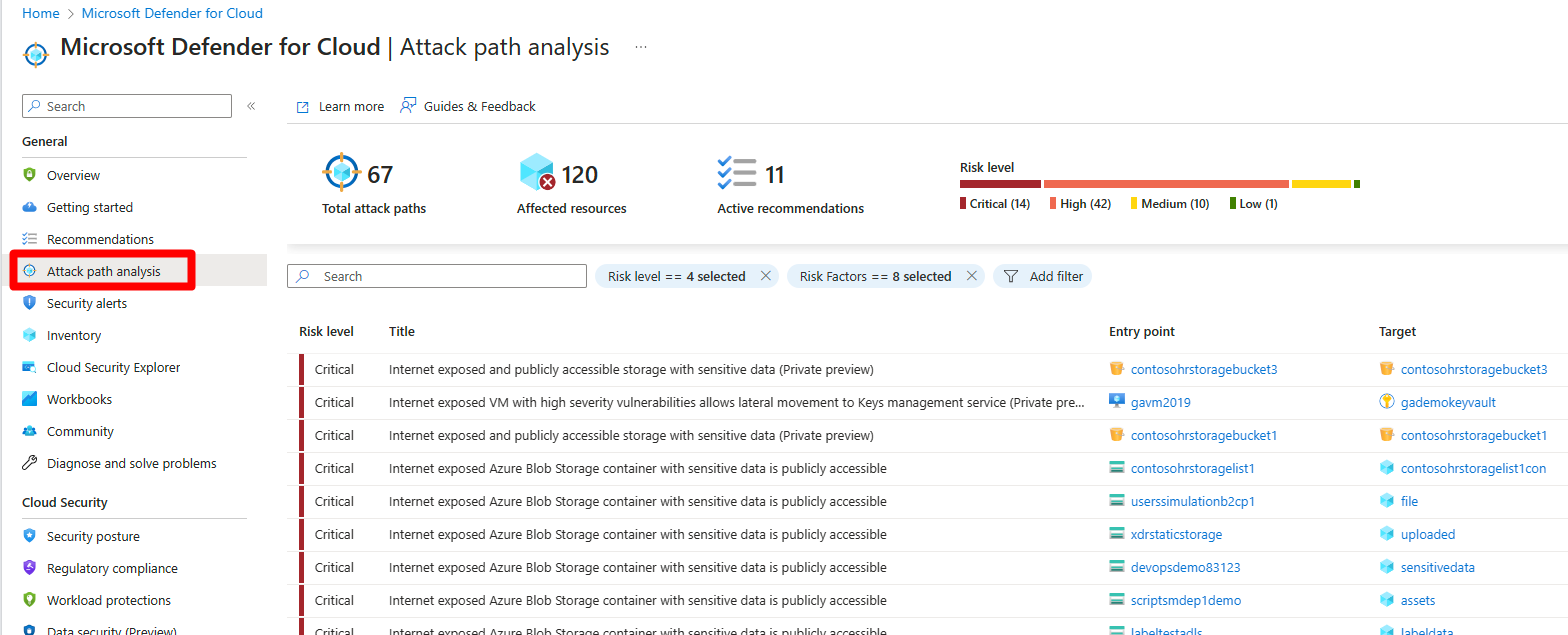

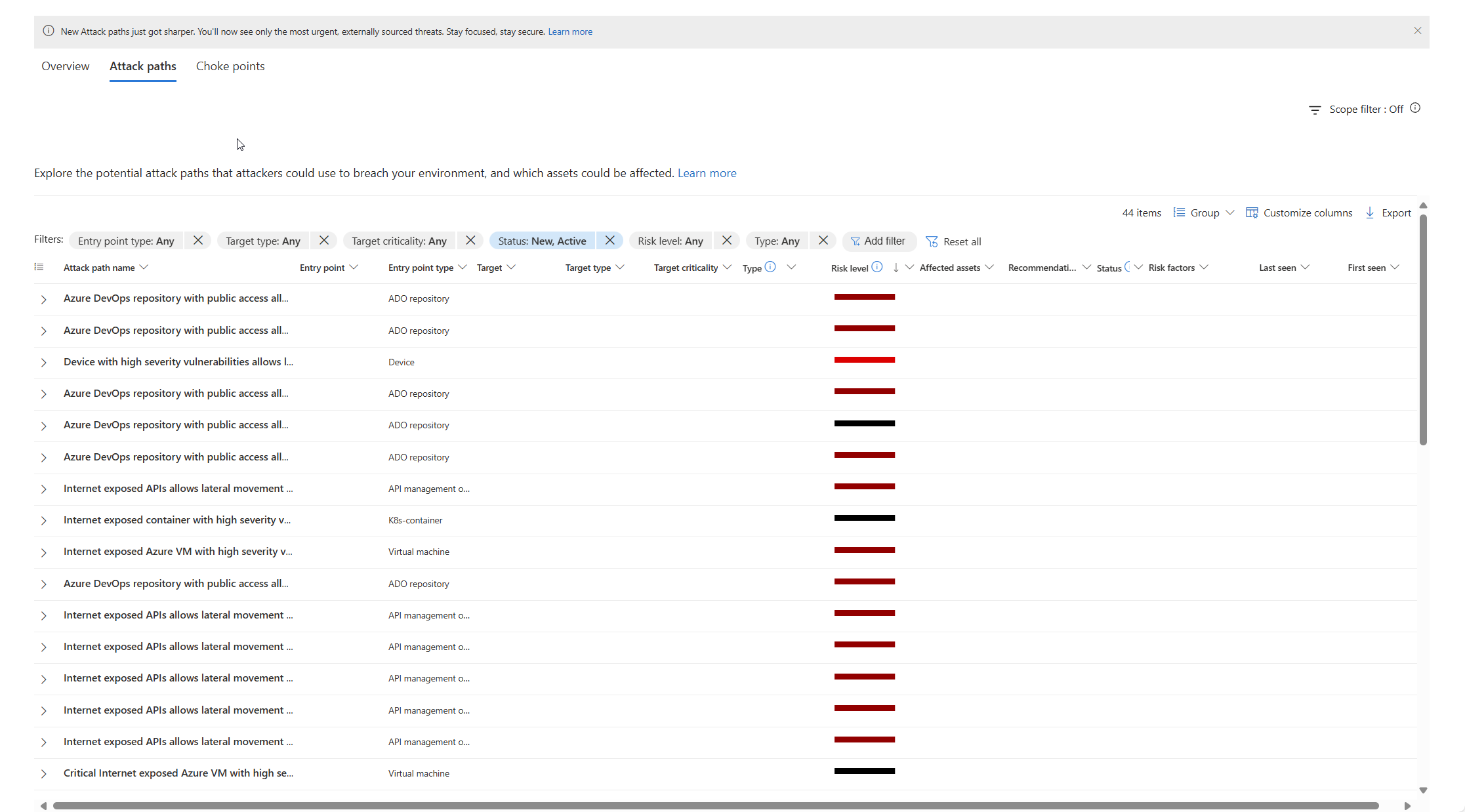

تعرض لك صفحة مسار الهجوم نظرة عامة على جميع مسارات الهجوم. يمكنك أيضا مشاهدة الموارد المتأثرة وقائمة مسارات الهجوم النشطة.

لتحديد مسارات الهجوم في بوابة Azure:

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى Microsoft Defender for Cloud>Attack path analysis.

حدد مسار هجوم.

حدد عقدة.

ملاحظة

إذا كانت لديك أذونات محدودة - خاصة عبر الاشتراكات - فقد لا ترى تفاصيل مسار الهجوم الكامل. هذا هو السلوك المتوقع المصمم لحماية البيانات الحساسة. لعرض جميع التفاصيل، تأكد من أن لديك الأذونات اللازمة.

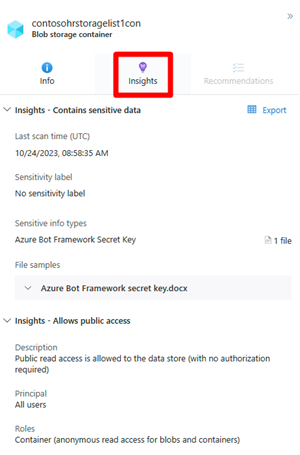

حدد Insight لعرض الرؤى المقترنة لتلك العقدة.

حدد Recommendations.

حدد توصية.

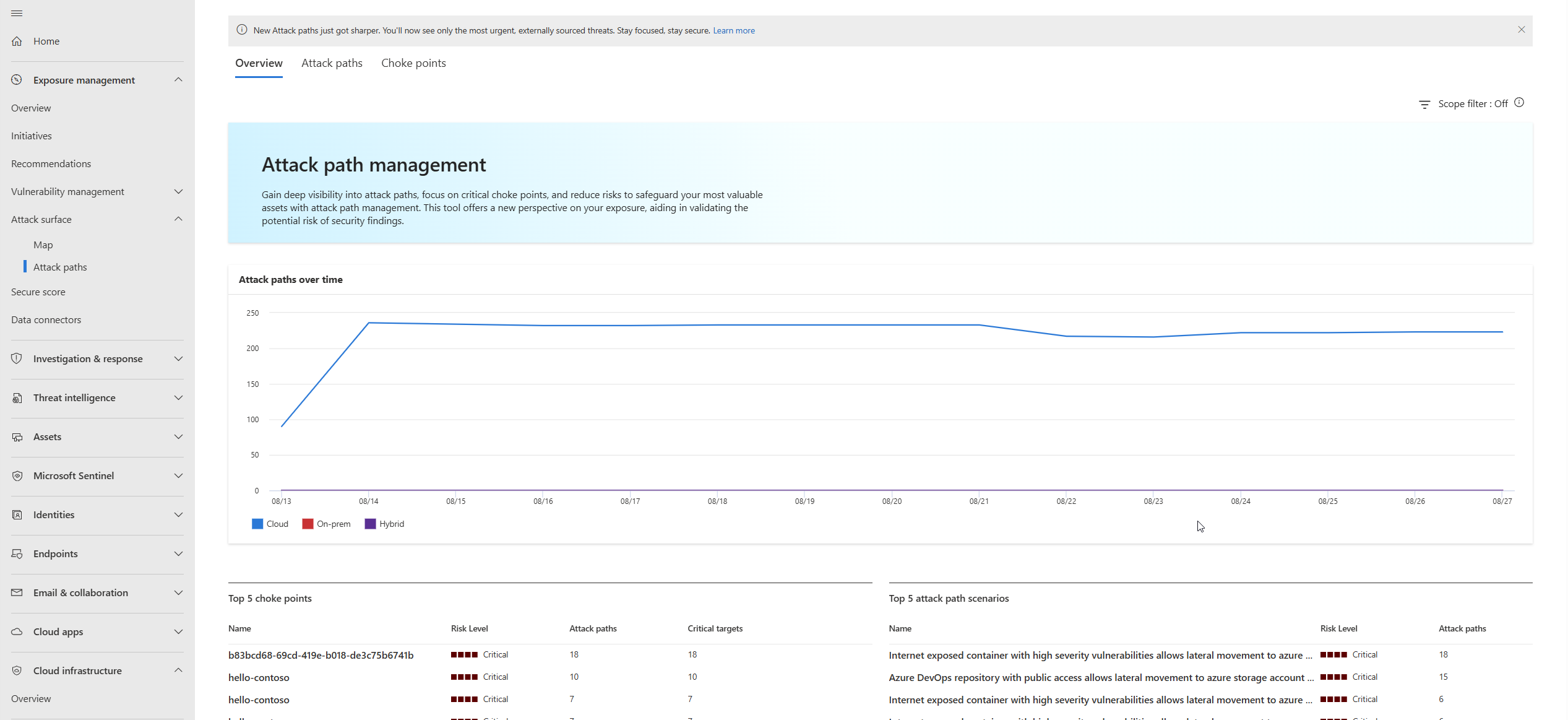

لتحديد مسارات الهجوم في بوابة المدافع:

سجل الدخول إلى مدخل Microsoft Defender.

انتقل إلىمسارات الهجوم>> التعرض. سترى نظرة عامة على مسارات هجومك.

تجربة مسارات الهجوم توفر عدة رؤى:

- تبويب نظرة عامة: عرض مسارات الهجوم على مر الزمن، أفضل 5 نقاط اختناق، أفضل 5 سيناريوهات لمسارات الهجوم، أفضل الأهداف، وأفضل نقاط الدخول

- قائمة مسارات الهجوم: عرض ديناميكي وقابل للتصفية لجميع مسارات الهجوم مع قدرات تصفية متقدمة

- نقاط الاختناق: قائمة بالعقد التي تلتقي فيها مسارات هجوم متعددة، وتم تصنيفها كعنق زجاجة عالية الخطورة

ملاحظة

في بوابة ديفندر، يعد تحليل مسار الهجوم جزءا من قدرات إدارة التعريض الأوسع، مما يوفر تكاملا معززا مع حلول أمان مايكروسوفت الأخرى وارتباط موحد للحوادث.

اختر تبويب مسارات الهجوم .

استخدم التصفية المتقدمة في قائمة مسارات الهجوم للتركيز على مسارات الهجوم المحددة:

- مستوى المخاطر: تصفية حسب مسارات الهجوم عالية أو متوسطة أو منخفضة المخاطر

- نوع الأصل: التركيز على أنواع الموارد المحددة

- حالة المعالجة: عرض مسارات الهجوم المحلولة، الجارية، أو المعلقة

- الإطار الزمني: تصفية حسب فترات زمنية محددة (مثلا، آخر 30 يوما)

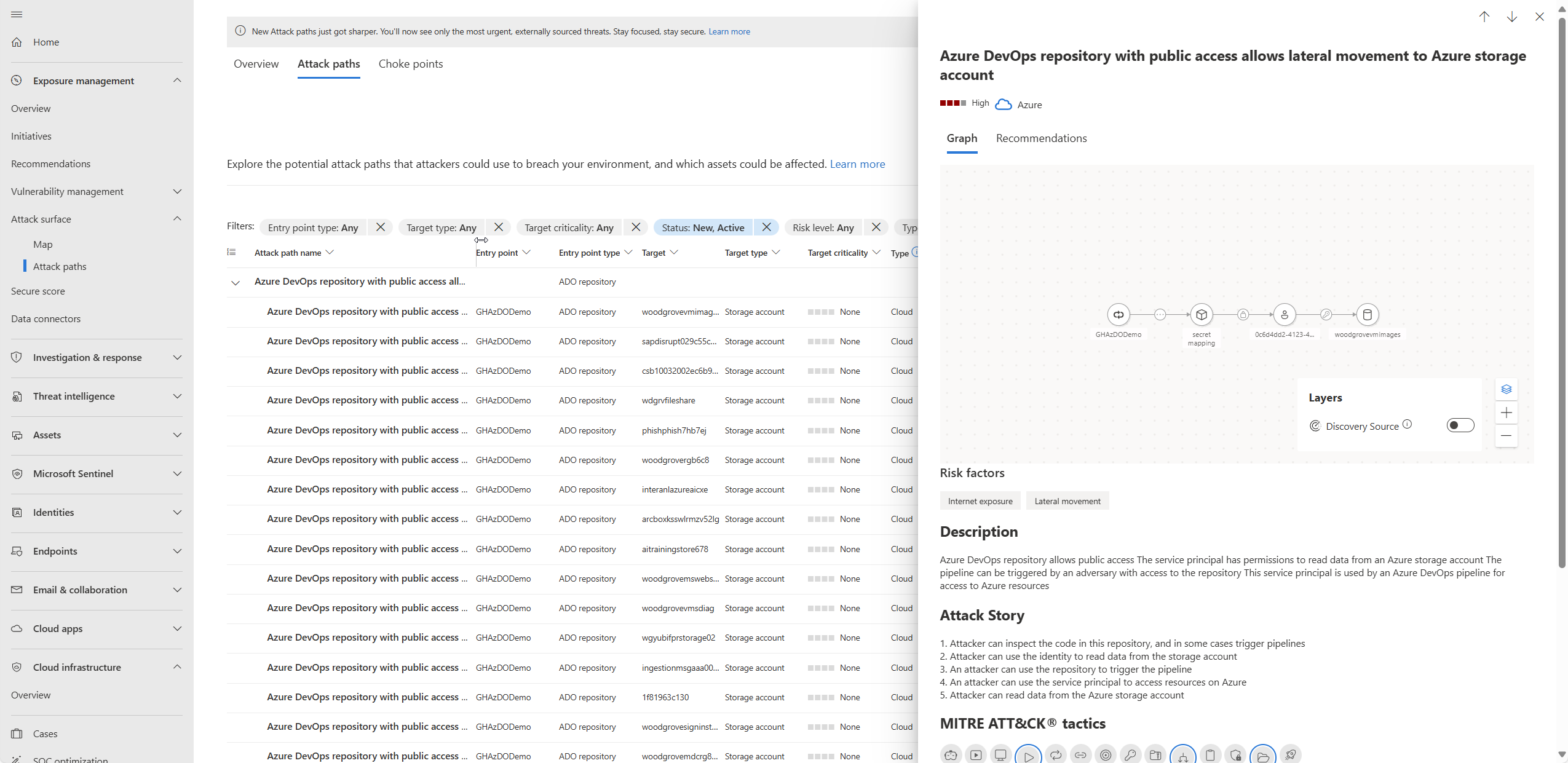

اختر مسار هجوم لعرض خريطة مسار الهجوم، وهي عرض بياني يبرز ما يلي:

- العقد الضعيفة: الموارد التي تواجه مشاكل أمنية

- نقاط الدخول: نقاط وصول خارجية يمكن أن تبدأ منها الهجمات

- الأصول المستهدفة: الموارد الحرجة التي يحاول المهاجمون الوصول إليها

- نقاط الاختناق: نقاط تقارب حيث تتقاطع مسارات الهجوم المتعدد

اختر عقدة للتحقيق في المعلومات التفصيلية:

ملاحظة

إذا كانت لديك أذونات محدودة - خاصة عبر الاشتراكات - فقد لا ترى تفاصيل مسار الهجوم الكامل. هذا هو السلوك المتوقع المصمم لحماية البيانات الحساسة. لعرض جميع التفاصيل، تأكد من أن لديك الأذونات اللازمة.

تفاصيل العقد التي تراجع تشمل:

- تكتيكات وتقنيات هجوم وهجوم ميتر: فهم منهجية الهجوم

- عوامل الخطر: العوامل البيئية التي تساهم في المخاطر

- التوصيات ذات الصلة: تحسينات أمنية للتخفيف من المشكلة

حدد Insight لعرض الرؤى المقترنة لتلك العقدة.

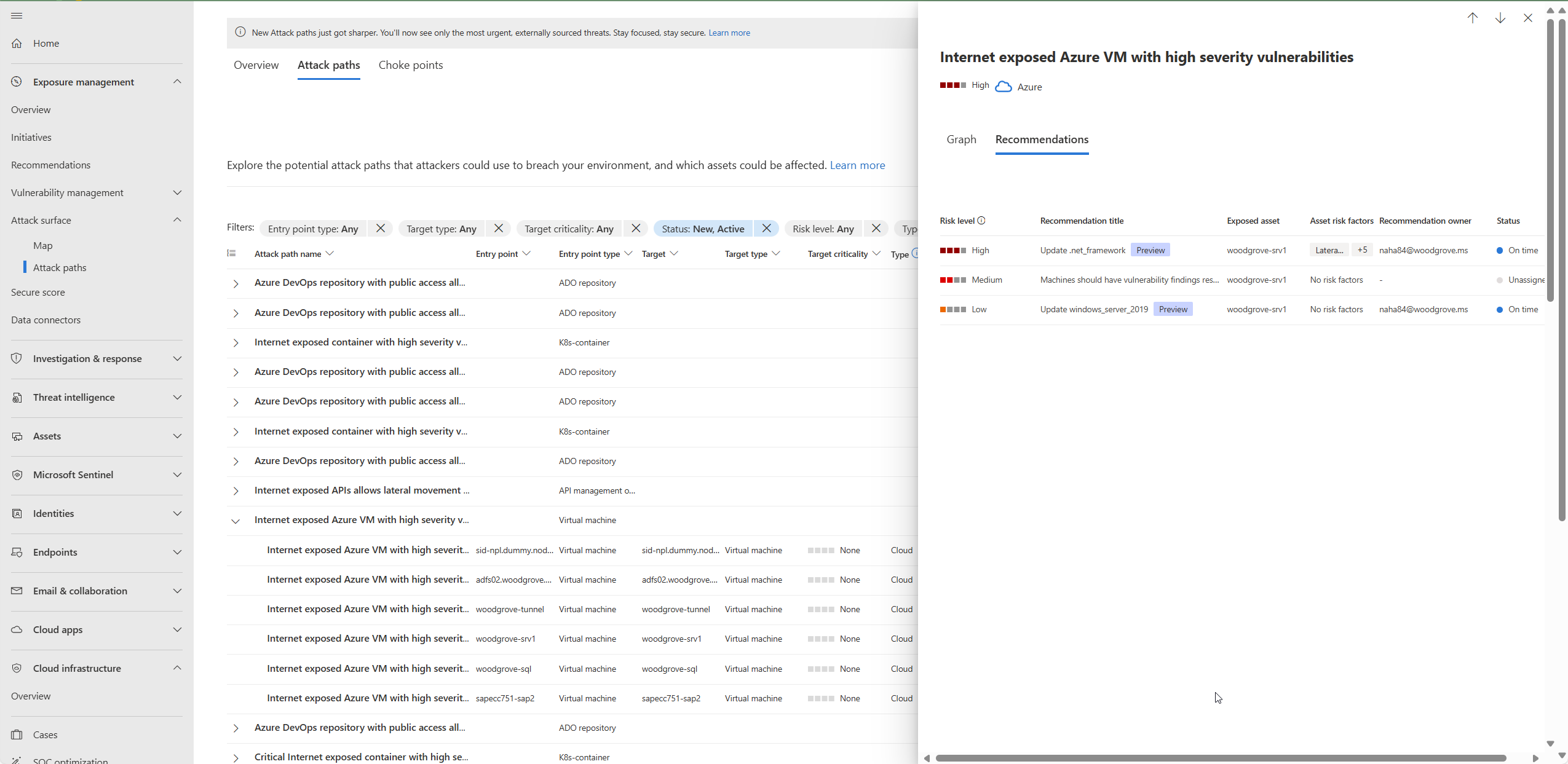

اختر التوصيات لرؤية إرشادات قابلة للتنفيذ مع تتبع حالة التنظيف.

حدد توصية.

-

بمجرد الانتهاء من التحقيق في مسار الهجوم ومراجعة جميع النتائج والتوصيات المرتبطة به، يمكنك البدء في معالجة مسار الهجوم.

بمجرد حل مسار الهجوم، قد يستغرق الأمر ما يصل إلى 24 ساعة لإزالة مسار الهجوم من القائمة.

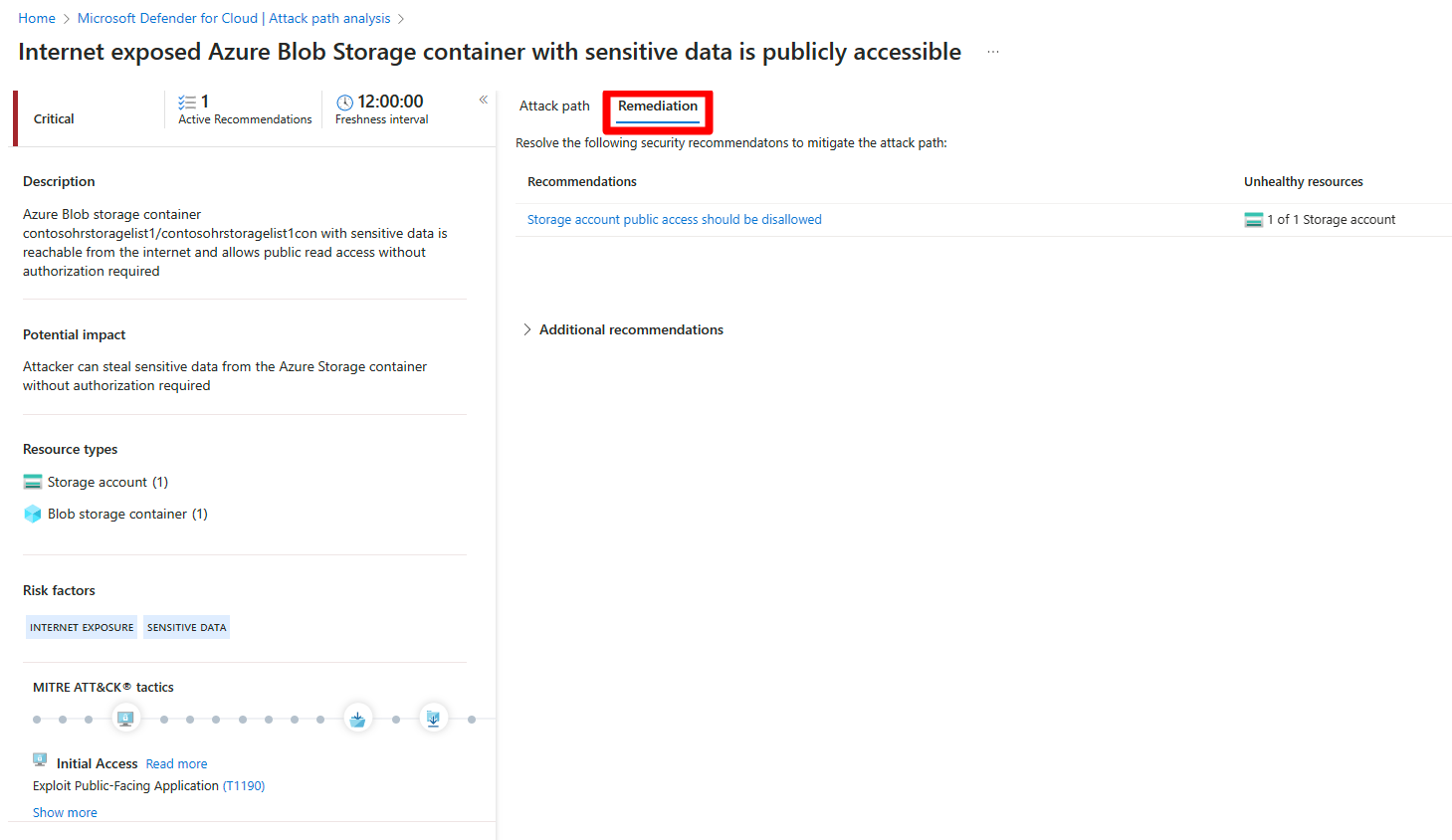

معالجة مسارات الهجوم

بمجرد الانتهاء من التحقيق في مسار الهجوم ومراجعة جميع النتائج والتوصيات المرتبطة به، يمكنك البدء في معالجة مسار الهجوم.

لمعالجة مسار هجوم في بوابة Azure:

انتقل إلى Microsoft Defender for Cloud>Attack path analysis.

حدد مسار هجوم.

حدد المعالجة.

حدد توصية.

بمجرد حل مسار الهجوم، قد يستغرق الأمر ما يصل إلى 24 ساعة لإزالة مسار الهجوم من القائمة.

معالجة جميع التوصيات داخل مسار الهجوم

يمنحك تحليل مسار الهجوم القدرة على رؤية جميع التوصيات عن طريق مسار الهجوم دون الحاجة إلى التحقق من كل عقدة على حدة. يمكنك حل جميع التوصيات دون الحاجة إلى عرض كل عقدة على حدة.

يحتوي مسار المعالجة على نوعين من التوصيات:

- التوصيات - التوصيات التي تخفف من مسار الهجوم.

- توصيات إضافية - توصيات تقلل من مخاطر الاستغلال، لكنها لا تخفف من مسار الهجوم.

لحل جميع التوصيات في بوابة Azure:

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى Microsoft Defender for Cloud>Attack path analysis.

حدد مسار هجوم.

حدد المعالجة.

توسيع التوصيات الإضافية.

حدد توصية.

بمجرد حل مسار الهجوم، قد يستغرق الأمر ما يصل إلى 24 ساعة لإزالة مسار الهجوم من القائمة.

لحل جميع التوصيات في بوابة ديفندر:

سجل الدخول إلى مدخل Microsoft Defender.

انتقل إلىتحليل مسار الهجوم> التعرض.

حدد مسار هجوم.

حدد المعالجة.

ملاحظة

توفر بوابة ديفندر تتبعا محسنا لتقدم المعالجة ويمكنها ربط أنشطة المعالجة بعمليات الأمن الأوسع وسير عمل إدارة الحوادث.

توسيع التوصيات الإضافية.

حدد توصية.

بمجرد حل مسار الهجوم، قد يستغرق الأمر ما يصل إلى 24 ساعة لإزالة مسار الهجوم من القائمة.

قدرات إدارة التعريض المحسنة

توفر بوابة ديفندر قدرات إضافية لتحليل مسار الهجوم من خلال إطار إدارة التعرض المتكامل:

- الارتباط الموحد بين الحوادث: يتم ربط مسارات الهجوم تلقائيا بحوادث الأمان عبر نظام مايكروسوفت الأمني الخاص بك.

- رؤى عبر المنتجات: يتم دمج بيانات مسار الهجوم مع نتائج Microsoft Defender for Endpoint وMicrosoft Sentinel وحلول أمنية أخرى من مايكروسوفت.

- استخبارات التهديدات المتقدمة: سياق محسن من تغذية استخبارات التهديدات من مايكروسوفت لفهم أنماط الهجوم وسلوكيات الجهات الفاعلة بشكل أفضل.

- سير عمل المعالجة المتكامل: عمليات معالجة مبسطة يمكن أن تفعل ردود آلية عبر عدة أدوات أمنية.

- التقارير التنفيذية: تعزيز قدرات التقارير لقيادة الأمن من خلال تقييمات تأثير الأعمال.

توفر هذه القدرات رؤية أكثر شمولا لوضعك الأمني وتمكن من الاستجابة بشكل أكثر فعالية للتهديدات المحتملة التي يتم تحديدها من خلال تحليل مسار الهجوم.

تعرف أكثر على مسارات الهجوم في Defender for Cloud.

الخطوة التالية

إنشاء استعلامات باستخدام مستكشف أمان السحابة.