تمكين الفحص بدون عامل للأجهزة الظاهرية

يوفر الفحص بدون عامل رؤية للثغرات الأمنية للبرامج والبرامج المثبتة على أحمال العمل الخاصة بك لتوسيع تغطية تقييم الثغرات الأمنية إلى أحمال عمل الخادم دون تثبيت عامل تقييم الثغرات الأمنية.

يستخدم تقييم الثغرات الأمنية بدون عامل محرك إدارة الثغرات الأمنية في Microsoft Defender لتقييم الثغرات الأمنية في البرنامج المثبت على الأجهزة الظاهرية الخاصة بك، دون الحاجة إلى تثبيت Defender لنقطة النهاية. يظهر تقييم الثغرات الأمنية مخزون البرامج ونتائج الثغرات الأمنية بنفس تنسيق التقييمات المستندة إلى العامل.

التوافق مع حلول تقييم الثغرات الأمنية المستندة إلى العامل

يدعم Defender for Cloud بالفعل عمليات فحص الثغرات الأمنية المختلفة المستندة إلى العامل، بما في ذلك إدارة الثغرات الأمنية في Microsoft Defender (MDVM) و BYOL و Qualys. يعمل الفحص بدون عامل على توسيع رؤية Defender for Cloud للوصول إلى المزيد من الأجهزة.

عند تمكين تقييم الثغرات الأمنية بدون عامل:

إذا لم يكن لديك حلول تقييم الثغرات الأمنية المتكاملة الحالية الممكنة على أي من الأجهزة الظاهرية على اشتراكك، فإن Defender for Cloud يقوم تلقائيا بتمكين MDVM بشكل افتراضي.

إذا حددت إدارة الثغرات الأمنية في Microsoft Defender كجزء من التكامل مع Microsoft Defender لنقطة النهاية، يعرض Defender for Cloud طريقة عرض موحدة ومدمجة تعمل على تحسين التغطية والطازجة.

- تظهر الأجهزة التي يغطيها أحد المصادر فقط (Defender Vulnerability Management أو بدون عامل) النتائج من هذا المصدر.

- تظهر الأجهزة التي يغطيها كلا المصدرين النتائج المستندة إلى العامل فقط لزيادة الحداثة.

إذا حددت تقييم الثغرات الأمنية باستخدام تكامل Qualys أو BYOL - يعرض Defender for Cloud النتائج المستندة إلى العامل بشكل افتراضي. تظهر النتائج من الفحص بدون عامل للأجهزة التي ليس لديها عامل مثبت أو من الأجهزة التي لا تبلغ عن النتائج بشكل صحيح.

لتغيير السلوك الافتراضي لعرض النتائج دائما من MDVM (بغض النظر عما إذا كان حل عامل تابع لجهة خارجية)، حدد إعداد إدارة الثغرات الأمنية في Microsoft Defender في حل تقييم الثغرات الأمنية.

تمكين الفحص بدون عامل للأجهزة

عند تمكين Defender Cloud Security Posture Management (CSPM) أو Defender for Servers P2، يتم تمكين الفحص بدون عامل بشكل افتراضي.

إذا كان لديك Defender for Servers P2 ممكنا بالفعل وتم إيقاف تشغيل الفحص بدون عامل، فستحتاج إلى تشغيل الفحص بدون عامل يدويا.

يمكنك تمكين الفحص بدون عامل على

إشعار

لا يتوفر مسح البرامج الضارة بدون عامل إلا إذا قمت بتمكين Defender for Servers الخطة 2

تقييم الثغرات الأمنية بدون عامل على Azure

لتمكين تقييم الثغرات الأمنية بدون عامل على Azure:

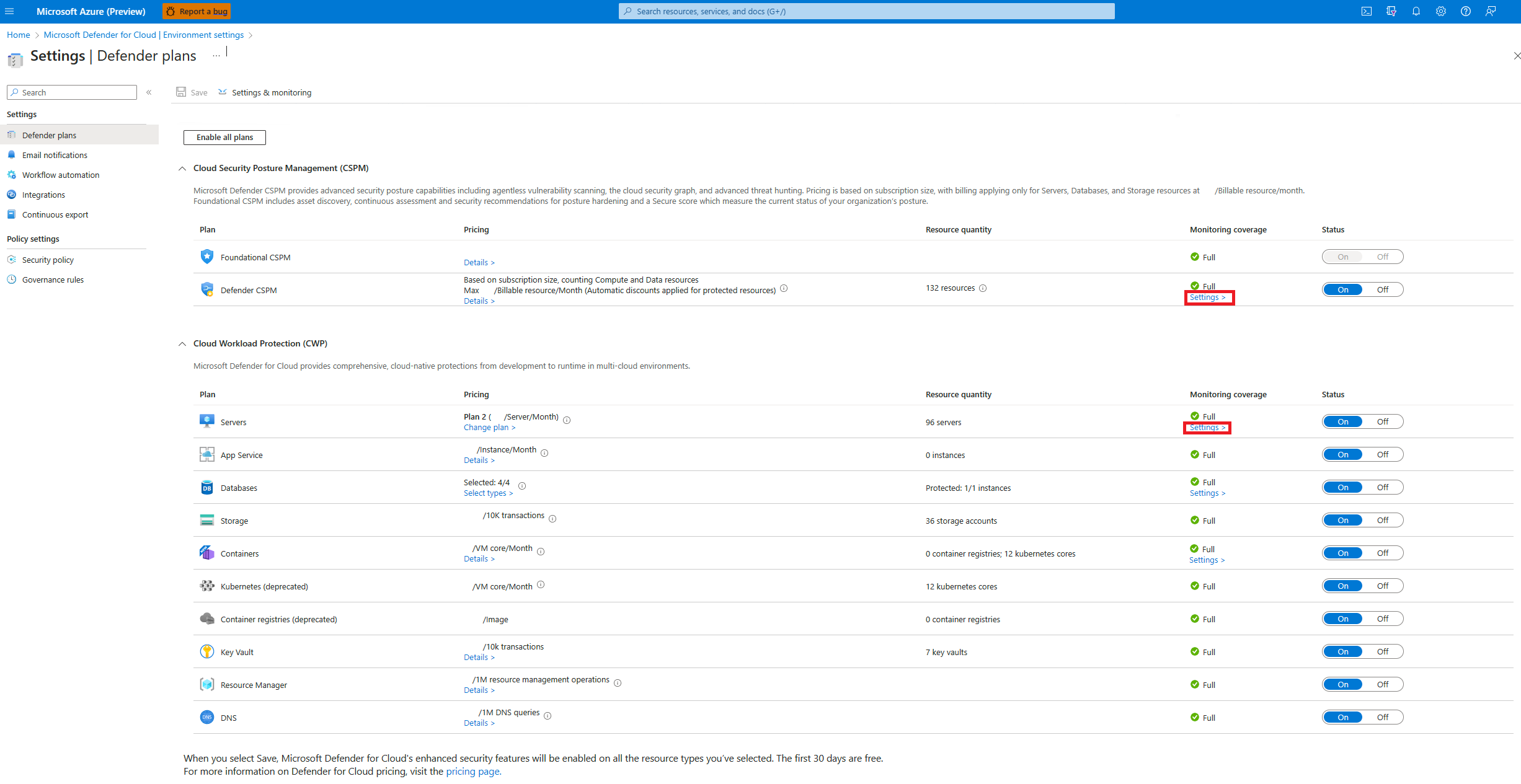

من قائمة Defender for Cloud، افتح إعدادات البيئة.

حدد الاشتراك ذا الصلة.

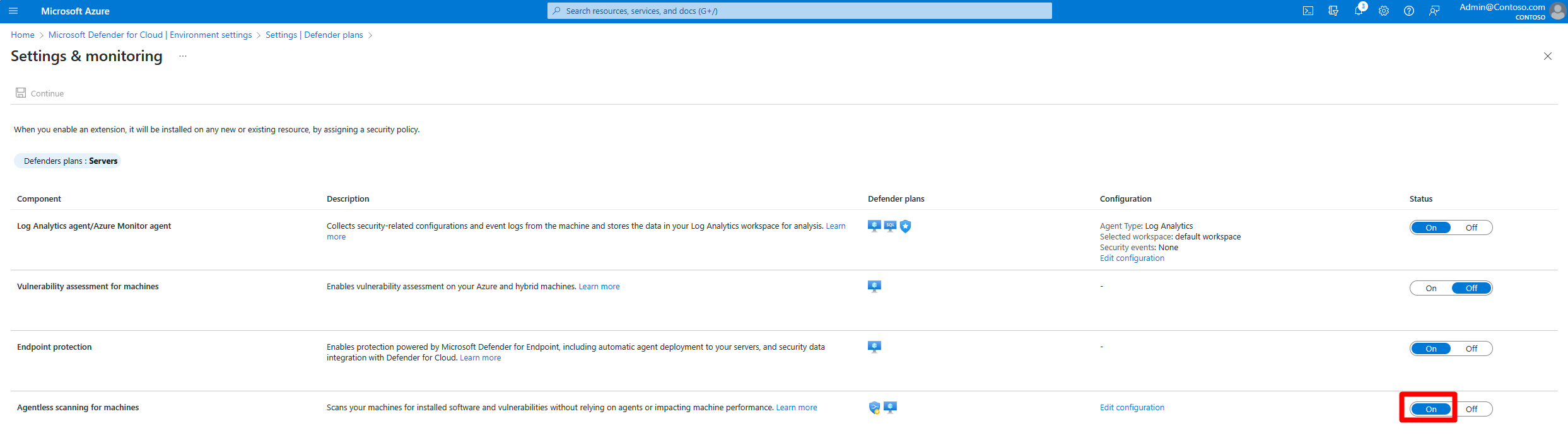

بالنسبة إلى خطة Defender Cloud Security Posture Management (CSPM) أو Defender for Servers P2، حدد الإعدادات.

تتم مشاركة إعدادات الفحص بدون عامل من قبل كل من Defender Cloud Security Posture Management (CSPM) أو Defender for Servers P2. عند تمكين الفحص بدون عامل على أي من الخطتين، يتم تمكين الإعداد لكلتا الخطتين.

في جزء الإعدادات، قم بتشغيل الفحص بدون عامل للأجهزة.

حدد حفظ.

لتمكين فحص الأقراص المشفرة CMK في Azure (معاينة):

للمسح الضوئي بدون عامل لتغطية أجهزة Azure الظاهرية باستخدام أقراص CMK المشفرة، تحتاج إلى منح Defender for Cloud أذونات إضافية لإنشاء نسخة آمنة من هذه الأقراص. للقيام بذلك، هناك حاجة إلى أذونات إضافية على Key Vaults المستخدمة لتشفير CMK للأجهزة الظاهرية الخاصة بك.

لتعيين الأذونات يدويا، اتبع الإرشادات أدناه وفقا لنوع Key Vault الخاص بك:

- بالنسبة إلى Key Vaults التي تستخدم أذونات غير RBAC، قم بتعيين "Microsoft Defender for Cloud Servers Scanner Resource Provider" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) هذه الأذونات: Key Get وKey Wrap وKey Unwrap. - بالنسبة إلى Key Vaults باستخدام أذونات RBAC، قم بتعيين "Microsoft Defender for Cloud Servers Scanner Resource Provider" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) الدور المضمن لمستخدم تشفير خدمة تشفير Key Vault.

لتعيين هذه الأذونات على نطاق واسع، يمكنك أيضا استخدام هذا البرنامج النصي.

لمزيد من المعلومات، راجع أذونات الفحص بدون عامل.

تقييم الثغرات الأمنية بدون عامل على AWS

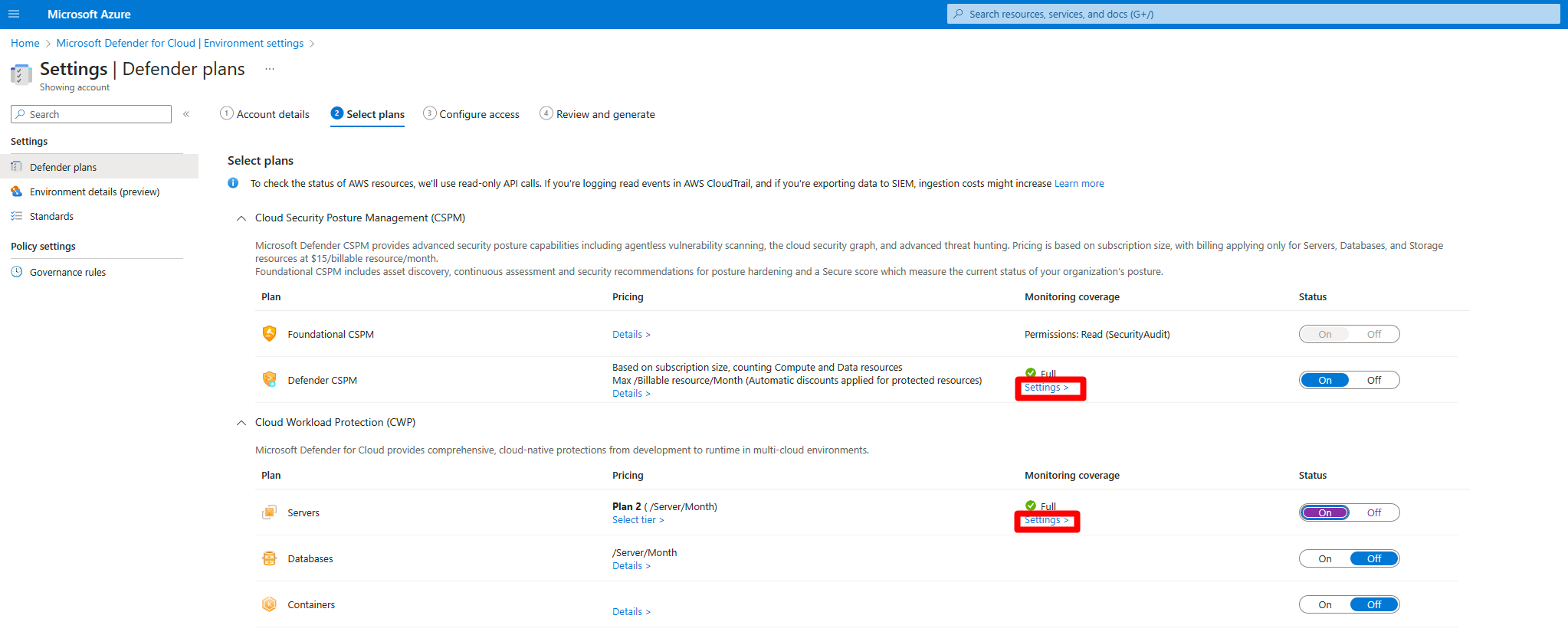

من قائمة Defender for Cloud، افتح إعدادات البيئة.

حدد الحساب ذي الصلة.

بالنسبة إلى خطة Defender Cloud Security Posture Management (CSPM) أو Defender for Servers P2، حدد الإعدادات.

عند تمكين الفحص بدون عامل على أي من الخطتين، ينطبق الإعداد على كلتا الخطتين.

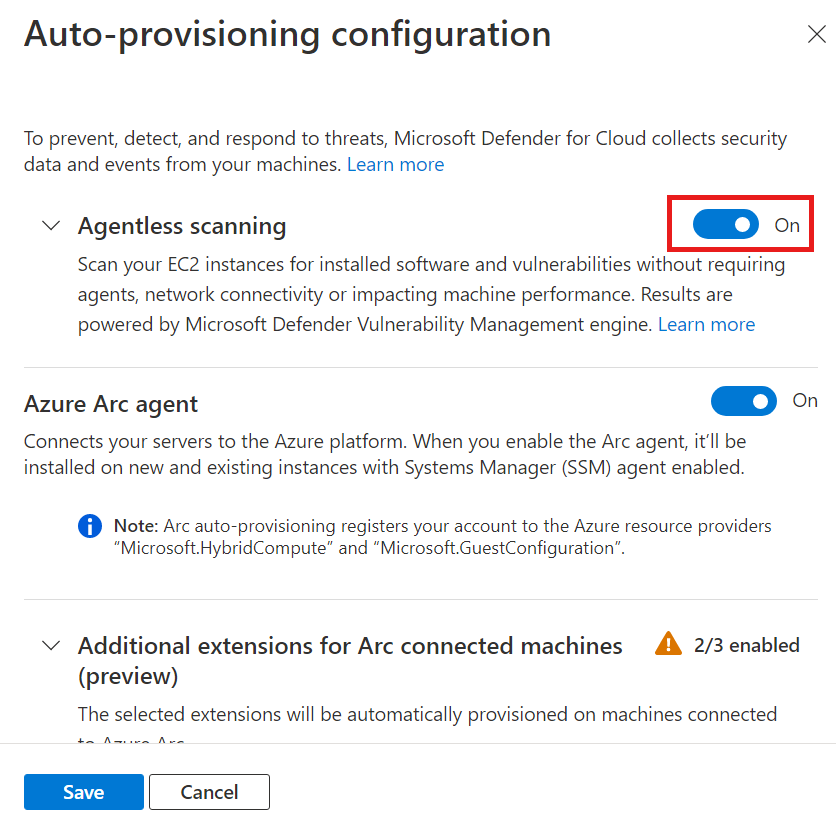

في جزء الإعدادات، قم بتشغيل الفحص بدون عامل للأجهزة.

حدد Save and Next: Configure Access.

قم بتنزيل قالب CloudFormation.

باستخدام قالب CloudFormation الذي تم تنزيله، قم بإنشاء المكدس في AWS كما هو موضح على الشاشة. إذا كنت تقوم بإلحاق حساب إدارة، فستحتاج إلى تشغيل قالب CloudFormation ك Stack و StackSet. سيتم إنشاء الموصلات لحسابات الأعضاء حتى 24 ساعة بعد الإلحاق.

حدد التالي:مراجعة وإنشاء.

حدد تحديث.

بعد تمكين الفحص بدون عامل، يتم تحديث مخزون البرامج ومعلومات الثغرات الأمنية تلقائيا في Defender for Cloud.

تمكين الفحص بدون عامل في GCP

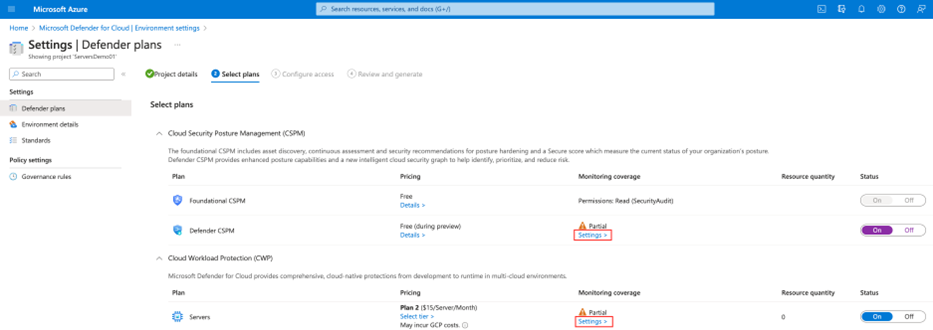

في Defender for Cloud، حدد Environment settings.

حدد المشروع أو المؤسسة ذات الصلة.

بالنسبة إلى خطة Defender Cloud Security Posture Management (CSPM) أو Defender for Servers P2، حدد الإعدادات.

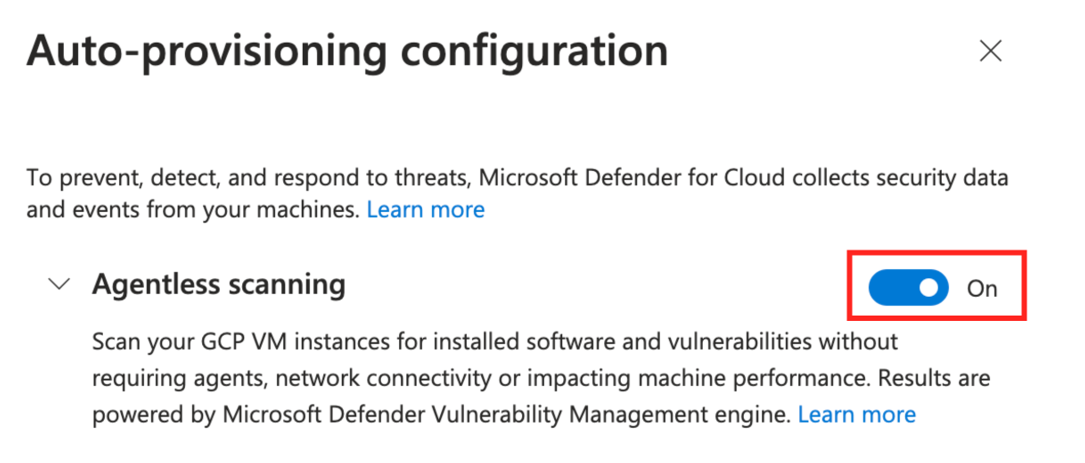

قم بتبديل الفحص بدون عامل إلى تشغيل.

حدد Save and Next: Configure Access.

انسخ البرنامج النصي للإلحاق.

تشغيل البرنامج النصي للإلحاق في نطاق مؤسسة/مشروع GCP (مدخل GCP أو gcloud CLI).

حدد التالي:مراجعة وإنشاء.

حدد تحديث.

اختبار نشر الماسح الضوئي للبرامج الضارة بدون عامل

تظهر تنبيهات الأمان على المدخل فقط في الحالات التي يتم فيها الكشف عن التهديدات على البيئة الخاصة بك. إذا لم يكن لديك أي تنبيهات، فقد يكون ذلك بسبب عدم وجود تهديدات على بيئتك. يمكنك الاختبار لمعرفة أن الجهاز تم إلحاقه بشكل صحيح وإعداد التقارير إلى Defender for Cloud عن طريق إنشاء ملف اختبار.

إنشاء ملف اختبار ل Linux

افتح نافذة طرفية على الجهاز الظاهري.

تنفيذ الأمر التالي:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

سيظهر التنبيه MDC_Test_File malware was detected (Agentless) في غضون 24 ساعة في صفحة Defender for Cloud Alerts وفي مدخل Defender XDR.

إنشاء ملف اختبار لنظام التشغيل Windows

إنشاء ملف اختبار باستخدام مستند نصي

إنشاء ملف نصي على الجهاز الظاهري الخاص بك.

الصق النص

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$في الملف النصي.هام

تأكد من عدم وجود مسافات أو أسطر إضافية في الملف النصي.

حفظ الملف.

افتح الملف للتحقق من أنه يحتوي على المحتوى من المرحلة 2.

سيظهر التنبيه MDC_Test_File malware was detected (Agentless) في غضون 24 ساعة في صفحة Defender for Cloud Alerts وفي مدخل Defender XDR.

إنشاء ملف اختبار باستخدام PowerShell

افتح PowerShell على جهازك الظاهري.

تنفيذ البرنامج النصي التالي.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

سيظهر التنبيه MDC_Test_File malware was detected (Agentless) في غضون 24 ساعة في صفحة Defender for Cloud Alerts وفي مدخل Defender XDR.

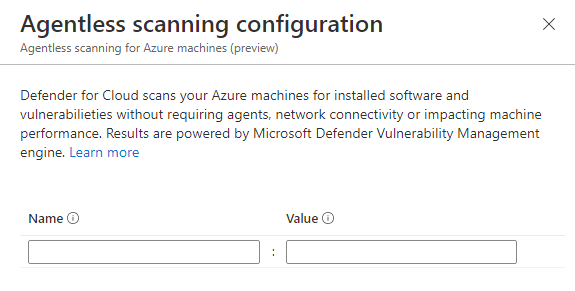

استبعاد الأجهزة من الفحص

ينطبق الفحص بدون عامل على جميع الأجهزة المؤهلة في الاشتراك. لمنع فحص أجهزة معينة، يمكنك استبعاد الأجهزة من الفحص بدون عامل استنادا إلى علامات البيئة الموجودة مسبقا. عندما يقوم Defender for Cloud بإجراء الاكتشاف المستمر للأجهزة، يتم تخطي الأجهزة المستبعدة.

لتكوين الأجهزة للاستبعاد:

في Defender for Cloud، حدد Environment settings.

حدد الاشتراك ذي الصلة أو موصل متعدد السحابات.

بالنسبة إلى خطة Defender Cloud Security Posture Management (CSPM) أو Defender for Servers P2، حدد الإعدادات.

للمسح الضوئي بدون عامل، حدد تحرير التكوين.

أدخل اسم العلامة والقيمة التي تنطبق على الأجهزة التي تريد إعفائها. يمكنك إدخال

multiple tag:valueأزواج.

حدد حفظ.

المحتوى ذو الصلة

تعلم المزيد عن: