فهم الكشف عن تهديدات نقاط النهاية والرد عليها

باستخدام Microsoft Defender for Servers، يمكنك الوصول إلى موارد الخادم ويمكنك نشرها Microsoft Defender لنقطة النهاية. Microsoft Defender for Endpoint هو حل أمان شامل لنقطة النهاية المقدمة من السحابة. وتشمل الميزات الرئيسية ما يلي:

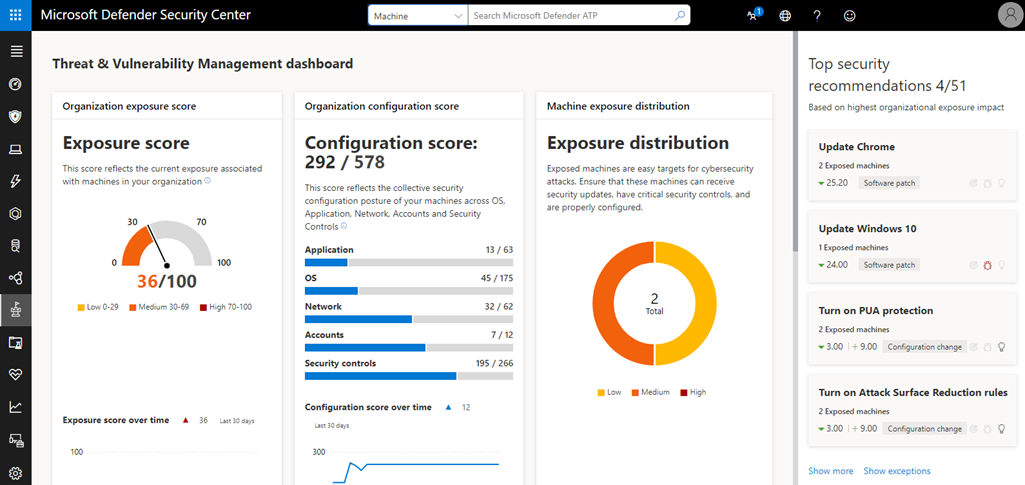

- إدارة وتقييم الثغرات الأمنية المستندة إلى المخاطر

- تقليل الأجزاء المعرضة للهجوم

- الحماية المستندة إلى السلوك والحماية المستندة إلى السحابة

- الكشف عن تهديدات نقاط النهاية والرد عليها

- التحقيق والمعالجة التلقائيان

- خدمات التتبع المدارة

يمكنك التعرف على تكامل Defender for Cloud مع Microsoft Defender لنقطة النهاية من خلال مشاهدة هذا الفيديو من Defender for Cloud في سلسلة فيديو Field: تكامل Defender for Servers مع Microsoft Defender لنقطة النهاية

لمزيد من المعلومات حول ترحيل الخوادم من Defender لنقطة النهاية إلى Defender for Cloud، راجع Microsoft Defender لنقطة النهاية إلى دليل ترحيل Microsoft Defender for Cloud.

فوائد دمج Microsoft Defender لنقطة النهاية مع Defender for Cloud

يحمي Microsoft Defender لنقطة النهاية أجهزة Windows وLinux الخاصة بك سواء كانت مستضافة في Azure أو السحب المختلطة (المحلية) أو بيئات متعددة السحابة.

وتشمل الحماية ما يلي:

أدوات استشعار متقدمة للكشف بعد الاختراق. يجمع Defenders لأجهزة استشعار نقطة النهاية مجموعة واسعة من الإشارات السلوكية من أجهزتك.

تقييم الثغرات الأمنية من إدارة الثغرات الأمنية في Microsoft Defender. مع تثبيت Microsoft Defender لنقطة النهاية، يمكن ل Defender for Cloud إظهار الثغرات الأمنية التي اكتشفتها إدارة الثغرات الأمنية ل Defender وأيضا تقديم هذه الوحدة كحل لتقييم الثغرات الأمنية المدعومة. تعرف على المزيد في التحقيق في نقاط الضعف باستخدام إدارة الثغرات الأمنية في Microsoft Defender.

تقدم هذه الوحدة أيضا ميزات مخزون البرامج الموضحة في الوصول إلى مخزون البرامج ويمكن تمكينها تلقائيا للأجهزة المدعومة بإعدادات التوزيع التلقائي.

الكشف عن ما بعد الاختراق المستند إلى التحليلات والمشغل بالسحابة. يتكيف Defender لنقطة النهاية بسرعة مع التهديدات المتغيرة. ويستخدم التحليلات المتقدمة والبيانات الضخمة. يتم تضخيمه من خلال قوة Intelligent Security Graph مع إشارات عبر Windows وAzure وOffice للكشف عن التهديدات غير المعروفة. يوفر تنبيهات قابلة للتنفيذ ويمكنك من الاستجابة بسرعة.

التحليل الذكي للمخاطر. ينشئ Defender لنقطة النهاية تنبيهات عندما يحدد أدوات المهاجم والتقنيات والإجراءات. ويستخدم البيانات التي تم إنشاؤها بواسطة صيادي التهديدات وفرق الأمان من Microsoft، والتي يحسن من أدائها الذكاء المقدم من الشركاء.

عند تكامل Defender لنقطة النهاية مع Defender for Cloud، يمكنك الوصول إلى المزايا من القدرات الإضافية التالية:

الإعداد التلقائي. يقوم Defender for Cloud تلقائيا بتمكين أداة استشعار Defender لنقطة النهاية على جميع الأجهزة المدعومة المتصلة بـ Defender for Cloud.

جزء واحد من الزجاج. تعرض صفحات مدخل Defender for Cloud تنبيهات Defender لنقطة النهاية. لمزيد من التحقيق، استخدم صفحات المدخل الخاصة Microsoft Defender لنقطة النهاية حيث ترى معلومات إضافية مثل شجرة عملية التنبيه والرسم البياني للحادث. يمكنك أيضا مشاهدة مخطط زمني مفصل للجهاز يعرض سلوك معين في فترة تاريخية تصل إلى ستة أشهر.

ما هي متطلبات مستأجر Microsoft Defender لنقطة النهاية؟

يتم إنشاء مستأجر Defender لنقطة النهاية تلقائيا، عند استخدام Defender for Cloud لمراقبة أجهزتك.

موقع: يتم تخزين البيانات التي يجمعها Defender لنقطة النهاية في الموقع الجغرافي للمستأجر كما هو محدد أثناء التوفير. يمكن أيضا تخزين بيانات العملاء - في شكل مستعار - في أنظمة التخزين والمعالجة المركزية في الولايات المتحدة. بعد تكوين الموقع، لا يمكنك تغييره. إذا كان لديك ترخيصك الخاص لـ Microsoft Defender لنقطة النهاية وتحتاج إلى نقل بياناتك إلى موقع آخر، فاتصل بدعم Microsoft لإعادة تعيين المستأجر.

نقل الاشتراكات: إذا قمت بنقل اشتراك Azure بين مستأجري Azure، فستتطلب بعض الخطوات التحضيرية اليدوية قبل أن ينشر Defender for Cloud Defender لنقطة النهاية. للحصول على التفاصيل الكاملة، اتصل بدعم Microsoft.

إشعار

لنقل ملحق Defender لنقطة النهاية إلى اشتراك مختلف في نفس المستأجر، احذف إما MDE.Linux' or 'MDE.Windows الملحق من الجهاز الظاهري وسيقوم Defender for Cloud بإعادة نشره تلقائيا.

تحقق من الحد الأدنى لمتطلبات Defender لنقطة النهاية، لمعرفة متطلبات الترخيص والمستعرض والأجهزة والبرامج وأكثر من ذلك.

المحتوى ذو الصلة

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ