البرنامج التعليمي: مراقبة شبكات OT الخاصة بك باستخدام مبادئ ثقة معدومة

ثقة معدومة هي استراتيجية أمان لتصميم وتنفيذ المجموعات التالية من مبادئ الأمان:

| التحقق بشكل صريح | استخدام الوصول بأقل امتيازات | افتراض الخرق |

|---|---|---|

| قم دائما بالمصادقة والتخويل استنادا إلى جميع نقاط البيانات المتاحة. | تقييد وصول المستخدم باستخدام Just-In-Time و Just-Enough-Access (JIT/JEA)، والسياسات التكيفية المستندة إلى المخاطر، وحماية البيانات. | تقليل نصف قطر الانفجار والوصول المقطعي. تحقق من التشفير الشامل واستخدم التحليلات للحصول على الرؤية، ودفع اكتشاف التهديدات، وتحسين الدفاعات. |

يستخدم Defender for IoT تعريفات الموقع والمنطقة عبر شبكة OT لضمان الحفاظ على سلامة الشبكة والحفاظ على كل نظام فرعي منفصل وآمن.

يصف هذا البرنامج التعليمي كيفية مراقبة شبكة OT الخاصة بك باستخدام Defender for IoT ومبادئ ثقة معدومة.

في هذا البرنامج التعليمي، تتعلم كيفية:

هام

صفحة التوصيات في مدخل Microsoft Azure موجودة حاليا في PREVIEW. راجع شروط الاستخدام التكميلية لمعاينات Microsoft Azure للحصول على شروط قانونية إضافية تنطبق على ميزات Azure الموجودة في الإصدار التجريبي أو المعاينة أو غير ذلك من المزايا التي لم يتم إصدارها بعد في التوفر العام.

المتطلبات الأساسية

لتنفيذ المهام في هذا البرنامج التعليمي، تحتاج إلى:

خطة Defender for IoT OT على اشتراك Azure الخاص بك

تم نشر العديد من مستشعرات OT المتصلة بالسحابة، وتدفق بيانات نسبة استخدام الشبكة إلى Defender for IoT. يجب تعيين كل أداة استشعار إلى موقع ومنطقة مختلفين، مما يحافظ على فصل كل مقطع من مقاطع الشبكة وأمانها. لمزيد من المعلومات، راجع إلحاق مستشعرات OT ب Defender for IoT.

الأذونات التالية:

الوصول إلى مدخل Microsoft Azure كمستخدم مسؤول أمان أو مساهم أو مالك . لمزيد من المعلومات، راجع أدوار مستخدم Azure وأذوناته ل Defender for IoT.

الوصول إلى أدوات الاستشعار الخاصة بك كمستخدم مسؤول أو Security Analyst. لمزيد من المعلومات، راجع المستخدمين المحليين والأدوار لمراقبة OT باستخدام Defender for IoT.

البحث عن تنبيهات حول نسبة استخدام الشبكة عبر الشبكة الفرعية

نسبة استخدام الشبكة عبر الشبكة الفرعية هي حركة المرور التي تنتقل بين المواقع والمناطق.

قد تكون نسبة استخدام الشبكة عبر الشبكة الفرعية شرعية، مثل عندما يرسل نظام داخلي رسائل إعلام إلى أنظمة أخرى. ومع ذلك، إذا كان النظام الداخلي يرسل الاتصالات إلى خوادم خارجية، فأنت تريد التحقق من أن الاتصال شرعي بالكامل. إذا كانت هناك رسائل تخرج، فهل تتضمن معلومات يمكن مشاركتها؟ إذا كانت هناك حركة مرور قادمة، هل تأتي من مصادر آمنة؟

لقد قمت بفصل شبكتك إلى مواقع ومناطق للحفاظ على كل نظام فرعي منفصلا وآمنا، وقد تتوقع أن تظل معظم نسبة استخدام الشبكة في موقع أو منطقة معينة داخلية لهذا الموقع أو المنطقة. إذا رأيت نسبة استخدام الشبكة عبر الشبكة الفرعية، فقد يشير ذلك إلى أن شبكتك معرضة للخطر.

للبحث عن نسبة استخدام الشبكة عبر الشبكة الفرعية:

سجل الدخول إلى مستشعر شبكة OT الذي تريد التحقيق فيه وحدد Device map على اليسار.

قم بتوسيع جزء المجموعات على يسار الخريطة، ثم حدد تصفية>الشبكة الفرعية المتقاطعة الاتصال ion.

على الخريطة، قم بالتكبير حتى تتمكن من عرض الاتصالات بين الأجهزة. حدد أجهزة معينة لإظهار جزء تفاصيل الجهاز على اليمين حيث يمكنك التحقق من الجهاز بشكل أكبر.

على سبيل المثال، في جزء تفاصيل الجهاز، حدد تقرير النشاط لإنشاء تقرير نشاط ومعرفة المزيد حول أنماط حركة مرور معينة.

البحث عن تنبيهات على أجهزة غير معروفة

هل تعرف الأجهزة الموجودة على شبكتك ومن تتواصل معها؟ يقوم Defender for IoT بتشغيل التنبيهات لأي جهاز جديد غير معروف تم اكتشافه في الشبكات الفرعية OT بحيث يمكنك تحديده وضمان أمان الجهاز وأمان الشبكة.

قد تتضمن الأجهزة غير المعروفة أجهزة عابرة ، والتي تنتقل بين الشبكات. على سبيل المثال، قد تتضمن الأجهزة العابرة كمبيوترا محمولا لفني يتصل بالشبكة عند صيانة الخوادم أو الهاتف الذكي للزائر الذي يتصل بشبكة ضيوف في مكتبك.

هام

بمجرد تحديد أجهزة غير معروفة، تأكد من التحقق من أي تنبيهات أخرى يتم تشغيلها بواسطة هذه الأجهزة، حيث إن أي حركة مرور مريبة على أجهزة غير معروفة تخلق خطرا إضافيا.

للتحقق من الأجهزة غير المصرح بها/غير المعروفة والمواقع والمناطق الخطرة:

في Defender for IoT على مدخل Microsoft Azure، حدد Alerts لعرض التنبيهات التي تم تشغيلها بواسطة جميع أجهزة الاستشعار المتصلة بالسحابة. للعثور على تنبيهات للأجهزة غير المعروفة، قم بتصفية التنبيهات بالأسماء التالية:

- تم الكشف عن أصل جديد

- تم اكتشاف جهاز الحقل بشكل غير متوقع

تنفيذ كل إجراء تصفية بشكل منفصل. لكل إجراء تصفية، قم بما يلي لتحديد المواقع والمناطق الخطرة في شبكتك، والتي قد تتطلب نهج أمان منعشة:

قم بتجميع التنبيهات حسب الموقع لمعرفة ما إذا كان لديك موقع معين يقوم بإنشاء العديد من التنبيهات لأجهزة غير معروفة.

أضف عامل تصفية المنطقة إلى التنبيهات المعروضة لتضييق نطاق التنبيهات إلى مناطق معينة.

المواقع أو المناطق المحددة التي تولد العديد من التنبيهات للأجهزة غير المعروفة معرضة للخطر. نوصي بتحديث نهج الأمان لمنع العديد من الأجهزة غير المعروفة من الاتصال بشبكتك.

للتحقيق في تنبيه معين للأجهزة غير المعروفة:

في صفحة Alerts، حدد تنبيها لعرض المزيد من التفاصيل في الجزء الموجود على اليمين وفي صفحة تفاصيل التنبيه.

إذا لم تكن متأكدا بعد مما إذا كان الجهاز شرعيا، فتحقق بشكل أكبر من مستشعر شبكة OT ذي الصلة.

- سجل الدخول إلى مستشعر شبكة OT الذي قام بتشغيل التنبيه، ثم حدد موقع التنبيه وافتح صفحة تفاصيل التنبيه الخاصة به.

- استخدم علامة التبويب طريقة عرض الخريطة ومخطط زمني للحدث لتحديد مكان اكتشاف الجهاز في الشبكة وأي أحداث أخرى قد تكون مرتبطة.

التخفيف من المخاطر حسب الحاجة عن طريق اتخاذ أحد الإجراءات التالية:

- تعرف على التنبيه إذا كان الجهاز شرعيا بحيث لا يتم تشغيل التنبيه مرة أخرى لنفس الجهاز. في صفحة تفاصيل التنبيه، حدد Learn.

- احظر الجهاز إذا لم يكن شرعيا.

البحث عن أجهزة غير مصرح بها

نوصي بمراقبة الأجهزة الجديدة غير المصرح بها التي تم اكتشافها على شبكتك بشكل استباقي. يمكن أن يساعد التحقق بانتظام من الأجهزة غير المصرح بها في منع تهديدات الأجهزة المارقة أو التي يحتمل أن تكون ضارة والتي قد تتسلل إلى شبكتك.

على سبيل المثال، استخدم توصية مراجعة الأجهزة غير المصرح بها لتحديد جميع الأجهزة غير المصرح بها.

لمراجعة الأجهزة غير المصرح بها:

- في Defender for IoT على مدخل Microsoft Azure، حدد التوصيات (معاينة) وابحث عن توصية مراجعة الأجهزة غير المصرح بها.

- عرض الأجهزة المدرجة في علامة التبويب الأجهزة غير السليمة. كل جهاز من هذه الأجهزة غير مصرح به وقد يشكل خطرا على شبكتك.

اتبع خطوات المعالجة، مثل وضع علامة على الجهاز على أنه مصرح به إذا كان الجهاز معروفا لك، أو قطع اتصال الجهاز بالشبكة إذا ظل الجهاز غير معروف بعد التحقيق.

لمزيد من المعلومات، راجع تحسين الوضع الأمني مع توصيات الأمان.

تلميح

يمكنك أيضا مراجعة الأجهزة غير المصرح بها عن طريق تصفية مخزون الجهاز حسب حقل التخويل ، مع عرض الأجهزة التي تم وضع علامة عليها على أنها غير مصرح بها فقط.

البحث عن الأنظمة الضعيفة

إذا كانت لديك أجهزة على شبكتك مزودة ببرامج أو برامج ثابتة قديمة، فقد تكون عرضة للهجوم. الأجهزة التي تكون في نهاية العمر الافتراضي، وليس لديها أي تحديثات أمان أكثر عرضة للخطر بشكل خاص.

للبحث عن الأنظمة الضعيفة:

في Defender for IoT على مدخل Microsoft Azure، حدد Workbooks>Vulnerabilities لفتح مصنف الثغرات الأمنية.

في محدد الاشتراك في أعلى الصفحة، حدد اشتراك Azure حيث يتم إلحاق مستشعرات OT.

يتم ملء المصنف ببيانات من عبر الشبكة بأكملها.

مرر لأسفل لعرض قوائم الأجهزة الضعيفة والمكونات الضعيفة. تتطلب هذه الأجهزة والمكونات في شبكتك الانتباه، مثل تحديث البرنامج الثابت أو البرنامج، أو الاستبدال إذا لم تتوفر أي تحديثات أخرى.

في SiteName حدد في أعلى الصفحة، حدد موقعا واحدا أو أكثر لتصفية البيانات حسب الموقع. يمكن أن تساعدك تصفية البيانات حسب الموقع في تحديد المخاوف في مواقع معينة، والتي قد تتطلب تحديثات على مستوى الموقع أو استبدال الأجهزة.

محاكاة نسبة استخدام الشبكة الضارة لاختبار شبكتك

للتحقق من الوضع الأمني لجهاز معين، قم بتشغيل تقرير متجه الهجوم لمحاكاة نسبة استخدام الشبكة إلى هذا الجهاز. استخدم نسبة استخدام الشبكة التي تمت محاكاتها لتحديد موقع الثغرات الأمنية والتخفيف من حدتها قبل استغلالها.

لتشغيل تقرير متجه الهجوم:

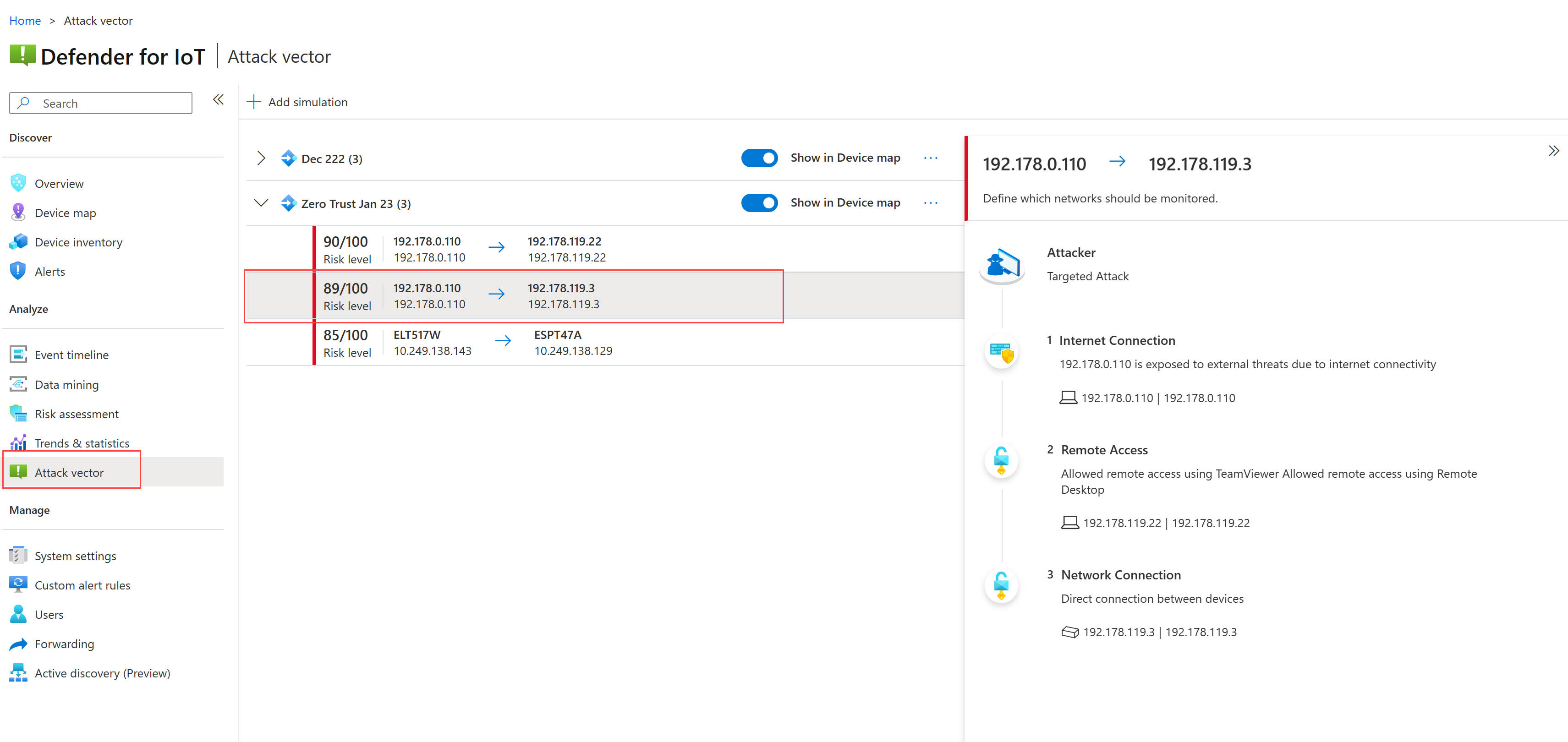

سجل الدخول إلى مستشعر شبكة OT الذي يكتشف الجهاز الذي تريد التحقيق فيه، وحدد خط الهجوم المتجه على اليسار.

حدد + Add simulation، ثم أدخل التفاصيل التالية في جزء Add attack vector simulation :

الحقل / الخيار الوصف الاسم أدخل اسما ذا معنى للمحاكاة، مثل ثقة معدومة والتاريخ. الحد الأقصى للخطوط المتجهة حدد 20 لتضمين الحد الأقصى لعدد الاتصالات المدعومة بين الأجهزة. إظهار في خريطة الجهاز اختياري. حدد لإظهار المحاكاة في خريطة جهاز المستشعر، والتي تسمح لك بإجراء مزيد من التحقيق بعد ذلك. إظهار كافة الأجهزة / المصدر تظهر جميع الأجهزة المستهدفة حدد كليهما لإظهار جميع الأجهزة المكتشفة لجهاز الاستشعار في المحاكاة الخاصة بك كأجهزة مصدر ممكنة وأجهزة الوجهة. اترك استبعاد الأجهزة واستبعاد الشبكات الفرعية فارغا لتضمين كافة نسبة استخدام الشبكة المكتشفة في المحاكاة الخاصة بك.

حدد Save وانتظر حتى تنتهي المحاكاة من التشغيل. يعتمد الوقت المستغرق على مقدار نسبة استخدام الشبكة التي تم اكتشافها بواسطة جهاز الاستشعار الخاص بك.

قم بتوسيع المحاكاة الجديدة وحدد أي من العناصر المكتشفة لعرض مزيد من التفاصيل على اليمين. على سبيل المثال:

ابحث بشكل خاص عن أي من الثغرات الأمنية التالية:

التعرض للخطر الوصف الأجهزة المعرضة للإنترنت على سبيل المثال، قد تظهر هذه الثغرات الأمنية مع رسالة تعرضها لتهديدات خارجية بسبب الاتصال بالإنترنت. الأجهزة ذات المنافذ المفتوحة قد يتم استخدام المنافذ المفتوحة بشكل شرعي للوصول عن بعد، ولكن يمكن أن تكون أيضا خطرا.

على سبيل المثال، قد تظهر هذه الثغرات الأمنية مع رسالة مشابهة للوصول عن بعد المسموح به باستخدام TeamViewer الوصول عن بعد باستخدام سطح المكتب البعيدالاتصال بين الأجهزة التي تعبر الشبكات الفرعية على سبيل المثال، قد ترى رسالة اتصال مباشر بين الأجهزة، والتي قد تكون مقبولة من تلقاء نفسها، ولكنها محفوفة بالمخاطر في سياق عبور الشبكات الفرعية.

مراقبة البيانات المكتشفة لكل موقع أو منطقة

في مدخل Microsoft Azure، اعرض Defender لبيانات IoT حسب الموقع والمنطقة من المواقع التالية:

مخزون الجهاز: تجميع مخزون الجهاز أو تصفيته حسب الموقع أو المنطقة.

التنبيهات: تجميع التنبيهات أو تصفيتها حسب الموقع فقط. أضف عمود الموقع أو المنطقة إلى الشبكة لفرز بياناتك داخل مجموعتك.

المصنفات: افتح مصنف Defender for IoT Vulnerabilities لعرض الثغرات الأمنية المكتشفة لكل موقع. قد تحتاج أيضا إلى إنشاء مصنفات مخصصة لمؤسستك لعرض المزيد من البيانات حسب الموقع والمنطقة.

المواقع وأجهزة الاستشعار: تصفية أدوات الاستشعار المدرجة حسب الموقع أو المنطقة.

عينة من التنبيهات التي يجب مراقبتها

عند مراقبة ثقة معدومة، تعد القائمة التالية مثالا على تنبيهات Defender for IoT المهمة التي يجب مراقبتها:

- جهاز غير مصرح به متصل بالشبكة، خاصة أي طلبات ضارة لاسم IP/المجال

- تم الكشف عن برامج ضارة معروفة

- اتصال غير مصرح به بالإنترنت

- الوصول عن بعد غير المصرح به

- تم الكشف عن عملية فحص الشبكة

- برمجة PLC غير المصرح بها

- التغييرات في إصدارات البرامج الثابتة

- "إيقاف PLC" والأوامر الأخرى التي يحتمل أن تكون ضارة

- يشتبه في قطع اتصال الجهاز

- فشل طلب خدمة Ethernet/IP CIP

- فشلت عملية BACnet

- عملية DNP3 غير قانونية

- تسجيل الدخول غير المصرح به ل SMB

الخطوات التالية

قد تحتاج إلى إجراء تغييرات في تجزئة الشبكة استنادا إلى نتائج المراقبة الخاصة بك، أو مع تغير الأشخاص والأنظمة في مؤسستك بمرور الوقت.

قم بتعديل بنية مواقعك ومناطقك، وأعد تعيين نهج الوصول المستندة إلى الموقع للتأكد من أنها تتطابق دائما مع حقائق الشبكة الحالية.

بالإضافة إلى استخدام مصنف Defender for IoT Vulnerabilities المضمن، أنشئ المزيد من المصنفات المخصصة لتحسين المراقبة المستمرة.

لمزيد من المعلومات، راجع: