ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يقدم إدارة الأجزاء المعرضة للهجوم الخارجية في Microsoft Defender (Defender EASM) سلسلة من أربع لوحات معلومات مصممة لمساعدة المستخدمين على عرض نتائج التحليلات القيمة المستمدة من مخزونهم المعتمد بسرعة. تساعد لوحات المعلومات هذه المؤسسات على تحديد أولويات نقاط الضعف والمخاطر ومشكلات التوافق التي تشكل أكبر تهديد لجهاز Surface الهجومي، ما يجعل من السهل التخفيف من المشكلات الرئيسية بسرعة.

يوفر Defender EASM ثماني لوحات معلومات:

- نظرة عامة: لوحة المعلومات هذه هي الصفحة المقصودة الافتراضية عند الوصول إلى Defender EASM. يوفر السياق الرئيسي الذي يمكن أن يساعدك على التعرف على سطح الهجوم الخاص بك.

- تغييرات المخزون: تعرض لوحة المعلومات هذه أي تغييرات على عدد الأصول الخاصة بك، مع سرد الإضافات والإزالة من المخزون بشكل منفصل. تعرض لوحة المعلومات هذه أيضا الأصول التي تمت إزالتها تلقائيا من المخزون لأن النظام قرر أن الأصل لم يعد موجودا أو مملوكا لمؤسستك.

- ملخص سطح الهجوم: تلخص لوحة المعلومات هذه الملاحظات الرئيسية المشتقة من المخزون الخاص بك. يوفر نظرة عامة عالية المستوى على جهاز Attack Surface وأنواع الأصول التي تشكله، ويطرح نقاط الضعف المحتملة حسب الخطورة (عالية ومتوسطة ومنخفضة). توفر لوحة المعلومات هذه أيضا سياقا رئيسيا للبنية الأساسية التي تتضمن جهاز Attack Surface. يتضمن هذا السياق نظرة ثاقبة على استضافة السحابة والخدمات الحساسة وشهادة SSL وانتهاء صلاحية المجال وسمعة IP.

- الوضع الأمني: تساعد لوحة المعلومات هذه المؤسسات على فهم نضج وتعقيد برنامج الأمان الخاص بها استنادا إلى بيانات التعريف المشتقة من الأصول في المخزون المعتمد. وهي تتكون من سياسات وعمليات وضوابط تقنية وغير تقنية تخفف من مخاطر التهديدات الخارجية. توفر لوحة المعلومات هذه نظرة ثاقبة حول التعرض ل CVE وإدارة المجال وتكوينه والاستضافة والشبكات والمنافذ المفتوحة وتكوين شهادة SSL.

- التوافق مع القانون العام لحماية البيانات (GDPR): تعرض لوحة المعلومات هذه المجالات الرئيسية لمخاطر الامتثال استنادا إلى متطلبات اللائحة العامة لحماية البيانات (GDPR) للبنية الأساسية عبر الإنترنت التي يمكن للدول الأوروبية الوصول إليها. توفر لوحة المعلومات هذه نظرة ثاقبة حول حالة مواقع الويب الخاصة بك، ومشكلات شهادة SSL، ومعلومات التعريف الشخصية المكشوفة (PII)، وبروتوكولات تسجيل الدخول، وتوافق ملفات تعريف الارتباط.

- OWASP Top 10: تعرض لوحة المعلومات هذه أي أصول عرضة وفقا لقائمة OWASP لمخاطر أمان تطبيقات الويب الأكثر أهمية. في لوحة المعلومات هذه، يمكن للمؤسسات تحديد الأصول بسرعة مع التحكم في الوصول المقطوع، وفشل التشفير، والإدحام، والتصميمات غير الآمنة، والتكوينات الأمنية الخاطئة والمخاطر الحرجة الأخرى كما هو محدد من قبل OWASP.

- أهم 25 نقطة ضعف في البرامج في CWE: تستند لوحة المعلومات هذه إلى قائمة قائمة تعداد نقاط الضعف الشائعة ال 25 (CWE) التي توفرها MITRE سنويا. تمثل هذه CWEs نقاط ضعف البرامج الأكثر شيوعا وتأثيرا التي يسهل العثور عليها واستغلالها.

- مآثر CISA المعروفة: تعرض لوحة المعلومات هذه أي أصول يحتمل أن تتأثر بنقاط الضعف التي أدت إلى عمليات استغلال معروفة كما هو محدد من قبل CISA. تساعدك لوحة المعلومات هذه على تحديد أولويات جهود المعالجة استنادا إلى الثغرات الأمنية التي تم استغلالها في الماضي، ما يشير إلى مستوى أعلى من المخاطر لمؤسستك.

الوصول إلى لوحات المعلومات

للوصول إلى لوحات معلومات Defender EASM، انتقل أولا إلى مثيل Defender EASM. في عمود التنقل الأيسر، حدد لوحة المعلومات التي تريد عرضها. يمكنك الوصول إلى لوحات المعلومات هذه من العديد من الصفحات في مثيل Defender EASM من جزء التنقل هذا.

تنزيل بيانات المخطط

يمكن تصدير البيانات الأساسية لأي مخطط لوحة معلومات إلى ملف CSV. هذا التصدير مفيد للمستخدمين الذين يرغبون في استيراد بيانات Defender EASM إلى أدوات جهة خارجية، أو العمل على ملف CSV عند معالجة أي مشكلات. لتنزيل بيانات المخطط، حدد أولا مقطع المخطط المحدد الذي يحتوي على البيانات التي ترغب في تنزيلها. تدعم عمليات تصدير المخططات حاليا مقاطع المخططات الفردية؛ لتنزيل مقاطع متعددة من نفس المخطط، تحتاج إلى تصدير كل مقطع على حدة.

يؤدي تحديد مقطع مخطط فردي إلى فتح طريقة عرض التنقل لأسفل للبيانات، مع سرد أي أصول تتضمن عدد المقاطع. في أعلى هذه الصفحة، حدد تنزيل تقرير CSV لبدء التصدير. ينشئ هذا الإجراء إعلام مدير المهام حيث يمكنك تعقب حالة التصدير.

يفرض Microsoft Excel حدا للأحرف يبلغ 32767 حرفا لكل خلية. قد يتم عرض بعض الحقول، مثل عمود "الشعار الأخير"، بشكل غير صحيح بسبب هذا القيد. إذا واجهت مشكلة، فحاول فتح الملف في برنامج آخر يدعم ملفات CSV.

وضع علامة على CVEs على أنها غير قابلة للتطبيق

تتميز العديد من لوحات معلومات Defender EASM ببيانات CVE، ما يلفت انتباهك إلى الثغرات الأمنية المحتملة استنادا إلى البنية الأساسية لمكون الويب التي تشغل سطح الهجوم الخاص بك. على سبيل المثال، يتم سرد CVEs في لوحة معلومات ملخص Surface الهجوم، مصنفة حسب خطورتها المحتملة. عند التحقيق في CVEs هذه، قد تحدد أن بعضها غير ذي صلة بالمؤسسة الخاصة بك. قد يكون هذا لأنك تقوم بتشغيل إصدار غير نشط من مكون الويب، أو أن مؤسستك لديها حلول تقنية مختلفة في مكانها لحمايتك من هذه الثغرة الأمنية المحددة.

من طريقة عرض التنقل لأي مخطط مرتبط ب CVE، بجوار الزر "تنزيل تقرير CSV"، لديك الآن خيار تعيين ملاحظة على أنها غير قابلة للتطبيق. سيؤدي النقر فوق هذه القيمة إلى توجيهك إلى قائمة مخزون بجميع الأصول المرتبطة بهذه الملاحظة، ويمكنك بعد ذلك اختيار وضع علامة على جميع الملاحظات على أنها غير قابلة للتطبيق من هذه الصفحة. لمزيد من المعلومات حول وضع علامة على الملاحظات على أنها غير قابلة للتطبيق، راجع تعديل أصول المخزون.

تغييرات المخزون

يتغير سطح الهجوم باستمرار، ولهذا السبب يقوم Defender EASM بتحليل المخزون وتحديثه باستمرار لضمان الدقة. تتم إضافة الأصول وإزالتها بشكل متكرر من المخزون، لذلك من المهم تتبع هذه التغييرات لفهم سطح الهجوم وتحديد الاتجاهات الرئيسية. توفر لوحة معلومات تغييرات المخزون نظرة عامة على هذه التغييرات، وتعرض العددين "المضاف" و"المزال" لكل نوع من أنواع الأصول. يمكنك تصفية لوحة المعلومات حسب نطاقين للتاريخ: إما آخر 7 أو 30 يوما.

يوفر قسم "التغييرات حسب التاريخ" سياقا أكثر دقة حول كيفية تغيير سطح الهجوم بشكل يومي. يصنف هذا القسم عمليات الإزالة على أنها "تمت إزالتها بواسطة المستخدم" أو "تمت إزالتها بواسطة النظام". تتضمن عمليات إزالة المستخدم جميع عمليات الإزالة اليدوية، بما في ذلك تغييرات حالة الأصول الفردية أو المجمعة أو المتتالية، بالإضافة إلى عمليات الإزالة التي يتم تشغيلها بواسطة نهج الأصول المكونة من قبل المستخدم. تحدث عمليات إزالة النظام تلقائيا. يزيل النظام الأصول التي لم تعد ذات صلة بسطح الهجوم لأن عمليات الفحص الأخيرة لم تعد تلاحظ اتصالها بمخزونك. الأصول مؤهلة للتشذيب إذا لم تتم ملاحظتها في الفحص لمدة 30-60 يوما، اعتمادا على نوع الأصل. الأصول التي تتم إضافتها يدويا إلى المخزون غير مؤهلة للإزالة. من قسم "التغييرات حسب التاريخ"، يمكنك النقر فوق أي قيمة مدرجة للاطلاع على قائمة كاملة بالأصول التي تمت إضافتها أو إزالتها.

ملخص سطح الهجوم

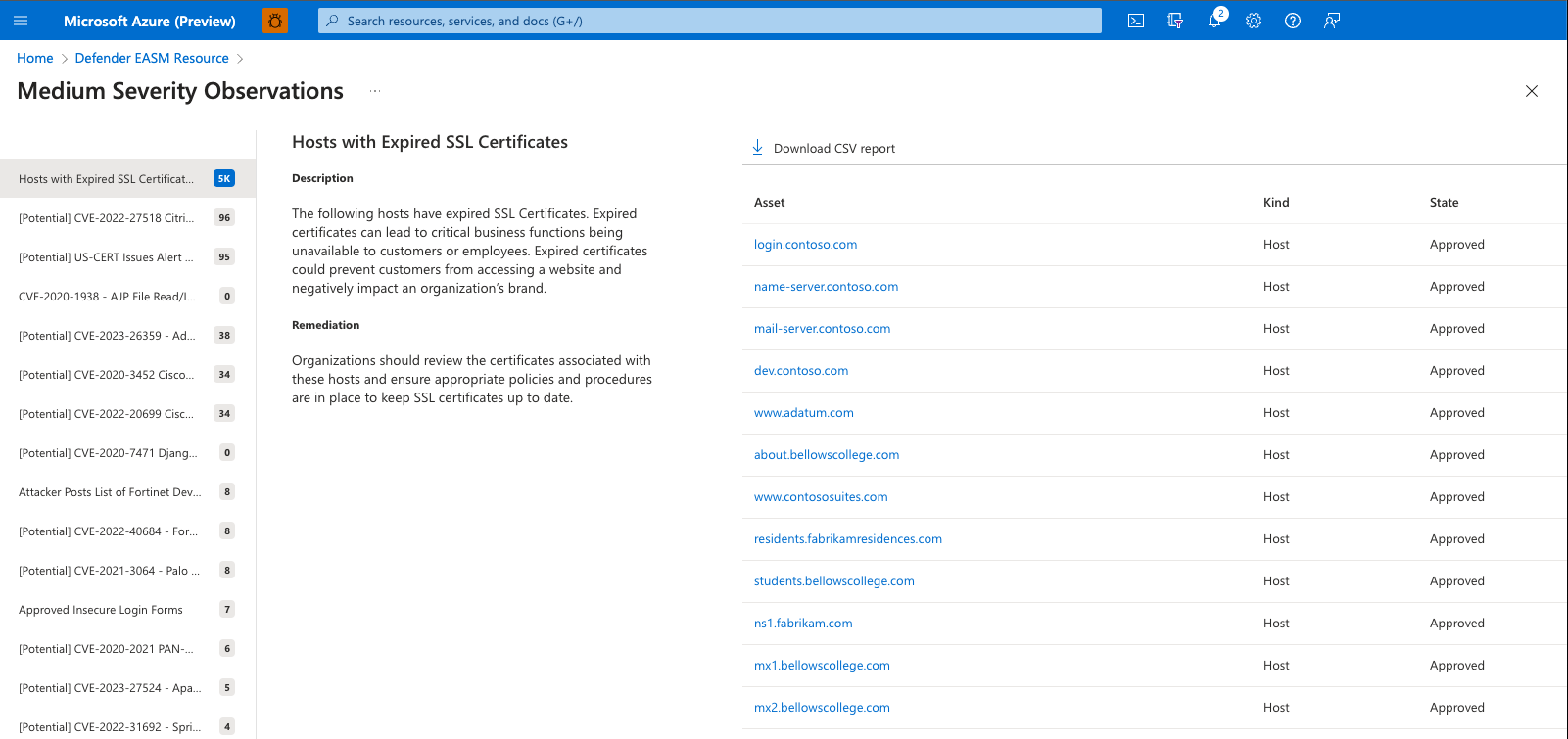

تم تصميم لوحة معلومات ملخص Attack Surface لتوفير ملخص عالي المستوى لتكوين جهاز Attack Surface، مع عرض الملاحظات الرئيسية التي يجب معالجتها لتحسين وضعك الأمني. تحدد لوحة المعلومات هذه المخاطر ضمن أصول المؤسسة وتحدد أولوياتها حسب الخطورة العالية والمتوسطة والمنخفضة وتمكن المستخدمين من التنقل لأسفل في كل قسم، والوصول إلى قائمة الأصول المتأثرة. بالإضافة إلى ذلك، تكشف لوحة المعلومات عن التفاصيل الرئيسية حول تكوين Surface الهجوم والبنية الأساسية السحابية والخدمات الحساسة والمخططات الزمنية لانتهاء صلاحية SSL والمجال وسمعة IP.

تحدد Microsoft أسطح هجوم المؤسسات من خلال تقنية خاصة تكتشف الأصول المواجهة للإنترنت التي تنتمي إلى مؤسسة استنادا إلى اتصالات البنية الأساسية ببعض الأصول المعروفة في البداية. يتم تحديث البيانات الموجودة في لوحة المعلومات يوميا استنادا إلى الملاحظات الجديدة.

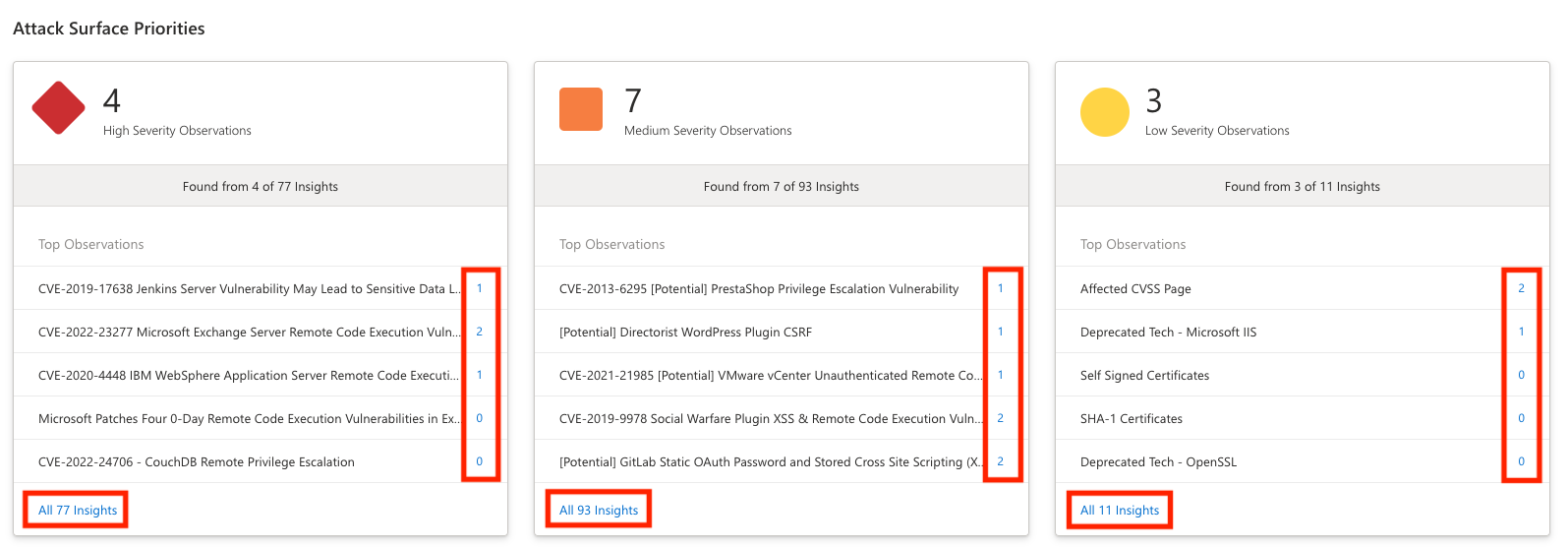

أولويات سطح الهجوم

في أعلى لوحة المعلومات هذه، يوفر Defender EASM قائمة أولويات الأمان المنظمة حسب الخطورة (عالية ومتوسطة ومنخفضة). يمكن أن تكون أسطح هجوم المؤسسات الكبيرة واسعة بشكل لا يصدق، لذا فإن إعطاء الأولوية للنتائج الرئيسية المستمدة من بياناتنا الموسعة يساعد المستخدمين على معالجة أهم العناصر المكشوفة لسطح الهجوم بسرعة وكفاءة. يمكن أن تشمل هذه الأولويات CVEs الهامة، أو الروابط المعروفة للبنية الأساسية المخترقة، أو استخدام التكنولوجيا المهملة، أو انتهاكات أفضل ممارسات البنية التحتية، أو مشكلات التوافق.

يتم تحديد أولويات نتيجة التحليلات من خلال تقييم Microsoft للتأثير المحتمل لكل نتيجة تحليلات. على سبيل المثال، يمكن أن تتضمن الرؤى عالية الخطورة نقاط ضعف جديدة، أو تستغل بشكل متكرر، أو ضارة بشكل خاص، أو يسهل استغلالها من قبل المتسللين ذوي مستوى مهارة أقل. يمكن أن تتضمن نتائج التحليلات منخفضة الخطورة استخدام التكنولوجيا المهملة التي لم تعد مدعومة، أو انتهاء صلاحية البنية الأساسية قريبا، أو مشكلات التوافق التي لا تتوافق مع أفضل ممارسات الأمان. تحتوي كل نتيجة تحليلات على إجراءات معالجة مقترحة للحماية من الهجمات المحتملة.

يتم وضع علامة على الرؤى التي تمت إضافتها مؤخرا إلى نظام Defender EASM الأساسي بتسمية "جديد" على لوحة المعلومات هذه. عندما نضيف رؤى جديدة تؤثر على الأصول في المخزون المؤكد الخاص بك، يقدم النظام أيضا إشعارا دفعيا يوجهك إلى عرض مفصل لهذه الرؤى الجديدة مع قائمة بالأصول المتأثرة.

يتم وضع علامة على بعض الرؤى باستخدام "المحتملة" في العنوان. تحدث نتيجة التحليلات "المحتملة" عندما لا يتمكن Defender EASM من التأكد من أن الأصل يتأثر بثغرة أمنية. تحدث الرؤى المحتملة عندما يكتشف نظام الفحص وجود خدمة معينة ولكن لا يمكنه الكشف عن رقم الإصدار. على سبيل المثال، تمكن بعض الخدمات المسؤولين من إخفاء معلومات الإصدار. غالبا ما ترتبط الثغرات الأمنية بإصدارات محددة من البرنامج، لذلك يلزم إجراء تحقيق يدوي لتحديد ما إذا كان الأصل متأثرا أم لا. يمكن معالجة الثغرات الأمنية الأخرى من خلال الخطوات التي يتعذر على Defender EASM اكتشافها. على سبيل المثال، يمكن للمستخدمين إجراء تغييرات موصى بها على تكوينات الخدمة أو تشغيل التصحيحات المدعومة. إذا تم تمهيد نتيجة التحليلات ب "المحتملة"، فإن النظام لديه سبب للاعتقاد بأن الأصل يتأثر بالثغرة الأمنية ولكنه غير قادر على تأكيده لأحد الأسباب المذكورة أعلاه. للتحقيق يدويا، انقر فوق اسم التحليلات لمراجعة إرشادات المعالجة التي يمكن أن تساعدك في تحديد ما إذا كانت أصولك متأثرة أم لا.

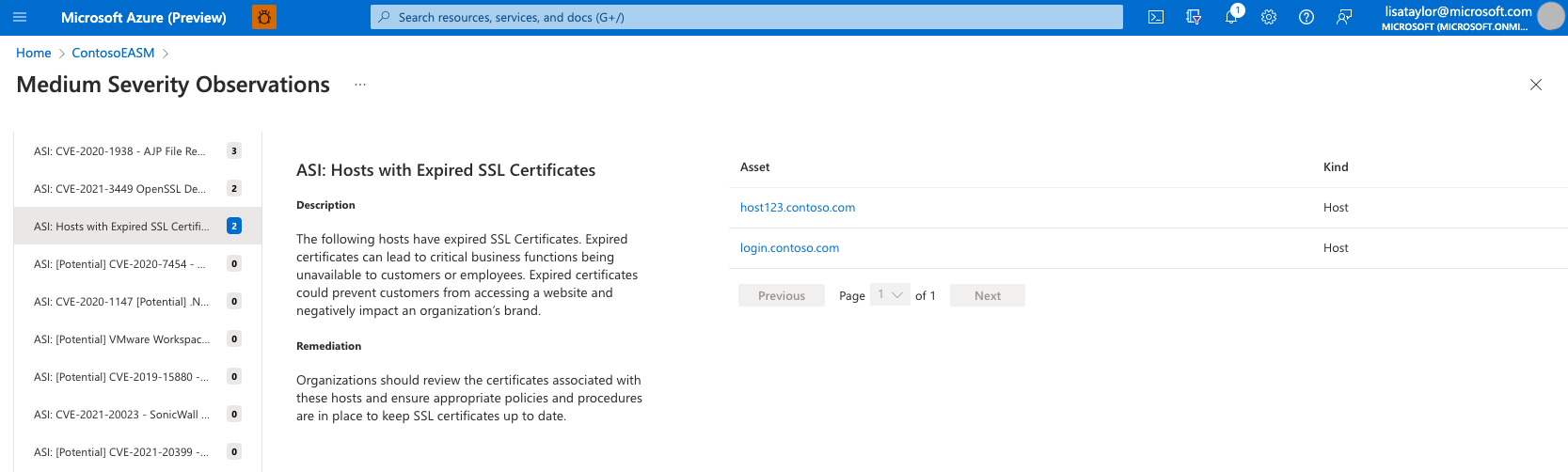

يقرر المستخدم عادة التحقيق أولا في أي ملاحظات عالية الخطورة. يمكنك النقر فوق الملاحظة المدرجة في أعلى القائمة لتوجيهها مباشرة إلى قائمة الأصول المتأثرة، أو بدلا من ذلك حدد "View All __ Insights" لمشاهدة قائمة شاملة وقابلة للتوسيع لجميع الملاحظات المحتملة ضمن مجموعة الخطورة هذه.

تحتوي صفحة الملاحظات على قائمة بجميع الرؤى المحتملة في العمود الأيسر. يتم فرز هذه القائمة حسب عدد الأصول التي تتأثر بكل مخاطر أمنية، وتعرض المشكلات التي تؤثر على أكبر عدد من الأصول أولا. لعرض تفاصيل أي مخاطر أمنية، ما عليك سوى النقر فوقها من هذه القائمة.

تتضمن طريقة العرض التفصيلية هذه لأي ملاحظة عنوان المشكلة ووصفا وإرشادات المعالجة من فريق Defender EASM. في هذا المثال، يشرح الوصف كيف يمكن أن تؤدي شهادات SSL منتهية الصلاحية إلى عدم توفر وظائف الأعمال الهامة، مما يمنع العملاء أو الموظفين من الوصول إلى محتوى الويب وبالتالي الإضرار بالعلامة التجارية لمؤسستك. ويقدم قسم المعالجة المشورة بشأن كيفية إصلاح المشكلة على وجه السرعة؛ في هذا المثال، توصي Microsoft بمراجعة الشهادات المقترنة بأصول المضيف المتأثرة، وتحديث شهادات SSL المتزامنة، وتحديث الإجراءات الداخلية للتأكد من تحديث شهادات SSL في الوقت المناسب.

وأخيرا، يسرد قسم الأصول أي كيانات تأثرت بهذا القلق الأمني المحدد. في هذا المثال، يريد المستخدم التحقق من الأصول المتأثرة لمعرفة المزيد حول شهادة SSL منتهية الصلاحية. يمكنك النقر فوق أي اسم أصل من هذه القائمة لعرض صفحة تفاصيل الأصل.

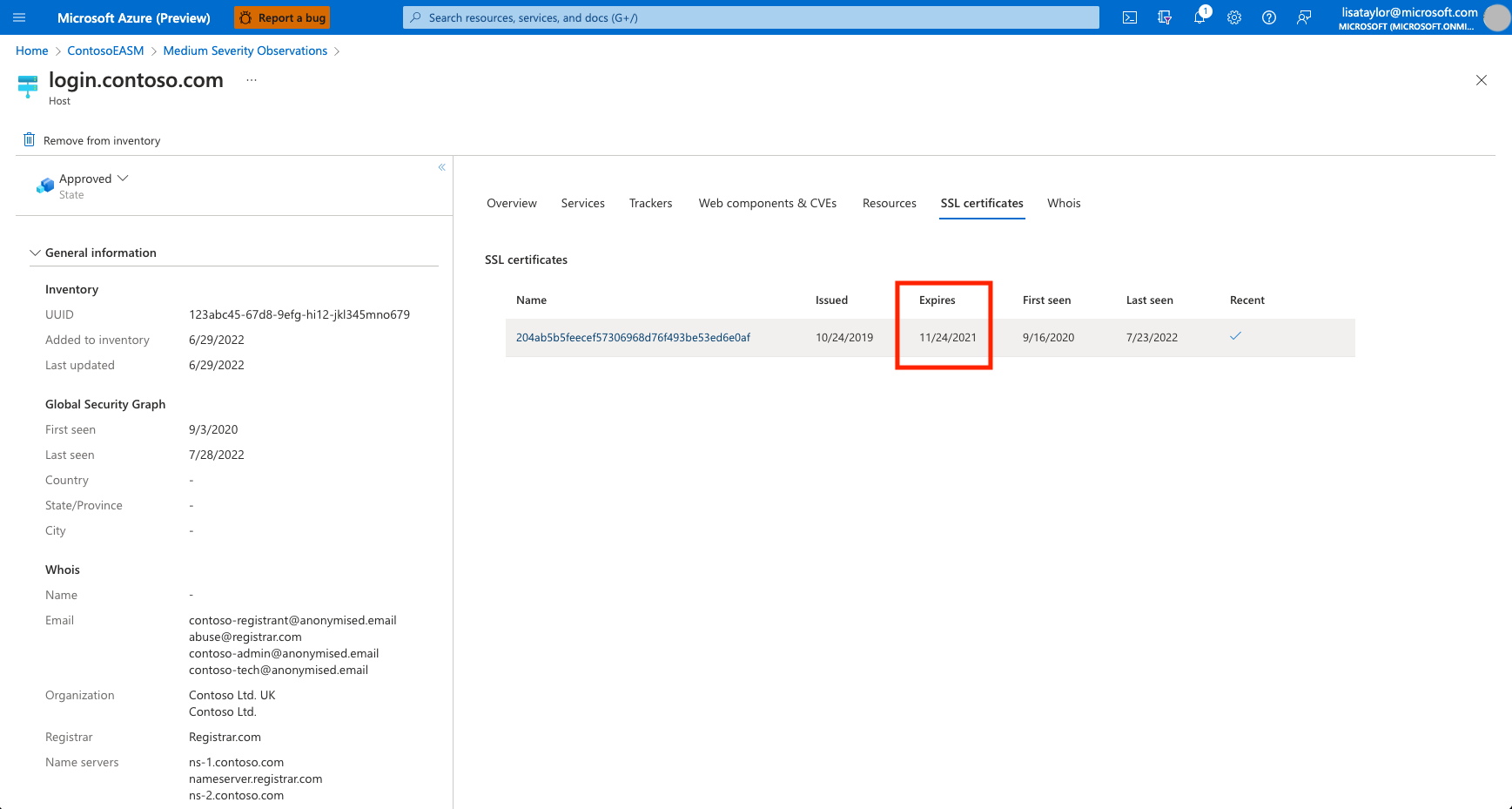

من صفحة تفاصيل الأصل، سننقر بعد ذلك على علامة التبويب "شهادات SSL" لعرض مزيد من المعلومات حول الشهادة منتهية الصلاحية. في هذا المثال، تعرض الشهادة المدرجة تاريخ "انتهاء الصلاحية" في الماضي، مما يشير إلى انتهاء صلاحية الشهادة حاليا وبالتالي من المحتمل أن تكون غير نشطة. يوفر هذا القسم أيضا اسم شهادة SSL التي يمكنك إرسالها بعد ذلك إلى الفريق المناسب داخل مؤسستك للمعالجة السريعة.

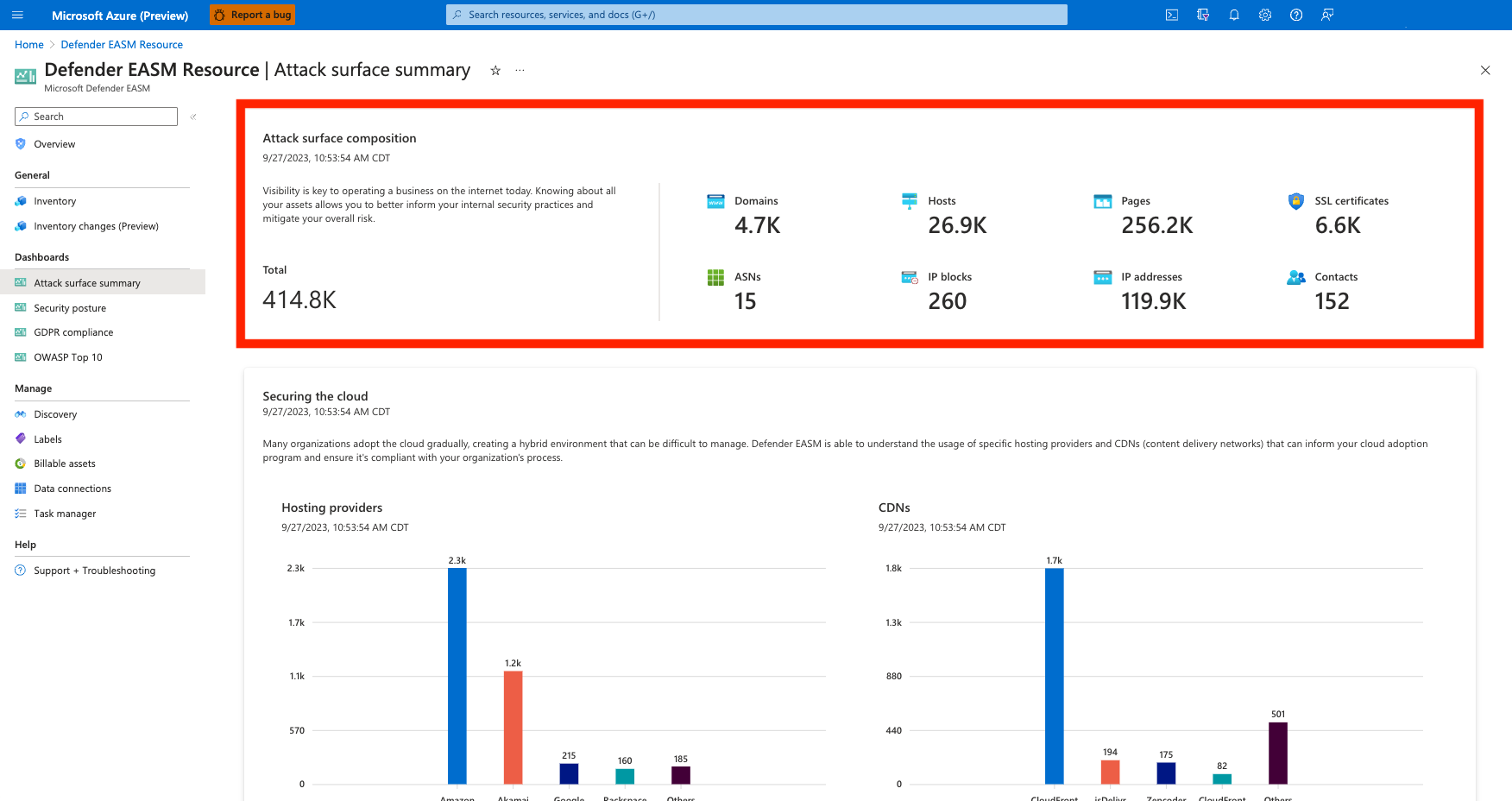

تركيب سطح الهجوم

يوفر القسم التالي ملخصا عالي المستوى لتكوين جهاز Attack Surface. يوفر هذا المخطط عدد كل نوع من أنواع الأصول، مما يساعد المستخدمين على فهم كيفية انتشار بنيتهم الأساسية عبر المجالات والمضيفين والصفحات وشهادات SSL وASNs وكتل IP وعناوين IP وجهات اتصال البريد الإلكتروني.

كل قيمة قابلة للنقر، وتوجيه المستخدمين إلى قائمة المخزون الخاصة بهم التي تمت تصفيتها لعرض الأصول من النوع المعين فقط. من هذه الصفحة، يمكنك النقر فوق أي أصل لعرض مزيد من التفاصيل، أو يمكنك إضافة المزيد من عوامل التصفية لتضييق القائمة وفقا لاحتياجاتك.

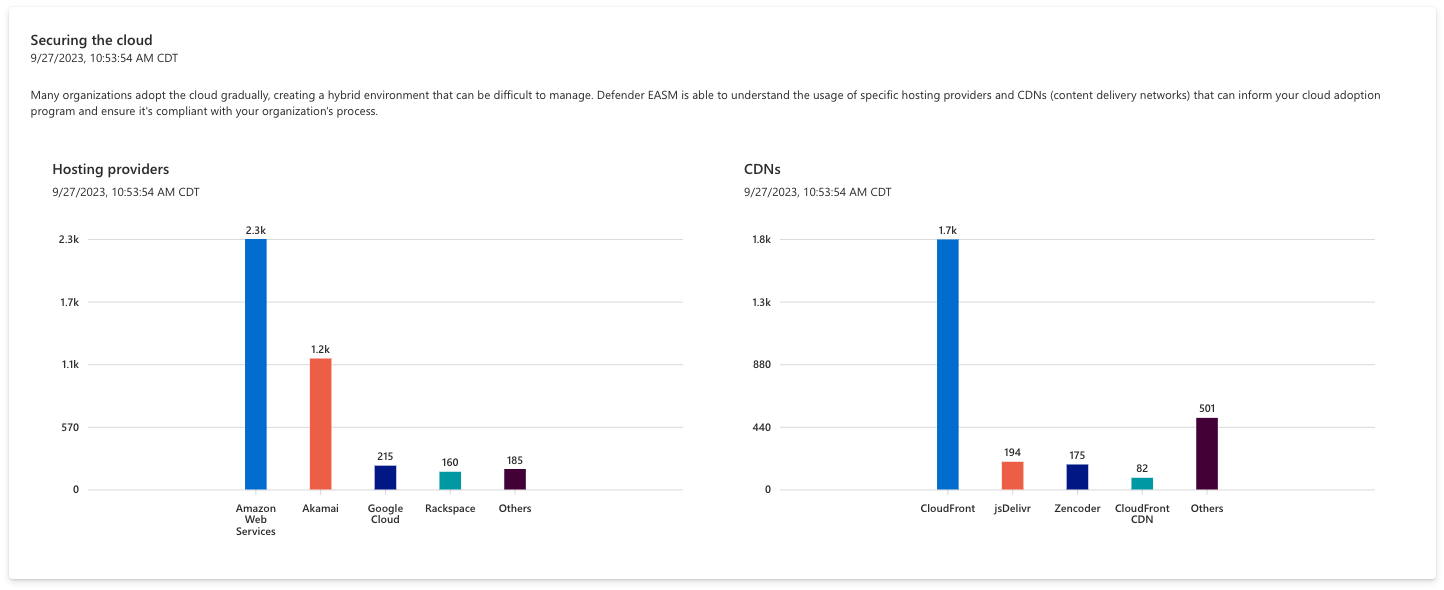

تأمين السحابة

يوفر هذا القسم من لوحة معلومات ملخص Surface Attack نظرة ثاقبة على تقنيات السحابة المستخدمة عبر البنية الأساسية الخاصة بك. نظرا لأن معظم المؤسسات تتكيف مع السحابة تدريجيا، قد يكون من الصعب مراقبة الطبيعة المختلطة للبنية الأساسية عبر الإنترنت وإدارتها. يساعد Defender EASM المؤسسات على فهم استخدام تقنيات سحابية محددة عبر جهاز Attack Surface، وتعيين موفري مضيفي السحابة إلى أصولك المؤكدة لإبلاغ برنامج اعتماد السحابة وضمان التوافق مع عملية مؤسستك.

على سبيل المثال، قد تقرر مؤسستك ترحيل جميع البنية الأساسية السحابية إلى موفر واحد لتبسيط ودمج جهاز Attack Surface الخاص به. يمكن أن يساعدك هذا المخطط في تحديد الأصول التي لا تزال بحاجة إلى الترحيل. كل شريط من المخطط قابل للنقر، وتوجيه المستخدمين إلى قائمة تمت تصفيتها تعرض الأصول التي تشكل قيمة المخطط.

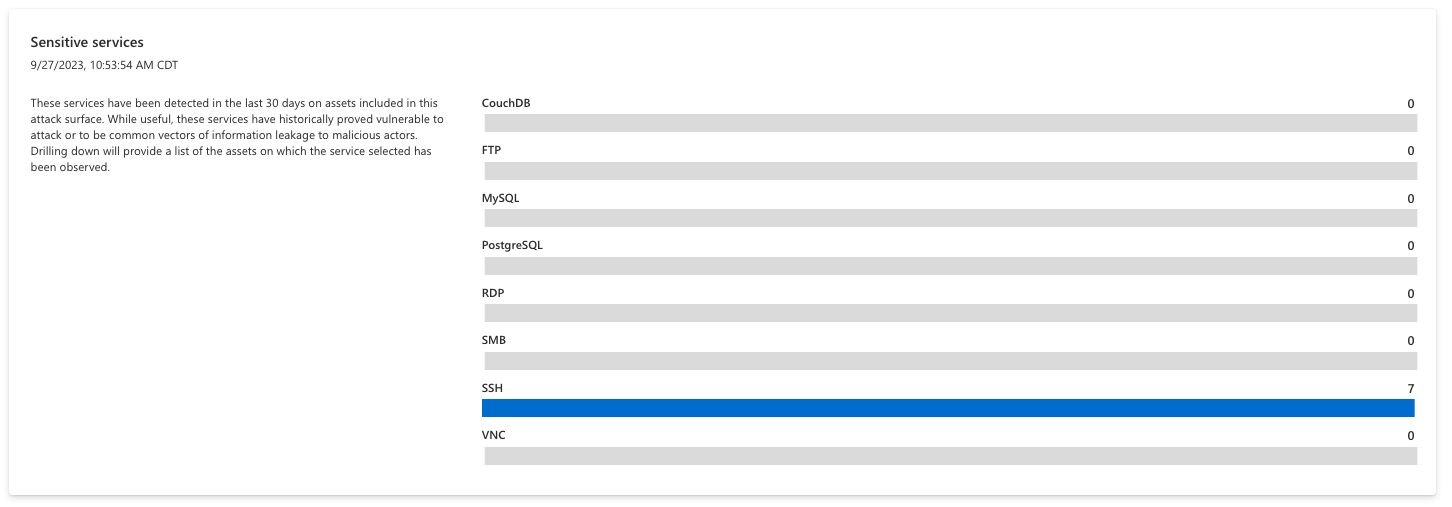

الخدمات الحساسة

يعرض هذا القسم الخدمات الحساسة التي تم اكتشافها على جهاز Attack Surface الذي يجب تقييمه وربما تعديله لضمان أمان مؤسستك. يسلط هذا المخطط الضوء على أي خدمات معرضة تاريخيا للهجوم أو المتجهات الشائعة لتسرب المعلومات إلى الجهات الضارة. يجب التحقيق في أي أصول في هذا القسم، وتوصي Microsoft المؤسسات بالنظر في الخدمات البديلة ذات الوضع الأمني الأفضل للتخفيف من المخاطر.

يتم تنظيم المخطط حسب اسم كل خدمة؛ يؤدي النقر فوق أي شريط فردي إلى إرجاع قائمة بالأصول التي تقوم بتشغيل هذه الخدمة المعينة. المخطط أدناه فارغ، مما يشير إلى أن المؤسسة لا تقوم حاليا بتشغيل أي خدمات عرضة للهجوم بشكل خاص.

SSL وانتهاء صلاحية المجال

يعرض مخططا انتهاء الصلاحية هذين شهادة SSL القادمة وانتهاء صلاحية المجال، ما يضمن أن المؤسسة لديها رؤية وافرة للتجديدات القادمة للبنية الأساسية الرئيسية. يمكن أن يجعل المجال منتهي الصلاحية فجأة المحتوى الرئيسي غير قابل للوصول، ويمكن حتى شراء المجال بسرعة من قبل ممثل ضار ينوي استهداف مؤسستك. شهادة SSL منتهية الصلاحية تترك الأصول المقابلة عرضة للهجوم.

يتم تنظيم كلا المخططين حسب الإطار الزمني لانتهاء الصلاحية، بدءا من "أكثر من 90 يوما" إلى منتهية الصلاحية بالفعل. توصي Microsoft المؤسسات بتجديد أي شهادات أو مجالات SSL منتهية الصلاحية على الفور، وترتيب تجديد الأصول من المقرر أن تنتهي صلاحيتها في غضون 30-60 يوما بشكل استباقي.

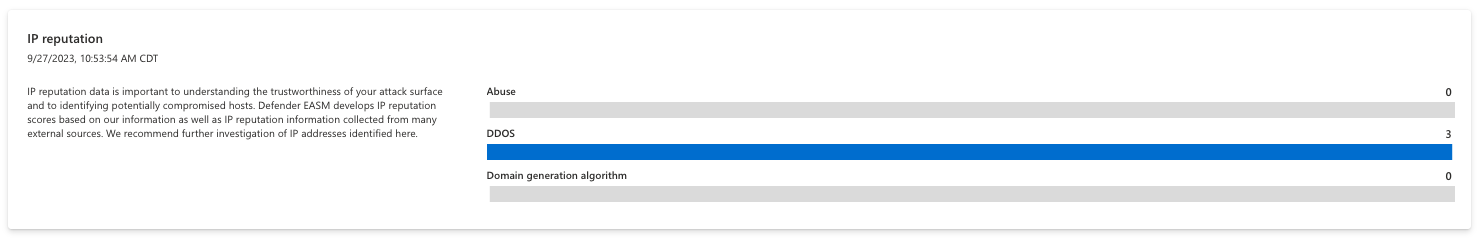

سمعة IP

تساعد بيانات سمعة IP المستخدمين على فهم موثوقية سطح الهجوم الخاص بك وتحديد المضيفين المحتملين للخطر. تطور Microsoft درجات سمعة IP استنادا إلى بياناتنا الخاصة بالإضافة إلى معلومات IP التي تم جمعها من مصادر خارجية. نوصي بإجراء مزيد من التحقيق في أي عناوين IP محددة هنا، حيث تشير النتيجة المشبوهة أو الضارة المرتبطة بالأصل المملوك إلى أن الأصل عرضة للهجوم أو تم الاستفادة منها بالفعل من قبل جهات ضارة.

يتم تنظيم هذا المخطط بواسطة نهج الكشف الذي أدى إلى درجة سمعة سلبية. على سبيل المثال، تشير قيمة DDOS إلى أن عنوان IP قد شارك في هجوم رفض الخدمة الموزعة. يمكن للمستخدمين النقر فوق أي قيمة شريطية للوصول إلى قائمة الأصول التي تتضمنها. في المثال أدناه، المخطط فارغ يشير إلى أن جميع عناوين IP في المخزون الخاص بك لها درجات سمعة مرضية.

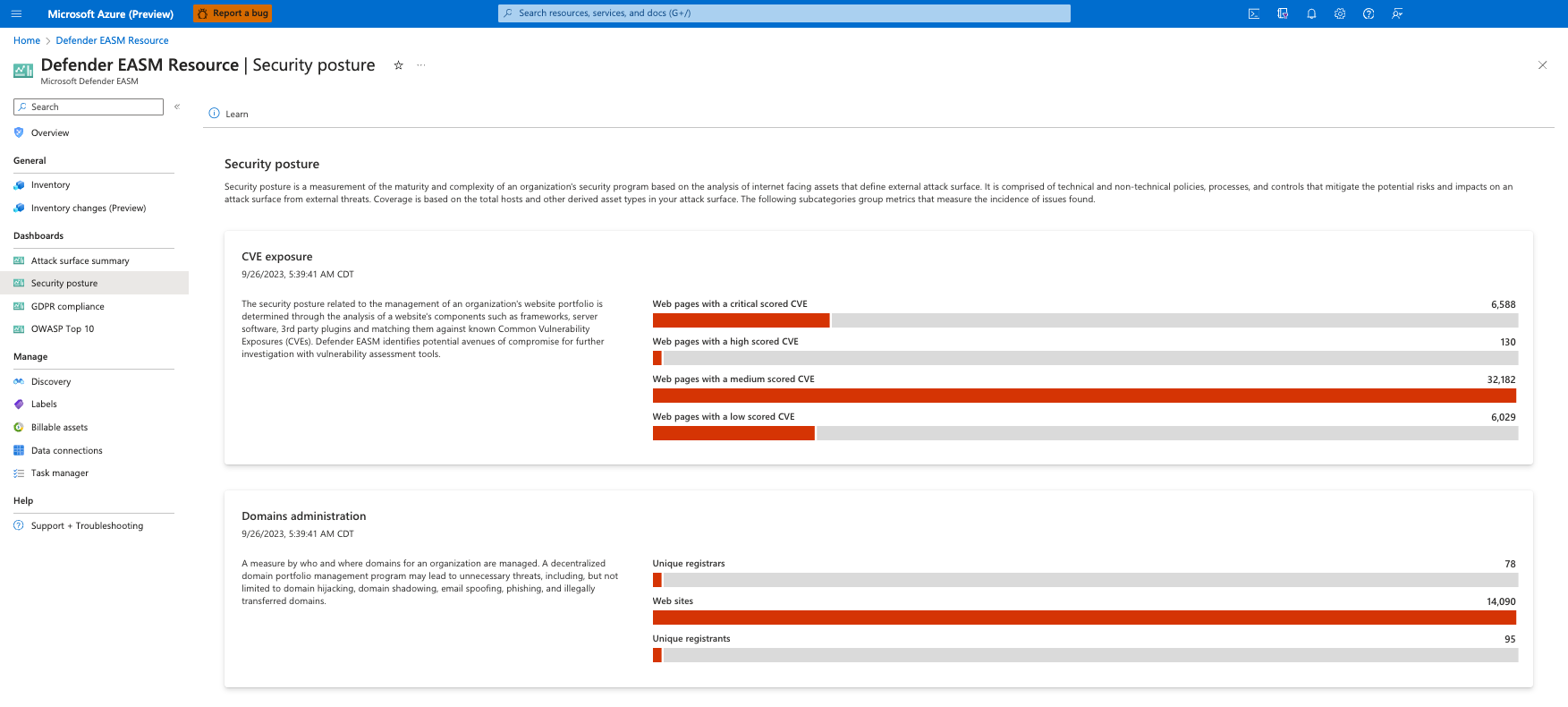

لوحة معلومات وضع الأمان

تساعد لوحة معلومات Security Posture المؤسسات على قياس نضج برنامج الأمان الخاص بها استنادا إلى حالة الأصول في المخزون المؤكد. وهي تتألف من سياسات وعمليات وضوابط تقنية وغير تقنية تخفف من مخاطر التهديدات الخارجية. توفر لوحة المعلومات هذه نظرة ثاقبة حول التعرض ل CVE وإدارة المجال وتكوينه والاستضافة والشبكات والمنافذ المفتوحة وتكوين شهادة SSL.

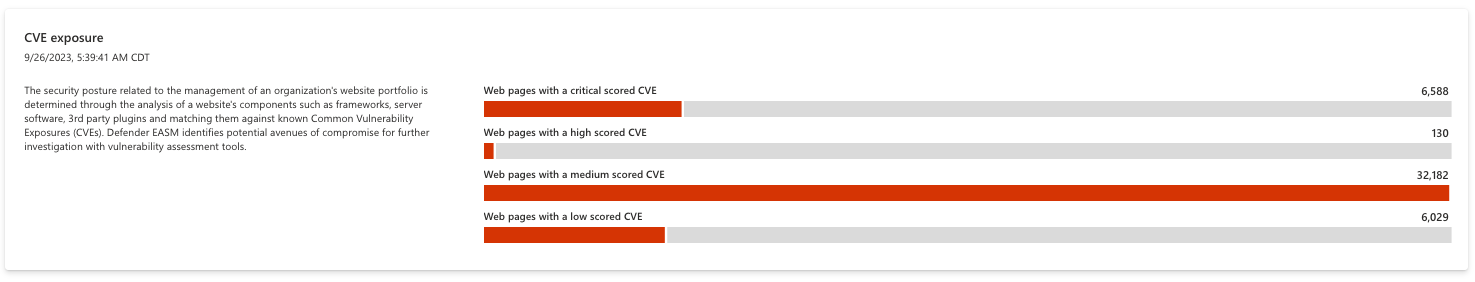

التعرض ل CVE

يتعلق المخطط الأول في لوحة معلومات Security Posture بإدارة محفظة مواقع الويب الخاصة بالمؤسسة. تحلل Microsoft مكونات موقع الويب مثل أطر العمل وبرامج الخادم والمكونات الإضافية لجهة خارجية ثم تطابقها مع قائمة حالية من التعرض للثغرات الأمنية الشائعة (CVEs) لتحديد مخاطر الثغرات الأمنية لمؤسستك. يتم فحص مكونات الويب التي تتألف منها كل موقع ويب يوميا لضمان الاستراحة والدقة.

يوصى بأن يعالج المستخدمون على الفور أي ثغرات أمنية متعلقة ب CVE، ما يخفف من المخاطر عن طريق تحديث مكونات الويب أو اتباع إرشادات المعالجة لكل CVE. كل شريط في المخطط قابل للنقر، ويعرض قائمة بأي أصول متأثرة.

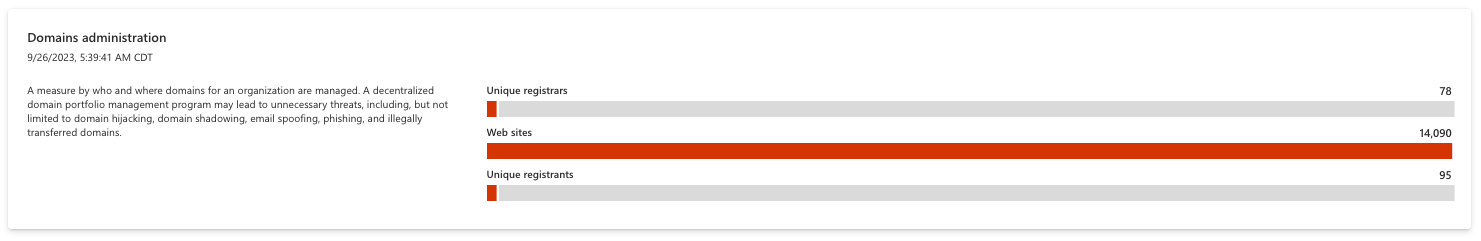

إدارة المجالات

يوفر هذا المخطط نظرة ثاقبة حول كيفية إدارة المؤسسة لمجالاتها. الشركات التي لها برنامج لامركزي لإدارة قائمة مشاريع المجالات عرضة للتهديدات غير الضرورية، بما في ذلك اختطاف المجال، وتعقب المجال، وتزييف هوية البريد الإلكتروني، والتصيد الاحتيالي، وعمليات نقل المجال غير القانونية. تخفف عملية تسجيل المجال المتماسكة من هذا الخطر. على سبيل المثال، يجب على المؤسسات استخدام نفس جهات التسجيل ومعلومات جهة الاتصال المسجلة لمجالاتها للتأكد من أن جميع المجالات قابلة للتطبيق على نفس الكيانات. يساعد هذا على ضمان عدم تسلل المجالات عبر الشقوق أثناء تحديثها وصيانتها.

كل شريط من المخطط قابل للنقر، ويتم توجيهه إلى قائمة بجميع الأصول التي تشكل القيمة.

الاستضافة والشبكات

يوفر هذا المخطط نظرة ثاقبة على الوضع الأمني المتعلق بمكان وجود مضيفي المؤسسة. تعتمد المخاطر المرتبطة بملكية الأنظمة المستقلة على حجم ونضج قسم تكنولوجيا المعلومات في المؤسسة.

كل شريط من المخطط قابل للنقر، ويتم توجيهه إلى قائمة بجميع الأصول التي تشكل القيمة.

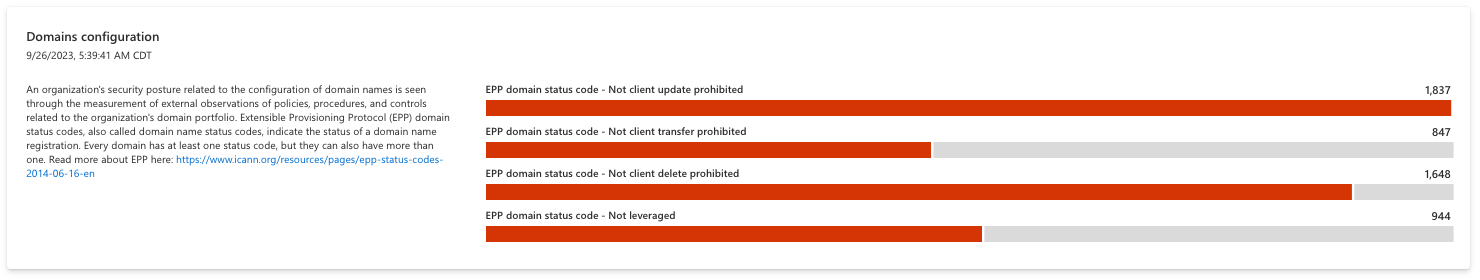

تكوين المجالات

يساعد هذا القسم المؤسسات على فهم تكوين أسماء المجالات الخاصة بها، مما يعرض أي مجالات قد تكون عرضة لمخاطر غير ضرورية. تشير رموز حالة مجال بروتوكول التزويد الموسع (EPP) إلى حالة تسجيل اسم المجال. تحتوي جميع المجالات على رمز واحد على الأقل، على الرغم من أنه يمكن تطبيق رموز متعددة على مجال واحد. هذا القسم مفيد لفهم النهج الموجودة لإدارة المجالات الخاصة بك، أو النهج المفقودة التي تترك المجالات عرضة للخطر.

على سبيل المثال، يمنع رمز الحالة "clientUpdateProhibited" التحديثات غير المصرح بها لاسم المجال الخاص بك؛ يجب على المؤسسة الاتصال بجهة تسجيلها لرفع هذه التعليمة البرمجية وإجراء أي تحديثات. يبحث المخطط أدناه عن أصول المجال التي لا تحتوي على رمز الحالة هذا، مما يشير إلى أن المجال مفتوح حاليا للتحديثات التي يمكن أن تؤدي إلى الاحتيال. يجب على المستخدمين النقر فوق أي شريط في هذا المخطط لعرض قائمة الأصول التي لا تحتوي على رموز الحالة المناسبة المطبقة عليهم حتى يتمكنوا من تحديث تكوينات المجال الخاصة بهم وفقا لذلك.

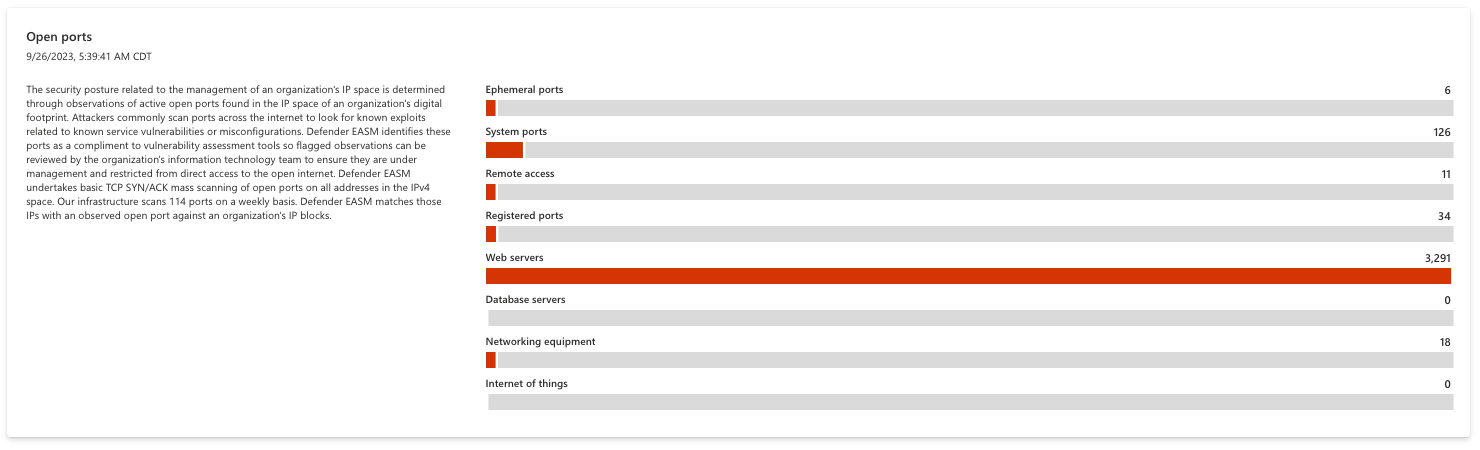

المنافذ المفتوحة

يساعد هذا القسم المستخدمين على فهم كيفية إدارة مساحة IP الخاصة بهم، واكتشاف الخدمات التي يتم كشفها على الإنترنت المفتوح. يقوم المهاجمون عادة بفحص المنافذ عبر الإنترنت للبحث عن مهاجمات معروفة تتعلق بثغرات الخدمة أو التكوينات الخاطئة. تحدد Microsoft هذه المنافذ المفتوحة لاستكمال أدوات تقييم الثغرات الأمنية، مع وضع علامة على الملاحظات للمراجعة للتأكد من إدارتها بشكل صحيح من قبل فريق تكنولوجيا المعلومات.

من خلال إجراء عمليات فحص TCP SYN/ACK الأساسية عبر جميع المنافذ المفتوحة على العناوين في مساحة IP، تكتشف Microsoft المنافذ التي قد تحتاج إلى تقييدها من الوصول المباشر إلى الإنترنت المفتوح. تتضمن الأمثلة قواعد البيانات وخوادم DNS وأجهزة IoT وأجهزة التوجيه ومفاتيح التبديل. يمكن أيضا استخدام هذه البيانات للكشف عن أصول تكنولوجيا المعلومات الظلية أو خدمات الوصول عن بعد غير الآمنة. جميع الأشرطة الموجودة في هذا المخطط قابلة للنقر، مما يؤدي إلى فتح قائمة بالأصول التي تتضمن القيمة حتى تتمكن مؤسستك من التحقق من المنفذ المفتوح المعني ومعالجة أي مخاطر.

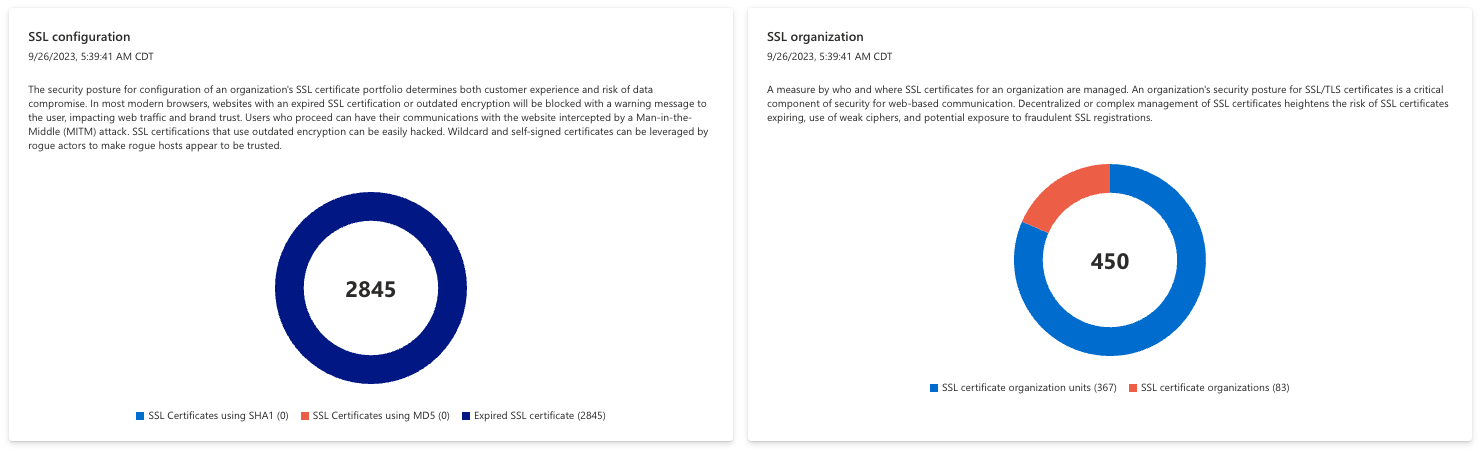

تكوين SSL وتنظيمه

يعرض تكوين SSL والمخططات الهيكلية المشكلات الشائعة المتعلقة ب SSL التي قد تؤثر على وظائف البنية الأساسية عبر الإنترنت.

على سبيل المثال، يعرض مخطط تكوين SSL أي مشكلات تكوين تم اكتشافها يمكن أن تعطل خدمات الإنترنت. يتضمن ذلك شهادات SSL منتهية الصلاحية وشهادات باستخدام خوارزميات توقيع قديمة مثل SHA1 وMD5، ما يؤدي إلى مخاطر أمنية غير ضرورية لمؤسستك.

يوفر المخطط الهيكلي SSL نظرة ثاقبة حول تسجيل شهادات SSL الخاصة بك، مما يشير إلى وحدات المؤسسة والأعمال المرتبطة بكل شهادة. يمكن أن يساعد هذا المستخدمين على فهم الملكية المعينة لهذه الشهادات؛ من المستحسن أن تقوم الشركات بدمج قائمتها التنظيمية والوحدة عندما يكون ذلك ممكنا للمساعدة في ضمان الإدارة السليمة للمضي قدما.

لوحة معلومات التوافق مع القانون العام لحماية البيانات (GDPR)

تقدم لوحة معلومات التوافق مع القانون العام لحماية البيانات (GDPR) تحليلا للأصول في المخزون المؤكد من حيث صلتها بالمتطلبات الموضحة في اللائحة العامة لحماية البيانات (GDPR). القانون العام لحماية البيانات (GDPR) هو لائحة في الاتحاد الأوروبي (EU) تفرض معايير حماية البيانات والخصوصية لأي كيانات عبر الإنترنت يمكن للاتحاد الأوروبي الوصول إليها. أصبحت هذه اللوائح نموذجا للقوانين المماثلة خارج الاتحاد الأوروبي، لذلك فهي بمثابة دليل ممتاز حول كيفية التعامل مع خصوصية البيانات في جميع أنحاء العالم.

تحلل لوحة المعلومات هذه خصائص الويب العامة للمؤسسة لعرض أي أصول قد تكون غير متوافقة مع القانون العام لحماية البيانات (GDPR).

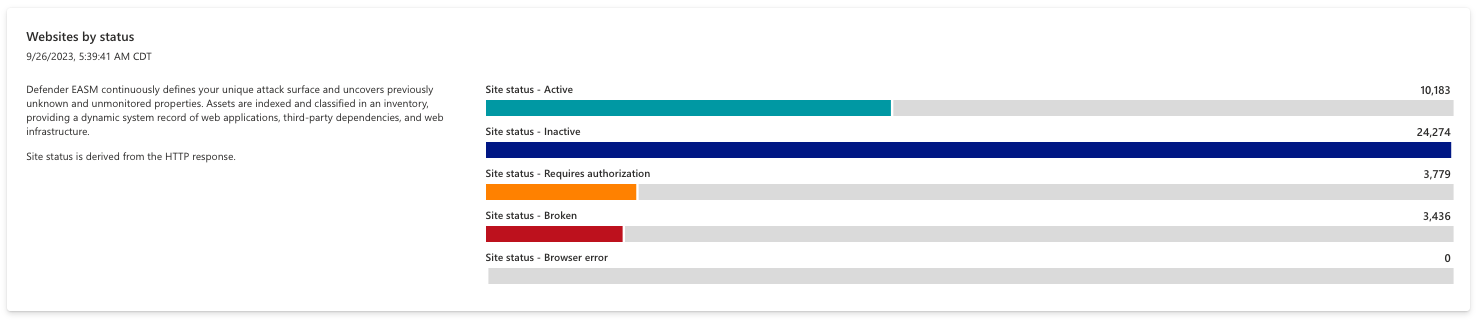

مواقع الويب حسب الحالة

ينظم هذا المخطط أصول موقع الويب الخاص بك حسب رمز حالة استجابة HTTP. تشير هذه الرموز إلى ما إذا كان قد تم إكمال طلب HTTP معين بنجاح أو يوفر سياقا حول سبب تعذر الوصول إلى الموقع. يمكن أن تنبهك رموز HTTP أيضا بعمليات إعادة التوجيه واستجابات أخطاء الخادم وأخطاء العميل. تشير استجابة HTTP "451" إلى أن موقع ويب غير متوفر لأسباب قانونية. قد يشير هذا إلى أنه تم حظر موقع للأشخاص في الاتحاد الأوروبي لأنه لا يتوافق مع القانون العام لحماية البيانات (GDPR).

ينظم هذا المخطط مواقع الويب حسب رمز الحالة. تتضمن الخيارات "نشط" و"غير نشط" و"يتطلب تخويلا" و"مقطوعا" و"خطأ في المستعرض"؛ يمكن للمستخدمين النقر فوق أي مكون على الرسم البياني الشريطي لعرض قائمة شاملة من الأصول التي تشكل القيمة.

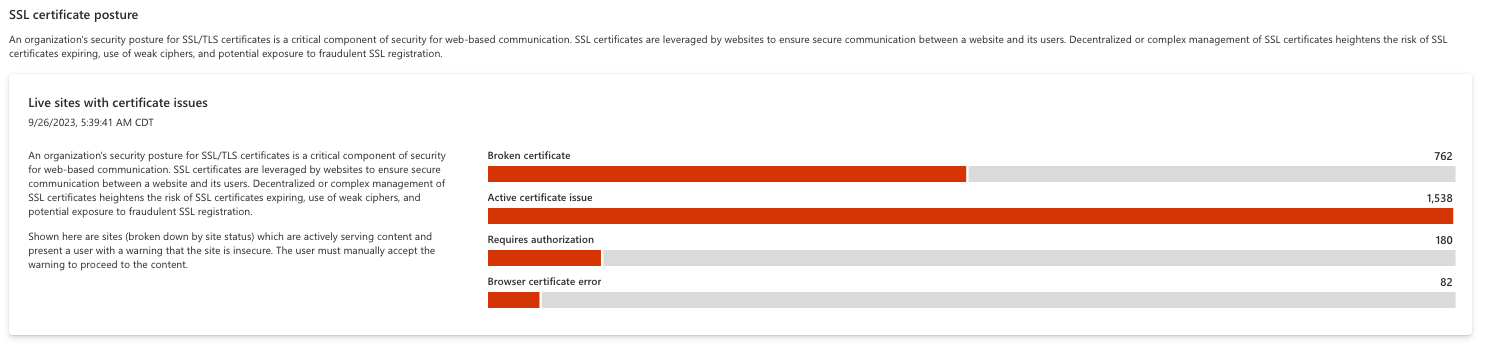

المواقع المباشرة التي بها مشكلات في الشهادة

يعرض هذا المخطط الصفحات التي تقدم المحتوى بشكل نشط وتقدم للمستخدمين تحذيرا بأن الموقع غير آمن. يجب على المستخدم قبول التحذير يدويا لعرض المحتوى على هذه الصفحات. ويمكن أن يحدث ذلك لأسباب مختلفة؛ ينظم هذا المخطط النتائج حسب السبب المحدد لتسهيل التخفيف. تتضمن الخيارات الشهادات المقطوعة، ومشاكل الشهادة النشطة، وتتطلب تخويلا وأخطاء في شهادة المستعرض.

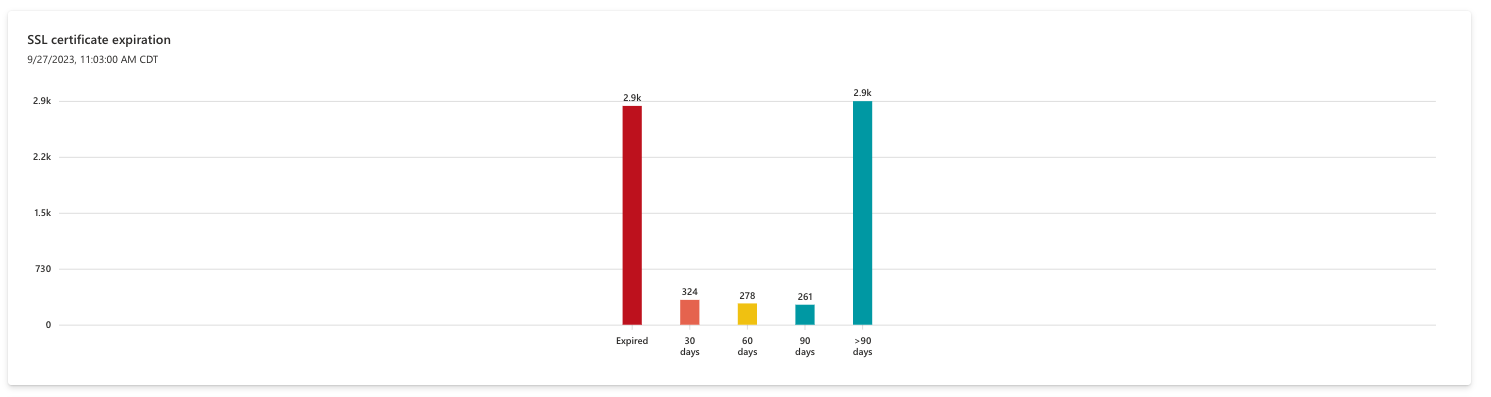

انتهاء صلاحية شهادة SSL

يعرض هذا المخطط انتهاء صلاحية شهادة SSL القادمة، مما يضمن أن المؤسسة لديها رؤية واسعة في أي تجديدات قادمة. تترك شهادة SSL منتهية الصلاحية الأصول المقابلة عرضة للهجوم ويمكن أن تجعل محتوى الصفحة غير قابل للوصول إلى الإنترنت.

يتم تنظيم هذا المخطط بواسطة نافذة انتهاء الصلاحية المكتشفة، بدءا من منتهية الصلاحية بالفعل إلى انتهاء الصلاحية في أكثر من 90 يوما. يمكن للمستخدمين النقر فوق أي مكون في الرسم البياني الشريطي للوصول إلى قائمة الأصول القابلة للتطبيق، مما يسهل إرسال قائمة بأسماء الشهادات إلى قسم تكنولوجيا المعلومات الخاص بك للمعالجة.

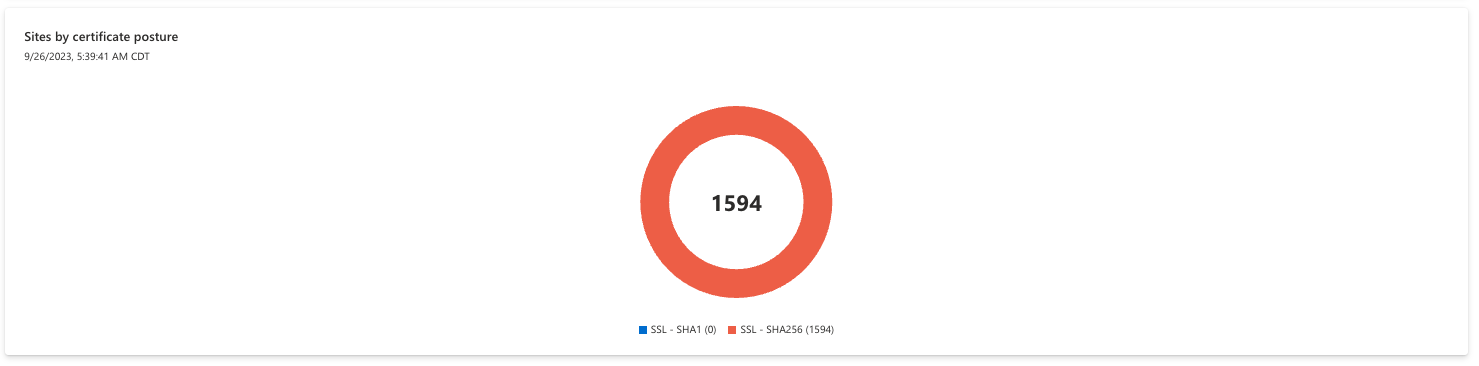

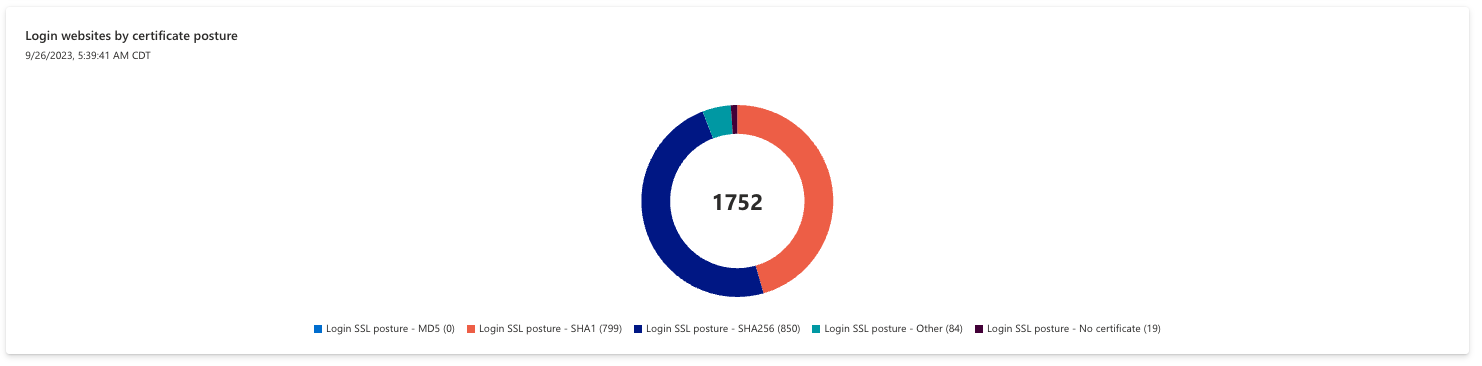

المواقع حسب وضع الشهادة

يقوم هذا القسم بتحليل خوارزميات التوقيع التي تعمل على تشغيل شهادة SSL. يمكن تأمين شهادات SSL مع خوارزميات تشفير مختلفة؛ تعتبر بعض الخوارزميات الأحدث أكثر سمعة وأمانا من الخوارزميات القديمة، لذلك ينصح الشركات بتقاعد الخوارزميات القديمة مثل SHA-1.

يمكن للمستخدمين النقر فوق أي جزء من المخطط الدائري لعرض قائمة الأصول التي تتضمن القيمة المحددة. يعتبر SHA256 آمنا، بينما يجب على المؤسسات تحديث أي شهادات باستخدام خوارزمية SHA1.

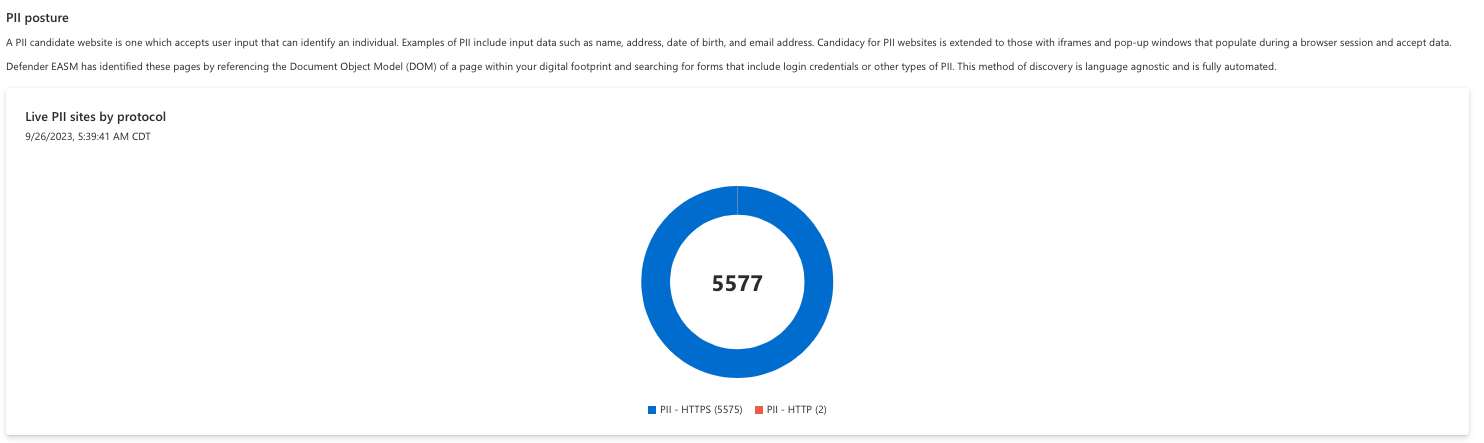

مواقع PII المباشرة حسب البروتوكول

تعد حماية معلومات التعريف الشخصية (PII) مكونا حاسما في اللائحة العامة لحماية البيانات. يتم تعريف PII على أنه أي بيانات يمكنها تحديد هوية فرد، بما في ذلك الأسماء أو العناوين أو تواريخ الميلاد أو عناوين البريد الإلكتروني. يجب تأمين أي موقع ويب يقبل هذه البيانات من خلال نموذج بشكل شامل وفقا لإرشادات القانون العام لحماية البيانات (GDPR). من خلال تحليل نموذج عنصر المستند (DOM) لصفحاتك، تحدد Microsoft النماذج وصفحات تسجيل الدخول التي يمكن أن تقبل PII، وبالتالي يجب تقييمها وفقا لقانون الاتحاد الأوروبي. يعرض المخطط الأول في هذا القسم المواقع المباشرة حسب البروتوكول، ويحدد المواقع باستخدام بروتوكولات HTTP مقابل بروتوكولات HTTPS.

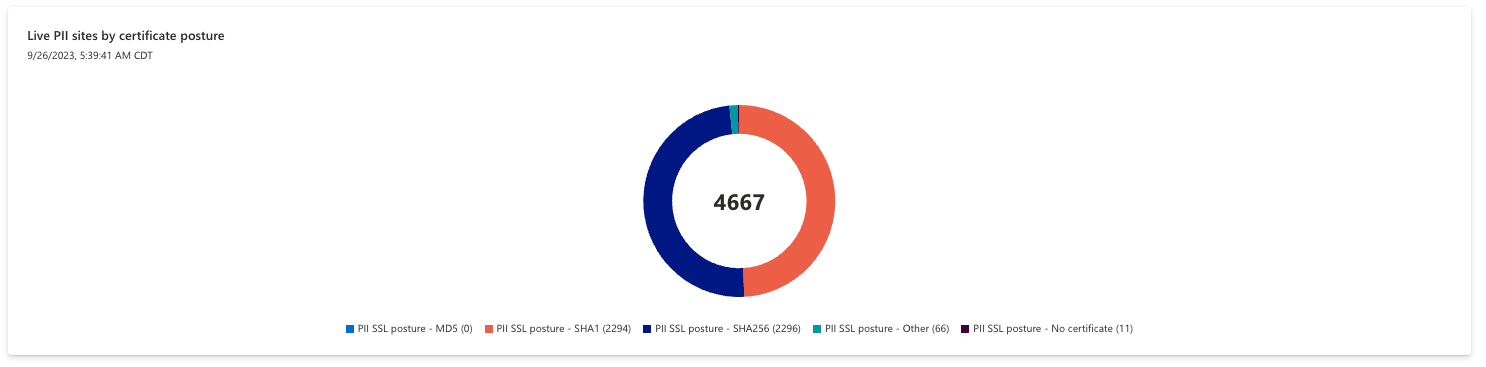

مواقع PII المباشرة حسب وضع الشهادة

يعرض هذا المخطط مواقع PII المباشرة من خلال استخدامها لشهادات SSL. بالرجوع إلى هذا المخطط، يمكنك فهم خوارزميات التجزئة المستخدمة عبر مواقعك التي تحتوي على معلومات تعريف شخصية بسرعة.

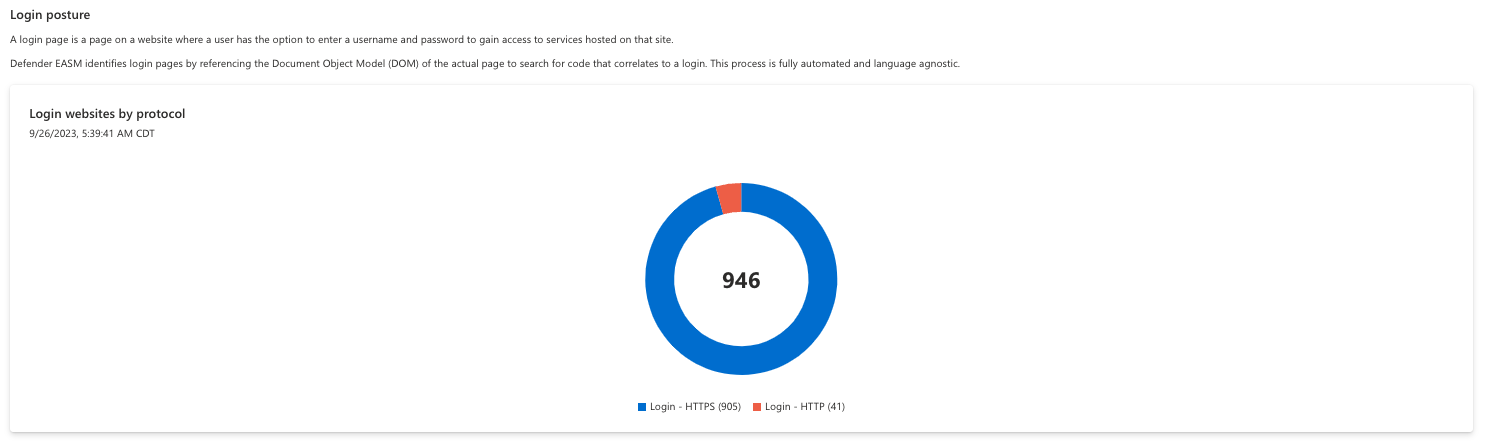

مواقع تسجيل الدخول حسب البروتوكول

صفحة تسجيل الدخول هي صفحة على موقع ويب حيث يكون لدى المستخدم خيار إدخال اسم مستخدم وكلمة مرور للوصول إلى الخدمات المستضافة على هذا الموقع. تحتوي صفحات تسجيل الدخول على متطلبات محددة ضمن GDPR، لذلك يشير Defender EASM إلى DOM لجميع الصفحات الممسوحة ضوئيا للبحث عن التعليمات البرمجية التي ترتبط بتسجيل الدخول. على سبيل المثال، يجب أن تكون صفحات تسجيل الدخول آمنة لتكون متوافقة. يعرض هذا المخطط الأول مواقع تسجيل الدخول حسب البروتوكول (HTTP أو HTTPS) والثاني حسب وضع الشهادة.

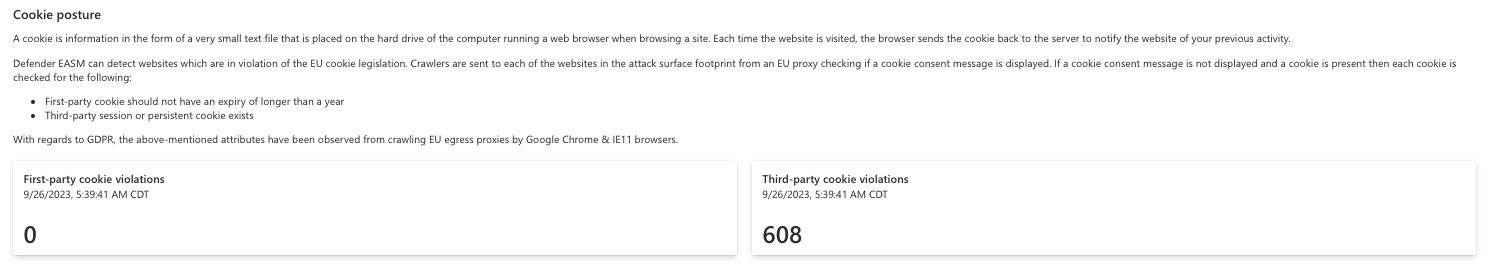

وضع ملف تعريف الارتباط

ملف تعريف الارتباط هو معلومات في شكل ملف نصي صغير يتم وضعه على محرك الأقراص الثابتة للكمبيوتر الذي يقوم بتشغيل مستعرض ويب عند استعراض موقع. في كل مرة تتم فيها زيارة موقع ويب، يرسل المتصفح ملف تعريف الارتباط مرة أخرى إلى الخادم لإعلام موقع الويب بنشاطك السابق. يحتوي القانون العام لحماية البيانات (GDPR) على متطلبات محددة للحصول على الموافقة على إصدار ملف تعريف ارتباط، ولوائح تخزين مختلفة لملفات تعريف الارتباط الأولى مقابل الأخرى.

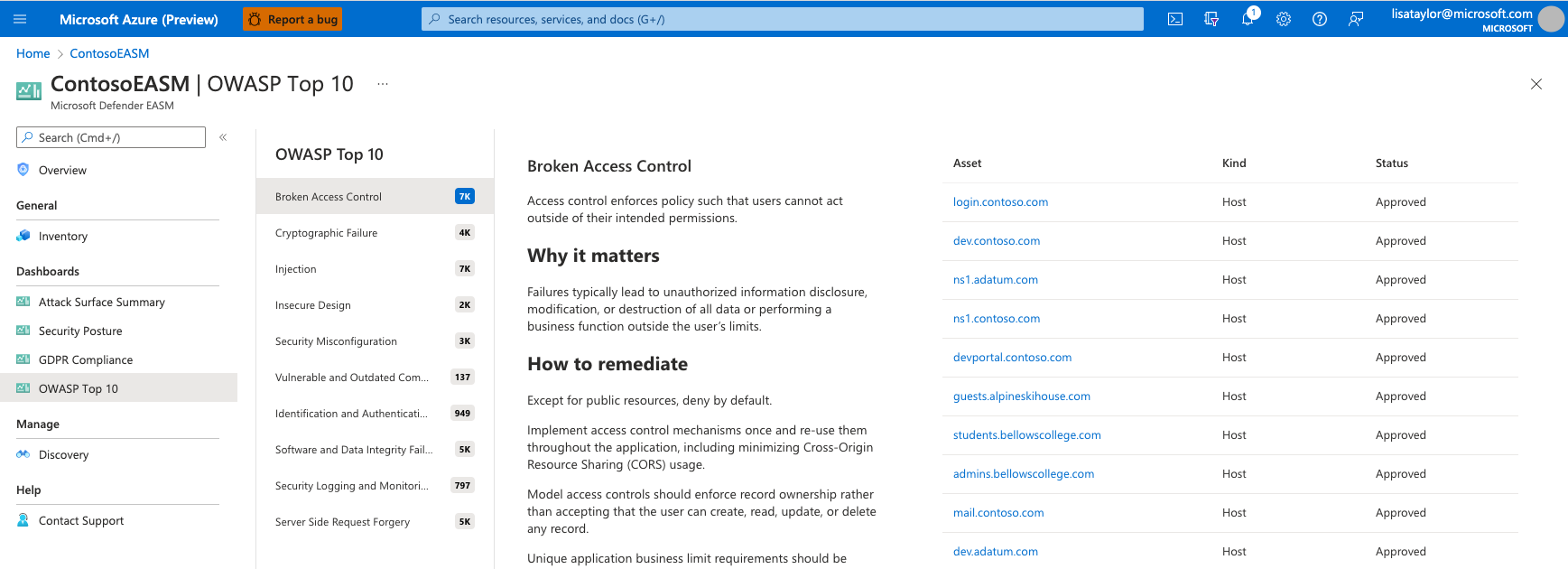

لوحة معلومات OWASP الأعلى 10

تم تصميم لوحة معلومات OWASP Top 10 لتوفير نظرة ثاقبة حول توصيات الأمان الأكثر أهمية كما هو محدد من قبل OWASP، وهو أساس مفتوح المصدر حسن السمعة لأمان تطبيق الويب. يتم التعرف على هذه القائمة عالميا كمورد مهم للمطورين الذين يرغبون في التأكد من أن التعليمات البرمجية الخاصة بهم آمنة. يوفر OWASP معلومات رئيسية حول أهم 10 مخاطر أمنية، بالإضافة إلى إرشادات حول كيفية تجنب المشكلة أو إصلاحها. تبحث لوحة معلومات Defender EASM هذه عن أدلة على هذه المخاطر الأمنية داخل جهاز Surface الهجومي الخاص بك وتظهرها، مع سرد أي أصول قابلة للتطبيق وكيفية معالجة المخاطر.

تتضمن قائمة OWASP الحالية أعلى 10 أوراق مالية هامة ما يلي:

- التحكم في الوصول المقطوع: فشل البنية الأساسية للتحكم في الوصول التي تفرض نهج بحيث لا يمكن للمستخدمين التصرف خارج الأذونات المقصودة.

- فشل التشفير: حالات الفشل المتعلقة بالتشفير (أو عدم وجودها) والتي غالبا ما تؤدي إلى تعرض البيانات الحساسة.

- الحقن: التطبيقات المعرضة لهجمات الحقن بسبب المعالجة غير السليمة للبيانات وغيرها من المشكلات المتعلقة بالامتثال.

- التصميم غير الآمن: تدابير أمنية مفقودة أو غير فعالة تؤدي إلى نقاط ضعف في التطبيق الخاص بك.

- التكوين الخاطئ للأمان: تكوينات الأمان المفقودة أو غير الصحيحة التي غالبا ما تكون نتيجة عملية تكوين محددة بشكل غير كاف.

- المكونات الضعيفة والعتيقة: المكونات القديمة التي تتعرض لخطر التعرض الإضافي بالمقارنة مع البرامج المحدثة.

- فشل التعريف والمصادقة: الفشل في تأكيد هوية المستخدم أو المصادقة أو إدارة الجلسة بشكل صحيح للحماية من الهجمات المتعلقة بالمصادقة.

- فشل تكامل البرامج والبيانات: التعليمات البرمجية والبنية الأساسية التي لا تحمي من انتهاكات التكامل، مثل المكونات الإضافية من مصادر غير موثوق بها.

- تسجيل الأمان ومراقبته: عدم وجود تسجيل الأمان والتنبيه المناسب، أو التكوينات الخاطئة ذات الصلة، التي يمكن أن تؤثر على رؤية المؤسسة والمساءلة اللاحقة على وضعها الأمني.

- تزييف الطلب من جانب الخادم: تطبيقات الويب التي تجلب موردا بعيدا دون التحقق من صحة عنوان URL الذي يوفره المستخدم.

توفر لوحة المعلومات هذه وصفا لكل مخاطرة حرجة ومعلومات حول سبب أهميتها وإرشادات المعالجة إلى جانب قائمة بأي أصول يحتمل أن تتأثر. لمزيد من المعلومات، راجع موقع ويب OWASP.

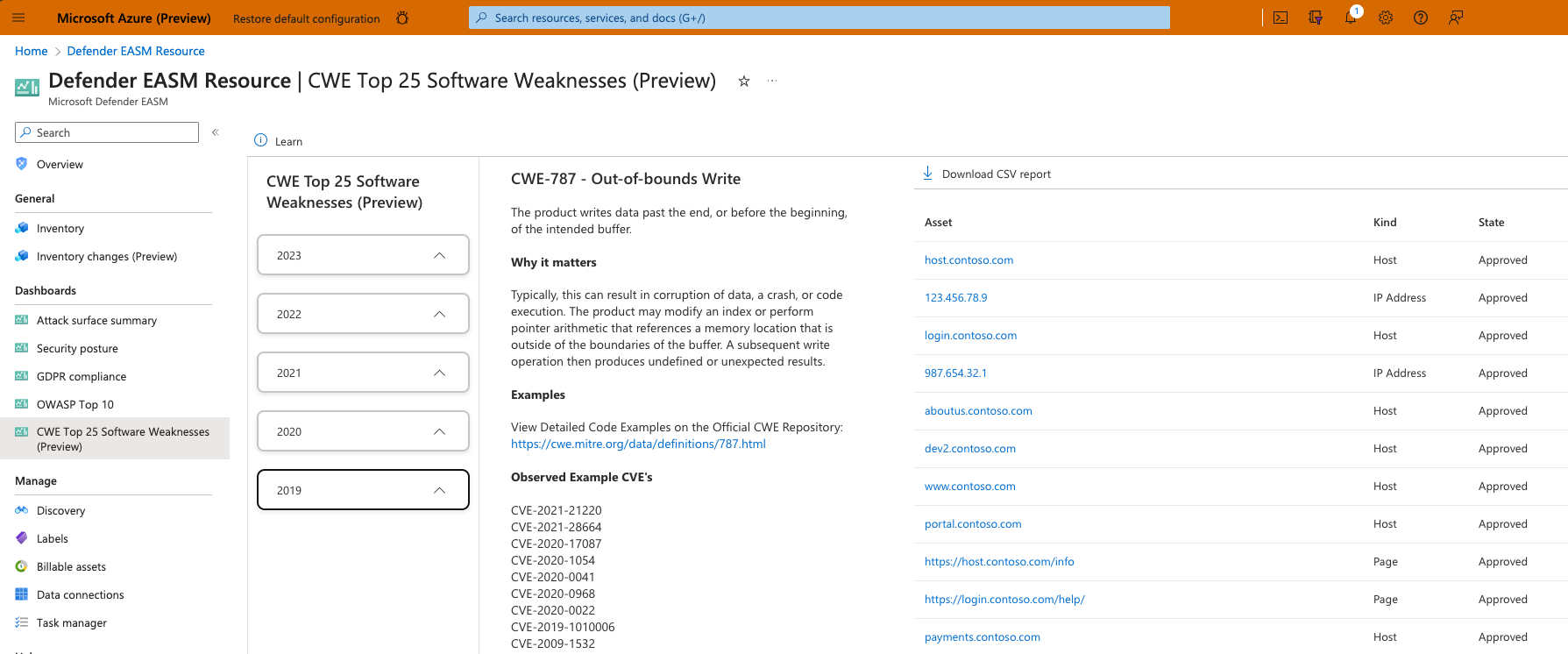

لوحة معلومات CWE Top 25 Software Weaknesses

تستند لوحة المعلومات هذه إلى قائمة أكبر 25 قائمة تعداد نقاط الضعف الشائعة (CWE) التي توفرها MITRE سنويا. تمثل هذه CWEs نقاط ضعف البرامج الأكثر شيوعا وتأثيرا التي يسهل العثور عليها واستغلالها. تعرض لوحة المعلومات هذه جميع CWEs المضمنة في القائمة على مدى السنوات الخمس الماضية، وتسرد جميع أصول المخزون التي قد تتأثر بكل CWE. لكل CWE، توفر لوحة المعلومات وصفا وأمثلة على الثغرة الأمنية، وتسرد CVEs ذات الصلة. يتم تنظيم CWEs حسب السنة، وكل قسم قابل للتوسيع أو قابل للطي. يساعد الرجوع إلى لوحة المعلومات هذه جهود الوساطة المتعلقة بالثغرات الأمنية من خلال مساعدتك في تحديد أكبر المخاطر التي تتعرض لها مؤسستك استنادا إلى عمليات استغلال أخرى تمت ملاحظتها.

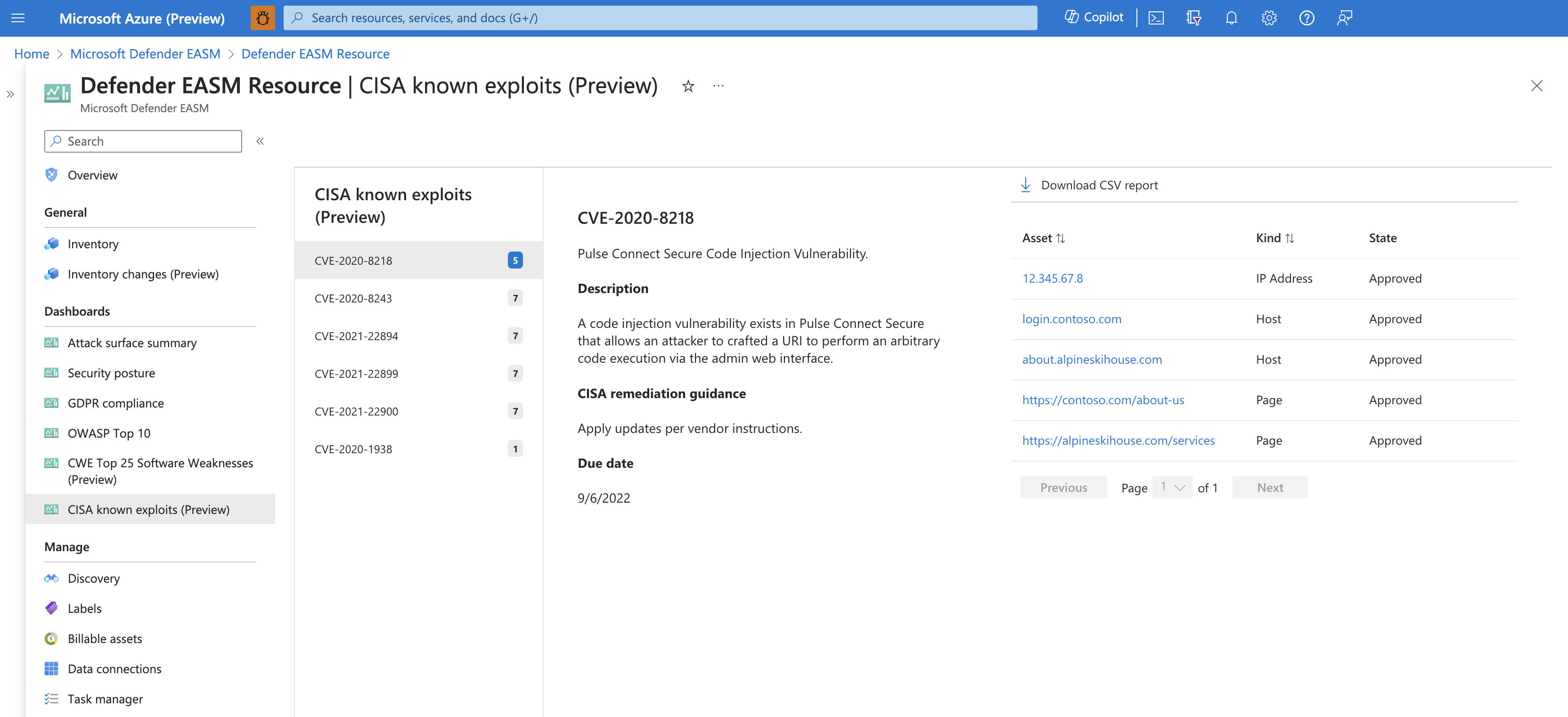

مآثر CISA المعروفة

في حين أن هناك مئات الآلاف من الثغرات الأمنية CVE المحددة، إلا أنه تم تحديد مجموعة فرعية صغيرة فقط من قبل وكالة الأمن السيبراني وأمن البنية التحتية (CISA) على أنها استغلتها مؤخرا جهات التهديد. تتضمن هذه القائمة أقل من .5٪ من جميع CVEs المحددة؛ ولهذا السبب، فإن من المهم مساعدة المتخصصين في مجال الأمن على تحديد أولويات معالجة أكبر المخاطر التي تتعرض لها مؤسستهم. يعمل أولئك الذين يصححون التهديدات استنادا إلى هذه القائمة بكفاءة قصوى لأنهم يعطيون الأولوية للثغرات الأمنية التي أدت إلى حوادث أمنية حقيقية.