نظرة عامة على أمان المؤسسة في Azure HDInsight

يقدم Azure HDInsight عددا من الطرق لتلبية احتياجات أمان المؤسسة. لا يتم تنشيط معظم هذه الحلول بشكل افتراضي. تتيح لك هذه المرونة اختيار ميزات الأمان الأكثر أهمية بالنسبة لك وتساعدك على تجنب دفع ثمن الميزات التي لا تريدها. تعني هذه المرونة أيضا أنه من مسؤوليتك التأكد من تمكين الحلول الصحيحة لمكانك وبيئتك.

تبحث هذه المقالة في حلول الأمان عن طريق تقسيمها إلى أربعة أعمدة الأمان التقليدي: أمن المحيط، المصادقة، التفويض والتشفير.

تقدم هذه المقالة أيضا حزمة أمان المؤسسة Azure HDInsight (ESP)، التي توفر مصادقة تستند إلى Active Directory ودعم متعدد المستخدمين والتحكم في الوصول المستند إلى الأدوار لمجموعات HDInsight.

حزمة أمان المؤسسات

طريقة واحدة للنظر في أمان المؤسسة، وذلك بتقسيم الحلول الأمنية إلى أربع مجموعات رئيسية على أساس نوع التحكم. تسمى هذه المجموعات أيضا ركائز الأمان وهي الأنواع التالية: أمان المحيط والمصادقة والتفويض والتشفير.

أمان المحيط

يتم تحقيق أمان المحيط في HDInsight من خلال الشبكات الظاهرية. يمكن لمسؤول المؤسسة إنشاء مجموعة داخل شبكة ظاهرية (VNET) واستخدام مجموعات أمان الشبكة (NSG) لتقييد الوصول إلى الشبكة الظاهرية. يمكن عناوين IP المسموح بها في قواعد NSG الواردة الاتصال فقط مع كتلة HDInsight. يوفر هذا التكوين أمان المحيط.

سيكون لجميع المجموعات الموزعة في VNET أيضا نقطة نهاية خاصة. يتم حل نقطة النهاية إلى IP خاص داخل VNET لوصول HTTP خاصة إلى عبارات نظام المجموعة.

المصادقة

توفر Enterprise Security Package من HDInsight المصادقة المستندة إلى Active Directory ودعم المستخدمين المتعددين والتحكم في الوصول المستند إلى الأدوار. يتم تحقيق تكامل Active Directory من خلال استخدام خدمات مجال Microsoft Entra. مع هذه القدرات، يمكنك إنشاء مجموعة HDInsight منضمة إلى مجال "Active Directory". ثم قم بتكوين قائمة بالموظفين من المؤسسة الذين يمكنهم المصادقة على المجموعة.

مع هذا الإعداد، يمكن لموظفي المؤسسة تسجيل الدخول إلى عقد نظام المجموعة باستخدام بيانات اعتماد المجال الخاصة بهم. كما يمكنهم استخدام بيانات اعتماد المجال الخاصة بهم للمصادقة مع نقاط النهاية الأخرى المعتمدة. مثل Apache Ambari Views, ODBC, JDBC, PowerShell, and REST APIs للتفاعل مع المجموعة.

التصريح

تعتبر أفضل الممارسات التي تتبعها معظم الشركات هي التأكد من أنه ليس كل موظف لديه حق الوصول الكامل إلى جميع موارد المؤسسة. وبالمثل، يمكن للمسؤول تعريف نهج التحكم في الوصول المستند إلى الدور لموارد نظام المجموعة. يتوفر هذا الإجراء فقط في مجموعات ESP.

يمكن لمسؤول Hadoop تكوين التحكم في الوصول المستند إلى الدور (RBAC). تعمل التكوينات على تأمين Apache Hive و HBase و Kafka باستخدام مكونات Apache Ranger الإضافية. يسمح لك تكوين نهج RBAC بربط الأذونات بدور في المؤسسة. هذه الطبقة من التجريد يجعل من الأسهل ضمان حصول الأفراد فقط على الأذونات اللازمة للقيام بمسؤولياتهم في العمل. كما يسمح لك الحارس بمراجعة وصول الموظفين إلى البيانات وأي تغييرات تتم على نهج التحكم في الوصول.

على سبيل المثال، يمكن للمسؤول تكوين Apache Ranger لتعيين نهج التحكم في الوصول إلى Apache Hive. تضمن هذه الوظيفة تصفية مستوى الصف ومستوى العمود (إخفاء البيانات). ويقوم بتصفية البيانات الحساسة من المستخدمين غير المصرح لهم.

التدقيق

يعتبر التدقيق للوصول إلى موارد المجموعة ضروري لتعقب الوصول غير المصرح به أو غير مقصود للموارد. إنه مهم لأنه يضمن حماية موارد المجموعة من الوصول غير المصرح به.

يمكن للمسؤول عرض جميع الوصول إلى موارد المجموعة HDInsight والبيانات والإبلاغ عنها. يمكن للمسؤول عرض التغييرات التي تم إدخالها على نهج التحكم في الوصول والإبلاغ عنها.

للوصول إلى سجلات التدقيق Apache Ranger وAmbari وسجلات وصول ssh قم بتمكين Azure Monitor وعرض الجداول التي توفر سجلات التدقيق.

التشفير

تُعد حماية البيانات مهمة لتلبية متطلبات الأمان والامتثال التنظيمية. إلى جانب تقييد الوصول إلى البيانات من الموظفين غير المصرح لهم، يجب تشفيرها.

HDInsight يدعم تشفير البيانات في الأنظمة المتبقية مع كل من النظام الأساسي المدارة وأساسيات العملاء المدارة. تتم معالجة تشفير البيانات أثناء النقل مع كلٍّ من TLS وIPSec. راجع Encryption in transit for Azure HDInsight للحصول على مزيد من المعلومات.

التوافق

تستند عروض التوافق Azure على أنواع مختلفة من الضمانات، بما في ذلك الشهادات الرسمية. أيضا، الشهادات، عمليات التحقق من صحة، والتراخيص. التقييمات التي أنتجتها شركات مستقلة لمراجعة حسابات الأطراف الأخرى. التعديلات التعاقدية والتقييمات الذاتية ومستندات إرشادات العملاء التي تنتجها Microsoft. للحصول على معلومات توافق HDInsight، راجع مركز توثيق Microsoft.

نموذج المسؤولية المشتركة

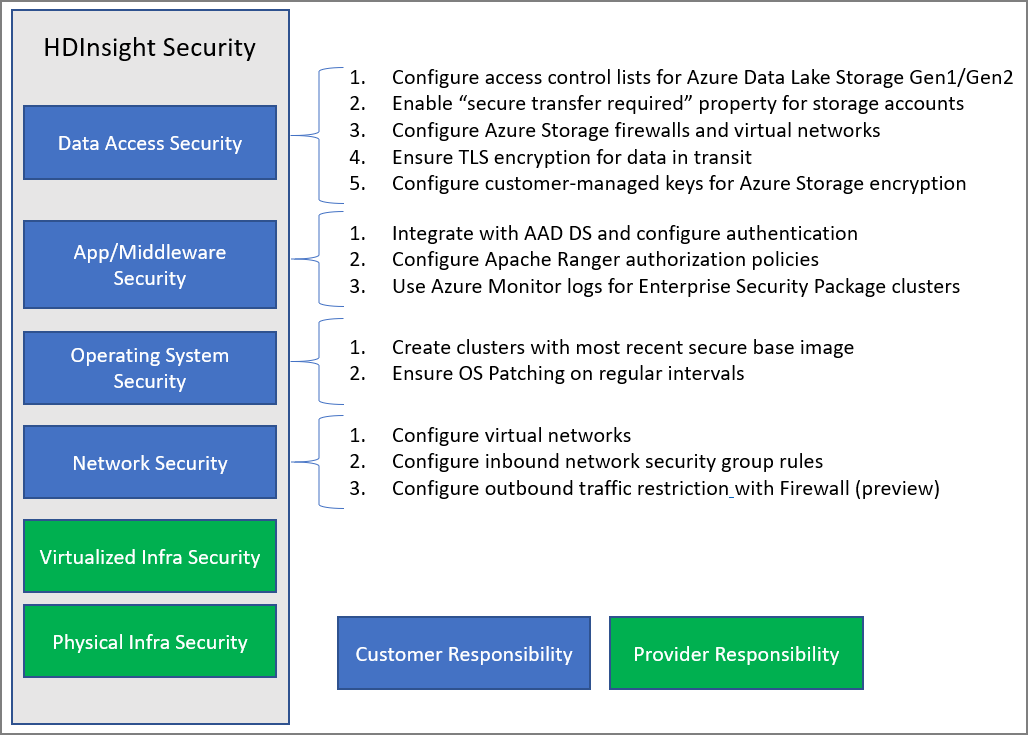

الصورة التالية تلخص مجالات أمان النظام الرئيسية وحلول الأمان المتوفرة لك في كلٍ منها. كما يسلط الضوء على مجالات الأمان التي تقع على عاتقك كعميل. والمجالات التي هي مسؤولية HDInsight كمقدم الخدمة.

يوفر الجدول التالي الروابط إلى الموارد لكل نوع من أنواع حلول الأمان.

| منطقة أمنية | لا تتوفر إجراءات | الطرف المسؤول |

|---|---|---|

| أمان الوصول إلى البيانات | تكوين access control lists ACLs لتخزين مستودع البيانات Azure Gen1 وGen2 | العميل |

| تمكين الخاصية "Secure transfer required" على حسابات التخزين. | العميل | |

| تكوينAzure Storage firewalls والشبكات الظاهرية | العميل | |

| تكوين نقاط نهاية خدمة الشبكة الظاهرية Azure ل Azure Cosmos DB وAzure SQL DB | العميل | |

| تأكد من تمكين ميزة Encryption in transit لاستخدام TLS وIPSec للاتصال داخل الكتلة. | العميل | |

| تكوين customer-managed keys لتشفيرAzure Storage | العميل | |

| التحكم في الوصول إلى البيانات بواسطة دعم Azure باستخدام Customer lockbox | العميل | |

| أمان التطبيقات والبرامج الوسيطة | التكامل مع Microsoft Entra Domain Services وتكوين ESP أو استخدام HIB لمصادقة OAuth | العميل |

| تكوين نهج Apache Ranger Authorization | العميل | |

| استخدام Azure Monitor logs | العميل | |

| أمان نظام التشغيل | إنشاء مجموعات مع أحدث صورة أساسية آمنة | العميل |

| ضمان OS Patching على فترات منتظمة | العميل | |

| ضمان CMK disk encryption for VMs | العميل | |

| أمن الشبكة | تكوين شبكة ظاهرية | |

| قم بتكوين قواعد مجموعة أمان الشبكة الواردة (NSG) أو رابط خاص | العميل | |

| تكوين Outbound traffic restriction باستخدام جدار الحماية | العميل | |

| تكوين IPSec encryption in transit بين عقد نظام المجموعة | العميل | |

| البنية التحتية الظاهرية | غير متوفر | HDInsight (مزود سحابي) |

| أمان البنية الأساسية المادية | غير متوفر | HDInsight (موفر السحابي) |

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ