البرنامج التعليمي: إعداد مختبر للاتصال المعملي مع الشبكات المتقدمة

إشعار

تشير هذه المقالة إلى الميزات المتوفرة في خطط المختبر، والتي حلت محل حسابات المختبر.

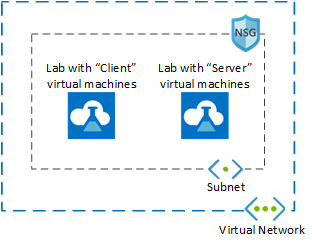

تمكنك الشبكات المتقدمة من Azure Lab Services من التحكم في الشبكة للمختبرات التي تم إنشاؤها باستخدام خطط المختبر. يمكنك استخدام الشبكات المتقدمة لتنفيذ سيناريوهات مختلفة بما في ذلك الاتصال بخوادم الترخيص، أو استخدام نموذج النظام المحوري ل Azure Networking، أو التمرين المعملي للاتصال المعملي. في هذا البرنامج التعليمي، يمكنك إعداد الاتصال من مختبر إلى مختبر لفئة تطوير الويب.

بعد إكمال هذا البرنامج التعليمي، سيكون لديك مختبر مع جهازين ظاهريين للمختبر قادران على التواصل مع بعضهما البعض: جهاز ظاهري للخادم وVM عميل.

تعرف على المزيد حول سيناريوهات الشبكات المدعومة في Azure Lab Services.

في هذا البرنامج التعليمي، تتعلم كيفية:

- إنشاء مجموعة موارد

- إنشاء شبكة ظاهرية وشبكة فرعية

- تفويض الشبكة الفرعية إلى Azure Lab Services

- إنشاء مجموعة أمان الشبكة

- تحديث القواعد الواردة لمجموعة أمان الشبكة

- إقران مجموعة أمان الشبكة بالشبكة الظاهرية

- إنشاء خطة معمل باستخدام الشبكات المتقدمة

- إنشاء مختبرين

- تمكين ICMP على القوالب VMs

- نشر كلا المختبرين

- اختبار الاتصال بين الأجهزة الظاهرية للمختبر

المتطلبات الأساسية

- حساب Azure مع اشتراك نشط. في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

- حساب Azure مع إذن لإنشاء الموارد وإدارتها في الاشتراك، مثل دور المساهم أو المالك Azure RBAC.

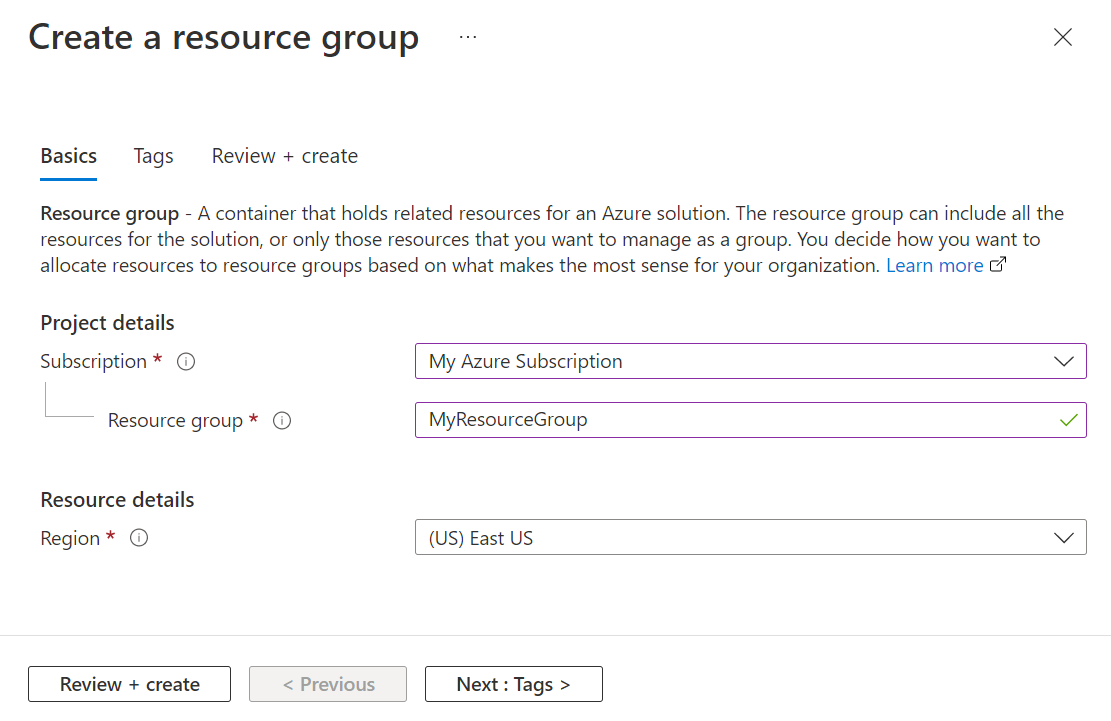

إنشاء مجموعة موارد

مجموعة الموارد هي حاوية منطقية يتم فيها نشر موارد Azure وإدارتها، مثل تطبيقات الويب وقواعد البيانات وحسابات التخزين. على سبيل المثال، يمكنك اختيار حذف مجموعة الموارد بأكملها في خطوة واحدة بسيطة لاحقاً.

توضح الخطوات التالية كيفية استخدام مدخل Microsoft Azure لإنشاء مجموعة موارد. للتبسيط، يمكنك إنشاء جميع الموارد لهذا البرنامج التعليمي في نفس مجموعة الموارد.

- سجل الدخول إلى مدخل Azure.

- حدد Resource groups.

- حدد + Create من القائمة العلوية.

- في علامة التبويب Basics في صفحة Create a resource group ، قم بالإجراءات التالية:

- بالنسبة إلى Subscription، اختر الاشتراك الذي تريد إنشاء مختبراتك فيه.

- بالنسبة لمجموعة الموارد، اكتب MyResourceGroup.

- بالنسبة للمنطقة، حدد المنطقة الأقرب إليك. لمزيد من المعلومات حول المناطق المتوفرة، راجع مناطق Azure الجغرافية.

- حدد "استعراض + إنشاء".

- راجع الملخص، وحدد Create.

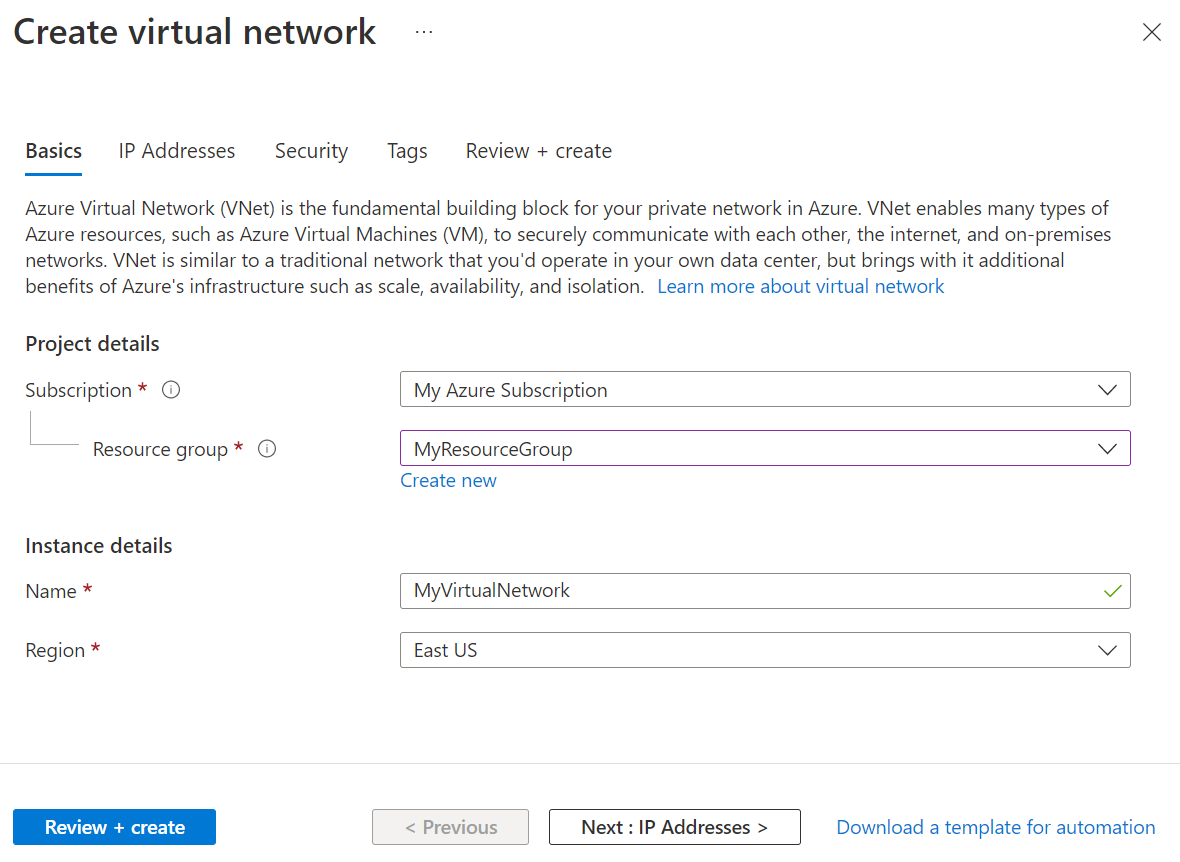

إنشاء شبكة ظاهرية وشبكة فرعية

توضح الخطوات التالية كيفية استخدام مدخل Microsoft Azure لإنشاء شبكة ظاهرية وشبكة فرعية يمكن استخدامها مع Azure Lab Services.

هام

عند استخدام Azure Lab Services مع الشبكات المتقدمة، يجب أن تكون الشبكة الظاهرية والشبكة الفرعية وخطة المختبر والمختبر كلها في نفس المنطقة. لمزيد من المعلومات حول المناطق التي تدعمها منتجات مختلفة، راجع منتجات Azure حسب المنطقة.

افتح MyResourceGroup الذي تم إنشاؤه مسبقا.

حدد + Create في الزاوية العلوية اليمنى من مدخل Microsoft Azure وابحث عن "الشبكة الظاهرية".

حدد الإطار المتجانب للشبكة الظاهرية ثم حدد إنشاء.

في علامة التبويب Basics في Create virtual network، قم بالإجراءات التالية:

- بالنسبة إلى Subscription، اختر نفس الاشتراك مثل مجموعة الموارد.

- بالنسبة لمجموعة الموارد، اختر MyResourceGroup.

- بالنسبة إلى Name، أدخل MyVirtualNetwork.

- بالنسبة للمنطقة، اختر المنطقة التي تدعمها أيضا Azure Lab Services. لمزيد من المعلومات حول المناطق المدعومة، راجع Azure Lab Services حسب المنطقة.

- حدد "Next: IP addresses".

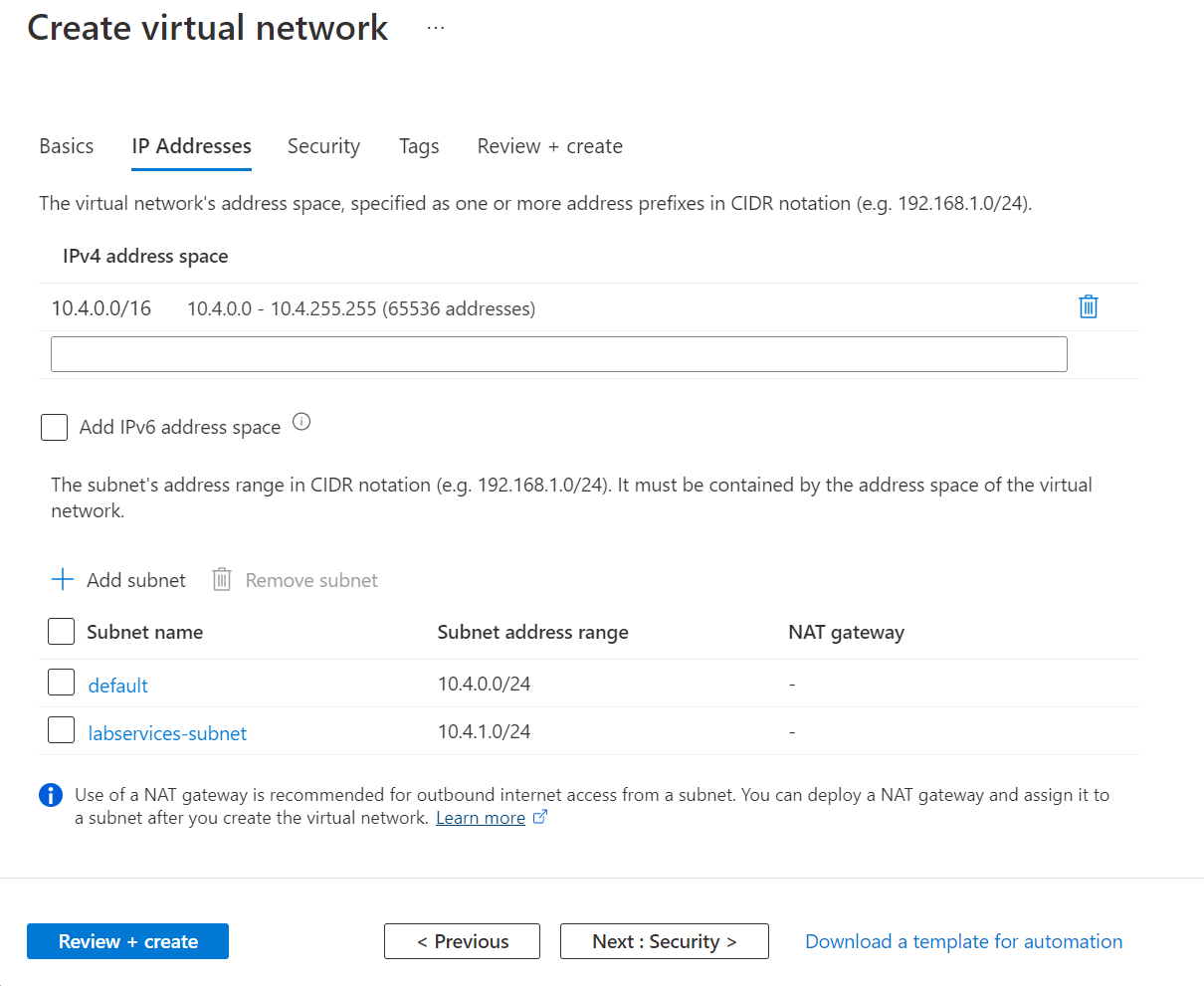

في علامة التبويب عناوين IP، أنشئ شبكة فرعية تستخدمها المختبرات.

- حدد + إضافة شبكة فرعية

- بالنسبة إلى اسم الشبكة الفرعية، أدخل labservices-subnet.

- بالنسبة لنطاق عناوين الشبكة الفرعية، أدخل النطاق في رمز CIDR. على سبيل المثال، يحتوي 10.0.1.0/24 على عناوين IP كافية ل 251 جهازا ظاهريا معمليا. (يحتفظ Azure بخمسة عناوين IP لكل شبكة فرعية.) لإنشاء شبكة فرعية مع عناوين IP أكثر توفرا للأجهزة الظاهرية، استخدم طول بادئة CIDR مختلفة. على سبيل المثال، سيكون ل 10.0.0.0/20 مساحة لأكثر من 4000 عنوان IP للأجهزة الظاهرية للمختبر. لمزيد من المعلومات حول إضافة شبكات فرعية، راجع إضافة شبكة فرعية.

- حدد موافق.

حدد "استعراض + إنشاء".

بمجرد تجاوز التحقق من الصحة، حدد Create.

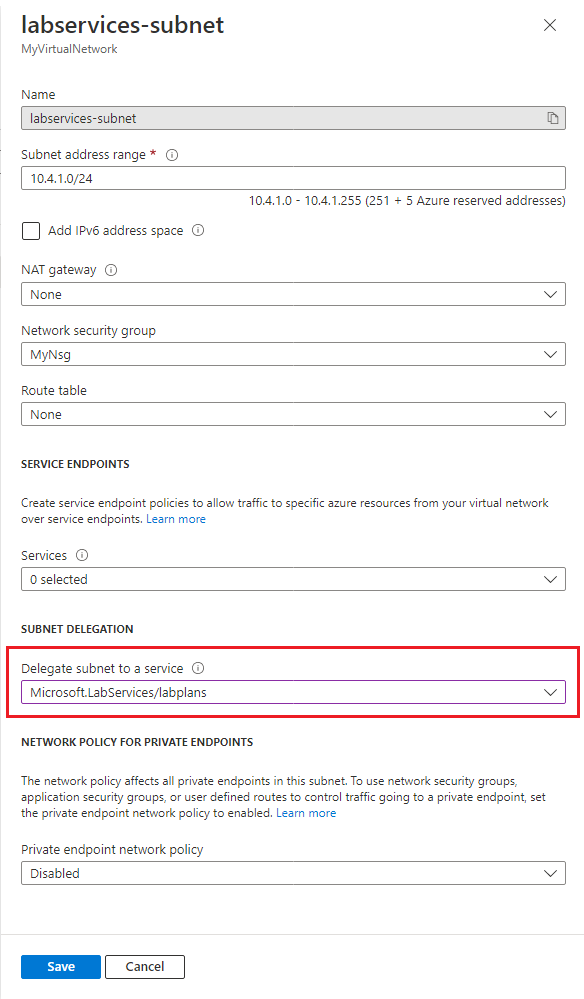

تفويض الشبكة الفرعية إلى Azure Lab Services

بعد ذلك، يمكنك تكوين الشبكة الفرعية لاستخدامها مع Azure Lab Services. لاستخدام شبكة فرعية مع Azure Lab Services، يجب تفويض الشبكة الفرعية إلى الخدمة.

- افتح مورد MyVirtualNetwork .

- حدد عنصر الشبكات الفرعية في القائمة اليسرى.

- حدد الشبكة الفرعية labservices-subnet .

- ضمن قسم تفويض الشبكة الفرعية، حدد Microsoft.LabServices/labplans للشبكة الفرعية تفويض إلى إعداد خدمة.

- حدد حفظ.

إنشاء مجموعة أمان الشبكة

يمكنك استخدام NSG للتحكم في نسبة استخدام الشبكة إلى جهاز ظاهري واحد أو أكثر (VMs) أو مثيلات الأدوار أو محولات الشبكة (NICs) أو الشبكات الفرعية في شبكتك الظاهرية. تحتوي مجموعة أمان الشبكة على قواعد التحكم في الوصول التي تسمح بنسبة استخدام الشبكة أو ترفضها استنادا إلى اتجاه حركة المرور والبروتوكول وعنوان المصدر والمنفذ وعنوان الوجهة والمنفذ. يمكن تغيير قواعد NSG في أي وقت، ويتم تطبيق التغييرات على جميع المثيلات المقترنة.

لمزيد من المعلومات حول مجموعات أمان الشبكة، تفضل بزيارة ما هو NSG.

مطلوب NSG عند استخدام شبكة متقدمة في Azure Lab Services.

لإنشاء NSG، أكمل الخطوات التالية:

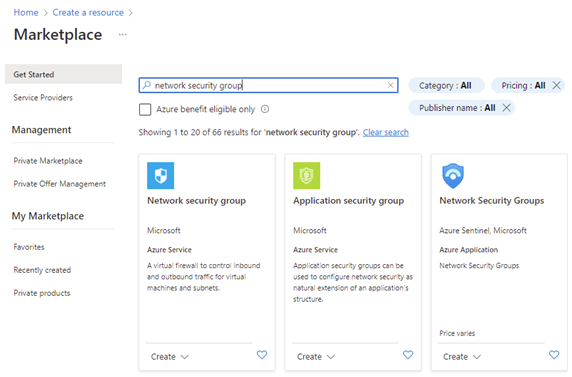

- حدد + إنشاء مورد في الزاوية العلوية اليمنى من مدخل Microsoft Azure وابحث عن "مجموعة أمان الشبكة".

- حدد الإطار المتجانب لمجموعة أمان الشبكة ثم حدد إنشاء.

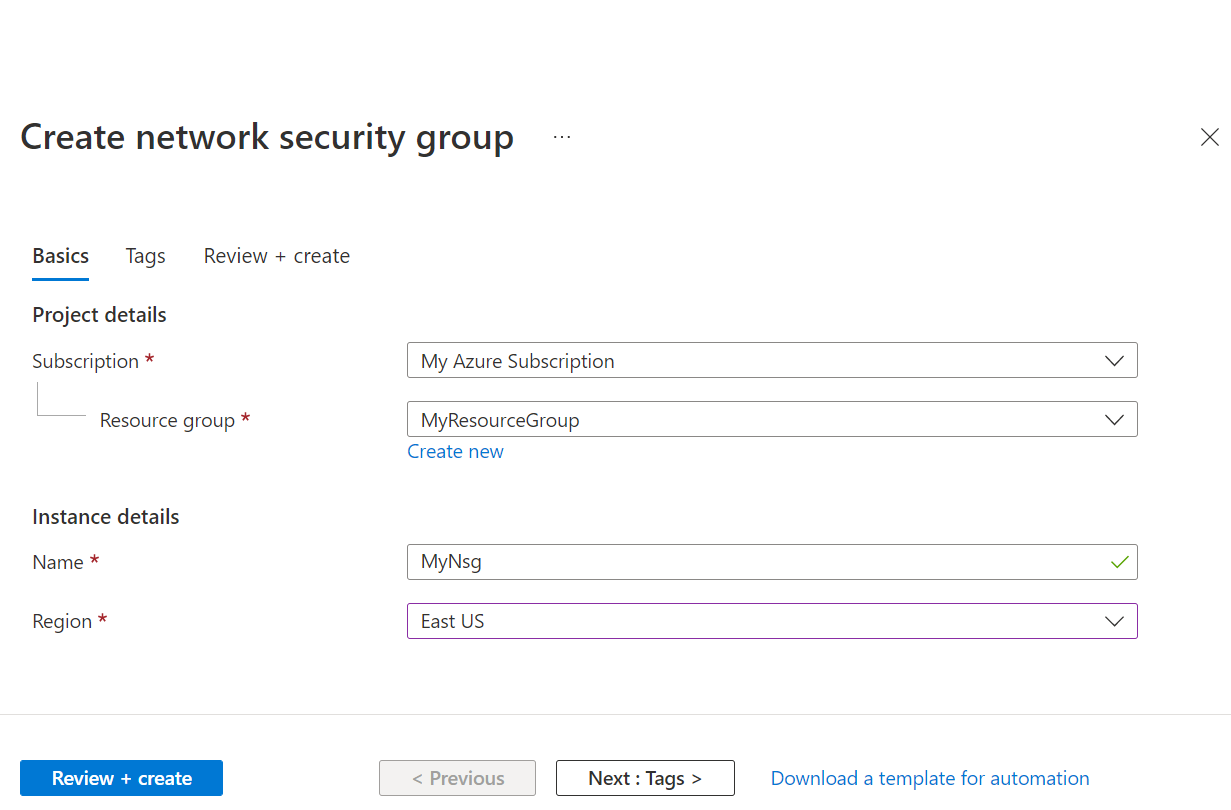

- في علامة التبويب Basics ، في مجموعة Create network security، قم بالإجراءات التالية:

- بالنسبة إلى Subscription، اختر نفس الاشتراك المستخدم سابقا.

- بالنسبة لمجموعة الموارد، اختر MyResourceGroup.

- بالنسبة إلى الاسم، أدخل MyNsg.

- بالنسبة للمنطقة، اختر نفس المنطقة مثل MyVirtualNetwork التي تم إنشاؤها مسبقا.

- حدد "استعراض + إنشاء".

- بعد تجاوز التحقق من الصحة، حدد Create.

تحديث القواعد الواردة لمجموعة أمان الشبكة

للتأكد من أن مستخدمي المختبر يمكنهم استخدام سطح المكتب البعيد للاتصال بالأجهزة الظاهرية للمختبر، تحتاج إلى إنشاء قاعدة أمان للسماح بهذا النوع من حركة المرور. عند استخدام Linux، تحتاج إلى تكييف القاعدة ل SSH.

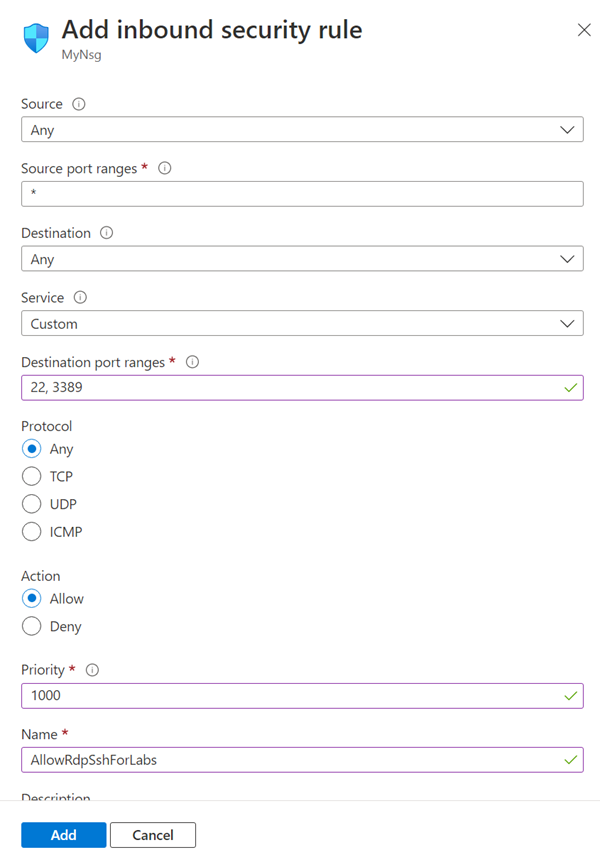

لإنشاء قاعدة تسمح بحركة مرور RDP وSSH للشبكة الفرعية التي قمت بإنشائها مسبقا:

افتح MyNsg.

حدد Inbound security rules في القائمة اليسرى.

حدد + Add من شريط القوائم العلوي. املأ تفاصيل إضافة قاعدة الأمان الواردة كما يلي:

- بالنسبة إلى Source، حدد Any.

- بالنسبة لنطاقات منفذ المصدر، حدد *.

- بالنسبة إلى الوجهة، حدد عناوين IP.

- بالنسبة إلى عناوين IP الوجهة/نطاقات CIDR، حدد نطاق الشبكة الفرعية من labservices-subnet التي تم إنشاؤها مسبقا.

- بالنسبة للخدمة، حدد مخصص.

- بالنسبة لنطاقات منفذ الوجهة، أدخل 22، 3389. المنفذ 22 هو لبروتوكول Secure Shell (SSH). المنفذ 3389 مخصص لبروتوكول سطح المكتب البعيد (RDP).

- بالنسبة إلى Protocol، حدد Any.

- من أجل الإجراء، حدد Allow.

- بالنسبة للأولوية، حدد 1000. يجب أن تكون الأولوية أعلى من قواعد الرفض الأخرى ل RDP و/أو SSH.

- بالنسبة إلى Name، أدخل AllowRdpSshForLabs.

- حدد إضافة.

انتظر حتى يتم إنشاء القاعدة.

حدد تحديث على شريط القوائم. تظهر القاعدة الجديدة الآن في قائمة القواعد.

إقران مجموعة أمان الشبكة بالشبكة الظاهرية

لديك الآن NSG مع قاعدة أمان واردة للسماح للأجهزة الظاهرية للمختبر بالاتصال بالشبكة الظاهرية.

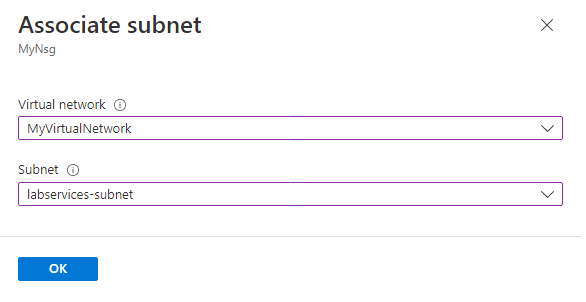

لربط NSG بالشبكة الظاهرية التي قمت بإنشائها سابقا:

- افتح MyVirtualNetwork.

- حدد Subnets في القائمة اليسرى.

- حدد + Associate من شريط القوائم العلوي.

- في صفحة Associate subnet ، قم بالإجراءات التالية:

- بالنسبة للشبكة الظاهرية، حدد MyVirtualNetwork.

- بالنسبة للشبكة الفرعية، حدد labservices-subnet.

- حدد موافق.

التحذير

يعد الاتصال مجموعة أمان الشبكة إلى الشبكة الفرعية خطوة مطلوبة. لا يتمكن مستخدمو المختبر من الاتصال بالأجهزة الظاهرية للمختبر الخاص بهم إذا لم تكن هناك مجموعة أمان شبكة مرتبطة بالشبكة الفرعية.

إنشاء خطة معمل باستخدام الشبكات المتقدمة

الآن بعد إنشاء الشبكة الظاهرية وتكوينها، يمكنك إنشاء خطة المختبر:

حدد"Create a resource"من الزاوية العلوية اليسرى من مدخل Azure.

ابحث عن خطة المختبر.

في لوحة Lab plan ، حدد القائمة المنسدلة Create واختر Lab plan.

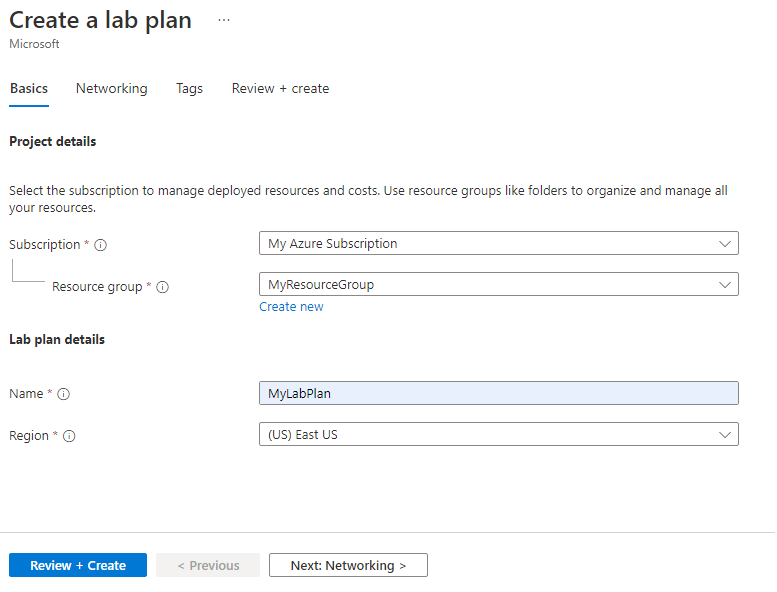

في علامة التبويب Basics في صفحة Create a lab plan ، قم بالإجراءات التالية:

- بالنسبة إلى اشتراك Azure، حدد الاشتراك المستخدم سابقا.

- بالنسبة إلى Resource group، حدد مجموعة موارد موجودة أو حدد Create new، وأدخل اسما لمجموعة الموارد الجديدة.

- بالنسبة للاسم، أدخل اسم خطة المختبر. لمزيد من المعلومات حول قيود التسمية، راجع قواعد اسم مورد Microsoft.LabServices.

- بالنسبة للمنطقة، حدد موقعا/منطقة تريد إنشاء خطة المختبر فيها.

حدد Next: Networking.

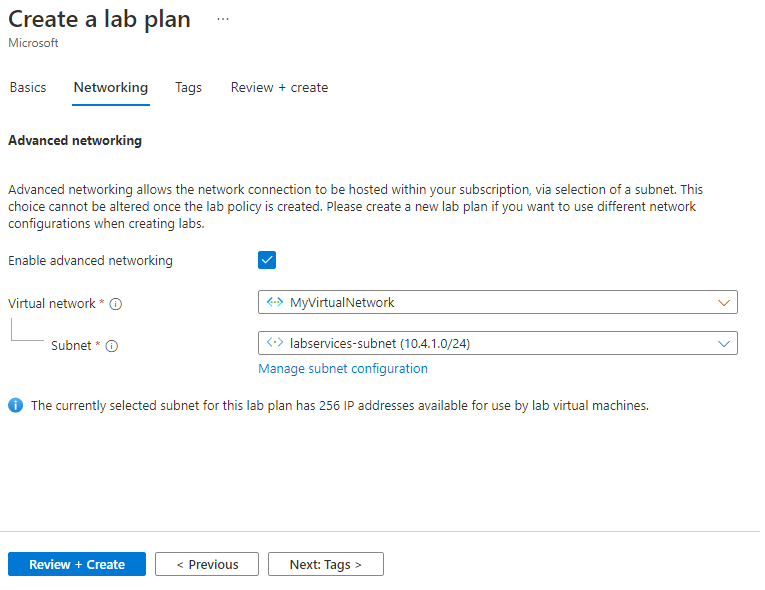

في علامة التبويب Networking ، قم بالإجراءات التالية:

- تحقق من تمكين الشبكات المتقدمة.

- بالنسبة للشبكة الظاهرية، اختر MyVirtualNetwork.

- بالنسبة للشبكة الفرعية، اختر labservices-subnet.

- حدد "استعراض + إنشاء".

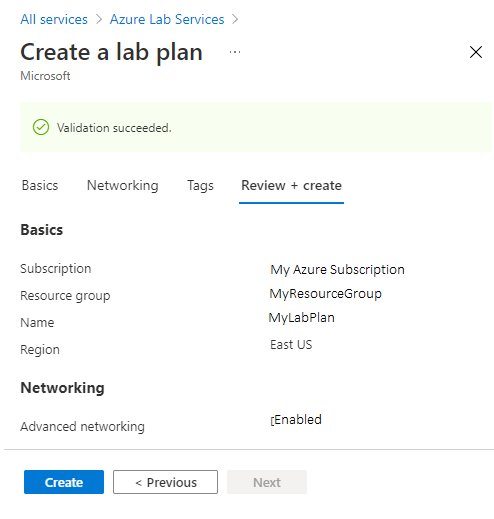

عند نجاح التحقق من الصحة، حدد إنشاء.

إشعار

لا يمكن تمكين الشبكات المتقدمة إلا عند إنشاء خطط المختبر. لا يمكن إضافة الشبكات المتقدمة لاحقا.

إنشاء مختبرين

بعد ذلك، قم بإنشاء مختبرين يستخدمان الشبكات المتقدمة. تستخدم هذه المختبرات شبكة labservices-subnet المقترنة بخدمات Azure Lab Services. يمكن لأي أجهزة ظاهرية مختبرية تم إنشاؤها باستخدام MyLabPlan التواصل مع بعضها البعض. يمكن تقييد الاتصال باستخدام مجموعات أمان الشبكة وجدران الحماية والمزيد.

قم بتنفيذ الخطوات التالية لإنشاء كلا المختبرين. كرر هذه الخطوات الجهاز الظاهري للخادم والأجهزة الظاهرية للعميل.

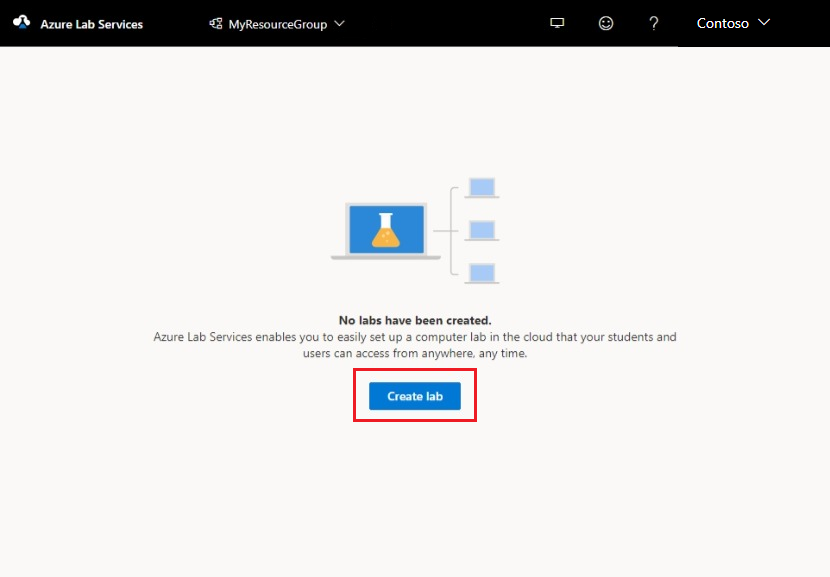

انتقل إلى موقع Azure Lab Services على الويب: https://labs.azure.com.

حدد تسجيل الدخول وأدخل بيانات الاعتماد الخاصة بك. تدعم Azure Lab Services حسابات المؤسسة وحسابات Microsoft.

حدد MyResourceGroup من القائمة المنسدلة على شريط القوائم.

حدد New lab.

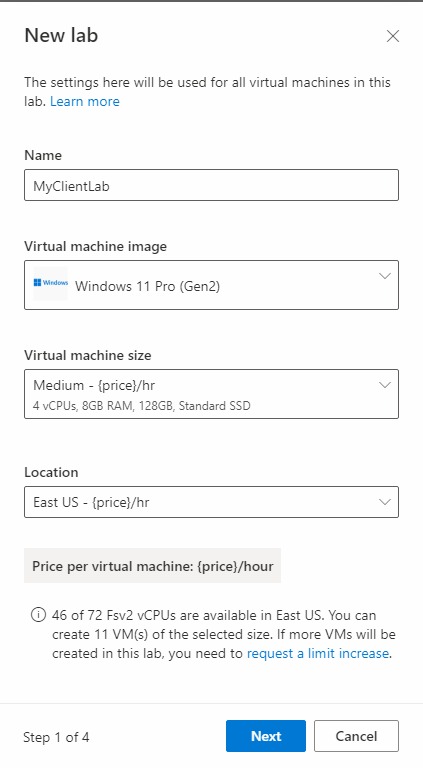

في نافذة New Lab ، قم بالإجراءات التالية:

- حدد اسما. يجب أن يكون الاسم قابلا للتعرفه بسهولة. استخدم MyServerLab للمختبر مع الأجهزة الظاهرية للخادم وMyClientLab للمختبر مع الأجهزة الظاهرية للعميل. لمزيد من المعلومات حول قيود التسمية، راجع قواعد اسم مورد Microsoft.LabServices.

- اختر صورة جهاز ظاهري. لهذا البرنامج التعليمي، استخدم Windows 11 Pro، ولكن يمكنك اختيار صورة أخرى متوفرة إذا كنت تريد ذلك. لمزيد من المعلومات حول تمكين صور الجهاز الظاهري، راجع تحديد صور Marketplace المتوفرة لمنشئي المختبر.

- بالنسبة للحجم، حدد متوسط.

- تحتوي المنطقة على منطقة واحدة فقط. عندما يستخدم المختبر شبكة متقدمة، يجب أن يكون المختبر في نفس المنطقة مثل الشبكة الفرعية المقترنة.

- حدد التالي.

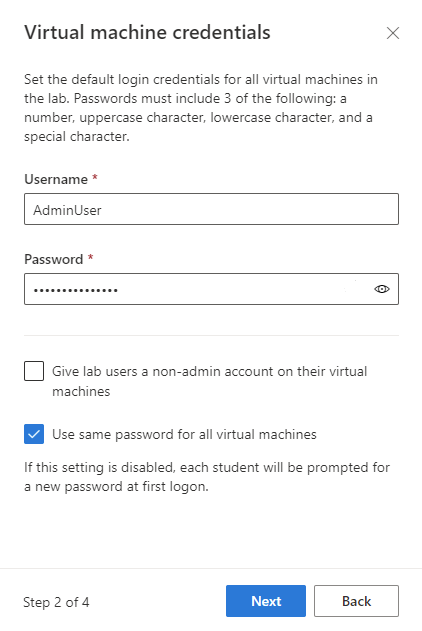

في صفحة بيانات اعتماد الجهاز الظاهري، حدد بيانات الاعتماد الافتراضية للمسؤول لجميع الأجهزة الظاهرية في المعمل. حدد الاسم وكلمة المرور للمسؤول. بشكل افتراضي، يكون لجميع الأجهزة الظاهرية للمختبر نفس كلمة المرور المحددة هنا. حدد التالي.

هام

قم بتدوين اسم المستخدم وكلمة المرور. لن يتم عرضها مرة أخرى.

في صفحة Lab policies، اترك التحديدات الافتراضية وحدد Next.

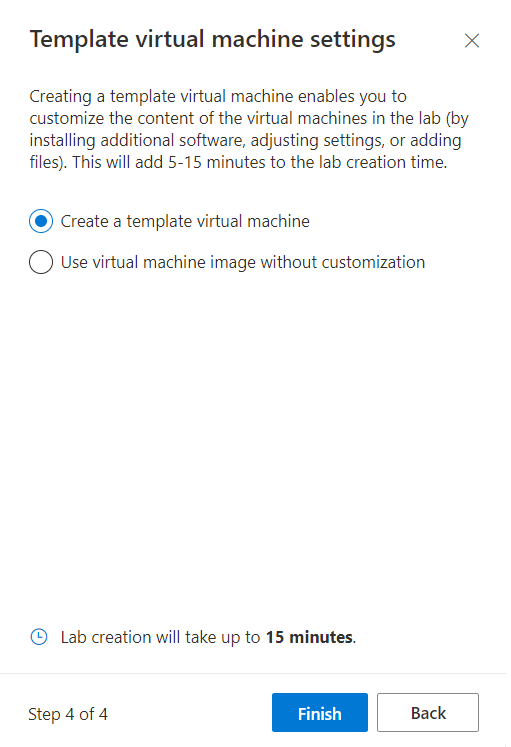

في نافذة إعدادات الجهاز الظاهري للقالب، اترك التحديد على إنشاء جهاز ظاهري للقالب. حدد إنهاء.

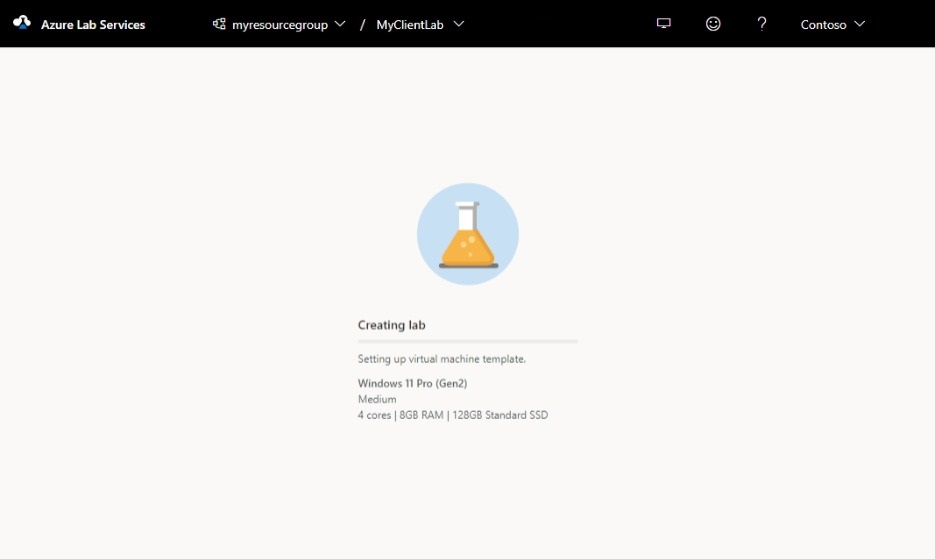

يجب أن تشاهد الشاشة التالية التي توضح حالة إنشاء قالب الجهاز الظاهري.

انتظر حتى يتم إنشاء القالب VM.

تمكين ICMP على قوالب المختبر

بمجرد إنشاء المختبرات، قم بتمكين ICMP (ping) لاختبار الاتصال بين الأجهزة الظاهرية للمختبر. أولا، قم بتمكين ICMP على قالب الأجهزة الظاهرية لكلا المختبرين. تمكين ICMP على قالب VM أيضا تمكينه على الأجهزة الظاهرية للمختبر. بمجرد نشر المختبرات، تكون الأجهزة الظاهرية للمختبر قادرة على اختبار اتصال بعضها البعض.

لتمكين ICMP، أكمل الخطوات التالية لكل قالب VM في كل مختبر.

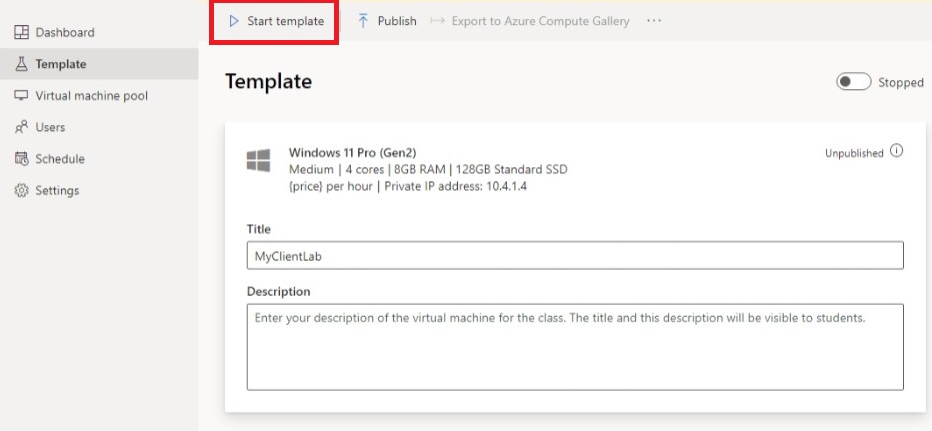

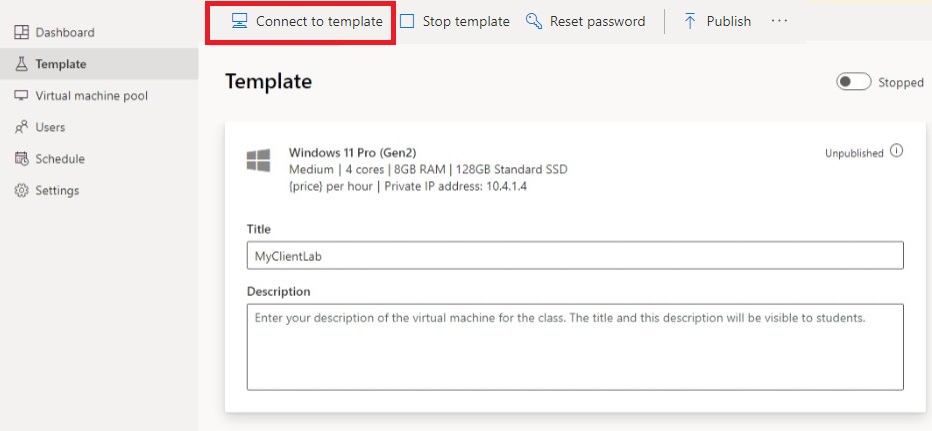

في صفحة Template للمختبر، ابدأ الاتصال بالقالب VM.

- حدد البدء القالب.

إشعار

تتحمل الأجهزة الظاهرية للقالب تكلفة عند التشغيل، لذا تأكد من إيقاف تشغيل القالب VM عندما لا تحتاج إلى تشغيله.

- بمجرد بدء تشغيل القالب، حدد الاتصال إلى قالب.

عند تسجيل الدخول إلى القالب VM، قم بتعديل قواعد جدار الحماية على الجهاز الظاهري للسماح ب ICMP. نظرا لأنك تستخدم Windows 11، يمكنك استخدام PowerShell و Enable-NetFilewallRule cmdlet. لفتح نافذة PowerShell:

- حدد زر البدء.

- اكتب "PowerShell"

- حدد تطبيق Windows PowerShell.

شَغِّل التعليمات البرمجية التالية:

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-In

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-Out

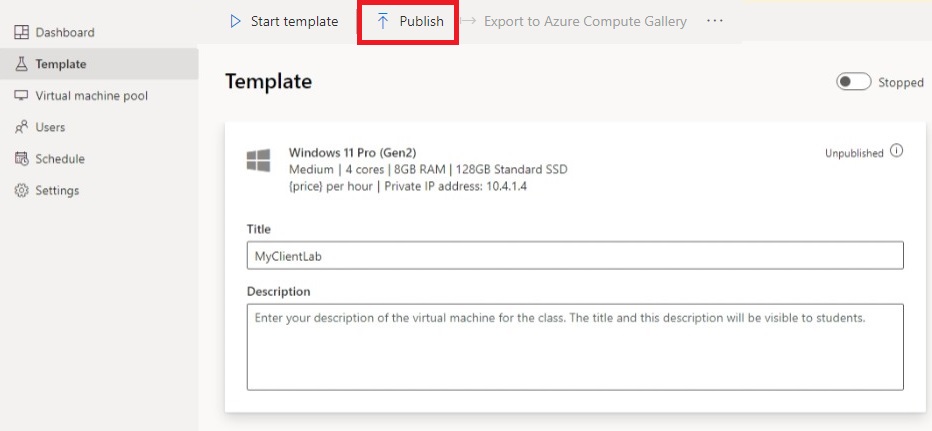

في صفحة Template للمختبر، حدد Stop لإيقاف القالب VM.

نشر كلا المختبرين

في هذه الخطوة، تقوم بنشر المعمل. عند نشر قالب الجهاز الظاهري، تقوم Azure Lab Services بإنشاء أجهزة ظاهرية في المعمل باستخدام القالب. جميع الأجهزة الظاهرية لها نفس التكوين مثل القالب.

في صفحة Template، حدد Publish.

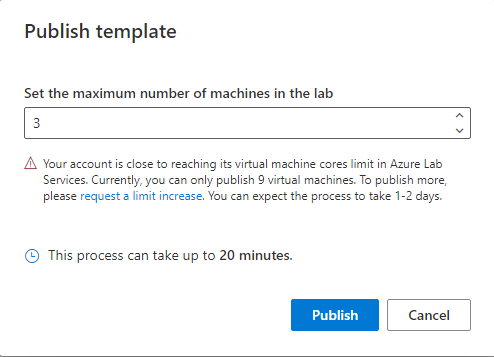

أدخل عدد الأجهزة المطلوبة للمختبر، ثم حدد Publish.

التحذير

النشر هو إجراء لا رجعة فيه! لا يمكن التراجع عنه.

ترى حالة نشر صفحة القالب. انتظر حتى اكتمال النشر.

اختبار الاتصال بين الأجهزة الظاهرية للمختبر

في هذا القسم، تأكد من أن الجهازين الظاهريين للمختبر في مختبرات مختلفة قادران على التواصل مع بعضهما البعض.

أولا، ابدأ واتصل بجهاز ظاهري معملي من كل معمل. أكمل الخطوات التالية لكل مختبر.

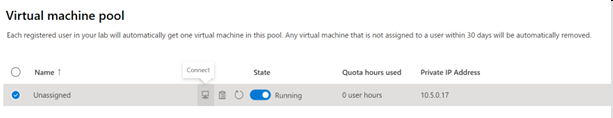

افتح المختبر في موقع Azure Lab Services على الويب.

حدد تجمع الجهاز الظاهري في القائمة اليسرى.

حدد جهازا ظاهريا واحدا مدرجا في تجمع الجهاز الظاهري.

دون عنوان IP الخاص للجهاز الظاهري. تحتاج إلى عناوين IP الخاصة لكل من مختبر الخادم والأجهزة الظاهرية لمختبر العميل لاحقا.

حدد شريط تمرير الحالة لتغيير الحالة من متوقف إلى بدء.

إشعار

عندما يبدأ معلم المختبر جهازا ظاهريا للمختبر، لا تتأثر الحصة النسبية لمستخدم المختبر. تحدد الحصة النسبية لمستخدم عدد ساعات المختبر المتوفرة لمستخدم المختبر خارج وقت الفصل المجدول. لمزيد من المعلومات حول الحصص النسبية، راجع تعيين حصص نسبية للمستخدمين.

بمجرد تشغيل الحالة، حدد أيقونة الاتصال للجهاز الظاهري قيد التشغيل. افتح ملف RDP للتنزيل للاتصال بالجهاز الظاهري. لمزيد من المعلومات حول تجارب الاتصال على أنظمة تشغيل مختلفة، راجع الاتصال إلى جهاز ظاهري معملي.

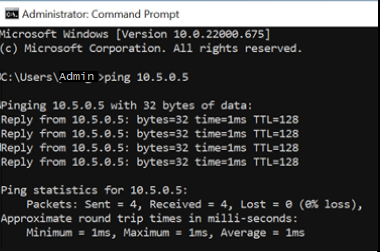

الآن، استخدم الأداة المساعدة ping لاختبار الاتصال عبر المختبرات. من الجهاز الظاهري للمختبر في مختبر الخادم، افتح موجه الأوامر. استخدم ping {ip-address}. {ip-address} هو عنوان IP الخاص للجهاز الظاهري للعميل، الذي لاحظته سابقا. يمكن أيضا إجراء هذا الاختبار من الجهاز الظاهري للمختبر من مختبر العميل إلى الجهاز الظاهري للمختبر في مختبر الخادم.

عند الانتهاء، انتقل إلى صفحة تجمع الجهاز الظاهري لكل مختبر، وحدد الجهاز الظاهري للمختبر وحدد شريط تمرير الحالة لإيقاف الجهاز الظاهري للمختبر.

تنظيف الموارد

إذا كنت لن تستمر في استخدام هذا التطبيق، فاحذف الشبكة الظاهرية ومجموعة أمان الشبكة وخطة المختبر والمختبرات بالخطوات التالية:

- في مدخل Microsoft Azure، حدد مجموعة الموارد التي تريد حذفها.

- حدد Delete resource group.

- لتأكيد الحذف، اكتب اسم مجموعة الموارد

استكشاف الأخطاء وإصلاحها

فشل إنشاء المختبر مع You are not authorized to access this resource

عند إنشاء خطة مختبر جديدة، قد يستغرق نشر الأذونات إلى مستوى المختبر بضع دقائق. يمكنك تعيين دور منشئ المختبر على مستوى مجموعة الموارد لمنع هذا السلوك:

- في مدخل Microsoft Azure، انتقل إلى مجموعة الموارد التي تحتوي على خطة المختبر.

- حدد Access control (IAM) من جزء التنقل الأيمن.

- حدد إضافة>Add role assignmen.

- تعيين دور منشئ المختبر إلى حساب المستخدم.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ