إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على: Azure Logic Apps (قياسي)

Important

هذه الإمكانية قيد المعاينة وتخضع لشروط الاستخدام التكميلية لمعاينات Microsoft Azure.

تعمل مهام سير عمل الوكيل على توسيع خيارات التكامل لأنها يمكن أن تتبادل الرسائل مع متصلين أكثر تنوعا، مثل الأشخاص والوكلاء وخوادم وعملاء بروتوكول سياق النموذج (MCP) ووسطاء الأدوات والخدمات الخارجية. بينما تتفاعل مهام سير العمل غير الوكيل مع مجموعة صغيرة ومعروفة وثابتة من المتصلين، يمكن أن يأتي المتصلون بالوكلاء من شبكات ديناميكية وغير معروفة وغير موثوق بها. نتيجة لذلك، يجب عليك مصادقة الأذونات وفرضها لكل متصل.

للمساعدة في حماية مهام سير عمل وكيل المحادثة في الإنتاج، قم بإعداد Easy Auth لمصادقة المتصلين أو الأشخاص الذين يرغبون في التفاعل مع وكيل المحادثة وتفويضهم. توفر المصادقة السهلة، المعروفة أيضا باسم مصادقة خدمة التطبيقات، الإمكانات التالية لتستخدمها:

- قم بتوفير هوية تم التحقق من صحتها لكل طلب متصل.

- قم بتعيين الاتصالات لكل مستخدم.

- فرض نهج الوصول المشروط.

- إصدار بيانات اعتماد قابلة للإلغاء.

- منح الأذونات استنادا إلى مبادئ وأدوارونطاقات الامتيازات الأقل.

- قم بتوفير عميل دردشة خارجي خارج مدخل Microsoft Azure حتى يتمكن الأشخاص من التفاعل مع وكيل المحادثة.

تتيح لك هذه الإجراءات مصادقة كل متصل وتفويضه على مستوى دقيق وإبطال الوصول بسرعة عند الحاجة. بدون عناصر التحكم هذه، فإنك تخاطر بالوصول غير المنضبط والأسرار المسربة مثل عناوين URL لتوقيع الوصول المشترك (SAS) ومفاتيح الوصول، ومسارات التدقيق الضعيفة، والمخاطر الأمنية الأخرى.

يعمل Easy Auth مع معرف Microsoft Entra كطبقة أمان منفصلة لتوفير إمكانات المصادقة والتخويل المضمنة التي تلبي احتياجاتك. مع فرض الأمان الذي يعمل خارج سير عملك، يمكنك التركيز بشكل أكبر على تطوير منطق العمل بدلا من ذلك. يجعل هذا الفصل بين المخاوف مهام سير عمل الوكيل أبسط وأسهل في الإنشاء والتصحيح والتشغيل والمراقبة والصيانة والإدارة والتدقيق.

عادة ما يتضمن أمان سير العمل غير الوكيل SAS ثابت وأسرار دوارة وعناصر تحكم في حدود الشبكة مثل قيود الوصول والقوائم المسموح بها لعناوين IP وعلامات الخدمة وتكامل الشبكة الظاهرية ونقاط النهاية الخاصة. باستخدام مهام سير عمل الوكيل، يمكنك تصميم التخويل حول المستخدمين النهائيين والهويات المدارة وكيانات الخدمة ونطاقاتهم وأدوارهم. يتيح هذا النهج وصولا عالميا أكثر أمانا ولكنه لا يزال يسمح لإجراءات سير العمل النهائية باحترام الأذونات الدقيقة.

يوضح هذا الدليل كيفية إنشاء تسجيل تطبيق ثم إعداد Easy Auth لمورد تطبيق المنطق القياسي، والذي يمكن أن يحتوي على مهام سير عمل العامل وغير الوكيل.

Important

تخزن Easy Auth معلومات التكوين في إعدادات التطبيق الأساسية لمورد تطبيق المنطق الخاص بك، على سبيل المثال، WEBSITE_AUTH_ENABLED و WEBSITE_AUTH_DEFAULT_PROVIDER و MICROSOFT_PROVIDER_AUTHENTICATION_SECRET. لا تقم بتحرير هذه الإعدادات يدويا إلا إذا كنت تريد إعداد التنفيذ التلقائي باستخدام قوالب ARM أو قوالب Bicep أو قوالب Terraform.

لمزيد من المعلومات، راجع المقالات التالية:

Prerequisites

حساب واشتراك Azure. إذا لم يكن لديك اشتراك، فسجل للحصول على حساب Azure مجاني.

مطور تطبيق Microsoft Entra الدور المضمن في حساب Azure الخاص بك لإنشاء تسجيل تطبيق.

مورد تطبيق منطقي قياسي تم نشره مع سير عمل وكيل محادثة.

لمزيد من المعلومات، راجع إنشاء مهام سير عمل عامل المحادثة لتفاعلات الدردشة في Azure Logic Apps.

دور مساهم Azure أو أعلى على مورد التطبيق المنطقي مع إذن لإنشاء تسجيلات التطبيق للمستأجر الهدف باستخدام Microsoft Entra.

Important

لإعداد Easy Auth، تأكد من أن لديك دور مساهم Azure عالي المستوى، والذي يختلف عن دور المساهم القياسي في Logic Apps .

(اختياري) اختر ما إذا كنت تريد دعم تدفقات المستخدمين فقط مع تسجيل الدخول التفاعلي أو المتصلين الذين يستخدمون هوية مدارة أو كيان خدمة.

لمزيد من المعلومات، راجع المصادقة والتخويل في Azure App Service وAzure Functions.

(اختياري) نطاق مخصص إذا كنت تريد فرض عناوين URL محددة لإعادة التوجيه لهذا المجال.

إنشاء تسجيل تطبيق

للحصول على أفضل طريقة لبدء إعداد المصادقة السهل، قم بإنشاء تسجيل تطبيق جديد في معرف Microsoft Entra مباشرة من مورد تطبيق المنطق. إذا كان عليك إعادة استخدام تسجيل تطبيق موجود بدلا من ذلك، فيجب عليك تحديث تسجيل التطبيق للعمل بشكل نظيف مع عملاء Easy Auth وAzure.

في مدخل Microsoft Azure، افتح مورد تطبيق المنطق القياسي.

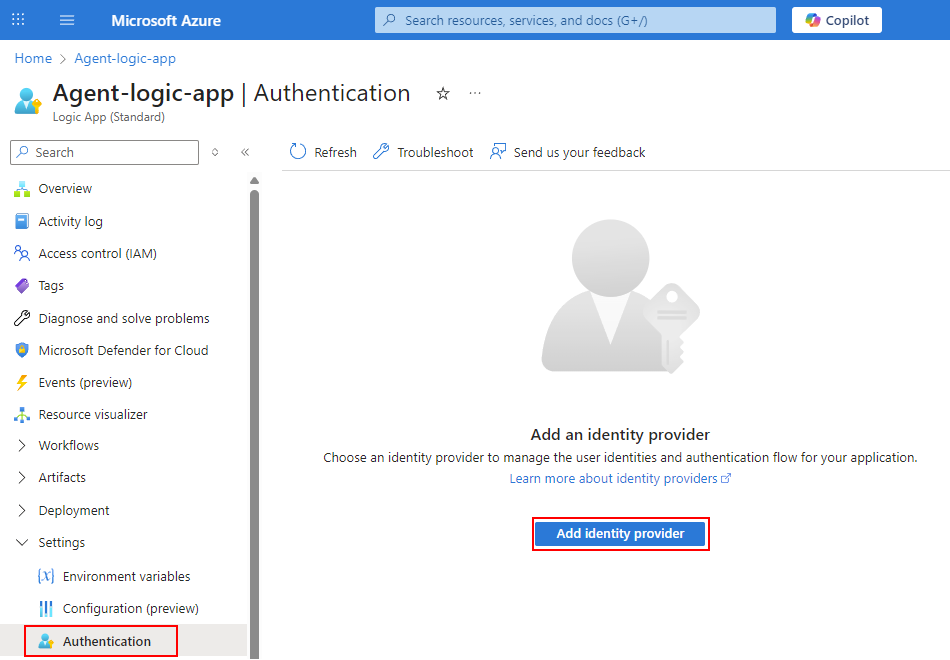

في قائمة الشريط الجانبي للمورد، ضمن الإعدادات، حدد المصادقة.

في صفحة المصادقة ، حدد إضافة موفر هوية.

تعرض صفحة المصادقة الآن علامة التبويب الأساسيات لإعداد موفر الهوية.

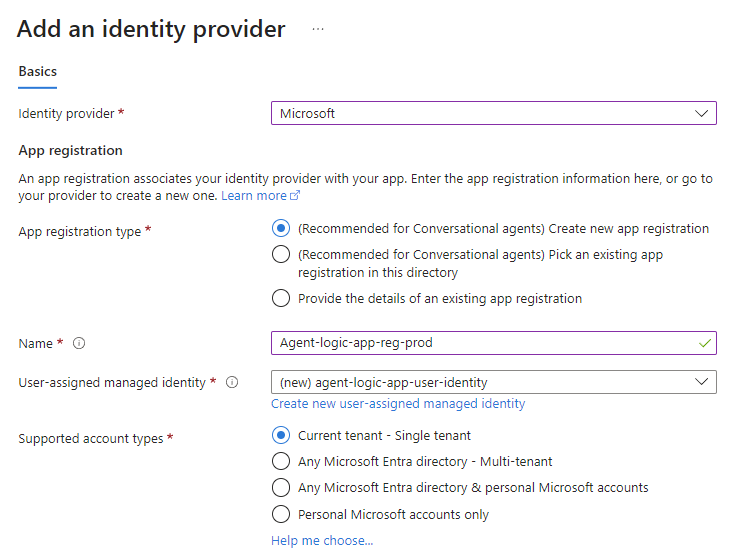

في علامة التبويب الأساسيات ، لموفر الهوية، حدد Microsoft ل Microsoft Entra ID.

في قسم تسجيل التطبيق ، بالنسبة لنوع تسجيل التطبيق، حدد (موصى به لوكلاء المحادثة) إنشاء تسجيل تطبيق جديد، والذي يعرض الخيارات المقابلة لهذا التحديد.

قم بتوفير اسم عرض فريد لتسجيل تطبيقك، على سبيل المثال:

agent-logic-app-reg-prodبالنسبة للهوية المدارة المعينة من قبل المستخدم، حدد إنشاء هوية مدارة جديدة معينة من قبل المستخدم.

يمكنك إنشاء هوية جديدة عن طريق توفير اسم أو تحديد هوية موجودة.

بالنسبة لأنواع الحسابات المدعومة، حدد المستأجر الحالي - مستأجر واحد ما لم تكن تريد قبول مستأجرين آخرين عن قصد.

يشير إعداد المستأجر الفردي إلى الحسابات في الدليل التنظيمي الحالي فقط. لذلك ، يمكن لجميع حسابات المستخدمين والضيوف في هذا الدليل استخدام التطبيق أو واجهة برمجة التطبيقات. على سبيل المثال، إذا كان جمهورك المستهدف داخليا في مؤسستك، استخدم هذا الإعداد.

يوضح المثال التالي كيف قد يبدو تسجيل التطبيق:

Important

ما لم يكن لديك نهج إدارة صريحة والوصول المشروط تم إعدادها، لا تختر أي دليل Microsoft Entra - Multitenant.

لمزيد من المعلومات، راجع المقالات التالية:

ضمن عمليات التحقق الإضافية، حدد القيم التالية إذا لم تكن محددة بالفعل:

الإعدادات القيمة متطلبات طلب العميل السماح بالطلبات فقط من هذا التطبيق نفسه متطلبات الهوية السماح بالطلبات من هويات محددة الهويات المسموح بها يظهر فقط مع تحديد السماح بالطلبات من هويات معينة .

القيمة الافتراضية المعبأة مسبقا هي معرف الكائن الذي يمثل المستخدم الحالي، أي نفسك. يمكنك تحديث هذه القيمة بالطرق التالية:

- تضمين معرفات الكائنات لمطورين أو مستخدمين آخرين.

- استخدم مطالبات المجموعة لتضمين مجموعة معينة، بدلا من معرفات الكائنات الفردية.

- حدد تسجيل تطبيق موجود لمورد تطبيق المنطق الخاص بك. إذا قمت بذلك ، فتأكد من تحديث تسجيل التطبيق للعمل بشكل نظيف مع Easy Auth.

لمزيد من المعلومات، راجع استخدام نهج تخويل مضمن.متطلبات المستأجر السماح بالطلبات فقط من مستأجر المصدر تخطي قسم المسارات المستبعدة .

اختياريا، ضمن إعدادات مصادقة App Service، راجع الإعدادات التالية واتخذ الإجراءات المناسبة:

الإعدادات فعل تقييد الوصول ما لم تكن تخطط للسماح ببعض نقاط النهاية المصادق عليها، حدد طلب المصادقة لحظر جميع الطلبات المجهولة. الطلبات غير المصادق عليها استنادا إلى ما إذا كان المتصلون يستندون إلى وكيل أو وكيل، حدد HTTP 302 تم العثور على إعادة توجيه: موصى به للوكلاء. عند الانتهاء، حدد إضافة لإنهاء إضافة موفر الهوية.

يقوم Azure بإنشاء تسجيل التطبيق، وتحديث إعدادات التطبيق، وتمكين وقت تشغيل Easy Auth. عند انتهاء Azure، تسرد صفحة مصادقة تطبيق المنطق Microsoft كموفر هوية. يجب على العملاء والمتصلين الآن مصادقة هوياتهم. يرفض تطبيق المنطق العملاء والمتصلين غير المصادق عليهم على النحو المنشود ويصدر استجابة إعادة توجيه 302 تم العثور عليها أو استجابة 401 غير مصرح بها عندما لا تتضمن الطلبات رموز مميزة صالحة.

بعد الانتهاء من إنشاء تسجيل التطبيق، حافظ على إعداد تطبيق المنطق الخاص بك في أدنى حد ممكن حتى تتمكن من التأكد من أن المصادقة تعمل كما هو متوقع. يمكنك لاحقا إضافة أي نطاقات أذونات أو أدوار تطبيق تريد فرضها بالانتقال إلى الصفحات التالية في مورد تسجيل التطبيق:

على الشريط الجانبي لتسجيل التطبيق، ضمن إدارة، حدد عرض واجهة برمجة تطبيقات لإضافة نطاق أذون. لمزيد من المعلومات، راجع إضافة نطاق.

على الشريط الجانبي لتسجيل التطبيق، ضمن إدارة، حدد أدوار التطبيق لتعيين دور تطبيق. لمزيد من المعلومات، راجع تعيين دور التطبيق.

أو يمكنك مراجعة الخطوات المقابلة في القسم التالي، تحديث تسجيل تطبيق موجود.

للتحقق من إعداد تسجيل التطبيق بشكل صحيح، راجع اختبار إعداد المصادقة السهلة والتحقق من صحته.

تحديث تسجيل تطبيق موجود

إذا كان عليك إعادة استخدام تسجيل تطبيق موجود تمت مشاركته مع واجهة برمجة تطبيقات أخرى أو نموذج أولي سابق، فاتبع هذه الخطوات لمراجعة الإعدادات المحددة وضبطها حتى يتمكن تسجيل التطبيق من العمل بشكل نظيف مع عملاء Easy Auth والوكيل.

في مربع البحث عن مدخل Microsoft Azure، ابحث عن معرف Microsoft Entra وحدده.

في قائمة الشريط الجانبي، ضمن إدارة، حدد تسجيلات التطبيقات، ثم ابحث عن تسجيل التطبيق وحدده.

في قائمة الشريط الجانبي لتسجيل التطبيق، قم بتوسيع إدارة.

ضمن إدارة، حدد العلامة التجارية والخصائص، وتأكد من أن إعداد عنوان URL للصفحة الرئيسية يحدد عنوان URL لموقع الويب الخاص بتطبيق المنطق.

ملاحظة

عنوان URL للصفحة الرئيسية اختياري لواجهات برمجة تطبيقات الواجهة الخلفية فقط أو الوكيل. قم بتعيين هذه القيمة فقط إذا كان المستخدمون بحاجة إلى صفحة مقصودة أو صفحة وثائق. لا تستخدم عمليات إعادة توجيه الرمز المميز هذه القيمة.

ضمن "Manage"، حدد "Authentication".

ضمن تكوينات النظام الأساسي، تأكد من وجود إدخال الويب .

في إدخال الويب ، ضمن عناوين URI لإعادة التوجيه، ابحث عن عنوان URI لرد الاتصال Easy Auth (مصادقة خدمة التطبيق) المعبأ مسبقا، والذي يتبع بناء الجملة هذا:

https://<logic-app-name>.azurewebsites.net/.auth/login/aad/callbackاحتفظ بهذه القيمة الافتراضية ما لم يتطلب السيناريو الخاص بك عرض معرفات تطبيقات واجهة برمجة التطبيقات المخصصة. عنوان URI لرد الاتصال هذا هو جمهور الرمز المميز للوصول الافتراضي ويحدد الموارد التي يمكنها قبول الرموز المميزة للوصول من العملاء الذين يريدون الوصول إلى هذه الموارد.

الغرض من جمهور الرمز المميز المسموح به هو احترام الطلبات التي تقدم رموز مميزة صالحة لهذه الموارد فقط. يتضمن طلب الرمز المميز للوصول طرفين: العميل الذي يطلب الرمز المميز والمورد الذي يقبل الرمز المميز. يعرف المستلم باسم الرمز المميز "الجمهور" ، وهو تطبيق المنطق الخاص بك في هذه الحالة.

لمزيد من المعلومات، راجع ما هو عنوان URI لإعادة التوجيه؟

إذا لم يقم Azure بملء إعداد عناوين URI لإعادة التوجيه مسبقا، فأدخل URI يدويا باسم تطبيق المنطق الخاص بك، على سبيل المثال:

https://my-chatbox-logic-app.azurewebsites.net/.auth/login/aad/callbackImportant

لا تستخدم عناوين URL المخصصة لإعادة التوجيه إلا إذا كنت تستضيف واجهة أمامية تفاعلية.

تجاهل إعداد عنوان URL لتسجيل الخروج من القناة الأمامية .

بالنسبة إلى التدفقات المختلطة والمنح الضمنية، حدد كلا الخيارين التاليين:

- رموز الوصول المميزة (المستخدمة للتدفقات الضمنية)

- الرموز المميزة للمعرف (تستخدم للتدفقات الضمنية والمختلطة)

لمزيد من المعلومات، راجع الوثائق التالية:

ضمن أنواع الحسابات المتوافقة، حدد الخيار الذي يتوافق مع احتياجات نشاطك التجاري.

في معظم الحالات، اختر الحسابات في هذا الدليل التنظيمي فقط (Microsoft فقط - مستأجر واحد). بالنسبة لخيار متعدد المستأجرين، تأكد من إعداد نهج Azure الصريحة لحوكمة Azure والوصول المشروط. لمزيد من المعلومات حول هذه الخيارات، راجع اختلافات التحقق من الصحة حسب أنواع الحسابات المتوافقة.

ضمن الإعدادات المتقدمة، للسماح بتدفقات العملاء العامة، احتفظ بالإعداد لا لتمكين تدفقات الأجهزة الجوالة وسطح المكتب المحددة.

يوجد الاستثناء عندما يجب على العملاء العموميين الأصليين تجنب تدفق بيانات اعتماد كلمة مرور مالك المورد (ROPC) باستخدام رمز الجهاز أو المصادقة.

عندما تنتهي، حدد "Save".

ضمن "Manage"، حدد "Certificates & secrets". في علامة التبويب بيانات الاعتماد الموحدة ، قم بإعداد هوية مدارة جديدة معينة من قبل المستخدم لديها وصول إلى التطبيق المنطقي حتى تتمكن من استخدام الهوية المدارة كبيانات اعتماد هوية موحدة في تسجيل التطبيق الخاص بك.

إذا لم يكن لديك هوية مدارة معينة من قبل المستخدم مع وصول التطبيق المنطقي، فاتبع الخطوات التالية:

اختياريا، إذا كنت بحاجة إلى إعداد مطالبات مثل الأدوار أو النطاقات أو مجموعات المستخدمين أو

XMS_CC، فاتبع الخطوات التالية:ضمن إدارة، حدد تكوين الرمز المميز.

في قسم المطالبات الاختيارية ، أضف مطالباتك.

ملاحظة

لتجنب تضخم الرمز المميز، قم بإعداد عمليات التحقق من الدور أو النطاق، بدلا من مطالبات المجموعة الكبيرة.

ضمن إدارة، حدد أذونات واجهة برمجة التطبيقات، واتبع الخطوات التالية:

- ضمن أذونات مكونة، حدد إضافة إذن.

- في جزء طلب أذونات واجهة برمجة التطبيقات ، في علامة التبويب واجهات برمجة تطبيقات Microsoft ، ابحث عن Microsoft Graph وحدده.

- بالنسبة لنوع الأذونات، حدد الأذونات المفوضة.

- في المربع تحديد الأذونات ، أدخل

User.Read. - في عمود الإذن، قم بتوسيع المستخدم، وحدد الإذن User.Read .

لمزيد من المعلومات، راجع إضافة أذونات للوصول إلى Microsoft Graph.

اختياريا، ضمن إدارة، حدد كشف واجهة برمجة تطبيقات، حتى تتمكن من تحديد نطاقات الأذونات وعرضها.

بالنسبة لإعداد URI لمعرف التطبيق ، يعد عنوان URI المعبأ مسبقا معرفا فريدا يمثل مورد تطبيق المنطق الخاص بك كجمهور في رموز الوصول المميزة ويستخدم التنسيق التالي:

api://<application-client-ID>في قسم النطاقات المحددة بواسطة واجهة برمجة التطبيقات هذه ، إذا كنت تريد الاعتماد فقط على التحقق من صحة الأدوار والجمهور، فلن تضطر إلى تحديد أي نطاقات أذونات أو عرضها. ومع ذلك، إذا كنت تريد أن يطلب عملاء Azure أذونات مفوضة، فحدد هذه النطاقات باتباع الخطوات التالية:

حدد إضافة نطاق وقم بتوفير المعلومات التالية:

الإعدادات Required القيمة اسم النطاق نعم user_impersonationمن يمكنه الموافقة نعم المسؤولون والمستخدمون اسم عرض موافقة المسؤول نعم تسمية أو اسم نطاق الأذونات الذي تظهره رسالة الموافقة عندما يقدم مسؤولو المستأجر الموافقة على النطاق.

على سبيل المثال:

الوصول إلى <منطق التطبيق>تعريف موافقة المشرف نعم وصف مفصل لنطاق الأذونات الذي تعرضه شاشة الموافقة عندما يقوم مسؤولو المستأجرين بتوسيع النطاق على شاشة الموافقة.

على سبيل المثال:

اسمح للتطبيق بالوصول إلى <logic-app-name> نيابة عن المستخدم الذي قام بتسجيل الدخول.اسم عرض موافقة المستخدم لا اسم اختياري لنطاق الأذونات الذي تعرضه شاشة الموافقة عندما يقدم المستخدمون موافقة على هذا النطاق.

على سبيل المثال:

الوصول إلى <منطق التطبيق>تعريف موافقة المستخدم لا وصف تفصيلي اختياري لنطاق الأذونات الذي تعرضه شاشة الموافقة عندما يقوم المستخدمون النهائيون بتوسيع النطاق على شاشة الموافقة.

على سبيل المثال:

اسمح للتطبيق بالوصول إلى <logic-app-name> نيابة عنك.حالة نعم تمكين عند الانتهاء، حدد إضافة نطاق.

في قائمة النطاقات ، راجع إعدادات النطاق المحدثة للتأكد من ظهورها كما هو متوقع.

عند الانتهاء من تحديث تسجيل التطبيق، انتقل إلى مورد تطبيق المنطق القياسي.

على الشريط الجانبي لتطبيق المنطق، ضمن الإعدادات، حدد المصادقة.

في صفحة المصادقة ، بجوار إعدادات المصادقة، حدد تحرير لمراجعة الإعدادات. في جزء تحرير إعدادات المصادقة ، قم بتأكيد القيم التالية:

| الإعدادات | القيمة | الوصف |

|---|---|---|

| مصادقة خدمة التطبيقات | تمكين | تم إعداد تطبيق المنطق الخاص بك وتمكينه باستخدام Easy Auth. |

| تقييد الوصول | طلب المصادقة | يجب على العملاء والمتصلين مصادقة هوياتهم. |

| الطلبات غير المصادق عليها | نعم | يرفض تطبيق المنطق العملاء والمتصلين غير المصادق عليهم على النحو المنشود ويصدر استجابة إعادة توجيه 302 تم العثور عليها أو استجابة 401 غير مصرح بها عندما لا تتضمن الطلبات رموز مميزة صالحة. |

اختبار إعداد المصادقة السهلة والتحقق من صحته

بعد إعداد المصادقة السهلة، تصبح واجهة الدردشة الداخلية على صفحة الدردشة الخاصة بسير العمل في مدخل Microsoft Azure غير متوفرة. بدلا من ذلك، يجب أن تتفاعل مع عامل المحادثة الخاص بك باستخدام عميل الدردشة الخارجي المتوفر خارج مدخل Microsoft Azure. للتأكد من أن المصادقة السهلة تعمل كما هو متوقع، قم بإجراء الاختبار في برنامج الدردشة الخارجي باتباع الخطوات التالية:

في شريط أدوات المصمم أو الشريط الجانبي لسير العمل، حدد الدردشة.

لم تعد واجهة المحادثة الداخلية تظهر في صفحة الدردشة .

في قسم الأساسيات ، حدد رابط عنوان URL لعميل الدردشة ، والذي يفتح علامة تبويب متصفح جديدة.

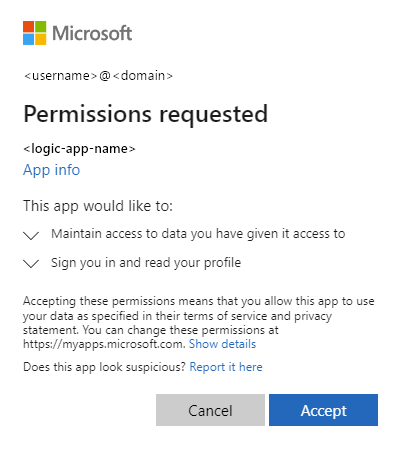

في مطالبة طلب الأذونات، قدم موافقتك ووافق على الطلب.

يتم تحديث صفحة المستعرض وإظهار واجهة عميل الدردشة الخارجي.

Tip

يمكنك أيضا تضمين عنوان URL لعميل الدردشة في عنصر iFrame HTML الذي يمكنك استخدامه مع موقع الويب الخاص بك حيث تريد توفير برنامج الدردشة، على سبيل المثال:

<iframe src="https:/<logic-app-name>.azurewebsites.net/api/agentsChat/<workflow-name>/IFrame" title="<chat-client-name>"></iframe>في واجهة الدردشة الخارجية، ابدأ التفاعل مع وكيل المحادثة أو تابع له.

لمراجعة محفوظات تشغيل سير العمل، اتبع الخطوات التالية:

ارجع إلى سير العمل في مدخل Microsoft Azure.

على الشريط الجانبي لسير العمل، ضمن الأدوات، حدد محفوظات التشغيل، ثم حدد آخر تشغيل لسير العمل.

في طريقة عرض المراقبة، تأكد من ظهور محفوظات التشغيل وحالات التشغيل كما هو متوقع.

استكشاف أخطاء الأخطاء وإصلاحها أثناء اختبار المصادقة السهلة

يصف الجدول التالي المشكلات الشائعة التي قد تواجهها عند إعداد المصادقة السهلة والأسباب المحتملة والإجراءات التي يمكنك اتخاذها:

| مشكلة أو خطأ | السبب المحتمل | فعل |

|---|---|---|

401 مع invalid_token + error_description أن يشير إلى الجمهور |

يوجد عدم تطابق بين جمهور الرمز المميز للوصول وجماهير الرمز المميز المسموح به المحددة. | تأكد من تطابق جمهور الرمز المميز للوصول وجمهور الرمز المميز المسموح به. |

| 403 ممنوع | قد يشير إلى عدم العثور على سير العمل أو الوكيل للطلب. | تحقق من الإجراءات في سير العمل بحثا عن مشكلة في التخويل. |

استخدام هوية في سير العمل

عندما تتحقق Easy Auth من صحة الطلب، تقوم Easy Auth بحقن بيانات الهوية في رؤوس الطلبات استنادا إلى موفر الهوية. يستخدم تطبيق المنطق هذه الرؤوس لمصادقة المتصل.

لمزيد من المعلومات، راجع المقالات التالية:

- رموز OAuth المميزة لخدمة التطبيقات

- البرنامج التعليمي: مصادقة المستخدمين وتفويضهم من طرف إلى طرف في Azure App Service