ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

التحكم في الوصول المستند إلى السمات (ABAC) هو نظام تخويل يحدد الوصول استنادا إلى السمات المرتبطة بكيانات الأمان والموارد وبيئة طلب الوصول. باستخدام ABAC، يمكنك منح حق الوصول الأساسي للأمان إلى مورد استنادا إلى السمات. يشير Azure ABAC إلى تنفيذ ABAC ل Azure.

ما هي شروط تعيين الدور؟

التحكم في الوصول استنادا إلى الدور في Azure (Azure RBAC) هو نظام تخويل يساعدك على إدارة من لديه حق الوصول إلى موارد Azure، وما يمكنه فعله بهذه الموارد، والمناطق التي يمكنهم الوصول إليها. في معظم الحالات، سيوفر Azure RBAC إدارة الوصول التي تحتاجها باستخدام تعريفات الأدوار وتعيينات الأدوار. ومع ذلك، في بعض الحالات قد ترغب في توفير إدارة وصول أكثر دقة أو تبسيط إدارة مئات تعيينات الأدوار.

يعتمد Azure ABAC على Azure RBAC عن طريق إضافة شروط تعيين الدور استناداً إلى السمات في سياق إجراءات محددة. شرط تعيين الدور هو فحص إضافي يمكنك إضافته اختياريا إلى تعيين الدور لتوفير مزيد من التحكم في الوصول الدقيق. يقوم الشرط بتصفية الأذونات الممنوحة كجزء من تعريف الدور وتعيين الدور. مثلاً، يمكنك إضافة شرط يتطلب كائناً ذا علامة معينة لقراءة الكائن. لا يمكنك رفض الوصول إلى موارد معينة باستخدام الشروط صراحة.

يؤدي استخدام Azure RBAC وAzure ABAC معا إلى دمج فوائد كل من نموذجي التحكم في الوصول. يعد Azure RBAC أكثر وضوحا لتنفيذه بسبب محاذاته الوثيقة مع منطق العمل، بينما يوفر Azure ABAC مرونة أكبر في بعض السيناريوهات الرئيسية. من خلال الجمع بين هاتين الطريقتين، يمكن للمؤسسات تحقيق مستوى أكثر تعقيدا من التفويض.

لماذا تستخدم الشروط؟

هناك ثلاث فوائد أساسية لاستخدام شروط تعيين الدور:

- توفير المزيد من التحكم في الوصول الدقيق - يستخدم تعيين الدور تعريف دور مع إجراءات وإجراءات بيانات لمنح أذونات الأمان الأساسية. يمكنك كتابة الشروط لتصفية هذه الأذونات لمزيد من التحكم في الوصول الدقيق. يمكنك أيضا إضافة شروط إلى إجراءات معينة. على سبيل المثال، يمكنك منح جون حق الوصول للقراءة إلى الكائنات الثنائية كبيرة الحجم في اشتراكك فقط إذا تم وضع علامة على الكائنات الثنائية كبيرة الحجم على أنها Project=Blue.

- المساعدة في تقليل عدد تعيينات الأدوار - يحتوي كل اشتراك Azure حاليا على حد تعيين الدور. هناك سيناريوهات تتطلب الآلاف من تعيينات الأدوار. يجب إدارة جميع تعيينات الأدوار هذه. في هذه السيناريوهات، يمكنك إضافة شروط لاستخدام تعيينات دور أقل بكثير.

- استخدام السمات التي لها معنى تجاري محدد - تسمح لك الشروط باستخدام السمات التي لها معنى تجاري محدد لك في التحكم في الوصول. بعض الأمثلة على السمات هي اسم المشروع ومرحلة تطوير البرامج ومستويات التصنيف. قيم سمات الموارد هذه ديناميكية وتتغير مع انتقال المستخدمين عبر الفرق والمشاريع.

أمثلة على سيناريوهات الشروط

هناك العديد من السيناريوهات التي قد تحتاج فيها إلى إضافة شرط إلى تعيين الدور الخاص بك. وإليك بعض الأمثلة.

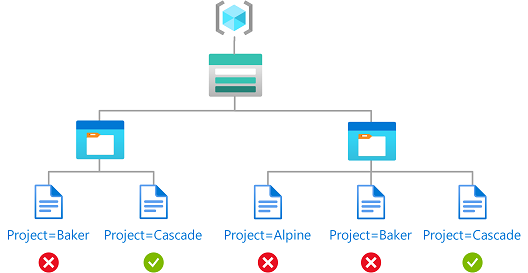

- قراءة الوصول إلى الكائنات الثنائية كبيرة الحجم باستخدام العلامة Project=Cascade

- يجب أن تتضمن الكائنات الثنائية كبيرة الحجم الجديدة العلامة Project=Cascade

- يجب وضع علامة على الكائنات الثنائية كبيرة الحجم الموجودة بمفتاح Project واحد على الأقل أو مفتاح البرنامج

- يجب وضع علامة على الكائنات الثنائية كبيرة الحجم الموجودة بمفتاح Project وقيم تتالي أو بيكر أو Skagit

- قراءة الكائنات الثنائية كبيرة الحجم أو كتابتها أو حذفها في حاويات تسمى blobs-example-container

- الوصول للقراءة إلى الكائنات الثنائية كبيرة الحجم في حاويات تسمى blobs-example-container مع مسار للقراءة فقط

- كتابة الوصول إلى الكائنات الثنائية كبيرة الحجم في حاويات تسمى Contosocorp مع مسار التحميلات/ contoso

- قراءة الوصول إلى الكائنات الثنائية كبيرة الحجم باستخدام العلامة Program=Alpine ومسار السجلات

- قراءة الوصول إلى الكائنات الثنائية كبيرة الحجم باستخدام العلامة Project=Baker والمستخدم لديه سمة مطابقة Project=Baker

- قراءة الوصول إلى الكائنات الثنائية كبيرة الحجم خلال نطاق زمني/تاريخ محدد.

- كتابة الوصول إلى الكائنات الثنائية كبيرة الحجم فقط عبر ارتباط خاص أو من شبكة فرعية معينة.

لمزيد من المعلومات حول كيفية إنشاء هذه الأمثلة، راجع مثال شروط تعيين دور Azure لتخزين Blob.

أين يمكن إضافة الشروط؟

حاليا، يمكن إضافة الشروط إلى تعيينات الأدوار المضمنة أو المخصصة التي تحتوي على تخزين كائن ثنائي كبير الحجم أو إجراءات بيانات تخزين قائمة الانتظار. تتم إضافة الشروط في نفس نطاق تعيين الدور. تماما مثل تعيينات الأدوار، يجب أن يكون لديك Microsoft.Authorization/roleAssignments/write أذونات لإضافة شرط.

فيما يلي بعض سمات تخزين الكائنات الثنائية كبيرة الحجم التي يمكنك استخدامها في ظروفك.

- اسم الحساب

- علامات فهرس البيانات كبيرة الحجم

- مسار البيانات كبيرة الحجم

- بادئة كائن ثنائي كبير الحجم

- اسم الحاوية

- اسم نطاق التشفير

- هو الإصدار الحالي

- هل مساحة الاسم الهرمية ممكنة

- ارتباط خاص

- اللقطة

- UTC الآن (التاريخ والوقت الحاليان في التوقيت العالمي المتفق عليه)

- معرف الإصدار

كيف يبدو الشرط؟

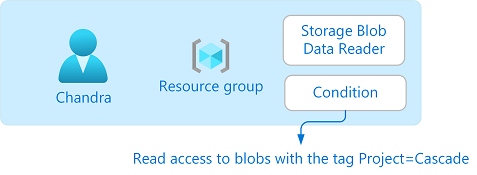

يمكنك إضافة شروط إلى تعيينات الأدوار الجديدة أو الحالية. فيما يلي دور Storage Blob Data Reader الذي تم تعيينه لمستخدم يسمى Chandra في نطاق مجموعة موارد. تمت إضافة شرط يسمح فقط بالوصول للقراءة إلى الكائنات الثنائية كبيرة الحجم مع العلامة Project=Cascade.

إذا حاولت Chandra قراءة كائن ثنائي كبير الحجم بدون علامة Project=Cascade، فلن يسمح بالوصول.

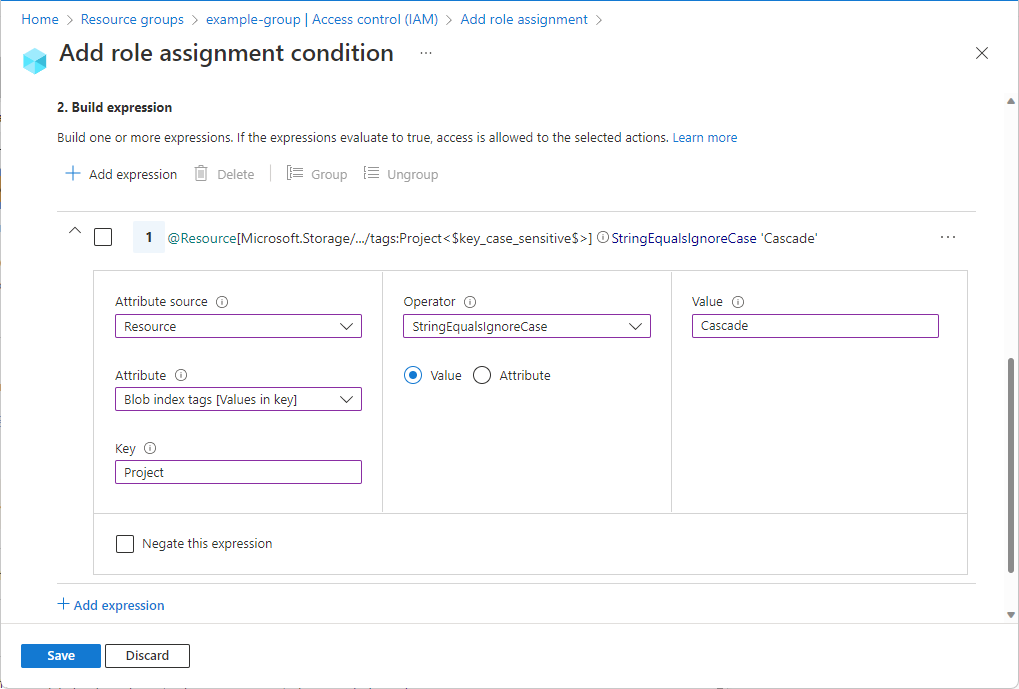

إليك ما يبدو عليه الشرط في مدخل Microsoft Azure:

إليك ما يبدو عليه الشرط في التعليمات البرمجية:

(

(

!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'}

AND NOT

SubOperationMatches{'Blob.List'})

)

OR

(

@Resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<$key_case_sensitive$>] StringEqualsIgnoreCase 'Cascade'

)

)

لمزيد من المعلومات حول تنسيق الشروط، راجع تنسيق شرط تعيين دور Azure وبناء الجملة.

حالة ميزات الشرط

يسرد الجدول التالي حالة ميزات الشرط:

| الميزة | الحالة | التاريخ |

|---|---|---|

| استخدام سمات البيئة في شرط | التوفر العام | 2024 أبريل |

| إضافة شروط باستخدام محرر الشرط في مدخل Microsoft Azure | التوفر العام | أكتوبر 2022 |

| إضافة شروط باستخدام Azure PowerShell أو Azure CLI أو REST API | التوفر العام | أكتوبر 2022 |

| استخدم سمات الموارد والطلب لمجموعات معينة من موارد تخزين Azure وأنواع سمات الوصول طبقات أداء حساب التخزين. لمزيد من المعلومات، راجع حالة ميزات الشرط في Azure Storage. | التوفر العام | أكتوبر 2022 |

| استخدام سمات الأمان المخصصة على أساس في شرط | التوفر العام | نوفمبر 2023 |

الشروط وMicrosoft Entra PIM

يمكنك أيضا إضافة شروط إلى تعيينات الأدوار المؤهلة باستخدام Microsoft Entra Privileged Identity Management (Microsoft Entra PIM) لموارد Azure. باستخدام Microsoft Entra PIM، يجب على المستخدمين النهائيين تنشيط تعيين دور مؤهل للحصول على إذن لتنفيذ إجراءات معينة. يتيح لك استخدام الشروط في Microsoft Entra PIM ليس فقط تقييد وصول المستخدم إلى مورد باستخدام شروط دقيقة، ولكن أيضا استخدام Microsoft Entra PIM لتأمينه بإعداد محدد زمنيا وسير عمل الموافقة وسجل التدقيق وما إلى ذلك. لمزيد من المعلومات، يُرجى مراجعة تعيين أدوار مورد لـAzure في إدارة الهويات المتميزة.

المصطلحات

لفهم Azure RBAC وAzure ABAC بشكل أفضل، يمكنك الرجوع إلى قائمة المصطلحات التالية.

| المصطلح | التعريف |

|---|---|

| التحكم في الوصول المستند إلى السمة (ABAC) | نظام تخويل يحدد الوصول استنادا إلى السمات المرتبطة بكيانات الأمان والموارد والبيئة. باستخدام ABAC، يمكنك منح حق الوصول الأساسي للأمان إلى مورد استنادا إلى السمات. |

| Azure ABAC | يشير إلى تنفيذ ABAC ل Azure. |

| شرط تعيين الدور | فحص إضافي يمكنك إضافته اختياريا إلى تعيين دورك لتوفير مزيد من التحكم في الوصول الدقيق. |

| صفة | في هذا السياق، زوج قيم المفاتيح مثل Project=Blue، حيث يكون Project هو مفتاح السمة والأزرق هو قيمة السمة. السمات والعلامات مرادفة لأغراض التحكم في الوصول. |

| تعبير | عبارة في شرط يتم تقييمها إلى صواب أو خطأ. يحتوي التعبير على تنسيق قيمة عامل تشغيل<>السمة<><.> |

الحدود

فيما يلي بعض حدود الشروط.

| مورد | الحد | ملاحظات |

|---|---|---|

| عدد التعبيرات لكل شرط باستخدام المحرر المرئي | 5 | يمكنك إضافة أكثر من خمسة تعبيرات باستخدام محرر التعليمات البرمجية |

المشاكل المعروفة

فيما يلي المشكلات المعروفة المتعلقة بالشروط:

- إذا كنت تستخدم Microsoft Entra Privileged Identity Management (PIM) وسمات الأمان المخصصة، فلن يظهر Principal في مصدر السمة عند إضافة شرط.