دليل استكشاف أخطاء Microsoft Defender for Cloud وإصلاحها

هذا الدليل مخصص لمتخصصي تكنولوجيا المعلومات ومحللي أمان المعلومات ومسؤولي السحابة الذين تحتاج مؤسساتهم إلى استكشاف المشكلات المتعلقة ب Microsoft Defender for Cloud وإصلاحها.

تلميح

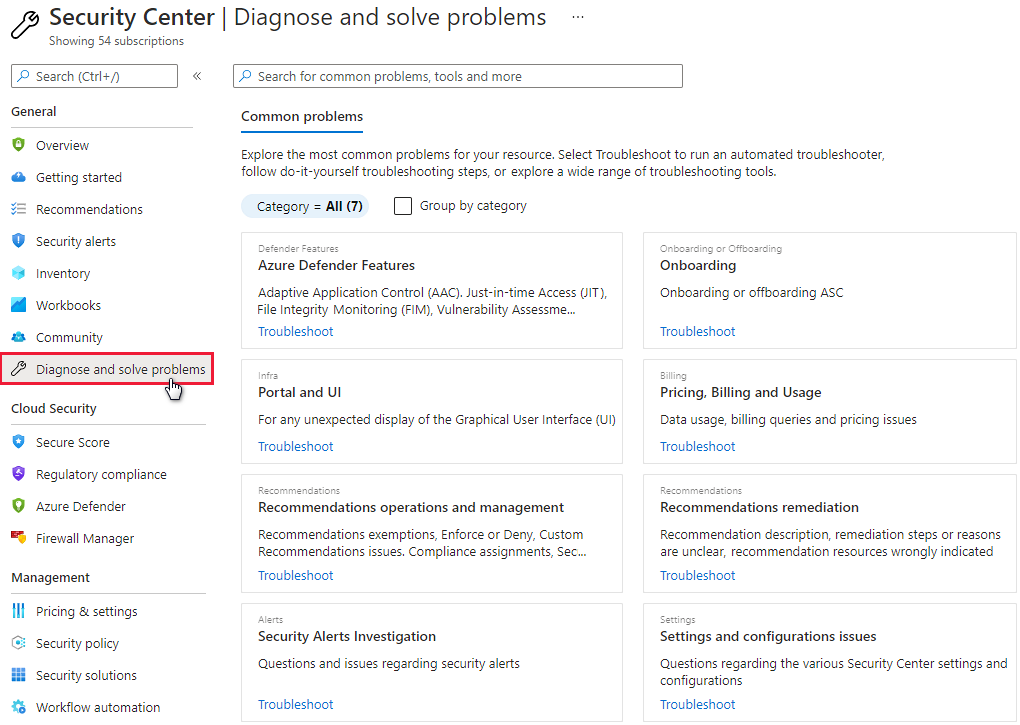

عندما تواجه مشكلة أو تحتاج إلى نصيحة من فريق الدعم لدينا، يعد قسم تشخيص المشكلات وحلها في مدخل Microsoft Azure مكانا جيدا للبحث عن حلول.

استخدام سجل التدقيق للتحقيق في المشكلات

المكان الأول للبحث عن معلومات استكشاف الأخطاء وإصلاحها هو سجل التدقيق للمكون الفاشل. في سجل التدقيق، يمكنك مشاهدة تفاصيل مثل:

- العمليات التي تم تنفيذها.

- من قام ببدء التشغيل.

- عند حدوث العملية.

- وضع العملية.

يحتوي سجل التدقيق على جميع عمليات الكتابة (PUT، ، POST، DELETE) التي يتم إجراؤها على مواردك، ولكن ليس عمليات القراءة (GET).

استكشاف الروابط وإصلاحها

يستخدم Defender for Cloud الموصلات لجمع بيانات المراقبة من حسابات Amazon Web Services (AWS) ومشاريع Google Cloud Platform (GCP). إذا كنت تواجه مشكلات مع الموصلات أو كنت لا ترى بيانات من AWS أو GCP، فراجع تلميحات استكشاف الأخطاء وإصلاحها التالية.

تلميحات لمشاكل الموصل الشائعة

- تأكد من تحديد الاشتراك المقترن بالموصل في عامل تصفية الاشتراك الموجود في قسم الدلائل + الاشتراكات في مدخل Microsoft Azure.

- يجب تعيين المعايير على موصل الأمان. للتحقق، انتقل إلى إعدادات البيئة في القائمة اليمنى Defender for Cloud، وحدد الموصل، ثم حدد الإعدادات. إذا لم يتم تعيين أي معايير، فحدد النقاط الثلاث للتحقق مما إذا كانت لديك أذونات لتعيين المعايير.

- يجب أن يكون مورد الموصل موجودا في Azure Resource Graph. استخدم استعلام Resource Graph التالي للتحقق من:

resources | where ['type'] =~ "microsoft.security/securityconnectors". - تأكد من تمكين إرسال سجلات تدقيق Kubernetes على موصل AWS أو GCP بحيث يمكنك الحصول على تنبيهات الكشف عن التهديدات لمستوى التحكم.

- تأكد من تثبيت مستشعر Microsoft Defender ونهج Azure لملحقات Kubernetes التي تدعم Azure Arc بنجاح على مجموعات Amazon Elastic Kubernetes Service (EKS) وGoogle Kubernetes Engine (GKE). يمكنك التحقق من العامل وتثبيته باستخدام توصيات Defender for Cloud التالية:

- يتعين أن يكون ملحق نظام مجموعات EKS لـ Microsoft Defender لـ Azure Arc مثبتًا

- يجب أن يكون ملحق Microsoft Defender لمجموعات GKE ل Azure Arc مثبتا

- يجب أن يكون لدى مجموعات Kubernetes التي تدعم Azure Arc ملحق نهج Azure مثبت

- يجب أن يكون ملحق نهج Azure مثبتا على مجموعات GKE

- إذا كنت تواجه مشكلات في حذف موصل AWS أو GCP، فتحقق مما إذا كان لديك تأمين. قد يشير خطأ في سجل نشاط Azure إلى وجود تأمين.

- تحقق من وجود أحمال العمل في حساب AWS أو مشروع GCP.

تلميحات لمشاكل موصل AWS

- تأكد من انتهاء نشر قالب CloudFormation بنجاح.

- انتظر 12 ساعة على الأقل بعد إنشاء حساب جذر AWS.

- تأكد من توصيل مجموعات EKS بنجاح ب Kubernetes التي تدعم Azure Arc.

- إذا كنت لا ترى بيانات AWS في Defender for Cloud، فتأكد من وجود موارد AWS المطلوبة لإرسال البيانات إلى Defender for Cloud في حساب AWS.

تأثير التكلفة لاستدعاءات واجهة برمجة التطبيقات إلى AWS

عند إلحاق حساب AWS الفردي أو حساب الإدارة، تبدأ خدمة الاكتشاف في Defender for Cloud بفحص البيئة الخاصة بك على الفور. تنفذ خدمة الاكتشاف استدعاءات واجهة برمجة التطبيقات إلى نقاط نهاية خدمة مختلفة لاسترداد جميع الموارد التي يساعد Azure في تأمينها.

بعد هذا الفحص الأولي، تستمر الخدمة في فحص بيئتك بشكل دوري في الفاصل الزمني الذي قمت بتكوينه أثناء الإعداد. في AWS، ينشئ كل استدعاء API للحساب حدث بحث يتم تسجيله في مورد CloudTrail. يتحمل مورد CloudTrail تكاليف. للحصول على تفاصيل التسعير، راجع صفحة تسعير AWS CloudTrail على موقع Amazon AWS.

إذا قمت بتوصيل CloudTrail ب GuardDuty، فأنت مسؤول أيضا عن التكاليف المرتبطة. يمكنك العثور على هذه التكاليف في وثائق GuardDuty على موقع Amazon AWS.

الحصول على عدد استدعاءات واجهة برمجة التطبيقات الأصلية

هناك طريقتان للحصول على عدد المكالمات التي أجراها Defender for Cloud:

- استخدم جدول Athena موجود أو أنشئ جدولا جديدا. لمزيد من المعلومات، راجع الاستعلام عن سجلات AWS CloudTrail على موقع Amazon AWS.

- استخدم مخزن بيانات حدث موجود أو أنشئ مخزنا جديدا. لمزيد من المعلومات، راجع العمل مع AWS CloudTrail Lake على موقع Amazon AWS.

تعتمد كلتا الطريقتين على الاستعلام عن سجلات AWS CloudTrail.

للحصول على عدد المكالمات، انتقل إلى جدول Athena أو مخزن بيانات الحدث واستخدم أحد الاستعلامات المحددة مسبقا التالية، وفقا لاحتياجاتك. استبدل <TABLE-NAME> بمعرف جدول Athena أو مخزن بيانات الحدث.

سرد عدد استدعاءات API الإجمالية بواسطة Defender for Cloud:

SELECT COUNT(*) AS overallApiCallsCount FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>'سرد عدد استدعاءات API الإجمالية بواسطة Defender for Cloud المجمعة حسب اليوم:

SELECT DATE(eventTime) AS apiCallsDate, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts:: <YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY DATE(eventTime)سرد عدد استدعاءات API الإجمالية بواسطة Defender for Cloud المجمعة حسب اسم الحدث:

SELECT eventName, COUNT(*) AS apiCallsCountByEventName FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY eventNameسرد عدد استدعاءات API الإجمالية بواسطة Defender for Cloud المجمعة حسب المنطقة:

SELECT awsRegion, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::120589537074:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY awsRegion

تلميحات لمشاكل موصل GCP

- تأكد من انتهاء البرنامج النصي GCP Cloud Shell بنجاح.

- تأكد من توصيل مجموعات GKE بنجاح ب Kubernetes التي تدعم Azure Arc.

- تأكد من أن نقاط نهاية Azure Arc موجودة في قائمة السماح لجدار الحماية. يُجري موصل GCP استدعاءات واجهة برمجة التطبيقات لنقاط النهاية هذه لجلب ملفات الإعداد الضرورية.

- إذا فشل إعداد مشاريع GCP، فتأكد من أن لديك

compute.regions.listالإذن وإذن Microsoft Entra لإنشاء كيان الخدمة لعملية الإعداد. تأكد من إنشاء مواردWorkloadIdentityPoolIdGCPWorkloadIdentityProviderIdوServiceAccountEmailفي مشروع GCP.

استدعاءات Defender API إلى GCP

عند إلحاق مشروع أو مؤسسة GCP الفردية الخاصة بك، تبدأ خدمة الاكتشاف في Defender for Cloud بفحص فوري للبيئة الخاصة بك. تنفذ خدمة الاكتشاف استدعاءات واجهة برمجة التطبيقات إلى نقاط نهاية خدمة مختلفة لاسترداد جميع الموارد التي يساعد Azure في تأمينها.

بعد هذا الفحص الأولي، تستمر الخدمة في فحص بيئتك بشكل دوري في الفاصل الزمني الذي قمت بتكوينه أثناء الإعداد.

للحصول على عدد استدعاءات واجهة برمجة التطبيقات الأصلية التي نفذها Defender for Cloud:

انتقل إلى مستكشف سجل التسجيل>.

قم بتصفية التواريخ كما تريد (على سبيل المثال، 1d).

لإظهار استدعاءات واجهة برمجة التطبيقات التي قام Defender for Cloud بتنفيذها، قم بتشغيل هذا الاستعلام:

protoPayload.authenticationInfo.principalEmail : "microsoft-defender"

راجع المدرج التكراري لمعرفة عدد المكالمات بمرور الوقت.

استكشاف أخطاء عامل Log Analytics وإصلاحها

يستخدم Defender for Cloud عامل Log Analytics لـ جمع البيانات وتخزينها. تمثل المعلومات الواردة في هذه المقالة وظيفة Defender for Cloud بعد الانتقال إلى وكيل Log Analytics.

أنواع التنبيه هي:

- تحليل سلوك الجهاز الظاهري (VMBA)

- تحليل الشبكة

- تحليل Azure SQL Database وAzure Synapse Analytics

- المعلومات السياقية

اعتمادا على نوع التنبيه، يمكنك جمع المعلومات الضرورية للتحقيق في تنبيه باستخدام الموارد التالية:

- سجلات الأمان في عارض أحداث الجهاز الظاهري (VM) في Windows

- البرنامج الخفي للتدقيق (

auditd) في Linux - سجلات نشاط Azure وسجلات التشخيص الممكنة على مورد الهجوم

يمكنك مشاركة الملاحظات لوصف التنبيه ومدى الصلة. انتقل إلى التنبيه، وحدد الزر كان هذا مفيدا ، وحدد السبب، ثم أدخل تعليقا لشرح الملاحظات. نراقب باستمرار قناة الملاحظات هذه لتحسين تنبيهاتنا.

تحقق من عمليات وإصدارات وكيل Log Analytics

تماما مثل Azure Monitor، يستخدم Defender for Cloud عامل Log Analytics لجمع بيانات الأمان من أجهزة Azure الظاهرية. بعد تمكين جمع البيانات وتثبيت العامل بشكل صحيح في الجهاز الهدف، HealthService.exe يجب أن تكون العملية قيد التشغيل.

افتح وحدة تحكم إدارة الخدمات (services.msc) للتأكد من تشغيل خدمة عامل Log Analytics.

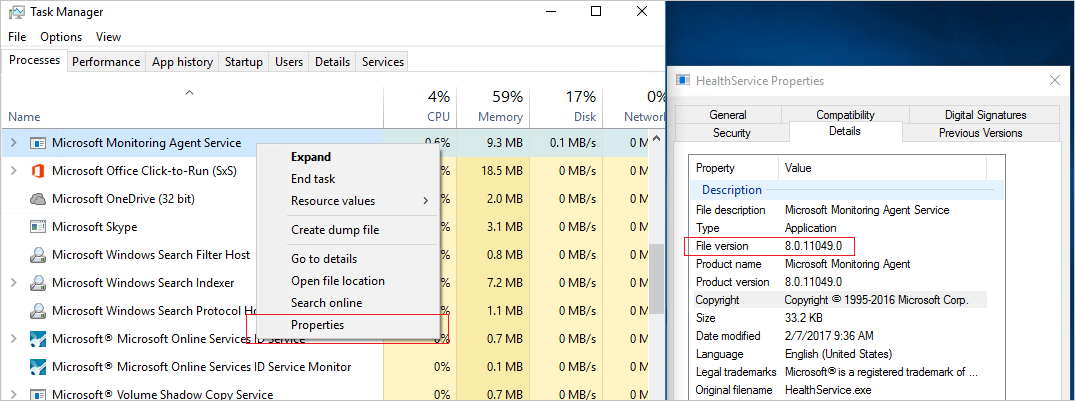

لمعرفة إصدار العامل الذي لديك، افتح مدير المهام. في علامة التبويب العمليات ، حدد موقع خدمة عامل Log Analytics، وانقر بزر الماوس الأيمن فوقها، ثم حدد خصائص. في علامة التبويب تفاصيل ، ابحث عن إصدار الملف.

تحقق من سيناريوهات التثبيت لعامل Log Analytics

هناك سيناريوهان للتثبيت يمكن أن ينتجا نتائج مختلفة عند تثبيت عامل Log Analytics على جهاز الكمبيوتر الخاص بك. السيناريوهات المدعومة هي:

تم تثبيت العامل تلقائيا بواسطة Defender for Cloud: يمكنك عرض التنبيهات في Defender for Cloud وتسجيل البحث. تتلقى إعلامات بالبريد الإلكتروني على عنوان البريد الإلكتروني الذي قمت بتكوينه في نهج الأمان للاشتراك الذي ينتمي إليه المورد.

العامل المثبت يدويا على جهاز ظاهري موجود في Azure: في هذا السيناريو، إذا كنت تستخدم عوامل تم تنزيلها وتثبيتها يدويا قبل فبراير 2017، يمكنك عرض التنبيهات في مدخل Defender for Cloud فقط إذا قمت بالتصفية على الاشتراك الذي تنتمي إليه مساحة العمل. إذا قمت بالتصفية على الاشتراك الذي ينتمي إليه المورد ، فلن ترى أي تنبيهات. تتلقى إعلامات بالبريد الإلكتروني على عنوان البريد الإلكتروني الذي قمت بتكوينه في نهج الأمان للاشتراك الذي تنتمي إليه مساحة العمل.

لتجنب مشكلة التصفية، تأكد من تنزيل أحدث إصدار من العامل.

مراقبة مشكلات اتصال الشبكة للعامل

لكي يتصل الوكلاء بـ Defender for Cloud والتسجيل فيه، يجب أن يكون لديهم حق الوصول إلى عناوين DNS ومنافذ الشبكة لموارد شبكة Azure. لتمكين هذا الوصول، اتخذ هذه الإجراءات:

- عند استخدام خوادم الوكيل، تأكد من تكوين موارد خادم الوكيل المناسبة بشكل صحيح في إعدادات العامل.

- تكوين جدران حماية الشبكة للسماح بالوصول إلى Log Analytics.

موارد شبكة Azure هي:

| مورد العامل | المنفذ | مراقب Bypass HTTPS |

|---|---|---|

*.ods.opinsights.azure.com |

443 | نعم |

*.oms.opinsights.azure.com |

443 | نعم |

*.blob.core.windows.net |

443 | نعم |

*.azure-automation.net |

443 | نعم |

إذا كنت تواجه مشكلة في إلحاق عامل Log Analytics، فاقرأ استكشاف مشكلات إلحاق Operations Management Suite وإصلاحها.

استكشاف أخطاء الحماية من البرامج الضارة التي تعمل بشكل غير صحيح وإصلاحها

عامل الضيف هو العملية الأصل لكل شيء يقوم به ملحق Microsoft Antimalware . عند فشل عملية عامل الضيف، قد تفشل أيضا الحماية من البرامج الضارة من Microsoft التي تعمل كعملية تابعة لوكيل الضيف.

فيما يلي بعض تلميحات استكشاف الأخطاء وإصلاحها:

- إذا تم إنشاء الجهاز الظاهري الهدف من صورة مخصصة، فتأكد من أن منشئ الجهاز الظاهري قام بتثبيت عامل ضيف.

- إذا كان الهدف هو جهاز ظاهري يعمل بنظام Linux، فسيفشل تثبيت إصدار Windows من ملحق مكافحة البرامج الضارة. وكيل Linux الضيف لديه متطلبات محددة لنظام التشغيل والحزمة.

- إذا تم إنشاء الجهاز الظاهري باستخدام إصدار قديم من عامل الضيف، فقد لا يكون لدى العامل القديم القدرة على التحديث تلقائيا إلى الإصدار الأحدث. استخدم دائما أحدث إصدار من عامل الضيف عند إنشاء صورك الخاصة.

- قد تقوم بعض برامج الإدارة التابعة لجهة خارجية بتعطيل عامل الضيف أو حظر الوصول إلى مواقع ملفات معينة. إذا تم تثبيت برنامج إدارة تابع لجهة خارجية على الجهاز الظاهري الخاص بك، فتأكد من وجود عامل مكافحة البرامج الضارة في قائمة الاستبعاد.

- تأكد من أن إعدادات جدار الحماية ومجموعة أمان الشبكة لا تمنع حركة مرور الشبكة من وإلى وكيل الضيف.

- تأكد من عدم وجود قوائم تحكم بالوصول تمنع الوصول إلى القرص.

- يحتاج عامل الضيف إلى مساحة قرص كافية للعمل بشكل صحيح.

بشكل افتراضي، يتم تعطيل واجهة مستخدم Microsoft Antimalware. ولكن يمكنك تمكين واجهة مستخدم Microsoft Antimalware على أجهزة Azure Resource Manager الظاهرية.

استكشاف مشكلات تحميل لوحة المعلومات وإصلاحها

إذا واجهت مشكلات في تحميل لوحة معلومات حماية حمل العمل، فتأكد من أن المستخدم الذي قام أولا بتمكين Defender for Cloud على الاشتراك والمستخدم الذي يريد تشغيل جمع البيانات له دور المالك أو المساهم في الاشتراك. إذا كان الأمر كذلك، يمكن للمستخدمين الذين لديهم دور القارئ على الاشتراك رؤية لوحة المعلومات والتنبيهات والتوصيات والنهج.

استكشاف مشكلات الموصل وإصلاحها لمؤسسة Azure DevOps

إذا لم تتمكن من إلحاق مؤسسة Azure DevOps، فجرب تلميحات استكشاف الأخطاء وإصلاحها التالية:

تأكد من استخدام إصدار غير معاينة من مدخل Microsoft Azure؛ لا تعمل خطوة التخويل في مدخل معاينة Azure.

من المهم معرفة الحساب الذي قمت بتسجيل الدخول إليه عند تخويل الوصول، لأن هذا سيكون الحساب الذي يستخدمه النظام للإلحاق. يمكن أن يكون حسابك مقترنا بنفس عنوان البريد الإلكتروني ولكن أيضا مقترنا بمستأجرين مختلفين. تأكد من تحديد مجموعة الحساب/المستأجر المناسبة. إذا كنت بحاجة إلى تغيير المجموعة:

في صفحة ملف تعريف Azure DevOps، استخدم القائمة المنسدلة لتحديد حساب آخر.

بعد تحديد مجموعة الحساب/المستأجر الصحيحة، انتقل إلى إعدادات البيئة في Defender for Cloud وقم بتحرير موصل Azure DevOps. أعد مصادقة الموصل لتحديثه باستخدام مجموعة الحساب/المستأجر الصحيحة. يجب أن تشاهد بعد ذلك القائمة الصحيحة للمؤسسات في القائمة المنسدلة.

تأكد من أن لديك دور مسؤول istrator لمجموعة المشاريع على مؤسسة Azure DevOps التي تريد إلحاقها.

تأكد من أن الوصول إلى تطبيق الجهة الخارجية عبر تبديل OAuth قيد التشغيل لمؤسسة Azure DevOps. تعرف على المزيد حول تمكين الوصول إلى OAuth.

اتصل بدعم Microsoft

يمكنك أيضا العثور على معلومات استكشاف الأخطاء وإصلاحها ل Defender for Cloud في صفحة Defender for Cloud Q&A.

إذا كنت بحاجة إلى مزيد من المساعدة، يمكنك فتح طلب دعم جديد على مدخل Microsoft Azure. في صفحة التعليمات + الدعم ، حدد إنشاء طلب دعم.

(راجع أيضًا )

- تعرف على كيفية إدارة تنبيهات الأمان والاستجابة لها في Defender for Cloud.

- تعرف على التحقق من صحة التنبيه في Defender for Cloud.

- راجع الأسئلة الشائعة حول استخدام Defender for Cloud.