احصل على سجلات بتنسيق CEF من جهازك أو جهازك إلى Microsoft Azure Sentinel

ملاحظة

للحصول على معلومات حول توافر الميزات في سحابة حكومة الولايات المتحدة، راجع جداول Microsoft Azure Sentinel في توافر الميزات السحابية لعملاء حكومة الولايات المتحدة .

ترسل العديد من أجهزة وأجهزة الشبكات والأمان سجلات النظام الخاصة بها عبر بروتوكول Syslog بتنسيق متخصص يُعرف باسم Common Event Format (CEF). يتضمن هذا التنسيق معلومات أكثر من تنسيق Syslog القياسي، ويقدم المعلومات بترتيب قيمة مفتاح موزعة. يقبل Log Analytics Agent سجلات CEF وينسقها خصوصاً للاستخدام مع Microsoft Azure Sentinel، قبل إعادة توجيهها إلى مساحة عمل Microsoft Azure Sentinel الخاصة بك.

تعرف على كيفية جمع Syslog مع AMA، بما في ذلك كيفية تكوين Syslog وإنشاء DCR.

هام

التغييرات القادمة:

- في 28 فبراير 2023، قدمنا تغييرات على مخطط جدول CommonSecurityLog.

- بعد هذا التغيير، قد تحتاج إلى مراجعة الاستعلامات المخصصة وتحديثها. لمزيد من التفاصيل، راجع قسم الإجراءات الموصى بها في منشور المدونة هذا. تم تحديث المحتوى الجاهز (الاكتشافات واستعلامات التتبع والمصنفات والمحللات وما إلى ذلك) بواسطة Microsoft Sentinel.

- ستظل البيانات التي تم دفقها واستيعابها قبل التغيير متوفرة في أعمدةها وتنسيقاتها السابقة. لذلك ستظل الأعمدة القديمة في المخطط.

- في 31 أغسطس 2024، سيتم إيقاف عامل Log Analytics. إذا كنت تستخدم عامل Log Analytics في توزيع Microsoft Sentinel، نوصي بالبدء في التخطيط للترحيل إلى AMA. راجع خيارات دفق السجلات بتنسيق CEF وSyslog إلى Microsoft Sentinel.

توضح هذه المقالة عملية استخدام السجلات بتنسيق CEF لربط مصادر البيانات الخاصة بك. للحصول على معلومات بشأن موصلات البيانات التي تستخدم هذه الطريقة، راجع مرجع موصلات بيانات Microsoft Azure Sentinel .

هناك خطوتان رئيسيتان لإجراء هذا الاتصال، سيتم شرحهما بالتفصيل أدناه:

تعيين جهاز Linux أو VM باعتباره معيد توجيه مخصصاً للسجلات، وتثبيت عامل Log Analytics عليه، وتكوين العامل لإعادة توجيه السجلات إلى مساحة عمل Microsoft Azure Sentinel الخاصة بك. يتم التعامل مع تثبيت وتكوين العامل بواسطة برنامج نصي للتوزيع.

تكوين جهازك لإرسال سجلاته بتنسيق CEF إلى خادم Syslog.

ملاحظة

يتم تخزين البيانات في الموقع الجغرافي لمساحة العمل التي تقوم بتشغيل Microsoft Azure Sentinel عليها.

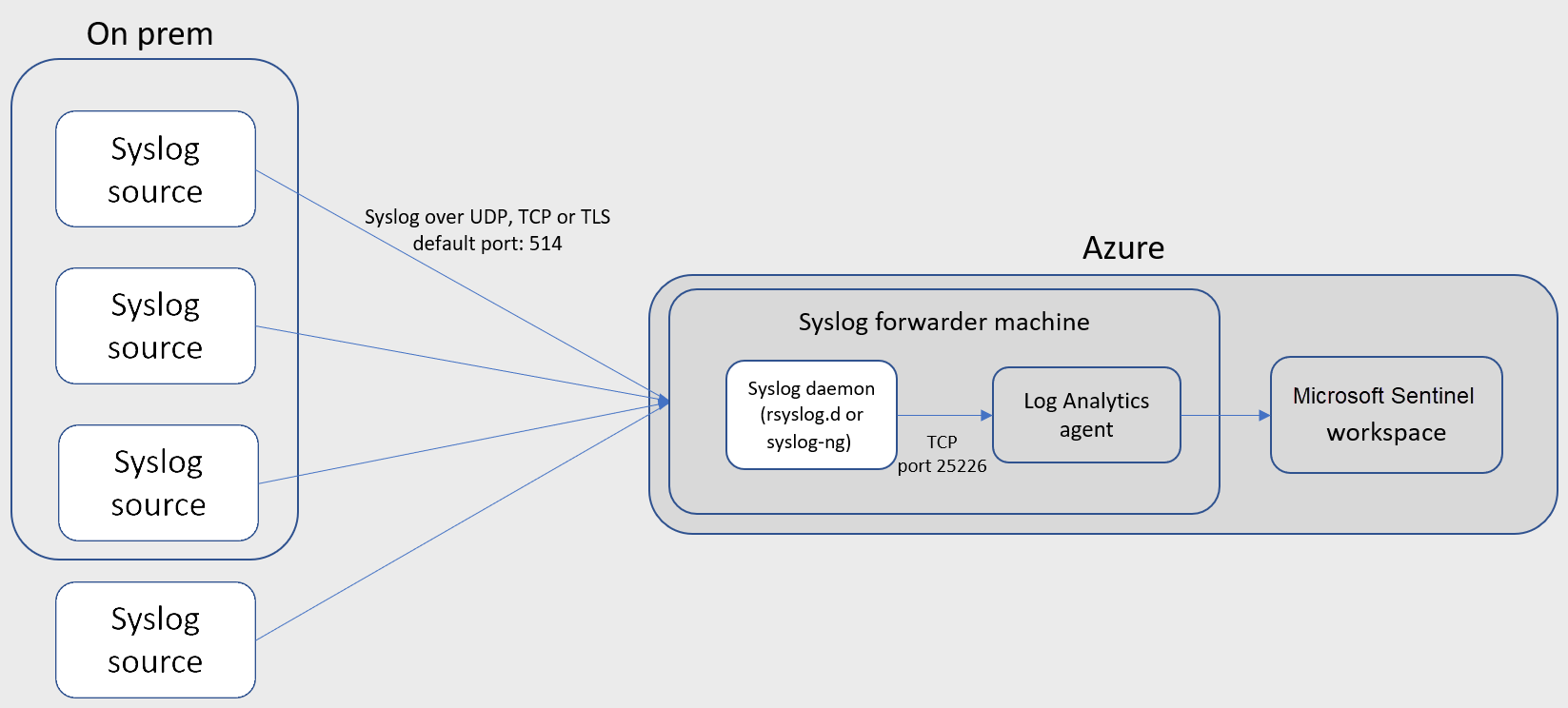

الأبنية المدعومة

يصف الرسم التخطيطي التالي الإعداد في حالة Linux VM في Azure:

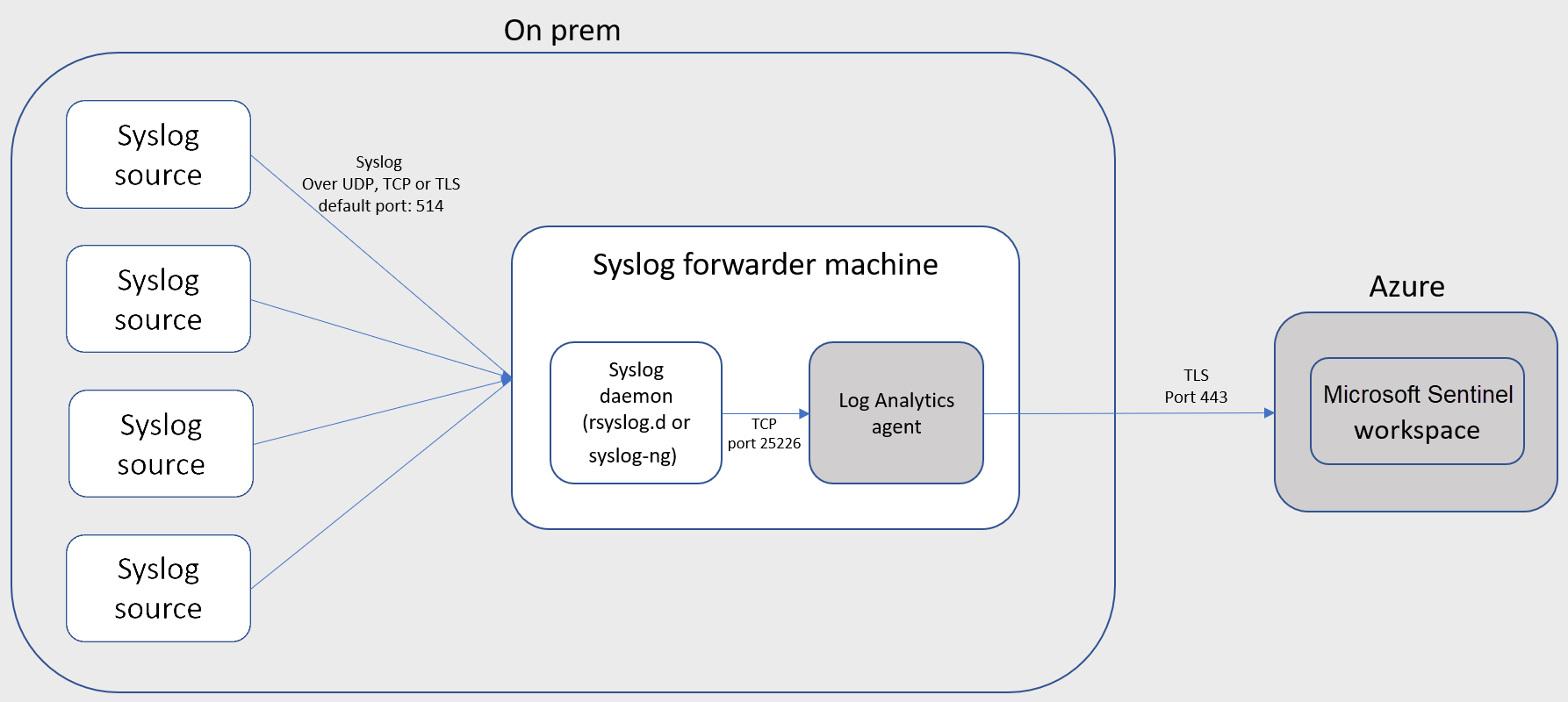

بدلاً من ذلك، ستستخدم الإعداد التالي إذا كنت تستخدم جهازاً ظاهريّاً في سحابة أخرى، أو جهازاً محليّاً:

المتطلبات الأساسية

مساحة عمل Microsoft Azure Sentinel مطلوبة لإدخال بيانات CEF في Log Analytics.

يجب أن يكون لديك أذونات القراءة والكتابة على مساحة العمل هذه.

يجب أن تكون قد قرأت أذونات المفاتيح المشتركة لمساحة العمل. تعرف على المزيد بشأن مفاتيح مساحة العمل .

عيّن معيد توجيه السجل وقم بتثبيت عامل Log Analytics

يصف هذا القسم كيفية تعيين وتكوين جهاز Linux الذي سيعيد توجيه السجلات من جهازك إلى مساحة عمل Microsoft Azure Sentinel.

يمكن أن يكون جهاز Linux الخاص بك جهازاً مادياً أو ظاهرياً في البيئة المحلية الخاصة بك، أو Azure VM، أو VM في سحابة أخرى.

استخدم الرابط المتوفر في صفحة موصل بيانات Common Event Format (CEF) لتشغيل برنامج نصي على الجهاز المحدد وتنفيذ المهام التالية:

تثبيت عامل Log Analytics لنظام Linux (المعروف أيضاً باسم عامل OMS) وتهيئته للأغراض التالية:

- الإنصات إلى رسائل تنسيق الحدث المشترك من البرنامج الخفي لـ Linux Syslog المدمج على منفذ TCP 25226

- إرسال الرسائل بأمان عبر TLS إلى مساحة عمل Microsoft Azure Sentinel الخاصة بك، حيث يتم تحليلها وإثرائها

لتكوين البرنامج الخفي المدمج في Linux Syslog (rsyslog.d/syslog-ng) للأغراض التالية:

- الانصات لرسائل Syslog من حلول الأمان الخاصة بك على منفذ TCP 514

- إعادة توجيه الرسائل التي يحددها فقط على أنها تنسيق الحدث المشترك إلى وكيل Log Analytics على المضيف المحلي باستخدام منفذ TCP 25226

لمزيد من المعلومات، راجع توزيع معيد توجيه السجلات لاستيعاب سجلات Syslog وCEF إلى Microsoft Azure Sentinel .

اعتبارات الأمان

تأكد من تكوين أمان الجهاز وفقاً لنهج أمان المؤسسة الخاصة بك. على سبيل المثال، يمكنك تكوين شبكتك لتتوافق مع نهج أمان شبكة شركتك وتغيير المنافذ والبروتوكولات في البرنامج الخفي للتوافق مع متطلباتك.

لمزيد من المعلومات، راجع Secure VM in Azure و أفضل الممارسات لأمان الشبكة .

إذا كانت أجهزتك ترسل سجلات Syslog وCEF عبر TLS، كما عند وجود معيد توجيه السجلات في السحابة، فستحتاج إلى تكوين البرنامج الخفي لـ Syslog (rsyslog أو syslog-ng) للتواصل في TLS.

لمزيد من المعلومات، انظر:

قم بتكوين جهازك

حدد موقع واتبع إرشادات التكوين الخاصة بمورد جهازك لإرسال السجلات بتنسيق CEF إلى SIEM أو خادم السجل.

إذا ظهر منتجك في معرض موصلات البيانات، يمكنك الرجوع إلى مرجع موصلات بيانات Microsoft Azure Sentinel للحصول على المساعدة، حيث يجب أن تتضمن إرشادات التكوين الإعدادات في القائمة أدناه.

- البروتوكول = TCP

- المنفذ = 514

- التنسيق = CEF

- عنوان IP - تأكد من إرسال رسائل CEF إلى عنوان IP الخاص بالجهاز الظاهري الذي خصصته لهذا الغرض.

يدعم هذا الحل Syslog RFC 3164 أو RFC 5424.

تلميح

حدد بروتوكولاً مختلفاً أو رقم منفذ في جهازك حسب الحاجة، طالما أنك تقوم أيضاً بإجراء نفس التغييرات في برنامج Syslog الخفي في معيد توجيه السجل.

العثور على بياناتك

قد يستغرق الأمر ما يصل إلى 20 دقيقة بعد إجراء الاتصال حتى تظهر البيانات في Log Analytics.

للبحث عن أحداث CEF في Log Analytics، استعلام عن الجدول CommonSecurityLog في نافذة الاستعلام.

تتطلب بعض المنتجات المدرجة في معرض موصلات البيانات استخدام موزعين إضافيين للحصول على أفضل النتائج. يتم تنفيذ هذه الموزعات من خلال استخدام وظائف Kusto. لمزيد من المعلومات، راجع القسم الخاص بمنتجك في صفحة مرجع موصلات بيانات Microsoft Azure Sentinel.

للعثور على أحداث CEF لهذه المنتجات، أدخل اسم وظيفة Kusto كموضوع الاستعلام الخاص بك، بدلاً من "CommonSecurityLog".

يمكنك العثور على قوالب مفيدة من الاستعلامات والمصنفات وقوالب قواعد التحليلات المصممة خصوصاً لمنتجك في علامة التبويب Next steps لصفحة موصل بيانات المنتج في مدخل Microsoft Azure Sentinel.

إذا كنت لا ترى أي بيانات، فراجع صفحة CEF استكشاف الأخطاء وإصلاحها للحصول على إرشادات.

تغيير مصدر حقل TimeGenerated

بشكل افتراضي، يملأ عامل Log Analytics الحقل TimeGenerated في المخطط بالوقت الذي استقبل فيه العامل الحدث من البرنامج الخفي لسجل النظام. نتيجة لذلك، لا يتم تسجيل الوقت الذي تم فيه إنشاء الحدث على النظام المصدر في Microsoft Azure Sentinel.

ومع ذلك، يمكنك تشغيل الأمر التالي الذي سيقوم بتنزيل البرنامج النصي TimeGenerated.py وتشغيله. يعمل هذا النص البرمجي على تكوين عامل تحليلات السجل لملء حقل TimeGenerated بالوقت الأصلي للحدث على نظام المصدر الخاص به، بدلاً من الوقت الذي استقبله العامل.

wget -O TimeGenerated.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/CEF/TimeGenerated.py && python TimeGenerated.py {ws_id}

الخطوات التالية

في هذا المستند، تعلمت كيف يجمع Microsoft Azure Sentinel سجلات CEF من الأجهزة والأجهزة. لمعرفة المزيد بشأن توصيل منتجك بـ Microsoft Azure Sentinel، راجع المقالات التالية:

- توزيع معيد توجيه Syslog/CEF

- مرجع موصلات بيانات Microsoft Azure Sentinel

- تحري الخلل في اتصال معيد توجيه السجلات وإصلاحه

لمعرفة المزيد بشأن ما يجب فعله بالبيانات التي جمعتها في Microsoft Azure Sentinel، راجع المقالات التالية:

- تعرف على معلومات بشأن تعيين الحقول CEF وCommonSecurityLog .

- تعرف على كيفية الحصول على رؤية لبياناتك والتهديدات المحتملة .

- ابدأ اكتشاف التهديدات باستخدام Microsoft Sentinel.