استيعاب بيانات سجل Google Cloud Platform في Microsoft Sentinel

تنتقل المؤسسات بشكل متزايد إلى البنيات متعددة السحابات، سواء حسب التصميم أو بسبب المتطلبات المستمرة. يستخدم عدد متزايد من هذه المؤسسات التطبيقات ويخزن البيانات على سحابات عامة متعددة، بما في ذلك Google Cloud Platform (GCP).

توضح هذه المقالة كيفية استيعاب بيانات GCP في Microsoft Sentinel للحصول على تغطية أمان كاملة وتحليل الهجمات واكتشافها في بيئتك متعددة السحابات.

باستخدام موصلات GCP Pub/Sub، استنادا إلى النظام الأساسي للموصل بدون تعليمات برمجية (CCP)، يمكنك استيعاب السجلات من بيئة GCP باستخدام إمكانية GCP Pub/Sub:

يجمع موصل سجلات التدقيق الفرعية/Pub في Google Cloud Platform (GCP) مسارات التدقيق للوصول إلى موارد GCP. يمكن للمحللين مراقبة هذه السجلات لتتبع محاولات الوصول إلى الموارد واكتشاف التهديدات المحتملة عبر بيئة GCP.

يجمع موصل مركز أوامر أمان Google Cloud Platform (GCP) النتائج من مركز أوامر أمان Google، وهو نظام أساسي قوي لإدارة المخاطر والأمان ل Google Cloud. يمكن للمحللين الاطلاع على هذه النتائج للحصول على رؤى حول الوضع الأمني للمؤسسة، بما في ذلك مخزون الأصول واكتشافها، والكشف عن نقاط الضعف والتهديدات، وتخفيف المخاطر ومعالجتها.

هام

موصلات GCP Pub/Sub موجودة حاليا في PREVIEW. تتضمن الشروط التكميلية لمعاينة Azure شروطا قانونية إضافية تنطبق على ميزات Azure الموجودة في الإصدار التجريبي أو المعاينة أو التي لم يتم إصدارها بعد في التوفر العام.

المتطلبات الأساسية

قبل البدء، تحقق من أن لديك ما يلي:

- تم تمكين حل Microsoft Sentinel.

- توجد مساحة عمل Microsoft Sentinel محددة.

- توجد بيئة GCP وتحتوي على موارد تنتج أحد نوع السجل التالي الذي تريد استيعابه:

- سجلات تدقيق GCP

- نتائج مركز أوامر أمان Google

- لدى مستخدم Azure دور مساهم Microsoft Sentinel.

- لدى مستخدم GCP الخاص بك حق الوصول لإنشاء الموارد وتحريرها في مشروع GCP.

- يتم تمكين كل من واجهة برمجة تطبيقات GCP Identity and Access Management (IAM) وواجهة برمجة تطبيقات GCP Cloud Resource Manager.

إعداد بيئة GCP

هناك أمران تحتاج إلى إعدادهما في بيئة GCP:

إعداد مصادقة Microsoft Sentinel في GCP عن طريق إنشاء الموارد التالية في خدمة GCP IAM:

- تجمع هوية حمل العمل

- موفر هوية حمل العمل

- حساب الخدمة

- الدور

إعداد مجموعة السجل في GCP والاستيعاب في Microsoft Sentinel عن طريق إنشاء الموارد التالية في خدمة GCP Pub/Sub:

- الموضوع

- الاشتراك للموضوع

يمكنك إعداد البيئة بإحدى طريقتين:

إنشاء موارد GCP عبر واجهة برمجة تطبيقات Terraform: يوفر Terraform واجهات برمجة التطبيقات لإنشاء الموارد وإدارة الهوية والوصول (راجع المتطلبات الأساسية). يوفر Microsoft Sentinel البرامج النصية Terraform التي تصدر الأوامر الضرورية لواجهات برمجة التطبيقات.

إعداد بيئة GCP يدويا، وإنشاء الموارد بنفسك في وحدة تحكم GCP.

إشعار

لا يوجد برنامج نصي Terraform متاح لإنشاء موارد GCP Pub/Sub لمجموعة السجل من مركز أوامر الأمان. يجب إنشاء هذه الموارد يدويا. لا يزال بإمكانك استخدام البرنامج النصي Terraform لإنشاء موارد GCP IAM للمصادقة.

هام

إذا كنت تقوم بإنشاء الموارد يدويا، فيجب عليك إنشاء جميع موارد المصادقة (IAM) في نفس مشروع GCP، وإلا فلن تعمل. (يمكن أن تكون موارد Pub/Sub في مشروع مختلف.)

إعداد مصادقة GCP

افتح GCP Cloud Shell.

حدد المشروع الذي تريد العمل معه، عن طريق كتابة الأمر التالي في المحرر:

gcloud config set project {projectId}انسخ البرنامج النصي لمصادقة Terraform الذي يوفره Microsoft Sentinel من مستودع Sentinel GitHub إلى بيئة GCP Cloud Shell.

افتح ملف البرنامج النصي Terraform GCPInitialAuthenticationSetup وانسخ محتوياته.

إشعار

لاستيعاب بيانات GCP في سحابة Azure Government، استخدم برنامج إعداد المصادقة هذا بدلا من ذلك.

أنشئ دليلا في بيئة Cloud Shell، وأدخله، وأنشئ ملفا فارغا جديدا.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfافتح initauth.tf في محرر Cloud Shell والصق محتويات ملف البرنامج النصي فيه.

تهيئة Terraform في الدليل الذي أنشأته بكتابة الأمر التالي في المحطة الطرفية:

terraform initعند تلقي رسالة التأكيد التي تمت تهيئة Terraform، قم بتشغيل البرنامج النصي بكتابة الأمر التالي في المحطة الطرفية:

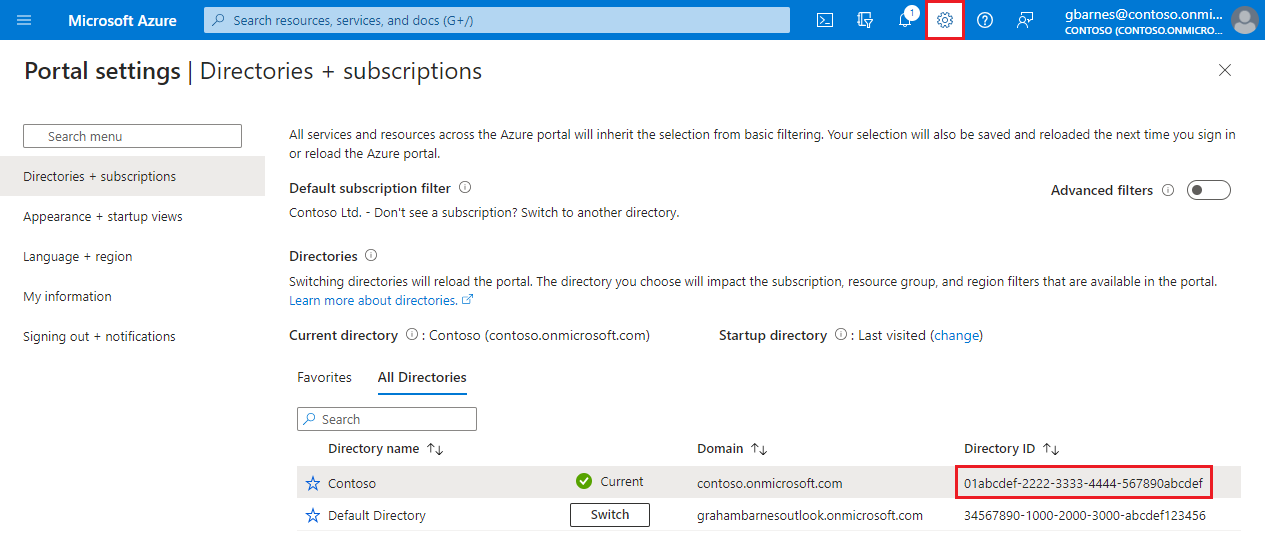

terraform applyعندما يطالب البرنامج النصي معرف مستأجر Microsoft، انسخه والصقه في المحطة الطرفية.

عند سؤالك عما إذا تم بالفعل إنشاء تجمع هوية حمل العمل ل Azure، أجب بنعم أو لا وفقا لذلك.

عند سؤالك عما إذا كنت تريد إنشاء الموارد المدرجة، اكتب نعم.

عند عرض الإخراج من البرنامج النصي، احفظ معلمات الموارد لاستخدامها لاحقا.

إعداد سجلات تدقيق GCP

الإرشادات الواردة في هذا القسم مخصصة لاستخدام موصل Microsoft Sentinel GCP Pub/Sub Audit Logs .

راجع الإرشادات الموجودة في القسم التالي لاستخدام موصل Microsoft Sentinel GCP Pub/Sub Security Command Center .

انسخ البرنامج النصي لإعداد سجل تدقيق Terraform الذي يوفره Microsoft Sentinel من مستودع Sentinel GitHub إلى مجلد مختلف في بيئة GCP Cloud Shell.

افتح ملف البرنامج النصي Terraform GCPAuditLogsSetup وانسخ محتوياته.

إشعار

لاستيعاب بيانات GCP في سحابة Azure Government، استخدم برنامج إعداد سجل التدقيق هذا بدلا من ذلك.

أنشئ دليلا آخر في بيئة Cloud Shell، وأدخله، وأنشئ ملفا فارغا جديدا.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfافتح auditlog.tf في محرر Cloud Shell والصق محتويات ملف البرنامج النصي فيه.

تهيئة Terraform في الدليل الجديد عن طريق كتابة الأمر التالي في المحطة الطرفية:

terraform initعند تلقي رسالة التأكيد التي تمت تهيئة Terraform، قم بتشغيل البرنامج النصي بكتابة الأمر التالي في المحطة الطرفية:

terraform applyلاستيعاب السجلات من مؤسسة بأكملها باستخدام Pub/Sub واحد، اكتب:

terraform apply -var="organization-id= {organizationId} "عند سؤالك عما إذا كنت تريد إنشاء الموارد المدرجة، اكتب نعم.

عند عرض الإخراج من البرنامج النصي، احفظ معلمات الموارد لاستخدامها لاحقا.

انتظر خمس دقائق قبل الانتقال إلى الخطوة التالية.

إذا كنت تقوم أيضا بإعداد موصل GCP Pub/Sub Security Command Center ، فتابع القسم التالي.

وإلا، فانتقل إلى إعداد موصل GCP Pub/Sub في Microsoft Sentinel.

إعداد مركز أوامر أمان GCP

الإرشادات الواردة في هذا القسم مخصصة لاستخدام موصل Microsoft Sentinel GCP Pub/Sub Security Command Center .

راجع الإرشادات الموجودة في القسم السابق لاستخدام موصل Microsoft Sentinel GCP Pub/Sub Audit Logs .

تكوين التصدير المستمر للنتائج

اتبع الإرشادات الواردة في وثائق Google Cloud لتكوين عمليات تصدير Pub/Sub لنتائج SCC المستقبلية إلى خدمة GCP Pub/Sub.

عند مطالبتك بتحديد مشروع للتصدير، حدد مشروعا أنشأته لهذا الغرض، أو أنشئ مشروعا جديدا.

عند مطالبتك بتحديد موضوع Pub/Sub حيث تريد تصدير النتائج، اتبع الإرشادات أعلاه لإنشاء موضوع جديد.

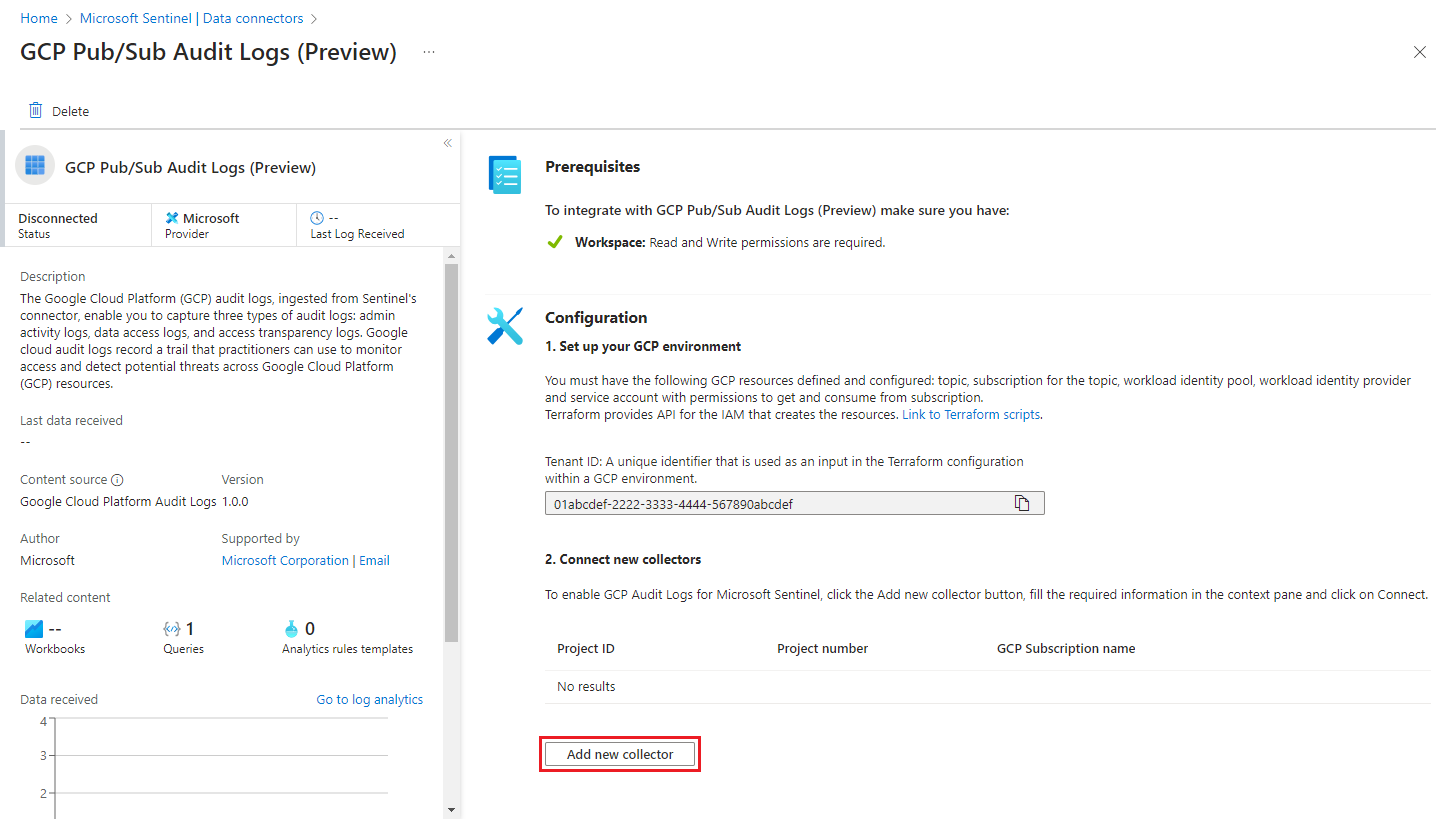

إعداد موصل GCP Pub/Sub في Microsoft Sentinel

افتح مدخل Microsoft Azure وانتقل إلى خدمة Microsoft Sentinel.

في مركز المحتوى، في شريط البحث، اكتب Google Cloud Platform Audit Logs.

قم بتثبيت حل سجلات تدقيق Google Cloud Platform.

حدد Data connectors، وفي شريط البحث، اكتب GCP Pub/Sub Audit Logs.

حدد موصل GCP Pub/Sub Audit Logs (Preview).

وأما في جزء التفاصيل، فحدد Open connector page.

في منطقة التكوين ، حدد إضافة جامع جديد.

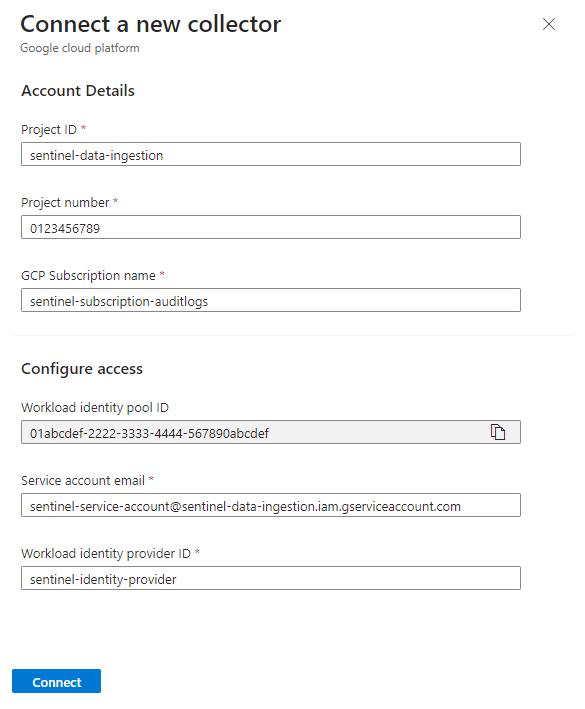

في لوحة Connect a new collector ، اكتب معلمات المورد التي قمت بإنشائها عند إنشاء موارد GCP.

تأكد من أن القيم في جميع الحقول تتطابق مع نظيراتها في مشروع GCP الخاص بك (القيم الموجودة في لقطة الشاشة هي عينات، وليست قيم حرفية)، وحدد Connect.

تحقق من أن بيانات GCP موجودة في بيئة Microsoft Sentinel

للتأكد من أن سجلات GCP تم استيعابها بنجاح في Microsoft Sentinel، قم بتشغيل الاستعلام التالي بعد 30 دقيقة من الانتهاء من إعداد الموصل.

GCPAuditLogs | take 10تمكين ميزة الحماية لموصلات البيانات.

الخطوات التالية

في هذه المقالة، تعلمت كيفية استيعاب بيانات GCP في Microsoft Sentinel باستخدام موصلات GCP Pub/Sub. راجع المقالات التالية للتعرُّف على المزيد حول Microsoft Azure Sentinel:

- تعرف على طريقةالحصول على رؤية لبياناتك والتهديدات المحتملة.

- ابدأ في اكتشاف التهديدات باستخدام Microsoft Azure Sentinel.

- استخدم المصنفات لمراقبة بياناتك.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ