إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تحليلات سلوك المستخدمين والكيانات (UEBA) في مايكروسوفت سنتينل تحلل السجلات والتنبيهات من مصادر البيانات المتصلة لبناء ملفات سلوكية أساسية لكيانات مؤسستك — مثل المستخدمين، والمضيفين، وعناوين IP، والتطبيقات. باستخدام التعلم الآلي، يحدد UEBA نشاطا شاذا قد يشير إلى وجود أصل مخترق.

يمكنك تفعيل تحليلات سلوك المستخدم والكيانات بطريقتين، وكلاهما يؤدي إلى نفس النتيجة:

- من إعدادات مساحة عمل Microsoft Sentinel: قم بتمكين UEBA لمساحة العمل الخاصة بك واختر مصادر البيانات التي يجب توصيلها في بوابة Microsoft Defender أو بوابة Azure.

- من موصلات البيانات المدعومة: قم بتمكين UEBA عند تكوين موصلات البيانات المدعومة من UEBA في بوابة Microsoft Defender.

تشرح هذه المقالة كيفية تفعيل UEBA وتكوين مصادر البيانات من إعدادات مساحة عمل Microsoft Sentinel ومن موصلات البيانات المدعومة.

لمزيد من المعلومات حول UEBA، راجع تحديد التهديدات باستخدام تحليلات سلوك الكيانات.

Note

للحصول على معلومات حول توفر الميزات في سحابات حكومة الولايات المتحدة، راجع جداول Microsoft Sentinel في توفر ميزات السحابة لعملاء حكومة الولايات المتحدة.

Important

يتوفر Microsoft Sentinel بشكل عام في مدخل Microsoft Defender، بما في ذلك للعملاء الذين ليس لديهم Microsoft Defender XDR أو ترخيص E5.

بعد 31 مارس 2027، لن يكون Microsoft Sentinel مدعوما في بوابة Azure وسيكون متاحا فقط في بوابة Microsoft Defender. جميع العملاء الذين يستخدمون مايكروسوفت سينتينل في بوابة Azure سيتم تحويلهم إلى بوابة المدافعين وسيستخدمون مايكروسوفت سينتينل فقط في بوابة المدافعين. بدءا من يوليو 2025، يتم إلحاق العديد من العملاء الجدد تلقائيا وإعادة توجيههم إلى مدخل Defender.

إذا كنت لا تزال تستخدم Microsoft Sentinel في مدخل Microsoft Azure، نوصيك بالبدء في التخطيط للانتقال إلى مدخل Defender لضمان انتقال سلس والاستفادة الكاملة من تجربة عمليات الأمان الموحدة التي يقدمها Microsoft Defender. لمزيد من المعلومات، راجع حان الوقت للنقل: إيقاف مدخل Microsoft Sentinel Azure لمزيد من الأمان.

Prerequisites

لتمكين هذه الميزة أو تعطيلها (هذه المتطلبات الأساسية غير مطلوبة لاستخدام الميزة):

يجب تعيين المستخدم الخاص بك إلى دور مسؤول أمان معرف Microsoft Entra في المستأجر الخاص بك أو الأذونات المكافئة.

يجب تعيين واحد على الأقل من أدوار Azure التالية للمستخدم (تعرف على المزيد حول Azure RBAC):

- المالك على مستوى مجموعة الموارد أو أعلى.

- مساهم على مستوى مجموعة الموارد أو أعلى.

- (الأقل امتيازا) مساهم Microsoft Sentinel على مستوى مساحة العمل أو أعلى، ومساهم تحليلات السجلات على مستوى مجموعة الموارد أو أعلى.

يجب ألا يكون لمساحة العمل الخاصة بك أي تأمينات موارد Azure مطبقة عليها. تعرف على المزيد حول تأمين موارد Azure.

Note

- لا يلزم ترخيص خاص لإضافة وظيفة UEBA إلى Microsoft Sentinel، ولا توجد تكلفة إضافية لاستخدامها.

- ومع ذلك، نظرا لأن UEBA ينشئ بيانات جديدة ويخزنها في جداول جديدة تقوم UEBA بإنشائها في مساحة عمل Log Analytics، يتم تطبيق رسوم تخزين بيانات إضافية .

تفعيل UEBA من إعدادات مساحة العمل

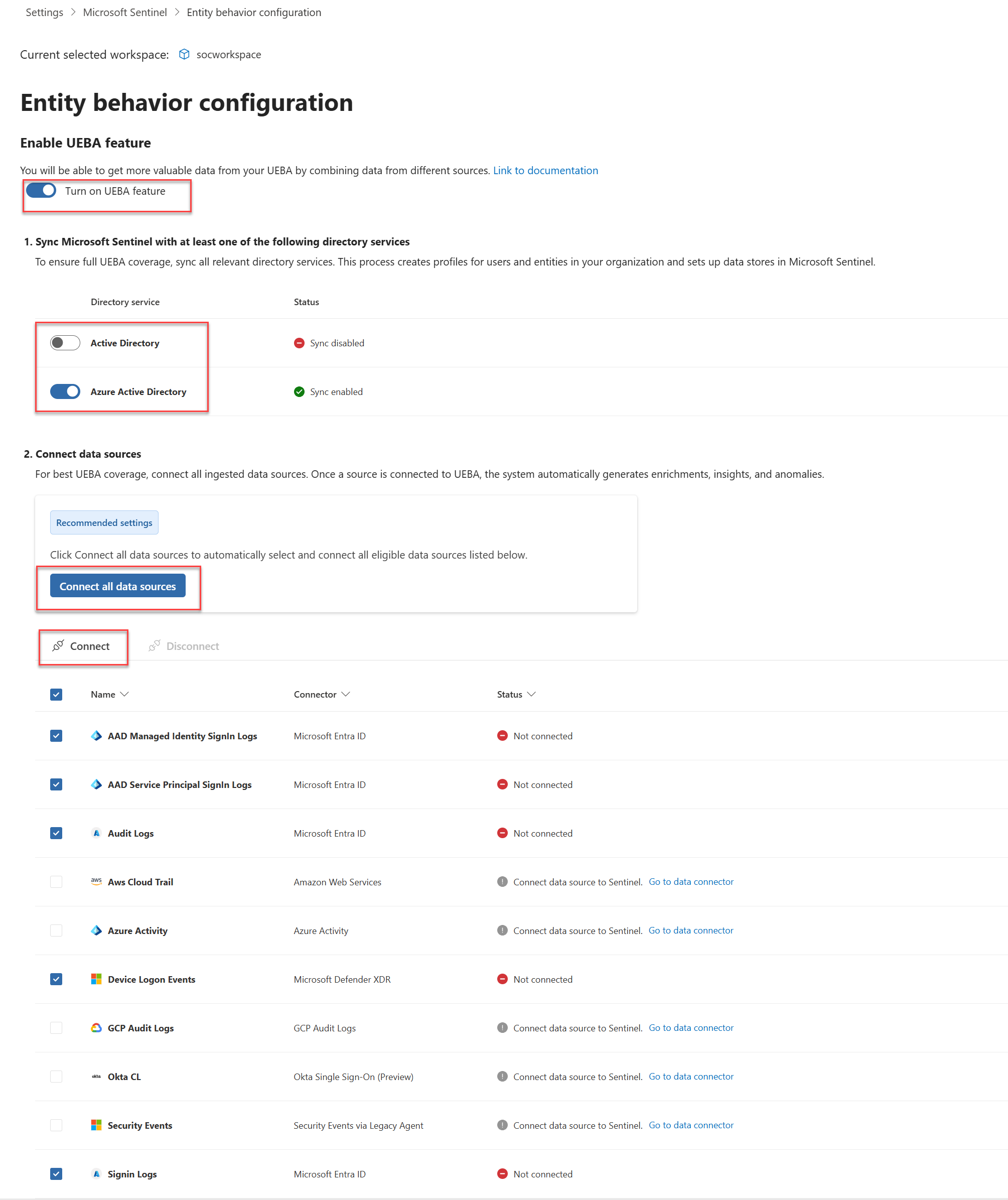

لتمكين UEBA من إعدادات مساحة العمل الخاصة بك في Microsoft Sentinel:

انتقل إلى صفحة تكوين سلوك الكيان .

استخدم أي من هذه الطرق الثلاث للوصول إلى صفحة تكوين سلوك الكيان :

حدد سلوك الكيان من قائمة التنقل Microsoft Sentinel، ثم حدد إعدادات سلوك الكيان من شريط القائمة العلوي.

حدد الإعدادات من قائمة التنقل Microsoft Sentinel، وحدد علامة التبويب الإعدادات ، ثم ضمن موسع تحليلات سلوك الكيان ، حدد تعيين UEBA.

من صفحة موصل بيانات Microsoft Defender XDR، حدد الارتباط Go the UEBA configuration page .

في صفحة تكوين سلوك الكيان ، قم بالتبديل إلى تشغيل ميزة UEBA.

حدد خدمات الدليل التي تريد مزامنة كيانات المستخدم منها مع Microsoft Sentinel.

- Active Directory المحلي (معاينة)

- معرف Microsoft Entra

لمزامنة كيانات المستخدم من Active Directory المحلي، يجب عليك إلحاق مستأجر Azure الخاص بك ب Microsoft Defender for Identity (إما بشكل مستقل أو كجزء من Microsoft Defender XDR) ويجب أن يكون لديك مستشعر MDI مثبتا على وحدة تحكم مجال Active Directory. لمزيد من المعلومات، راجع المتطلبات الأساسية ل Microsoft Defender for Identity.

حدد ربط جميع مصادر البيانات لتوصيل جميع مصادر البيانات المؤهلة، أو حدد مصادر بيانات معينة من القائمة.

يمكنك فقط تمكين مصادر البيانات هذه من مداخل Defender وAzure:

- سجلات تسجيل الدخول

- سجلات التدقيق

- نشاط Azure

- أحداث الأمان

يمكنك تمكين مصادر البيانات هذه من مدخل Defender فقط (معاينة):

- سجلات تسجيل الدخول إلى الهوية المدارة AAD (معرف Microsoft Entra)

- سجلات تسجيل الدخول إلى كيان خدمة AAD (معرف Microsoft Entra)

- AWS كلاود تريل

- أحداث تسجيل الدخول إلى الجهاز

- أوكتا سي إل

- سجلات تدقيق GCP

لمزيد من المعلومات حول مصادر بيانات UEBA والحالات الشاذة، راجع مرجع Microsoft Sentinel UEBAوشذوذ UEBA.

Note

بعد تمكين UEBA ، يمكنك تمكين مصادر البيانات المدعومة ل UEBA مباشرة من جزء موصل البيانات ، أو من صفحة إعدادات مدخل Defender ، كما هو موضح في هذه المقالة.

حدد اتصال.

تمكين اكتشاف الشذوذ في مساحة عمل Microsoft Sentinel الخاصة بك:

- من قائمة التنقل في مدخل Microsoft Defender، حدد إعدادات> مساحات عملMicrosoft Sentinel>SIEM.

- حدد مساحة العمل التي تريد تكوينها.

- من صفحة تكوين مساحة العمل، حدد الحالات الشاذة وقم بالتبديل إلى اكتشاف الحالات الشاذة.

تمكين UEBA من الموصلات المدعومة

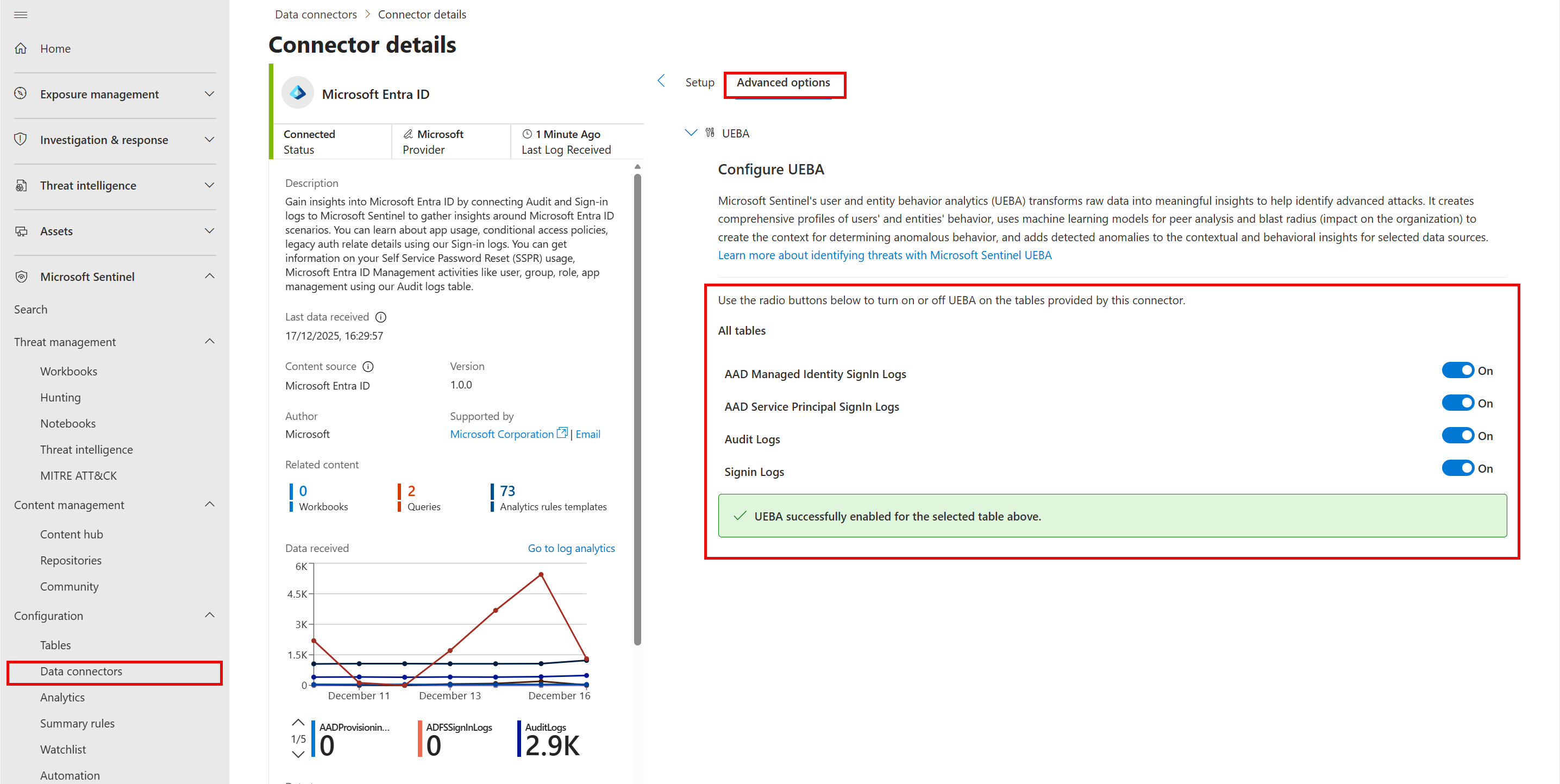

لتمكين UEBA من موصلات البيانات المدعومة في بوابة Microsoft Defender:

من قائمة التنقل في بوابة Microsoft Defender، اختر موصلات بيانات تكوين > Microsoft Sentinel>.

اختر موصل بيانات مدعوم من UEBA يدعم UEBA. لمزيد من المعلومات حول موصلات البيانات والجداول المدعومة من UEBA، راجع مرجع UEBA في Microsoft Sentinel.

من لوحة موصل البيانات، اختر فتح صفحة الموصل.

في صفحة تفاصيل الموصل ، اختر الخيارات المتقدمة.

تحت قسم تكوين UEBA، قم بتفعيل الجداول التي تريد تفعيلها ل UEBA.

لمزيد من المعلومات حول كيفية تكوين موصلات بيانات Microsoft Sentinel، راجع ربط مصادر البيانات ب Microsoft Sentinel باستخدام موصلات البيانات.

تفعيل طبقة سلوكيات UEBA (معاينة)

تنتج طبقة سلوكيات UEBA ملخصات غنية للنشاط الذي تم ربطه عبر مصادر بيانات متعددة. على عكس التنبيهات أو الشذوذات، لا تشير السلوكيات بالضرورة إلى وجود خطر - بل تخلق طبقة تجريد تحسن بياناتك للتحقيقات والصيد والكشف عن طريق التحسين

لمزيد من المعلومات حول طبقة سلوكيات UEBA وكيفية تفعيلها، راجع تمكين طبقة سلوكيات UEBA في مايكروسوفت سينتينل.

الخطوات التالية

في هذه المقالة، تعلمت كيفية تمكين وتكوين تحليلات سلوك المستخدم والكيان (UEBA) في Microsoft Sentinel. لمزيد من المعلومات حول UEBA: