ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توفر هذه المقالة إرشادات الشبكات لاتصال النظام الأساسي عند نسخ أجهزة Azure الظاهرية نسخا متماثلا من منطقة إلى أخرى، باستخدام Azure Site Recovery.

قبل أن تبدأ

تعرف على كيف يمكِّن Site Recovery من الإصلاح بعد الكارثة في هذا السيناريو.

البنية الأساسية النموذجية للشبكة

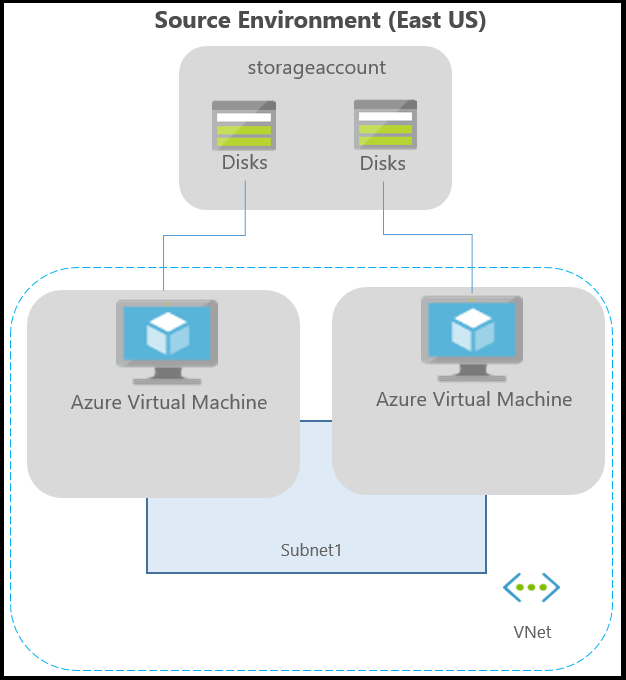

يوضح الرسم التخطيطي التالي بيئة Azure نموذجية، للتطبيقات التي تعمل على أجهزة Azure الظاهرية:

إذا كنت تستخدم Azure ExpressRoute أو اتصال VPN من شبكتك المحلية إلى Azure، فستكون البيئة كالتالي:

عادةً ما تكون الشبكات محمية باستخدام حدود أمان البوابة ومجموعات أمان الشبكة (NSGs). يتعيَّن استخدام علامات الخدمة للتحكم في اتصال الشبكة. ينبغي أن تسمح NSGs بالعديد من علامات الخدمة للتحكم في الاتصال الصادر.

هام

لا يدعم Site Recovery استخدام وكيل مصدق عليه للتحكم في اتصال الشبكة، ولا يمكن تمكين النسخ المتماثل.

إشعار

- لا ينبغي إجراء التصفية المُستندة إلى عنوان IP للتحكم في الاتصال الصادر.

- يجب عدم إضافة عناوين IP الخاصة باسترداد موقع Azure في جدول توجيه Azure للتحكُّم في الاتصال الصادر.

الاتصال الصادر الخاص بـ "URL"

إذا كنت تستخدم وكيل جدار حماية يستند إلى عنوان URL للتحكم في الاتصال الصادر، فاسمح بعناوين URL لاسترداد الموقع هذه:

| عنوان URL | التفاصيل |

|---|---|

| *.blob.core.windows.net | مطلوب بحيث يمكن كتابة البيانات إلى حساب تخزين ذاكرة التخزين المؤقت في منطقة المصدر من الجهاز الظاهري. إذا كنت تعرف جميع حسابات تخزين ذاكرة التخزين المؤقت للأجهزة الظاهرية، يمكنك السماح بالوصول إلى عناوين URL لحساب التخزين المحدد (على سبيل المثال: cache1.blob.core.windows.net cache2.blob.core.windows.net) بدلا من *.blob.core.windows.net |

| login.microsoftonline.com | مطلوب للترخيص والمصادقة لعناوين URL لخدمة Site Recovery. |

| *.hypervrecoverymanager.windowsazure.com | مطلوب بحيث يمكن أن يحدث اتصال خدمة Site Recovery من الجهاز الظاهري. |

| *.servicebus.windows.net | مطلوب بحيث يمكن كتابة بيانات مراقبة Site Recovery والتشخيص من الجهاز الظاهري. |

| *.vault.azure.net | يسمح بالوصول لتمكين النسخ المتماثل للأجهزة الظاهرية التي تدعم تشفير قرص Azure عبر المدخل |

| *.automation.ext.azure.com | يسمح بتمكين الترقية التلقائية لعامل التنقل لعنصر منسوخ عبر المدخل |

الاتصال الصادِر باستخدام علامات الخدمة

بصرف النظر عن التحكم في عناوين URL، يمكنك أيضًا استخدام علامات الخدمة للتحكم في الاتصال. للقيام بذلك، يجب أولا إنشاء مجموعة أمان الشبكة في Azure. بمجرد الإنشاء، تحتاج إلى استخدام علامات الخدمة الحالية وإنشاء قاعدة NSG للسماح بالوصول إلى خدمات Azure Site Recovery.

مزايا استخدام علامات الخدمة للتحكم في الاتصال، بالمقارنة مع التحكم في الاتصال باستخدام عناوين IP، هو أنه لا توجد تبعية ثابتة على عنوان IP معين للبقاء على اتصال بخدماتنا. في مثل هذا السيناريو، إذا تغير عنوان IP لإحدى خدماتنا، فلن يؤثر النسخ المتماثل المستمر على أجهزتك. في حين أن التبعية على عناوين IP المشفرة المضمنة تتسبب في أن تصبح حالة النسخ المتماثل حرجة وتضع أنظمتك في خطر. علاوة على ذلك، تضمن علامات الخدمة أمانا واستقرارا ومرونة أفضل من عناوين IP ذات التعليمات البرمجية الثابتة.

أثناء استخدام NSG للتحكم في الاتصال الصادر، يجب السماح بعلامات الخدمة المُشار إليها.

- لحسابات التخزين في منطقة المصدر:

- يستند إنشاء قاعدة NSG إلى علامة خدمة التخزين للمنطقة المصدر.

- اسمح لهذه العناوين بحيث يمكن كتابة البيانات إلى حساب تخزين ذاكرة التخزين المؤقت، من الجهاز الظاهري.

- إنشاء قاعدة NSG تستند إلى علامة خدمة Microsoft Entra للسماح بالوصول إلى جميع عناوين IP المقابلة لمعرف Microsoft Entra

- إنشاء قاعدة NSG تستند إلى علامة خدمة EventsHub للمنطقة المستهدفة، وهو ما يسمح بالوصول إلى مراقبة Site Recovery.

- إنشاء قاعدة NSG المستندة إلى علامة خدمة Azure Site Recovery للسماح بالوصول إلى خدمة Site Recovery في أي منطقة.

- إنشاء قاعدة NSG مستندة إلى علامة خدمة AzureKeyVault. وذلك مطلوب فقط لتمكين النسخ المتماثل للأجهزة الظاهرية التي تدعم تشفير قرص Azure عبر بوابة.

- إنشاء قاعدة NSG مستندة إلى علامة خدمة GuestAndHybridManagement. هذا مطلوب فقط لتمكين الترقية التلقائية لعامل التنقل لعنصر منسوخ عبر المدخل.

- نوصي بإنشاء قواعد NSG المطلوبة على NSG تجريبية والتحقق من عدم وجود مشاكل قبل إنشاء القواعد الخاصة بإنتاج NSG.

مثال على تكوين قواعد NSG

يوضح هذا المثال كيفية تكوين قواعد NSG لجهاز ظاهري للنسخ المتماثل.

- إذا كنت تستخدم قواعد NSG للتحكم في الاتصال الصادر، فاستخدم قواعد "السماح بـ HTTPS الصادر" إلى المنفذ: 443 لجميع نطاقات عناوين IP المطلوبة.

- يفترض المثال أن موقع مصدر الجهاز الظاهري هو "شرق الولايات المتحدة" والموقع الهدف هو "وسط الولايات المتحدة".

قواعد NSG، شرق الولايات المتحدة

إنشاء قاعدة أمان HTTPS (443) صادرة ل "Storage.EastUS" على NSG كما هو موضح في لقطة الشاشة التالية:

إنشاء قاعدة أمان HTTPS (443) صادرة ل "AzureActiveDirectory" على NSG كما هو موضح في لقطة الشاشة التالية:

على غرار قواعد الأمان، قم بإنشاء قاعدة أمان HTTPS (443) الصادرة ل "EventHub.CentralUS" على NSG التي تتوافق مع الموقع الهدف. هذا يسمح بالوصول إلى مراقبة Site Recovery.

إنشاء قاعدة أمان HTTPS (443) صادرة ل "Azure Site Recovery" على NSG. يسمح ذلك بالنفاذ إلى خدمة Site Recovery في أي منطقة.

قواعد NSG، وسَط الولايات المتحدة

هذه القواعد مطلوبة للتمكن من تمكين النسخ المتماثل من المنطقة المستهدفة إلى المنطقة المصدر بعد تجاوز الفشل:

إنشاء قاعدة أمان HTTPS (443) صادرة لـ "Storage.CentralUS" على NSG.

إنشاء قاعدة أمان HTTPS (443) صادرة لـ "AzureActiveDirectory" على NSG.

على غرار قواعد الأمان، قم بإنشاء قاعدة أمان HTTPS (443) الصادرة ل "EventHub.EastUS" على NSG التي تتوافق مع موقع المصدر. هذا يسمح بالوصول إلى مراقبة Site Recovery.

إنشاء قاعدة أمان HTTPS (443) صادرة ل "Azure Site Recovery" على NSG. يسمح ذلك بالنفاذ إلى خدمة Site Recovery في أي منطقة.

تكوين الأجهزة الظاهريَّة للشبكة

إذا كنت تستخدم الأجهزة الظاهرية للشبكة (NVAs) للتحكم في نسبة استخدام الشبكة الصادرة من الأجهزة الظاهرية، فقد يتم تقييد الجهاز إذا مرت جميع حركة مرور النسخ المتماثل عبر NVA. نوصي بإنشاء نقطة نهاية خدمة الشبكة في شبكتك الظاهرية من أجل "التخزين" حتى لا تنتقل نسبة استخدام شبكة النسخ المتماثل إلى NVA.

إنشاء نقطة نهاية خدمة شبكة للتخزين

يمكنك إنشاء نقطة نهاية خدمة شبكة اتصال في شبكتك الظاهرية ل "التخزين" بحيث لا تترك حركة مرور النسخ المتماثل حدود Azure.

حدد شبكة Azure الظاهرية وحدد نقاط نهاية الخدمة.

حدد Add and Add service endpoints tab opens.

حدد Microsoft.Storage ضمن الخدمة والشبكات الفرعية المطلوبة ضمن حقل "الشبكات الفرعية" وحدد إضافة.

إشعار

إذا كنت تستخدم حساب تخزين ذاكرة التخزين المؤقت الممكن لجدار الحماية أو حساب التخزين الهدف، فتأكد من "السماح خدمات Microsoft الموثوق بها". تأكد أيضاً من السماح بالوصول إلى شبكة فرعية واحدة على الأقل من الشبكة الظاهرية المصدر.

اتصال نفقي قسري

يمكنك تجاوز مسار النظام الافتراضي ل Azure لبادئة العنوان 0.0.0.0/0 مع مسار مخصص وتحويل حركة مرور الجهاز الظاهري إلى جهاز ظاهري للشبكة المحلية (NVA)، ولكن لا يوصى بهذا التكوين للنسخ المتماثل ل Site Recovery. إذا كنت تستخدم مسارات مخصصة، يجب إنشاء نقطة نهاية خدمة شبكة ظاهرية في شبكتك الظاهرية ل "التخزين" بحيث لا تترك حركة مرور النسخ المتماثل حدود Azure.

الخطوات التالية

- ابدأ في حماية أحمال العمل عن طريق نسخ أجهزة Azure الظاهرية.

- تعرَّف على المزيد حول الاحتفاظ بعنوان IP لتجاوز فشل الجهاز الظاهري في Azure.

- تعرف على المزيد بشأن الإصلاح بعد كارثةلأجهزة Azure الظاهرية باستخدام ExpressRoute.