إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

النسخ المتماثل للكائنات بشكل غير متزامن ينسخ الكائنات الثنائية كبيرة الحجم للكتلة من حاوية في حساب تخزين واحد إلى حاوية في حساب تخزين آخر. عند تكوين نهج النسخ المتماثل للكائن، يمكنك تحديد حساب المصدر والحاوية وحساب الوجهة والحاوية. بعد تكوين النهج، ينسخ Azure Storage تلقائيا نتائج عمليات الإنشاء والتحديث والحذف على كائن مصدر إلى الكائن الوجهة. لمزيد من المعلومات حول النسخ المتماثل للكائنات في Azure Storage، راجع النسخ المتماثل للكائنات للكائنات الثنائية كبيرة الحجم للكتلة.

يمكن للمستخدم المعتمد تكوين نهج النسخ المتماثل للكائن حيث يكون الحساب المصدر في مستأجر Microsoft Entra واحد وحساب الوجهة في مستأجر مختلف إذا تم السماح بالنسخ المتماثل عبر المستأجرين عبر مستأجري Microsoft Entra. إذا كانت نهج الأمان تتطلب تقييد النسخ المتماثل للكائنات إلى حسابات التخزين الموجودة داخل نفس المستأجر فقط، يمكنك عدم السماح بإنشاء نهج حيث تكون حسابات المصدر والوجهة في مستأجرين مختلفين. بشكل افتراضي، يتم تعطيل النسخ المتماثل للكائن عبر المستأجرين لجميع حسابات التخزين الجديدة التي تم إنشاؤها بعد 15 ديسمبر 2023، ما لم تسمح بذلك بشكل صريح.

توضح هذه المقالة كيفية معالجة النسخ المتماثل للكائنات عبر المستأجرين لحسابات التخزين الخاصة بك. كما يصف كيفية إنشاء نهج لفرض حظر على النسخ المتماثل للكائنات عبر المستأجرين لحسابات التخزين الجديدة والحالية.

لمزيد من المعلومات حول كيفية تكوين نهج النسخ المتماثل للكائنات، بما في ذلك نهج عبر المستأجرين، راجع تكوين النسخ المتماثل للكائنات للكائنات الثنائية كبيرة الحجم للكتلة.

معالجة النسخ المتماثل للكائن عبر المستأجرين

لمنع النسخ المتماثل للكائنات عبر مستأجري Microsoft Entra، قم بتعيين الخاصية AllowCrossTenantReplication لحساب التخزين إلى خطأ. إذا كان حساب التخزين لا يشارك حاليا في أي نهج النسخ المتماثل للكائنات عبر المستأجرين، فإن تعيين الخاصية AllowCrossTenantReplication إلى false يمنع التكوين المستقبلي لنهج النسخ المتماثل للكائنات عبر المستأجرين باستخدام حساب التخزين هذا كمصدر أو وجهة. ومع ذلك، إذا كان حساب التخزين يشارك حاليا في نهج واحد أو أكثر من نهج النسخ المتماثل للكائنات عبر المستأجرين، فلن يسمح بتعيين الخاصية AllowCrossTenantReplication إلى false حتى تقوم بحذف النهج الموجودة عبر المستأجرين.

لا يسمح بالنهج عبر المستأجرين بشكل افتراضي لحساب تخزين تم إنشاؤه بعد 15 ديسمبر 2023. ومع ذلك، لم يتم تعيين الخاصية AllowCrossTenantReplication بشكل افتراضي لحساب تخزين موجود تم إنشاؤه قبل 15 ديسمبر 2023، ولا ترجع قيمة حتى تقوم بتعيينها بشكل صريح. يمكن لحساب التخزين المشاركة في نهج النسخ المتماثل للكائنات عبر المستأجرين عندما تكون قيمة الخاصية خالية أو صحيحة للحسابات التي تم إنشاؤها قبل Dev 15، 2023. بالنسبة للحسابات التي تم إنشاؤها بعد ذلك الوقت، يجب تعيين الخاصية إلى true. لا يؤدي تعيين الخاصية AllowCrossTenantReplication إلى تعطل حساب التخزين.

معالجة النسخ المتماثل عبر المستأجرين لحساب جديد

لمنع النسخ المتماثل عبر المستأجرين لحساب تخزين جديد، استخدم مدخل Azure أو PowerShell أو Azure CLI. يتم تعيين الخاصية افتراضيا إلى false للحسابات الجديدة التي تم إنشاؤها بعد 15 ديسمبر 2023، حتى عندما لا يتم تعيينها بشكل صريح.

لمنع النسخ المتماثل للكائن عبر المستأجرين لحساب تخزين، اتبع الخطوات التالية:

في مدخل Microsoft Azure، انتقل إلى صفحة Storage accounts ، وحدد Create.

املأ علامة التبويب Basics لحساب التخزين الجديد.

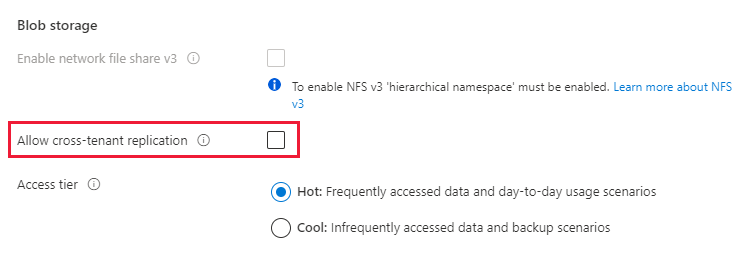

في علامة التبويب خيارات متقدمة ، في قسم تخزين Blob ، حدد موقع إعداد السماح بالنسخ المتماثل عبر المستأجرين ، وقم بإلغاء تحديد المربع.

أكمل عملية إنشاء الحساب.

معالجة النسخ المتماثل عبر المستأجرين لحساب موجود

لمنع النسخ المتماثل عبر المستأجرين لحساب تخزين موجود، استخدم مدخل Azure أو PowerShell أو Azure CLI.

لمنع النسخ المتماثل للكائن عبر المستأجرين لحساب تخزين موجود لا يشارك حاليا في أي نهج عبر المستأجرين، اتبع الخطوات التالية:

انتقل إلى حساب التخزين خاصتك في مدخل Microsoft Azure.

ضمن إدارة البيانات، حدد النسخ المتماثل للكائنات.

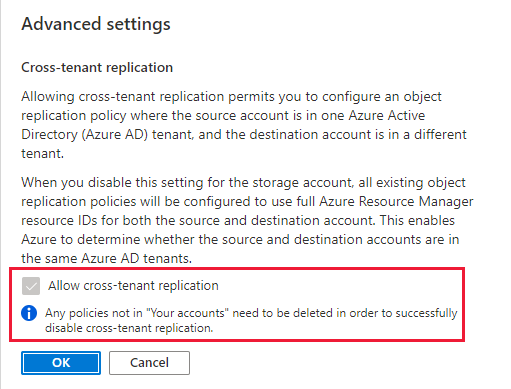

حدد إعدادات متقدمة.

قم بإلغاء تحديد السماح بالنسخ المتماثل عبر المستأجرين. بشكل افتراضي، يتم تحديد هذا المربع، لأنه يسمح بالنسخ المتماثل للكائنات عبر المستأجرين لحساب تخزين ما لم تكن لا تسمح به صراحة.

حدد موافق لحفظ تغييراتك.

إذا كان حساب التخزين يشارك حاليا في نهج واحد أو أكثر من نهج النسخ المتماثل عبر المستأجرين، فلن تتمكن من عدم السماح بالنسخ المتماثل للكائنات عبر المستأجرين حتى تحذف هذه النهج. في هذا السيناريو، الإعداد غير متوفر في مدخل Microsoft Azure، كما هو موضح في الصورة التالية.

بعد عدم السماح بالنسخ المتماثل عبر المستأجرين، تفشل محاولة تكوين نهج عبر المستأجرين باستخدام حساب التخزين حيث يفشل المصدر أو الوجهة. يقوم Azure Storage بإرجاع خطأ يشير إلى أن النسخ المتماثل للكائن عبر المستأجرين غير مسموح به لحساب التخزين.

عند عدم السماح بالنسخ المتماثل للكائن عبر المستأجرين لحساب تخزين، يجب أن تتضمن أي نهج نسخ متماثل جديدة للكائنات التي تقوم بإنشائها باستخدام هذا الحساب معرفات Azure Resource Manager الكاملة لحساب المصدر والوجهة. يتطلب Azure Storage معرف المورد الكامل للتحقق مما إذا كانت حسابات المصدر والوجهة موجودة داخل نفس المستأجر. لمزيد من المعلومات، راجع تحديد معرفات الموارد الكاملة لحسابات المصدر والوجهة.

يتم دعم الخاصية AllowCrossTenantReplication لحسابات التخزين التي تستخدم نموذج توزيع Azure Resource Manager فقط. لمزيد من المعلومات حول حسابات التخزين التي تستخدم نموذج توزيع Azure Resource Manager، راجع أنواع حسابات التخزين.

أذونات السماح بالنسخ المتماثل عبر المستأجرين أو عدم السماح به

لتعيين خاصية AllowCrossTenantReplication لحساب تخزين، يجب أن يكون لدى المستخدم أذونات لإنشاء حسابات التخزين وإدارتها. تتضمن أدوار Azure للتحكم في الوصول القائم على الأدوار (Azure RBAC) التي توفر هذه الأذونات إجراء Microsoft.Storage/storageAccounts/write أو Microsoft.Storage/storageAccounts/*. وتشمل الأدوار المدمجة مع هذا الإجراء ما يلي:

- دور المالك في Azure Resource Manager

- دور المساهم في إدارة الموارد Azure

- دور المساهم في حساب التخزين

لا توفر هذه الأدوار الوصول إلى البيانات في حساب تخزين عبر معرف Microsoft Entra. ومع ذلك، فهي تشمل Microsoft.Storage/storageAccounts/listkeys/action، الذي يتيح الوصول إلى مفاتيح الوصول إلى الحساب. وبهذا الإذن، يمكن للمستخدم استخدام مفاتيح الوصول إلى الحساب للوصول إلى جميع البيانات في حساب التخزين.

يجب تحديد نطاق تعيينات الدور إلى مستوى حساب التخزين أو أعلى للسماح للمستخدم بالسماح بالنسخ المتماثل للكائن عبر المستأجرين أو عدم السماح به لحساب التخزين. لمزيد من المعلومات حول نطاق الدور، راجع فهم نطاق التحكم في الوصول استنادًا إلى الدور من Azure.

احرص على تقييد تعيين هذه الأدوار فقط لأولئك الذين يحتاجون إلى القدرة على إنشاء حساب تخزين أو تحديث خصائصه. استخدم مبدأ أقل الامتيازات لضمان حصول المستخدمين على أقل عدد من الأذونات بحيث تقتصر على ما يحتاجون إليه لإنجاز مهامهم. لمزيد من المعلومات حول إدارة الوصول باستخدام التحكم في الوصول استنادًا إلى الدور من Azure، راجع أفضل الممارسات للتحكم في الوصول استنادًا إلى الدور من Azure.

إشعار

تشمل أدوار مسؤول الاشتراك الكلاسيكي مسؤول الخدمة والمسؤول المشارك ما يعادل دور Azure Resource Managerالمالك. يتضمن دور Owner جميع الإجراءات، لذلك يمكن للمستخدم الذي لديه أحد هذه الأدوار الإدارية أيضًا إنشاء حسابات التخزين وإدارتها. لمزيد من المعلومات، راجع أدوار Azure وأدوار Microsoft Entra وأدوار مسؤول الاشتراك الكلاسيكية.

استخدم سياسة Azure للمراجعة من أجل الامتثال

إذا كان لديك عدد كبير من حسابات التخزين، فقد تحتاج إلى إجراء تدقيق للتأكد من تكوين هذه الحسابات لمنع النسخ المتماثل للكائن عبر المستأجرين. لمراجعة مجموعة من حسابات التخزين للتأكد من توافقها، استخدم سياسة Azure. نهج Azure هي خدمة يمكنك استخدامها لإنشاء وتعيين وإدارة السياسات التي تطبق القواعد على موارد Azure. يساعدك نهج Azure على الحفاظ على توافق تلك الموارد مع معايير الشركة واتفاقيات مستوى الخدمة لديك. لمزيد من المعلومات، يُرجى الرجوع إلى نظرة عامة على Azure Policy.

قم بإنشاء نهج ذي تأثير تدقيق

يدعم نهج Azure التأثيرات التي تحدد ما يحدث عند تقييم قاعدة النهج مقابل المورد. ينشئ تأثير التدقيق تحذيرا عندما لا يكون المورد متوافقا، ولكنه لا يوقف الطلب. للحصول على مزيدٍ من المعلومات عن التأثيرات، راجع فهم تأثيرات نهج Azure.

لإنشاء نهج مع تأثير تدقيق لإعداد النسخ المتماثل للكائن عبر المستأجرين لحساب تخزين باستخدام مدخل Microsoft Azure، اتبع الخطوات التالية:

في مدخل Microsoft Azure، انتقل إلى خدمة نهج Azure.

ضمن القسم التأليف، حدد التعريفات.

حدد إضافة تعريف النهج لإنشاء تعريف نهج جديد.

بالنسبة للحقل موقع التعريف، حدد الزر المزيد لتحديد مكان مورد نهج التدقيق.

حدد اسمًا للنهج. يمكنك اختياريًّا تحديد الوصف والفئة.

ضمن قاعدة السياسة ، أضف تعريف السياسة التالي إلى قسم قاعدة السياسة .

{ "if": { "allOf": [ { "field": "type", "equals": "Microsoft.Storage/storageAccounts" }, { "not": { "field":"Microsoft.Storage/storageAccounts/allowCrossTenantReplication", "equals": "false" } } ] }, "then": { "effect": "audit" } }احفظ النهج.

تعيين النهج

بعد ذلك، عيِن النهج إلى مورد. ويتوافق نطاق النهج مع ذلك المورد وأي موارد تحته. لمزيد من المعلومات حول تعيين النهج، راجع هيكل تعيين نهج Azure.

لتعيين النهج مع مدخل Microsoft Azure، اتبع الخطوات التالية:

- في مدخل Microsoft Azure، انتقل إلى خدمة نهج Azure.

- ضمن القسم التأليف، حدد المهام.

- حدد تعيين النهج لإنشاء مهمة نهج جديدة.

- بالنسبة للحقل النطاق، حدد نطاق تعيين النهج.

- بالنسبة للحقل تعريف النهج، حدد الزر المزيد، ثم حدد النهج الذي حددته في القسم السابق من القائمة.

- وفِر اسماً لتعيين النهج. يكون الوصف اختياريًّا.

- اترك تطبيق النهج معينًا إلى تمكين. ليس لهذا الإعداد تأثير على نهج التدقيق.

- حدد مراجعة + إنشاء لإنشاء المهمة.

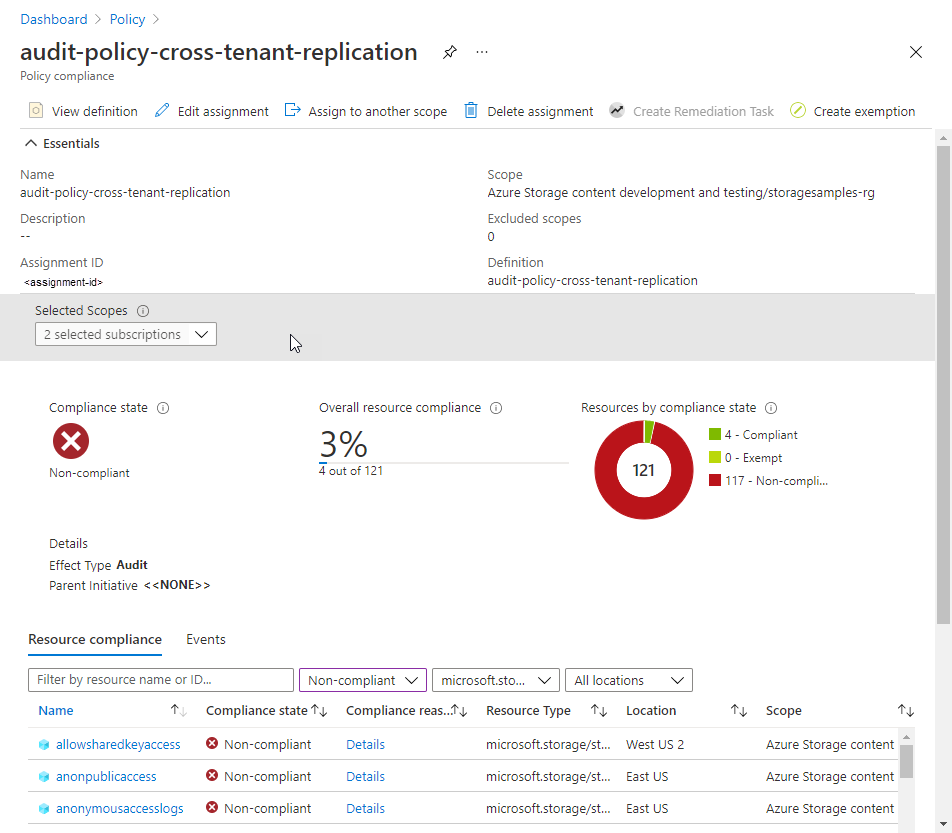

عرض تقرير التوافق

بعد أن قمت بتعيين النهج، يمكنك عرض تقرير التوافق. يوفر تقرير التوافق لنهج التدقيق معلومات حول حسابات التخزين التي لا تزال تسمح بنهج النسخ المتماثل للكائنات عبر المستأجرين. لمزيد من المعلومات، راجع الحصول على بيانات توافق النهج.

قد يستغرق الأمر عدة دقائق حتى يصبح تقرير التوافق متاحًا بعد إنشاء مهمة النهج.

لعرض تقرير التوافق في مدخل Microsoft Azure، اتبع هذه الخطوات:

في مدخل Microsoft Azure، انتقل إلى خدمة نهج Azure.

حدد الامتثال .

قم بتصفية النتائج للحصول على اسم مهمة النهج التي أنشأتها في الخطوة السابقة. يعرض التقرير الموارد غير المتوافقة مع النهج.

يمكنك التنقل لأسفل في التقرير للحصول على تفاصيل إضافية، بما في ذلك قائمة بحسابات التخزين غير المتوافقة.

استخدام نهج Azure لفرض نهج النسخ المتماثل للمستأجر نفسه

يدعم نهج Azure الحكومة السحابية من خلال ضمان التزام موارد Azure بالمتطلبات والمعايير. للتأكد من أن حسابات التخزين في مؤسستك لا تسمح بالنسخ المتماثل عبر المستأجرين، يمكنك إنشاء نهج يمنع إنشاء حساب تخزين جديد يسمح بنهج النسخ المتماثل للكائنات عبر المستأجرين. يستخدم نهج الإنفاذ تأثير الرفض لمنع طلب من شأنه إنشاء حساب تخزين أو تعديله للسماح بالنسخ المتماثل للكائن عبر المستأجرين. سيمنع نهج الرفض أيضا جميع تغييرات التكوين إلى حساب موجود إذا كان إعداد النسخ المتماثل للكائن عبر المستأجرين لهذا الحساب غير متوافق مع النهج. لمزيد من المعلومات حول تأثير الرفض، راجع فهم تأثيرات نهج Azure.

لإنشاء نهج مع تأثير رفض للنسخ المتماثل للكائن عبر المستأجرين، اتبع نفس الخطوات الموضحة في استخدام نهج Azure للتدقيق للتوافق، ولكن قم بتوفير JSON التالي في قسم policyRule من تعريف النهج:

{

"if": {

"allOf": [

{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field":"Microsoft.Storage/storageAccounts/allowCrossTenantReplication",

"equals": "false"

}

}

]

},

"then": {

"effect": "deny"

}

}

بعد إنشاء النهج مع تأثير الرفض وتعيينه إلى نطاق، لا يمكن للمستخدم إنشاء حساب تخزين يسمح بالنسخ المتماثل للكائن عبر المستأجرين. كما لا يمكن للمستخدم إجراء أي تغييرات في التكوين على حساب تخزين موجود يسمح حاليا بالنسخ المتماثل للكائن عبر المستأجرين. تؤدي محاولة القيام بذلك إلى حدوث خطأ. يجب تعيين الخاصية AllowCrossTenantReplication لحساب التخزين إلى خطأ للمتابعة في إنشاء الحساب أو تحديثات التكوين، وفقا للنهج.

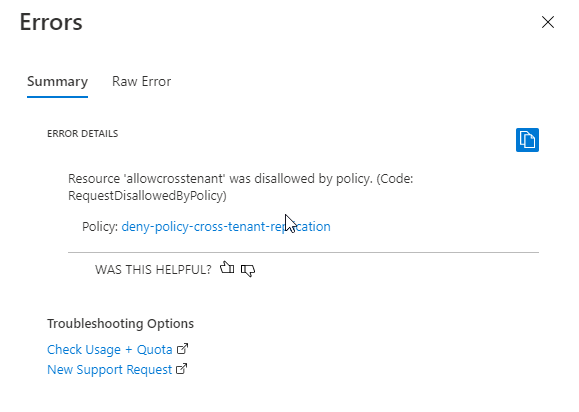

تظهر الصورة التالية الخطأ الذي يحدث إذا حاولت إنشاء حساب تخزين يسمح بالنسخ المتماثل للكائن عبر المستأجرين (الافتراضي لحساب جديد) عندما يتطلب نهج له تأثير رفض عدم السماح بالنسخ المتماثل للكائن عبر المستأجرين.