نظرة عامة: المصادقة المحلية خدمات مجال Active Directory عبر SMB لمشاركات ملفات Azure

تدعم Azure Files المصادقة المستندة إلى الهوية لمشاركات ملفات Windows عبر Server Message Block (SMB) باستخدام بروتوكول مصادقة Kerberos من خلال الطرق التالية:

- خدمات مجال Active Directory الداخلية

- خدمات مجال Microsoft Entra

- Microsoft Entra Kerberos لهويات المستخدمين المختلطين

نوصيك بشدة بمراجعة قسم "كيفية إجراء الأمر" لتحديد مصدر AD المناسب للمصادقة. يختلف الإعداد حسب خدمة المجال التي تختارها. تركز هذه المقالة على تمكين وتكوين AD DS المحلي للمصادقة مع مشاركات ملفات Azure.

إذا كنت مستخدما جديدا لملفات Azure، نوصي بقراءة دليل التخطيط.

ينطبق على

| نوع مشاركة الملف | SMB | NFS |

|---|---|---|

| مشاركات الملفات القياسية (GPv2)، حسابات التخزين المكررة محليًا (LRS) وحسابات التخزين المكررة في المنطقة (ZRS) | ||

| مشاركات الملفات القياسية (GPv2)، حساب تخزين مكرر جغرافي (GRS) أو حساب تخزين مكرر للمنطقة الجغرافية (GZRS) | ||

| مشاركات الملفات المدفوعة (FileStorage)، حسابات التخزين المكررة محليًا (LRS) وحسابات التخزين المكررة في المنطقة (ZRS) |

السيناريوهات والقيود المدعومة

- يجب مزامنة هويات AD DS المستخدمة لمصادقة AD DS المحلية لملفات Azure مع معرف Microsoft Entra أو استخدام إذن افتراضي على مستوى المشاركة. مزامنة تجزئة كلمة المرور اختيارية.

- يدعم مشاركات ملف Azure المُدارة بواسطة Azure File Sync.

- يدعم مصادقة Kerberos مع AD مع تشفير AES 256 (موصى به) والتعليمة البرمجية لمصادقة الرسالة المستندة إلى التجزئة RC4. تشفير AES 128 Kerberos غير مدعوم حتى الآن.

- يدعم تجربة تسجيل الدخول الأحادي.

- مدعوم فقط على عملاء Windows الذين يقومون بتشغيل إصدارات نظام التشغيل Windows 8/Windows Server 2012 أو أحدث، أو أجهزة Linux الظاهرية (Ubuntu 18.04+ أو RHEL أو SLES VM مكافئ).

- مدعوم فقط مقابل غابة تفرعات AD التي تم تسجيل حساب التخزين بها. يجب أن يكون المستخدمون الذين ينتمون إلى مجالات مختلفة داخل نفس الغابة قادرين على الوصول إلى مشاركة الملف والدلائل/الملفات الأساسية طالما أن لديهم الأذونات المناسبة.

- يمكنك فقط الوصول إلى مشاركات Azure Files باستخدام بيانات اعتماد AD DS من غابة واحدة بشكل افتراضي. إذا كنت بحاجة إلى الوصول إلى مشاركة ملف Azure من مجموعة تفرعات مختلفة، فتأكد من تكوين ثقة الغابة المناسبة. للحصول على التفاصيل، راجع استخدام ملفات Azure مع غابات Active Directory متعددة.

- لا يدعم تعيين أذونات على مستوى المشاركة لحسابات الكمبيوتر (حسابات الأجهزة) باستخدام Azure RBAC. يمكنك إما استخدام إذن افتراضي على مستوى المشاركة للسماح لحسابات الكمبيوتر بالوصول إلى المشاركة، أو التفكير في استخدام حساب تسجيل دخول الخدمة بدلا من ذلك.

- لا يدعم المصادقة مقابل مشاركات ملفات نظام ملفات الشبكة (NFS).

عند تمكين AD DS لمشاركات Azure Files عبر SMB، يمكن للأجهزة المرتبطة بـ AD DS تحميل مشاركات Azure Files باستخدام بيانات اعتماد AD DS الحالية. يمكن تمكين هذه الإمكانية مع بيئة AD DS مستضافة إما في الأجهزة المحلية أو مستضافة على جهاز ظاهري (VM) في Azure.

ملفات الفيديو

لمساعدتك في إعداد المصادقة المستندة إلى الهوية لبعض حالات الاستخدام الشائعة، نشرنا مقطعي فيديو مع إرشادات خطوة بخطوة للسيناريوهات التالية. لاحظ أن Azure Active Directory هو الآن معرف Microsoft Entra. لمزيد من المعلومات، راجع اسم جديد ل Azure AD.

المتطلبات الأساسية

قبل تمكين مصادقة AD DS لمشاركات Azure Files، تأكد من إكمال المتطلبات الأساسية التالية:

حدد أو أنشئ بيئة AD DS وقم بمزامنتها مع معرف Microsoft Entra باستخدام تطبيق Microsoft Entra الاتصال Sync المحلي أو Microsoft Entra الاتصال المزامنة السحابية، وهو عامل خفيف الوزن يمكن تثبيته من مركز مسؤول Microsoft Entra.

يمكنك تمكين الميزة في بيئة AD DS محلية جديدة أو موجودة. يجب مزامنة الهويات المستخدمة للوصول إلى معرف Microsoft Entra أو استخدام إذن افتراضي على مستوى المشاركة. يجب أن يقترن مستأجر Microsoft Entra ومشاركة الملف الذي تقوم بالوصول إليه بنفس الاشتراك.

المجال - انضم إلى جهاز محلي أو Azure VM إلى AD DS المحلي. للحصول على معلومات حول كيفية الانضمام إلى المجال، راجع ضم كمبيوتر إلى مجال.

إذا لم يكن الجهاز متصلا بالمجال، فلا يزال بإمكانك استخدام AD DS للمصادقة إذا كان الجهاز لديه اتصال شبكة دون عوائق بوحدة تحكم مجال AD المحلية ويوفر المستخدم بيانات اعتماد صريحة. لمزيد من المعلومات، راجع تحميل مشاركة الملف من جهاز ظاهري غير مرتبط بالمجال أو جهاز ظاهري مرتبط بمجال AD مختلف.

حدد أو أنشئ حساب تخزين Azure. للحصول على الأداء الأمثل، نوصي بتوزيع حساب التخزين في نفس منطقة العميل الذي تخطط للوصول إلى المشاركة منه. بعد ذلك، حمّل مشاركة ملف Azure باستخدام مفتاح حساب التخزين الخاص بك. التثبيت باستخدام مفتاح حساب التخزين يتحقق من الاتصال.

تأكد من أن حساب التخزين الذي يحتوي على مشاركات الملفات لم يتم تكوينه بالفعل للمصادقة المستندة إلى الهوية. إذا تم تمكين مصدر AD بالفعل على حساب التخزين، يجب تعطيله قبل تمكين AD DS المحلي.

إذا كنت تواجه مشكلات في الاتصال بـ Azure Files، فراجع أداة استكشاف الأخطاء وإصلاحها التي نشرناها لأخطاء تحميل Azure Files على Windows.

قم بإجراء أي تكوين شبكة ذي صلة قبل تمكين وتكوين مصادقة AD DS لمشاركات Azure Files. راجع اعتبارات شبكة Azure Files لمزيد من المعلومات.

التوفر الإقليمي

تتوفر مصادقة Azure Files باستخدام AD DS في جميع مناطق Azure العامة والصين والحكومة.

نظرة عامة

إذا كنت تخطط لتمكين أي تكوينات للشبكات في مشاركة الملف، نوصيك بقراءة مقالة اعتبارات تكوين الشبكة وإكمال التكوين ذي الصلة قبل تمكين مصادقة AD DS.

يسمح لك تمكين مصادقة AD DS لمشاركات Azure Files بالمصادقة على مشاركات Azure Files باستخدام بيانات اعتماد AD DS المحلية. علاوة على ذلك، يسمح لك بإدارة أذوناتك بشكل أفضل للسماح بالتحكم في الوصول الدقيق. يتطلب القيام بذلك مزامنة الهويات من AD DS المحلي إلى معرف Microsoft Entra باستخدام تطبيق Microsoft Entra الاتصال Sync المحلي أو مزامنة سحابة Microsoft Entra الاتصال، وهو عامل خفيف الوزن يمكن تثبيته من مركز مسؤول Microsoft Entra. يمكنك تعيين أذونات على مستوى المشاركة للهويات المختلطة التي تمت مزامنتها مع معرف Microsoft Entra أثناء إدارة الوصول على مستوى الملفات/الدليل باستخدام قوائم التحكم في الوصول في Windows.

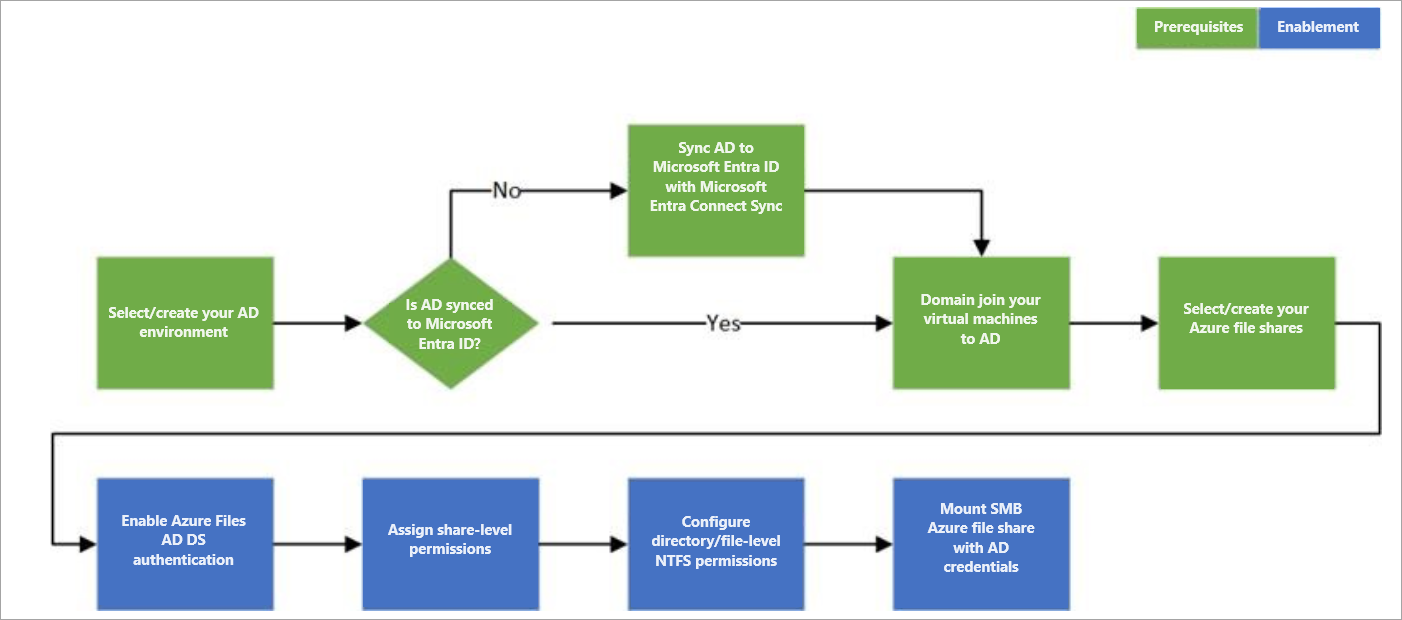

اتبع هذه الخطوات لإعداد ملفات Azure لمصادقة AD DS:

يوضح الرسم التخطيطي التالي سير العمل الشامل لتمكين مصادقة AD DS عبر SMB لمشاركات ملفات Azure.

يجب مزامنة الهويات المستخدمة للوصول إلى مشاركات ملفات Azure مع معرف Microsoft Entra لفرض أذونات الملفات على مستوى المشاركة من خلال نموذج التحكم في الوصول المستند إلى الدور Azure (Azure RBAC). بدلاً من ذلك، يمكنك استخدام إذن افتراضي على مستوى المشاركة. قوائم التحكم بالوصول الاختيارية بنمط Windows على الملفات/الدلائل التي تم نقلها من خوادم الملفات الحالية سيتم الاحتفاظ بها وفرضها. يوفر هذا تكاملاً سلساً مع بيئة AD DS الخاصة بمؤسستك. أثناء استبدال خوادم الملفات المحلية بمشاركات Azure Files، يمكن للمستخدمين الحاليين الوصول إلى مشاركات Azure Files من عملائهم الحاليين من خلال تجربة تسجيل دخول واحدة، دون أي تغيير في بيانات الاعتماد المستخدمة.

الخطوة التالية

للبدء، يجب تمكين مصادقة AD DS لحساب التخزين الخاص بك.