تكوين P2S للوصول استنادا إلى المستخدمين والمجموعات - مصادقة Microsoft Entra

عند استخدام معرف Microsoft Entra كطريقة مصادقة ل P2S، يمكنك تكوين P2S للسماح بوصول مختلف للمستخدمين والمجموعات المختلفة. إذا كنت تريد مجموعات مختلفة من المستخدمين لتكون قادرة على الاتصال ببوابات VPN مختلفة، يمكنك تسجيل تطبيقات متعددة في AD وربطها ببوابات VPN مختلفة. تساعدك هذه المقالة على إعداد مستأجر Microsoft Entra لمصادقة P2S Microsoft Entra وإنشاء تطبيقات متعددة وتسجيلها في معرف Microsoft Entra للسماح بالوصول المختلف للمستخدمين والمجموعات المختلفة. لمزيد من المعلومات حول بروتوكولات ومصادقة من نقطة إلى موقع، راجع حول VPN من نقطة إلى موقع.

إشعار

مصادقة Microsoft Entra مدعومة فقط لاتصالات بروتوكول OpenVPN® وتتطلب عميل Azure VPN.

مستأجر Microsoft Entra

تتطلب الخطوات الواردة في هذه المقالة مستأجر Microsoft Entra. إذا لم يكن لديك مستأجر Microsoft Entra، يمكنك إنشاء مستأجر باستخدام الخطوات الواردة في مقالة إنشاء مستأجر جديد. لاحظ الحقول التالية عند إنشاء الدليل:

- اسم المؤسسة

- اسم المجال الأول

إنشاء مستخدمي مستأجر Microsoft Entra

إنشاء حسابين في مستأجر Microsoft Entra الذي تم إنشاؤه حديثا. للخطوات، راجع إضافة مستخدم جديد أو حذفه.

- حساب المسؤول العمومي

- حساب المستخدم

سيتم استخدام حساب المسؤول العمومي لمنح الموافقة على تسجيل تطبيق Azure VPN. يمكن استخدام حساب المستخدم لاختبار مصادقة OpenVPN.

تعيين أحد الحسابات لدور المسؤول العمومي. للحصول على الخطوات، راجع تعيين أدوار المسؤول وغير المسؤول للمستخدمين الذين لديهم معرف Microsoft Entra.

تخويل تطبيق Azure VPN

سجِّل الدخول إلى مدخل Azure كمستخدم له صلاحيات مسؤول عام.

بعد ذلك، مَنح موافقة المسؤول لمؤسستك. يسمح هذا لتطبيق Azure VPN بتسجيل الدخول وقراءة ملفات تعريف المستخدمين. قم بنسخ ولصق عنوان URL الخاص بموقع التوزيع في شريط العناوين في المستعرض:

سنة

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure مُشغل بواسطة 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentإشعار

إذا كنت تستخدم حساب مسؤول عمومي غير أصلي لمستأجر Microsoft Entra لتقديم الموافقة، فاستبدل "المشترك" بمعرف مستأجر Microsoft Entra في عنوان URL. قد تضطر أيضًا إلى استبدال "شائع" بمعرف المستأجر الخاص بك في بعض الحالات الأخرى أيضًا. للحصول على تعليمات حول العثور على معرف المستأجر، راجع كيفية العثور على معرف مستأجر Microsoft Entra.

حدد الحساب الذي له دور مسؤول عمومي إذا تمت مطالبتك بذلك.

في صفحة الأذونات المطلوبة، حدد قبول.

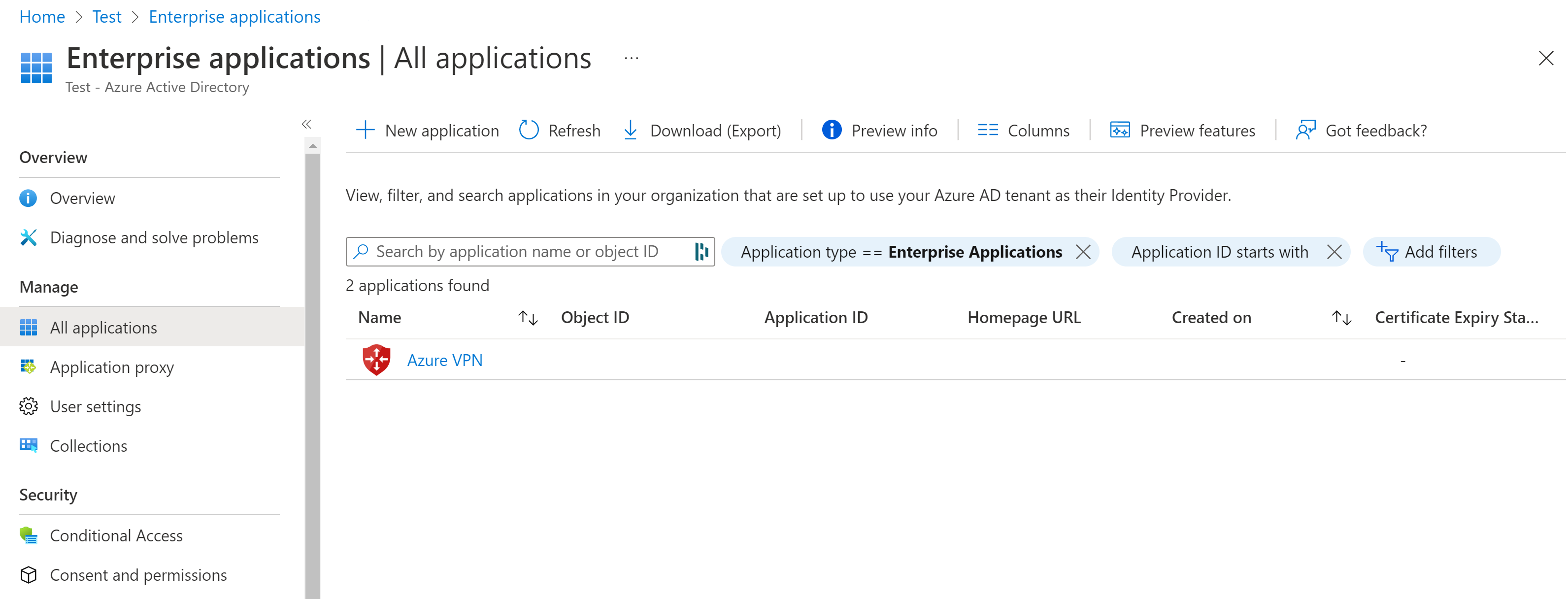

انتقل إلى معرف Microsoft Entra. في الجزء الأيمن، انقر فوق تطبيقات المؤسسة. سترى Azure VPN مدرجة.

تسجيل تطبيقات إضافية

في هذا القسم، يمكنك تسجيل تطبيقات إضافية لمختلف المستخدمين والمجموعات. كرر الخطوات لإنشاء العديد من التطبيقات المطلوبة لمتطلبات الأمان الخاصة بك. سيتم ربط كل تطبيق ببوابة VPN ويمكن أن يكون له مجموعة مختلفة من المستخدمين. يمكن ربط تطبيق واحد فقط بأي بوابة.

إضافة نطاق

في مدخل Microsoft Azure، حدد Microsoft Entra ID.

في الجزء الأيمن، حدد App registrations.

في أعلى صفحة App registrations ، حدد + New registration.

في صفحة تسجيل تطبيق، أدخل الاسم. على سبيل المثال، MarketingVPN. يمكنك دائما تغيير الاسم لاحقا.

- حدد أنواع الحسابات المدعومة المطلوبة.

- في أسفل الصفحة، انقر فوق تسجيل.

بمجرد تسجيل التطبيق الجديد، في الجزء الأيمن، انقر فوق كشف واجهة برمجة التطبيقات. ثم انقر فوق + إضافة نطاق.

- في صفحة إضافة نطاق ، اترك معرف التطبيق الافتراضي URI.

- انقر فوق Save and continue.

ترجع الصفحة مرة أخرى إلى صفحة إضافة نطاق . املأ الحقول المطلوبة وتأكد من أن الحالة هي ممكن.

عند الانتهاء من ملء الحقول، انقر فوق إضافة نطاق.

إضافة تطبيق عميل

في صفحة كشف واجهة برمجة التطبيقات ، انقر فوق + إضافة تطبيق عميل.

في صفحة إضافة تطبيق عميل، لمعرف العميل، أدخل القيم التالية اعتمادا على السحابة:

- Azure Public:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Germany:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure المشغل بواسطة 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Azure Public:

حدد خانة الاختيار للنطاقات المعتمدة لتضمينها . ثم انقر فوق إضافة تطبيق.

انقر فوق إضافة التطبيق.

نسخ معرف التطبيق (العميل)

عند تمكين المصادقة على بوابة VPN، ستحتاج إلى قيمة معرف التطبيق (العميل) لملء قيمة Audience لتكوين نقطة إلى موقع.

انتقل إلى صفحة "Overview".

انسخ معرف التطبيق (العميل) من صفحة نظرة عامة واحفظه بحيث يمكنك الوصول إلى هذه القيمة لاحقا. ستحتاج إلى هذه المعلومات لتكوين بوابة (بوابات) VPN الخاصة بك.

تعيين مستخدمين للتطبيقات

قم بتعيين المستخدمين لتطبيقاتك. إذا كنت تحدد مجموعة، فيجب أن يكون المستخدم عضوا مباشرا في المجموعة. المجموعات المتداخلة غير مدعومة.

- انتقل إلى معرف Microsoft Entra وحدد تطبيقات المؤسسة.

- من القائمة، حدد موقع التطبيق الذي سجلته للتو وانقر لفتحه.

- انقر على الخصائص. في صفحة Properties، تحقق من تعيين Enabled للمستخدمين لتسجيل الدخول إلى Yes. إذا لم يكن الأمر كذلك، فقم بتغيير القيمة إلى نعم.

- بالنسبة إلى التعيين المطلوب، قم بتغيير القيمة إلى نعم. لمزيد من المعلومات حول هذا الإعداد، راجع خصائص التطبيق.

- إذا أجريت تغييرات، فانقر فوق حفظ لحفظ الإعدادات.

- في الجزء الأيمن، انقر فوق المستخدمون والمجموعات. في صفحة المستخدمين والمجموعات ، انقر فوق + إضافة مستخدم/مجموعة لفتح صفحة إضافة تعيين .

- انقر فوق الارتباط ضمن المستخدمون والمجموعات لفتح صفحة المستخدمين والمجموعات . حدد المستخدمين والمجموعات التي تريد تعيينها، ثم انقر فوق تحديد.

- بعد الانتهاء من تحديد المستخدمين والمجموعات، انقر فوق تعيين.

تكوين المصادقة للبوابة

هام

مدخل Microsoft Azure في عملية تحديث حقول Azure Active Directory إلى Entra. إذا رأيت معرف Microsoft Entra المشار إليه ولم تشاهد هذه القيم في المدخل حتى الآن، يمكنك تحديد قيم Azure Active Directory.

في هذه الخطوة، يمكنك تكوين مصادقة P2S Microsoft Entra لبوابة الشبكة الظاهرية.

انتقل إلى بوابة الشبكة الافتراضية. في الجزء الأيمن، انقر فوق تكوين نقطة إلى موقع.

كون القيم التالية:

- تجمع العناوين: تجمع عناوين العميل

- نوع النفق: OpenVPN (SSL)

- نوع المصادقة: معرف Microsoft Entra

بالنسبة لقيم معرف Microsoft Entra، استخدم الإرشادات التالية لقيم Tenant و Audience و Issuer.

- المستأجر:

https://login.microsoftonline.com/{TenantID} - معرف الجماعة المستهدفة: استخدم القيمة التي قمت بإنشائها في القسم السابق والتي تتوافق مع معرف التطبيق (العميل). لا تستخدم معرف التطبيق ل "Azure VPN" Microsoft Entra Enterprise App - استخدم معرف التطبيق الذي قمت بإنشائه وتسجيله. إذا كنت تستخدم معرف التطبيق ل "Azure VPN" Microsoft Entra Enterprise App بدلا من ذلك، فسيمنح هذا جميع المستخدمين حق الوصول إلى بوابة VPN (والتي ستكون الطريقة الافتراضية لإعداد الوصول)، بدلا من منح المستخدمين الذين قمت بتعيينهم للتطبيق الذي قمت بإنشائه وتسجيله فقط.

- المصدر:

https://sts.windows.net/{TenantID}بالنسبة لقيمة المصدر، تأكد من تضمين لاحقة / في النهاية.

بمجرد الانتهاء من تكوين الإعدادات، انقر فوق حفظ في أعلى الصفحة.

تنزيل حزمة تكوين ملف تعريف عميل Azure VPN

في هذا القسم، يمكنك إنشاء وتنزيل حزمة تكوين ملف تعريف عميل Azure VPN. تحتوي هذه الحزمة على الإعدادات التي يمكنك استخدامها لتكوين ملف تعريف عميل Azure VPN على أجهزة الكمبيوتر العميلة.

في أعلى صفحة تكوين نقطة إلى موقع، انقر فوق تنزيل عميل VPN. يستغرق إنشاء حزمة تكوين عميل بضع دقائق.

يشير متصفحك إلى توفر ملف مضغوط لتكوين العميل. تتم تسميته بنفس اسم البوابة لديك.

قم باستخراج ملف zip الذي تم تنزيله.

استعرض للوصول إلى مجلد "AzureVPN" بعد فك ضغطه.

دون موقع الملف "azurevpnconfig.xml". يحتوي azurevpnconfig.xml على إعداد اتصال VPN. يمكنك أيضاً توزيع هذا الملف على جميع المستخدمين الذين يحتاجون إلى الاتصال عبر البريد الإلكتروني أو وسائل أخرى. سيحتاج المستخدم إلى بيانات اعتماد Microsoft Entra صالحة للاتصال بنجاح. لمزيد من المعلومات، راجع ملفات تكوين ملف تعريف عميل Azure VPN لمصادقة Microsoft Entra.

الخطوات التالية

- للاتصال بشبكتك الظاهرية، يجب تكوين عميل Azure VPN على أجهزة الكمبيوتر العميلة. راجع تكوين عميل VPN لاتصالات P2S VPN.

- للحصول على الأسئلة المتداولة، راجع قسم من نقطة إلى موقع من الأسئلة المتداولة حول بوابة VPN.