ما هو Azure Web Application Firewall فيAzure Application Gateway؟

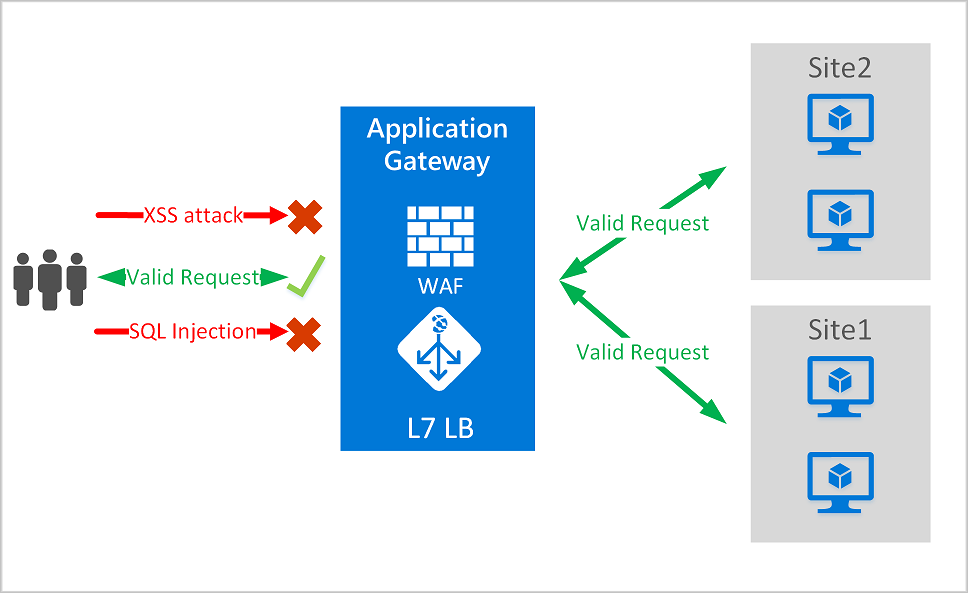

يحمي Azure Web Application Firewall (WAF) على بوابة تطبيق Azure تطبيقات الويب الخاصة بك بشكل نشط من الاستغلالات والثغرات الأمنية الشائعة. نظرا لأن تطبيقات الويب تصبح أهدافا أكثر تكرارا للهجمات الضارة، غالبا ما تستغل هذه الهجمات نقاط الضعف المعروفة مثل حقن SQL والبرمجة النصية عبر المواقع.

يعتمد جدار حماية تطبيق الويب (WAF) على Application Gateway على مجموعة القواعد الأساسية (CRS) من مشروع أمان تطبيق الويب المفتوح (OWASP).

توجد جميع ميزات WAF التالية داخل نهج WAF. يمكنك إنشاء نُهج متعددة، ويمكن ربطها ببوابة التطبيق، أو المستمعين الفرديين، أو قواعد التوجيه القائمة على المسار على بوابة التطبيق. بهذه الطريقة، يمكنك الحصول على نهج منفصلة لكل موقع خلف بوابة التطبيق الخاصة بك إذا لزم الأمر. لمزيد من المعلومات حول نهج جدار حماية تطبيق الويب (WAF)، راجع إنشاء نهج جدار حماية تطبيق الويب (WAF).

إشعار

تحتوي Application Gateway على نسختين من WAF sku: Application Gateway WAF_v1 وApplication Gateway WAF_v2. يتم دعم اقترانات نهج جدار حماية تطبيق الويب (WAF) فقط لـ Application Gateway WAF_v2 sku.

تعمل بوابة Application Gateway كوحدة تحكم في تسليم التطبيقات (ADC). إنها توفر بروتوكول أمان طبقة النقل (TLS)، المعروف سابقًا باسم طبقة مآخذ توصيل آمنة (SSL)، والإنهاء، وتقارب الجلسة المستندة إلى ملفات تعريف الارتباط، وتوزيع التحميل راوند روبن، والتوجيه المستند إلى المحتوى، والقدرة على استضافة مواقع ويب متعددة، وتحسينات أمنية.

تعزز بوابة التطبيق الأمان من خلال إدارة نهج TLS ودعم TLS الشامل. من خلال دمج WAF في بوابة التطبيق، فإنه يحصن أمان التطبيق. تدافع هذه المجموعة بنشاط عن تطبيقات الويب الخاصة بك ضد الثغرات الأمنية الشائعة وتوفر موقعا يمكن إدارته مركزيا وسهل التكوين.

المزايا

يصف هذا القسم الفوائد الأساسية التي يوفرها WAF على Application Gateway.

الحماية

حماية تطبيقات الويب الخاصة بك من الثغرات الأمنية والهجمات على شبكة الإنترنت دون تعديل التعليمات البرمجية الخلفية.

حماية تطبيقات الويب المتعددة في نفس الوقت. يمكن لمثيل Application Gateway استضافة ما يصل إلى 40 موقع ويب محمي بواسطة جدار حماية تطبيق الويب.

إنشاء نهج WAF مخصصة لمواقع مختلفة خلف WAF نفسه.

حماية تطبيقات الويب الخاصة بك من الروبوتات الضارة باستخدام مجموعة قواعد سمعة IP.

حماية التطبيق الخاص بك من هجمات DDoS. لمزيد من المعلومات، راجع حماية DDoS للتطبيق.

مراقبة

راقب الهجمات ضد تطبيقات الويب الخاصة بك باستخدام سجل WAF في الوقت الفعلي. يتم دمج السجل مع Azure Monitor لتعقب تنبيهات WAF ومراقبة الاتجاهات بسهولة.

تم دمج WAF لبوابة التطبيقات مع Microsoft Defender for Cloud. يوفر Defender for Cloud عرضًا مركزيًا لحالة الأمان لجميع موارد Azure والمختلطة ومتعددة الأوساط السحابية.

التخصيص

قم بتخصيص قواعد WAF ومجموعات القواعد لتلائم متطلبات التطبيق الخاص بك والقضاء على الإيجابيات الخاطئة.

قم بإقران نهج WAF لكل موقع خلف WAF للسماح بالتكوين الخاص بالموقع

أنشئ قواعد مخصصة تناسب احتياجات تطبيقك

الميزات

- حماية حقن SQL.

- الحماية من البرمجة النصية للمواقع المشتركة.

- الحماية من هجمات الويب الشائعة الأخرى، مثل حقن الأوامر وتهريب طلب HTTP وتقسيم استجابة HTTP وإدراج الملفات عن بُعد.

- الحماية ضد انتهاكات بروتوكول HTTP.

- الحماية ضد الحالات غير الطبيعية لبروتوكول HTTP مثل فقدان عامل-المستخدم المضيف وقبول العناوين.

- الحماية ضد الزواحف والماسحات الضوئية.

- الكشف عن التكوينات الخاطئة الشائعة للتطبيق (على سبيل المثال، Apache و IIS).

- حدود حجم الطلب القابلة للتكوين مع الحدود الدنيا والعليا.

- تتيح لك قوائم الاستبعاد حذف سمات طلب معينة من تقييم WAF. والمثال الشائع هو الرموز المميزة المدرجة في Active Directory والتي تُستخدم لحقول المصادقة أو كلمة المرور.

- أنشئ قواعد مخصصة تناسب الاحتياجات المحددة لتطبيقاتك.

- تصفية حركة المرور الجغرافية للسماح أو منع بعض البلدان/ المناطق من الوصول إلى تطبيقاتك.

- قم بحماية تطبيقاتك من الروبوتات باستخدام مجموعة قواعد التخفيف من الروبوتات.

- فحص JSON وXML في نص الطلب

نهج وقواعد WAF

لتمكين جدار حماية تطبيق ويب على بوابة التطبيق، يجب إنشاء نهج WAF. يعتبر هذا النهج هو المكان الذي توجد فيه جميع القواعد المدارة والقواعد المخصصة والاستثناءات والتخصيصات الأخرى مثل حد تحميل الملفات.

ويمكنك تكوين نهج WAF وربط هذا النهج ببوابة تطبيق واحدة أو أكثر للحماية. يتكون نهج WAF من نوعين من قواعد الأمان:

القواعد المخصصة التي تقوم بإنشائها

مجموعات القواعد المدارة التي هي مجموعة من مجموعة القواعد التي تم تكوينها مسبقا بواسطة Azure

عند توفر كلتيهما، تتم معالجة القواعد المخصصة قبل معالجة القواعد في مجموعة القواعد المُدارة. تتكون القاعدة من شرط مطابقة وأولوية وإجراء. أنواع الإجراءات المدعومة هي: ALLOW وBLOCK وLOG. يمكنك إنشاء نهج مخصص بالكامل يلبي متطلبات حماية التطبيق المحددة من خلال الجمع بين القواعد المدارة والمخصصة.

تتم معالجة القواعد داخل النهج بترتيب الأولوية. الأولوية عبارة عن عدد صحيح فريد يحدد ترتيب القواعد التي يجب معالجتها. تشير قيمة العدد الصحيح الأصغر إلى أولوية أعلى، ويتم تقييم هذه القواعد قبل القواعد ذات قيمة عدد صحيح أعلى. بمجرد مطابقة قاعدة، يتم تطبيق الإجراء المقابل الذي تم تعريفه في القاعدة على الطلب. وبمجرد معالجة مثل هذه المطابقة، لا تتم معالجة القواعد ذات الأولويات الأقل بشكل أكبر.

يمكن أن يكون لتطبيق الويب المقدم من Application Gateway سياسة WAF مرتبطة به على المستوى العالمي، على مستوى كل موقع، أو على مستوى كل URI.

مجموعات القواعد الأساسية

تدعم بوابة التطبيق مجموعات قواعد متعددة، بما في ذلك CRS 3.2 وCRS 3.1 وCRS 3.0. تحمي هذه القواعد تطبيقات الويب الخاصة بك من الأنشطة الضارة.

لمزيد من المعلومات حول التنبيهات التي تم إنشاؤها بواسطة WAF، راجع مجموعات وقواعد جدار حماية تطبيق الويب CRS.

قواعد مخصصة

كما يدعم Application Gateway القواعد المخصصة. يمكنك إنشاء القواعد الخاصة بك، والتي يتم تقييمها لكل طلب يمر عبر WAF باستخدام القواعد المخصصة. تحتوي هذه القواعد على أولوية أعلى من بقية القواعد في مجموعات القواعد المدارة. إذا تم استيفاء مجموعة من الشروط، فسيتم اتخاذ إجراء للسماح أو الحظر.

يتوفر عامل تشغيل geomatch الآن للقواعد المخصصة. راجع قواعد التطابق الجغرافي المخصصة للحصول على مزيد من المعلومات.

لمزيد من المعلومات حول القواعد المخصصة، راجع القواعد المخصصة لبوابة التطبيق.

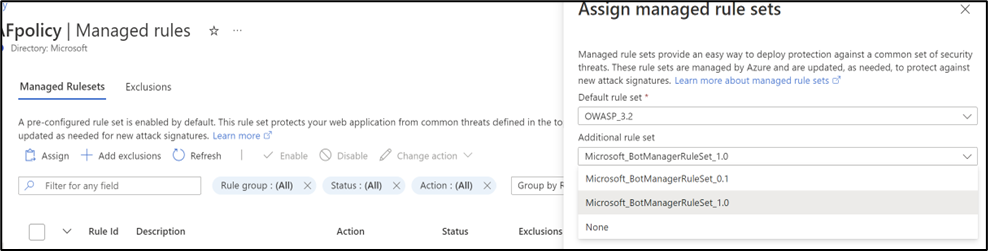

مجموعة قواعد حماية الدردشة الآلية

يمكنك تمكين مجموعة قاعدة حماية الروبوت المدارة لاتخاذ إجراءات مخصصة على الطلبات من جميع فئات الروبوت.

يتم دعم ثلاث فئات روبوت:

سيئ

الروبوتات السيئة هي روبوتات ذات عناوين IP ضارة روبوتات زورت هوياتها. تتضمن الروبوتات السيئة عناوين IP ضارة يتم الحصول علىها من موجز تحليل ذكي للمخاطر من Microsoft لمؤشرات IP عالية الثقة للاختراق وموجزات سمعة IP. تتضمن الروبوتات السيئة أيضا الروبوتات التي تعرف نفسها على أنها روبوتات جيدة ولكن عناوين IP الخاصة بها لا تنتمي إلى ناشري الروبوت الشرعيين.

جيد

الروبوتات الجيدة هي وكلاء مستخدم موثوق بهم. يتم تصنيف قواعد الروبوت الجيدة إلى فئات متعددة لتوفير تحكم متعدد المستويات في تكوين نهج WAF. وتشمل هذه الفئات ما يلي:

- روبوتات محرك البحث التي تم التحقق منها (مثل Googlebot وBingbot)

- روبوتات مدقق الارتباط التي تم التحقق من صحتها

- روبوتات الوسائط الاجتماعية التي تم التحقق منها (مثل Facebookbot وLinkedInBot)

- روبوتات الإعلانات التي تم التحقق منها

- روبوتات مدقق المحتوى التي تم التحقق منها

- الروبوتات المتنوعة التي تم التحقق من صحتها

مجهول

الروبوتات غير المعروفة هي وكلاء مستخدم دون التحقق من الصحة الإضافي. تتضمن الروبوتات غير المعروفة أيضا عناوين IP ضارة مصدرها مؤشرات IP متوسطة الثقة في موجز التحليل الذكي للمخاطر من Microsoft.

يدير النظام الأساسي WAF توقيعات الروبوت ويحدثها ديناميكيا.

يمكنك تعيين Microsoft_BotManagerRuleSet_1.0 باستخدام الخيار تعيين ضمن مجموعات القواعد المدارة:

عند تمكين حماية الروبوت، فإنه يحظر الطلبات الواردة التي تطابق قواعد الروبوت أو يسمح بها أو يسجلها استنادا إلى الإجراء الذي قمت بتكوينه. فهو يحظر الروبوتات الضارة، ويسمح بمتتبعات ارتباطات محرك البحث التي تم التحقق منها، ويحظر متتبعات محركات البحث غير المعروفة، ويسجل روبوتات غير معروفة بشكل افتراضي. لديك خيار تعيين إجراءات مخصصة لحظر أنواع مختلفة من الروبوتات أو السماح بها أو تسجيلها.

يمكنك الوصول إلى سجلات WAF من حساب تخزين أو مركز أحداث أو تحليلات السجل أو إرسال سجلات إلى حل شريك.

لمزيد من المعلومات حول حماية روبوت بوابة التطبيق، راجع Azure Web Application Firewall على نظرة عامة على حماية روبوت Azure Application Gateway.

أوضاع WAF

يمكن تكوين WAF عبارة التطبيق لتشغيل في الوضعين التاليين:

- وضع الكشف: يراقب ويسجل جميع تنبيهات التهديد. يمكنك تشغيل تشخيصات التسجيل لـ Application Gateway في قسم Diagnostics ويتعين عليك أيضا التأكد من تحديد سجل WAF وتشغيله. لا يمنع جدار حماية تطبيق الويب الطلبات الواردة عند تشغيله في وضع الكشف.

- وضع الوقاية: يقوم بحظر عمليات الاختراق والهجمات التي تكتشفها القواعد. يتلقى المهاجم استثناء "403 وصول غير مصرح به"، ويتم إغلاق الاتصال. يسجل وضع الوقاية مثل هذه الهجمات في سجلات WAF.

إشعار

يوصى بتشغيل WAF تم نشره حديثًا في وضع الكشف لفترة قصيرة من الوقت في بيئة إنتاج. مما يوفر الفرصة للحصول على سجلات جدار الحماية وتحديث أي استثناءات أو قواعد مخصصة قبل الانتقال إلى وضع الوقاية. يمكن أن يساعد هذا في تقليل حدوث حركة مرور محظورة وغير متوقعة.

محركات WAF

محرك Azure Web Application Firewall (WAF) المكون الذي يفحص نسبة استخدام الشبكة ويحدد ما إذا كان الطلب يتضمن توقيعا يمثل هجوما محتملًا. عند استخدام CRS 3.2 أو أحدث، يقوم WAF بتشغيل محرك WAF الجديد، والذي يمنحك أداء أفضل ومجموعة محسنة من الميزات. عند استخدام الإصدارات السابقة من CRS، يعمل WAF على محرك قديم. تتوفر الميزات الجديدة فقط على محرك Azure WAF الجديد.

إجراءات WAF

يمكنك اختيار الإجراء الذي يتم تشغيله عندما يتطابق الطلب مع شرط قاعدة. يتم دعم الإجراءات التالية:

- السماح: يمر الطلب عبر WAF، وتتم إعادة توجيهه إلى الواجهة الخلفية. لا يمكن لأي قواعد أولوية أقل حظر هذا الطلب. تنطبق إجراءات السماح فقط على مجموعة قواعد Bot Manager، ولا تنطبق على مجموعة القواعد الأساسية.

- الحظر: تم حظر الطلب ويرسل WAF استجابة إلى العميل دون إعادة توجيه الطلب إلى الواجهة الخلفية.

- السجل: يتم تسجيل الطلب في سجلات WAF ويستمر WAF في تقييم قواعد الأولوية المنخفضة.

- درجة الشذوذ: هذا هو الإجراء الافتراضي لمجموعة قواعد CRS حيث يتم زيادة إجمالي درجة الشذوذ عند مطابقة قاعدة بهذا الإجراء. لا ينطبق تسجيل الشذوذ على مجموعة قواعد Bot Manager.

وضع "قياس الأمور الخارجة عن المألوف"

يحتوي OWASP على وضعين لتحديد ما إذا كنت تريد حظر نسبة استخدام الشبكة: الوضع التقليدي ووضع قياس الأمور الخارجة عن المألوف.

في الوضع التقليدي، تعتبر نسبة استخدام الشبكة التي تطابق أي قاعدة بشكلٍ مستقل عن أي تطابقات أخرى للقاعدة. هذا الوضع سهل الفهم. ولكن عدم وجود معلومات حول عدد القواعد التي تتطابق مع طلب معين هو قيد. لذلك، تم تقديم وضع قياس الأمور الخارجة عن المألوف. يعد الإعداد الافتراضي لـ OWASP 3.x.

في وضع قياس الأمور الخارجة عن المألوف، لا يتم حظر نسبة استخدام الشبكة التي تطابق أي قاعدة على الفور عندما يكون جدار الحماية في وضع "المنع". تحتوي القواعد على معيار معين: حرجة أو خطأ أو تحذير أو إشعار. تؤثر هذه الخطورة على القيمة الرقمية للطلب، والتي تسمى قياس الأمور الخارجة عن المألوف. على سبيل المثال، تساهم مطابقة قاعدة تحذير واحدة برقم 3 في النتيجة. تساهم مطابقة قاعدة حرجة واحدة برقم 5.

| الأهمية | القيمة |

|---|---|

| هام | 5 |

| خطأ | 4 |

| تحذير | 3 |

| إشعار | 2 |

هناك حد 5 لتسجيل الخارج عن المألوف لمنع نسبة استخدام الشبكة. لذلك، فإن مطابقة قاعدة حرجة واحدة كافية لـ Application Gateway WAF لحظر طلب، حتى في وضع "المنع". ولكن تطابق قاعدة تحذير واحدة يزيد فقط من قياس الأمور الخارجة عن المألوف بمقدار 3، وهو أمر غير كافٍ في حد ذاته لمنع نسبة استخدام الشبكة.

إشعار

تتضمن الرسالة التي يتم تسجيلها عندما تتطابق قاعدة WAF مع نسبة استخدام الشبكة قيمة الإجراء "Matched". إذا كانت درجة الشذوذ الإجمالية لجميع القواعد المتطابقة 5 أو أكثر، وكان نهج WAF قيد التشغيل في وضع المنع، فسيشغل الطلب قاعدة شذوذ إلزامية بقيمة الإجراء "محظور" وسيتم إيقاف الطلب. ومع ذلك، إذا كان نهج WAF قيد التشغيل في وضع الكشف، فسيشغل الطلب قيمة الإجراء "Detected" وسيتم تسجيل الطلب وتم تمريره إلى الخلفية. لمزيد من المعلومات، راجع استكشاف أخطاء جدار حماية تطبيق الويب (WAF) وإصلاحها في Azure Application Gateway.

التكوين

يمكنك تكوين وتوزيع جميع نهج WAF باستخدام مدخل Microsoft Azure وواجهات برمجة تطبيقات REST وقوالب Azure Resource Manager وAzure PowerShell. يمكنك أيضاً تكوين نهج Azure WAF وإدارتها على نطاق واسع باستخدام تكامل Firewall Manager (إصدار أولي). لمزيد من المعلومات، راجع استخدام Azure Firewall Manager لإدارة نُهج Web Application Firewall (إصدار أولي).

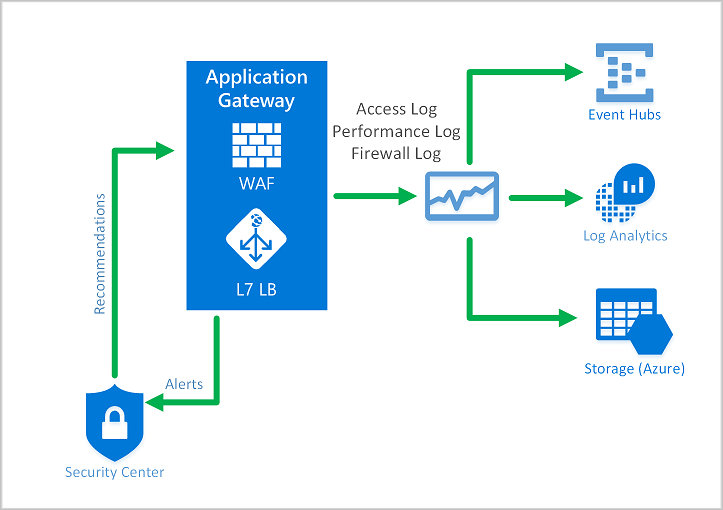

WAF monitoring

من المهم مراقبة صحة بوابة التطبيق الخاصة بك. يمكنك دعم ذلك من خلال دمج WAF والتطبيقات التي يحميها مع Microsoft Defender for Cloud وAzure Monitor وسجلات Azure Monitor.

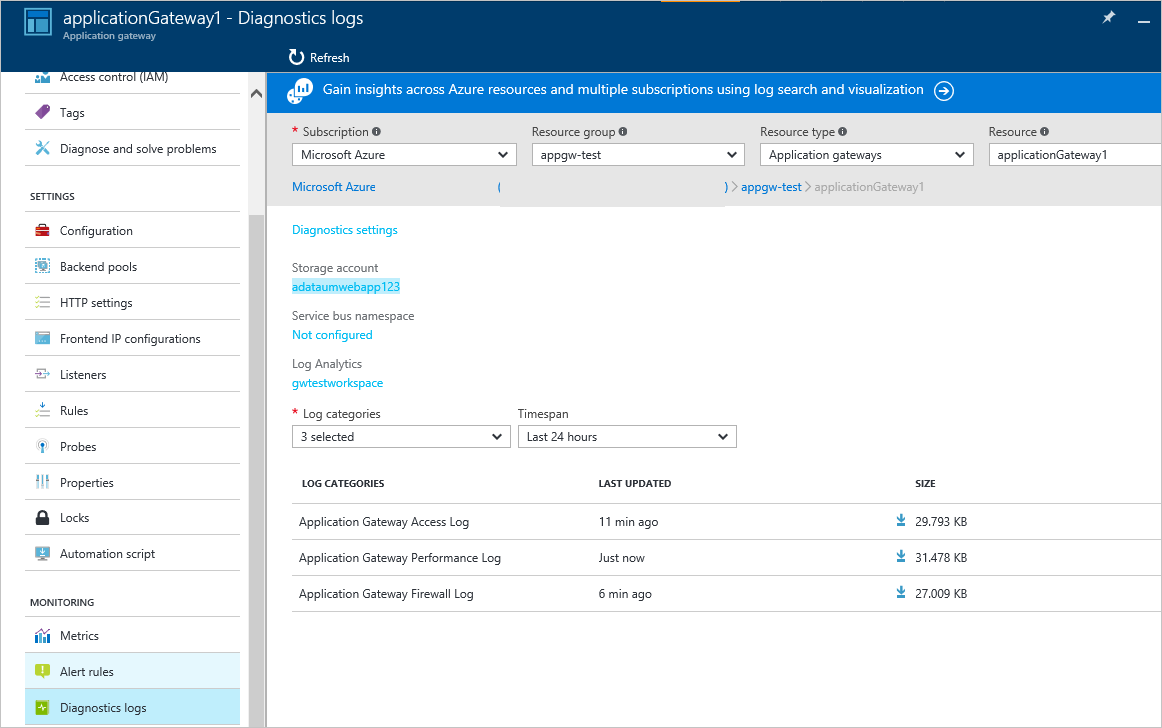

Azure Monitor

تم دمج سجلات Application Gateway مع Azure Monitor. مما يتيح لك تتبع المعلومات التشخيصية بما في ذلك تنبيهات وسجلات WAF. يمكنك الوصول إلى هذه الإمكانية في علامة التبويب Diagnostics في مورد Application Gateway في المدخل أو مباشرة من خلال Azure Monitor. لمعرفة المزيد حول تمكين السجلات، راجع تشخيصات Application Gateway.

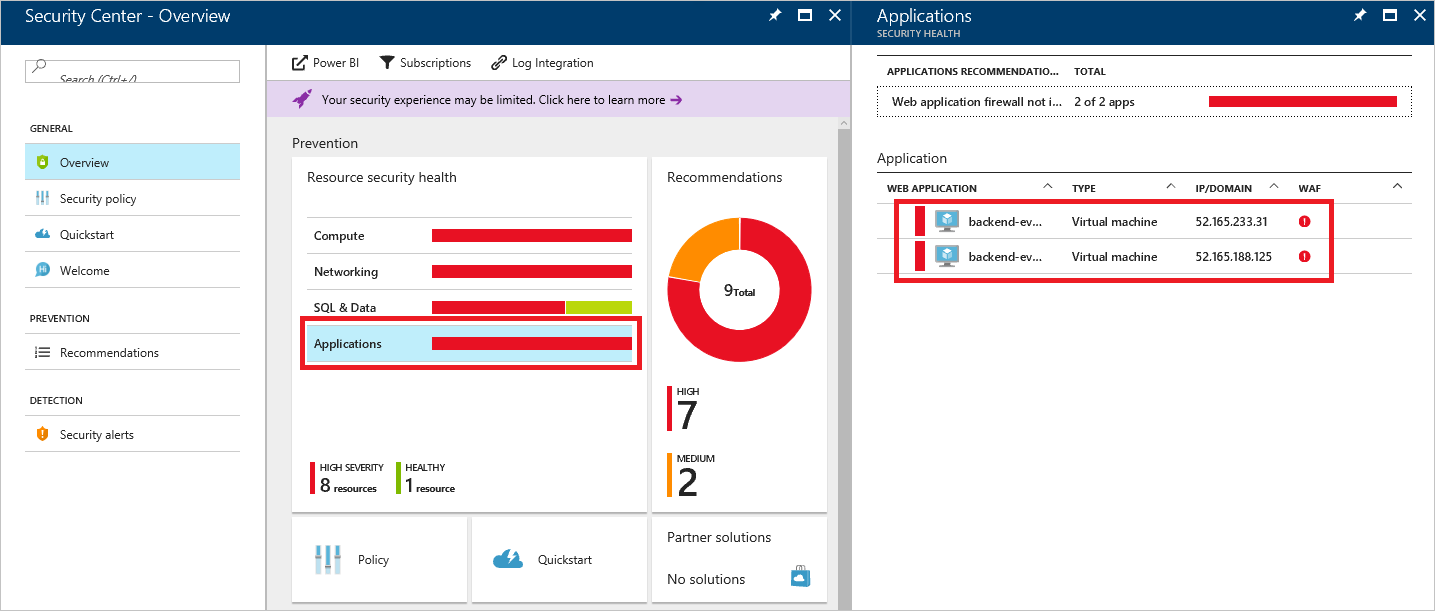

Microsoft Defender للسحابة

يساعدك Defender for Cloud على منع التهديدات واكتشافها والاستجابة لها. ويوفر رؤية أكبر والتحكم في أمان موارد Azure الخاصة بك. تم دمج Application Gateway مع Defender for Cloud. يقوم Defender for Cloud بمسح بيئتك للكشف عن تطبيقات الويب غير المحمية. يمكن التوصية بـ Application Gateway WAF لحماية هذه الموارد الضعيفة. يمكنك إنشاء جدران الحماية مباشرة من Defender for Cloud. يتم دمج مثيلات WAF هذه مع Defender for Cloud. يرسلون تنبيهات ومعلومات صحية إلى Defender for Cloud لإعداد التقارير.

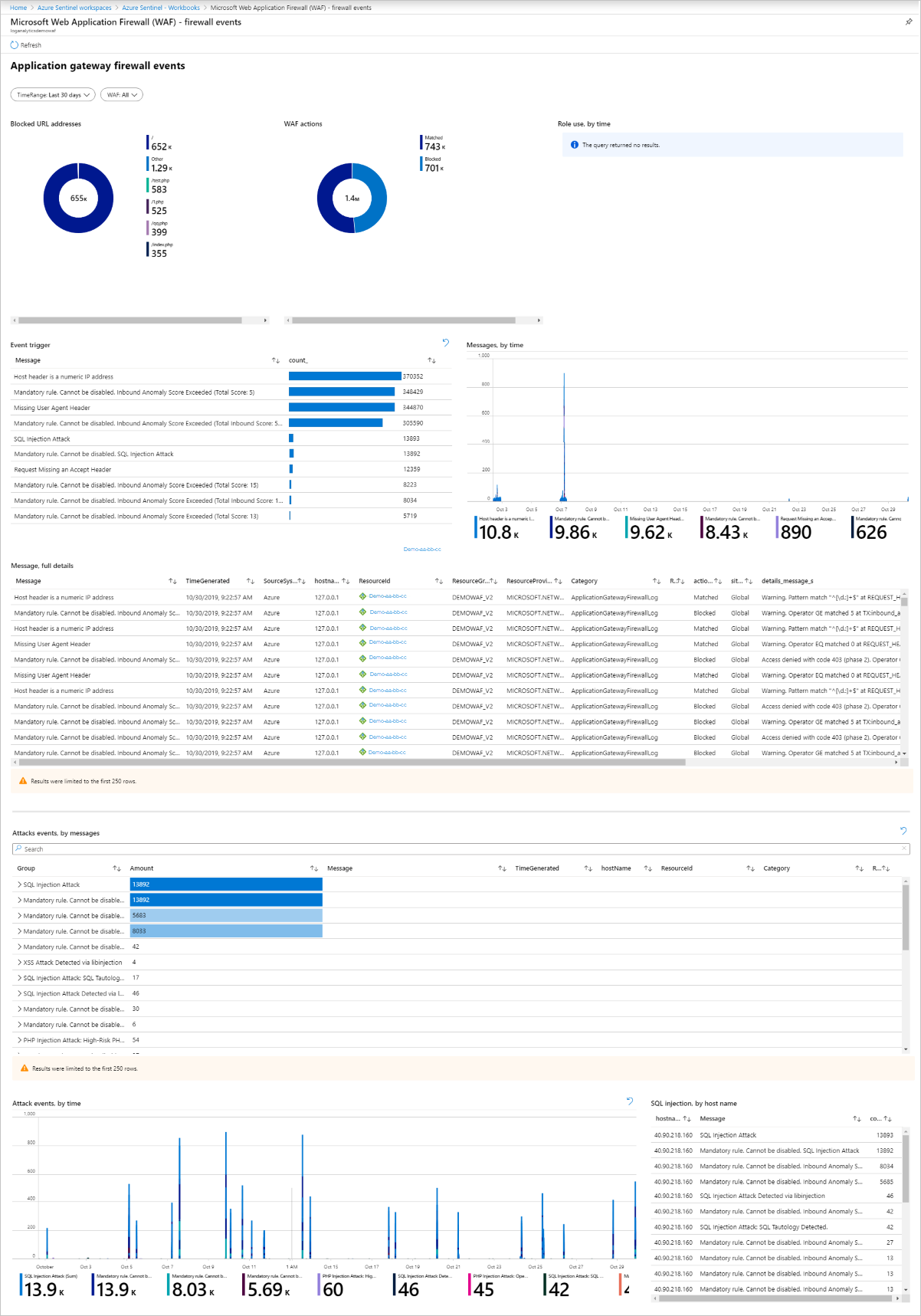

Microsoft Sentinel

إن Microsoft Sentinel عبارة عن حل قابل للتطوير ويستند إلى السحابة لإدارة أحداث معلومات الأمان (SIEM)، والاستجابة التلقائية لتنسيق الأمان (SOAR). يقدم Microsoft Sentinel تحليلات أمنية ذكية وتحليل ذكي للمخاطر عبر المؤسسة، ما يوفر حلًا واحدًا للكشف عن التنبيهات ورؤية التهديد وعمليات التتبع الاستباقي والاستجابة للتهديدات.

باستخدام مصنف أحداث جدار حماية Azure WAF المضمن، يمكنك الحصول على نظرة عامة على أحداث الأمان في WAF الخاص بك. يتضمن ذلك الأحداث والقواعد المتطابقة والمحظرة وكل شيء آخر يتم تسجيله في سجلات جدار الحماية. فيما يلي مزيد من المعلومات حول التسجيل.

مصنف Azure Monitor لـ WAF

يتيح هذا المصنف تصورًا مخصصًا لأحداث WAF المتعلقة بالأمان عبر عدة لوحات قابلة للتصفية. وهو يعمل مع جميع أنواع WAF، بما في ذلك Application Gateway و Front Door و CDN، ويمكن تصفيته بناءً على نوع WAF أو مثيل WAF معين. الاستيراد عبر قالب ARM أو قالب Gallery. لنشر هذا المصنف، راجع مصنف WAF.

تسجيل الدخول

يوفر Application Gateway WAF تقارير مفصلة عن كل تهديد يكتشفه. يُدمج التسجيل مع سجلات Azure Diagnostics. يتم تسجيل التنبيهات بتنسيق .json. يمكن دمج هذه السجلّات باستخدام سجلات Azure Monitor.

{

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupId}/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/{appGatewayName}",

"operationName": "ApplicationGatewayFirewall",

"time": "2017-03-20T15:52:09.1494499Z",

"category": "ApplicationGatewayFirewallLog",

"properties": {

{

"instanceId": "ApplicationGatewayRole_IN_0",

"clientIp": "203.0.113.145",

"clientPort": "0",

"requestUri": "/",

"ruleSetType": "OWASP",

"ruleSetVersion": "3.0",

"ruleId": "920350",

"ruleGroup": "920-PROTOCOL-ENFORCEMENT",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \"^[\\\\d.:]+$\" at REQUEST_HEADERS:Host ....",

"data": "127.0.0.1",

"file": "rules/REQUEST-920-PROTOCOL-ENFORCEMENT.conf",

"line": "791"

},

"hostname": "127.0.0.1",

"transactionId": "16861477007022634343"

"policyId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/drewRG/providers/Microsoft.Network/ApplicationGatewayWebApplicationFirewallPolicies/globalWafPolicy",

"policyScope": "Global",

"policyScopeName": " Global "

}

}

}

تسعير Application Gateway WAF SKU

تختلف نماذج التسعير لوحدات WAF_v1 وWAF_v2. راجع صفحة تسعير بوابة التطبيق لمعرفة المزيد.

الجديد

لمعرفة الجديد في Azure Web Application Firewall، راجع تحديثات Azure.

الخطوات التالية

- تعرف على المزيد عنالقواعد WAF المدارة

- تعرف على المزيد حول القواعد المخصصة

- تعرف على Web Application Firewall في Azure Front Door

- تعرف على المزيد حول أمان شبكة Azure