إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

كأداة لتخزين الملفات السحابية والتعاون، تمكن Google Workspace المستخدمين من مشاركة مستنداتهم عبر مؤسستك وشركائك بطريقة مبسطة وفعالة. قد يعرض استخدام Google Workspace بياناتك الحساسة ليس فقط داخليا، ولكن أيضا للمتعاونين الخارجيين، أو الأسوأ من ذلك جعلها متاحة للجمهور عبر ارتباط مشترك. يمكن أن تحدث مثل هذه الحوادث من قبل جهات فاعلة ضارة، أو من قبل موظفين غير مدركين. توفر Google Workspace أيضا نظاما بيئيا كبيرا لتطبيقات الجهات الخارجية للمساعدة في تعزيز الإنتاجية. يمكن أن يعرض استخدام هذه التطبيقات مؤسستك لخطر التطبيقات الضارة أو استخدام التطبيقات ذات الأذونات المفرطة.

يمنحك توصيل مساحة عمل Google Defender for Cloud Apps رؤى محسنة حول أنشطة المستخدمين، ويوفر الكشف عن التهديدات باستخدام عمليات الكشف عن الحالات الشاذة المستندة إلى التعلم الآلي، واكتشافات حماية المعلومات (مثل الكشف عن مشاركة المعلومات الخارجية)، وتمكين عناصر التحكم في المعالجة التلقائية، واكتشاف التهديدات من تطبيقات الجهات الخارجية الممكنة في مؤسستك.

التهديدات الرئيسية

- الحسابات المخترقة والتهديدات الداخلية

- تسرب البيانات

- وعي أمني غير كاف

- تطبيقات الجهات الخارجية الضارة والمكونات الإضافية ل Google

- البرامج الضاره

- برامج الفدية الضارة

- إحضار جهازك (BYOD) غير المدار

كيف يساعد Defender for Cloud Apps في حماية بيئتك

- الكشف عن التهديدات السحابية والحسابات المخترقة والمشتركين في برنامج Insider الضار

- اكتشاف البيانات المنظمة والحساسة المخزنة في السحابة وتصنيفها وتسميةها وحمايتها

- اكتشاف وإدارة تطبيقات OAuth التي لديها حق الوصول إلى بيئتك

- فرض نهج DLP والامتثال للبيانات المخزنة في السحابة

- الحد من تعرض البيانات المشتركة وفرض نهج التعاون

- استخدام سجل تدقيق الأنشطة للتحقيقات الجنائية

إدارة وضع أمان SaaS

قم بتوصيل مساحة عمل Google للحصول على توصيات الأمان تلقائيا في Microsoft Secure Score. في Secure Score، حدد Recommended actions وقم بالتصفية حسب Product = Google Workspace.

يدعم Google Workspace توصيات الأمان لتمكين فرض المصادقة متعددة العوامل.

لمزيد من المعلومات، اطلع على:

التحكم في مساحة عمل Google باستخدام النهج وقوالب النهج المضمنة

يمكنك استخدام قوالب النهج المضمنة التالية للكشف عن التهديدات المحتملة وإخطارك بها:

| نوع | الاسم |

|---|---|

| نهج الكشف عن الحالات الشاذة المضمنة |

نشاط من عناوين IP مجهولة نشاط من بلد غير متكرر نشاط من عناوين IP المشبوهة السفر المستحيل النشاط الذي يقوم به المستخدم الذي تم إنهاؤه (يتطلب Microsoft Entra ID ك IdP) الكشف عن البرامج الضارة محاولات تسجيل الدخول الفاشلة المتعددة الأنشطة الإدارية غير العادية |

| قالب نهج النشاط | تسجيل الدخول من عنوان IP محفوف بالمخاطر |

| قالب نهج الملف | الكشف عن ملف مشترك مع مجال غير مصرح به الكشف عن ملف تمت مشاركته مع عناوين البريد الإلكتروني الشخصية الكشف عن الملفات باستخدام PII/PCI/PHI |

لمزيد من المعلومات حول إنشاء النهج، راجع إنشاء نهج.

أتمتة عناصر التحكم في الحوكمة

بالإضافة إلى مراقبة التهديدات المحتملة، يمكنك تطبيق إجراءات إدارة مساحة عمل Google التالية وأتمتتها لمعالجة التهديدات المكتشفة:

| نوع | العمل |

|---|---|

| إدارة البيانات | - تطبيق وصف الحساسية حماية البيانات في Microsoft Purview - منح إذن القراءة للمجال - جعل ملف/مجلد في Google Drive خاصا - تقليل الوصول العام إلى الملف/المجلد - إزالة متعاون من ملف - إزالة وصف الحساسية حماية البيانات في Microsoft Purview - إزالة المتعاونين الخارجيين على الملف/المجلد - إزالة قدرة محرر الملفات على المشاركة - إزالة الوصول العام إلى الملف/المجلد - مطالبة المستخدم بإعادة تعيين كلمة المرور إلى Google - إرسال ملخص انتهاك DLP إلى مالكي الملفات - إرسال انتهاك DLP إلى محرر الملفات الأخير - نقل ملكية الملفات - ملف سلة المهملات |

| إدارة المستخدم | - تعليق المستخدم - إعلام المستخدم عند التنبيه (عبر Microsoft Entra ID) - مطالبة المستخدم بتسجيل الدخول مرة أخرى (عبر Microsoft Entra ID) - تعليق المستخدم (عبر Microsoft Entra ID) |

| إدارة تطبيق OAuth | - إبطال إذن تطبيق OAuth |

لمزيد من المعلومات حول معالجة التهديدات من التطبيقات، راجع التحكم في التطبيقات المتصلة.

حماية مساحة عمل Google في الوقت الحقيقي

راجع أفضل ممارساتنا لتأمين المستخدمين الخارجيين والتعاون معهموحظر وحماية تنزيل البيانات الحساسة إلى الأجهزة غير المدارة أو الخطرة.

توصيل مساحة عمل Google Microsoft Defender for Cloud Apps

يوفر هذا القسم إرشادات لتوصيل Microsoft Defender for Cloud Apps بحساب Google Workspace الحالي باستخدام واجهات برمجة تطبيقات الموصل. يمنحك هذا الاتصال إمكانية الرؤية والتحكم في استخدام مساحة عمل Google.

يجب إكمال الخطوات الواردة في هذا القسم بواسطة مسؤول مساحة عمل Google. للحصول على معلومات مفصلة حول خطوات التكوين في Google Workspace، راجع وثائق Google Workspace. التطوير على مساحة عمل Google |Google للمطورين

ملاحظة

لا يعرض Defender for Cloud Apps أنشطة تنزيل الملفات لمساحة عمل Google.

تكوين مساحة عمل Google

بصفتك مسؤول Super لمساحة عمل Google، قم بتنفيذ هذه الخطوات لإعداد بيئتك.

سجل الدخول إلى Google Workspace ك Super مسؤول.

إنشاء مشروع جديد يسمى Defender for Cloud Apps.

انسخ رقم المشروع. ستحتاج إليه لاحقا.

تمكين واجهات برمجة التطبيقات التالية:

- مسؤول SDK API

- واجهة برمجة تطبيقات Google Drive

إنشاء بيانات اعتماد لحساب خدمة بالتفاصيل التالية:

الاسم: Defender for Cloud Apps

الوصف: موصل واجهة برمجة التطبيقات من Defender for Cloud Apps إلى حساب مساحة عمل Google.

امنح حساب الخدمة هذا حق الوصول إلى المشروع.

انسخ المعلومات التالية لحساب الخدمة. ستحتاج إليه لاحقا

- البريد الإلكتروني

- معرف العميل

إنشاء مفتاح جديد. قم بتنزيل الملف وكلمة المرور المطلوبة لاستخدام الملف وحفظهما.

في عناصر تحكم واجهة برمجة التطبيقات، أضف معرف عميل جديد في التفويض الواسع للمجال، باستخدام معرف العميل الذي نسخته أعلاه.

أضف التخويلات التالية. أدخل القائمة التالية من النطاقات المطلوبة (انسخ النص والصقه في مربع نطاقات OAuth ):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user ```

في وحدة تحكم مسؤول Google، قم بتمكين حالة الخدمة لمحرك أقراص Google لمستخدم Super مسؤول الذي سيتم استخدامه للموصل. نوصي بتمكين حالة الخدمة لجميع المستخدمين.

تكوين Defender for Cloud Apps

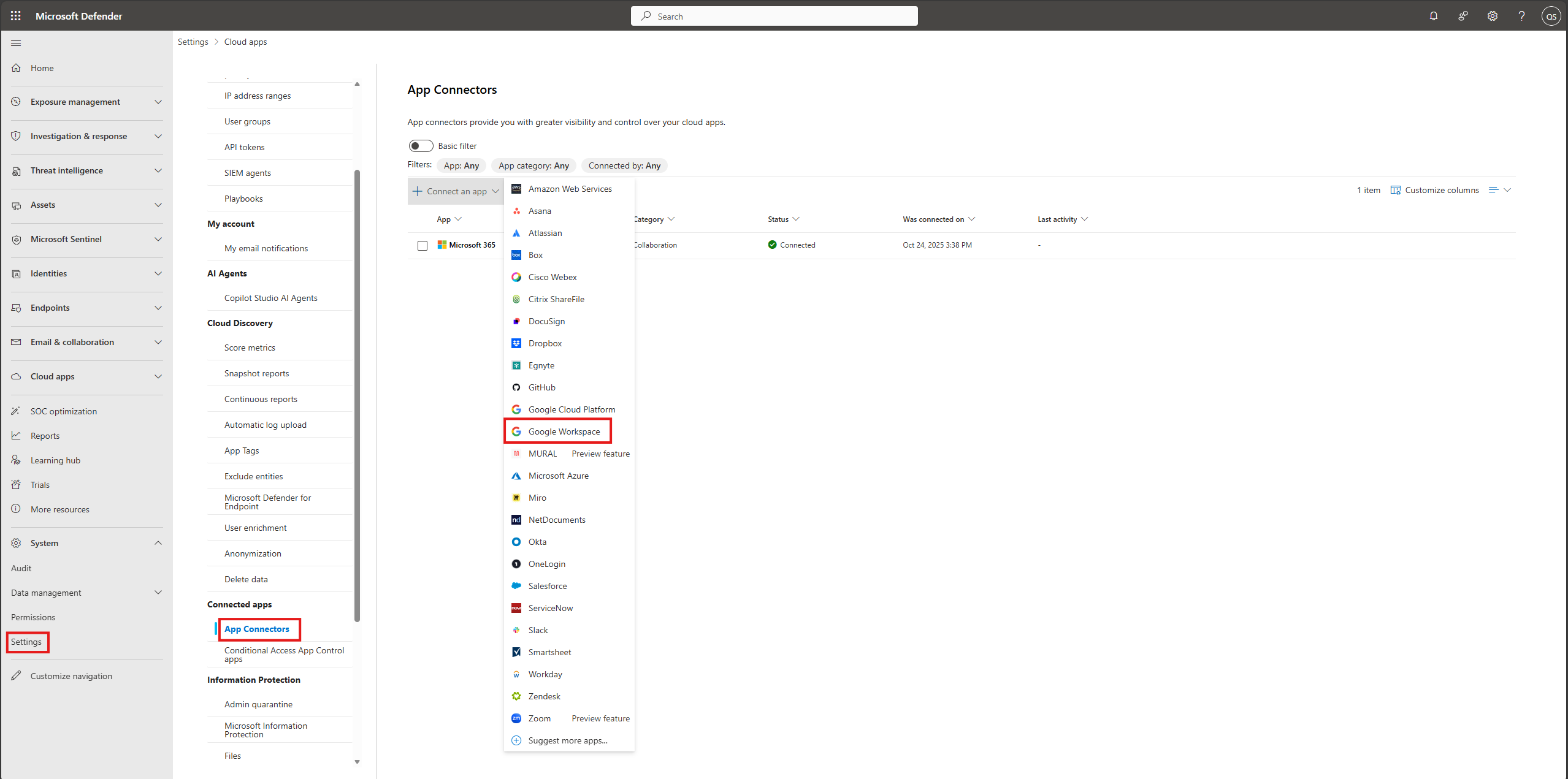

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات.

حدد +Connect an app ثم حدد Google Workspace من قائمة التطبيقات.

لتوفير تفاصيل اتصال Google Workspace، ضمن موصلات التطبيقات، قم بأحد الإجراءات التالية:

بالنسبة لمؤسسة Google Workspace التي لديها بالفعل مثيل GCP متصل

- في قائمة الموصلات، في نهاية الصف الذي يظهر فيه مثيل GCP، حدد النقاط الثلاث ثم حدد Connect Google Workspace instance.

بالنسبة لمؤسسة Google Workspace التي لا تحتوي بالفعل على مثيل GCP متصل

- في صفحة التطبيقات المتصلة ، حدد +Connect an app، ثم حدد Google Workspace.

في نافذة اسم المثيل ، امنح الموصل اسما. ثم حدد التالي.

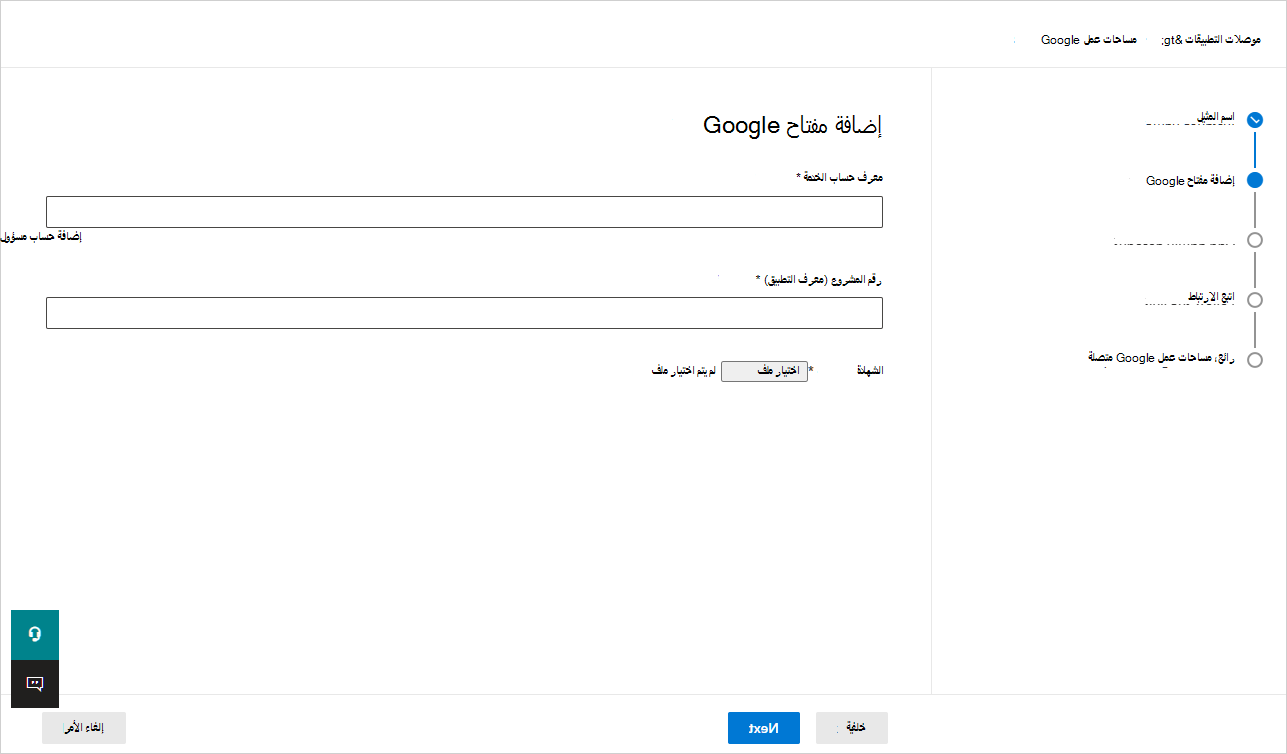

في مفتاح Add Google، املأ المعلومات التالية:

أدخل معرف حساب الخدمة، البريد الإلكتروني الذي نسخته سابقا.

أدخل رقم المشروع (معرف التطبيق) الذي نسخته سابقا.

قم بتحميل ملف شهادة P12 الذي قمت بحفظه سابقا.

أدخل عنوان البريد الإلكتروني ل Google Workspace Super مسؤول.

سيؤدي النشر باستخدام حساب ليس مسؤول Super لمساحة عمل Google إلى فشل في اختبار واجهة برمجة التطبيقات ولا يسمح Defender for Cloud Apps بالعمل بشكل صحيح. نطلب نطاقات محددة حتى مع مسؤول الفائقة، لا تزال Defender for Cloud Apps محدودة.

إذا كان لديك حساب Google Workspace Business أو Enterprise، فحدد خانة الاختيار. للحصول على معلومات حول الميزات المتوفرة في Defender for Cloud Apps ل Google Workspace Business أو Enterprise، راجع تمكين إجراءات الرؤية الفورية والحماية والحوكمة لتطبيقاتك.

حدد Connect Google Workspaces.

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات. تأكد من أن حالة موصل التطبيق المتصل متصلة.

بعد توصيل Google Workspace، ستتلقى الأحداث لمدة سبعة أيام قبل الاتصال.

بعد توصيل Google Workspace، يقوم Defender for Cloud Apps بإجراء فحص كامل. اعتمادا على عدد الملفات والمستخدمين لديك، قد يستغرق إكمال الفحص الكامل بعض الوقت. لتمكين الفحص في الوقت الفعلي تقريبا، يتم نقل الملفات التي تم الكشف عن النشاط عليها إلى بداية قائمة انتظار الفحص. على سبيل المثال، يتم مسح الملف الذي يتم تحريره أو تحديثه أو مشاركته ضوئيا على الفور. لا ينطبق هذا على الملفات التي لم يتم تعديلها بطبيعتها. على سبيل المثال، يتم مسح الملفات التي يتم عرضها أو معاينتها أو طباعتها أو تصديرها ضوئيا أثناء الفحص العادي.

يتم عرض بيانات SaaS Security Posture Management (SSPM) (معاينة) في مدخل Microsoft Defender في صفحة Secure Score. لمزيد من المعلومات، راجع إدارة وضع الأمان لتطبيقات SaaS.

إذا كان لديك أي مشاكل في توصيل التطبيق، فراجع استكشاف أخطاء موصلات التطبيقات وإصلاحها.