إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

كموفر سحابة CRM رئيسي، يتضمن ServiceNow كميات كبيرة من المعلومات الحساسة حول العملاء والعمليات الداخلية والحوادث والتقارير داخل مؤسستك. كونه تطبيقا بالغ الأهمية للأعمال، يتم الوصول إلى ServiceNow واستخدامه من قبل أشخاص داخل مؤسستك ومن قبل أشخاص آخرين خارجها (مثل الشركاء والمقاولين) لأغراض مختلفة. في كثير من الحالات، يكون لدى نسبة كبيرة من المستخدمين الذين يصلون إلى ServiceNow وعي منخفض بالأمان وقد يعرضون معلوماتك الحساسة للخطر من خلال مشاركتها عن غير قصد. في حالات أخرى، قد يتمكن المستخدمون الضارون من الوصول إلى الأصول الأكثر حساسية المتعلقة بالعملاء.

يؤدي توصيل ServiceNow إلى Defender for Cloud Apps إلى تحسين الرؤى حول أنشطة المستخدمين. كما أنه يساعد في اكتشاف التهديدات باستخدام الكشف عن الشذوذ في التعلم الآلي وحماية المعلومات، مثل تحديد وقت تحميل بيانات العملاء الحساسة إلى ServiceNow.

استخدم موصل التطبيق هذا للوصول إلى ميزات SaaS Security Posture Management (SSPM)، عبر عناصر التحكم في الأمان المنعكسة في Microsoft Secure Score. تعرّف على المزيد.

التهديدات الرئيسية

- الحسابات المخترقة والتهديدات الداخلية

- تسرب البيانات

- وعي أمني غير كاف

- إحضار جهازك (BYOD) غير المدار

كيف يساعد Defender for Cloud Apps في حماية بيئتك

- الكشف عن التهديدات السحابية والحسابات المخترقة والمشتركين في برنامج Insider الضار

- اكتشاف البيانات المنظمة والحساسة المخزنة في السحابة وتصنيفها وتسميةها وحمايتها

- فرض نهج DLP والامتثال للبيانات المخزنة في السحابة

- الحد من تعرض البيانات المشتركة وفرض نهج التعاون

- استخدام سجل تدقيق الأنشطة للتحقيقات الجنائية

إدارة وضع أمان SaaS

قم بتوصيل ServiceNow للحصول على توصيات الأمان تلقائيا ل ServiceNow في Microsoft Secure Score.

في Secure Score، حدد Recommended actions وقم بالتصفية حسب Product = ServiceNow. على سبيل المثال، تتضمن توصيات ServiceNow ما يلي:

- تمكين المصادقة متعددة العوامل

- تنشيط المكون الإضافي للدور الصريح

- تمكين المكون الإضافي عالي الأمان

- تمكين تخويل طلب البرنامج النصي

لمزيد من المعلومات، اطلع على:

التحكم في ServiceNow باستخدام النهج المضمنة وقوالب النهج

يمكنك استخدام قوالب النهج المضمنة التالية للكشف عن التهديدات المحتملة وإخطارك بها:

| نوع | الاسم |

|---|---|

| نهج الكشف عن الحالات الشاذة المضمنة |

نشاط من عناوين IP مجهولة نشاط من بلد غير متكرر |

|

نشاط من عناوين IP المشبوهة السفر المستحيل النشاط الذي يقوم به المستخدم الذي تم إنهاؤه (يتطلب Microsoft Entra ID ك IdP) محاولات تسجيل الدخول الفاشلة المتعددة الكشف عن برامج الفدية الضارة أنشطة تنزيل ملفات متعددة غير عادية |

|

| قالب نهج النشاط | تسجيل الدخول من عنوان IP محفوف بالمخاطر تنزيل جماعي من قبل مستخدم واحد |

| قالب نهج الملف | الكشف عن ملف مشترك مع مجال غير مصرح به الكشف عن ملف تمت مشاركته مع عناوين البريد الإلكتروني الشخصية الكشف عن الملفات باستخدام PII/PCI/PHI |

لمزيد من المعلومات حول إنشاء النهج، راجع إنشاء نهج.

أتمتة عناصر التحكم في الحوكمة

بالإضافة إلى مراقبة التهديدات المحتملة، يمكنك تطبيق إجراءات إدارة ServiceNow التالية وأتمتتها لمعالجة التهديدات المكتشفة:

| نوع | العمل |

|---|---|

| إدارة المستخدم | - إعلام المستخدم عند التنبيه (عبر Microsoft Entra ID) - مطالبة المستخدم بتسجيل الدخول مرة أخرى (عبر Microsoft Entra ID) - تعليق المستخدم (عبر Microsoft Entra ID) |

لمزيد من المعلومات حول معالجة التهديدات من التطبيقات، راجع التحكم في التطبيقات المتصلة.

حماية ServiceNow في الوقت الحقيقي

راجع أفضل ممارساتنا لتأمين المستخدمين الخارجيين والتعاون معهموحظر وحماية تنزيل البيانات الحساسة إلى الأجهزة غير المدارة أو الخطرة.

توصيل ServiceNow Microsoft Defender for Cloud Apps

توفر هذه المقالة إرشادات لتوصيل Microsoft Defender for Cloud Apps بحساب ServiceNow الحالي باستخدام واجهة برمجة تطبيقات موصل التطبيق. يمنحك هذا الاتصال إمكانية الرؤية والتحكم في استخدام ServiceNow. للحصول على معلومات حول كيفية حماية Defender for Cloud Apps ServiceNow، راجع حماية ServiceNow.

استخدم موصل التطبيق هذا للوصول إلى ميزات SaaS Security Posture Management (SSPM)، عبر عناصر التحكم في الأمان المنعكسة في Microsoft Secure Score. تعرّف على المزيد.

المتطلبات الأساسية

- من أجل توصيل ServiceNow مع Defender for Cloud Apps،

- يجب أن يدعم مثيل ServiceNow الوصول إلى واجهة برمجة التطبيقات.

- يجب أن يكون لديك دور مسؤول.

- يجب أن يكون لحساب المسؤول المستخدم لإجراء الاتصال أذونات لاستخدام واجهة برمجة التطبيقات.

يدعم Defender for Cloud Apps إصدارات ServiceNow التالية:

- يوريكا

- جمهورية فيجي

- جنيف

- هلسنكي

- اسطنبول

- جاكرتا

- كينغستون

- لندن

- مدريد

- نيويورك

- اورلاندو

- باريس

- كيبيك

- روما

- سان دييغو

- طوكيو

- يوتا

- فانكوفر

- واشنطن

- Xanadu

- يوكوهاما

- زيوريخ

لمزيد من المعلومات، راجع وثائق منتج ServiceNow.

تلميح

نوصي بنشر ServiceNow باستخدام رموز تطبيق OAuth المميزة، المتوفرة لفوجي والإصدارات الأحدث. لمزيد من المعلومات، راجع وثائق ServiceNow ذات الصلة.

بالنسبة للإصدارات السابقة، يتم استخدام وضع اتصال قديم يستخدم أسماء المستخدمين وكلمات المرور يتم استخدام اسم المستخدم وكلمة المرور المقدمة فقط لإنشاء رمز API المميز ولا يتم حفظهما بعد عملية الاتصال الأولية.

كيفية توصيل ServiceNow Defender for Cloud Apps باستخدام OAuth

سجل الدخول باستخدام حساب مسؤول إلى حساب ServiceNow الخاص بك.

ملاحظة

بالنسبة للإصدارات السابقة، يتوفر وضع اتصال قديم استنادا إلى المستخدم/كلمة المرور. يتم استخدام اسم المستخدم/كلمة المرور المقدمة فقط لإنشاء الرمز المميز لواجهة برمجة التطبيقات ولا يتم حفظها بعد عملية الاتصال الأولية.

قم بإنشاء ملف تعريف OAuth جديد ثم حدد إنشاء نقطة نهاية واجهة برمجة تطبيقات OAuth للعملاء الخارجيين.

املأ حقول سجل جديد لسجلات التطبيقات التالية:

أدخل اسما لملف تعريف OAuth، على سبيل المثال، CloudAppSecurity.

انسخ معرف العميل. ستحتاج إليه لاحقا.

في حقل سر العميل ، أدخل سلسلة. إذا تركت فارغة، يتم إنشاء سر عشوائي تلقائيا. انسخه واحفظه لاحقا.

قم بزيادة عمر الرمز المميز للوصول إلى 3600 على الأقل.

حدد اسم OAuth الذي تم تعريفه، وغير Refresh Token Lifespan إلى 7776000 ثانية (90 يوما).

قم بإنشاء إجراء داخلي للتأكد من أن الاتصال يظل نشطا.

- تأكد من إبطال رمز التحديث القديم قبل انتهاء الصلاحية المتوقع للرمز المميز للتحديث.

- في مدخل Microsoft Defender، قم بتحرير الموصل الموجود، باستخدام نفس معرف العميل وسر العميل. سيؤدي ذلك إلى إنشاء رمز تحديث مميز جديد.

ملاحظة

هذه عملية متكررة كل 90 يوما. بدون ذلك، سيتوقف اتصال ServiceNow عن العمل.

توصيل ServiceNow Microsoft Defender for Cloud Apps

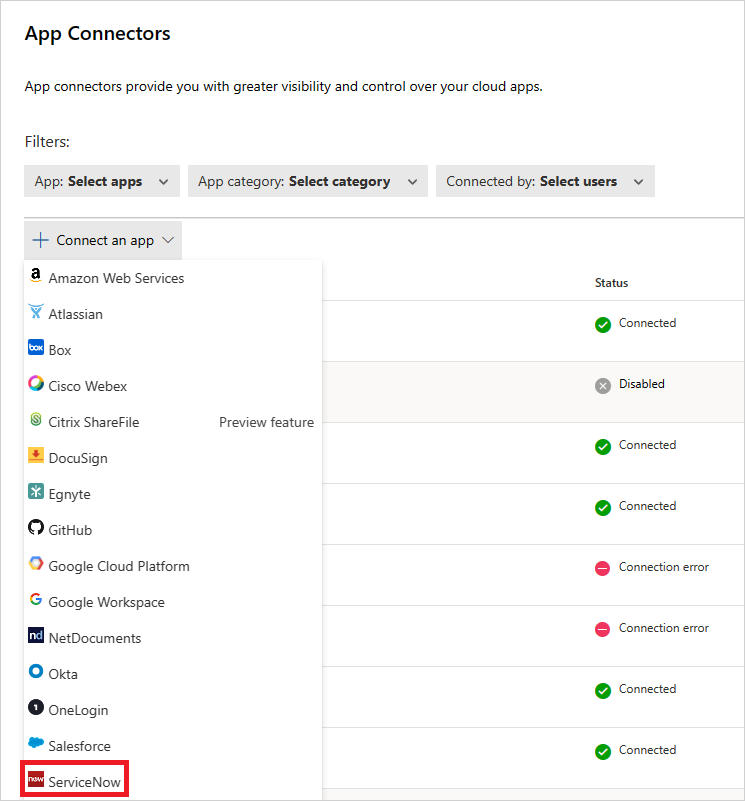

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات.

في صفحة App connectors ، حدد +Connect an app، ثم ServiceNow.

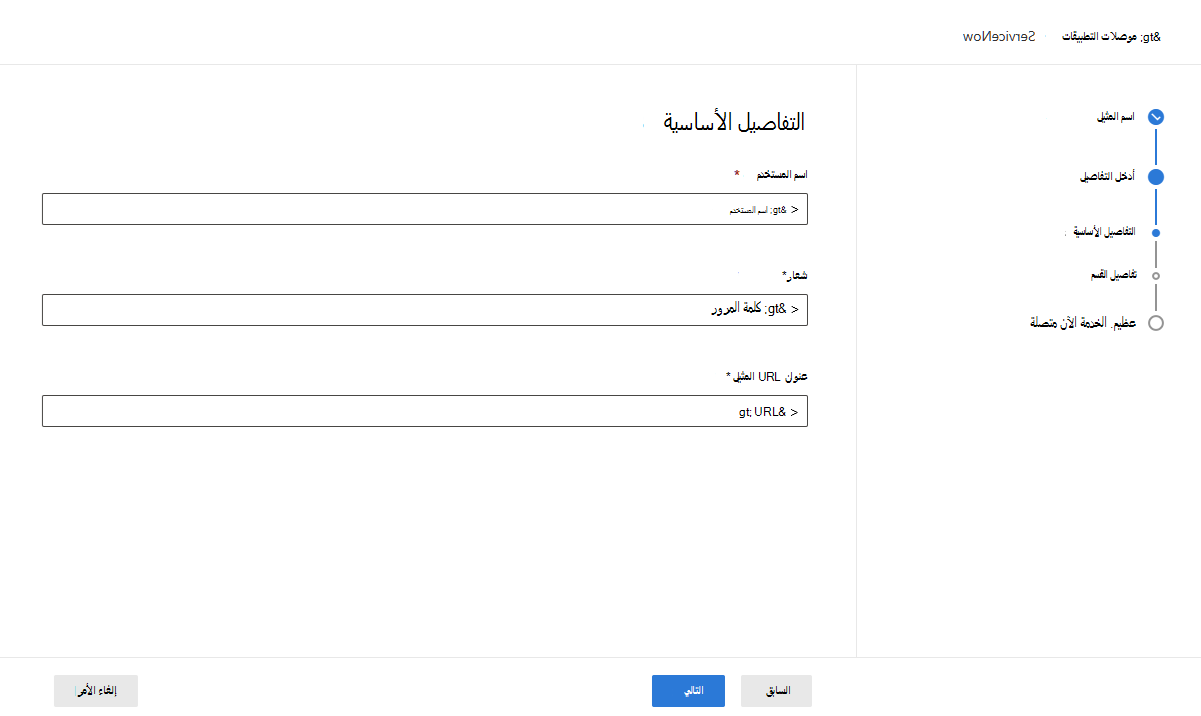

في النافذة التالية، امنح الاتصال اسما وحدد التالي.

في صفحة Enter details ، حدد Connect using OAuth token (recommended). حدد التالي.

للعثور على معرف مستخدم ServiceNow، في مدخل ServiceNow، انتقل إلى المستخدمين ثم حدد موقع اسمك في الجدول.

في صفحة OAuth Details ، أدخل معرف العميلوسر العميل. حدد التالي.

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات. تأكد من أن حالة موصل التطبيق المتصل متصلة.

بعد توصيل ServiceNow، ستتلقى الأحداث لمدة ساعة واحدة قبل الاتصال.

اتصال ServiceNow القديم

لتوصيل ServiceNow Defender for Cloud Apps، يجب أن يكون لديك أذونات على مستوى المسؤول وتأكد من أن مثيل ServiceNow يدعم الوصول إلى واجهة برمجة التطبيقات.

سجل الدخول باستخدام حساب مسؤول إلى حساب ServiceNow الخاص بك.

إنشاء حساب خدمة جديد Defender for Cloud Apps وإرفاق دور مسؤول بالحساب الذي تم إنشاؤه حديثا.

تأكد من تشغيل المكون الإضافي REST API.

الخطوات التالية

إذا كان لديك أي مشاكل في توصيل التطبيق، فراجع استكشاف أخطاء موصلات التطبيقات وإصلاحها.