إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

هام

تتعلق بعض المعلومات بالمنتج الذي تم إصداره مسبقا، والذي قد يتم تعديله بشكل كبير قبل إصداره تجاريا. لا تقدم Microsoft أي ضمانات، سواءً كانت صريحة أم ضمنية، فيما يتعلق بالمعلومات الواردة هنا.

نظرة عامة

تقوم Microsoft بإحضار وظيفة Network Protection إلى Linux.

تساعد حماية الشبكة على تقليل سطح الهجوم على أجهزتك من الأحداث المستندة إلى الإنترنت. يمنع الموظفين من استخدام أي تطبيق للوصول إلى المجالات الخطرة التي قد تستضيف:

- رسائل التصيد الاحتيالي

- يستغل

- محتوى ضار آخر على الإنترنت

تعمل حماية الشبكة على توسيع نطاق Microsoft Defender SmartScreen لحظر جميع حركة مرور HTTP (حركات) HTTP الصادرة التي تحاول الاتصال بمصادر ذات سمعة منخفضة. تستند الكتل على نسبة استخدام شبكة HTTP (حركات) HTTP الصادرة إلى المجال أو اسم المضيف.

تصفية محتوى الويب لنظام التشغيل Linux

يمكنك استخدام تصفية محتوى الويب للاختبار باستخدام حماية الشبكة لنظام التشغيل Linux. راجع تصفية محتوى ويب.

المشاكل المعروفة

- يتم تنفيذ حماية الشبكة كنفق شبكة خاصة ظاهرية (VPN). تتوفر خيارات توجيه الحزم المتقدمة باستخدام البرامج النصية nftables/iptables المخصصة.

- حاليا، لا تتوفر تجربة المستخدم النهائي block/warn.

ملاحظة

تفتقر معظم عمليات تثبيت خادم Linux إلى واجهة مستخدم رسومية ومستعرض ويب. لتقييم فعالية الحماية من تهديدات الويب باستخدام Linux، نوصي بالاختبار على خادم غير إنتاجي مع واجهة مستخدم رسومية ومستعرض ويب.

المتطلبات الأساسية

- الترخيص: يجب أن يكون لديك اشتراك مدفوع أو تجريبي لمستأجر Defender لنقطة النهاية.

- المتطلبات الأساسية: المتطلبات الأساسية ل Defender لنقطة النهاية على Linux

- Microsoft Defender لنقطة النهاية إصدار عميل Linux: 101.78.13 أو أحدث على قناة Insiders-Slow أو insiders-Fast.

هام

من أجل تقييم حماية الشبكة لنظام Linux، أرسل بريدا إلكترونيا إلى xplatpreviewsupport@microsoft.com باستخدام معرف مؤسستك. سنقوم بتمكين الميزة على أساس المستأجر الخاص بك لكل طلب. تتوفر ميزة حماية الشبكة في المعاينة فقط لخوادم Linux المستندة إلى AMD64.

تعليمات

توزيع Linux يدويا، راجع توزيع Microsoft Defender لنقطة النهاية على Linux يدويا

يوضح المثال التالي تسلسل الأوامر المطلوبة لحزمة mdatp على ubuntu 20.04 لقناة insiders-Fast.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

إعداد الجهاز

لإلحاق الجهاز، يجب تنزيل حزمة إلحاق Python لخادم Linux من مدخل Microsoft Defender. انتقل إلى Settings>إدارة الجهاز>Onboarding، ثم قم بتشغيل الأمر التالي:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

التحقق

تحقق من أن حماية الشبكة لها تأثير على المواقع المحظورة دائما:

فحص سجلات التشخيص

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

للخروج من وضع التحقق من الصحة

تعطيل حماية الشبكة وإعادة تشغيل اتصال الشبكة:

sudo mdatp config network-protection enforcement-level --value disabled

التكوين المتقدم

بشكل افتراضي، تكون حماية شبكة Linux نشطة على البوابة الافتراضية؛ يتم تكوين التوجيه والنفق داخليا. لتخصيص واجهات الشبكة، قم بتغيير المعلمة networkSetupMode من ملف التكوين /opt/microsoft/mdatp/conf/ وإعادة تشغيل الخدمة:

sudo systemctl restart mdatp

يمكن ملف التكوين أيضا المستخدم من تخصيص:

- إعداد الوكيل

- مخازن شهادات SSL

- اسم جهاز الاتصال النفقي

- IP

- والمزيد

تم اختبار القيم الافتراضية لجميع التوزيعات كما هو موضح في Microsoft Defender لنقطة النهاية على Linux

مدخل Microsoft Defender

تأكد أيضا من تمكين تبديل "مؤشرات الشبكة المخصصة" في Microsoft Defender>إعدادات>>نقاط النهايةالمتقدمة.

هام

يتحكم تبديل "مؤشرات الشبكة المخصصة" أعلاه في تمكين المؤشرات المخصصةلجميع الأنظمة الأساسية مع دعم حماية الشبكة، بما في ذلك Windows. تذكير بأنه - على Windows - لكي يتم فرض المؤشرات، يجب أيضا تمكين حماية الشبكة بشكل صريح.

كيفية استكشاف الميزات

تعرف على كيفية حماية مؤسستك من تهديدات الويب باستخدام الحماية من تهديدات الويب.

- تعد الحماية من تهديدات الويب جزءا من حماية الويب في Microsoft Defender لنقطة النهاية. ويستخدم حماية الشبكة لتأمين أجهزتك من تهديدات الويب.

قم بتشغيل تدفق المؤشرات المخصصة للاختراق للحصول على كتل على نوع المؤشر المخصص.

استكشاف تصفية محتوى الويب.

ملاحظة

إذا كنت تقوم بإزالة نهج أو تغيير مجموعات الأجهزة في نفس الوقت، فقد يتسبب هذا في تأخير في نشر النهج. تلميح Pro: يمكنك نشر نهج دون تحديد أي فئة على مجموعة أجهزة. سيؤدي هذا الإجراء إلى إنشاء نهج تدقيق فقط، لمساعدتك على فهم سلوك المستخدم قبل إنشاء نهج حظر.

يتم دعم إنشاء مجموعة الأجهزة في خطة Defender لنقطة النهاية 1 والخطة 2.

دمج Microsoft Defender لنقطة النهاية مع Defender for Cloud Apps وستمتلك أجهزة macOS الممكنة لحماية الشبكة قدرات إنفاذ نهج نقطة النهاية.

ملاحظة

الاكتشاف والميزات الأخرى غير مدعومة حاليا على هذه الأنظمة الأساسية.

سيناريوهات

يتم دعم السيناريوهات التالية أثناء المعاينة العامة:

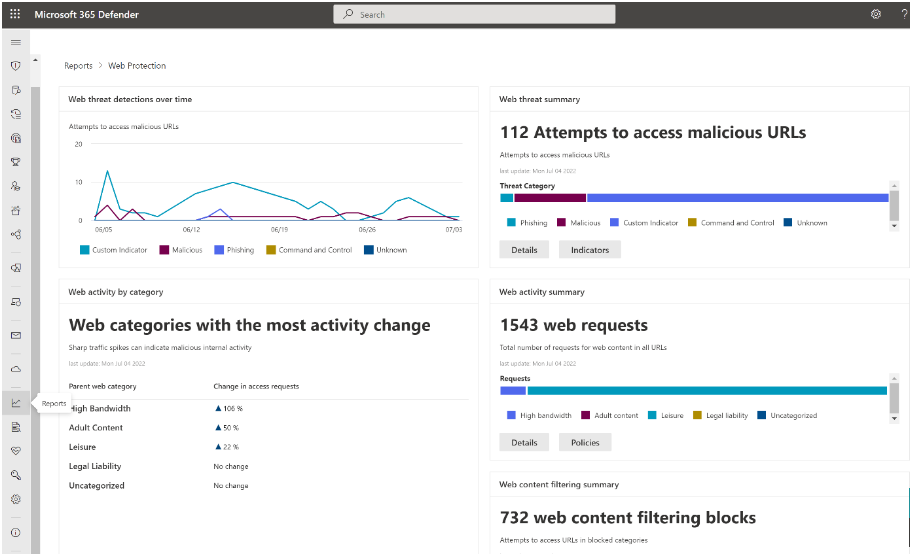

الحماية من المخاطر على الويب

تعد الحماية من تهديدات الويب جزءا من حماية الويب في Microsoft Defender لنقطة النهاية. ويستخدم حماية الشبكة لتأمين أجهزتك من تهديدات الويب. من خلال التكامل مع Microsoft Edge ومستعرضات الجهات الخارجية الشائعة مثل Chrome وFirefox، توقف الحماية من تهديدات الويب تهديدات الويب دون وكيل ويب. يمكن للحماية من تهديدات الويب حماية الأجهزة أثناء وجودها في أماكن العمل أو خارجها. توقف الحماية من تهديدات الويب الوصول إلى الأنواع التالية من المواقع:

- مواقع التصيد الاحتيالي

- متجهات البرامج الضارة

- مواقع الاستغلال

- مواقع غير موثوق بها أو منخفضة السمعة

- المواقع التي حظرتها في قائمة المؤشرات المخصصة

لمزيد من المعلومات، راجع حماية مؤسستك من تهديد الويب

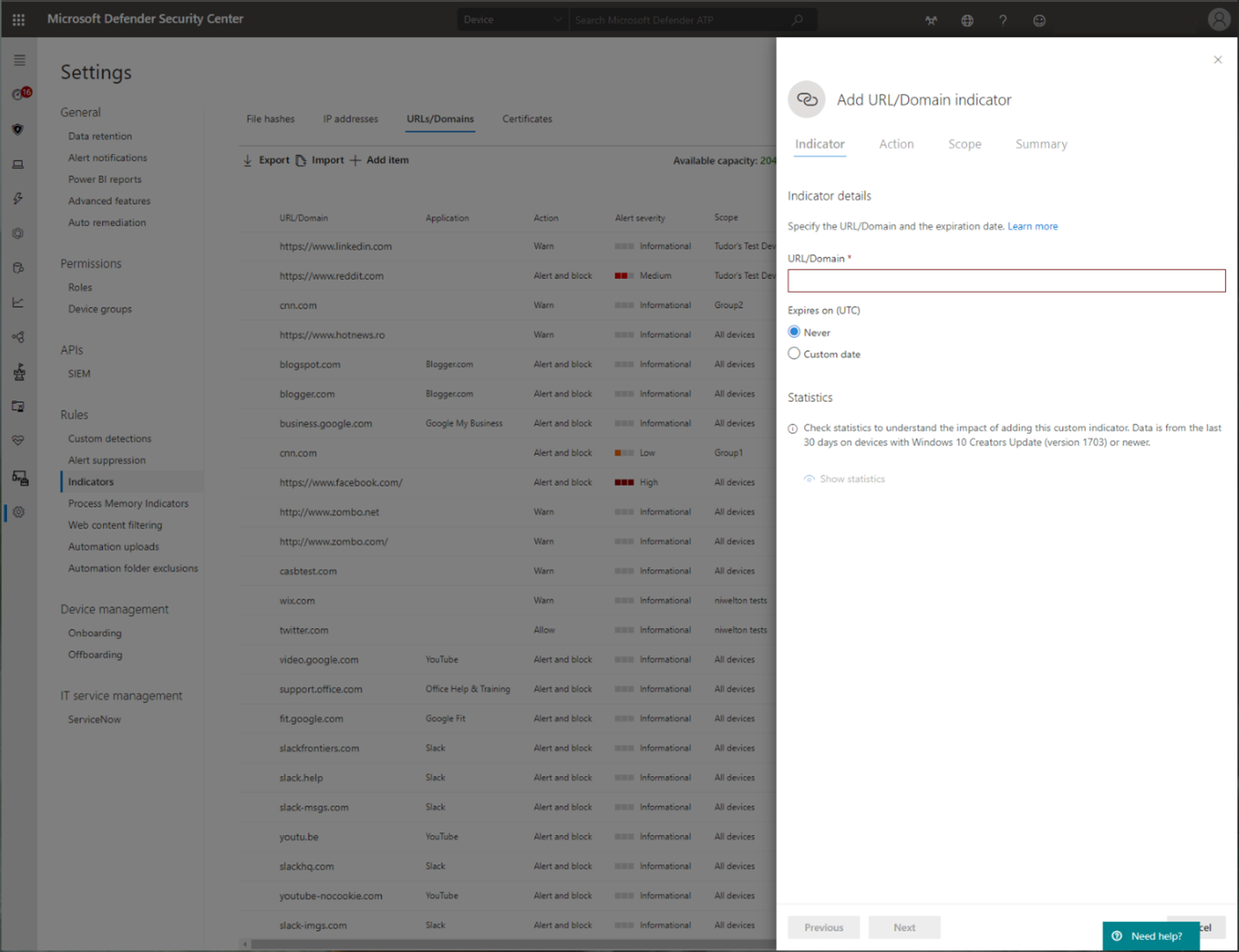

مؤشرات مخصصة للتسوية

مؤشر مطابقة التسوية (IoCs) هو ميزة أساسية في كل حل لحماية نقطة النهاية. تمنح هذه الإمكانية SecOps القدرة على تعيين قائمة بالمؤشرات للكشف والحظر (الوقاية والاستجابة).

إنشاء مؤشرات تحدد الكشف عن الكيانات ومنعها واستبعادها. يمكنك تحديد الإجراء الذي سيتم اتخاذه بالإضافة إلى مدة وقت تطبيق الإجراء ونطاق مجموعة الأجهزة لتطبيقه عليها.

المصادر المدعومة حاليا هي محرك الكشف عن السحابة ل Defender لنقطة النهاية، ومحرك التحقيق والمعالجة التلقائي، ومحرك منع نقطة النهاية (Microsoft Defender مكافحة الفيروسات).

لمزيد من المعلومات، راجع: إنشاء مؤشرات لعناوين IP وعناوين URL/المجالات.

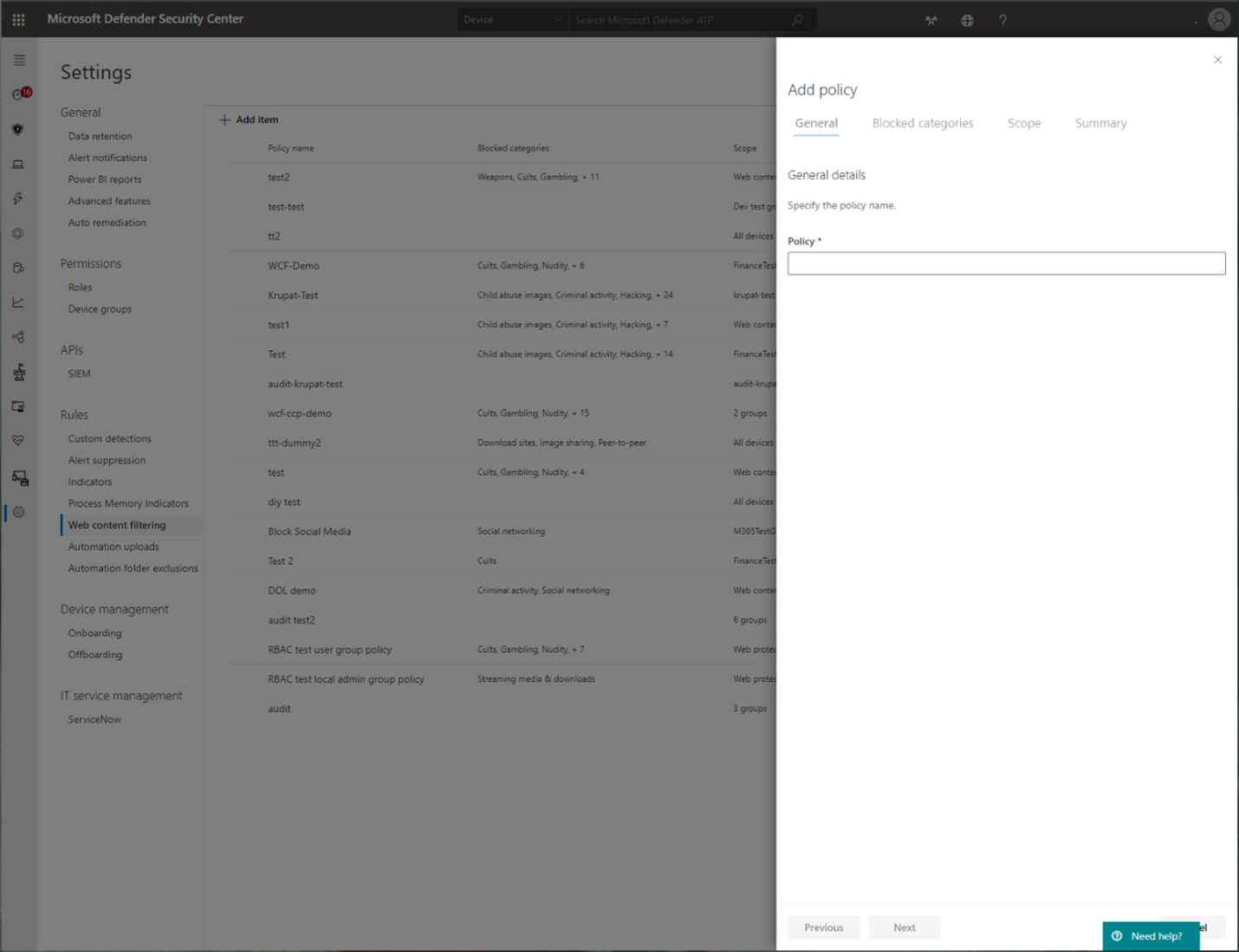

تصفية محتوى ويب

تعد تصفية محتوى الويب جزءا من قدرات حماية الويب في Microsoft Defender لنقطة النهاية Microsoft Defender for Business. تمكن تصفية محتوى الويب مؤسستك من تعقب الوصول إلى مواقع الويب وتنظيمه استنادا إلى فئات المحتوى الخاصة بها. قد تكون العديد من مواقع الويب هذه (حتى لو لم تكن ضارة) مشكلة بسبب لوائح التوافق أو استخدام النطاق الترددي أو مخاوف أخرى.

قم بتكوين النهج عبر مجموعات أجهزتك لحظر فئات معينة. يمنع حظر فئة المستخدمين ضمن مجموعات الأجهزة المحددة من الوصول إلى عناوين URL المقترنة بالفئة. بالنسبة لأي فئة لم يتم حظرها، يتم تدقيق عناوين URL تلقائيا. يمكن للمستخدمين الوصول إلى عناوين URL دون تعطيل، وستجمع إحصائيات الوصول للمساعدة في إنشاء قرار نهج أكثر تخصيصا. سيرى المستخدمون إعلام كتلة إذا كان عنصر في الصفحة التي يعرضونها يقوم بإجراء مكالمات إلى مورد محظور.

تتوفر تصفية محتوى الويب على مستعرضات الويب الرئيسية، مع كتل يتم تنفيذها بواسطة Windows Defender SmartScreen (Microsoft Edge) وحماية الشبكة (Chrome وFirefox وشجعان و Opera). لمزيد من المعلومات حول دعم المستعرض، راجع المتطلبات الأساسية.

لمزيد من المعلومات حول إعداد التقارير، راجع تصفية محتوى الويب.

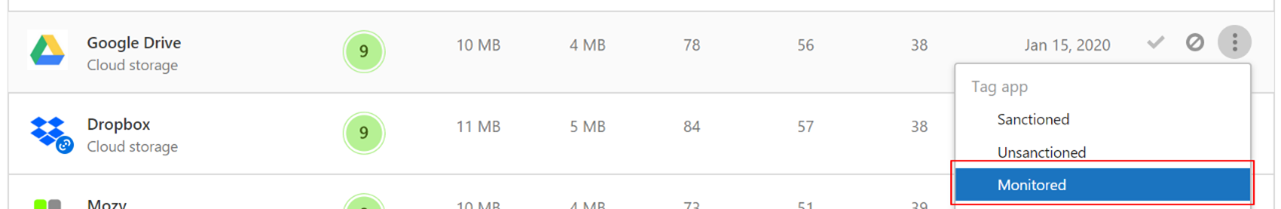

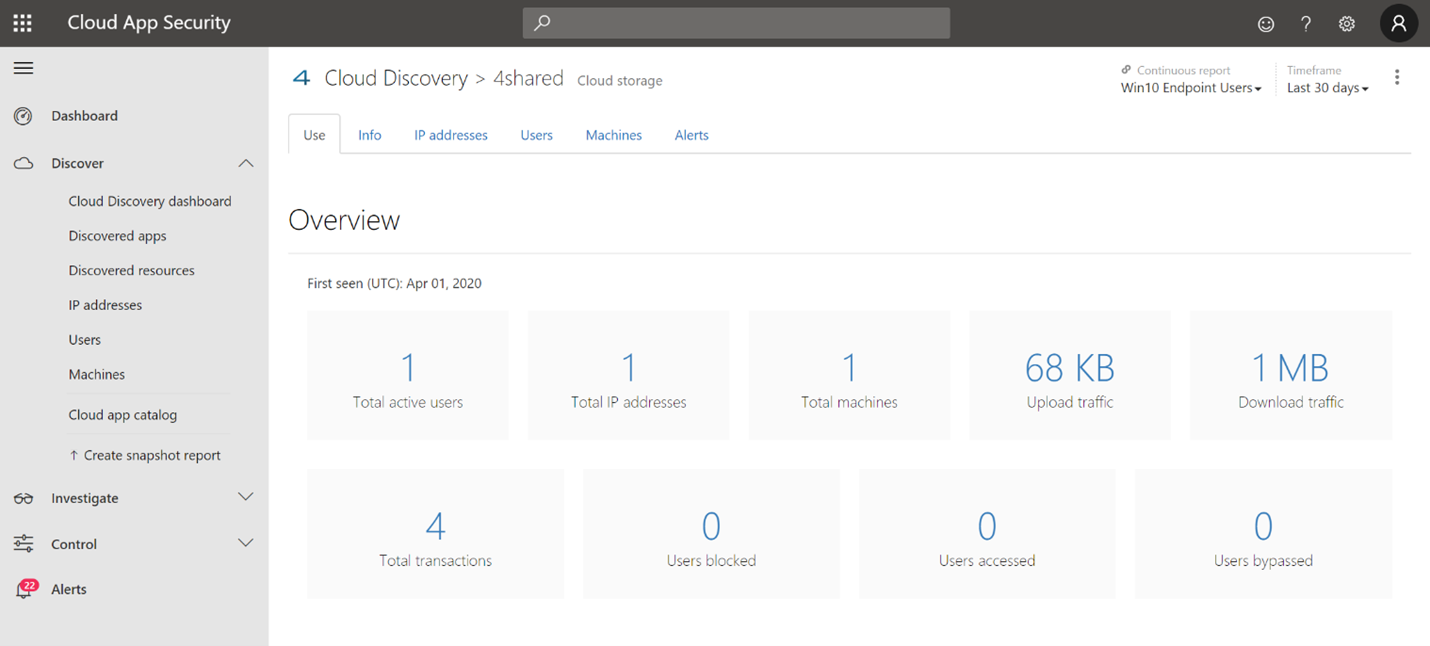

Microsoft Defender for Cloud Apps

يحدد كتالوج تطبيقات Microsoft Defender for Cloud Apps / Cloud التطبيقات التي تريد تحذير المستخدمين النهائيين عند الوصول إليها باستخدام Microsoft Defender XDR لنقطة النهاية، ووضع علامة عليها كمراقبة. ستتم مزامنة المجالات المدرجة ضمن التطبيقات المراقبة لاحقا إلى Microsoft Defender XDR لنقطة النهاية:

في غضون 10-15 دقيقة، سيتم سرد هذه المجالات في Microsoft Defender XDR ضمن عناوين URL للمؤشرات>/المجالات مع Action=Warn. ضمن اتفاقية مستوى الخدمة (راجع التفاصيل في نهاية هذه المقالة).