إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على نسخة تجريبية مجانية.

نظرة عامة على حماية الشبكة

تساعد حماية الشبكة على حماية الأجهزة من خلال منع الاتصالات بالمواقع الضارة أو المشبوهة. ومن أمثلة المجالات الخطرة المجالات التي تستضيف رسائل التصيد الاحتيالي أو التنزيلات الضارة أو الرسائل الخادعة التقنية أو المحتوى الضار الآخر. تعمل حماية الشبكة على توسيع نطاق Microsoft Defender SmartScreen لحظر جميع حركة مرور HTTP(S) الصادرة التي تحاول الاتصال بمصادر سيئة السمعة (استنادا إلى المجال أو اسم المضيف).

تعمل حماية الشبكة على توسيع الحماية في حماية الويب إلى مستوى نظام التشغيل، وهي مكون أساسي لتصفية محتوى الويب (WCF). يوفر وظيفة حماية الويب الموجودة في Microsoft Edge للمستعرضات والتطبيقات غير المدعومة الأخرى. توفر حماية الشبكة أيضا رؤية وحظر مؤشرات التسوية (IOCs) عند استخدامها مع اكتشاف نقطة النهاية والاستجابة لها. على سبيل المثال، تعمل حماية الشبكة مع المؤشرات المخصصة لحظر مجالات أو أسماء مضيفين محددة.

شاهد هذا الفيديو لمعرفة كيفية مساعدة حماية الشبكة في تقليل سطح الهجوم لأجهزتك من رسائل التصيد الاحتيالي والمآثر والمحتوى الضار الآخر:

تلميح

لتشغيل حماية الشبكة، راجع تشغيل حماية الشبكة.

المتطلبات الأساسية

أنظمة التشغيل المدعومة

- بالنسبة لنظام التشغيل

- ماك

- ينكس

تغطية حماية الشبكة

يلخص الجدول التالي مجالات حماية الشبكة للتغطية:

| الميزة | Microsoft Edge | المستعرضات غير التابعة ل Microsoft | عمليات غير عابسة (على سبيل المثال، PowerShell) |

|---|---|---|---|

| الحماية من تهديدات الويب | يجب تمكين SmartScreen | يجب أن تكون حماية الشبكة في وضع الحظر | يجب أن تكون حماية الشبكة في وضع الحظر |

| مؤشرات مخصصة | يجب تمكين SmartScreen | يجب أن تكون حماية الشبكة في وضع الحظر | يجب أن تكون حماية الشبكة في وضع الحظر |

| تصفية محتوى الويب | يجب تمكين SmartScreen | يجب أن تكون حماية الشبكة في وضع الحظر | غير معتمد |

للتأكد من تمكين SmartScreen ل Microsoft Edge، استخدم نهج Edge: تمكين SmartScreen.

ملاحظة

على Windows، لا تراقب حماية الشبكة Microsoft Edge. بالنسبة للعمليات الأخرى غير Microsoft Edge وInternet Explorer، تستفيد سيناريوهات حماية الويب من حماية الشبكة للفحص والإنفاذ. على Mac وLinux، يدمج مستعرض Microsoft Edge الحماية من تهديدات الويب فقط. يجب تمكين حماية الشبكة في وضع الحظر لدعم المؤشرات المخصصة وتصفية محتوى الويب في Edge والمستعرضات الأخرى.

المشكلات المعروفة & القيود

- عناوين IP مدعومة لجميع البروتوكولات الثلاثة (TCP وHTTP وHTTPS (TLS))

- يتم دعم عناوين IP واحدة فقط (لا توجد كتل CIDR أو نطاقات IP) في المؤشرات المخصصة

- يمكن حظر عناوين URL HTTP (بما في ذلك مسار URL الكامل) لأي مستعرض أو عملية

- يمكن حظر أسماء المجالات المؤهلة بالكامل HTTPS (FQDN) في مستعرضات غير Microsoft (لا يمكن حظر المؤشرات التي تحدد مسار URL الكامل إلا في Microsoft Edge)

- يتطلب حظر FQDNs في المستعرضات غير التابعة ل Microsoft تعطيل QUIC و Encrypted Client Hello في تلك المستعرضات

- يمكن حظر FQDNs المحملة عبر دمج اتصال HTTP2 فقط في Microsoft Edge

- ستقوم حماية الشبكة بحظر الاتصالات على جميع المنافذ (وليس فقط 80 و443).

قد يكون هناك ما يصل إلى ساعتين من زمن الانتقال (عادة أقل) بين وقت إضافة مؤشر/نهج وحظر عنوان URL/IP مطابق.

متطلبات حماية الشبكة

تتطلب حماية الشبكة الأجهزة التي تعمل بأحد أنظمة التشغيل التالية:

- Windows 10 أو 11 (Pro أو Enterprise) (راجع إصدارات Windows المدعومة)

- Windows Server 2012 R2 أو Windows Server 2016 أو الإصدار Windows Server 1803 أو أحدث (راجع إصدارات Windows المدعومة)

- macOS الإصدار 12 (مونتيري) أو أحدث (راجع Microsoft Defender لنقطة النهاية على Mac)

- إصدار Linux مدعوم (راجع Microsoft Defender لنقطة النهاية على Linux)

تتطلب حماية الشبكة أيضا Microsoft Defender مكافحة الفيروسات مع تمكين الحماية في الوقت الحقيقي.

| إصدار Windows | برنامج الحماية من الفيروسات من Microsoft Defender |

|---|---|

| Windows 10 الإصدار 1709 أو أحدث، Windows 11، Windows Server 1803 أو أحدث | تأكد من تمكين Microsoft Defender الحماية من الفيروسات في الوقت الحقيقيومراقبة السلوكوالحماية المقدمة من السحابة (نشطة) |

| Windows Server 2012 R2 و Windows Server 2016 باستخدام الحل الموحد الحديث | إصدار 4.18.2001.x.x تحديث النظام الأساسي أو أحدث |

لماذا حماية الشبكة مهمة

تعد حماية الشبكة جزءا من مجموعة حلول تقليل الأجزاء المعرضة للهجوم في Microsoft Defender لنقطة النهاية. تمكن حماية الشبكة طبقة الشبكة من حظر الاتصالات بالمجالات وعناوين IP. بشكل افتراضي، تقوم حماية الشبكة بحماية أجهزة الكمبيوتر من المجالات الضارة المعروفة باستخدام موجز SmartScreen، الذي يحظر عناوين URL الضارة بطريقة مشابهة ل SmartScreen في مستعرض Microsoft Edge. يمكن توسيع وظيفة حماية الشبكة إلى:

- حظر عناوين IP/URL من التحليل الذكي للمخاطر (المؤشرات)

- حظر الخدمات غير المخولة من Microsoft Defender for Cloud Apps

- حظر وصول المستعرض إلى مواقع الويب استنادا إلى الفئة (تصفية محتوى الويب)

تلميح

للحصول على تفاصيل حول حماية الشبكة Windows Server وLinux وmacOS والدفاع عن المخاطر المتنقلة (MTD)، راجع البحث الاستباقي عن التهديدات من خلال التتبع المتقدم.

حظر هجمات الأوامر والتحكم

يتم استخدام خوادم الأوامر والتحكم (C2) لإرسال الأوامر إلى الأنظمة التي تم اختراقها مسبقا بواسطة البرامج الضارة.

يمكن استخدام خوادم C2 لبدء الأوامر التي يمكنها:

- سرقة البيانات

- التحكم في أجهزة الكمبيوتر المخترقة في شبكة الروبوت

- تعطيل التطبيقات المشروعة

- نشر البرامج الضارة، مثل برامج الفدية الضارة

يحدد مكون حماية الشبكة ل Defender لنقطة النهاية الاتصالات بخوادم C2 المستخدمة في هجمات برامج الفدية الضارة التي يديرها الإنسان ويحظرها، باستخدام تقنيات مثل التعلم الآلي وتحديد مؤشر الاختراق الذكي (IoC).

حماية الشبكة: الكشف عن C2 ومعالجته

تطورت برامج الفدية الضارة إلى تهديد متطور يستند إلى الإنسان، ومتكيف، ويركز على نتائج واسعة النطاق، مثل الاحتفاظ بأصول المؤسسة بأكملها أو بياناتها للحصول على فدية.

يعد دعم خوادم الأوامر والتحكم (C2) جزءا مهما من تطور برامج الفدية الضارة هذا، وهو ما يمكن هذه الهجمات من التكيف مع البيئة التي تستهدفها. يؤدي قطع الارتباط إلى البنية الأساسية للأوامر والتحكم إلى إيقاف تقدم الهجوم إلى مرحلته التالية. لمزيد من المعلومات حول الكشف عن C2 ومعالجته، راجع مدونة Tech Community: الكشف عن هجمات الأوامر والتحكم في طبقة الشبكة ومعالجتها.

حماية الشبكة: الإعلامات المنبثقة الجديدة

| تعيين جديد | فئة الاستجابة | مصادر |

|---|---|---|

phishing |

Phishing |

SmartScreen |

malicious |

Malicious |

SmartScreen |

command and control |

C2 |

SmartScreen |

command and control |

COCO |

SmartScreen |

malicious |

Untrusted |

SmartScreen |

by your IT admin |

CustomBlockList |

|

by your IT admin |

CustomPolicy |

ملاحظة

customAllowList لا ينشئ إعلامات على نقاط النهاية.

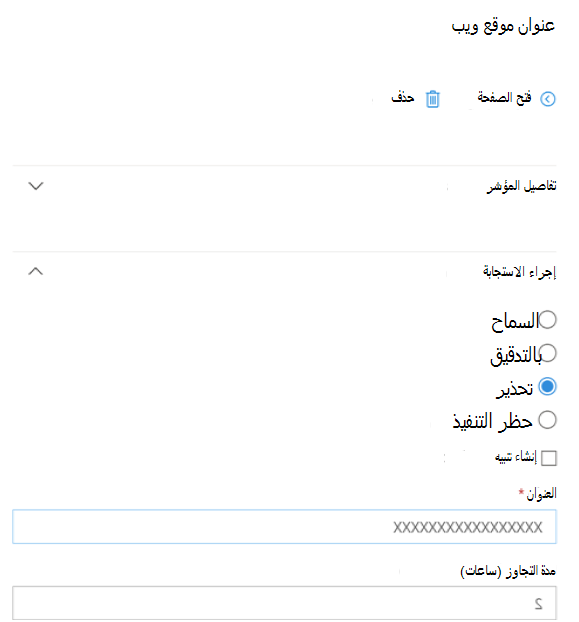

إعلامات جديدة لتحديد حماية الشبكة

عندما يحاول المستخدم النهائي زيارة موقع ويب في بيئة يتم فيها تمكين حماية الشبكة، تكون ثلاثة سيناريوهات ممكنة، كما هو موضح في الجدول التالي:

| السيناريو | ما يحدث |

|---|---|

| عنوان URL له سمعة جيدة معروفة | يسمح للمستخدم بالوصول دون إعاقة، ولا يوجد إعلام منبثق معروض على نقطة النهاية. في الواقع، يتم تعيين المجال أو عنوان URL إلى مسموح به. |

| عنوان URL له سمعة غير معروفة أو غير مؤكدة | يتم حظر وصول المستخدم، ولكن مع القدرة على التحايل على (إلغاء حظر) الكتلة. في الواقع، يتم تعيين المجال أو عنوان url إلى Audit. |

| عنوان URL له سمعة سيئة معروفة (ضارة) | يتم منع المستخدم من الوصول. في الواقع، يتم تعيين المجال أو عنوان url إلى حظر. |

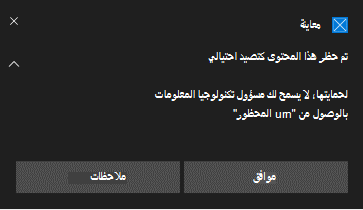

تحذير التجربة

يزور المستخدم موقع ويب. إذا كان عنوان url له سمعة غير معروفة أو غير مؤكدة، فإن الإعلام المنبثق يقدم للمستخدم الخيارات التالية:

- موافق: يتم إصدار الإعلام المنبثق (تمت إزالته)، ويتم إنهاء محاولة الوصول إلى الموقع.

- إلغاء الحظر: يمكن للمستخدم الوصول إلى الموقع لمدة 24 ساعة؛ عند هذه النقطة يتم إعادة تمكين الكتلة. يمكن للمستخدم الاستمرار في استخدام إلغاء الحظر للوصول إلى الموقع حتى الوقت الذي يحظر فيه المسؤول (كتل) الموقع، وبالتالي إزالة خيار إلغاء الحظر.

- الملاحظات: يقدم الإعلام المنبثق للمستخدم ارتباطا لإرسال تذكرة، يمكن للمستخدم استخدامها لإرسال ملاحظات إلى المسؤول في محاولة لتبرير الوصول إلى الموقع.

ملاحظة

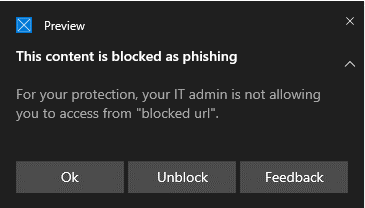

تستخدم الصور الموضحة

warnفي هذه المقالة لكل من التجربة والخبرةblock"عنوان url المحظور" كنص عنصر نائب مثال. في بيئة تعمل، يتم سرد عنوان URL أو المجال الفعلي.لتلقي هذا الإعلام المنبثق، تأكد من تمكين خيار الملفات أو الأنشطة المحظورة ضمن إشعارات الحماية من الفيروسات & التهديدات عن طريق تعيين مفتاح التسجيل المقابل:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Defender Security Center\Virus and threat protection\FilesBlockedNotificationDisabled = 0لمزيد من المعلومات، راجع أمن Windows إعدادات التطبيق.

استخدام CSP لتمكين Convert warn verdict to block

بشكل افتراضي، تؤدي أحكام SmartScreen للمواقع الضارة إلى تحذير يمكن للمستخدم تجاوزه. يمكن تعيين نهج لتحويل التحذير إلى كتل، ومنع مثل هذه التجاوزات.

بالنسبة إلى المستعرضات غير التابعة ل Edge، راجع Defender CSP: Configuration/EnableConvertWarnToBlock.

بالنسبة لمستعرضات Edge، راجع نهج Edge: منع تجاوز موجه SmartScreen.

استخدام نهج المجموعة لتمكين تحويل حكم التحذير إلى حظر

من خلال تمكين هذا الإعداد، تمنع حماية الشبكة نسبة استخدام الشبكة بدلا من عرض تحذير.

على كمبيوتر إدارة نهج المجموعة، افتح وحدة تحكم إدارة نهج المجموعة.

انقر بزر الماوس الأيمن فوق نهج المجموعة Object الذي تريد تكوينه، ثم حدد Edit.

في محرر إدارة نهج المجموعة انتقل إلى تكوين الكمبيوتر ثم حدد القوالب الإدارية.

قم بتوسيع الشجرة إلى مكونات> Windows Microsoft Defenderنظام فحص شبكةمكافحة الفيروسات>.

انقر نقرا مزدوجا فوق تحويل حكم التحذير لحظره وتعيين الخيار إلى ممكن.

حدد موافق.

تجربة الحظر

عندما يزور مستخدم موقع ويب يتمتع عنوان URL الخاص به بسمعة سيئة، يقدم إعلام منبثق للمستخدم الخيارات التالية:

- موافق: يتم إصدار الإعلام المنبثق (تمت إزالته)، ويتم إنهاء محاولة الوصول إلى الموقع.

- الملاحظات: يقدم الإعلام المنبثق للمستخدم ارتباطا لإرسال تذكرة، يمكن للمستخدم استخدامها لإرسال ملاحظات إلى المسؤول في محاولة لتبرير الوصول إلى الموقع.

يمكن لفريق عمليات الأمان تخصيص الإعلام المعروض للاتصال المحظور بتفاصيل مؤسستك ومعلومات الاتصال.

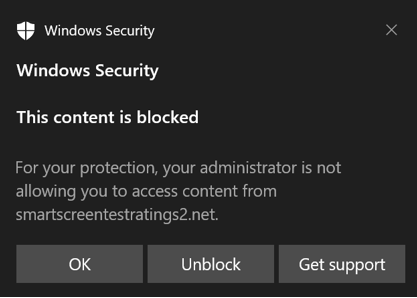

إلغاء حظر SmartScreen

باستخدام المؤشرات في Defender لنقطة النهاية، يمكن للمسؤولين السماح للمستخدمين النهائيين بتجاوز التحذيرات التي تم إنشاؤها لبعض عناوين URL وعناوين IP. اعتمادا على سبب حظر عنوان URL، عند مواجهة كتلة SmartScreen، يمكن أن توفر للمستخدم القدرة على إلغاء حظر الموقع لمدة تصل إلى 24 ساعة. في مثل هذه الحالات، يظهر إعلام منبثق أمن Windows، مما يسمح للمستخدم بتحديد إلغاء الحظر. في مثل هذه الحالات، يتم إلغاء حظر عنوان URL أو IP للفترة الزمنية المحددة.

يمكن للمسؤولين Microsoft Defender لنقطة النهاية إلغاء حظر أي عنوان URL في مدخل Microsoft Defender باستخدام مؤشر السماح لعناوين IP وعناوين URL والمجالات.

راجع إنشاء مؤشرات لعناوين IP وعناوين URL/المجالات.

استخدام حماية الشبكة

يتم تمكين حماية الشبكة لكل جهاز، والذي يتم عادة باستخدام البنية الأساسية للإدارة. للحصول على الأساليب المدعومة، راجع تشغيل حماية الشبكة.

ملاحظة

يجب أن يكون برنامج الحماية من الفيروسات Microsoft Defender في الوضع النشط لتمكين حماية الشبكة.

يمكنك تمكين حماية الشبكة في audit الوضع أو block الوضع. إذا كنت ترغب في تقييم تأثير تمكين حماية الشبكة قبل حظر عناوين IP أو عناوين URL فعليا، يمكنك تمكين حماية الشبكة في وضع التدقيق. يسجل وضع التدقيق كلما اتصل المستخدمون النهائيون بعنوان أو موقع سيتم حظره بخلاف ذلك بواسطة حماية الشبكة. لفرض حظر المؤشرات المخصصة أو فئات تصفية محتوى الويب، يجب أن تكون حماية الشبكة في block الوضع .

للحصول على معلومات حول حماية الشبكة لنظامي التشغيل Linux وmacOS، راجع المقالات التالية:

الصيد المتقدم

إذا كنت تستخدم تتبعا متقدما لتحديد أحداث التدقيق، فلديك محفوظات تصل إلى 30 يوما متاحة من وحدة التحكم. راجع التتبع المتقدم.

يمكنك العثور على أحداث التدقيق في التتبع المتقدم في مدخل Defender لنقطة النهاية (https://security.microsoft.com).

أحداث التدقيق موجودة في DeviceEvents مع ActionType من ExploitGuardNetworkProtectionAudited. يتم عرض الكتل باستخدام ActionType من ExploitGuardNetworkProtectionBlocked.

فيما يلي مثال على استعلام لعرض أحداث Network Protection للمستعرضات غير التابعة ل Microsoft:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

تلميح

تحتوي هذه الإدخالات على بيانات في عمود AdditionalFields الذي يوفر المزيد من المعلومات حول الإجراء، بما في ذلك الحقول: IsAudit و ResponseCategory و DisplayName.

فيما يلي مثال آخر:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

تخبرك فئة الاستجابة بما تسبب في الحدث، كما هو الحال في هذا المثال:

| فئة الاستجابة | الميزة المسؤولة عن الحدث |

|---|---|

CustomPolicy |

Wcf |

CustomBlockList |

مؤشرات مخصصة |

CasbPolicy |

Defender for Cloud Apps |

Malicious |

تهديدات الويب |

Phishing |

تهديدات الويب |

لمزيد من المعلومات، راجع استكشاف أخطاء كتل نقطة النهاية وإصلاحها.

إذا كنت تستخدم مستعرض Microsoft Edge، فاستخدم هذا الاستعلام لأحداث SmartScreen Microsoft Defender:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

يمكنك استخدام القائمة الناتجة من عناوين URL وعناوين IP لتحديد ما سيتم حظره إذا تم تعيين حماية الشبكة إلى وضع الحظر على الجهاز. يمكنك أيضا معرفة الميزات التي ستحظر عناوين URL وعناوين IP. راجع القائمة لتحديد أي عناوين URL أو عناوين IP ضرورية لبيئتك. يمكنك بعد ذلك إنشاء مؤشر السماح لعناوين URL أو عناوين IP هذه. يكون للسماح بالمؤشرات الأسبقية على أي كتل. راجع ترتيب الأسبقية لحظر حماية الشبكة.

بعد إنشاء مؤشر السماح بإلغاء حظر موقع، يمكنك محاولة حل الكتلة الأصلية كما يلي:

- SmartScreen: الإبلاغ عن إيجابية خاطئة، إذا كان ذلك مناسبا

- المؤشر: تعديل المؤشر الموجود

- MCA: مراجعة التطبيق غير المخول

- WCF: إعادة تخصيص الطلب

للحصول على معلومات حول كيفية الإبلاغ عن الإيجابيات الخاطئة في بيانات SmartScreen، راجع الإبلاغ عن الإيجابيات الخاطئة.

للحصول على تفاصيل حول كيفية إنشاء تقارير Power BI الخاصة بك، راجع إنشاء تقارير مخصصة باستخدام Power BI.

تكوين حماية الشبكة

لمزيد من المعلومات حول كيفية تمكين حماية الشبكة، راجع تمكين حماية الشبكة. استخدم نهج المجموعة أو PowerShell أو MDM CSPs لتمكين حماية الشبكة وإدارتها في شبكتك.

بعد تمكين حماية الشبكة، قد تحتاج إلى تكوين الشبكة أو جدار الحماية للسماح بالاتصالات بين أجهزة نقطة النهاية وخدمات الويب:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

تكوين المستعرض المطلوب

في العمليات غير التابعة ل Microsoft Edge، تحدد Network Protection اسم المجال المؤهل بالكامل لكل اتصال HTTPS من خلال فحص محتوى تأكيد اتصال TLS الذي يحدث بعد تأكيد اتصال TCP/IP. يتطلب ذلك أن يستخدم اتصال HTTPS TCP/IP (وليس UDP/QUIC) وألا يتم تشفير رسالة ClientHello. لتعطيل QUIC و Encrypted Client Hello في Google Chrome، راجع QuicAllowed و EncryptedClientHelloEnabled. بالنسبة إلى Mozilla Firefox، راجع تعطيل EncryptedClientHelloوnetwork.http.http3.enable.

عرض أحداث حماية الشبكة

تعمل حماية الشبكة بشكل أفضل مع Microsoft Defender لنقطة النهاية، ما يمنحك تقارير مفصلة كجزء من سيناريوهات التحقيق في التنبيه.

مراجعة أحداث حماية الشبكة في مدخل Microsoft Defender

يوفر Defender لنقطة النهاية تقارير مفصلة عن الأحداث والكتل كجزء من سيناريوهات التحقيق في التنبيه الخاصة به. يمكنك عرض هذه التفاصيل في مدخل Microsoft Defender (https://security.microsoft.com) في قائمة انتظار التنبيهات أو باستخدام التتبع المتقدم. إذا كنت تستخدم وضع التدقيق، يمكنك استخدام التتبع المتقدم لمعرفة كيفية تأثير إعدادات حماية الشبكة على بيئتك إذا تم تمكينها.

مراجعة أحداث حماية الشبكة في Windows عارض الأحداث

يمكنك مراجعة سجل أحداث Windows لمشاهدة الأحداث التي يتم إنشاؤها عند وصول كتل حماية الشبكة (أو تدقيقها) إلى عنوان IP أو مجال ضار:

حدد موافق.

ينشئ هذا الإجراء طريقة عرض مخصصة تقوم بالتصفية لإظهار الأحداث التالية المتعلقة بحماية الشبكة فقط:

معرف الحدث الوصف 5007حدث عند تغيير الإعدادات 1125حدث عند تشغيل حماية الشبكة في وضع التدقيق 1126حدث عند تشغيل حماية الشبكة في وضع الحظر

حماية الشبكة ومصافحة TCP ثلاثية الاتجاه

مع حماية الشبكة، يتم تحديد ما إذا كان يجب السماح بالوصول إلى موقع أو حظره بعد الانتهاء من تأكيد الاتصال ثلاثي الاتجاه عبر TCP/IP. وبالتالي، عندما تحظر حماية الشبكة موقعا، قد ترى نوع إجراء ضمن ConnectionSuccessDeviceNetworkEvents في مدخل Microsoft Defender، على الرغم من حظر الموقع.

DeviceNetworkEvents يتم الإبلاغ عن من طبقة TCP، وليس من حماية الشبكة. بعد الانتهاء من تأكيد اتصال TCP/IP وأي تأكيد اتصال TLS، يسمح بالوصول إلى الموقع أو يتم حظره بواسطة حماية الشبكة.

فيما يلي مثال على كيفية عمل ذلك:

لنفترض أن المستخدم يحاول الوصول إلى موقع ويب. يحدث أن تتم استضافة الموقع على مجال خطير، ويجب حظره بواسطة حماية الشبكة.

يبدأ تأكيد الاتصال ثلاثي الاتجاه عبر TCP/IP. قبل اكتماله،

DeviceNetworkEventsيتم تسجيل إجراء، ويتم إدراجهActionTypeكConnectionSuccess. ومع ذلك، بمجرد اكتمال عملية تأكيد الاتصال ثلاثية الاتجاه، تمنع حماية الشبكة الوصول إلى الموقع. كل هذا يحدث بسرعة.في مدخل Microsoft Defender، يتم سرد تنبيه في قائمة انتظار التنبيهات. تتضمن تفاصيل هذا التنبيه كلا

DeviceNetworkEventsمن وAlertEvidence. يمكنك أن ترى أنه تم حظر الموقع، على الرغم من أن لديك أيضا عنصراDeviceNetworkEventsمع ActionType الخاص بConnectionSuccess.

اعتبارات لسطح المكتب الظاهري ل Windows الذي يعمل Windows 10 Enterprise متعدد الجلسات

نظرا لطبيعة Windows 10 Enterprise متعددة المستخدمين، ضع النقاط التالية في الاعتبار:

- حماية الشبكة هي ميزة على مستوى الجهاز ولا يمكن استهدافها لجلسات مستخدم محددة.

- إذا كنت بحاجة إلى التمييز بين مجموعات المستخدمين، ففكر في إنشاء تجمعات وتعيينات منفصلة لمضيفي Windows Virtual Desktop.

- اختبر حماية الشبكة في وضع التدقيق لتقييم سلوكها قبل طرحها.

- ضع في اعتبارك تغيير حجم التوزيع إذا كان لديك عدد كبير من المستخدمين أو عدد كبير من الجلسات متعددة المستخدمين.

خيار بديل لحماية الشبكة

بالنسبة إلى Windows Server 2012 R2 Windows Server 2016 باستخدام الحل الموحد الحديث، Windows Server الإصدار 1803 أو أحدث، Windows 10 Enterprise متعدد الجلسات 1909 والإصدارات الأحدث، المستخدمة في Windows Virtual Desktop على Azure، يمكن تمكين حماية الشبكة باستخدام الطريقة التالية:

استخدم تشغيل حماية الشبكة واتبع الإرشادات لتطبيق النهج الخاص بك.

قم بتشغيل أوامر PowerShell التالية:

Set-MpPreference -EnableNetworkProtection Enabled Set-MpPreference -AllowNetworkProtectionOnWinServer 1 Set-MpPreference -AllowNetworkProtectionDownLevel 1 Set-MpPreference -AllowDatagramProcessingOnWinServer 1ملاحظة

اعتمادا على البنية الأساسية وحجم نسبة استخدام الشبكة والظروف الأخرى،

Set-MpPreference -AllowDatagramProcessingOnWinServer 1يمكن أن يكون لها تأثير على أداء الشبكة.

حماية الشبكة لخوادم Windows

المعلومات التالية خاصة بخوادم Windows.

تحقق من تمكين حماية الشبكة

تحقق مما إذا كانت حماية الشبكة ممكنة على جهاز محلي باستخدام محرر السجل.

حدد زر البدء في شريط المهام واكتب

regeditلفتح محرر السجل.حدد HKEY_LOCAL_MACHINE من القائمة الجانبية.

انتقل عبر القوائم المتداخلة إلى SOFTWARE>Policies>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

إذا لم يكن المفتاح موجودا، فانتقل إلى SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

حدد EnableNetworkProtection لمشاهدة الحالة الحالية لحماية الشبكة على الجهاز:

-

0= إيقاف التشغيل -

1= تشغيل (ممكن) -

2= وضع التدقيق

-

لمزيد من المعلومات، راجع تشغيل حماية الشبكة.

مفاتيح تسجيل حماية الشبكة

بالنسبة إلى Windows Server 2012 R2 Windows Server 2016 باستخدام الحل الموحد الحديث، Windows Server الإصدار 1803 أو أحدث، Windows 10 Enterprise متعدد الجلسات 1909 والإصدارات الأحدث (المستخدمة في Windows Virtual Desktop على Azure)، قم بتمكين مفاتيح التسجيل الأخرى، كما يلي:

انتقل إلى HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

تكوين المفاتيح التالية:

-

AllowNetworkProtectionOnWinServerتم تعيين (DWORD) إلى1(سداسي عشري) -

EnableNetworkProtectionتم تعيين (DWORD) إلى1(سداسي عشري) - (في Windows Server 2012 R2 و Windows Server 2016 فقط) (DWORD)

AllowNetworkProtectionDownLevelتم تعيينه إلى1(سداسي عشري)

ملاحظة

اعتمادا على البنية الأساسية وحجم نسبة استخدام الشبكة والشروط الأخرى، يمكن أن يكون HKEY_LOCAL_MACHINE>SOFTWARE>Policies>Microsoft>Windows Defender>NIS>Consumers>IPS - AllowDatagramProcessingOnWinServer (dword) 1 (سداسي عشري) تأثيرا على أداء الشبكة.

لمزيد من المعلومات، راجع تشغيل حماية الشبكة.

-

يتطلب تكوين Windows Servers وWindows متعدد الجلسات PowerShell

بالنسبة إلى Windows Servers وWindows متعدد الجلسات، هناك عناصر أخرى يجب تمكينها باستخدام PowerShell cmdlets. بالنسبة إلى Windows Server 2012 R2 Windows Server 2016 باستخدام الحل الموحد الحديث، Windows Server الإصدار 1803 أو أحدث، Windows 10 Enterprise متعدد الجلسات 1909 والإصدارات الأحدث، المستخدمة في Windows Virtual Desktop على Azure، قم بتشغيل PowerShell التالي الاوامر:

Set-MpPreference -EnableNetworkProtection Enabled

Set-MpPreference -AllowNetworkProtectionOnWinServer 1

Set-MpPreference -AllowNetworkProtectionDownLevel 1

Set-MpPreference -AllowDatagramProcessingOnWinServer 1

ملاحظة

اعتمادا على البنية الأساسية الخاصة بك، يمكن أن يؤثر حجم نسبة استخدام الشبكة والظروف الأخرى على Set-MpPreference -AllowDatagramProcessingOnWinServer 1 أداء الشبكة.

استكشاف أخطاء حماية الشبكة وإصلاحها

نظرا للبيئة التي يتم فيها تشغيل حماية الشبكة، قد لا تتمكن الميزة من الكشف عن إعدادات وكيل نظام التشغيل. في بعض الحالات، لا يتمكن عملاء حماية الشبكة من الوصول إلى الخدمة السحابية. لحل مشكلة الاتصال، قم بتكوين وكيل ثابت لبرنامج الحماية من الفيروسات Microsoft Defender.

ملاحظة

لا يتم دعم Client Hello المشفرة وبروتوكول QUIC مع وظيفة حماية الشبكة. تأكد من تعطيل هذه البروتوكولات في المستعرضات كما هو موضح في تكوين المستعرض المطلوب أعلاه.

لتعطيل QUIC في جميع العملاء، يمكنك حظر حركة مرور QUIC عبر جدار حماية Windows.

تعطيل QUIC في جدار حماية Windows

يؤثر هذا الأسلوب على جميع التطبيقات، بما في ذلك المستعرضات وتطبيقات العميل (مثل Microsoft Office). في PowerShell، قم بتشغيل New-NetFirewallRule cmdlet لإضافة قاعدة جدار حماية جديدة تقوم بتعطيل QUIC عن طريق حظر جميع حركة مرور UDP الصادرة إلى المنفذ 443:

Copy

$ruleParams = @{

DisplayName = "Block QUIC"

Direction = "Outbound"

Action = "Block"

RemoteAddress = "0.0.0.0/0"

Protocol = "UDP"

RemotePort = 443

}

New-NetFirewallRule @ruleParams

تحسين أداء حماية الشبكة

تتضمن حماية الشبكة تحسين الأداء الذي يسمح block الوضع بفحص الاتصالات طويلة الأمد بشكل غير متزامن، مما قد يوفر تحسينا للأداء. يمكن أن يساعد هذا التحسين أيضا في مشاكل توافق التطبيق. هذه الإمكانية قيد التشغيل بشكل افتراضي.

استخدام CSP لتمكين AllowSwitchToAsyncInspection

Defender CSP: التكوين/AllowSwitchToAsyncInspection

استخدام نهج المجموعة لتمكين تشغيل الفحص غير المتزامن

يتيح هذا الإجراء حماية الشبكة لتحسين الأداء عن طريق التبديل من الفحص في الوقت الحقيقي إلى الفحص غير المتزامن.

على كمبيوتر إدارة نهج المجموعة، افتح وحدة تحكم إدارة نهج المجموعة.

انقر بزر الماوس الأيمن فوق نهج المجموعة Object الذي تريد تكوينه، ثم حدد Edit.

في محرر إدارة نهج المجموعة، انتقل إلى تكوين الكمبيوتر، ثم حدد القوالب الإدارية.

قم بتوسيع الشجرة إلى مكونات> Windows Microsoft Defenderنظام فحص شبكةمكافحة الفيروسات>.

انقر نقرا مزدوجا فوق تشغيل الفحص غير المتزامن، ثم قم بتعيين الخيار إلى ممكن.

حدد موافق.

استخدام Microsoft Defender Antivirus Powershell لتمكين تشغيل الفحص غير المتزامن

يمكنك تشغيل هذه الإمكانية باستخدام أمر PowerShell التالي:

Set-MpPreference -AllowSwitchToAsyncInspection $true

راجع أيضًا

- تقييم حماية الشبكة | قم بإجراء سيناريو سريع يوضح كيفية عمل الميزة، وما هي الأحداث التي سيتم إنشاؤها عادة.

- تمكين حماية الشبكة | استخدم نهج المجموعة أو PowerShell أو MDM CSPs لتمكين حماية الشبكة وإدارتها في شبكتك.

- تكوين قدرات تقليل الأجزاء المعرضة للهجوم في Microsoft Intune

- حماية الشبكة لنظام التشغيل Linux | للتعرف على استخدام حماية شبكة Microsoft لأجهزة Linux.

- حماية الشبكة لنظام التشغيل macOS | لمعرفة المزيد حول حماية شبكة Microsoft لنظام التشغيل macOS