التحقيق في البريد الإلكتروني الضار الذي تم تسليمه في Microsoft 365

تلميح

هل تعلم أنه يمكنك تجربة الميزات في Microsoft Defender XDR Office 365 الخطة 2 مجانا؟ استخدم الإصدار التجريبي Defender لـ Office 365 لمدة 90 يوما في مركز الإصدارات التجريبية لمدخل Microsoft Defender. تعرف على من يمكنه التسجيل وشروط الإصدار التجريبي في Try Microsoft Defender لـ Office 365.

لدى مؤسسات Microsoft 365 التي Microsoft Defender لـ Office 365 تضمينها في اشتراكها أو التي تم شراؤها كوظيفة إضافية مستكشف (يعرف أيضا باسم مستكشف التهديدات) أو عمليات الكشف في الوقت الحقيقي. هذه الميزات هي أدوات قوية وشبه فورية لمساعدة فرق عمليات الأمان (SecOps) على التحقيق في التهديدات والاستجابة لها. لمزيد من المعلومات، راجع حول مستكشف التهديدات واكتشافات الوقت الحقيقي في Microsoft Defender لـ Office 365.

تسمح لك عمليات الكشف في الوقت الحقيقي ومستكشف التهديدات بالتحقيق في الأنشطة التي تعرض الأشخاص في مؤسستك للخطر، واتخاذ إجراءات لحماية مؤسستك. على سبيل المثال:

- البحث عن الرسائل وحذفها.

- حدد عنوان IP لمرسل بريد إلكتروني ضار.

- ابدأ حادثا لمزيد من التحقيق.

توضح هذه المقالة كيفية استخدام مستكشف التهديدات والكشف في الوقت الحقيقي للعثور على البريد الإلكتروني الضار في علب بريد المستلمين.

تلميح

للانتقال مباشرة إلى إجراءات المعالجة، راجع معالجة البريد الإلكتروني الضار الذي تم تسليمه في Office 365.

للحصول على سيناريوهات البريد الإلكتروني الأخرى باستخدام مستكشف التهديدات والكشف في الوقت الحقيقي، راجع المقالات التالية:

ما الذي تحتاج إلى معرفته قبل أن تبدأ؟

مستكشف التهديدات مضمن في Defender لـ Office 365 الخطة 2. يتم تضمين عمليات الكشف في الوقت الحقيقي في Defender for Office الخطة 1:

- يتم وصف الاختلافات بين مستكشف التهديدات والكشف في الوقت الحقيقي في حول مستكشف التهديدات والكشف في الوقت الحقيقي في Microsoft Defender لـ Office 365.

- يتم وصف الاختلافات بين Defender لـ Office 365 الخطة 2 وDefender for Office الخطة 1 في ورقة المعلومات المرجعية Defender لـ Office 365 الخطة 1 مقابل الخطة 2.

بالنسبة لخصائص عامل التصفية التي تتطلب منك تحديد قيمة واحدة أو أكثر من القيم المتوفرة، فإن استخدام الخاصية في شرط عامل التصفية مع جميع القيم المحددة له نفس النتيجة مثل عدم استخدام الخاصية في شرط عامل التصفية.

للحصول على الأذونات ومتطلبات الترخيص لمستكشف التهديدات والكشف في الوقت الحقيقي، راجع الأذونات والترخيص لمستكشف التهديدات والكشف في الوقت الحقيقي.

البحث عن بريد إلكتروني مريب تم تسليمه

استخدم إحدى الخطوات التالية لفتح مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي:

- مستكشف التهديدات: في مدخل Defender في https://security.microsoft.com، انتقل إلى Email & Security>Explorer. أو، للانتقال مباشرة إلى صفحة المستكشف ، استخدم https://security.microsoft.com/threatexplorerv3.

- عمليات الكشف في الوقت الحقيقي: في مدخل Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & اكتشافات الأمان> فيالوقت الحقيقي. أو، للانتقال مباشرة إلى صفحة الكشف في الوقت الحقيقي ، استخدم https://security.microsoft.com/realtimereportsv3.

في صفحة Explorer أو Real-time detections ، حدد طريقة عرض مناسبة:

- مستكشف التهديدات: تحقق من تحديد طريقة عرض كل البريد الإلكتروني .

- عمليات الكشف في الوقت الحقيقي: تحقق من تحديد طريقة عرض البرامج الضارة ، أو حدد طريقة عرض التصيد الاحتيالي.

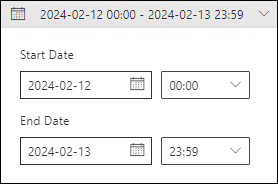

حدد النطاق الزمني/التاريخ. الافتراضي هو أمس واليوم.

إنشاء شرط تصفية واحد أو أكثر باستخدام بعض أو كل الخصائص والقيم المستهدفة التالية. للحصول على إرشادات كاملة، راجع عوامل تصفية الخصائص في مستكشف التهديدات واكتشافات الوقت الحقيقي. على سبيل المثال:

إجراء التسليم: الإجراء الذي تم اتخاذه على رسالة بريد إلكتروني بسبب النهج أو الاكتشافات الموجودة. القيم المفيدة هي:

- تم التسليم: تم تسليم البريد الإلكتروني إلى علبة الوارد الخاصة بالمستخدم أو مجلد آخر حيث يمكن للمستخدم الوصول إلى الرسالة.

- غير هام: يتم تسليم البريد الإلكتروني إلى مجلد البريد الإلكتروني غير الهام الخاص بالمستخدم أو مجلد العناصر المحذوفة حيث يمكن للمستخدم الوصول إلى الرسالة.

- محظور: رسائل البريد الإلكتروني التي تم عزلها أو فشل التسليم أو تم إسقاطها.

موقع التسليم الأصلي: حيث تم إرسال البريد الإلكتروني قبل أي إجراءات تلقائية أو يدوية بعد التسليم من قبل النظام أو المسؤولين (على سبيل المثال، ZAP أو تم نقلها إلى العزل). القيم المفيدة هي:

- مجلد العناصر المحذوفة

- تم إسقاطها: تم فقدان الرسالة في مكان ما في تدفق البريد.

- فشل: فشلت الرسالة في الوصول إلى علبة البريد.

- علبة الوارد/المجلد

- مجلد غير هام

- الإعداد المسبق/الخارجي: علبة البريد غير موجودة في مؤسسة Microsoft 365.

- العزل

- غير معروف: على سبيل المثال، بعد التسليم، نقلت قاعدة علبة الوارد الرسالة إلى مجلد افتراضي (على سبيل المثال، مسودة أو أرشيف) بدلا من مجلد علبة الوارد أو البريد الإلكتروني غير الهام.

موقع التسليم الأخير: حيث انتهى الأمر بالبريد الإلكتروني بعد أي إجراءات تلقائية أو يدوية بعد التسليم من قبل النظام أو المسؤولين. تتوفر نفس القيم من موقع التسليم الأصلي.

الاتجاه: القيم الصالحة هي:

- الوارده

- داخل المؤسسة

- الصادره

يمكن أن تساعد هذه المعلومات في تحديد الانتحال والانتحال. على سبيل المثال، يجب أن تكون الرسائل الواردة من مرسلي المجال الداخلي داخل المؤسسة، وليست واردة.

إجراء إضافي: القيم الصالحة هي:

- المعالجة التلقائية (Defender لـ Office 365 الخطة 2)

- التسليم الديناميكي: لمزيد من المعلومات، راجع التسليم الديناميكي في نهج المرفقات الآمنة.

- المعالجة اليدوية

- بلا

- إصدار العزل

- تمت إعادة المعالجة: تم تحديد الرسالة بأثر رجعي على أنها جيدة.

- ZAP: لمزيد من المعلومات، راجع الإزالة التلقائية للساعة الصفرية (ZAP) في Microsoft Defender لـ Office 365.

التجاوز الأساسي: إذا كانت إعدادات المؤسسة أو المستخدم تسمح أو تحظر الرسائل التي كان سيتم حظرها أو السماح بها. القيم هي:

- مسموح به بواسطة نهج المؤسسة

- مسموح به بواسطة نهج المستخدم

- محظور بواسطة نهج المؤسسة

- محظور بواسطة نهج المستخدم

- بلا

يتم تحسين هذه الفئات بشكل أكبر بواسطة خاصية مصدر التجاوز الأساسي .

مصدر التجاوز الأساسي نوع نهج المؤسسة أو إعداد المستخدم الذي يسمح أو يمنع الرسائل التي كان سيتم حظرها أو السماح بها. القيم هي:

- عامل تصفية جهة خارجية

- مسؤول بدء السفر عبر الزمن

- كتلة نهج مكافحة البرامج الضارة حسب نوع الملف: تصفية المرفقات الشائعة في نهج مكافحة البرامج الضارة

- إعدادات نهج Antispam

- نهج الاتصال: تكوين تصفية الاتصال

- قاعدة نقل Exchange (قاعدة تدفق البريد)

- الوضع الحصري (تجاوز المستخدم): إعداد البريد الإلكتروني الموثوق به فقط من العناوين في قائمة المرسلين والمجالات الآمنة والقوائم البريدية الآمنة في مجموعة القائمة الآمنة على علبة بريد.

- تم تخطي التصفية بسبب المؤسسة على الإعدادات المسبقة

- تصفية منطقة IP من النهج: تصفية من هذه البلدان في نهج مكافحة البريد العشوائي.

- تصفية اللغة من النهج: عامل تصفية يحتوي على لغات محددة في نهج مكافحة البريد العشوائي.

- محاكاة التصيد الاحتيالي: تكوين محاكاة التصيد الاحتيالي لجهة خارجية في نهج التسليم المتقدم

- إصدار العزل: إصدار البريد الإلكتروني المعزول

- علبة بريد SecOps: تكوين علب بريد SecOps في نهج التسليم المتقدم

- قائمة عناوين المرسلين (مسؤول تجاوز): قائمة المرسلين المسموح لهم أو قائمة المرسلين المحظورين في نهج مكافحة البريد العشوائي.

- قائمة عناوين المرسل (تجاوز المستخدم): عناوين البريد الإلكتروني للمرسل في قائمة المرسلين المحظورين في مجموعة القائمة الآمنة على علبة بريد.

- قائمة مجالات المرسل (مسؤول تجاوز): قائمة المجالات المسموح بها أو قائمة المجالات المحظورة في نهج مكافحة البريد العشوائي.

- قائمة مجالات المرسل (تجاوز المستخدم): مجالات المرسل في قائمة المرسلين المحظورين في مجموعة القائمة الآمنة على علبة بريد.

- كتلة ملف قائمة السماح/الحظر للمستأجر: إنشاء إدخالات كتلة للملفات

- كتلة عنوان البريد الإلكتروني لمرسل قائمة السماح/الحظر للمستأجر: إنشاء إدخالات كتلة للمجالات وعناوين البريد الإلكتروني

- حظر تزييف اسم/حظر قائمة المستأجر: إنشاء إدخالات كتلة للمرسلين الذين تم تزييف هوياتهم

- كتلة عنوان URL لقائمة السماح/الحظر للمستأجر: إنشاء إدخالات كتلة لعناوين URL

- قائمة جهات الاتصال الموثوق بها (تجاوز المستخدم): إعداد البريد الإلكتروني الموثوق به من جهات الاتصال في مجموعة قائمة الأمان على علبة بريد.

- كتلة ملف قائمة السماح/الحظر للمستأجر: إنشاء إدخالات كتلة للملفات

- المجال الموثوق به (تجاوز المستخدم): مجالات المرسل في قائمة المرسلين الآمنين في مجموعة القائمة الآمنة على علبة بريد.

- المستلم الموثوق به (تجاوز المستخدم): عناوين البريد الإلكتروني للمستلم أو المجالات في قائمة المستلمين الموثوق بهم في مجموعة القائمة الآمنة على علبة بريد.

- المرسلون الموثوق بهم فقط (تجاوز المستخدم): سيتم تسليم القوائم الآمن فقط: سيتم تسليم البريد من الأشخاص أو المجالات الموجودة في قائمة المرسلين الموثوق بهم أو قائمة المستلمين الموثوق بهم فقط إلى إعداد علبة الوارد في مجموعة القائمة الآمنة على علبة بريد.

مصدر التجاوز: نفس القيم المتوفرة مثل مصدر التجاوز الأساسي.

تلميح

في علامة التبويب البريد الإلكتروني (عرض) في منطقة التفاصيل في طرق عرض كل البريد الإلكترونيوالبرامج الضارةوالتصيد الاحتيالي ، تسمى أعمدة التجاوز المقابلة تجاوزات النظامومصدر تجاوزات النظام.

تهديد عنوان URL: القيم الصالحة هي:

- البرامج الضارة

- التصيد الاحتيالي

- البريد المزعج

عند الانتهاء من تكوين عوامل تصفية التاريخ/الوقت والخصائص، حدد Refresh.

تحتوي علامة التبويب البريد الإلكتروني (عرض) في منطقة التفاصيل في كل طرق عرض البريد الإلكتروني أو البرامج الضارة أو التصيد الاحتيالي على التفاصيل التي تحتاجها للتحقيق في البريد الإلكتروني المشبوه.

على سبيل المثال، استخدم أعمدة إجراء التسليموموقع التسليم الأصلي وموقعالتسليم الأخير في علامة التبويب البريد الإلكتروني (عرض) للحصول على صورة كاملة عن المكان الذي ذهبت إليه الرسائل المتأثرة. تم شرح القيم في الخطوة 4.

استخدم ![]() التصدير لتصدير ما يصل إلى 200,000 نتيجة تمت تصفيتها أو إلغاء تصفيتها بشكل انتقائي إلى ملف CSV.

التصدير لتصدير ما يصل إلى 200,000 نتيجة تمت تصفيتها أو إلغاء تصفيتها بشكل انتقائي إلى ملف CSV.

معالجة البريد الإلكتروني الضار الذي تم تسليمه

بعد تحديد رسائل البريد الإلكتروني الضارة التي تم تسليمها، يمكنك إزالتها من علب بريد المستلمين. للحصول على الإرشادات، راجع معالجة البريد الإلكتروني الضار الذي تم تسليمه في Microsoft 365.

المقالات ذات الصلة

معالجة البريد الإلكتروني الضار الذي تم تسليمه في Office 365