ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تلميح

هل تعلم أنه يمكنك تجربة الميزات في Microsoft Defender لـ Office 365 الخطة 2 مجانا؟ استخدم الإصدار التجريبي Defender لـ Office 365 لمدة 90 يوما في مركز الإصدارات التجريبية لمدخل Microsoft Defender. تعرف على من يمكنه التسجيل وشروط الإصدار التجريبي في Try Microsoft Defender لـ Office 365.

لدى مؤسسات Microsoft 365 التي Microsoft Defender لـ Office 365 تضمينها في اشتراكها أو التي تم شراؤها كوظيفة إضافية مستكشف (يعرف أيضا باسم مستكشف التهديدات) أو عمليات الكشف في الوقت الحقيقي. هذه الميزات هي أدوات قوية وشبه فورية لمساعدة فرق عمليات الأمان (SecOps) على التحقيق في التهديدات والاستجابة لها. لمزيد من المعلومات، راجع حول مستكشف التهديدات واكتشافات الوقت الحقيقي في Microsoft Defender لـ Office 365.

يسمح لك مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي باتخاذ الإجراءات التالية:

- راجع البرامج الضارة التي تم اكتشافها بواسطة ميزات أمان Microsoft 365.

- اعرض عنوان URL للتصيد الاحتيالي وانقر فوق بيانات الحكم.

- ابدأ عملية تحقيق واستجابة تلقائية (مستكشف التهديدات فقط).

- التحقيق في البريد الإلكتروني الضار.

- والمزيد.

شاهد هذا الفيديو القصير لمعرفة كيفية البحث عن التهديدات المستندة إلى البريد الإلكتروني والتعاون والتحقيق فيها باستخدام Defender لـ Office 365.

تلميح

يدعم التتبع المتقدم في Microsoft Defender XDR منشئ استعلام سهل الاستخدام لا يستخدم لغة استعلام Kusto (KQL). لمزيد من المعلومات، راجع إنشاء استعلامات باستخدام الوضع الإرشادي.

تتوفر المعلومات التالية في هذه المقالة:

- معاينة عامة لمستكشف التهديدات والكشف في الوقت الحقيقي

- تجربة تتبع التهديدات باستخدام مستكشف التهديدات والكشف في الوقت الحقيقي

- الإمكانات الموسعة في مستكشف التهديدات

تلميح

للحصول على سيناريوهات البريد الإلكتروني باستخدام مستكشف التهديدات واكتشافات الوقت الحقيقي، راجع المقالات التالية:

- أمان البريد الإلكتروني باستخدام مستكشف التهديدات والكشف في الوقت الحقيقي في Microsoft Defender لـ Office 365

- التحقيق في البريد الإلكتروني الضار الذي تم تسليمه في Microsoft 365

إذا كنت تبحث عن هجمات تستند إلى عناوين URL الضارة المضمنة في رموز الاستجابة السريعة، فإن قيمة رمز الاستجابة السريعة لعامل تصفية مصدر URL في جميع طرق عرض البريد الإلكترونيوالبرامج الضارةوالتصيد الاحتيالي في مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي تسمح لك بالبحث عن رسالة بريد إلكتروني باستخدام عناوين URL المستخرجة من رموز الاستجابة السريعة.

ما الذي تحتاج إلى معرفته قبل أن تبدأ؟

مستكشف التهديدات مضمن في Defender لـ Office 365 الخطة 2. يتم تضمين عمليات الكشف في الوقت الحقيقي في Defender for Office الخطة 1:

- يتم وصف الاختلافات بين مستكشف التهديدات والكشف في الوقت الحقيقي في حول مستكشف التهديدات والكشف في الوقت الحقيقي في Microsoft Defender لـ Office 365.

- يتم وصف الاختلافات بين Defender لـ Office 365 الخطة 2 وDefender for Office الخطة 1 في ورقة المعلومات المرجعية Defender لـ Office 365 الخطة 1 مقابل الخطة 2.

للحصول على الأذونات ومتطلبات الترخيص لمستكشف التهديدات والكشف في الوقت الحقيقي، راجع الأذونات والترخيص لمستكشف التهديدات والكشف في الوقت الحقيقي.

معاينة مستكشف التهديدات واكتشافات الوقت الحقيقي

يتوفر مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي في قسم التعاون & البريد الإلكتروني في مدخل Microsoft Defender في https://security.microsoft.com:

تتوفر عمليات الكشف في الوقت الحقيقي في Defender لـ Office 365 الخطة 1. تتوفر صفحة الاكتشافات في الوقت الحقيقي مباشرة في https://security.microsoft.com/realtimereportsv3.

يتوفر مستكشف التهديدات في Defender لـ Office 365 الخطة 2. تتوفر صفحة المستكشف مباشرة في https://security.microsoft.com/threatexplorerv3.

يحتوي مستكشف التهديدات على نفس المعلومات والقدرات مثل عمليات الكشف في الوقت الحقيقي، ولكن مع الميزات الإضافية التالية:

- المزيد من طرق العرض.

- المزيد من خيارات تصفية الخصائص، بما في ذلك خيار حفظ الاستعلامات.

- إجراءات تتبع التهديدات ومعالجتها.

لمزيد من المعلومات حول الاختلافات بين Defender لـ Office 365 الخطة 1 والخطة 2، راجع ورقة المعلومات المرجعية Defender لـ Office 365 الخطة 1 مقابل الخطة 2.

استخدم علامات التبويب (طرق العرض) في أعلى الصفحة لبدء التحقيق.

يتم وصف طرق العرض المتوفرة في مستكشف التهديدات والكشف في الوقت الحقيقي في الجدول التالي:

| عرض | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

الوصف |

|---|---|---|---|

| كل رسائل البريد الإلكتروني | ✔ | طريقة العرض الافتراضية لمستكشف التهديدات. معلومات حول جميع رسائل البريد الإلكتروني المرسلة من قبل مستخدمين خارجيين إلى مؤسستك، أو البريد الإلكتروني المرسل بين المستخدمين الداخليين في مؤسستك. | |

| البرامج الضارة | ✔ | ✔ | طريقة العرض الافتراضية للكشف في الوقت الحقيقي. معلومات حول رسائل البريد الإلكتروني التي تحتوي على برامج ضارة. |

| التصيد الاحتيالي | ✔ | ✔ | معلومات حول رسائل البريد الإلكتروني التي تحتوي على تهديدات التصيد الاحتيالي. |

| الحملات | ✔ | معلومات حول البريد الإلكتروني الضار الذي Defender لـ Office 365 الخطة 2 التي تم تحديدها كجزء من حملة تصيد احتيالي أو برامج ضارة منسقة. | |

| البرامج الضارة للمحتوى | ✔ | ✔ | معلومات حول الملفات الضارة التي تم اكتشافها بواسطة الميزات التالية: |

| نقرات عنوان URL | ✔ | معلومات حول نقرات المستخدم على عناوين URL في رسائل البريد الإلكتروني ورسائل Teams وملفات SharePoint وملفات OneDrive. |

استخدم عامل تصفية التاريخ/الوقت وخصائص عامل التصفية المتوفرة في طريقة العرض لتحسين النتائج:

- للحصول على إرشادات لإنشاء عوامل تصفية، راجع عوامل تصفية الخصائص في مستكشف التهديدات والكشف في الوقت الحقيقي.

- يتم وصف خصائص عامل التصفية المتوفرة لكل طريقة عرض في المواقع التالية:

- خصائص قابلة للتصفية في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

- خصائص قابلة للتصفية في طريقة عرض البرامج الضارة في مستكشف التهديدات واكتشافات الوقت الحقيقي

- الخصائص القابلة للتصفية في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

- خصائص قابلة للتصفية في طريقة عرض الحملات في مستكشف التهديدات

- خصائص قابلة للتصفية في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات واكتشافات الوقت الحقيقي

- الخصائص القابلة للتصفية في طريقة عرض النقرات على عنوان URL في مستكشف التهديدات

تلميح

تذكر تحديد Refresh بعد إنشاء عامل التصفية أو تحديثه. تؤثر عوامل التصفية على المعلومات الموجودة في المخطط ومنطقة التفاصيل في طريقة العرض.

يمكنك التفكير في تحسين التركيز في مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي كطبقات لتسهيل التراجع عن خطواتك:

- الطبقة الأولى هي طريقة العرض التي تستخدمها.

- أما الثاني في وقت لاحق فهو عوامل التصفية التي تستخدمها في طريقة العرض هذه.

على سبيل المثال، يمكنك التراجع عن الخطوات التي اتخذتها للعثور على تهديد عن طريق تسجيل قراراتك مثل هذه: للعثور على المشكلة في مستكشف التهديدات، استخدمت طريقة عرض البرامج الضارة واستخدمت تركيز عامل تصفية المستلم .

تأكد أيضا من اختبار خيارات العرض. قد تتفاعل الجماهير المختلفة (على سبيل المثال، الإدارة) بشكل أفضل أو أسوأ مع العروض التقديمية المختلفة لنفس البيانات.

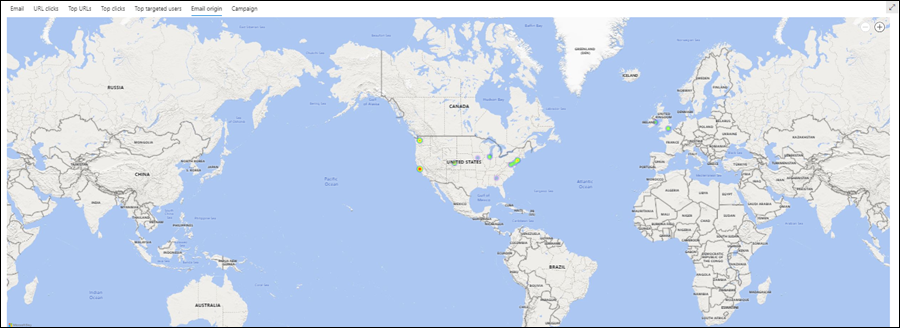

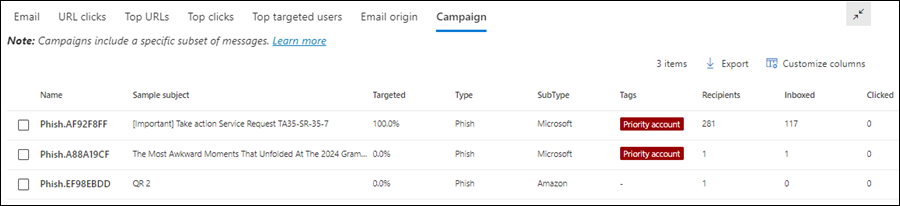

على سبيل المثال، في "مستكشف التهديدات" طريقة عرض "كل البريد الإلكتروني "، تتوفر طرق عرض أصل البريد الإلكترونيوالحملات (علامات التبويب) في منطقة التفاصيل في أسفل الصفحة:

بالنسبة لبعض الجماهير، قد تقوم خريطة العالم في علامة تبويب مصدر البريد الإلكتروني بعمل أفضل لإظهار مدى انتشار التهديدات المكتشفة.

قد يجد آخرون المعلومات التفصيلية في الجدول في علامة التبويب الحملات أكثر فائدة لنقل المعلومات.

يمكنك استخدام هذه المعلومات للنتائج التالية:

- لإظهار الحاجة إلى الأمان والحماية.

- لإظهار فعالية أي إجراءات في وقت لاحق.

التحقيق في البريد الإلكتروني

في كل طرق عرض البريد الإلكتروني أو البرامج الضارة أو التصيد الاحتيالي في مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي، تظهر نتائج رسائل البريد الإلكتروني في جدول في علامة التبويب البريد الإلكتروني (عرض) لمنطقة التفاصيل أسفل المخطط.

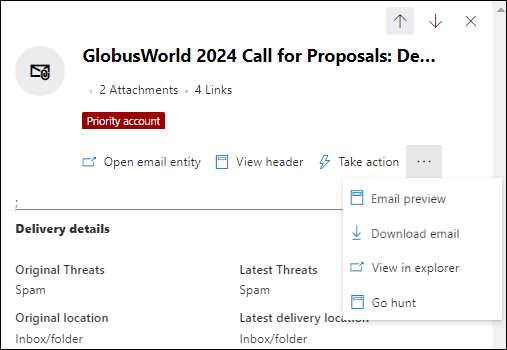

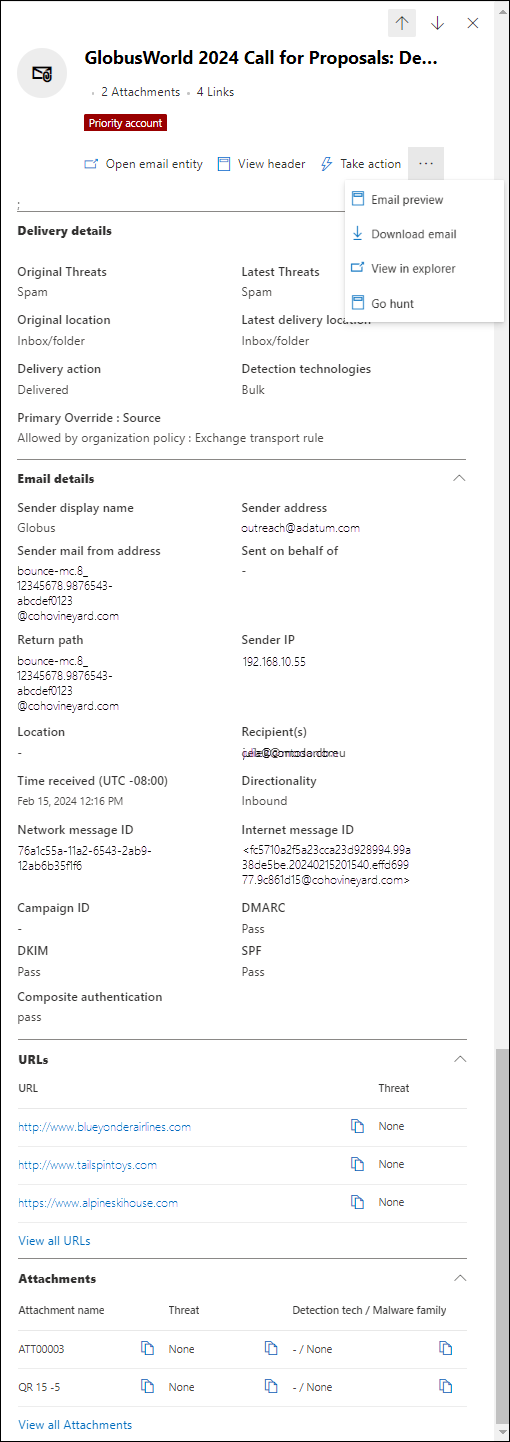

عندما ترى رسالة بريد إلكتروني مريبة، انقر فوق قيمة الموضوع لإدخال في الجدول. تحتوي القائمة المنبثقة التفاصيل التي يتم فتحها على ![]() فتح كيان البريد الإلكتروني في أعلى القائمة المنبثقة.

فتح كيان البريد الإلكتروني في أعلى القائمة المنبثقة.

تجمع صفحة كيان البريد الإلكتروني كل ما تحتاج إلى معرفته حول الرسالة ومحتوياتها حتى تتمكن من تحديد ما إذا كانت الرسالة تشكل تهديدا أم لا. لمزيد من المعلومات، راجع نظرة عامة على صفحة كيان البريد الإلكتروني.

معالجة البريد الإلكتروني

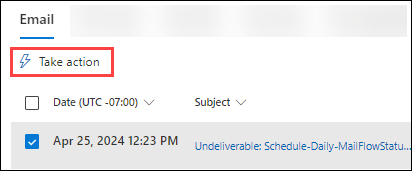

بعد تحديد أن رسالة البريد الإلكتروني تشكل تهديدا، فإن الخطوة التالية هي معالجة التهديد. يمكنك معالجة التهديد في مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي باستخدام ![]() اتخاذ إجراء.

اتخاذ إجراء.

يتوفر اتخاذ إجراء في كافة طرق عرض البريد الإلكتروني أو البرامج الضارة أو التصيد الاحتيالي في مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي في علامة التبويب البريد الإلكتروني (عرض) لمنطقة التفاصيل أسفل المخطط:

حدد إدخالا واحدا أو أكثر في الجدول عن طريق تحديد خانة الاختيار بجوار العمود الأول.

يتوفر اتخاذ إجراء مباشرة في علامة التبويب.

يتوفر اتخاذ إجراء مباشرة في علامة التبويب.تلميح

يحل اتخاذ إجراء محل القائمة المنسدلة إجراءات الرسالة .

إذا حددت 100 إدخال أو أقل، يمكنك اتخاذ إجراءات متعددة على الرسائل في معالج اتخاذ إجراء .

إذا حددت 101 إلى 200,000 إدخال، تتوفر الإجراءات التالية فقط في معالج اتخاذ إجراء :

- مستكشف التهديدات: يتوفر النقل أو الحذفواقتراح المعالجة ، ولكنها حصرية بشكل متبادل (يمكنك تحديد واحد أو آخر).

- عمليات الكشف في الوقت الحقيقي: يتوفر فقط إرسال إلى Microsoft لمراجعة وإنشاء إدخالات السماح/الحظر المقابلة في قائمة السماح/الحظر للمستأجر.

انقر فوق قيمة الموضوع لإدخال في الجدول. تحتوي القائمة المنبثقة التفاصيل التي تفتح على

اتخاذ إجراء في أعلى القائمة المنبثقة.

اتخاذ إجراء في أعلى القائمة المنبثقة.

معالج اتخاذ إجراء

يؤدي تحديد ![]() اتخاذ إجراء إلى فتح معالج اتخاذ إجراء في قائمة منبثقة. يتم سرد الإجراءات المتوفرة في معالج اتخاذ إجراء في Defender لـ Office 365 الخطة 2 Defender لـ Office 365 الخطة 1 في الجدول التالي:

اتخاذ إجراء إلى فتح معالج اتخاذ إجراء في قائمة منبثقة. يتم سرد الإجراءات المتوفرة في معالج اتخاذ إجراء في Defender لـ Office 365 الخطة 2 Defender لـ Office 365 الخطة 1 في الجدول التالي:

| فعل | Defender for Office 365 الخطة 2 |

Defender for Office 365 الخطة 1 |

|---|---|---|

| النقل أو الحذف | ✔¹ | |

| تحرير الرسائل المعزولة إلى بعض المستلمين الأصليين أو جميعهم مربع | ✔ | |

| إرسال إلى Microsoft للمراجعة | ✔ | ✔ |

| السماح بالإدخالات أو حظرها في قائمة السماح/الحظر للمستأجرين³ | ✔ | ✔ |

| بدء التحقيق التلقائي | ✔ | |

| اقتراح المعالجة | ✔ |

¹ يتطلب هذا الإجراء دور البحث والإزالة في أذونات التعاون & البريد الإلكتروني أو إذن إجراءات التعاون المتقدمة لعمليات الأمان/بيانات الأمان/البريد الإلكتروني & التعاون (إدارة) في Microsoft Defender XDR التحكم في الوصول الموحد المستند إلى الدور (RBAC). بشكل افتراضي، يتم تعيين دور البحث والمسح فقط إلى مجموعات دور محقق البياناتوإدارة المؤسسة . يمكنك إضافة مستخدمين إلى مجموعات الأدوار هذه، أو يمكنك إنشاء مجموعة دور جديدة مع تعيين دور البحث والمسح ، وإضافة المستخدمين إلى مجموعة الأدوار المخصصة.

² يتوفر هذا الخيار للرسائل المعزولة عند تحديد علبة الوارد كموقع نقل.

³ يتوفر هذا الإجراء ضمن إرسال إلى Microsoft للمراجعة.

يتم وصف معالج اتخاذ إجراء في القائمة التالية:

في صفحة اختيار إجراءات الاستجابة ، تتوفر الخيارات التالية:

إظهار جميع إجراءات الاستجابة: يتوفر هذا الخيار فقط في مستكشف التهديدات.

بشكل افتراضي، بعض الإجراءات غير متوفرة/رمادية استنادا إلى أحدث قيمة موقع تسليم للرسالة. لإظهار جميع إجراءات الاستجابة المتوفرة، مرر مفتاح التبديل إلى

تشغيل.

تشغيل.النقل أو الحذف: حدد إحدى القيم المتوفرة التي تظهر:

غير هام: انقل الرسالة إلى مجلد البريد الإلكتروني غير الهام.

علبة الوارد: انقل الرسالة إلى علبة الوارد. قد يكشف تحديد هذه القيمة أيضا عن الخيارات التالية:

الانتقال مرة أخرى إلى مجلد العناصر المرسلة: إذا تم إرسال الرسالة بواسطة مرسل داخلي وتم حذف الرسالة بشكل مبدئي (تم نقلها إلى المجلد العناصر القابلة للاسترداد\الحذف)، فإن تحديد هذا الخيار يحاول نقل الرسالة مرة أخرى إلى مجلد العناصر المرسلة. يعد هذا الخيار إجراء تراجع إذا حددت مسبقا نقلالعناصر المحذوفة مبدئياأو حذفها> وحددت أيضا حذف نسخة المرسل على رسالة.

بالنسبة للرسائل التي تحتوي على قيمة العزللأحدث خاصية لموقع التسليم ، يؤدي تحديد علبة الوارد إلى إصدار الرسالة من العزل، لذلك تتوفر الخيارات التالية أيضا:

- إصدار إلى واحد أو أكثر من المستلمين الأصليين للبريد الإلكتروني: إذا حددت هذه القيمة، يظهر مربع حيث يمكنك تحديد المستلمين الأصليين للرسالة المعزولة أو إلغاء تحديدهم.

- الإصدار لجميع المستلمين

العناصر المحذوفة: انقل الرسالة إلى مجلد العناصر المحذوفة.

العناصر المحذوفة مبدئيا: انقل الرسالة إلى المجلد العناصر القابلة للاسترداد\الحذف، وهو ما يعادل حذف الرسالة من مجلد العناصر المحذوفة. يمكن للمستخدم والمسؤولين استرداد الرسالة.

حذف نسخة المرسل: إذا تم إرسال الرسالة بواسطة مرسل داخلي، فحاول أيضا حذف الرسالة مبدئيا من مجلد العناصر المرسلة للمرسل.

العناصر المحذوفة بشدة: قم بإزالة الرسالة المحذوفة. يمكن للمسؤولين استرداد العناصر المحذوفة بشدة باستخدام استرداد عنصر واحد. لمزيد من المعلومات حول العناصر المحذوفة والمحذوفة مبدئيا، راجع العناصر المحذوفة مبدئيا والمحذوفة بشكل مضمن.

إرسال إلى Microsoft للمراجعة: حدد إحدى القيم المتوفرة التي تظهر:

لقد تأكدت من أنها نظيفة: حدد هذه القيمة إذا كنت متأكدا من أن الرسالة نظيفة. تظهر الخيارات التالية:

-

السماح برسائل مثل هذه: إذا حددت هذه القيمة، تتم إضافة إدخالات السماح إلى قائمة السماح/الحظر للمرسل وأي عناوين URL أو مرفقات ذات صلة في الرسالة. تظهر الخيارات التالية أيضا:

- إزالة الإدخال بعد: القيمة الافتراضية هي يوم واحد، ولكن يمكنك أيضا تحديد 7 أيام أو 30 يوما أو تاريخ محدد أقل من 30 يوما.

- السماح بملاحظة الإدخال: أدخل ملاحظة اختيارية تحتوي على معلومات إضافية.

-

السماح برسائل مثل هذه: إذا حددت هذه القيمة، تتم إضافة إدخالات السماح إلى قائمة السماح/الحظر للمرسل وأي عناوين URL أو مرفقات ذات صلة في الرسالة. تظهر الخيارات التالية أيضا:

يبدو نظيفا أو يبدو مريبا: حدد إحدى هذه القيم إذا لم تكن متأكدا وتريد حكما من Microsoft.

لقد تأكدت من أنه تهديد: حدد هذه القيمة إذا كنت متأكدا من أن العنصر ضار، ثم حدد إحدى القيم التالية في قسم اختيار فئة الذي يظهر:

- التصيد الاحتيالي

- البرامج الضارة

- البريد المزعج

بعد تحديد إحدى هذه القيم، يتم فتح قائمة تحديد الكيانات لحظر القائمة المنبثقة حيث يمكنك تحديد كيان واحد أو أكثر مقترن بالرسالة (عنوان المرسل أو مجال المرسل أو عناوين URL أو مرفقات الملفات) لإضافتها كإدخالات حظر إلى قائمة السماح/الحظر للمستأجر.

بعد تحديد العناصر المراد حظرها، حدد إضافة لحظر القاعدة لإغلاق القائمة المنبثقة تحديد الكيانات لحظرها . أو حدد بلا عناصر ثم حدد إلغاء الأمر.

مرة أخرى في صفحة اختيار إجراءات الاستجابة ، حدد خيار انتهاء الصلاحية لإدخالات الكتلة:

-

انتهاء الصلاحية في: حدد تاريخا لتنتهي صلاحية إدخالات الحظر.

انتهاء الصلاحية في: حدد تاريخا لتنتهي صلاحية إدخالات الحظر. -

لا تنتهي الصلاحية أبدا

لا تنتهي الصلاحية أبدا

يتم عرض عدد الكيانات المحظورة (على سبيل المثال، 4/4 كيانات سيتم حظرها). حدد

تحرير لإعادة فتح قاعدة إضافة لحظر وإجراء تغييرات.

تحرير لإعادة فتح قاعدة إضافة لحظر وإجراء تغييرات.

بدء التحقيق التلقائي: مستكشف التهديدات فقط. حدد إحدى القيم التالية التي تظهر:

- التحقيق في البريد الإلكتروني

- التحقيق في المستلم

- التحقيق في المرسل: تنطبق هذه القيمة فقط على المرسلين في مؤسستك.

- جهات الاتصال بالمستلمين

اقتراح المعالجة: حدد إحدى القيم التالية التي تظهر:

إنشاء جديد: تؤدي هذه القيمة إلى إجراء حذف مبدئي للبريد الإلكتروني معلق يحتاج إلى موافقة مسؤول في مركز الصيانة. تعرف هذه النتيجة باسم الموافقة على خطوتين.

إضافة إلى موجودة: استخدم هذه القيمة لتطبيق الإجراءات على رسالة البريد الإلكتروني هذه من معالجة موجودة. في المربع إرسال البريد الإلكتروني إلى المعالجات التالية ، حدد المعالجة الموجودة.

تلميح

يمكن لموظفي SecOps الذين ليس لديهم أذونات كافية استخدام هذا الخيار لإنشاء معالجة، ولكن يحتاج شخص لديه أذونات إلى الموافقة على الإجراء في مركز الصيانة.

عند الانتهاء من صفحة اختيار إجراءات الاستجابة ، حدد التالي.

في صفحة Choose target entities ، قم بتكوين الخيارات التالية:

- الاسموالوصف: أدخل اسما وصفيا فريدا ووصفا اختياريا لتعقب الإجراء المحدد وتحديده.

الجزء المتبقي من الصفحة هو جدول يسرد الأصول المتأثرة. يتم تنظيم الجدول حسب الأعمدة التالية:

-

الأصل المتأثر: الأصول المتأثرة من الصفحة السابقة. على سبيل المثال:

- عنوان البريد الإلكتروني للمستلم

- المستأجر بأكمله

-

الإجراء: الإجراءات المحددة للأصول من الصفحة السابقة. على سبيل المثال:

- القيم من إرسال إلى Microsoft للمراجعة:

- الإبلاغ عن نظيف

- إبلاغ

- الإبلاغ عن البرامج الضارة أو الإبلاغ عن بريد عشوائي أو الإبلاغ كتصيد احتيالي

- حظر المرسل

- حظر مجال المرسل

- عنوان URL للكتلة

- حظر المرفق

- القيم من بدء التحقيق التلقائي:

- التحقيق في البريد الإلكتروني

- التحقيق في المستلم

- التحقيق في المرسل

- جهات الاتصال بالمستلمين

- القيم من اقتراح المعالجة:

- إنشاء معالجة جديدة

- إضافة إلى المعالجة الحالية

- القيم من إرسال إلى Microsoft للمراجعة:

-

الكيان الهدف: على سبيل المثال:

- قيمة معرف رسالة الشبكة لرسالة البريد الإلكتروني.

- عنوان البريد الإلكتروني للمرسل المحظور.

- مجال المرسل المحظور.

- عنوان URL المحظور.

- المرفق المحظور.

-

تنتهي الصلاحية في: توجد القيم فقط لإدخالات السماح أو الحظر في قائمة المستأجر/السماح بحظر. على سبيل المثال:

- لا تنتهي صلاحية إدخالات الحظر مطلقا.

- تاريخ انتهاء صلاحية إدخالات السماح أو الحظر.

- النطاق: عادة ما تكون هذه القيمة MDO.

في هذه المرحلة، يمكنك أيضا التراجع عن بعض الإجراءات. على سبيل المثال، إذا كنت تريد فقط إنشاء إدخال كتلة في قائمة السماح/الحظر للمستأجر دون إرسال الكيان إلى Microsoft، يمكنك القيام بذلك هنا.

عند الانتهاء من صفحة اختيار الكيانات المستهدفة ، حدد التالي.

في صفحة مراجعة وإرسال ، راجع التحديدات السابقة.

حدد

تصدير لتصدير الأصول المتأثرة إلى ملف CSV. بشكل افتراضي، يتأثر اسم الملف assets.csv الموجود في مجلد التنزيلات .

تصدير لتصدير الأصول المتأثرة إلى ملف CSV. بشكل افتراضي، يتأثر اسم الملف assets.csv الموجود في مجلد التنزيلات .حدد رجوع للعودة وتغيير التحديدات.

عند الانتهاء من صفحة المراجعة والإرسال ، حدد إرسال.

تلميح

في المؤسسات الحكومية الأمريكية (Microsoft 365 GCC و GCC High و DoD) يمكن للمسؤولين اتخاذ الإجراءات الحذف المبدئيوالانتقال إلى مجلد غير هاموالانتقال إلى العناصر المحذوفةوالحذف الثابتوالانتقال إلى علبة الوارد. لا تتوفر الإجراءات حذف نسخة المرسلوالانتقال إلى علبة الوارد من مجلد العزل. أيضا، تتوفر سجلات الإجراءات فقط في https://security.microsoft.com/threatincidents، وليس في مركز الصيانة في https://security.microsoft.com/action-center.

قد تستغرق الإجراءات وقتا حتى تظهر على الصفحات ذات الصلة، ولكن سرعة المعالجة لا تتأثر.

تجربة تتبع التهديدات باستخدام مستكشف التهديدات والكشف في الوقت الحقيقي

يساعد مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي فريق عمليات الأمان على التحقيق في التهديدات والاستجابة لها بكفاءة. تشرح الأقسام الفرعية التالية كيف يمكن أن يساعدك مستكشف التهديدات واكتشافات الوقت الحقيقي في العثور على التهديدات.

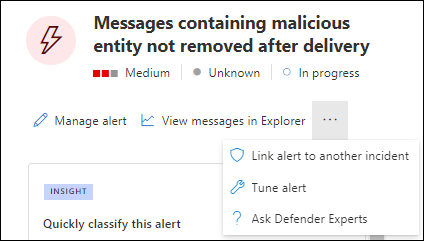

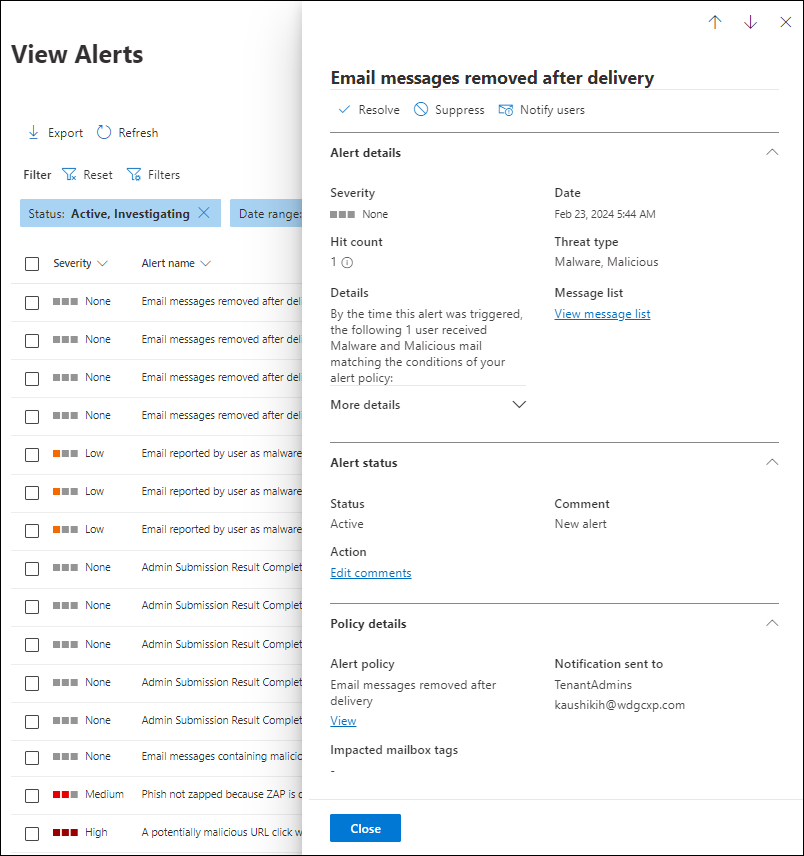

تتبع التهديدات من التنبيهات

تتوفر صفحة التنبيهات في مدخل Defender في الحوادث & التنبيهات>التنبيهات، أو مباشرة في https://security.microsoft.com/alerts.

تتوفر العديد من التنبيهات ذات قيمة مصدر الكشفMDO![]() إجراء عرض الرسائل في المستكشف في أعلى القائمة المنبثقة لتفاصيل التنبيه.

إجراء عرض الرسائل في المستكشف في أعلى القائمة المنبثقة لتفاصيل التنبيه.

يتم فتح القائمة المنبثقة لتفاصيل التنبيه عند النقر فوق أي مكان على التنبيه بخلاف خانة الاختيار بجوار العمود الأول. على سبيل المثال:

- تم الكشف عن نقرة URL يحتمل أن تكون ضارة

- اكتملت نتيجة إرسال مسؤول

- تمت إزالة رسائل البريد الإلكتروني التي تحتوي على عنوان URL ضار بعد التسليم

- تمت إزالة رسائل البريد الإلكتروني بعد التسليم

- لم تتم إزالة الرسائل التي تحتوي على كيان ضار بعد التسليم

- التصيد الاحتيالي غير مستغل بسبب تعطيل ZAP

يؤدي تحديد عرض الرسائل في المستكشف إلى فتح مستكشف التهديدات في طريقة عرض كل البريد الإلكتروني مع تحديد معرف التنبيه لعامل تصفية الخاصية للتنبيه. قيمة معرف التنبيه هي قيمة GUID فريدة للتنبيه (على سبيل المثال، 89e00cdc-4312-7774-6000-08dc33a24419).

معرف التنبيه هو خاصية قابلة للتصفية في طرق العرض التالية في مستكشف التهديدات والكشف في الوقت الحقيقي:

- طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات.

- طريقة عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

- طريقة عرض **التصيد الاحتيالي في مستكشف التهديدات واكتشافات الوقت الحقيقي

في طرق العرض هذه، يتوفر معرف التنبيه عمودا قابلا للتحديد في منطقة التفاصيل أسفل المخطط في علامات التبويب التالية (طرق العرض):

- طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

- طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

- طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

في القائمة المنبثقة لتفاصيل البريد الإلكتروني التي تفتح عند النقر فوق قيمة الموضوع من أحد الإدخالات، يتوفر ارتباط معرف التنبيه في قسم تفاصيل البريد الإلكتروني في القائمة المنبثقة. يؤدي تحديد ارتباط معرف التنبيه إلى فتح صفحة عرض التنبيهات في https://security.microsoft.com/viewalertsv2 مع تحديد التنبيه وفتح القائمة المنبثقة للتفاصيل للتنبيه.

العلامات في مستكشف التهديدات

في Defender لـ Office 365 الخطة 2، إذا كنت تستخدم علامات المستخدم لوضع علامة على حسابات الأهداف عالية القيمة (على سبيل المثال، علامة حساب الأولوية)، يمكنك استخدام هذه العلامات كعوامل تصفية. يعرض هذا الأسلوب محاولات التصيد الاحتيالي الموجهة إلى الحسابات المستهدفة عالية القيمة خلال فترة زمنية محددة. لمزيد من المعلومات حول علامات المستخدم، راجع علامات المستخدم.

تتوفر علامات المستخدم في المواقع التالية في Threat Explorer:

- كل طريقة عرض البريد الإلكتروني:

- طريقة عرض البرامج الضارة:

- طريقة عرض التصيد الاحتيالي:

- عرض نقرات URL:

معلومات التهديد لرسائل البريد الإلكتروني

يتم دمج إجراءات ما قبل التسليم وما بعد التسليم على رسائل البريد الإلكتروني في سجل واحد، بغض النظر عن أحداث ما بعد التسليم المختلفة التي أثرت على الرسالة. على سبيل المثال:

- الإزالة التلقائية للساعة الصفرية (ZAP).

- المعالجة اليدوية (إجراء المسؤول).

- التسليم الديناميكي.

تعرض القائمة المنبثقة لتفاصيل البريد الإلكتروني من علامة التبويب البريد الإلكتروني (عرض) في كل طرق عرض البريد الإلكتروني أو البرامج الضارة أو التصيد الاحتيالي التهديدات المقترنة وتقنيات الكشف المقابلة المقترنة برسالة البريد الإلكتروني. يمكن أن تحتوي الرسالة على صفر أو تهديد واحد أو عدة تهديدات.

في قسم تفاصيل التسليم ، تعرض خاصية تقنية الكشف تقنية الكشف التي حددت التهديد. تتوفر تقنية الكشف أيضا كمحور مخطط أو عمود في جدول التفاصيل للعديد من طرق العرض في مستكشف التهديدات والكشف في الوقت الحقيقي.

يعرض قسم عناوين URL معلومات تهديد محددة لأي عناوين URL في الرسالة. على سبيل المثال، البرامج الضارة أو التصيد الاحتيالي أو **البريد العشوائي أو بلا.

تلميح

قد لا يكون تحليل الحكم مرتبطا بالضرورة بالكيانات. تقوم عوامل التصفية بتقييم المحتوى والتفاصيل الأخرى لرسالة بريد إلكتروني قبل تعيين حكم. على سبيل المثال، قد يتم تصنيف رسالة البريد الإلكتروني على أنها تصيد احتيالي أو بريد عشوائي، ولكن لا يتم ختم عناوين URL في الرسالة بتصيد احتيالي أو حكم بريد عشوائي.

حدد ![]() فتح كيان البريد الإلكتروني في أعلى القائمة المنبثقة للاطلاع على تفاصيل شاملة حول رسالة البريد الإلكتروني. لمزيد من المعلومات، راجع صفحة كيان البريد الإلكتروني في Microsoft Defender لـ Office 365.

فتح كيان البريد الإلكتروني في أعلى القائمة المنبثقة للاطلاع على تفاصيل شاملة حول رسالة البريد الإلكتروني. لمزيد من المعلومات، راجع صفحة كيان البريد الإلكتروني في Microsoft Defender لـ Office 365.

الإمكانات الموسعة في مستكشف التهديدات

تصف الأقسام الفرعية التالية عوامل التصفية الخاصة ب Threat Explorer.

قواعد تدفق بريد Exchange (قواعد النقل)

للعثور على الرسائل التي تأثرت بقواعد تدفق بريد Exchange (المعروفة أيضا باسم قواعد النقل)، لديك الخيارات التالية في طرق عرض كل البريد الإلكترونيوالبرامج الضارةوالتصيد الاحتيالي في مستكشف التهديدات (وليس في عمليات الكشف في الوقت الحقيقي):

- قاعدة نقل Exchange هي قيمة قابلة للتحديد لمصدر التجاوز الأساسيومصدر التجاوز وخصائص نوع النهج القابلة للتصفية.

- قاعدة نقل Exchange هي خاصية قابلة للتصفية. يمكنك إدخال قيمة نصية جزئية لاسم القاعدة.

لمزيد من المعلومات، راجع الروابط التالية:

- عرض كل رسائل البريد الإلكتروني في مستكشف التهديدات

- عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

- عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

تحتوي علامة التبويب البريد الإلكتروني (عرض) لمنطقة التفاصيل في طرق عرض كل البريد الإلكترونيوالبرامج الضارةوالتصيد الاحتيالي في مستكشف التهديدات أيضا على قاعدة نقل Exchange كأعمدة متوفرة غير محددة بشكل افتراضي. يعرض هذا العمود اسم قاعدة النقل. لمزيد من المعلومات، راجع الروابط التالية:

- طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

- طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

- عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

تلميح

للحصول على الأذونات المطلوبة للبحث عن قواعد تدفق البريد حسب الاسم في مستكشف التهديدات، راجع الأذونات والترخيص لمستكشف التهديدات والكشف في الوقت الحقيقي. لا توجد أذونات خاصة مطلوبة لرؤية أسماء القواعد في القائمة المنبثقة لتفاصيل البريد الإلكتروني وجداول التفاصيل والنتائج المصدرة.

الموصلات الواردة

تحدد الموصلات الواردة إعدادات محددة لمصادر البريد الإلكتروني ل Microsoft 365. لمزيد من المعلومات، راجع تكوين تدفق البريد باستخدام الموصلات في Exchange Online.

للعثور على الرسائل التي تأثرت بالموصلات الواردة، يمكنك استخدام خاصية الموصل القابلة للتصفية للبحث عن الموصلات حسب الاسم في كافة طرق عرض البريد الإلكترونيوالبرامج الضارةوالتصيد الاحتيالي في مستكشف التهديدات (وليس في عمليات الكشف في الوقت الحقيقي). يمكنك إدخال قيمة نصية جزئية لاسم الموصل. لمزيد من المعلومات، راجع الروابط التالية:

- عرض كل رسائل البريد الإلكتروني في مستكشف التهديدات

- عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

- عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

تحتوي علامة التبويب البريد الإلكتروني (عرض) لمنطقة التفاصيل في طرق عرض كل البريد الإلكترونيوالبرامج الضارةوالتصيد الاحتيالي في مستكشف التهديدات أيضا على الموصل باعتباره عمودا متوفرا لم يتم تحديده بشكل افتراضي. يعرض هذا العمود اسم الموصل. لمزيد من المعلومات، راجع الروابط التالية:

- طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

- طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

- عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

سيناريوهات أمان البريد الإلكتروني في مستكشف التهديدات واكتشافات الوقت الحقيقي

للحصول على سيناريوهات محددة، راجع المقالات التالية:

- أمان البريد الإلكتروني باستخدام مستكشف التهديدات والكشف في الوقت الحقيقي في Microsoft Defender لـ Office 365

- التحقيق في البريد الإلكتروني الضار الذي تم تسليمه في Microsoft 365

المزيد من الطرق لاستخدام مستكشف التهديدات والكشف في الوقت الحقيقي

بالإضافة إلى السيناريوهات الموضحة في هذه المقالة، لديك المزيد من الخيارات في المستكشف أو عمليات الكشف في الوقت الحقيقي. لمزيد من المعلومات، راجع المقالات التالية: