تكوين قدرات تعطيل الهجوم التلقائي في Microsoft Defender XDR

يتضمن Microsoft Defender XDR قدرات قوية لتعطل الهجوم التلقائي يمكنها حماية بيئتك من الهجمات المتطورة وعالية التأثير.

توضح هذه المقالة كيفية تكوين إمكانات تعطيل الهجوم التلقائي في Microsoft Defender XDR باستخدام الخطوات التالية:

بعد ذلك، بعد إعداد جميع الإجراءات، يمكنك عرض إجراءات الاحتواء وإدارتها في الحوادث ومركز الصيانة. وإذا لزم الأمر، يمكنك إجراء تغييرات على الإعدادات.

المتطلبات الأساسية لتعطل الهجوم التلقائي في Microsoft Defender XDR

| احتياج | التفاصيل |

|---|---|

| متطلبات الاشتراك | أحد هذه الاشتراكات:

|

| متطلبات التوزيع |

|

| الأذونات | لتكوين إمكانات تعطيل الهجوم التلقائي، يجب أن يكون لديك أحد الأدوار التالية المعينة إما في Microsoft Entra ID (https://portal.azure.com) أو في مركز إدارة Microsoft 365 (https://admin.microsoft.com):

|

المتطلبات الأساسية ل Microsoft Defender لنقطة النهاية

الحد الأدنى لإصدار عميل Sense (عميل MDE)

إصدار الحد الأدنى لعامل الاستشعار المطلوب لإجراء احتواء المستخدم للعمل هو v10.8470. يمكنك تحديد إصدار Sense Agent على جهاز عن طريق تشغيل أمر PowerShell التالي:

Get-ItemProperty -Path 'Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection' -Name "InstallLocation"

إعداد الأتمتة لأجهزة المؤسسات

راجع مستوى الأتمتة المكون لنهج مجموعة الأجهزة، وتشغيل التحقيقات التلقائية wWhether، وما إذا كانت إجراءات المعالجة يتم اتخاذها تلقائيا أو فقط عند الموافقة على أجهزتك تعتمد على إعدادات معينة. يجب أن تكون مسؤولا عاما أو مسؤول أمان لتنفيذ الإجراء التالي:

انتقل إلى مدخل Microsoft Defender (https://security.microsoft.com) وسجل الدخول.

انتقل إلى Settings>Endpoints>Device groups ضمن Permissions.

راجع نهج مجموعة أجهزتك. انظر إلى عمود مستوى التنفيذ التلقائي . نوصي باستخدام كامل - معالجة التهديدات تلقائيا. قد تحتاج إلى إنشاء مجموعات أجهزتك أو تحريرها للحصول على مستوى الأتمتة الذي تريده. لاستبعاد مجموعة أجهزة من الاحتواء التلقائي، قم بتعيين مستوى التنفيذ التلقائي الخاص بها إلى أي استجابة تلقائية. لاحظ أن هذا غير مستحسن للغاية ويجب أن يتم فقط لعدد محدود من الأجهزة.

تكوين اكتشاف الجهاز

يجب تنشيط إعدادات اكتشاف الجهاز إلى "الاكتشاف القياسي" كحد أدنى. تعرف على كيفية تكوين اكتشاف الجهاز في إعداد اكتشاف الجهاز.

ملاحظة

يمكن أن يعمل تعطيل الهجوم على الأجهزة بشكل مستقل عن حالة تشغيل برنامج الحماية من الفيروسات من Microsoft Defender للجهاز. يمكن أن تكون حالة التشغيل في وضع حظر نشط أو سلبي أو EDR.

المتطلبات الأساسية ل Microsoft Defender للهوية

إعداد التدقيق في وحدات التحكم بالمجال

تعرف على كيفية إعداد التدقيق في وحدات التحكم بالمجال في تكوين نهج التدقيق لسجلات أحداث Windows للتأكد من تكوين أحداث التدقيق المطلوبة على وحدات التحكم بالمجال حيث يتم نشر مستشعر Defender for Identity.

التحقق من صحة حسابات الإجراءات

يسمح لك Defender for Identity باتخاذ إجراءات معالجة تستهدف حسابات Active Directory المحلية في حالة اختراق الهوية. لاتخاذ هذه الإجراءات، يحتاج Defender for Identity إلى الحصول على الأذونات المطلوبة للقيام بذلك. بشكل افتراضي، يقوم مستشعر Defender for Identity بانتحال شخصية حساب LocalSystem لوحدة تحكم المجال وتنفيذ الإجراءات. نظرا لأنه يمكن تغيير الافتراضي، تحقق من أن Defender for Identity لديه الأذونات المطلوبة أو يستخدم حساب LocalSystem الافتراضي.

يمكنك العثور على مزيد من المعلومات حول حسابات الإجراءات في تكوين حسابات إجراء Microsoft Defender for Identity

يجب نشر مستشعر Defender for Identity على وحدة التحكم بالمجال حيث سيتم إيقاف تشغيل حساب Active Directory.

ملاحظة

إذا كانت لديك عمليات أتمتة لتنشيط مستخدم أو حظره، فتحقق مما إذا كانت الأتمتة يمكن أن تتداخل مع التعطيل. على سبيل المثال، إذا كانت هناك أتمتة للتحقق بانتظام من تمكين جميع الموظفين النشطين للحسابات وفرضها، فقد يؤدي ذلك إلى تنشيط الحسابات التي تم إلغاء تنشيطها عن غير قصد بسبب تعطيل الهجوم أثناء اكتشاف هجوم.

المتطلبات الأساسية ل Microsoft Defender for Cloud Apps

Microsoft Office 365 Connector

يجب توصيل Microsoft Defender for Cloud Apps ب Microsoft Office 365 من خلال الموصل. لتوصيل Defender for Cloud Apps، راجع توصيل Microsoft 365 ب Microsoft Defender for Cloud Apps.

إدارة التطبيقات

يجب تشغيل إدارة التطبيقات. راجع وثائق إدارة التطبيق لتشغيلها.

المتطلبات الأساسية ل Microsoft Defender ل Office 365

موقع علب البريد

يجب استضافة علب البريد في Exchange Online.

تسجيل تدقيق علبة بريد

يجب تدقيق أحداث علبة البريد التالية كحد أدنى:

- MailItemsAccessed

- UpdateInboxRules

- MoveToDeletedItems

- الحذف الناعم

- حذف ثابت

راجع إدارة تدقيق علبة البريد للتعرف على إدارة تدقيق علبة البريد.

يجب أن يكون نهج الارتباطات الآمنة موجودا.

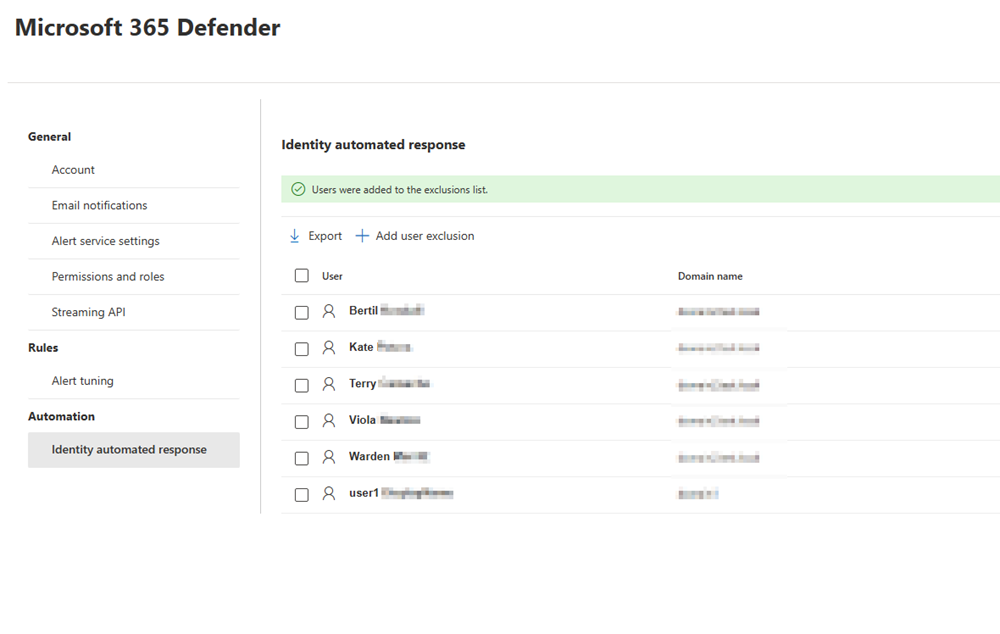

مراجعة استثناءات الاستجابة التلقائية للمستخدمين أو تغييرها

يتيح تعطيل الهجوم التلقائي استبعاد حسابات مستخدمين محددة من إجراءات الاحتواء التلقائي. لن يتأثر المستخدمون المستبعدون بالإجراءات التلقائية التي يتم تشغيلها بسبب تعطيل الهجوم. يجب أن تكون مسؤولا عاما أو مسؤول أمان لتنفيذ الإجراء التالي:

انتقل إلى مدخل Microsoft Defender (https://security.microsoft.com) وسجل الدخول.

انتقل إلى الإعدادات استجابة>Microsoft Defender XDR>Identity التلقائية. تحقق من قائمة المستخدمين لاستبعاد الحسابات.

لاستبعاد حساب مستخدم جديد، حدد Add user exclusion.

لا ينصح باستبعاد حسابات المستخدمين، ولن يتم تعليق الحسابات المضافة إلى هذه القائمة في جميع أنواع الهجمات المدعومة مثل اختراق البريد الإلكتروني للأعمال (BEC) وبرامج الفدية الضارة التي يديرها الإنسان.

الخطوات التالية

راجع أيضًا

تلميح

هل تريد معرفة المزيد؟ تفاعل مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender XDR Tech Community.