إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يربط Microsoft Defender XDR ملايين الإشارات الفردية لتحديد حملات برامج الفدية الضارة النشطة أو الهجمات المتطورة الأخرى في البيئة بثقة عالية. في حين أن الهجوم قيد التقدم، Defender XDR يعطل الهجوم من خلال احتواء الأصول المخترقة التي يستخدمها المهاجم تلقائيا من خلال تعطيل الهجوم التلقائي.

يحد تعطيل الهجوم التلقائي من الحركة الجانبية في وقت مبكر ويقلل من التأثير العام للهجوم، من التكاليف المرتبطة به إلى فقدان الإنتاجية. وفي الوقت نفسه، فإنه يترك فرق العمليات الأمنية في السيطرة الكاملة على التحقيق في الأصول ومعالجتها وإعادة الاتصال بالإنترنت.

توفر هذه المقالة نظرة عامة على تعطيل الهجوم التلقائي وتتضمن ارتباطات إلى الخطوات التالية والموارد الأخرى.

كيفية عمل تعطيل الهجوم التلقائي

تم تصميم تعطيل الهجوم التلقائي لاحتواء الهجمات قيد التقدم، والحد من التأثير على أصول المؤسسة، وتوفير المزيد من الوقت لفرق الأمان لمعالجة الهجوم بالكامل. يستخدم تعطيل الهجوم النطاق الكامل لإشارات الكشف والاستجابة الموسعة (XDR)، مع مراعاة الهجوم بأكمله للعمل على مستوى الحادث. تختلف هذه الإمكانية عن أساليب الحماية المعروفة مثل الوقاية والحظر استنادا إلى مؤشر واحد للتسوية.

بينما تسمح لك العديد من أنظمة XDR وتنسيق الأمان والأتمتة والاستجابة (SOAR) بإنشاء إجراءات الاستجابة التلقائية، يتم تضمين تعطيل الهجوم التلقائي ويستخدم رؤى من باحثي الأمان من Microsoft ونماذج الذكاء الاصطناعي المتقدمة لمواجهة تعقيدات الهجمات المتقدمة. يأخذ تعطيل الهجوم التلقائي في الاعتبار السياق الكامل للإشارات من مصادر مختلفة لتحديد الأصول المخترقة.

يعمل تعطيل الهجوم التلقائي في ثلاث مراحل رئيسية:

- ويستخدم قدرة Defender XDR على ربط الإشارات من العديد من المصادر المختلفة بحادث واحد عالي الثقة من خلال رؤى من نقاط النهاية والهويات وأدوات البريد الإلكتروني والتعاون وتطبيقات SaaS.

- وهو يحدد الأصول التي يتحكم فيها المهاجم ويستخدم لنشر الهجوم.

- ويتخذ تلقائيا إجراءات الاستجابة عبر منتجات Microsoft Defender ذات الصلة لاحتواء الهجوم في الوقت الحقيقي من خلال احتواء الأصول المتأثرة وتعطيلها.

تحد هذه الإمكانية المتغيرة للعبة من تقدم ممثل التهديد في وقت مبكر وتقلل بشكل كبير من التأثير العام للهجوم، من التكاليف المرتبطة به إلى فقدان الإنتاجية.

تأسيس ثقة عالية عند اتخاذ إجراءات تلقائية

نحن نفهم أن اتخاذ إجراءات تلقائية يأتي أحيانا مع تردد من فرق الأمان، نظرا للتأثير المحتمل الذي يمكن أن يحدثه على المؤسسة. لذلك، تم تصميم قدرات تعطيل الهجوم التلقائي في Defender XDR للاعتماد على إشارات عالية الدقة. كما يستخدم ارتباط الحادث Defender XDR مع ملايين إشارات منتج Defender عبر البريد الإلكتروني والهوية والتطبيقات والمستندات والأجهزة والشبكات والملفات. تضمن نتائج التحليلات من التحقيق المستمر لآلاف الحوادث من قبل فريق أبحاث الأمان في Microsoft أن تعطيل الهجوم التلقائي يحافظ على نسبة عالية من الإشارة إلى الضوضاء (SNR).

تعد التحقيقات جزءا لا يتجزأ من مراقبة إشاراتنا ومشهد تهديد الهجوم لضمان حماية عالية الجودة ودقيقة.

تلميح

توضح هذه المقالة كيفية عمل تعطيل الهجوم. لتكوين هذه الإمكانات، راجع تكوين إمكانات تعطيل الهجوم في Microsoft Defender XDR.

إجراءات الاستجابة التلقائية

يستخدم تعطيل الهجوم التلقائي إجراءات استجابة XDR المستندة إلى Microsoft. ومن الأمثلة على هذه الإجراءات ما يلي:

يحتوي الجهاز على - استنادا إلى قدرة Microsoft Defender لنقطة النهاية، يعد هذا الإجراء احتواء تلقائيا لجهاز مريب لمنع أي اتصال وارد/صادر مع الجهاز المذكور.

- بالإضافة إلى ذلك، يحتوي Defender لنقطة النهاية تلقائيا على عناوين IP ضارة مقترنة بأجهزة غير مكتشفة/غير مدمجة لمنع أي حركة جانبية ونشاط تشفير إلى أجهزة Defender for Endpoint المكتشفة/المكتشفة الأخرى. يقوم بذلك من خلال نهج احتواء IP (معاينة). علاوة على ذلك، يتم أيضا تضمين عناوين IP للأصول الهامة المخترقة تلقائيا مع آليات حظر محددة لإيقاف انتشار الهجوم مع تجنب فقدان الإنتاجية.

تعطيل المستخدم - استنادا إلى قدرة Microsoft Defender for Identity، يعد هذا الإجراء تعليقا تلقائيا لحساب مخترق لمنع حدوث تلف إضافي مثل الحركة الجانبية أو استخدام علبة البريد الضارة أو تنفيذ البرامج الضارة. يتصرف إجراء تعطيل المستخدم بشكل مختلف اعتمادا على كيفية استضافة المستخدم في بيئتك.

- عند استضافة حساب المستخدم في Active Directory: يقوم Defender for Identity بتشغيل إجراء تعطيل المستخدم على وحدات التحكم بالمجال التي تشغل عامل Defender for Identity.

- عند استضافة حساب المستخدم في Active Directory ومزامنته على Microsoft Entra ID: يقوم Defender for Identity بتشغيل إجراء تعطيل المستخدم عبر وحدات التحكم بالمجال المدمجة. يعطل تعطيل الهجوم أيضا حساب المستخدم على حساب Entra ID المتزامن.

- عند استضافة حساب المستخدم في معرف Entra فقط (الحساب الأصلي للسحابة): يعطل تعطيل الهجوم حساب المستخدم على حساب Entra ID المتزامن.

ملاحظة

لا يعتمد تعطيل حساب المستخدم في Microsoft Entra ID على نشر Microsoft Defender for Identity.

تحتوي على مستخدم - استنادا إلى قدرة Microsoft Defender لنقطة النهاية، يحتوي إجراء الاستجابة هذا تلقائيا على هويات مشبوهة مؤقتا للمساعدة في حظر أي حركة جانبية وتشفير بعيد متعلق بالاتصال الوارد مع الأجهزة المضمنة في Defender لنقطة النهاية.

لمزيد من المعلومات، راجع إجراءات المعالجة في Microsoft Defender XDR.

تحديد وقت حدوث انقطاع في الهجوم في بيئتك

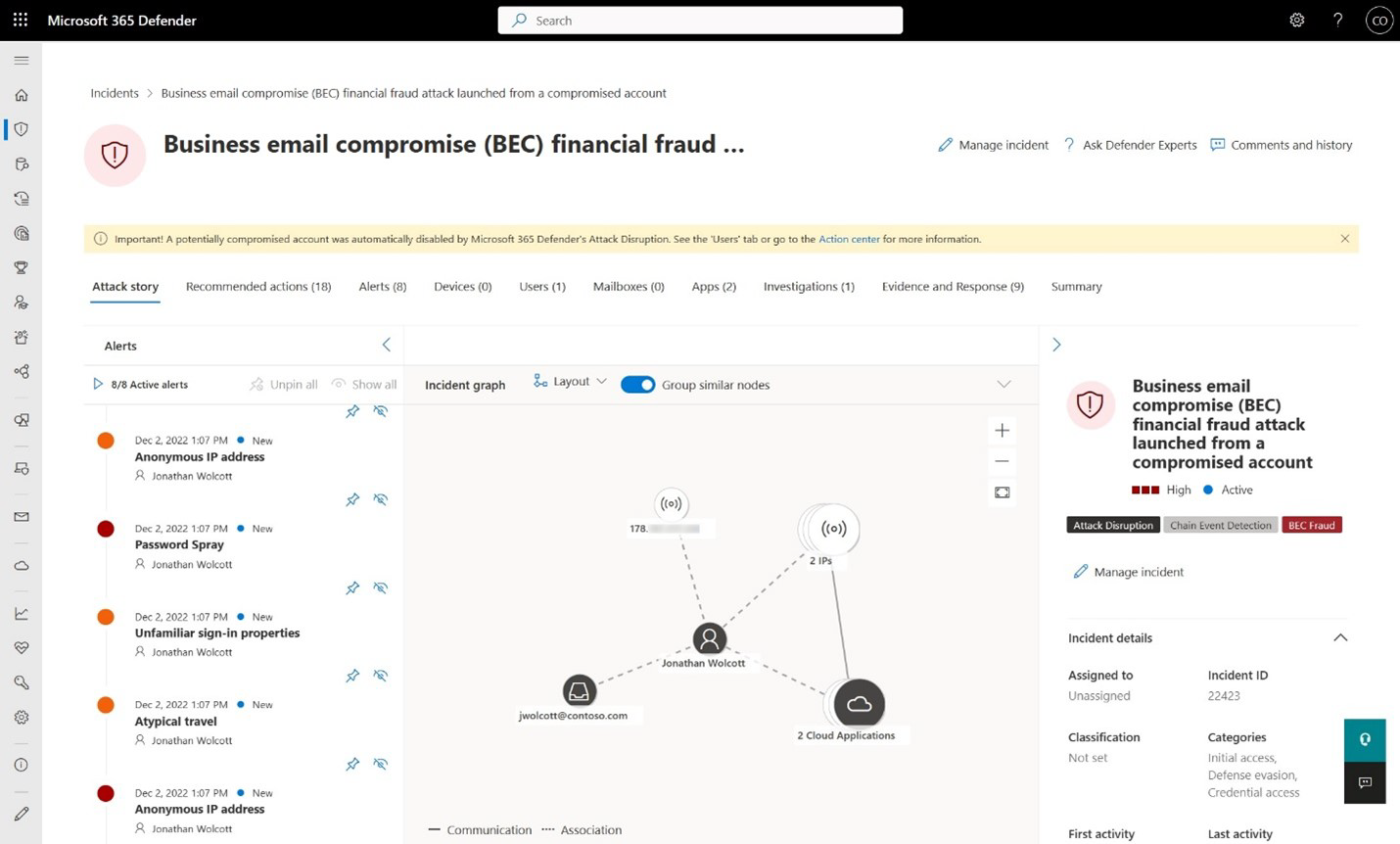

ستعكس صفحة Defender XDR الحادث إجراءات تعطيل الهجوم التلقائي من خلال قصة الهجوم والحالة المشار إليها بواسطة شريط أصفر (الشكل 1). يعرض الحدث علامة تعطيل مخصصة، ويسلط الضوء على حالة الأصول المضمنة في الرسم البياني للحادث، ويضيف إجراء إلى مركز الصيانة.

الشكل 1. عرض الحادث يظهر الشريط الأصفر حيث اتخذ تعطيل الهجوم التلقائي إجراء

الشكل 1. عرض الحادث يظهر الشريط الأصفر حيث اتخذ تعطيل الهجوم التلقائي إجراء

تتضمن تجربة المستخدم Defender XDR الآن إشارات مرئية إضافية لضمان رؤية هذه الإجراءات التلقائية. يمكنك العثور عليها عبر التجارب التالية:

في قائمة انتظار الحوادث:

- تظهر علامة بعنوان "تعطيل الهجوم " بجوار الحوادث المتأثرة

في صفحة الحدث:

- علامة بعنوان "تعطيل الهجوم"

- شعار أصفر في أعلى الصفحة يسلط الضوء على الإجراء التلقائي الذي تم اتخاذه

- يتم عرض حالة الأصل الحالي في الرسم البياني للحادث إذا تم إجراء على أصل، على سبيل المثال، تم تعطيل الحساب أو الجهاز المضمن

عبر واجهة برمجة التطبيقات:

تتم إضافة سلسلة (تعطيل الهجوم) إلى نهاية عناوين الحوادث بثقة عالية من المحتمل أن يتم تعطيلها تلقائيا. على سبيل المثال:

هجوم الاحتيال المالي BEC الذي تم إطلاقه من حساب مخترق (تعطيل الهجوم)

لمزيد من المعلومات، راجع عرض تفاصيل والنتائج الخاصة بتعطيل الهجوم.

الخطوات التالية

- تكوين تعطيل الهجوم التلقائي

- عرض التفاصيل والنتائج

- الحصول على إشعارات البريد الإلكتروني لإجراءات الاستجابة

تلميح

هل تريد معرفة المزيد؟ تفاعل مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender XDR Tech Community.