الاستجابة للحوادث في مدخل Microsoft Defender

الحادث في مدخل Microsoft Defender هو مجموعة من التنبيهات ذات الصلة والبيانات المرتبطة التي تشكل قصة الهجوم. وهو أيضا ملف حالة يمكن أن يستخدمه SOC للتحقيق في هذا الهجوم وإدارته وتنفيذه وتوثيق الاستجابة له.

تنشئ خدمات Microsoft Sentinel وMicrosoft Defender تنبيهات عند اكتشاف حدث أو نشاط مريب أو ضار. توفر التنبيهات الفردية دليلا قيما على هجوم مكتمل أو مستمر. ومع ذلك، تستخدم الهجمات المتزايدة الانتشار والمتطورة عادة مجموعة متنوعة من التقنيات والمتجهات ضد أنواع مختلفة من كيانات الأصول، مثل الأجهزة والمستخدمين وعلب البريد. والنتيجة هي تنبيهات متعددة، من مصادر متعددة، لكيانات أصول متعددة في ممتلكاتك الرقمية.

نظرا لأن كل تنبيهات فردية لا تخبر سوى جزء من القصة، ولأن تجميع التنبيهات الفردية يدويا معا للحصول على نظرة ثاقبة حول الهجوم يمكن أن يكون صعبا ويستغرق وقتا طويلا، فإن النظام الأساسي لعمليات الأمان الموحدة يحدد تلقائيا التنبيهات ذات الصلة - من كل من Microsoft Sentinel وMicrosoft Defender XDR - ويجمعها والمعلومات المرتبطة بها في حادث.

يمنحك تجميع التنبيهات ذات الصلة في حادث عرضا شاملا للهجوم. على سبيل المثال، يمكنك أن ترى:

- حيث بدأ الهجوم.

- ما هي التكتيكات المستخدمة.

- إلى أي مدى ذهب الهجوم إلى ممتلكاتك الرقمية.

- نطاق الهجوم، مثل عدد الأجهزة والمستخدمين وعلب البريد التي تأثرت.

- جميع البيانات المرتبطة بالهجوم.

يتضمن النظام الأساسي لعمليات الأمان الموحدة في مدخل Microsoft Defender أساليب لأتمتة الحوادث والتحقيق فيها وحلها والمساعدة في ذلك.

يستخدم Microsoft Copilot في Defender الذكاء الاصطناعي لدعم المحللين مع مهام سير العمل اليومية المعقدة والمستهلكة للوقت، بما في ذلك التحقيق والاستجابة الشاملة للحوادث مع قصص الهجوم الموضحة بوضوح، وإرشادات المعالجة القابلة للتنفيذ خطوة بخطوة ونشاط الحوادث التي تلخص التقارير، وتعقب KQL للغة الطبيعية، وتحليل التعليمات البرمجية للخبراء - تحسين كفاءة SOC عبر بيانات Microsoft Sentinel وDefender XDR.

هذه الإمكانية بالإضافة إلى الوظائف الأخرى المستندة إلى الذكاء الاصطناعي التي يجلبها Microsoft Sentinel إلى النظام الأساسي الموحد، في مجالات تحليلات سلوك المستخدم والكيان، واكتشاف الحالات الشاذة، والكشف عن التهديدات متعددة المراحل، والمزيد.

يستخدم تعطيل الهجوم التلقائي إشارات عالية الثقة تم جمعها من Microsoft Defender XDR وMicrosoft Sentinel لتعطيل الهجمات النشطة تلقائيا بسرعة الجهاز، والتي تحتوي على التهديد وتحد من التأثير.

إذا تم تمكينه، يمكن ل Microsoft Defender XDR التحقيق في التنبيهات وحلها تلقائيا من مصادر معرف Microsoft 365 و Entra من خلال الأتمتة والذكاء الاصطناعي. يمكنك أيضا تنفيذ خطوات معالجة إضافية لحل الهجوم.

يمكن لقواعد أتمتة Microsoft Sentinel أتمتة فرز الحوادث وتعيينها وإدارتها، بغض النظر عن مصدرها. يمكنهم تطبيق العلامات على الحوادث استنادا إلى محتواها، وقمع الحوادث الصاخبة (الإيجابية الخاطئة)، وإغلاق الحوادث التي تم حلها والتي تفي بالمعايير المناسبة، وتحديد سبب وإضافة تعليقات.

هام

يتوفر Microsoft Sentinel الآن بشكل عام داخل النظام الأساسي لعمليات الأمان الموحدة من Microsoft في مدخل Microsoft Defender. لمزيد من المعلومات، راجع Microsoft Sentinel في مدخل Microsoft Defender.

الحوادث والتنبيهات في مدخل Microsoft Defender

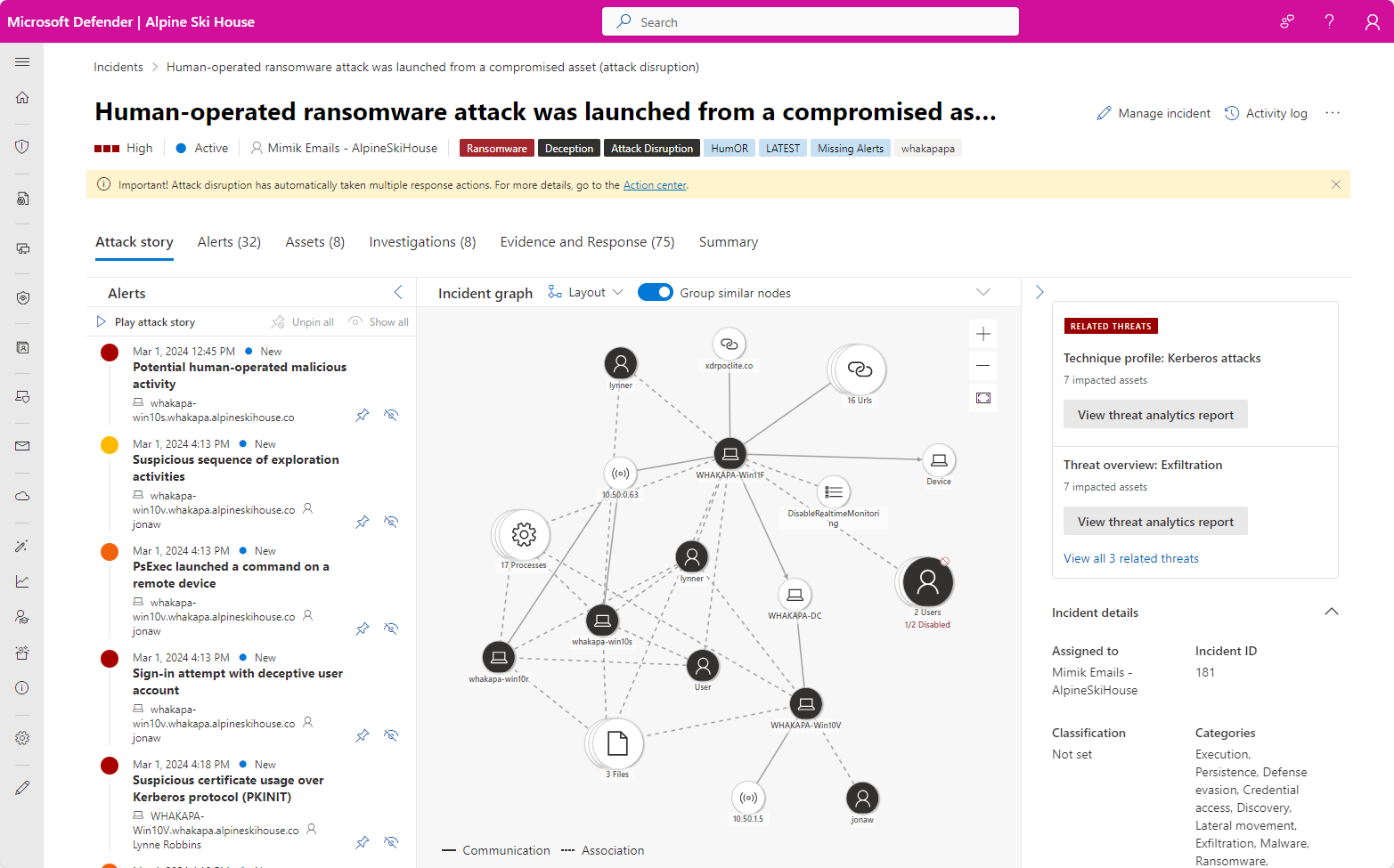

يمكنك إدارة الحوادث من التحقيق & الاستجابة > للحوادث & تنبيهات > الحوادث عند التشغيل السريع لمدخل Microsoft Defender. فيما يلي مثال:

يؤدي تحديد اسم حادث إلى عرض صفحة الحادث، بدءا من قصة الهجوم بأكملها للحادث، بما في ذلك:

صفحة التنبيه داخل الحدث: نطاق التنبيهات المتعلقة بالحادث ومعلوماتها في علامة التبويب نفسها.

الرسم البياني: تمثيل مرئي للهجوم يربط الكيانات المشبوهة المختلفة التي تعد جزءا من الهجوم بكيانات الأصول التي تشكل أهداف الهجوم، مثل المستخدمين والأجهزة والتطبيقات وعلب البريد.

يمكنك عرض تفاصيل الأصل والكيان الآخر مباشرة من الرسم البياني والعمل عليها باستخدام خيارات الاستجابة مثل تعطيل حساب أو حذف ملف أو عزل جهاز.

تتكون صفحة الحدث من علامات التبويب التالية:

قصة الهجوم

المذكور أعلاه، تتضمن علامة التبويب هذه المخطط الزمني للهجوم، بما في ذلك جميع التنبيهات وكيانات الأصول وإجراءات المعالجة المتخذة.

التنبيهات

جميع التنبيهات المتعلقة بالحادث ومصادرها ومعلوماتها.

أصول

جميع الأصول (الكيانات المحمية مثل الأجهزة والمستخدمين وعلب البريد والتطبيقات وموارد السحابة) التي تم تحديدها لتكون جزءا من الحادث أو مرتبطة به.

التحقيقات

جميع التحقيقات الآلية التي تم تشغيلها بواسطة التنبيهات في الحادث، بما في ذلك حالة التحقيقات ونتائجها.

الأدلة والاستجابة

جميع الكيانات المشبوهة في تنبيهات الحادث، والتي تشكل دليلا يدعم قصة الهجوم. يمكن أن تتضمن هذه الكيانات عناوين IP والملفات والعمليات وعناوين URL ومفاتيح التسجيل والقيم والمزيد.

الملخص

نظرة عامة سريعة على الأصول المتأثرة المرتبطة بالتنبيهات.

ملاحظة

إذا رأيت حالة تنبيه نوع التنبيه غير المدعومة ، فهذا يعني أن قدرات التحقيق التلقائية لا يمكنها التقاط هذا التنبيه لتشغيل تحقيق تلقائي. ومع ذلك، يمكنك التحقق من هذه التنبيهات يدويا.

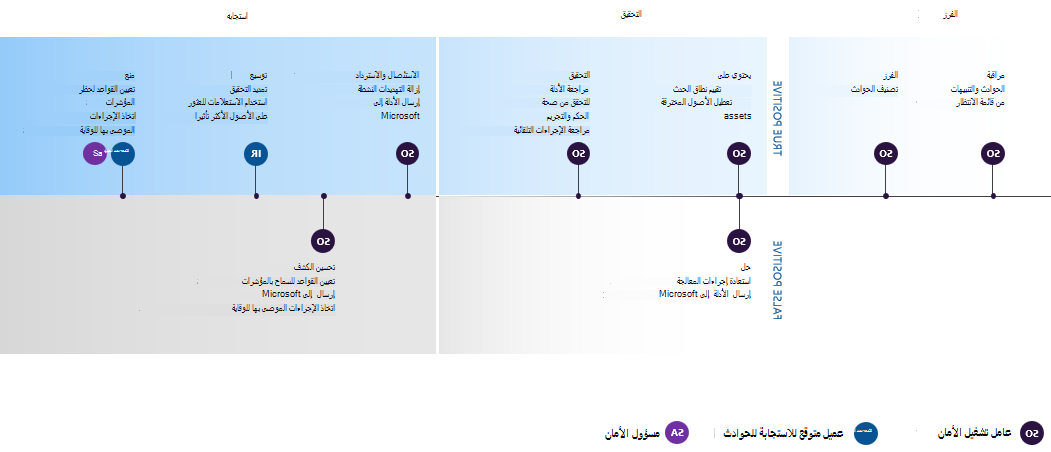

مثال على سير عمل الاستجابة للحوادث في مدخل Microsoft Defender

فيما يلي مثال على سير العمل للاستجابة للحوادث في Microsoft 365 باستخدام مدخل Microsoft Defender.

على أساس مستمر، حدد الحوادث ذات الأولوية القصوى للتحليل والحل في قائمة انتظار الحوادث واجعلها جاهزة للاستجابة. هذا مزيج من:

- الفرز لتحديد الحوادث ذات الأولوية القصوى من خلال تصفية قائمة انتظار الحوادث وفرزها.

- إدارة الحوادث عن طريق تعديل عنوانها وتعيينها إلى محلل وإضافة علامات وتعليقات.

يمكنك استخدام قواعد أتمتة Microsoft Sentinel لفرز بعض الحوادث وإدارتها تلقائيا (وحتى الاستجابة لها) عند إنشائها، وإزالة الحوادث الأسهل للتعامل معها من أخذ مساحة في قائمة الانتظار الخاصة بك.

ضع في اعتبارك هذه الخطوات لسير عمل الاستجابة للحوادث:

| مرحلة | الخطوات |

|---|---|

| لكل حادث، ابدأ التحقيق والتحليل في الهجوم والتنبيه. |

|

| بعد التحليل أو أثناءه، قم بإجراء الاحتواء لتقليل أي تأثير إضافي للهجوم والقضاء على التهديد الأمني. | على سبيل المثال |

| قدر الإمكان، يمكنك التعافي من الهجوم عن طريق استعادة موارد المستأجر إلى الحالة التي كانت عليها قبل الحادث. | |

| حل الحادث وتوثيق النتائج. | خذ وقتا للتعلم بعد الحدث من أجل: |

إذا كنت جديدا على تحليل الأمان، فراجع مقدمة الاستجابة للحادث الأول للحصول على معلومات إضافية والتنقل عبر مثال الحادث.

لمزيد من المعلومات حول الاستجابة للحوادث عبر منتجات Microsoft، راجع هذه المقالة.

دمج عمليات الأمان في مدخل Microsoft Defender

فيما يلي مثال على دمج عمليات الأمان (SecOps) في مدخل Microsoft Defender.

يمكن أن تتضمن المهام اليومية ما يلي:

- إدارة الحوادث

- مراجعة إجراءات التحقيق والاستجابة التلقائية (AIR) في مركز الصيانة

- مراجعة أحدث تحليلات المخاطر

- الاستجابة للحوادث

يمكن أن تتضمن المهام الشهرية ما يلي:

- مراجعة إعدادات AIR

- مراجعة درجة الأمانوإدارة الثغرات الأمنية في Microsoft Defender

- الإبلاغ إلى سلسلة إدارة أمان تكنولوجيا المعلومات

يمكن أن تتضمن المهام ربع السنوية تقريرا وإحاطة بنتائج الأمان إلى كبير مسؤولي أمن المعلومات (CISO).

يمكن أن تتضمن المهام السنوية إجراء حادث كبير أو ممارسة خرق لاختبار الموظفين والأنظمة والعمليات.

يمكن استخدام المهام اليومية والشهرية والربع سنوية والسينية لتحديث العمليات والنهج وتكوينات الأمان أو تحسينها.

راجع دمج Microsoft Defender XDR في عمليات الأمان للحصول على مزيد من التفاصيل.

موارد SecOps عبر منتجات Microsoft

لمزيد من المعلومات حول SecOps عبر منتجات Microsoft، راجع هذه الموارد:

إعلامات الحوادث عبر البريد الإلكتروني

يمكنك إعداد مدخل Microsoft Defender لإعلام موظفيك بالبريد الإلكتروني حول الحوادث الجديدة أو التحديثات للحوادث الحالية. يمكنك اختيار الحصول على إعلامات استنادا إلى:

- شدة التنبيه

- مصادر التنبيه

- مجموعة الأجهزة

لإعداد إعلامات البريد الإلكتروني للحوادث، راجع الحصول على إعلامات البريد الإلكتروني حول الحوادث.

تدريب محللي الأمان

استخدم وحدة التعلم هذه من Microsoft Learn لفهم كيفية استخدام Microsoft Defender XDR لإدارة الحوادث والتنبيهات.

| تدريب: | التحقيق في الحوادث باستخدام Microsoft Defender XDR |

|---|---|

|

يوحد Microsoft Defender XDR بيانات التهديد من خدمات متعددة ويستخدم الذكاء الاصطناعي لدمجها في الحوادث والتنبيهات. تعرف على كيفية تقليل الوقت بين الحادث وإدارته للاستجابة والحل اللاحقين. 27 دقيقة - 6 وحدات |

الخطوات التالية

استخدم الخطوات المدرجة استنادا إلى مستوى تجربتك أو دورك في فريق الأمان.

مستوى التجربة

اتبع هذا الجدول للحصول على مستوى خبرتك في تحليل الأمان والاستجابة للحوادث.

| مستوى | الخطوات |

|---|---|

| الجديد |

|

| ذوي الخبره |

|

دور فريق الأمان

اتبع هذا الجدول استنادا إلى دور فريق الأمان.

| دور | الخطوات |

|---|---|

| مستجيب الحوادث (المستوى 1) | ابدأ مع قائمة انتظار الحوادث من صفحة الحوادث في مدخل Microsoft Defender. من هنا يمكنك:

|

| محقق أو محلل أمني (المستوى 2) |

|

| محلل أمان متقدم أو صياد تهديدات (المستوى 3) |

|

| مدير SOC | تعرف على كيفية دمج Microsoft Defender XDR في مركز عمليات الأمان (SOC) الخاص بك. |

تلميح

هل تريد معرفة المزيد؟ تفاعل مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender XDR Tech Community.