إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

إدارة الوصول إلى المعلومات والموارد الحساسة أمر بالغ الأهمية لمسؤولي تكنولوجيا المعلومات وكبار مسؤولي أمان المعلومات (CISOs) في مختلف الصناعات. ضمان الوصول بأدنى الصلاحيات أمر أساسي للحفاظ على أمان قوي.

يتكامل Power Platform مع Microsoft Entra ID لإدارة الهوية والوصول، مما يمكن المسؤولين من إدارة المستخدمين وتفاعلاتهم مع موارد Power Platform بشكل آمن. يعد معرف Microsoft Entra مركزيا لمصادقة Microsoft ويساعد على الحماية من اختراق الهوية. يمنح مُعرف Microsoft Entra ID مسؤولي تكنولوجيا المعلومات الرؤية والتحكم ويوفر إمكانات الأمان مثل المصادقة متعددة العوامل والوصول المشروط. يوفر الأمان المدار إمكانات مبنية على Microsoft Entra ID، مما يمنح المسؤولين تحكمًا دقيقًا لضمان وصول المستخدمين المصرح لهم فقط إلى البيانات والموارد.

تشرح هذه المقالة عناصر التحكم في إدارة الهوية والوصول في كل طبقة.

وصول المستأجر

الوصول على مستوى المستأجر هو الطبقة الأولى من الأمان ويستخدم Microsoft Entra ID. يضمن امتلاك المستخدمين لحساب مستخدم نشط والامتثال لأي نهج وصول مشروط لتسجيل الدخول. ومع ذلك ، فإن امتلاك حساب نشط وممكن وحده لا يمنح الوصول إلى النظام الأساسي. يمكن فقط للمستخدمين الذين لديهم التراخيص المناسبة مصادقة النظام الأساسي واستخدامه.

أدوار إدارة الخدمة

يمكنك تعيين دورين لمسؤول الخدمة ذي الصلة ب Power Platform لتوفير مستوى عال من إدارة المسؤول:

- مسؤول Power Platform: يمكن لهذا الدور أداء جميع وظائف المسؤول في Power Platform، بغض النظر عن عضوية مجموعة الأمان على مستوى البيئة.

- مسؤول Dynamics 365: يمكن لهذا الدور أداء معظم وظائف المسؤول في Power Platform، ولكن فقط للبيئات التي ينتمي فيها إلى مجموعة الأمان.

لا يمكن لهذه الأدوار إدارة حسابات المستخدمين والاشتراكات وإعدادات الوصول لتطبيقات Microsoft 365 الأخرى. تحتاج إلى التعاون مع المسؤولين الآخرين في مؤسستك لتنفيذ هذه المهام. لمزيد من المعلومات حول امتيازات كل دور، راجع مصفوفة أذونات مسؤول الخدمة.

تمثل الهويات الإدارية مخاطر أمنية كبيرة نظرًا لأن مهامها تتطلب وصولًا متميزًا إلى العديد من الأنظمة والتطبيقات. قد يؤدي الاختراق أو سوء الاستخدام إلى الإضرار بأعمالك وأنظمة المعلومات الخاصة بك. يُعد أمان الإدارة أحد مجالات الأمان الأكثر أهمية.

حماية الوصول المميز من الخصوم المصممين تتطلب نهجًا شاملاً ومدروسًا لعزل الأنظمة عن المخاطر. وإليك بعض الاستراتيجيات:

- تقليل عدد الحسابات ذات تأثيرات خطيرة.

- استخدم أدوارا منفصلة بدلاً من رفع الامتيازات للهويات الموجودة.

- تجنب الوصول الدائم أو المؤقت باستخدام ميزات في الوقت المناسب (JIT) لموفر الهوية الخاص بك. في الحالات الطارئة الاستثنائية، عليك اتباع العملية المحددة للوصول في الحالات الطارئة. استخدم إدارة الهويات المميزة (PIM)، وهي إحدى ميزات Microsoft Entra ID، لإدارة استخدام هذه الأدوار ذات الامتيازات العالية والتحكم فيها ومراقبتها.

- استخدام بروتوكولات الوصول الحديثة مثل المصادقة بدون كلمة مرور أو المصادقة متعددة العوامل.

- فرض سمات الأمان الأساسية باستخدام سياسات الوصول المشروط.

- إيقاف تشغيل الحسابات الإدارية التي لا يتم استخدامها.

الوصول المشروط

الوصول المشروط، وهي إحدى ميزات Microsoft Entra ID، تتيح تطبيق السياسات استنادًا إلى إشارات حول حالة المستخدم. تساعدك هذه الإشارات على تقييم مستوى المخاطر وفرض الإجراءات المناسبة. سياسات الوصول المشروط، ببساطة، هي عبارات 'إذا-إذن' تحدد ما يجب على المستخدمين فعله للوصول إلى مورد معين. على سبيل المثال، يمكنك مطالبة المستخدمين باستخدام المصادقة متعددة العوامل إذا كانوا يريدون الوصول إلى تطبيق اللوحة في Power Apps الذي يتعقب عملية التوافق.

لا تمنح جميع الهويات مستوى الوصول نفسه. يجب أن يستند قرارك إلى عاملين رئيسيين:

- الوقت. الفترة التي يمكن للهوية خلالها الوصول إلى بيئتك.

- امتياز. مستوى الأذونات.

هذه العوامل لا يستبعد بعضها بعضا. يمكن للهوية المخترقة التي تتمتع بمزيد من الامتيازات ومدة وصول غير محدودة الحصول على مزيد من التحكم في النظام والبيانات، أو استخدام هذا الوصول لمواصلة تغيير البيئة. تقييد عوامل الوصول هذه كإجراء وقائي وللحد من نطاق الضرر المحتمل.

توفر نهج Just in Time (JIT) الامتيازات المطلوبة فقط عندما تحتاج إليها.

الوصول الكافي فقط (JEA) توفر طرق الامتيازات المطلوبة فقط.

على الرغم من أن الوقت والامتياز هما العاملان الأساسيان، إلا أن الشروط الأخرى تنطبق. على سبيل المثال، يمكنك أيضًا استخدام الجهاز والشبكة والموقع الذي نشأ منه الوصول لتعيين السياسات.

استخدم عناصر تحكم قوية تعمل على تصفية الوصول غير المخوّل واكتشافه وحظره، بما في ذلك المعلمات مثل هوية المستخدم وموقعه، وصحة الجهاز، وسياق عبء العمل، وتصنيف البيانات، والشوائب.

على سبيل المثال، قد يلزم الوصول إلى حمل العمل من خلال هويات الجهات الخارجية مثل الموردين والشركاء والعملاء. وقد يحتاج هؤلاء إلى مستوى الوصول المناسب بدلاً من الأذونات الافتراضية التي تقدمها للموظفين بدوام كامل. إن التمييز الواضح بين الحسابات الخارجية يجعل من السهل منع واكتشاف الهجمات التي تأتي من هذه المتجهات.

خطط لكيفية استخدام النهج لفرض إرشادات الأمان ل Power Platform. يمكنك استخدام سياسة لتقييد وصول Power Platform إلى مستخدمين أو شروط معينة، مثل مكان وجودهم والجهاز الذي يستخدمونه والتطبيقات المثبتة عليه وما إذا كانوا يستخدمون مصادقة متعددة العوامل. يتسم الوصول المشروط بالمرونة، ولكن هذه المرونة يمكن أن تسمح لك بإنشاء سياسات لها نتائج غير مرغوب فيها، بما في ذلك تأمين المسؤولين. يمكن لـ دليل التخطيط مساعدتك في التفكير في كيفية التخطيط لاستخدام الوصول المشروط.

اعرف المزيد:

- حظر الوصول حسب الموقع مع الوصول الشرطي إلى Microsoft Entra

- توصيات للوصول المشروط والمصادقة متعددة العوامل في Microsoft Power Automate (سير عمل)

تقييم الوصول المستمر

تقييم الوصول المستمر هي إحدى ميزات Microsoft Entra ID التي تراقب أحداث وتغييرات معينة لتحديد ما إذا كان يجب على المستخدم الاحتفاظ بحق الوصول إلى أحد الموارد أو فقدانه. تعتمد مصادقة OAuth 2.0 بشكل تقليدي على انتهاء صلاحية رمز الوصول لإلغاء وصول المستخدم إلى الخدمات السحابية الحديثة. يحتفظ المستخدمون الذين تم إنهاء حقوق الوصول الخاصة بهم بالوصول إلى الموارد حتى تنتهي صلاحية الرمز المميز للوصول - ل Power Platform، ما دام ساعة، بشكل افتراضي. ومع ذلك، من خلال تقييم الوصول المستمر، تقوم خدمات Power Platform مثل Dataverse بتقييم الأحداث الحرجة للمستخدم وتغييرات موقع الشبكة بشكل مستمر. فهي تنهي جلسات المستخدم النشطة بشكل استباقي، أو تطلب إعادة المصادقة، أوت فرض تغييرات في سياسة المستأجر في وقت قريب من الوقت الحقيقي بدلاً من انتظار انتهاء صلاحية رمز الوصول.

مع استمرار المؤسسات في اعتماد نماذج العمل المختلطة والتطبيقات السحابية، يُعد Microsoft Entra ID محيط أمان أساسي يحمي المستخدمين والموارد. يوسع الوصول المشروط هذا المحيط إلى ما وراء حدود الشبكة ليشمل هوية المستخدم والجهاز. يضمن الوصول المستمر إعادة تقييم الوصول مع تغيير الأحداث أو مواقع المستخدمين. باستخدام Microsoft Entra ID مع منتجات Power Platform، يمكنك تطبيق حوكمة أمنية متسقة عبر مجموعة التطبيقات الخاصة بك.

راجع أفضل ممارسات إدارة الهوية للحصول على مزيد من النصائح حول كيفية استخدام Microsoft Entra ID مع Power Platform.

يتجاوز الأذونات في SAP.

تُعد بيئة Power Platform حاوية منطقية ووحدة لإدارة الحوكمة، وتمثل حدود الأمان في Power Platform. تعمل العديد من الميزات مثل الشبكة الظاهرية ومربع التأمين ومجموعات الأمان على مستوى بيئة من النقاوة من منظور الإدارة. تسمح هذه النقاوة بتنفيذ متطلبات أمان مختلفة في بيئات مختلفة حسب احتياجات عملك. يحصل المستخدمون على حق الوصول إلى بيئة استنادًا إلى دور الأمان الذي تم تعيينه لهم. لا يكفي وجود ترخيص وهوية على مستوى المستأجر وحده لمنح الوصول إلى بيئة ما، إلا إذا كانت البيئة الافتراضية.

تدعم البيئات التي تحتوي على Dataverse نماذج الأمان المتقدمة للتحكم في الوصول إلى البيانات والخدمات في قاعدة بيانات Dataverse.

تعيين مجموعات أمان إلى بيئات

استخدم مجموعات الأمان للتحكم في المستخدمين المرخصين الذين يمكن أن يكونوا أعضاء في بيئة معينة. يمكنك استخدام مجموعات الأمان للتحكم في من يمكنه الوصول إلى الموارد في بيئات Power Platform بخلاف البيئة الافتراضية أو بيئات المطورين. اربط مجموعة أمان واحدة بكل بيئة بها مستخدم واحد على الأقل أو مجموعة أمان متداخلة. يضمن استخدام مجموعة أمان لكل بيئة إمكانية الوصول إليها للمستخدمين المناسبين فقط. إذا قمت بأتمتة عملية إنشاء بيئتك، فيمكنك أيضا أتمتة إنشاء مجموعة الأمان والتأكد من أن المسؤولين لديهم حق الوصول إلى أي بيئة جديدة.

يتمتع مسؤولو Power Platform بإمكانية الوصول إلى كافة البيئات، حتى لو لم يكونوا ضمن مجموعة الأمان الخاصة بالبيئة. يجب أن يكون مسؤولو Dynamics 365 ضمن مجموعة الأمان للوصول إلى البيئة.

إدارة المستخدمين الضيوف

قد تحتاج إلى السماح للمستخدمين الضيوف بالوصول إلى البيئات وموارد Power Platform. كما هو الحال مع المستخدمين الداخليين، يمكنك استخدام الوصول المشروط لـ Microsoft Entra ID وتقييم الوصول المستمر لضمان تمتع المستخدمين الضيوف بمستوى عالٍ من الأمان.

لتحسين الأمان بشكل أكبر وتقليل مخاطر المشاركة المفرطة العرضية، يمكنك أيضًا حظر أو تمكين وصول ضيوف Microsoft Entra إلى بيئاتك المدعومة من Dataverse، حسب الحاجة. افتراضيًا، يكون وصول الضيوف مقيدًا للبيئات الجديدة المدعومة من Dataverse، مما يضمن إعدادًا آمنًا من البداية. يمكنك زيادة درجة الأمان الخاصة بك عن طريق تمكين هذا الإعداد للبيئات الموجودة أيضًا.

توجيه المنشئين إلى بيئة التطوير الخاصة بهم

توجيه البيئة يسمح لمسؤولي Power Platform بتوجيه المنشئين الجدد أو الحاليين تلقائيًا إلى بيئات المطورين الشخصية الخاصة بهم عند تسجيل الدخول إلى منتجات Power Platform مثل Power Apps أو Copilot Studio. نوصيك بتكوين توجيه البيئة لتزويد المنشئين بمساحة شخصية وآمنة للإنشاء باستخدام Microsoft Dataverse دون الخوف من وصول الآخرين إلى تطبيقاتهم أو بياناتهم.

وصول المورد

تتحكم الأدوار الأمنية في القدرة على إنشاء وتشغيل التطبيقات والتدفقات المحددة داخل البيئات. على سبيل المثال، يمكنك مشاركة تطبيقات اللوحة مباشرة مع مستخدم أو مجموعة معرف Microsoft Entra، ولكن لا تزال أدوار أمان Dataverse تنطبق. ومع ذلك، يمكنك مشاركة التطبيقات المستندة إلى النموذج فقط من خلال أدوار أمان Dataverse.

تعيين أدوار للهويات استنادًا إلى متطلباتها

تفويض الإجراءات بناء على مسؤولية كل هوية. التأكد من عدم قيام الهوية بأكثر مما يجب أن تفعله. قبل تعيين قواعد التخويل، تأكد من أنك تفهم من أو ما الذي يقدم الطلبات، وما هو الدور المسموح به للقيام به، ومدى أذوناته. توجه هذه العوامل القرارات التي تجمع بين الهوية والدور والنطاق.

فكر في الأسئلة التالية:

- هل تحتاج الهوية إلى الوصول للقراءة فقط أم للكتابة أيضًا على البيانات؟ ما هو مستوى وصول الكتابة المطلوب؟

- إذا تم اختراق الهوية من قبل جهة فاعلة سيئة، فما هو التأثير على النظام من حيث السرية والنزاهة والتوافر؟

- هل تحتاج الهوية إلى وصول دائم أم يمكن التفكير في الوصول المشروط؟

- هل تنفذ الهوية إجراءات تتطلب أذونات إدارية أو مرتفعة؟

- كيف سيتفاعل حمل العمل مع خدمات طرف ثالث؟

الدور هو مجموعة من الأذونات التي تم تعيينها إلى هوية. قم بتعيين الأدوار التي تسمح فقط للهوية بإكمال المهمة، وليس أكثر. عندما تقتصر أذونات المستخدم على متطلبات وظيفته، يكون من الأسهل تحديد السلوك المشبوه أو غير المصرح به في النظام

اطرح أسئلة كهذه:

- هل تحتاج الهوية إلى أذونات لحذف الموارد؟

- هل يحتاج الدور فقط إلى الوصول إلى السجلات التي أنشأها؟

- هل الوصول الهرمي الذي يعتمد على وحدة أعمال المستخدم مطلوب؟

- هل يحتاج الدور إلى أذونات إدارية أو مرتفعة؟

- هل يحتاج الدور إلى وصول دائم إلى هذه الأذونات؟

- ماذا يحدث إذا قام المستخدم بتغيير الوظائف؟

يؤدي الحد من مستوى الوصول الذي يمتلكه المستخدمون إلى تقليل سطح الهجوم المحتمل. إذا منحت فقط الحد الأدنى من الأذونات المطلوبة لتنفيذ مهام محددة، يتم تقليل خطر حدوث هجوم ناجح أو وصول غير مصرح به. على سبيل المثال، يحتاج المطورون فقط إلى وصول المُنشئ إلى بيئة التطوير، وليس إلى بيئة التشغيل. يحتاجون إلى الوصول لإنشاء الموارد، وليس لتغيير خصائص البيئة. قد يحتاجون إلى الوصول لقراءة/كتابة البيانات من Dataverse ولكن ليس لتغيير نموذج البيانات أو سمات جدول Dataverse.

تجنب الأذونات التي تستهدف مستخدمين فرديين. تخلق الأذونات الدقيقة والمخصصة التعقيد والارتباك. قد يصبح من الصعب الحفاظ عليها مع تغيير المستخدمين للأدوار والانتقال عبر الأعمال، أو مع انضمام مستخدمين جدد لديهم متطلبات مصادقة مماثلة إلى الفريق. يمكن أن يؤدي هذا الوضع إلى تكوين قديم معقد يصعب الحفاظ عليه، ويؤثر سلبًا على كل من الأمان والموثوقية.

امنح الأدوار التي تبدأ بأقل امتيازات وإضافة المزيد بناءً على احتياجاتك التشغيلية أو احتياجات الوصول إلى البيانات. يجب أن يكون لدى الفرق الفنية إرشادات واضحة لتنفيذ الأذونات.

إنشاء عمليات لإدارة دورة حياة الهوية

يجب ألا يستمر الوصول إلى الهويات لفترة أطول من فترة الموارد التي تصل إليها الهويات. تأكد من أن لديك عملية لتعطيل الهويات أو حذفها عند حدوث تغييرات في بنية الفريق أو مكونات البرامج.

إنشاء عملية إدارة الهوية لإدارة دورة حياة الهويات الرقمية والمستخدمين ذوي الامتيازات العالية والمستخدمين الخارجيين أو الضيوف ومستخدمي حمل العمل. قم بتنفيذ مراجعات الوصول للتأكد من أنه عند مغادرة الهويات للمؤسسة أو الفريق، تتم إزالة أذونات حمل العمل الخاصة بها.

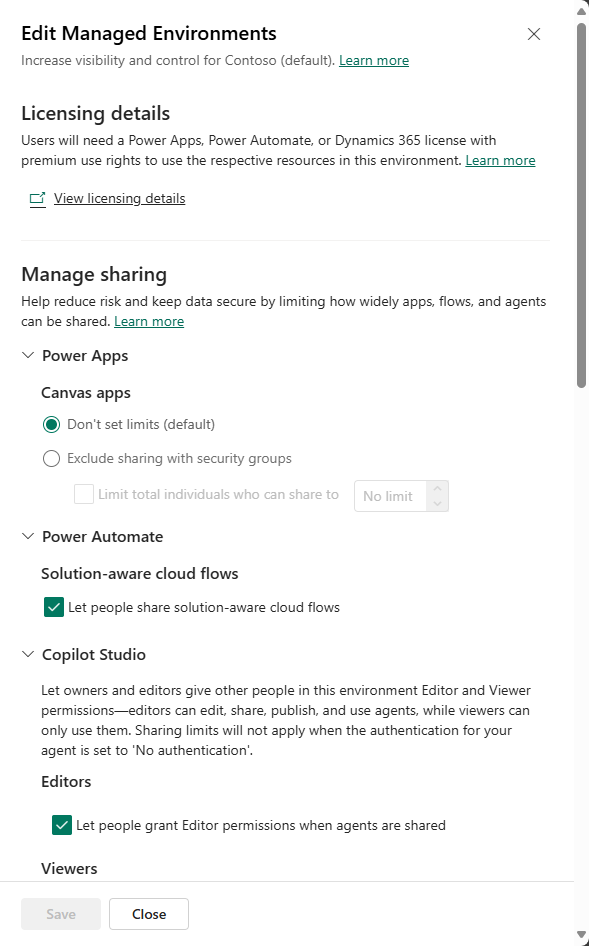

تكوين حدود المشاركة

نظرًا لأن السباق لتبني الذكاء الاصطناعي يحظى بالأولوية عبر الصناعات، يتطلع المسؤولون إلى معالجة مخاطر الإفراط في مشاركة الموارد. الأمان المُدار يدعم حدود المشاركة الدقيقة لتطبيقات اللوحة ومهام سير العمل السحابية المدركة للحلول، مما يمنع المنشئين من مشاركة مهام سير العمل عبر مجموعات الأمان ومع الأفراد.

بالنسبة لسيناريوهات وكيل Copilot Studio، يتمتع المسؤولون بعناصر تحكم دقيقة في أذونات المحرر مقابل أذونات العارض على أساس كل بيئة أو مجموعة بيئة. يمكنهم أيضًا تقييد المشاهدين بمجموعات أمان محددة، أو أفراد، أو عدد محدد من المشاهدين.

بالإضافة إلى حدود المشاركة الدقيقة هذه، حدد أيضًا من قدرة المنشئين على استخدام اختصار Everyone لمشاركة التطبيقات مع الجميع في المؤسسة.

اعرف المزيد:

- مشاركة تطبيق لوحة

- مشاركة تطبيق اللوحة مع المستخدمين الضيوف

- مشاركة سير عمل سحابي

- مُشَاركة المندوبين مَع مُستخدِمين آخَرين

الاتصال بموارد Azure التي تدعم الهوية المُدارة

لتقليل المخاطر المرتبطة بالوصول إلى الموارد الخارجية، يوفر دعم الهوية المدارة للمكونات الإضافية Dataverse مصادقة آمنة وسلسة. يلغي هذا الدعم الحاجة إلى بيانات الاعتماد ذات التعليمات البرمجية المضمنة ويبسط إدارة الوصول إلى الموارد.

الوصول إلى Dataverse

يستخدم Dataverse نموذج أمان غني لحماية تكامل البيانات وخصوصية المستخدم مع تعزيز الوصول الفعال إلى البيانات والتعاون. يمكنك الجمع بين وحدات العمل والأمان المستند إلى الأدوار والأمان المستند إلى الصف والأمان المستند إلى الأعمدة لتحديد الوصول العام إلى المعلومات التي يمتلكها المستخدمون في بيئة Power Platform. ويتيح التحكم في الوصول المستند إلى الدور (RBAC) تحديد أذونات الوصول والتحكم في الوصول إلى البيانات بطريقة قابلة للتطوير. باستخدام العديد من أدوار الأمان المضمنة أو المخصصة، يمكنك منح أذونات على مستوى قاعدة البيانات أو الجدول أو السجل المحدد.

يتيح Dataverse عناصر تحكم دقيقة في الوصول لإدارة التفويض وأدوار الأمان على مستوى البيانات. تحدد هذه الأدوار حماية الصفوف والحقول والتسلسل الهرمي والمجموعة، مما يوفر الدقة والمرونة المطلوبة لتأمين بيانات الأعمال الحساسة للغاية في التطبيقات.

مخطط بيانات Microsoft Purview هو حل موحد وتلقائي التشغيل، ويُمكّن من اكتشاف البيانات الحساسة وتصنيفها ووضع علامات عليها عبر مصادر ومجالات بيانات مختلفة، بما في ذلك Dataverse. يتيح التصنيف باستخدام مخطط بيانات Purview للمؤسسات تصنيف البيانات تلقائيًا وتحديد البيانات الحساسة بسهولة. من خلال تكامل مخطط بيانات Purview، يمكنك تقليل الجهد اليدوي والخطأ البشري في تصنيف البيانات في Dataverse باستخدام قواعد وسياسات مُحددة مسبقًا تُلبي احتياجات عملك وامتثالك.

فهم متطلبات إدارة الهوية والوصول

وبصفتك عميلاً، فأنت مسؤول عن:

- إدارة الحسابات والهويات

- إنشاء وتكوين سياسات الوصول المشروط

- إنشاء وتعيين أدوار الأمان

- تمكين التدقيق والمراقبة وتكوينهما

- مصادقة وأمان المكونات التي قد تتصل بـ Power Platform

فهم المتطلبات الرئيسية لأحمال عمل Power Platform التي تقوم بتنفيذها. اطرح على نفسك الأسئلة التالية لمساعدتك في تحديد ميزات إدارة الهوية والوصول المطلوب تكوينها.

- كيف تُطبّق آليات التحكم في الوصول والمصادقة لضمان وصول المستخدمين المصرح لهم فقط إلى حمل العمل؟

- كيف تضمن مصادقة المستخدم بشكل آمن وسلس؟

- كيف يمكنك التحكم في التطبيقات التي يمكنها التفاعل مع الذكاء الاصطناعي التوليدية (مندوب) وما هي التدابير التي تضمن فعالية هذه القيود؟

- كيف يتكامل عبء العمل بشكل آمن مع الأنظمة الداخلية والخارجية الأخرى؟

- من أين يصل المستخدمون إلى هذا الحل؟ على سبيل المثال، هل يستخدمون جهازًا محمولاً أو متصفح ويب؟

- هل المستخدمون داخليون أم خارجيون أم كليهما؟

التوصيات

تعد إدارة المُنشئين والمستخدمين والضيوف بشكل فعال أمرًا ضروريًا للحفاظ على الأمان والتوافق والكفاءة التشغيلية في بيئات Power Platform. فيما يلي توصيات مفصلة لإدارة الوصول والأذونات:

توجيه المنشئين إلى بيئة التطوير الشخصية الخاصة بهم: استخدم توجيه البيئة لتشجيع المنشئين على استخدام بيئات التطوير الشخصية الخاصة بهم لبناء التطبيقات واختبارها. يعزل هذا النهج أنشطة التطوير عن بيئات التشغيل، مما يقلل من خطر التغييرات أو الانقطاعات العرضية. توفر بيئات التطوير الشخصية مساحة آمنة للتجريب والابتكار دون التأثير على العمليات التجارية المهمة.

عدم السماح بأذونات المنشئ في بيئات الاختبار والتشغيل: تقييد أذونات المنشئ في بيئات الاختبار والتشغيل لمنع التغييرات غير المصرح بها والتأكد من نشر التطبيقات المعتمدة والمختبرة بدقة فقط. يساعد هذا الفصل بين المهام في الحفاظ على سلامة واستقرار أنظمة الإنتاج، مما يقلل من مخاطر الأخطاء والثغرات الأمنية.

التحكم في الوصول باستخدام أدوار الأمان ذات الصلاحيات الأقل: طبّق التحكم في الوصول القائم على الأدوار (RBAC) لتعيين الأذونات بناءً على مبدأ الصلاحيات الأقل. امنح المستخدمين فقط الوصول الذي يحتاجون إليه لأداء مهامهم المحددة. بتقييد الأذونات، يمكنك تقليل مساحة الهجوم وتقليل التأثير المحتمل للاختراقات الأمنية.

تشخيص مشكلات وصول المستخدم عن طريق استدعاء "تشغيل التشخيصات": استخدم الأمر "تشغيل التشخيصات" لاستكشاف مشكلات وصول المستخدم وإصلاحها وتشخيصها. تساعد هذه الأداة في تحديد المشاكل المتعلقة بالأذونات وحلها، مما يضمن حصول المستخدمين على الوصول المناسب لأداء مهامهم. يمكن أن تساعد عمليات التشخيص المنتظمة أيضًا في اكتشاف الثغرات الأمنية المحتملة ومعالجتها.

تقييد المشاركة مع الجميع، وتقييم تكوين حدود معينة: تجنب أذونات المشاركة الواسعة التي تسمح للجميع بالوصول إلى مورد. قم بإعداد حدود مشاركة محددة للتحكم في عدد المستخدمين الذين يمكن للمنشئين مشاركة تطبيقاتهم وبياناتهم معهم.

تطبيق نهج البيانات على البيئات الافتراضية وبيئات المطور: تطبيق نهج البيانات على بيئات المطور والإعدادات الافتراضية لتقييد الوصول إلى الموصلات التي يحتاجها المصنعون فقط. يساعد هذا النهج على منع عمليات نقل البيانات غير المصرح بها ويضمن حماية المعلومات الحساسة. مراجعة نهج البيانات وتحديثها بانتظام لتتماشى مع متطلبات الأمان المتغيرة.

استخدام مجموعات Microsoft Entra ID لتأمين الوصول إلى البيئة: استخدم مجموعات Microsoft Entra ID لإدارة الوصول إلى بيئات Power Platform وتأمينها. من خلال تجميع المستخدمين بناءً على أدوارهم ومسؤولياتهم، يمكنك تعيين وإدارة الأذونات بكفاءة. تعمل مجموعات Microsoft Entra ID أيضًا على تبسيط عملية تحديث عناصر التحكم في الوصول مع تطور الاحتياجات التنظيمية.

استخدم Dataverse للحصول على نموذج أمان RBAC مرن مدمج: يوفر Dataverse نموذج أمان مدمجا ومرنا للتحكم في الوصول استنادا إلى الدور يسمح لك بإدارة أذونات المستخدم والوصول إلى البيانات بشكل فعال. يمكنك هذا النموذج من تحديد الأدوار المخصصة وتعيين أذونات محددة استنادا إلى وظائف ومسؤوليات الوظيفة. تأكد من أن المستخدمين لديهم حق الوصول الضروري فقط لأداء مهامهم. من خلال ميزات مثل الأذونات التفصيلية، والأمان الهرمي، والوصول القائم على الفريق، يُعزز نموذج RBAC في Dataverse حماية البيانات، ويدعم الامتثال للمتطلبات التنظيمية، ويُبسط إدارة وصول المستخدمين ضمن بيئات Power Platform.

الخطوات التالية

راجع المقالات المفصلة في هذه السلسلة لتحسين وضعك الأمني بشكل أكبر:

- اكتشاف التهديدات التي تواجه مؤسستك

- وضع ضوابط حماية البيانات والخصوصية

- تنفيذ استراتيجية نهج البيانات

- تلبية متطلبات التوافق.

- تأمين البيئة الافتراضية

بعد مراجعة المقالات، قم بمراجعة قائمة التحقق من الأمان للتأكد من أن عمليات نشر Power Platform قوية ومرنة ومتوافقة مع أفضل الممارسات.