تنفيذ جدار حماية تطبيق الويب على الواجهة الأمامية لـ Azure

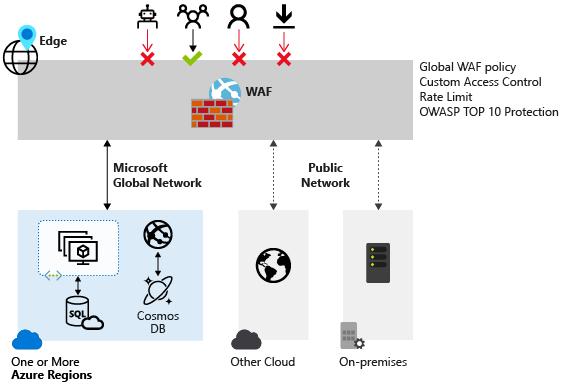

يمكنك استخدام جدار حماية تطبيق الويب (WAF) لتوفير حماية مركزية لتطبيقات الويب من الاستغلالات والثغرات الأمنية الشائعة. حقن SQL والبرمجة عِبر المواقع هي من بين الهجمات الأكثر شيوعًا.

يعد منع الهجمات في التعليمات البرمجية للتطبيق أمرا صعبا. يمكن أن تتطلب الوقاية صيانة صارمة وتصحيحا ومراقبة في طبقات متعددة من التطبيق. يساعد جدار حماية تطبيقات الويب (WAF) المركزي على تبسيط إدارة الأمان. كما يمنح WAF مسؤولي التطبيقات ضمانًا أفضل للحماية من التهديدات والتدخلات.

تستطيع حلول جدار حماية تطبيق الويب التعامل مع تهديدات الحماية بشكل أسرع من خلال التصحيح المركزي للثغرات المعروفة، بدلاً من تأمين كل تطبيق ويب بشكل فردي.

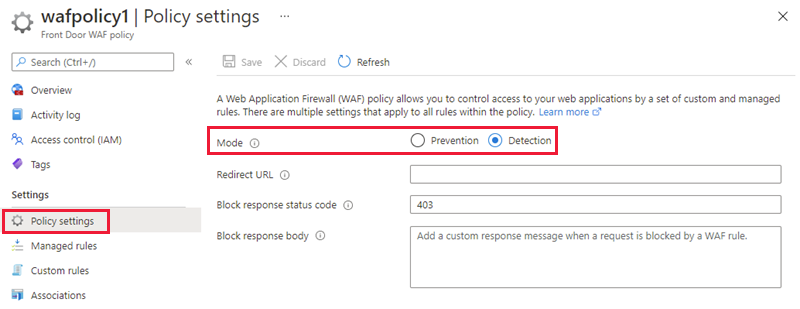

أوضاع نهج جدار حماية تطبيق الويب

هناك وضعان لنهج WAF: الكشف والوقاية. بشكل افتراضي، يكون نهج WAF في وضع الكشف. وفي وضع Detection لا يحظر جدار حماية تطبيقات الويب أي طلبات. بدلا من ذلك، يتم تسجيل الطلبات المطابقة لقواعد WAF. في وضع المنع، يتم حظر الطلبات التي تطابق القواعد وتسجيلها.

مجموعة القواعد الافتراضية لجدار حماية تطبيقات الويب وللقواعد

يحمي جدار حماية تطبيق الويب Azure Front Door تطبيقات الويب من الثغرات الأمنية والمآثر الشائعة. توفر مجموعات القواعد المدارة من Azure طريقة سهلة لتوزيع الحماية ضد مجموعة مشتركة من تهديدات الأمان. يتم تحديث مجموعة قواعد Azure حسب الحاجة للحماية من توقيعات الهجوم الجديدة.

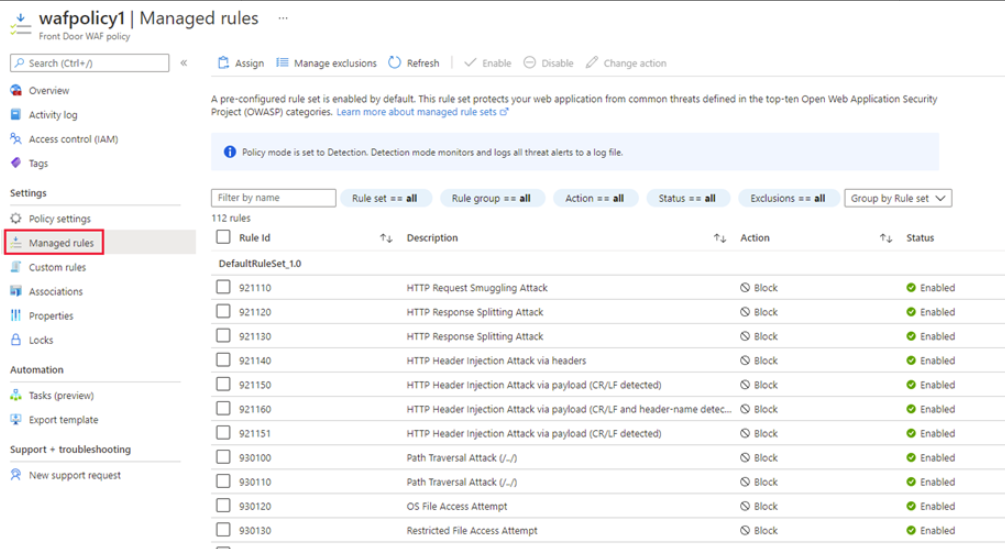

القواعد المدارة

تتضمن مجموعة القواعد الافتراضية المدارة من Azure قواعد مقابل فئات التهديد هذه:

- البرمجة النصية للمواقع المشتركة

- هجمات Java

- تضمين الملف المحلي

- هجوم عن طريق الحقن بـ PHP

- تنفيذ الأوامر عن بعد

- تضمين الملف البعيد

- معالجة الجلسة

- حماية حقن SQL

- هجمات البروتوكول

يتم تمكين مجموعة القواعد الافتراضية المدارة من Azure بشكل افتراضي. الإصدار الافتراضي الحالي هو DefaultRuleSet_2.1. تتوفر مجموعات قواعد أخرى في مربع القائمة المنسدلة.

لتعطيل قاعدة فردية، حدد خانة الاختيار أمام رقم القاعدة واختر Disable في أعلى الصفحة. لتغيير أنواع الإجراءات للقواعد الفردية ضمن مجموعة القواعد، حدد خانة الاختيار أمام رقم القاعدة، ثم اختر Change action في أعلى الصفحة.

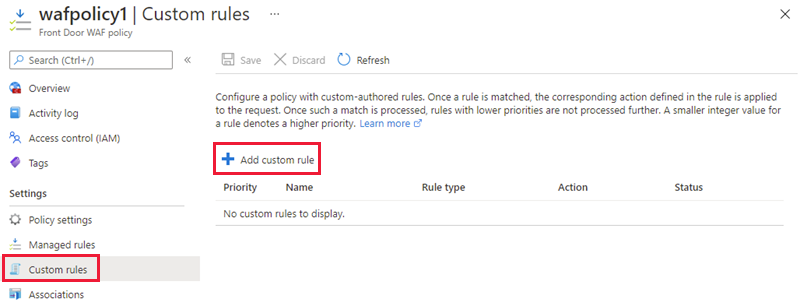

قواعد مخصصة

يسمح لك Azure WAF مع الواجهة الأمامية بالتحكم في الوصول إلى تطبيقات الويب الخاصة بك استنادًا إلى الشروط التي تحددها. تتكون قاعدة WAF المُخصصة من رقم أولوية ونوع قاعدة وشروط مطابقة وإجراء.

هناك نوعان من القواعد المُخصصة: قواعد المطابقة وقواعد حد السعر. تحدد قاعدة المطابقة الوصول استنادا إلى مجموعة من شروط المطابقة. تحدد قاعدة حد المعدل الوصول استنادا إلى شروط المطابقة ومعدلات الطلبات الواردة.

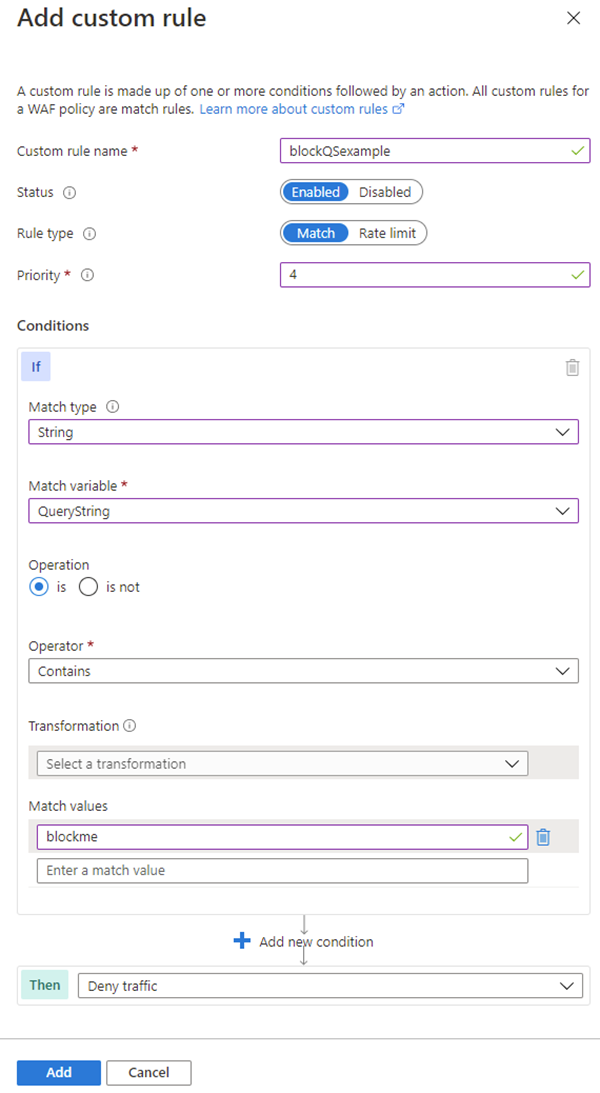

عند إنشاء نهج WAF، يمكنك إنشاء قاعدة مُخصصة عن طريق اختيار Add custom rule ضمن قسم Custom rules. ما يؤدي إلى تشغيل صفحة تكوين قاعدة مُخصصة.

تعرض هذه الصورة المثال تكوين قاعدة مخصصة لحظر طلب إذا كانت سلسلة الاستعلام تحتوي على blockme.

إنشاء جدار حماية تطبيق الويب على الواجهة الأمامية لـ Azure

يصف هذا القسم كيفية إنشاء نهج Azure WAF أساسي وتطبيقه على ملف تعريف في Azure Front Door.

الخطوات الرئيسية لإنشاء نهج WAF على Azure Front Door باستخدام مدخل Microsoft Azure هي:

إنشاء نهج جدار حماية تطبيق ويب. إنشاء نهج WAF أساسي مع مجموعة القواعد الافتراضية المدارة (DRS).

إقران نهج WAF بملف تعريف Front Door. إقران نهج WAF بملف تعريف Front Door. يمكن أن يتم هذا الارتباط أثناء إنشاء نهج WAF، أو يمكن القيام به على نهج WAF تم إنشاؤها مسبقًا. في الاقتران، حدد ملف تعريف Front Door والمجال لتطبيق النهج.

تكوين إعدادات وقواعد نهج WAF. خطوة اختيارية، حيث يمكنك تكوين إعدادات النهج مثل الوضع (الوقاية أو الكشف) وتكوين القواعد المدارة والقواعد المخصصة.

لعرض الخطوات التفصيلية لكافة هذه المهام، راجع البرنامج التعليمي: إنشاء نهج جدار حماية تطبيق ويب على الواجهة الأمامية لـ Azure باستخدام مدخل Microsoft Azure.