تنفيذ توجيه نقل بيانات الشبكة الظاهرية

يقوم Azure تلقائيًا بإنشاء جدول توجيه لكل شبكة فرعية داخل شبكة Azure افتراضية ويقوم بإضافة توجيهات النظام الافتراضية إلى الجدول. يمكنك تجاوز بعض مسارات نظام Azure باستخدام مسارات مخصصة، وإضافة مسارات مخصصة إضافية لجدول المسارات. يوجه Azure عملية نقل البيانات الخارجية من شبكة فرعية استناداً إلى المسارات المحددة في جدول توجيه الشبكة الفرعية.

توجيهات النظام

يُنشئ Azure مسارات النظام تلقائياً وتُعين المسارات لكل شبكة فرعية في شبكة ظاهرية. لا يمكنك إنشاء مسارات النظام أو إزالتها، ولكن يمكنك تجاوز بعض مسارات النظام باستخدام المسارات المخصصة. ينشئ Azure توجيهات افتراضية للنظام لكل شبكة فرعية، ويُضيف توجيهات افتراضية اختيارية أخرى إلى شبكات فرعية معينة أو كل شبكة فرعية، عند استخدام إمكانات Azure المُحددة.

المسارات الافتراضية

يحتوي كل مسار على بادئة عنوان ونوع القفزة التالية. عند إرسال عملية نقل بيانات مغادرة لشبكة فرعية إلى عنوان IP داخل بادئة العنوان لمسار ما، يكون المسار الذي يحتوي على البادئة هو المسار الذي يستخدمه Azure. كلما أنشئت شبكة ظاهرية، يُنشئ Azure مسارات النظام الافتراضية التالية تلقائياً لكل شبكة فرعية داخل الشبكة الظاهرية:

Source

بادئات العناوين

نوع القفزة التالية

الإعداد الافتراضي

فريدة من نوعها بالنسبة إلى الشبكة الظاهرية

الشبكة الظاهرية

الإعداد الافتراضي

0.0.0.0/0

الإنترنت

الإعداد الافتراضي

10.0.0.0/8

بلا

الإعداد الافتراضي

192.168.0.0/16

بلا

الإعداد الافتراضي

100.64.0.0/10

بلا

في مصطلح المسارات، يكون المقصود بالقفزة هي نقطة طريق على المسار العام. لذلك، تعتبر القفزة التالية هي نقطة الطريق التالية التي يتم توجيه عملية نقل البيانات إليها في رحلتها إلى وجهتها النهائية. تمثل أنواع القفز التالية المدرجة في الجدول السابق كيفية توجيه Azure لعملية نقل البيانات الموجهة لبادئة العنوان المدرجة. يتم تعريف أنواع القفز التالية كما يلي:

الشبكات الظاهرية: توجه عملية نقل البيانات بين نطاقات العناوين داخل مساحة عنوان الشبكة الظاهرية. يُنشئ Azure مساراً ببادئة عنوان تتوافق مع كل نطاق عنوان معرّف ضمن مساحة العنوان الخاصة بالشبكة الظاهرية. يوجه Azure نسبة استخدام الشبكة بين الشبكات الفرعية تلقائياً باستخدام المسارات التي تم إنشاؤها لكل نطاق عناوين.

Internet: يوجِّه نقل البيانات المُحدد من قبل بادئة العنوان إلى الإنترنت. يحدد التوجيه الافتراضي للنظام بادئة العنوان 0.0.0.0/0. يوجه Azure عملية نقل البيانات لأي عنوان غير محدد من خلال نطاق عنوان داخل شبكة ظاهرية للإنترنت، ما لم يكن العنوان الوجهة لخدمة Azure. يوجه Azure أي عملية نقل بيانات موجهة إلى خدماته مباشرة إلى الخدمة عبر الشبكة الأساسية، بدلاً من توجيه عملية نقل البيانات إلى الإنترنت. يمكنك تجاوز توجيه النظام الافتراضي الخاص بـ Azure لبادئة العنوان 0.0.0.0/0 باستخدام توجيه مُخصص.

بلا: تم تجاهل حركة المرور الموجهة إلى نوع القفزة "بلا" التالي، بدلاً من الموجه لخارج الشبكة الفرعية. يُنشئ Azure المسارات الافتراضية لبادئات العناوين التالية تلقائياً:

- 10.0.0.0/8 و172.16.0.0/12 و192.168.0.0/16: محجوز للاستخدام الخاص في RFC 1918.

- 100.64.0.0/10: محجوز في RFC 6598.

إذا عيّنت أياً من نطاقات العناوين السابقة ضمن مساحة العنوان لشبكة ظاهرية، فسيغير Azure نوع الوثب التالي للمسار تلقائياً من None إلى Virtual network. إذا عيّنت نطاق عناوين لمساحة عنوان الشبكة الظاهرية التي تتضمن، ولكن ليست مثل، واحدة من بادئات العنوان الأربعة المحجوزة، فسيزيل Azure توجيه البادئة ويضيف توجيهاً لبادئة العنوان التي أضفتها، مع تعيين Virtual network كنوع الوثب التالي.

المسارات الافتراضية الاختيارية

يضيف Azure مسارات النظام الافتراضية لأيٍّ من إمكانيات Azure التي تفعّلها. بناء على الإمكانيات، يضيف Azure المسارات الافتراضية الاختيارية إما لشبكات فرعية معينة داخل الشبكة الظاهرية، وإما لكافة الشبكات الفرعية داخل شبكة ظاهرية. تعتبر مسارات النظام الإضافية وأنواع القفز التالية التي قد تضيفها Azure عندما تفعّل الإمكانيات المختلفة هي:

Source

بادئات العناوين

نوع القفزة التالية

الشبكة الفرعية داخل الشبكة الظاهرية التي أُضيف المسار إليها

الإعداد الافتراضي

تقتصر على الشبكة الظاهرية، على سبيل المثال: 10.1.0.0/16

اقتران VNet

الكل

بوابة الشبكة الظاهرية

البادئات التي أُعلن عنها محلياً باستخدام BGP أو كُوِّنت في بوابة الشبكة المحلية

بوابة الشبكة الظاهرية

الكل

الإعداد الافتراضي

متعدد

VirtualNetworkServiceEndpoint

تُفعل نقطة نهاية الخدمة للشبكة الفرعية فقط من أجل

اقتران الشبكة الظاهرية: عندما تُنشئ اقتران شبكة ظاهرية بين شبكتين ظاهرتين، يُضاف مسار لكل نطاق عنوان داخل مساحة العنوان الخاصة بكل شبكة ظاهرية.

بوابة الشبكة الظاهرية: عندما تُضيف بوابة الشبكة الظاهرية لشبكة ظاهرية، تضيف Azure مساراً واحداً أو أكثر باستخدام بوابة الشبكات الظاهرية كنوع القفزة التالية. أُدرج المصدر كبوابة شبكة ظاهرية لأن البوابة تضيف المسارات للشبكة الفرعية.

- إذا كانت بوابة شبكتك المحلية تتبادل مسارات بروتوكول بوابة الحدود (BGP) مع بوابة شبكة ظاهرية تابعة لـ Azure، تتم إضافة مسار لكل مسار تم نشره من بوابة الشبكة المحلية. هناك حدود لعدد المسارات التي يمكنك نشرها لبوابة الشبكة الظاهرية التابعة لـ Azure، لذا يجب تلخيص المسارات المحلية إلى أكبر نطاقات عناوين ممكنة. لمزيد من المعلومات حول عدد المسارات التي يمكنك نشرها، يمكنك الاطلاع على "Networking limits".

"VirtualNetworkServiceEndpoint": يضيف Azure عناوين IP العامة لخدمات معينة إلى جدول المسارات عندما تُمكّن نقطة تقديم الخدمة للخدمة. تُفعّل نقاط نهاية الخدمة للشبكات الفرعية الفردية داخل شبكة ظاهرية، لذا يُضاف المسار فقط إلى جدول مسارات الشبكة الفرعية التي تُمكن نقطة تقديم الخدمة لها. تتغير عناوين IP العامة لخدمات Azure بشكل دوري، ويدير Azure التحديثات لجداول المسارات عند الضرورة.

يُضاف الاقتران بين الشبكات الافتراضية و أنواع الوثبات التالية لـ VirtualNetworkServiceEndpoint لجدول مسارات الشبكة الفرعية داخل الشبكات الظاهرية التي أُنشئت من خلال نموذج نشرAzure Resource Manager. لا تُضاف أنواع القفز التالية إلى جداول المسارات المقترنة بالشبكات الفرعية التابعة للشبكة الظاهرية التي أنشئت من خلال نموذج النشر الكلاسيكي.

مسارات مخصصة

للتحكم في طريقة توجيه عملية نقل البيانات بشكل أكثر دقة، يمكنك تجاوز المسارات الافتراضية التي تُنشئها Azure باستخدام مساراتك المُعرفة من قبل المستخدم (UDR). يمكن أن تكون هذه التقنية مفيدة عندما تريد التأكد من عملية نقل البيانات بين الشبكتين الفرعيتين عبر جهاز جدار حماية، أو إذا كنت ترغب في التأكد من أنه لا يمكن توجيه أي عملية نقل بيانات من شبكة ظاهرية إلى الإنترنت.

مسارات محددة من قِبل المستخدم

يمكنك إنشاء مسارات مخصصة أو معرفة من قبل المستخدم (ثابتة) في Azure لتجاوز المسارات الافتراضية لنظام Azure أو لإضافة مسارات إضافية إلى جدول مسارات الشبكة الفرعية.

في Azure، يمكن ألا يكون هناك جدول مسارات لكل شبكة فرعية أو يمكن أن يكون هناك جدول مسارات واحد مُقترن. إذا أنشأت جدول مسارات وأقرنته بشبكة فرعية، تدمج المسارات الموجودة في الجدول معاً أو تتجاوز المسارات الافتراضية التي يضيفها Azure إلى الشبكة الفرعية بشكل افتراضي.

يمكنك تحديد أنواع القفز التالية عند إنشاء مسار معرف من قبل المستخدم:

Virtual appliance: الجهاز الظاهري أداة ظاهرية عادة ما تُشغل تطبيق شبكة مثل جدار الحماية. عند إنشاء توجيه باستخدام نوع الوثب virtual appliance، يمكنك أيضاً تحديد عنوان IP لنوع الوثب التالي. يمكن أن يكون عنوان IP:

- عنوان IP خاص لواجهة شبكة متصلة بجهاز ظاهري.

- عنوان IP الخاص لـ موازن التحميل الداخلي لـ Azure.

بوابة الشبكة الظاهرية: حدد الوقت الذي تريد فيه نقل البيانات الموجهة إلى بادئات عناوين مُحددة مُوجهة إلى بوابة الشبكة الظاهرية. يجب إنشاء بوابة الشبكة الظاهرية من نوع VPN.

بلا: حدد الوقت الذي تريد فيه إسقاط عملية نقل البيانات لبادئة عنوان، بدلاً من إعادة توجيه نقل البيانات لوجهة.

الشبكة الظاهرية: حدد الوقت الذي تريد فيه تجاوز المسارات الافتراضية داخل الشبكة الظاهرية.

Internet: حدد الوقت الذي تريد أن توجِّه فيه نقل البيانات الموجَّه لبادئة عنوان إلى Internet، أو إذا كنت تريد إبقاء نقل البيانات الموجهة لخدمات Azure بعناوين IP عامة داخل شبكة تجميع Azure.

تكوين المسارات المعرفة من قبل المستخدم

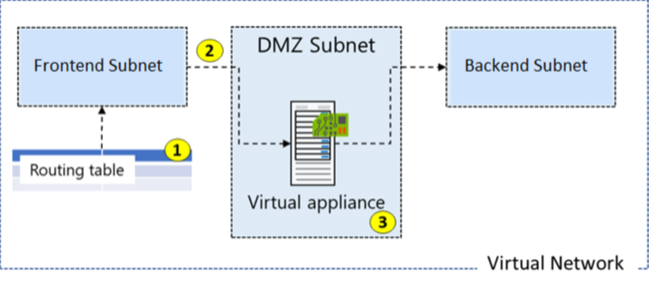

فيما يلي مثال عندما تكون لديك شبكة ظاهرية تتضمن ثلاث شبكات فرعية.

- الشبكات الفرعية هي Frontend و DMZ و Backend. في الشبكة الفرعية DMZ، هناك جهاز ظاهري شبكة (NVA). NVAs هي VMs التي تساعد في وظائف الشبكة مثل التوجيه وتحسين جدار الحماية.

- تريد التأكد من مرور كافة من الشبكة الفرعية Frontend يمر عبر NVA إلى الشبكة الفرعية الخلفية.

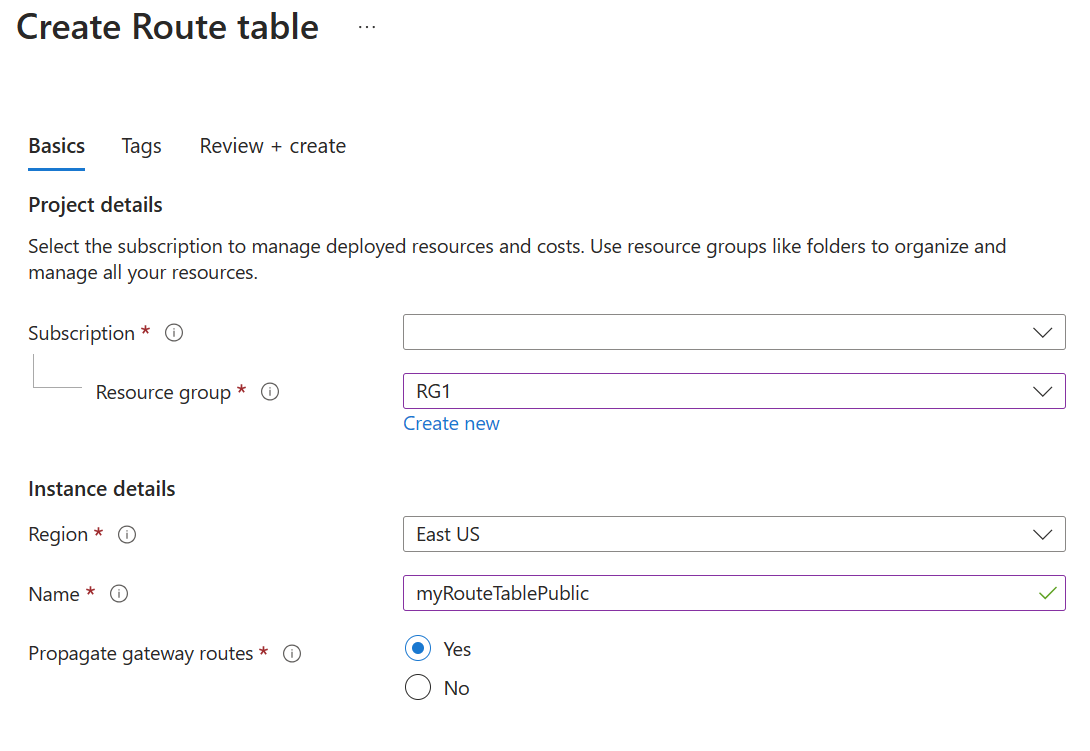

إنشاء جدول توجيه

إنشاء جدول توجيه مباشرة. ستقدم الاسم، والاشتراك، ومجموعة الموارد، والموقع. ستقرر أيضاً استخدام نشر مسارات بوابة الشبكات الظاهرية.

تُضاف المسارات تلقائياً إلى جدول المسارات التابعة لكافة الشبكات الفرعية، مع تفعيل نشر بوابة الشبكة الظاهرية. عند استخدام ExpressRoute، يضمن النشر حصول كافة الشبكات الفرعية على معلومات التوجيه.

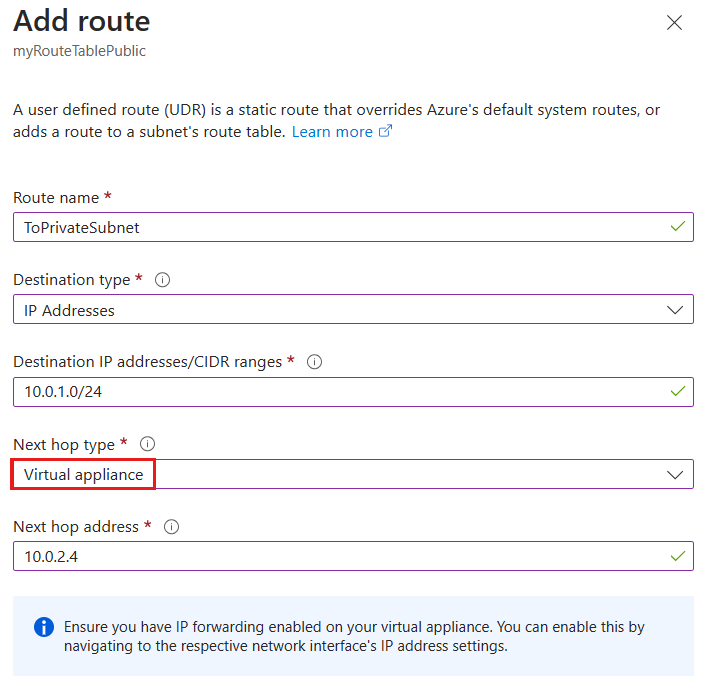

إنشاء مسار مخصص

في مثالنا التالي:

- يتم تسمية المسار الجديد ToPrivateSubnet.

- الشبكة الفرعية الخاصة في 10.0.1.0/24.

- يستخدم الطريق جهازا افتراضيا. إشعار بالاختيارات الأخرى لـ نوع القفزة التالية: بوابة الشبكة الظاهرية، والشبكة الظاهرية والإنترنت وبلا.

- يقع الجهاز الافتراضي في 10.0.2.4.

باختصار، ينطبق هذا التوجيه على أي بادئات عناوين في 10.0.1.0/24 (الشبكة الفرعية الخاصة). سترسل عملية نقل البيانات المتجهة إلى هذه العناوين إلى الجهاز الظاهري بعنوان 10.0.2.4.

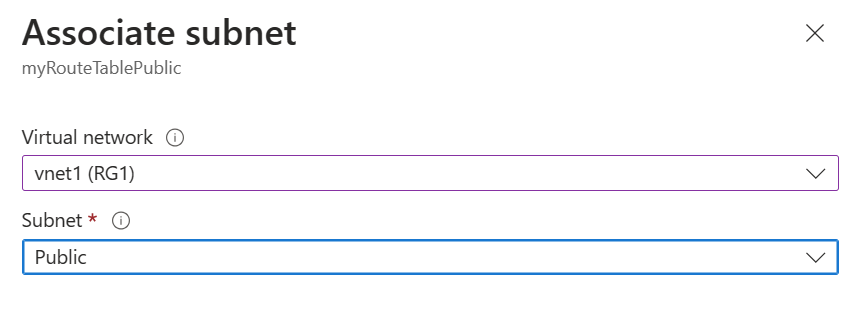

إقران جدول المسارات

الخطوة الأخيرة في مثالنا هي إقران الشبكة الفرعية العامة مع جدول التوجيه الجديد. يمكن أن يكون لكل شبكة فرعية جدول توجيه واحد مقترن بها أو أن تكون بدون جداول توجيه.

إشعار

بشكل افتراضي، استخدام حركة مرور مسارات النظام الانتقال مباشرة إلى الشبكة الفرعية الخاصة. ومع ذلك، مع توجيه المعرفة من قبل المستخدم يمكنك فرض حركة المرور من خلال الجهاز الظاهري.

إشعار

في هذا المثال، لا يجب أن يكون للجهاز الظاهري عنوان IP عام وينبغي تفعيل إعادة التوجيه لعنوان IP.

أمن الشبكة الظاهرية باستخدام نفق إجباري

يؤدي النفق الإجباري لإعادة توجيه جميع طرق نقل البيانات المرتبطة بالإنترنت مرة أخرى نحو موقعك المحلي أو "إجبارها" على ذلك عبر نفق VPN من الموقع إلى الموقع للفحص والتدقيق. يعتبر هذا شرطاً أمنياً حاسماً لمعظم سياسات تكنولوجيا معلومات المؤسسة. إذا لم تقم بتكوين نفق إجباري، فإن نقل البيانات المرتبط بالإنترنت من أجهزتك الظاهرية في Azure سيعبر دائماً من البنية الأساسية لشبكة Azure مباشرة إلى الإنترنت، دون خيار السماح لك بفحص عملية نقل البيانات أو تدقيقها. قد يؤدي الوصول غير المصرح به إلى الإنترنت إلى الكشف عن المعلومات أو أنواع أخرى من الخروقات الأمنية. يمكن تكوين النفق الإجباري باستخدام Azure PowerShell. لا يمكن تكوينه باستخدام بوابة Azure.

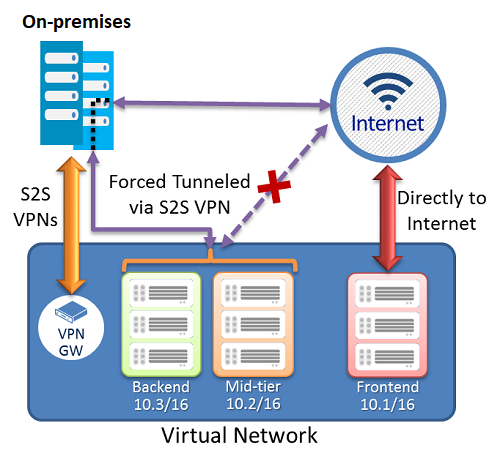

في المثال التالي، لن تتصل الشبكة الفرعية الأمامية نفقياً. يمكن أن تستمر أحمال العمل في الشبكة الفرعية الأمامية في قبول طلبات العملاء من الإنترنت والاستجابة لها مباشرة. تتصل الشبكات الفرعية من المستوى المتوسط والواجهة الخلفية نفقياً. سيتم فرض أي اتصالات خارجية من هاتين الشبكتين الفرعيتين على الإنترنت أو إعادة توجيهها مرة أخرى إلى موقع محلي عبر أحد أنفاق VPN (من موقع إلى موقع) (S2S).

تكوين الاتصال النفقي

كُوّن الاتصال النفقي في Azure باستخدام مسارات الشبكة الظاهرية المخصصة والمعرفة من قبل المستخدم.

تحتوي كل شبكة فرعية تابعة لشبكة ظاهرية على جدول مسارات نظام مضمن. يحتوي جدول مسارات النظام على المجموعات الثلاث التالية من المسارات:

- مسارات الشبكة الظاهرية المحلية: وجّه مباشرة إلى وجهة الأجهزة الظاهرية في نفس الشبكة الظاهرية.

- المسارات المحلية: وجّه نحو بوابة Azure VPN.

- المسار الافتراضي: وجّه مباشرة إلى الإنترنت. يتم إسقاط الحزم الموجهة إلى عناوين IP الخاصة غير المشمولة بالمسارات السابقة.

لتكوين الاتصال النفقي، يجب:

- إنشاء جدول مسارات.

- إضافة مسار افتراضي معرف من قبل المستخدم إلى بوابة VPN.

- إقران جدول المسارات بشبكة (شبكات) فرعية مناسبة تابعة للشبكة الظاهرية.

يجب أن يكون الاتصال النفقي مقترناً بشبكة ظاهرية تحتوي على بوابة VPN مستندة إلى المسارات.

- يجب عليك تعيين اتصال موقع افتراضي بين المواقع المحلية متعددة الأماكن المتصلة بالشبكة الظاهرية.

- يجب تكوين جهاز VPN المحلي باستخدام 0.0.0.0/0 كمحددات نقل البيانات.

يتيح لك استخدام الاتصال النفقي تقييد الوصول إلى الإنترنت وفحصه من أجهزتك الظاهرية والخدمات السحابية في Azure، مع الاستمرار في تمكين بنية الخدمة متعددة المستويات من الوصول إلى الإنترنت الذي تطلبه.

تكوين Azure Route Server

يبسِّط Azure Route Server التوجيه الديناميكي بين الجهاز الظاهري للشبكة (NVA) والشبكة الظاهرية. يتيح لك تبادل معلومات التوجيه مباشرة من خلال بروتوكول التوجيه بروتوكول بوابة الحدود (BGP) بين أي NVA التي تدعم بروتوكول التوجيه BGP وشبكة تعريف البرامج Azure (SDN) في شبكة الظاهري Azure (VNET) دون الحاجة إلى تكوين أو الاحتفاظ بجداول التوجيه يدويًّا. Azure Route Server هي خدمة مُدارة بالكامل ويتم تكوينها مع توفر عالٍ.

يعمل Azure Route Server على تبسيط تكوين NVA وإدارته ونشره في الشبكة الظاهرية.

لم تعد بحاجة إلى تحديث جدول التوجيه يدويًّا على NVA الخاص بك كلما تم تحديث عناوين الشبكة الظاهرية.

لم تعد بحاجة إلى تحديث التوجيهات المعرفة من قِبل المستخدم يدويًّا كلما أعلنت NVA عن طرق جديدة أو سحبت المسارات القديمة.

يمكنك اقتران مثيلات متعددة من NVA الخاص بك مع Azure Route Server. يمكنك تكوين سمات BGP في NVA الخاص بك، وتبعًا للتصميم الخاص بك (على سبيل المثال، نشطة للأداء أو نشطة سلبية للمرونة)، والسماح لـ Azure Route Server معرفة مثيل NVA الذي نشط أو أي واحد هو سلبي.

تستند الواجهة بين NVA وAzure Route Server إلى بروتوكول قياسي شائع. طالما أن NVA الخاص بك يدعم BGP، فيمكنك اقترانه مع Azure Route Server.

يمكنك نشر Azure Route Server في أي من شبكة الاتصال الظاهرية الجديدة أو الحالية.

تعلم كيفية توزيع Azure Route Server

تشخيص مشكلة التوجيه

تخيل أن محاولات الاتصال بجهاز ظاهري معين في شبكتك الظاهرية التابعة لـ Azure تفشل باستمرار. يمكنك تشخيص مشكلة التوجيه عن طريق عرض المسارات الفعالة لواجهة شبكة الاتصال في الجهاز الظاهري. تعتبر المسارات الفعالة لكافة واجهات شبكة الاتصال في الشبكة الفرعية بمثابة مجموعة مسارات تُنشئها، والمسارات الافتراضية لـ Azure، وأي مسارات تُنشر من شبكتك المحلية من خلال بوابة Azure VPN عبر بروتوكول بوابة الحدود (BGP).

يمكنك عرض المسارات الفعّالة لكل واجهة شبكة اتصال باستخدام بوابة Azure أو Azure PowerShell أو Azure CLI. توضح الخطوات التالية أمثلة لكل تقنية. في كل حالة، يتم إرجاع الإخراج فقط إذا كان الجهاز الظاهري في حالة التشغيل. إذا كانت هناك واجهات شبكة اتصال متعددة متصلة بالجهاز الظاهري، يمكنك مراجعة المسارات الفعّالة لكل واجهة شبكة اتصال. بما أن كل واجهة شبكة اتصال يمكن أن تكون في شبكة فرعية مختلفة، يمكن أن تكون لكل واجهة شبكة اتصال طُرق فعالة مختلفة.

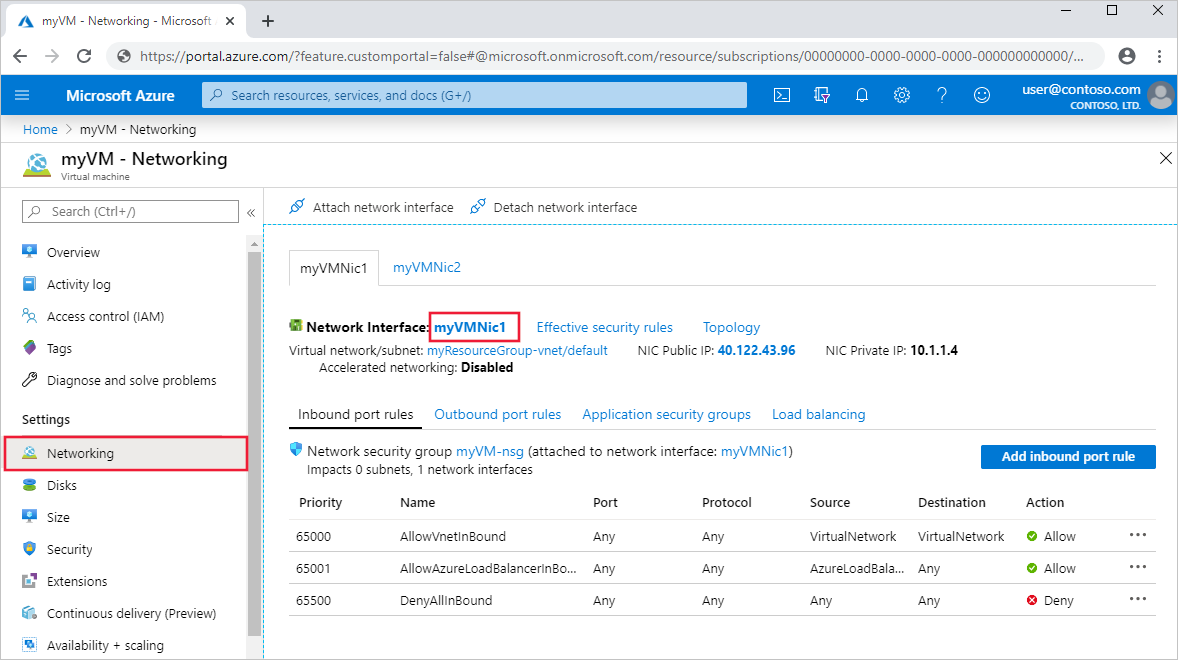

عرض المسارات الفعالة في بوابة Azure

سجل الدخول في بوابة Azure باستخدام حساب Azure الذي يحتوي على الأذونات اللازمة.

في مربع البحث، أدخل اسم الجهاز الظاهري الذي تريد الاستقصاء عنه.

حدد الجهاز الظاهري من نتائج البحث.

تحت خيار "Settings"، حدد "Networking"وانتقل إلى مورد واجهة شبكة الاتصال عن طريق تحديد اسمه.

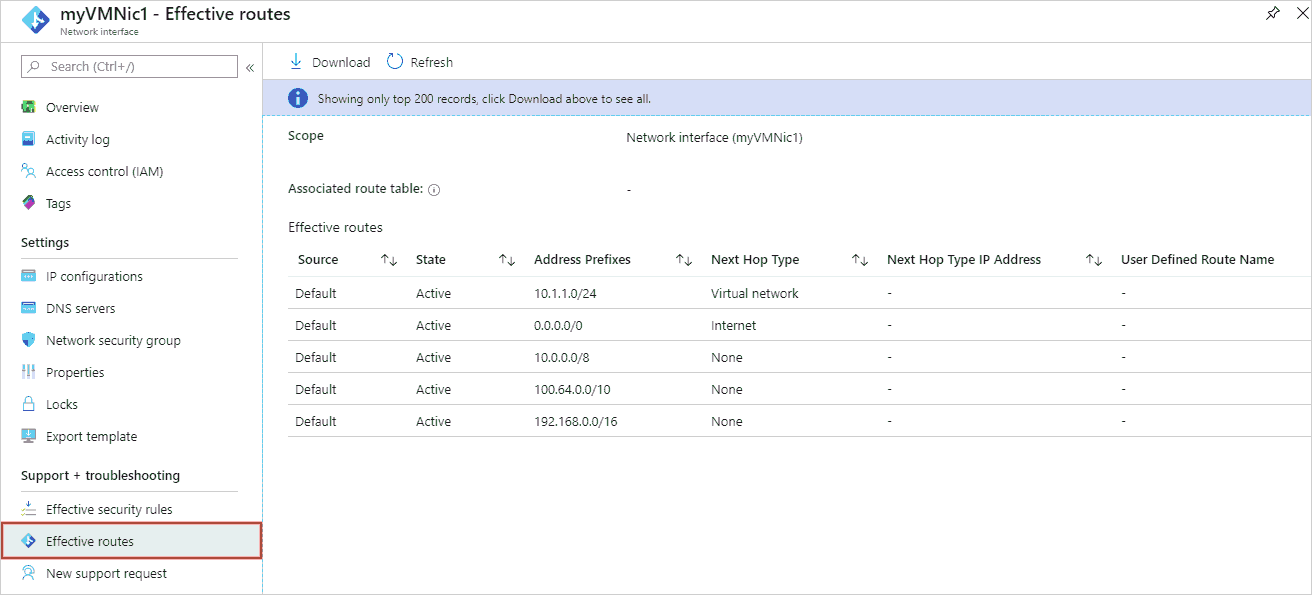

تحت خيار "Support + troubleshooting"، حدد "Effective routes". يتم عرض المسارات الفعالة لواجهة شبكة تسمى myVMNic1 في الصورة التالية:

عرض المسارات الفعالة باستخدام Azure PowerShell

يمكنك عرض المسارات الفعالة لواجهة شبكة الاتصال باستخدام الأمر "Get-AzEffectiveRouteTable". يحصل المثال التالي على المسارات الفعالة لواجهة شبكة تسمى myVMNic1، الموجودة في مجموعة موارد تسمى myResourceGroup:

Get-AzEffectiveRouteTable `

-NetworkInterfaceName myVMNic1 `

-ResourceGroupName myResourceGroup `

حل مشكلة التوجيه

قد تتضمن الخطوات التي قد تتخذها لحل مشكلة التوجيه ما يلي:

- إضافة مسار مخصص لتجاوز مسار افتراضي. تعلم كيفية إضافة مسار مخصص.

- تغيير أو إزالة مسار مخصص يؤدي إلى توجيه نقل البيانات إلى موقع غير مرغوب فيه. تعلم كيفية تغيير أو حذف مسار مخصص.

- تأكد من أن جدول التوجيه مقترن بالشبكة الفرعية الصحيحة (التي تحتوي على واجهة شبكة الاتصال). تعلم كيفية إقران جدول مسارات بشبكة فرعية.

- تأكد من تشغيل أجهزة مثل بوابة Azure VPN أو الأجهزة الظاهرية للشبكة التي نشرتها على النحو المنشود.

اختر أفضل إجابة لكل سؤال مِن الأسئلة أدناه. بعد ذلك، حدد تحقق مِن إجاباتك.