Habilitación del acceso a HCX a través de Internet

En este artículo, aprenderá a realizar la migración de HCX a través de una dirección IP pública mediante Azure VMware Solution.

Importante

Antes de configurar una dirección IP pública en la nube privada de Azure VMware Solution, consulte al administrador de red para comprender las implicaciones y el impacto en su entorno.

También aprenderá a emparejar sitios de HCX y a crear una malla de servicio desde el entorno local a una nube privada de Azure VMware Solution mediante la dirección IP pública. La malla de servicio permite migrar una carga de trabajo de un centro de datos local a una nube privada de Azure VMware Solution a través de la red pública de Internet. Esta solución es útil cuando el cliente no usa ExpressRoute o conectividad VPN con la nube de Azure.

Importante

El dispositivo HCX local debe ser accesible desde Internet para establecer la comunicación de HCX desde el entorno local hasta la nube privada de Azure VMware Solution.

Configuración del bloque de direcciones IP públicas

Para que el administrador de HCX esté disponible a través de la dirección IP pública, necesita una dirección IP pública para la regla DNAT.

Para realizar la migración de HCX a través de la red pública de Internet, necesita otras direcciones IP. Puede tener una subred /29 para crear una configuración mínima al definir el perfil de red HCX (las direcciones IP utilizables en la subred se asignan a los dispositivos IX y NE). Puede elegir una subred más grande en función de los requisitos. Cree un segmento NSX-T mediante esta subred pública. Este segmento se puede usar para crear un perfil de red de HCX.

Nota:

Después de asignar una subred al segmento NSX-T, no puede usar una dirección IP de esa subred para crear una regla DNAT. Ambas subredes deben ser diferentes.

Configure un bloque de direcciones IP públicas mediante el portal con la característica de IP pública de la nube privada de Azure VMware Solution.

Uso de la dirección IP pública para el acceso público de Cloud HCX Manager

El administrador de HCX en la nube puede estar disponible a través de una dirección IP pública mediante una regla DNAT. Dado que el administrador de HCX en la nube está en el espacio del proveedor, la ruta nula es necesaria para permitir que HCX Manager vuelva al cliente mediante la regla DNAT. Fuerza el tráfico NAT a través del enrutador de nivel 0 de NSX-T.

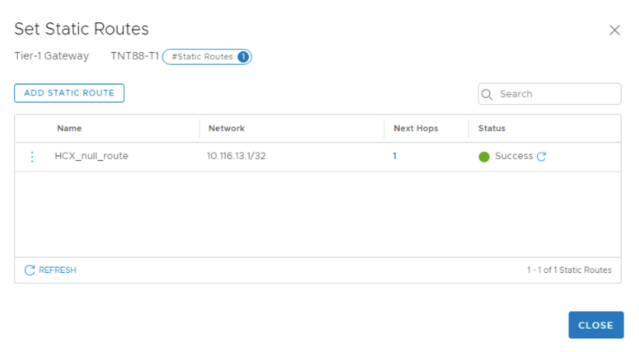

Adición de una ruta nula estática al enrutador de nivel 1

La ruta nula estática se usa para permitir que la dirección IP privada de HCX se enrute a través del nivel 1 de NSX para los puntos de conexión públicos. Esta ruta estática puede ser el enrutador de nivel 1 predeterminado creado en la nube privada o bien puede crear un enrutador de nivel 1 nuevo.

Inicie sesión en NSX-T Manager y seleccione Networking.

En la sección Connectivity, seleccione Tier-1 Gateways.

Edite la puerta de enlace de nivel 1 existente.

Expanda STATIC ROUTES.

Seleccione el número situado junto a Static Routes.

Seleccione ADD STATIC ROUTE.

Se muestra una ventana emergente.En Name, escriba el nombre de la ruta.

En Red, escriba una dirección IP que no superpone /32 en Red.

Nota:

Esta dirección no debe superponerse con ninguna otra dirección IP de la red de la nube privada y la red del cliente.

En Next hops, seleccione Set.

Seleccione NULL como dirección IP.

Deje los valores predeterminados de distancia y ámbito de administración.Seleccione ADD y, luego, APPLY.

Seleccione CLOSE EDITING.

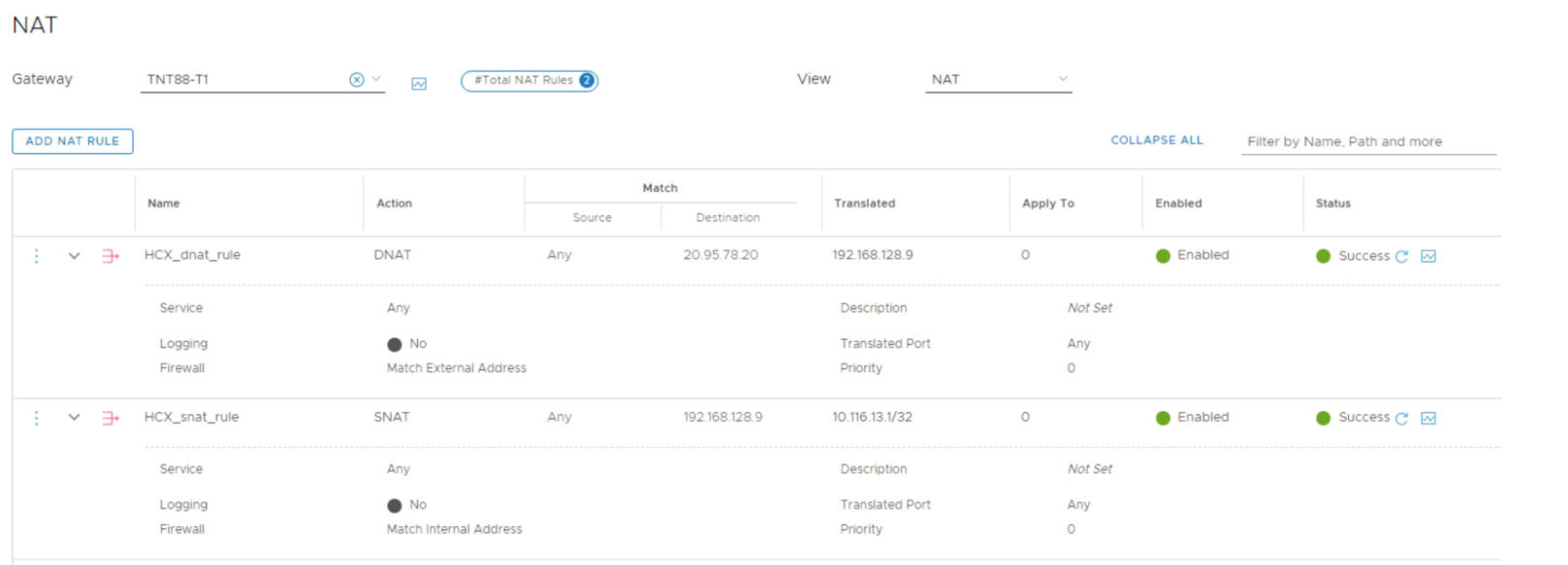

Adición de una regla NAT a la puerta de enlace de nivel 1

Inicie sesión en NSX-T Manager y seleccione Networking.

Seleccione NAT.

Seleccione la puerta de enlace de nivel 1. Use el mismo enrutador de nivel 1 para crear la regla NAT que usó para crear la ruta nula en los pasos anteriores.

Seleccione ADD NAT RULE.

Agregue una regla SNAT y una regla DNAT para HCX Manager.

- El destino de la regla DNAT es la dirección IP pública de HCX Manager. La dirección IP traducida es la dirección IP de HCX Manager en la nube.

- El destino de la regla SNAT es la dirección IP de HCX Manager en la nube. La dirección IP traducida es la dirección IP no superpuesta /32 de la ruta estática.

- Asegúrese de establecer la opción "Firewall" de la regla DNAT en Match External Address.

Cree reglas de firewall de puerta de enlace de nivel 1 para permitir solo el tráfico esperado a la dirección IP pública de HCX Manager y descartar el resto.

- Cree una regla de firewall de puerta de enlace en el T1 que permita que el entorno local sea la dirección IP de origen y la Azure VMware Solution pública reservada como dirección IP de destino. Esta regla debe ser la prioridad más alta.

- Cree una regla de firewall de puerta de enlace en el nivel 1 que deniegue el resto del tráfico donde la dirección IP de origen sea Cualquiera y la dirección IP de destino sea la dirección IP pública reservada de Azure VMware Solution.

Para obtener más información, consulte Puertos de HCX.

Nota:

Ahora se puede acceder a HCX Manager a través de Internet mediante la dirección IP pública.

Emparejamiento de sitios mediante la dirección IP pública del administrador de la nube de HCX

El emparejamiento de sitios es necesario antes de poder crear una malla de servicio entre sitios de origen y de destino.

- Inicie sesión en el sitio de Origen de HCX Manager.

- Seleccione Site Pairing y ADD SITE PAIRING.

- Escriba la dirección URL pública de Cloud HCX Manager como sitio remoto, inicie sesión con las credenciales y, después, seleccione Conectar.

Una vez finalizado el emparejamiento, aparecerá en el emparejamiento de sitios.

Creación de un segmento de dirección IP pública en NSX-T

Antes de crear un segmento de IP pública, obtenga sus credenciales para NSX-T Manager desde el portal de Azure VMware Solution.

- En la sección Redes, seleccione Conectividad, Segmentos y, luego, AGREGAR SEGMENTO.

- Proporcione el nombre del segmento, seleccione Enrutador de nivel 1 como puerta de enlace conectada y proporcione la IP pública reservada en las subredes.

- Seleccione Guardar.

Creación de un perfil de red para HCX en el sitio de destino

- Inicie sesión en el administrador de HCX de destino (el administrador en la nube en este caso).

- Seleccione Interconnect y, luego, la pestaña Network Profiles.

- Seleccione Create Network Profile.

- Seleccione NSX Networks como tipo de red en Network.

- Seleccione el valor de Public-IP-Segment creado en NSX-T.

- Escriba el Nombre.

- En "Grupo de direcciones IP", escriba los Intervalos IP del vínculo superior de HCX, la Longitud de prefijo y la Puerta de enlace del segmento de IP pública.

- Desplácese hacia abajo y active la casilla HCX Uplink (Vínculo superior de HCX) en HCX Traffic Type (Tipo de tráfico de HCX), este perfil se usa para el vínculo superior de HCX.

- Seleccione Crear para crear el perfil de red.

Creación de una malla de servicios

Service Mesh implementa el optimizador de HCX WAN, la extensión de red HCX y los dispositivos HCX-IX.

- Inicie sesión en la instancia de HCX Manager del sitio de origen.

- Seleccione Interconnect y, luego, la pestaña Service Mesh.

- Seleccione CREATE SERVICE MESH.

- Seleccione el sitio de destino con el que crear la malla de servicio y, después, elija Continuar.

- Seleccione los perfiles de proceso de ambos sitios y elija Continue.

- Seleccione los servicios HCX que se van a activar y elija Continue.

Nota:

Los servicios Premium requieren una licencia adicional de HCX Enterprise.

- Seleccione el perfil de red del sitio de origen.

- Seleccione el perfil de red de destino que creó en la sección Perfil de red.

- Seleccione Continuar.

- Revise la información de la zona de transporte y, a continuación, seleccione Continuar.

- Revise la vista topológica y seleccione Continuar.

- Escriba el nombre de la malla de servicio y seleccione FINALIZAR.

- Agregue las direcciones IP públicas en el firewall para permitir solo los puertos necesarios.

Extensión de la red

El servicio de la extensión de red de HCX proporciona conectividad de capa 2 entre sitios. El servicio de extensión también permite mantener las mismas direcciones IP y MAC durante las migraciones de máquinas virtuales.

- Inicie sesión en la instancia de HCX Manager de origen.

- En la sección Extensión de redes, seleccione el sitio para el que quiere extender la red y, a continuación, elija EXTENDER REDES.

- Seleccione la red que quiere extender al sitio de destino y elija Next.

- Escriba los detalles de la subred de la red que va a extender.

- Seleccione la ruta del primer salto de destino (T1) y elija Enviar.

- Inicie sesión en el NSX de destino ; verá que la red 10.14.27.1/24 ahora está extendida.

Después de extender la red al sitio de destino, las máquinas virtuales se pueden migrar a través de la extensión de capa 2.

Pasos siguientes

Habilitación de la IP pública en NSX Edge para Azure VMware Solution

Para información detallada sobre los requisitos mínimos de superposición de la red HCX, consulte Requisitos mínimos de superposición de red.

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de