Nota

L'accés a aquesta pàgina requereix autorització. Pots provar d'iniciar sessió o canviar de directori.

L'accés a aquesta pàgina requereix autorització. Pots provar de canviar directoris.

En esta página se describe cómo Azure Databricks sincroniza automáticamente los usuarios, las entidades de servicio y los grupos de Microsoft Entra ID mediante la administración automática de identidades.

Introducción a la administración automática de identidades

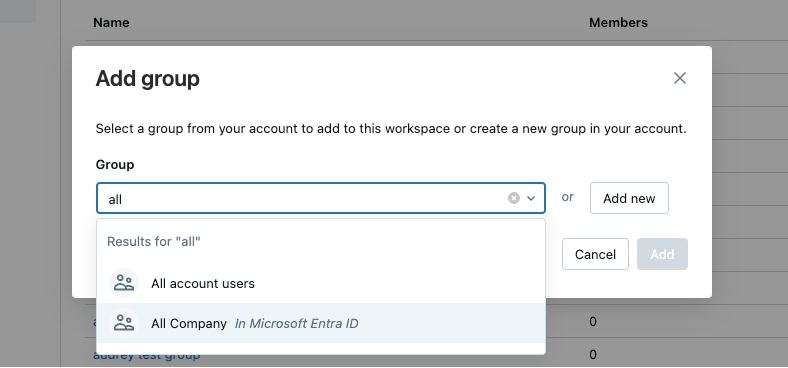

La administración automática de identidades permite agregar sin problemas usuarios, entidades de servicio y grupos de Microsoft Entra ID a Azure Databricks sin configurar una aplicación en microsoft Entra ID. Cuando la administración automática de identidades está habilitada, puede buscar directamente en áreas de trabajo federadas de identidad para usuarios, entidades de servicio y grupos de Microsoft Entra y agregarlos al área de trabajo. Databricks usa microsoft Entra ID como origen de registro, por lo que los cambios en las pertenencias a grupos se respetan en Azure Databricks.

El aprovisionamiento Just-In-Time (JIT) siempre está habilitado cuando la administración automática de identidades está activada y no se puede desactivar. Los nuevos usuarios de Microsoft Entra ID se aprovisionan automáticamente en Azure Databricks al iniciar sesión por primera vez. Consulte Aprovisionamiento automático de usuarios (JIT).

Los usuarios también pueden compartir paneles con cualquier usuario, entidad de servicio o grupo en microsoft Entra ID. Cuando se comparten, esos usuarios, entidades de servicio y miembros de grupos se agregan automáticamente a la cuenta de Azure Databricks al iniciar sesión. No se agregan como miembros al área de trabajo donde se encuentra el panel. A los miembros de Microsoft Entra ID que no tienen acceso al área de trabajo se les concede acceso a una copia de solo vista de un panel publicado con permisos de datos compartidos. Para obtener más información sobre el uso compartido de paneles, consulte Compartir un panel.

La gestión automática de identidades no se admite en áreas de trabajo federadas sin identidad. Para obtener más información sobre la federación de identidades, consulte Federación de identidades.

Estados de usuario y grupo

Cuando la administración automática de identidades está habilitada, los usuarios, las entidades de servicio y los grupos de Microsoft Entra ID están visibles en la consola de la cuenta y en la página de configuración del administrador del área de trabajo. Su estado refleja su actividad y situación respecto a Microsoft Entra ID y Azure Databricks.

| Estado | Significado |

|---|---|

| Inactivo: Sin uso | Para usuarios y entidades de servicio: identidad en Microsoft Entra ID que aún no ha iniciado sesión en Azure Databricks. Para grupos: el grupo no se ha agregado a un espacio de trabajo. |

| Activo | La identidad está activa en Azure Databricks. |

| Activo: se ha quitado de EntraID | Anteriormente estaba activo en Azure Databricks y ha sido eliminado de Microsoft Entra ID. No se puede iniciar sesión ni autenticarse en las API. |

| Desactivado | La identidad se ha desactivado en Microsoft Entra ID. No se puede iniciar sesión ni autenticarse en las API. |

Sugerencia

Como procedimiento recomendado de seguridad, Databricks recomienda revocar tokens de acceso personal para Desactivados y Activos: Eliminados de EntraID.

Las identidades administradas mediante la administración automática de identidades se muestran como External en Azure Databricks. Las identidades externas no se pueden actualizar mediante la interfaz de usuario de Azure Databricks.

Administración automática de identidades frente al aprovisionamiento de SCIM

Cuando la administración automática de identidades está habilitada, todos los usuarios, grupos y pertenencias a grupos se sincronizan de Microsoft Entra ID a Azure Databricks, por lo que no es necesario aprovisionar SCIM. Si mantiene la aplicación empresarial SCIM en ejecución en paralelo, la aplicación SCIM sigue administrando usuarios y grupos configurados en la aplicación empresarial Microsoft Entra ID. No administra las identidades de Microsoft Entra ID que no se agregaron mediante el aprovisionamiento SCIM.

Databricks recomienda usar la administración automática de identidades. En la tabla siguiente se comparan las características de administración automática de identidades con las características del aprovisionamiento de SCIM.

| Funciones | Administración automática de identidades | Aprovisionamiento de SCIM |

|---|---|---|

| Sincronizar usuarios | ✓ | ✓ |

| Grupos de sincronización | ✓ | ✓ (Solo miembros directos) |

| Sincronización de grupos anidados | ✓ | |

| Sincronización de entidades de servicio | ✓ | |

| Configuración y administración de la aplicación microsoft Entra ID | ✓ | |

| Requiere Microsoft Entra ID Premium edición | ✓ | |

| Requiere el rol de Administrador de aplicaciones en la nube de Entra ID de Microsoft | ✓ | |

| Requiere federación de identidades | ✓ |

Id. externa de Azure Databricks e Id. de objeto de Microsoft Entra ID

Azure Databricks usa el identificador ObjectId de Entra de Microsoft como vínculo autoritativo para sincronizar identidades y pertenencias a grupos, y actualiza automáticamente el externalId campo para que coincida con en ObjectId un flujo periódico diario. En algunos casos, pueden producirse errores de coincidencia o identidades duplicadas, especialmente si se agrega un usuario, una entidad de servicio o un grupo a Azure Databricks mediante la administración automática de identidades y otro método, como el aprovisionamiento de SCIM. En estas situaciones, es posible que vea entradas duplicadas, con una lista con el estado Inactivo: sin uso. El usuario no está inactivo y puede iniciar sesión en Azure Databricks.

Puede combinar estas identidades duplicadas proporcionando su identificador externo en Azure Databricks. Utilice la API Usuarios de cuenta, Entidades de servicio de cuenta o Grupos de cuentas para actualizar el principal y agregar su identificador de Microsoft Entra objectId en el campo externalId.

externalId Dado que puede actualizar con el tiempo, Azure Databricks recomienda encarecidamente que no use flujos de trabajo personalizados que dependan del externalId campo.

Funcionamiento de la sincronización de pertenencia a grupos

Cuando se habilita la administración automática de identidades, Azure Databricks actualiza las pertenencias a grupos de usuarios de Microsoft Entra ID durante las actividades que desencadenan comprobaciones de autenticación y autorización, por ejemplo, inicios de sesión del explorador, autenticación de tokens o ejecuciones de trabajos. Esto garantiza que los permisos basados en grupos en Azure Databricks permanezcan sincronizados con los cambios realizados en el identificador de Microsoft Entra.

Cuando Azure Databricks actualiza las pertenencias a grupos, captura las pertenencias a grupos transitivas (anidadas) del identificador de Microsoft Entra. Esto significa que si un usuario es miembro del grupo A y el grupo A es miembro del grupo B, Azure Databricks reconoce al usuario como miembro de ambos grupos. Azure Databricks solo captura pertenencias a grupos que se han agregado a Azure Databricks. No sincroniza ni reconstruye la jerarquía de grupos primarios completa de Microsoft Entra ID.

Azure Databricks actualiza las pertenencias a grupos según las distintas programaciones en función de la actividad:

- Inicios de sesión del navegador: las pertenencias a grupos se sincronizan si han transcurrido más de 5 minutos desde la última sincronización

- Otras actividades (por ejemplo, autenticación de tokens o trabajos en ejecución): las pertenencias a grupos se sincronizan si han transcurrido más de 40 minutos desde la última sincronización

Habilitación de la administración automática de identidades

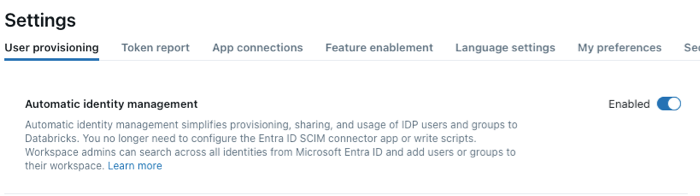

La administración automática de identidades está habilitada de forma predeterminada para las cuentas creadas después del 1 de agosto de 2025. Los administradores de cuentas pueden habilitar la administración automática de identidades en la consola de la cuenta.

Como administrador de la cuenta, inicie sesión en la consola de la cuenta.

En la barra lateral, haga clic en Seguridad.

En la pestaña Aprovisionamiento de usuarios, cambie Administración automática de identidades a Habilitado.

Los cambios tardan cinco o diez minutos en surtir efecto.

Una vez habilitada la cuenta, para agregar y quitar usuarios, entidades de servicio y grupos de Microsoft Entra ID, siga las instrucciones siguientes:

Deshabilitación de la administración automática de identidades

Cuando la administración automática de identidades está deshabilitada:

- Los usuarios y las entidades de servicio permanecen: conservan el acceso, pero ya no se sincronizan con el identificador de Microsoft Entra. Puede quitar o desactivar manualmente usuarios y entidades de servicio en la consola de la cuenta después de deshabilitar la administración automática de identidades.

- Grupos que pierden la pertenencia: los grupos permanecen en Azure Databricks, pero se quitan todos los miembros del grupo.

- Sin sincronización con el identificador de Entra de Microsoft: los cambios en el identificador de Microsoft Entra (por ejemplo, eliminaciones de usuarios o actualizaciones de grupo) no se reflejan en Azure Databricks.

- Sin herencia de permisos: los usuarios administrados por la administración automática de identidades no pueden heredar permisos de grupos primarios. Esto afecta a los modelos de permisos basados en grupos anidados.

Si planea deshabilitar la administración automática de identidades, Databricks recomienda configurar el aprovisionamiento SCIM de antemano como medida de respaldo. Después, SCIM puede asumir la sincronización de identidades y grupos.

- Como administrador de la cuenta, inicie sesión en la consola de la cuenta.

- En la barra lateral, haga clic en Seguridad.

- En la pestaña Aprovisionamiento de usuarios, cambie Administración automática de identidades a Deshabilitado.

Auditoría de accesos de usuario

Puede consultar la tabla system.access.audit para auditar qué usuarios han iniciado sesión en el área de trabajo. Por ejemplo:

SELECT

DISTINCT user_identity.email

FROM

system.access.audit

WHERE

action_name = "aadBrowserLogin"

Para obtener más información sobre la tabla de system.access.audit, consulte Referencia de la tabla del sistema de registro de auditoría.