Supervisar Azure Virtual WAN

En este artículo se describe:

- Los tipos de datos de supervisión que puede recopilar para este servicio.

- Formas de analizar esos datos.

Nota:

Si ya está familiarizado con este servicio o Azure Monitor y solo quiere saber cómo analizar los datos de supervisión, consulte la sección Analizar cerca del final de este artículo.

Cuando tenga aplicaciones críticas y procesos empresariales que dependan de los recursos de Azure, deberá supervisar y obtener alertas para el sistema. El servicio Azure Monitor recopila y agrega métricas y registros de todos los componentes del sistema. Azure Monitor proporciona una vista de la disponibilidad, el rendimiento y la resistencia, y le notifica los problemas. Puede usar Azure Portal, PowerShell, la CLI de Azure, la API de REST o las bibliotecas cliente para configurar y ver los datos de supervisión.

- Para más información sobre Azure Monitor, consulte la Información general de Azure Monitor.

- Para más información sobre cómo supervisar los recursos de Azure en general, consulte Supervisión de recursos de Azure con Azure Monitor.

Información detallada

Algunos servicios de Azure tienen un panel de supervisión integrado en Azure Portal que proporciona un punto de partida para supervisar el servicio. Estos paneles se denominan información, y puede encontrarlos en el Centro de información de Azure Monitor en Azure Portal.

Virtual WAN usa Network Insights para ofrecer a los usuarios y operadores la posibilidad de ver el estado de una instancia de Virtual WAN, presentado mediante un mapa topológico de detección automática. El estado de los recursos se superpone en el mapa para proporcionar una vista de instantánea del estado general de la instancia de Virtual WAN. Puede ir a los recursos que aparecen en el mapa mediante el acceso con un clic a las páginas de configuración de recursos del portal de Virtual WAN. Para más información, consulte Azure Monitor Network Insights para Virtual WAN.

Tipos de recursos

Azure usa el concepto de tipos de recursos e identificadores para identificar todo el contenido de una suscripción. Los tipos de recursos también forman parte de los identificadores de recursos para cada recurso que se ejecuta en Azure. Por ejemplo, un tipo de recurso para una máquina virtual es Microsoft.Compute/virtualMachines. Para obtener una lista de los servicios y sus tipos de recursos asociados, consulte Proveedores de recursos.

De forma similar, Azure Monitor organiza los datos principales de supervisión en métricas y registros en función de tipos de recursos, que también se denominan espacios de nombres. Hay diferentes métricas y registros disponibles para distintos tipos de recursos. Es posible que el servicio esté asociado a más de un tipo de recurso.

Para más información sobre los tipos de recursos de Virtual WAN, vea Referencia de datos de supervisión de Azure Virtual WAN.

Almacenamiento de datos

Para Azure Monitor:

- Los datos de métricas se almacenan en la base de datos de métricas de Azure Monitor.

- Los datos de registro se almacenan en el almacén de registros de Azure Monitor. Log Analytics es una herramienta de Azure Portal que puede hacer consultas en este almacén.

- El registro de actividad de Azure es un almacén independiente con su propia interfaz en Azure Portal.

Opcionalmente, puede enrutar los datos del registro de actividad y las métricas al almacén de registros de Azure Monitor. A continuación, puede usar Log Analytics para consultar los datos y correlacionarlos con otros datos de registro.

Muchos servicios pueden usar la configuración de diagnóstico para enviar datos de métricas y de registro a otras ubicaciones de almacenamiento fuera de Azure Monitor. Algunos ejemplos son Azure Storage, sistemas de asociados hospedados y sistemas de asociados que no son de Azure mediante Event Hubs.

Para obtener información detallada sobre cómo Azure Monitor almacena datos, consulte Plataforma de datos de Azure Monitor.

Métricas de plataforma de Azure Monitor

Azure Monitor proporciona métricas de plataforma para la mayoría de los servicios. Estas son las métricas:

- Se define individualmente para cada espacio de nombres.

- Almacenado en la base de datos de métricas de serie temporal de Azure Monitor.

- Ligero y capaz de admitir alertas casi en tiempo real.

- Se usa para supervisar el rendimiento de un recurso a lo largo del tiempo.

Recopilación: Azure Monitor recopila automáticamente las métricas de la plataforma. No se requiere ninguna configuración.

Enrutamiento: también puede enrutar las métricas de la plataforma a registros de Azure Monitor o Log Analytics para poder consultarlas con otros datos de registro. Para más información, consulta el valor Diagnóstico de métricas. Para obtener información sobre cómo configurar las opciones de diagnóstico de un servicio, consulta Creación de valores de diagnóstico en Azure Monitor.

Para obtener una lista de todas las métricas que es posible recopilar para todos los recursos de Azure Monitor, consulte Métricas admitidas en Azure Monitor.

Para obtener una lista de las métricas disponibles para Virtual WAN, vea Referencia de datos de supervisión de Azure Virtual WAN.

Puede ver las métricas de Virtual WAN mediante Azure Portal. Los siguientes pasos le ayudarán a ubicar y ver las métricas:

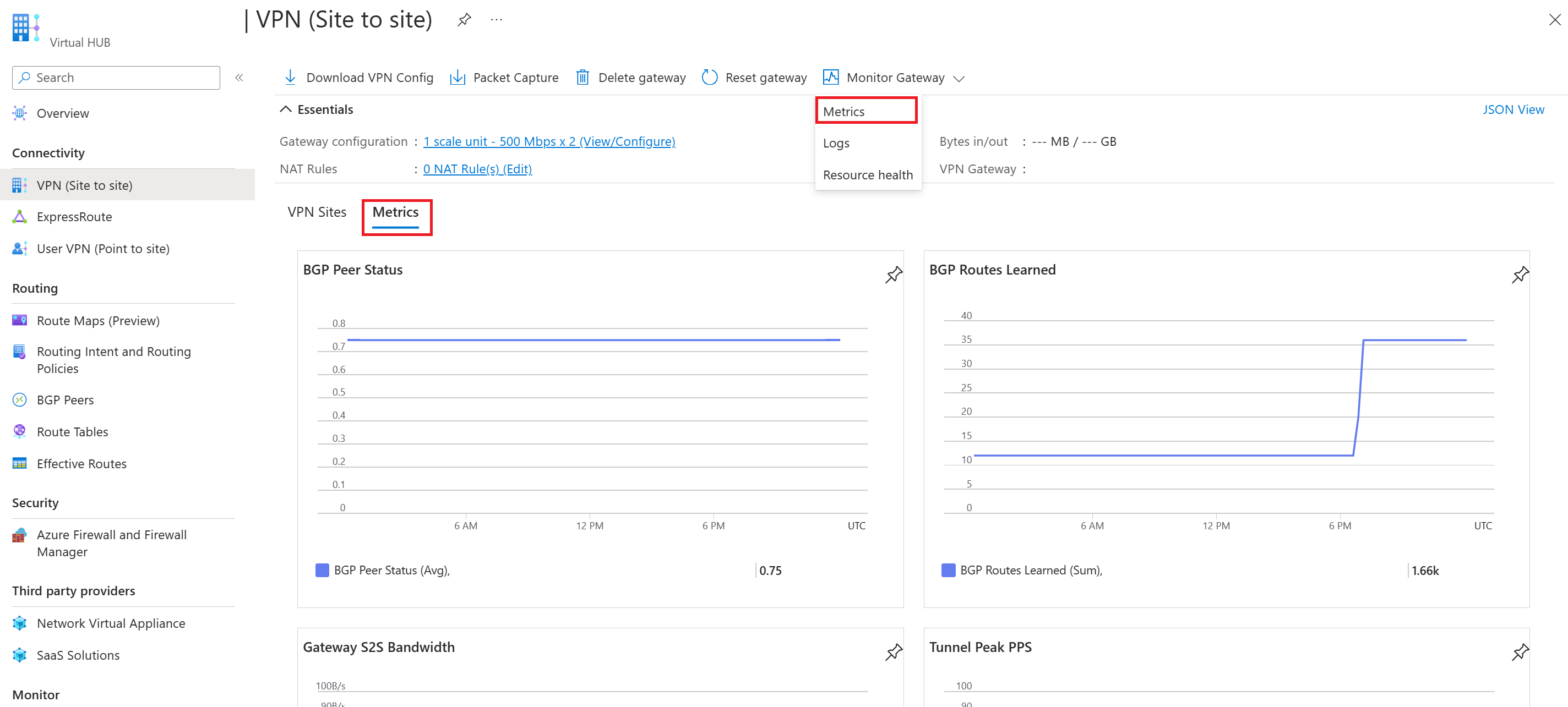

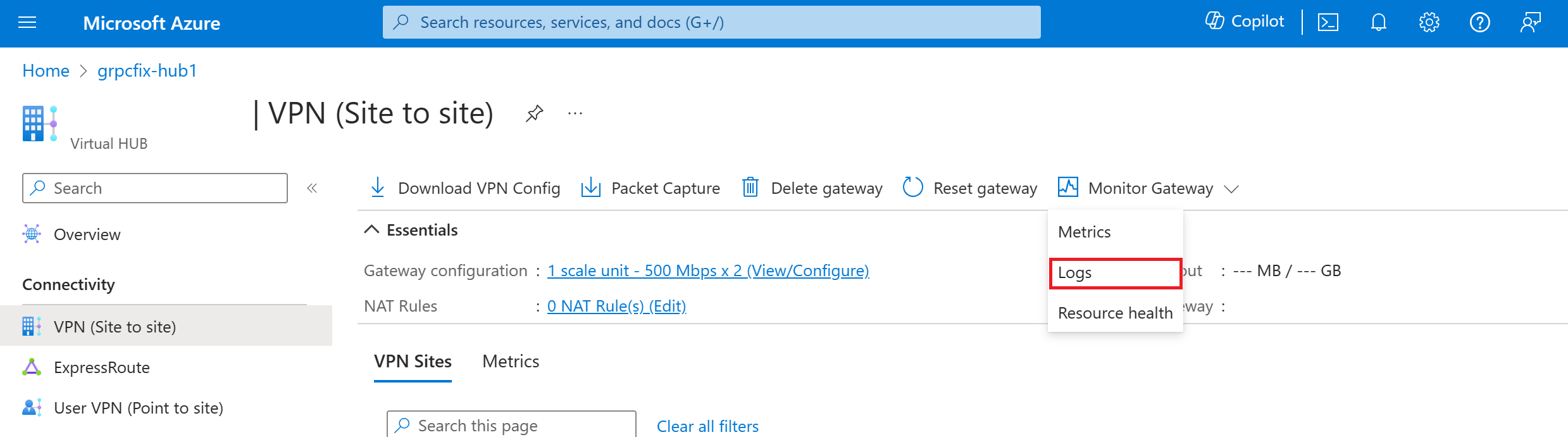

Seleccione Supervisar puerta de enlace y después Métricas. También puede seleccionar Métricas en la parte inferior para ver un panel de las métricas más importantes para la VPN de sitio a sitio y de punto a sitio.

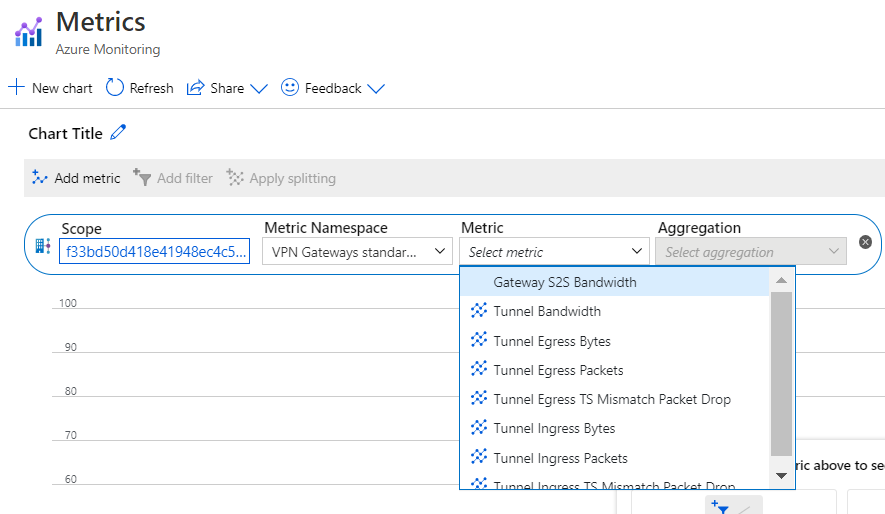

En la página Métricas, puede ver las métricas.

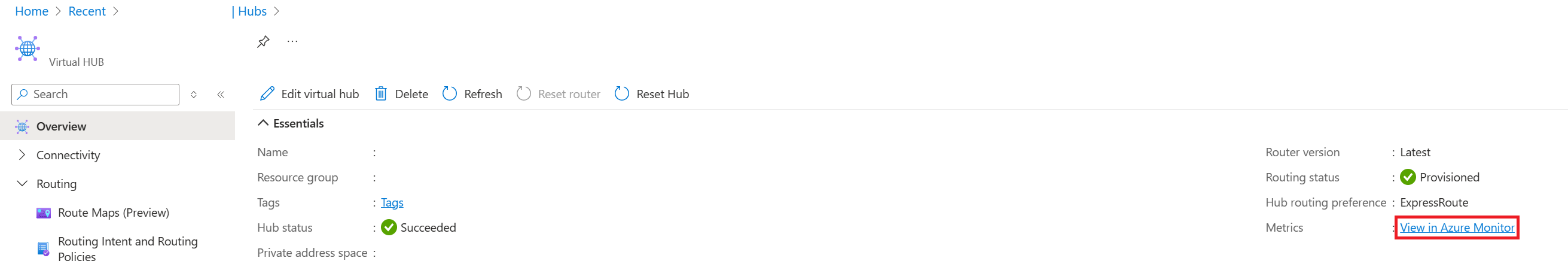

Para ver las métricas del enrutador del centro de conectividad virtual, puede seleccionar Métricas en la página del centro virtualinformación general.

Para obtener más información, consulte Análisis de métricas para un recurso de Azure.

pasos de PowerShell

Puede ver las métricas de Virtual WAN mediante PowerShell. Para hacer una consulta, use los siguientes comandos de PowerShell de ejemplo.

$MetricInformation = Get-AzMetric -ResourceId "/subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Network/VirtualHubs/<VirtualHubName>" -MetricName "VirtualHubDataProcessed" -TimeGrain 00:05:00 -StartTime 2022-2-20T01:00:00Z -EndTime 2022-2-20T01:30:00Z -AggregationType Sum

$MetricInformation.Data

- Id. de recurso. El id. de recurso del centro virtual está disponible en Azure Portal. Acceda a la página de centro virtual dentro de la WAN virtual y seleccione la vista JSON en Essentials.

- Nombre de la métrica. Hace referencia al nombre de la métrica consultada, que en este caso se denomina

VirtualHubDataProcessed. Esta métrica muestra todos los datos que el enrutador del centro virtual procesó en el período seleccionado del centro. - Intervalo de agregación. Hace referencia a la frecuencia con la que desea ver la agregación. En el comando actual, verá una unidad agregada seleccionada cada 5 minutos. Puede seleccionar 5M/15M/30M/1H/6H/12H y 1D.

- Hora de inicio y hora de finalización. Esta hora se basa en UTC. Asegúrese de escribir valores UTC al escribir estos parámetros. Si no se usan estos parámetros, se muestran los datos de la última hora de manera predeterminada.

- Tipo de agregación de suma. El tipo de agregación de suma muestra el número total de bytes que atravesaron el enrutador del centro virtual durante un período de tiempo seleccionado. Por ejemplo, si establece la granularidad de tiempo en 5 minutos, cada punto de datos corresponde al número de bytes enviados en ese intervalo de 5 minutos. Para convertir este valor en Gbps, puede dividir este número en 37500000000. En función de la capacidad del centro virtual, el enrutador del concentrador puede admitir entre 3 Gbps y 50 Gbps. Los tipos de agregación Max y Min no son significativos en este momento.

Registros de recursos de Azure Monitor

Los registros de recursos proporcionan información sobre las operaciones realizadas por un recurso de Azure. Los registros se generan automáticamente, pero debe enrutarlos a los registros de Azure Monitor para guardarlos o consultarlos. Los registros se organizan en categorías. Un espacio de nombres determinado puede tener varias categorías de registro de recursos.

Recopilación: los registros de recursos no se recopilan ni almacenan hasta que se crea una configuración de diagnóstico y se enrutan los registros a una o varias ubicaciones. Cuando se crea una configuración de diagnóstico, se especifican las categorías de registros que se van a recopilar. Hay varias maneras de crear y mantener la configuración de diagnóstico, como Azure Portal, hacerlo mediante programación o usar Azure Policy.

Enrutamiento: el valor predeterminado sugerido es enrutar los registros de recursos a los registros de Azure Monitor para poder consultarlos con otros datos de registro. También están disponibles otras ubicaciones como Azure Storage, Azure Event Hubs y determinados asociados de supervisión de Microsoft. Para más información, consulte los Registros de recursos de Azure y los Destinos de registro de recursos.

Para obtener información detallada sobre cómo recopilar, almacenar y enrutar registros de recursos, consulte Configuración de diagnóstico en Azure Monitor.

Para obtener una lista de todas las categorías de registro de recursos disponibles en Azure Monitor, consulte Registros de recursos admitidos en Azure Monitor.

Todos los registros de recursos de Azure Monitor tienen los mismos campos de encabezado, seguidos de campos específicos del servicio. El esquema común se describe en Esquema de registros de recursos de Azure Monitor.

Para conocer las categorías de registro de recursos disponibles, sus tablas de Log Analytics asociadas y los esquemas de registro de Virtual WAN, vea Referencia de datos de supervisión de Azure Virtual WAN.

Esquemas

Para obtener una descripción detallada del esquema de registros de diagnóstico de nivel superior, consulte Servicios, esquemas y categorías admitidos en los registros de diagnóstico de Azure.

Al revisar las métricas a través de Log Analytics, la salida contiene las columnas siguientes:

| Column | Tipo | Descripción |

|---|---|---|

| TimeGrain | string | PT1M (los valores de métricas se insertan cada minuto) |

| Count | real | Normalmente es igual a 2 (cada MSEE inserta un solo valor de métrica cada minuto) |

| Mínima | real | El mínimo de los dos valores de métrica insertados por los dos MSEE |

| Máxima | real | El máximo de los dos valores de métrica insertados por los dos MSEE |

| Average | real | Igual a (mínimo + máximo)/2 |

| Total | real | Suma de los dos valores de métrica de ambos MSEE (el valor principal en el que se centrará para la métrica consultada) |

Creación de una configuración de diagnóstico para ver los registros

Los pasos siguientes lo ayudarán a crear, editar y ver la configuración de diagnóstico:

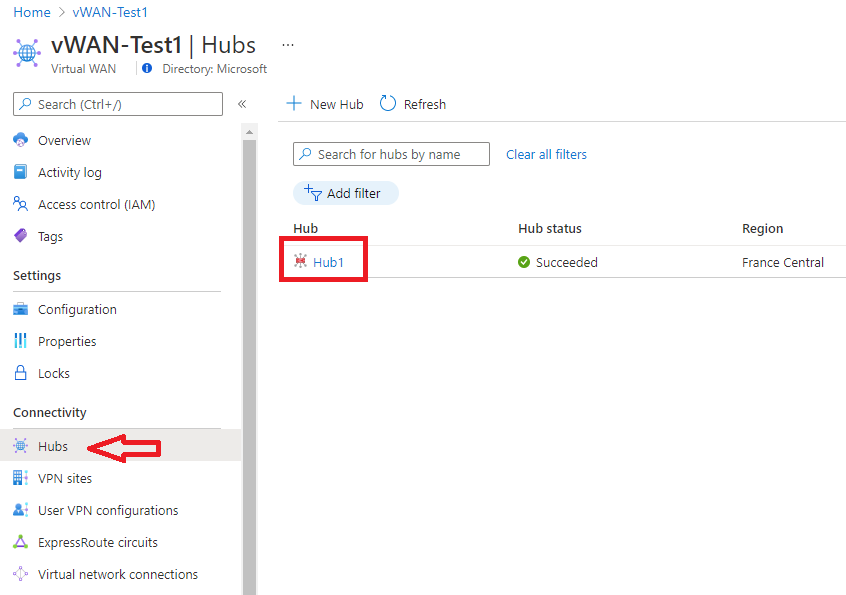

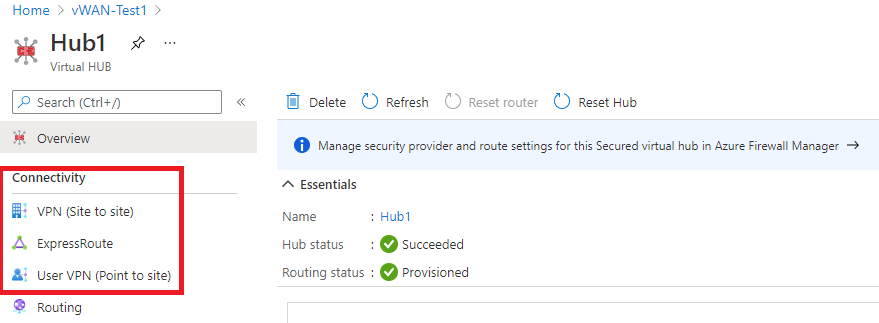

En el portal, navegue hasta el recurso de Virtual WAN y, luego, seleccione Centros en el grupo Conectividad.

En el grupo Conectividad de la izquierda, seleccione la puerta de enlace para la que quiere examinar los diagnósticos:

En la parte derecha de la página, seleccione Supervisar puerta de enlace y después Registros.

En esta página, puede crear una nueva configuración de diagnóstico (+Agregar configuración de diagnóstico) o editar una existente (Editar configuración). Puede optar por enviar los registros de diagnóstico a Log Analytics (como se muestra en el ejemplo siguiente), transmitir a un centro de eventos, enviar a una solución de terceros o archivar en una cuenta de almacenamiento.

Después de hacer clic en Guardar, debería empezar a ver que los registros aparecen en este área de trabajo de Log Analytics en unas horas.

Para supervisar un centro protegido (con Azure Firewall), se debe realizar la configuración de diagnóstico y registro desde el acceso a la pestaña Configuración de diagnóstico:

Importante

La habilitación de esta configuración requiere servicios adicionales de Azure (cuenta de almacenamiento, centro de eventos o Log Analytics), lo que puede aumentar el costo. Para calcular un costo estimado, visite la Calculadora de precios de Azure.

Supervisión del centro protegido (Azure Firewall)

Si decide proteger el centro virtual mediante Azure Firewall, los registros y las métricas pertinentes están disponibles aquí: Métricas y registros de Azure Firewall.

Puede supervisar el centro protegido mediante los registros y las métricas de Azure Firewall. También puede usar los registros de actividad para auditar las operaciones de los recursos de Azure Firewall. Para cada instancia de Azure Virtual WAN que quiera proteger y convertir en un centro protegido, Azure Firewall crea un objeto de recurso de firewall explícito. El objeto se encuentra en el grupo de recursos donde se encuentra el centro.

Registro de actividades de Azure

El registro de actividad contiene eventos de nivel de suscripción que realizan el seguimiento de las operaciones de cada recurso de Azure, tal como se ve desde fuera de ese recurso; por ejemplo, crear un recurso o iniciar una máquina virtual.

Recopilación: los eventos del registro de actividad se generan y recopilan automáticamente en un almacén independiente para su visualización en Azure Portal.

Enrutamiento: puedes enviar datos del registro de actividad a los registros de Azure Monitor para poder analizarlos junto con otros datos de registro. También están disponibles otras ubicaciones como Azure Storage, Azure Event Hubs y determinados asociados de supervisión de Microsoft. Para más información sobre cómo enrutar el registro de actividad, consulte Información general del registro de actividad de Azure.

Analizar los datos de supervisión

Hay muchas herramientas para analizar los datos de supervisión.

Herramientas de Azure Monitor

Azure Monitor admite las siguientes herramientas básicas:

Explorador de métricas: una herramienta de Azure Portal que le permite ver y analizar métricas de recursos de Azure. Para obtener más información, consulte Análisis de métricas con el explorador de métricas de Azure Monitor.

Log Analytics, una herramienta de Azure Portal que le permite consultar y analizar datos de registro mediante el lenguaje de consulta Kusto (KQL). Para más información, consulte Introducción a las consultas de registro en Azure Monitor.

El registro de actividad: que tiene una interfaz de usuario en Azure Portal para visualización y búsquedas básicas. Para realizar un análisis más detallado, debe enrutar los datos a los registros de Azure Monitor y ejecutar consultas más complejas en Log Analytics.

Entre las herramientas que permiten una visualización más compleja se incluyen:

- Paneles que permiten combinar diferentes tipos de datos en un único panel de Azure Portal.

- Libros: informes personalizables que se pueden crear en Azure Portal. Los libros pueden incluir texto, métricas y consultas de registro.

- Grafana: una herramienta de plataforma abierta que se destaca en los paneles operativos. Puede usar Grafana para crear paneles que incluyan datos de varios orígenes distintos de Azure Monitor.

- Power BI: un servicio de análisis empresarial que proporciona visualizaciones interactivas en varios orígenes de datos. Puede configurar Power BI para que los datos de registro se importen automáticamente desde Azure Monitor y utilizar estas otras adicionales.

Herramientas de exportación de Azure Monitor

Puede obtener datos de Azure Monitor en otras herramientas mediante los siguientes métodos:

Métricas: con la API de REST para métricas puede extraer datos de métricas de la base de datos de métricas de Azure Monitor. La API admite expresiones de filtro para refinar los datos recuperados. Para obtener más información, consulte Referencia de la API de REST de Azure Monitor.

Registros: use la API de REST o las bibliotecas de cliente asociadas.

Otra opción es la exportación de datos del área de trabajo.

Para empezar a trabajar con la API de REST para Azure Monitor, consulte Tutorial de la API de REST de supervisión de Azure.

Consultas de Kusto

Puedes analizar datos de supervisión en el almacén de registros de Azure Monitor o Log Analytics mediante el lenguaje de consulta Kusto (KQL).

Importante

Al seleccionar Registros en el menú del servicio del portal, Log Analytics se abre con el ámbito de consulta establecido en el servicio actual. Este ámbito significa que las consultas de registro solo incluirán datos de ese tipo de recurso. Si quiere ejecutar una consulta que incluya datos de otros servicios de Azure, seleccione Registros en el menú Azure Monitor. Consulte Ámbito e intervalo de tiempo de una consulta de registro en Log Analytics de Azure Monitor para obtener más información.

Para obtener una lista de las consultas comunes de cualquier servicio, consulte Interfaz de consultas de Log Analytics.

Alertas

Las alertas de Azure Monitor le informan de forma proactiva cuando se detectan condiciones específicas en los datos que se supervisan. Las alertas permiten identificar y solucionar las incidencias en el sistema antes de que los clientes puedan verlos. Para obtener más información, vea Alertas de Azure Monitor.

Hay muchos orígenes de alertas comunes para los recursos de Azure. Para obtener ejemplos de alertas comunes para recursos de Azure, consulte Consultas de alertas de registro de ejemplo. El sitio de Alertas de línea de base de Azure Monitor (AMBA) proporciona un método semiautomatizado para implementar alertas, paneles e instrucciones importantes de métricas de plataforma. El sitio se aplica a un subconjunto de servicios de Azure que se expande continuamente, incluidos todos los servicios que forman parte de la zona de aterrizaje de Azure (ALZ).

El esquema de alerta común normaliza el consumo de notificaciones de alerta de Azure Monitor. Para obtener más información, consulte Esquema de alertas comunes.

Tipos de alertas

Puede alertar sobre cualquier métrica o fuente de datos de registro en la plataforma de datos de Azure Monitor. Hay muchos tipos diferentes de alertas en función de los servicios que está supervisando y de los datos de supervisión que está recopilando. Los distintos tipos de alertas tienen varias ventajas y desventajas. Para obtener más información, consulte Elegir el tipo de alerta de supervisión adecuado.

En la siguiente lista se describen los tipos de alertas de Azure Monitor que puede crear:

- Alertas de métricas: evalúan las métricas de recursos a intervalos regulares. Las métricas pueden ser métricas de plataforma, métricas personalizadas, registros de Azure Monitor convertidos en métricas o métricas de Application Insights. Las alertas de métricas también pueden aplicar varias condiciones y umbrales dinámicos.

- Alertas de registro: permiten a los usuarios emplear una consulta de Log Analytics para evaluar los registros de recursos con una frecuencia predefinida.

- Alertas del registro de actividad: se desencadenan cuando se produce un nuevo evento del registro de actividad que coincide con las condiciones definidas. Las alertas de Resource Health y de Service Health son alertas del registro de actividad que informan sobre el servicio y el estado de los recursos.

Algunos servicios de Azure también admiten alertas de detección inteligente, alertas de Prometheus, o reglas de alerta recomendadas.

Para algunos servicios, puede supervisar a escala aplicando la misma regla de alertas de métricas a varios recursos del mismo tipo que existen en la misma región de Azure. Se envían notificaciones individuales para cada recurso supervisado. Para obtener servicios y nubes de Azure compatibles, consulte Supervisión de varios recursos con una regla de alerta.

Nota:

Si va a crear o ejecutar una aplicación que se ejecuta en el servicio, Application Insights de Azure Monitor podría ofrecer más tipos de alertas.

Reglas de alertas de Virtual WAN

Puede establecer alertas para cualquier entrada de métrica, entrada de registro o registro de actividad que aparezca en la Referencia de datos de supervisión de Azure Virtual WAN.

Supervisión de Azure Virtual WAN: Procedimientos recomendados

En este artículo se proporcionan procedimientos recomendados de configuración para supervisar Virtual WAN y los distintos componentes que se pueden implementar con él. Las recomendaciones presentadas en este artículo se basan principalmente en las métricas y registros existentes de Azure Monitor generados por Azure Virtual WAN. Para obtener una lista de las métricas y registros que se recopilan para Virtual WAN, consulte Supervisión de la referencia de datos de Virtual WAN.

La mayoría de las recomendaciones de este artículo sugieren la creación de alertas de Azure Monitor. Las alertas de Azure Monitor le notifican de forma proactiva cuando hay un evento importante en los datos de supervisión. Esta información le ayuda a abordar la causa principal más rápidamente y, en última instancia, reducir el tiempo de inactividad. Para aprender a crear una alerta de métrica, consulte Tutorial: Creación de una alerta de métrica para un recurso de Azure. Para aprender a crear una alerta de consulta de registro, consulte Tutorial: Creación de una alertas de consulta de registro para un recurso de Azure.

Puertas de enlace de Virtual WAN

En esta sección se describen los procedimientos recomendados para las puertas de enlace de Virtual WAN.

Puerta de enlace de VPN de sitio a sitio

Lista de comprobación de diseño: Alertas de métricas

- Crear una regla de alertas para aumentar el recuento de colocación de paquetes de entrada o salida del túnel.

- Crear una regla de alertas para supervisar el estado del par BGP.

- Crear una regla de alertas para supervisar el número de rutas BGP anunciadas y aprendidas.

- Crear una regla de alertas para la sobreutilización de VPN Gateway.

- Crear una regla de alertas para la sobreutilización del túnel.

| Recomendación | Descripción |

|---|---|

| Crear una regla de alertas para aumentar el número de colocaciones de paquetes de entrada o salida del túnel. | Un aumento en el número de colocaciones de paquetes de entrada o salida del túnel puede indicar un problema con la puerta de enlace de VPN de Azure o con el dispositivo VPN remoto. Seleccione la métrica Número de colocaciones de paquetes de entrada o salida del túnel al crear reglas de alertas. Defina un valor de umbral estático mayor que 0 y el tipo de agregación Total al configurar la lógica de alertas. Puede optar por supervisar la conexión en su conjunto o dividir la regla de alertas por Instancia y por IP remota para recibir alertas de problemas relacionados con túneles individuales. Para conocer la diferencia entre el concepto de conexión VPN, vínculoy túnel en Virtual WAN, consulte las preguntas más frecuentes sobre Virtual WAN. |

| Crear una regla de alertas para supervisar el estado del par BGP. | Cuando use BGP en las conexiones de sitio a sitio, es importante supervisar el estado de los emparejamientos BGP entre las instancias de puertas de enlace y los dispositivos remotos, ya que los errores recurrentes pueden interrumpir la conectividad. Seleccione la métrica Estado del BGP del mismo nivel al crear la regla de alertas. Con un umbral estático, elija el tipo de agregación Promedio y configure la alerta para que se desencadene siempre que el valor sea inferior a 1. Le recomendamos que divida la alerta por Instancia y por dirección del par BGP para detectar problemas con emparejamientos individuales. Evite seleccionar las direcciones IP de la instancia de puerta de enlace como dirección del par BGP porque esta métrica supervisa el estado del BGP para cada combinación posible, incluida la propia instancia (que siempre es 0). |

| Crear una regla de alertas para supervisar el número de rutas BGP anunciadas y aprendidas. | Las métricas Rutas de BGP anunciadas y Rutas de BGP aprendidas supervisan respectivamente el número de rutas anunciadas por los pares y el número de rutas aprendidas de estos por la puerta de enlace de VPN. Si estas métricas se ponen en cero inesperadamente, podría deberse a que hay un problema con la puerta de enlace o con el entorno local. Le recomendamos que configure una alerta para que ambas métricas se desencadenen siempre que su valor sea cero. Seleccione el tipo de agregación Total. Divida por instancia para supervisar instancias individuales de puertas de enlace. |

| Crear una regla de alertas para la sobreutilización de VPN Gateway. | El número de unidades de escalado por instancia determina el rendimiento agregado de una puerta de enlace de VPN. Todos los túneles que terminan en la misma instancia de puerta de enlace comparten su rendimiento agregado. Es probable que la estabilidad del túnel se vea afectada si una instancia está trabajando en su capacidad durante un largo período de tiempo. Seleccione Ancho de banda S2S de puerta de enlace al crear la regla de alertas. Configure la alerta para que se desencadene cada vez que el rendimiento promedio sea mayor que un valor que esté cerca del rendimiento máximo agregado de ambas instancias. Como alternativa, divida la alerta por instancia y use el rendimiento máximo por instancia como referencia. Se recomienda determinar las necesidades de rendimiento por túnel con antelación para elegir el número adecuado de unidades de escalado. Para obtener más información sobre los valores de las unidades de escalado admitidos para las puertas de enlace VPN de sitio a sitio, consulte las preguntas más frecuentes sobre Virtual WAN. |

| Crear una regla de alertas para la sobreutilización del túnel. | Las unidades de escalado de la instancia de puerta de enlace donde finaliza determinan el rendimiento máximo permitido por túnel. Es posible que desee recibir alertas si un túnel está en riesgo de acercarse a su rendimiento máximo, lo que puede provocar problemas de rendimiento y conectividad. Actúe de forma proactiva investigando la causa principal del aumento del uso del túnel o aumentando las unidades de escalado de la puerta de enlace. Seleccione Ancho de banda de túnel al crear la regla de alertas. Divida por instancia y por IP remota para supervisar todos los túneles individuales o elija túneles específicos en vez de eso. Configure la alerta para que se desencadene cada vez que el rendimiento promedio sea mayor que un valor que esté cerca del rendimiento máximo permitido por túnel. Para obtener más información sobre cómo las unidades de escalado de la puerta de enlace afectan al rendimiento máximo de un túnel, consulte las Preguntas más frecuentes sobre Virtual WAN. |

Lista de comprobación de diseño: Alertas de consulta de registro

Para configurar alertas basadas en registros, primero debe crear una configuración de diagnóstico para la puerta de enlace de VPN de sitio a sitio o de punto a sitio. Una configuración de diagnóstico es donde se definen los registros o las métricas que desea recopilar y cómo desea almacenar esos datos que se van a analizar más adelante. A diferencia de las métricas de puerta de enlace, los registros no están disponibles si no hay ninguna configuración de diagnóstico configurada. Para más información sobre cómo crear una configuración de diagnóstico, consulte Creación de una configuración de diagnóstico para ver los registros.

- Crear una regla de alertas de desconexión de túnel.

- Crear una regla de alertas de desconexión de BGP.

| Recomendación | Descripción |

|---|---|

| Crear una regla de alertas de desconexión de túnel. | Use los registros de diagnóstico del túnel para realizar un seguimiento de los eventos de desconexión de las conexiones de sitio a sitio. Un evento de desconexión puede deberse a un error al negociar SA o a la falta de respuesta del dispositivo VPN remoto, entre otras causas. Los registros de diagnóstico del túnel también proporcionan el motivo de la desconexión. Consulte Crear una regla de alertas de desconexión de túnel: Consulta de registro debajo de esta tabla para seleccionar eventos de desconexión al crear la regla de alertas. Configure la alerta para que se desencadene cada vez que el número de filas resultantes de ejecutar la consulta sea mayor que 0. Para que esta alerta sea efectiva, establezca Granularidad de agregación para que esté entre 1 y 5 minutos y la Frecuencia de evaluación también entre 1 y 5 minutos. De este modo, después de pasar el intervalo de granularidad de agregación, el número de filas es 0 de nuevo para un nuevo intervalo. Para obtener sugerencias de solución de problemas al analizar los registros de diagnóstico del túnel, consulte Solución de problemas de Azure VPN Gateway mediante registros de diagnóstico. Además, use los registros de diagnóstico de IKE para complementar la solución de problemas, ya que estos registros contienen diagnósticos detallados específicos de IKE. |

| Crear una regla de alertas de desconexión de BGP. | Use Registros de diagnóstico de ruta para realizar un seguimiento de las actualizaciones de ruta y los problemas con las sesiones de BGP. Los eventos de desconexión de BGP repetidos pueden afectar a la conectividad y provocar tiempo de inactividad. Consulte Crear una regla de alertas de desconexión de BGP: Consulta de registro debajo de esta tabla para seleccionar eventos de desconexión al crear la regla de alertas. Configure la alerta para que se desencadene cada vez que el número de filas resultantes de ejecutar la consulta sea mayor que 0. Para que esta alerta sea efectiva, establezca Granularidad de agregación para que esté entre 1 y 5 minutos y la Frecuencia de evaluación también entre 1 y 5 minutos. De este modo, después de pasar el intervalo de granularidad de agregación, el número de filas es 0 de nuevo para un nuevo intervalo si se restauran las sesiones BGP. Para más información sobre los datos recopilados por los registros de diagnóstico de ruta, consulte Solución de problemas de Azure VPN Gateway mediante registros de diagnóstico. |

Consultas de registros

Crear una regla de alertas de desconexión de túnel: Consulta de registro:la siguiente consulta de registro se puede usar para seleccionar eventos de desconexión del túnel al crear la regla de alertas:

AzureDiagnostics | where Category == "TunnelDiagnosticLog" | where OperationName == "TunnelDisconnected"Crear una regla de alertas de desconexión de túnel: Consulta de registro: la siguiente consulta de registro se puede usar para seleccionar eventos de desconexión del túnel al crear la regla de alertas:

AzureDiagnostics | where Category == "RouteDiagnosticLog" | where OperationName == "BgpDisconnectedEvent"

Puerta de enlace de VPN de punto a sitio

En la siguiente sección solo se detalla la configuración de alertas basadas en métricas. Sin embargo, las puertas de enlace de punto a sitio de Virtual WAN también admiten registros de diagnóstico. Para más información sobre los registros de diagnóstico disponibles para las puertas de enlace de punto a sitio, consulte Diagnóstico de puertas de enlace de VPN de punto a sitio de Virtual WAN.

Lista de comprobación de diseño: Alertas de métricas

- Crear una regla de alertas para la sobreutilización de la puerta de enlace.

- Crear una alerta para cuando el número de conexiones de punto a sitio se acerque al límite.

- Crear una alerta para cuando el número de rutas VPN del usuario se acerque al límite.

| Recomendación | Descripción |

|---|---|

| Crear una regla de alertas para la sobreutilización de la puerta de enlace. | El número de unidades de escalado configuradas determina el ancho de banda de una puerta de enlace de punto a sitio. Para más información sobre las unidades de escalado de la puerta de enlace de punto a sitio, consulte Punto a sitio (VPN de usuario). Use la métrica de ancho de banda de la conexión de punto a sitio de la puerta de enlace para supervisar el uso de esta y configure una regla de alerta que se desencadene cada vez que el ancho de banda de la puerta de enlace sea mayor que un valor cercano al de su rendimiento agregado, por ejemplo, si la puerta de enlace se configuró con 2 unidades de escalado, tiene un rendimiento agregado de 1 Gbps. En este caso, podría definir un valor límite de 950 Mbps. Use esta alerta para investigar proactivamente la causa principal del aumento del uso y, en última instancia, aumente el número de unidades de escalado, si es necesario. Seleccione el tipo de agregación Promedio al configurar la regla de alertas. |

| Crear una alerta para cuando el número de conexiones de punto a sitio se acerque al límite | El número máximo de conexiones de punto a sitio permitido también viene determinado por el número de unidades de escalado configuradas en la puerta de enlace. Para más información sobre las unidades de escalado de la puerta de enlace de punto a sitio, consulte las preguntas más frecuentes sobre Punto a sitio (VPN de usuario). Use la métrica Recuento de conexiones P2S para supervisar el número de conexiones. Seleccione esta métrica para configurar una regla de alertas que se desencadene cada vez que el número de conexiones esté cerca del máximo permitido. Por ejemplo, una puerta de enlace de 1 unidad de escalado admite hasta 500 conexiones simultáneas. En este caso, podría configurar la alerta para que se desencadene cada vez que el número de conexiones sea mayor que 450. Use esta alerta para determinar si se requiere o no un aumento del número de unidades de escalado. Seleccione el tipo de agregación Total al configurar la regla de alertas. |

| Crear una regla de alertas para cuando el número de rutas VPN del usuario se acerque al límite. | El protocolo usado determina el número máximo de rutas VPN de usuario. IKEv2 tiene un límite de nivel de protocolo de 255 rutas, mientras que OpenVPN tiene un límite de 1000 rutas. Para más información sobre este hecho, consulte Conceptos de configuración del servidor VPN. Es posible que desee recibir alertas cuando está cerca de alcanzar el número máximo de rutas VPN del usuario y actuar de forma proactiva para evitar cualquier tiempo de inactividad. Use el número de rutas VPN del usuario para supervisar esta situación y configure una regla de alertas que se desencadene siempre que el número de rutas supere un valor cercano al límite. Por ejemplo, si el límite es de 255 rutas, un valor de umbral adecuado podría ser 230. Seleccione el tipo de agregación Total al configurar la regla de alertas. |

Puerta de enlace de ExpressRoute

La siguiente sección se centra en las alertas basadas en métricas. Además de las alertas descritas aquí, que se centran en el componente de puerta de enlace, le recomendamos que use las métricas, registros y herramientas disponibles para supervisar el circuito ExpressRoute. Para más información sobre la supervisión de ExpressRoute, consulte Supervisión, métricas y alertas de ExpressRoute. Para obtener información sobre cómo puede usar la herramienta Traffic Collector de ExpressRoute, consulte Configuración del recopilador de tráfico de ExpressRoute para ExpressRoute Direct.

Lista de comprobación de diseño: Alertas de métricas

- Crear una regla de alerta para bits recibidos por segundo.

- Crear una regla de alertas para la sobreutilización de la CPU.

- Crear una regla de alertas para los paquetes por segundo.

- Cree una regla de alertas para el número de rutas anunciadas al mismo nivel.

- Cree una regla de alertas para el número de rutas aprendidas del mismo nivel.

- Crear una regla de alertas para una alta frecuencia en los cambios de rutas.

| Recomendación | Descripción |

|---|---|

| Crear una regla de alertas para los bits recibidos por segundo. | Bits recibidos por segundo supervisa la cantidad total de tráfico recibido por la puerta de enlace procedente de los MSEE. Es posible que desee recibir una alerta si la cantidad de tráfico recibido por la puerta de enlace corre el riesgo de alcanzar su rendimiento máximo. Esta situación puede provocar problemas de rendimiento y conectividad. Este enfoque le permite actuar de forma proactiva investigando la causa principal del aumento del uso de la puerta de enlace o aumentando el rendimiento máximo permitido de la misma. Seleccione el tipo de agregación Promedio y un valor de umbral cercano al rendimiento máximo aprovisionado para la puerta de enlace al configurar la regla de alertas. Además, le recomendamos que establezca una alerta cuando el número de bits recibidos por segundo esté cerca de cero, ya que podría indicar un problema con la puerta de enlace o los MSEE. El número de unidades de escalado aprovisionadas determina el rendimiento máximo de una puerta de enlace de ExpressRoute. Para más información sobre el rendimiento de la puerta de enlace de ExpressRoute, consulte Acerca de las conexiones de ExpressRoute en Azure Virtual WAN. |

| Crear una regla de alertas para la sobreutilización de la CPU. | Al usar puertas de enlace de ExpressRoute, es importante supervisar el uso de la CPU. Un uso elevado prolongado puede afectar al rendimiento y la conectividad. Use la métrica Uso de CPU para supervisar el uso y cree una alerta para cada vez que el valor de esta métrica sea mayor que un 80 %, para que pueda investigar la causa principal y, en última instancia, aumentar el número de unidades de escalado, si es necesario. Seleccione el tipo de agregación Promedio al configurar la regla de alertas. Para más información sobre el rendimiento de la puerta de enlace de ExpressRoute, consulte Acerca de las conexiones de ExpressRoute en Azure Virtual WAN. |

| Crear una regla de alertas para los paquetes recibidos por segundo. | Paquetes por segundo supervisa el número de paquetes entrantes que atraviesan la puerta de enlace de ExpressRoute de Virtual WAN. Es posible que quiera recibir una alerta si el número de paquetes por segundo está cerca del límite permitido para el número de unidades de escalado configurado en la puerta de enlace. Seleccione el tipo de agregación Promedio al configurar la regla de alertas. Elija un valor de umbral que esté cerca del número máximo de paquetes por segundo permitidos en función del número de unidades de escalado de la puerta de enlace. Para más información sobre el rendimiento de ExpressRoute, consulte Acerca de las conexiones de ExpressRoute en Azure Virtual WAN. Además, le recomendamos que establezca una alerta cuando el número de paquetes por segundo esté cerca de cero, ya que podría indicar un problema con la puerta de enlace o los MSEE. |

| Cree una regla de alertas para el número de rutas anunciadas al mismo nivel. | Recuento de rutas anunciadas al par supervisa el número de rutas anunciadas desde la puerta de enlace de ExpressRoute al enrutador del centro de conectividad virtual y a los dispositivos Microsoft Enterprise Edge. Se recomienda agregar un filtro a solo seleccionar los dos nodos del mismo nivel BGP mostrados como Dispositivo ExpressRoute y crear una alerta para identificar cuándo el recuento de rutas anunciadas se aproxima al límite documentado de 1000. Por ejemplo, configure la alerta para que se desencadene cuando el número de rutas anunciadas sea mayor que 950. También se recomienda configurar una alerta cuando el número de rutas anunciadas a los dispositivos Microsoft Edge sea cero para detectar proactivamente cualquier problema de conectividad. Para agregar estas alertas, seleccione la métrica Recuento de rutas anunciadas al par y, a continuación, seleccione la opción Agregar filtro y los dispositivos ExpressRoute. |

| Cree una regla de alertas para el número de rutas aprendidas del mismo nivel. | Recuento de rutas aprendidas del mismo nivel supervisa el número de rutas que aprende la puerta de enlace de ExpressRoute desde el enrutador del centro de conectividad virtual y desde el dispositivo Microsoft Enterprise Edge. Se recomienda agregar un filtro para solo seleccionar los dos nodos del mismo nivel BGP mostrados como Dispositivo ExpressRoute y crear una alerta para identificar cuándo el recuento de rutas aprendidas se aproxima al límite documentado límite documentado de 4000 para SKU Estándar y 10 000 para circuitos SKU Premium. También se recomienda configurar una alerta cuando el número de rutas anunciadas a los dispositivos Microsoft Edge es cero. Este enfoque puede ayudar a detectar cuándo el entorno local deja de anunciar las rutas. |

| Crear una regla de alertas para una alta frecuencia en los cambios de rutas. | Frecuencia de cambios de las rutas muestra la frecuencia de cambio de las rutas que se aprenden de los pares y que se anuncian en estos, incluidos otros tipos de ramas, como VPN de sitio a sitio y de punto a sitio. Esta métrica proporciona visibilidad sobre cuándo se conecta o desconecta una nueva rama o más circuitos. Esta métrica es una herramienta útil para identificar problemas con anuncios de BGP, como oscilaciones de estado (flappings). Se recomienda establecer una alerta si el entorno es estático y no se esperan cambios de BGP. Seleccione un valor de umbral que sea mayor que 1 y una granularidad de agregación de 15 minutos para supervisar el comportamiento de BGP de forma coherente. Si el entorno es dinámico y se esperan cambios de BGP con frecuencia, puede optar por no establecer ninguna alerta para evitar falsos positivos. Sin embargo, todavía puede tener en cuenta a esta métrica para la observabilidad de la red. |

Centro de conectividad virtual

La siguiente sección se centra en las alertas basadas en métricas para centros virtuales.

Lista de comprobación de diseño: Alertas de métricas

- Creación de una regla de alerta para el nodo del mismo nivel de BGP

| Recomendación | Descripción |

|---|---|

| Crear una regla de alertas para supervisar el estado del par BGP. | Seleccione la métrica Estado del BGP del mismo nivel al crear la regla de alertas. Con un umbral estático, elija el tipo de agregación Promedio y configure la alerta para que se desencadene siempre que el valor sea inferior a 1. Este enfoque le permite identificar cuándo el enrutador del centro virtual tiene problemas de conectividad con ExpressRoute, VPN de sitio a sitio y puertas de enlace VPN, de punto a sitio implementadas en el centro. |

Azure Firewall

Esta sección del artículo se centra en las alertas basadas en métricas. Azure Firewall ofrece una lista completa de métricas y registros con fines de supervisión. Además de configurar las alertas descritas en la sección siguiente, explore cómo el libro de Azure Firewall puede ayudar a supervisar Azure Firewall. Además, explore las ventajas de conectar los registros de Azure Firewall a Microsoft Sentinel mediante el conector de Azure Firewall para Microsoft Sentinel.

Lista de comprobación de diseño: Alertas de métricas

- Crear una regla de alertas para el riesgo de agotamiento de puertos SNAT.

- Crear una regla de alertas para la sobreutilización del firewall.

| Recomendación | Descripción |

|---|---|

| Crear una regla de alertas para el riesgo de agotamiento de puertos SNAT. | Azure Firewall proporciona 2496 puertos SNAT por IP pública configurada por instancia de escalado de máquinas virtuales de back-end. Es importante calcular con antelación el número de puertos SNAT que pueden cumplir los requisitos organizativos para el tráfico de salida a Internet. No hacerlo aumenta el riesgo de agotar el número de puertos SNAT disponibles en Azure Firewall, lo que podría provocar errores de conectividad de salida. Use la métrica Uso de puertos SNAT para supervisar el porcentaje de puertos SNAT de salida actualmente en uso. Cree una regla de alertas para que esta métrica se desencadene cada vez que este porcentaje supere el 95 % (debido a un aumento imprevisto del tráfico, por ejemplo), para que pueda actuar en consecuencia mediante la configuración de otra IP pública en Azure Firewall o mediante una instancia de Azure NAT Gateway en su lugar. Use el tipo de agregación Máximo al configurar la regla de alertas. Para más información sobre cómo interpretar la métrica Uso de puertos SNAT, consulte Introducción a las métricas y registros de Azure Firewall. Para obtener información sobre cómo escalar los puertos SNAT en Azure Firewall, consulte Escalado de puertos SNAT con Azure NAT Gateway. |

| Crear una regla de alertas para la sobreutilización del firewall. | El rendimiento máximo de Azure Firewall difiere en función de la SKU y las características habilitadas. Para más información sobre el rendimiento de Azure Firewall, consulte Rendimiento de Azure Firewall. Es posible que quiera recibir alertas si el firewall está cerca de su rendimiento máximo. Puede solucionar la causa subyacente, ya que esta situación puede afectar al rendimiento del firewall. Cree una regla de alertas para que se desencadene cada vez que la métrica de rendimiento supere un valor cercano al rendimiento máximo del firewall. Por ejemplo, si el rendimiento máximo es de 30 Gbps, configure 25 Gbps como valor de umbral. La unidad de la métrica de rendimiento es bits por segundo. Seleccione el tipo de agregación Promedio al crear la regla de alertas. |

Alertas sobre el estado de los recursos

También puede configurar alertas de Resource Health a través de Service Health para los recursos siguientes. Este enfoque garantiza que esté informado de la disponibilidad de su entorno Virtual WAN. Las alertas le permiten solucionar problemas si los problemas de red se deben a que sus recursos de Azure entran en un estado incorrecto, en contraposición a los problemas de su entorno local. Se recomienda configurar alertas cuando el estado del recurso se degrada o no está disponible. Si el estado del recurso se degrada o no está disponible, puede analizar si hay picos recientes en la cantidad de tráfico procesado por estos recursos, las rutas anunciadas a estos recursos o el número de conexiones de rama o red virtual creadas. Para obtener más información sobre los límites admitidos en Virtual WAN, consulte Límites de Azure Virtual WAN.

- Microsoft.Network/vpnGateways

- Microsoft.Network/expressRouteGateways

- Microsoft.Network/azureFirewalls

- Microsoft.Network/virtualHubs

- Microsoft.Network/p2sVpnGateways

Contenido relacionado

- Vea Referencia de datos de supervisión de Azure Virtual WAN para obtener una referencia de las métricas, los registros y otros valores importantes creados para Virtual WAN.

- Consulte Supervisión de recursos de Azure con Azure Monitor para obtener información general sobre la supervisión de recursos de Azure.