Configurar Microsoft Tunnel para Intune

La puerta de enlace de Microsoft Tunnel se instala en un contenedor en un servidor Linux que se ejecuta en el entorno local o en la nube. En función del entorno y la infraestructura, es posible que se necesiten configuraciones adicionales y software como Azure ExpressRoute.

Antes de iniciar la instalación, asegúrese de completar las tareas siguientes:

- Revise y configure los requisitos previos para Microsoft Tunnel.

- Ejecute la herramienta de preparación de Microsoft Tunnel para confirmar que el entorno está listo para admitir el uso del túnel.

Una vez que estén listos los requisitos previos, vuelva a este artículo para comenzar la instalación y la configuración del túnel.

Crear una configuración de servidor

El uso de una configuración de servidor le permite crear una configuración una sola vez y usarla en varios servidores. La configuración incluye intervalos de direcciones IP, servidores DNS y reglas de tunelización dividida. Más adelante, asignará una configuración de servidor a un sitio, que aplica automáticamente esa configuración de servidor a cada servidor que se una a ese sitio.

Para crear una configuración de servidor

Inicie sesión en Microsoft Intune centro> deadministración> de inquilinosPuerta de enlace> de Microsoft Tunnely seleccione lapestaña>Configuraciones del servidorCrear nuevo.

En la pestaña Aspectos básicos, escriba un nombre y una descripción(opcional) y seleccione Siguiente.

En la pestaña Configuración, establezca los elementos siguientes:

Intervalo de direcciones IP: las direcciones IP dentro del intervalo se conceden a los dispositivos cuando se conectan a la puerta de enlace de Tunnel. El intervalo de direcciones IP del cliente de Tunnel especificado no debe entrar en conflicto con un intervalo de red local.

- Considere la posibilidad de usar el intervalo de direcciones IP privadas automáticas (APIPA) de 169.254.0.0/16, ya que este intervalo evita conflictos con otras redes corporativas.

- Si el intervalo de direcciones IP del cliente entra en conflicto con el destino, usa la dirección de bucle invertido y no se puede comunicar con la red corporativa.

- Puede seleccionar cualquier intervalo de direcciones IP de cliente que desee usar mientras no entre en conflicto con los intervalos de direcciones IP de la red corporativa.

Puerto del servidor: escribe el puerto que el servidor usa para escuchar las conexiones.

Servidores DNS: estos servidores se usan cuando una solicitud DNS procede de un dispositivo que se conecta a tunnel gateway.

Búsqueda de sufijos DNS(opcional): este dominio se proporciona a los clientes como dominio predeterminado cuando se conectan a tunnel gateway.

Deshabilitar udp Connections(opcional): cuando se selecciona, los clientes solo se conectan al servidor VPN mediante conexiones TCP. Dado que el cliente de túnel independiente requiere el uso de UDP, active la casilla para deshabilitar las conexiones UDP solo después de configurar los dispositivos para que usen Microsoft Defender para punto de conexión como la aplicación cliente de túnel.

En la pestaña Configuración, puede también configurar Reglas de túnel dividido, que son opcionales.

Solo se pueden incluir o excluir palabras independientes. Las direcciones incluidas se enrutan a la puerta de enlace de Tunnel. Las direcciones excluidas no se enrutan a la puerta de enlace de Tunnel. Por ejemplo, podría configurar una regla de inclusión para 255.255.0.0 o 192.168.0.0/16.

Use las siguientes opciones para incluir o excluir direcciones:

- Intervalos IP que se van a incluir

- Intervalos IP que se van a excluir

Nota:

No use un intervalo IP que especifique 0.0.0.0 en ninguna de las direcciones de inclusión o exclusión; Tunnel Gateway no puede enrutar el tráfico cuando se usa este intervalo.

En la pestaña Revisar y crear, revise la configuración y, después, seleccione Crear para guardarla.

Nota:

De forma predeterminada, cada sesión de VPN permanecerá activa durante solo 3600 segundos (una hora) antes de desconectarse (se establecerá inmediatamente una nueva sesión en caso de que el cliente esté configurado para usar Always On VPN). Sin embargo, puede modificar el valor de tiempo de espera de sesión junto con otros valores de configuración del servidor mediante llamadas de grafos (microsoftTunnelConfiguration).

Crear un sitio

Los sitios son grupos lógicos de servidores en los que se hospeda Microsoft Tunnel. Asigne una configuración de servidor a cada sitio que cree. Esa configuración se aplica a cada servidor que se una al sitio.

Para crear una configuración de sitio

Inicie sesión en Microsoft Intune centro> de administración >de inquilinosPuerta de enlace> de Microsoft Tunnely seleccione lapestaña>Sitios Crear.

En el panel Crear un sitio, especifique las propiedades siguientes:

Nombre: escriba un nombre para el sitio.

Descripción: opcionalmente, puede especificar una descripción descriptivo para el sitio.

Dirección IP pública o FQDN: especifique una dirección IP pública o FQDN, que es el punto de conexión para los dispositivos que usan el túnel. Esta dirección IP o el FQDN pueden identificar un servidor individual o un servidor de equilibrio de carga. La dirección IP o el FQDN se deben poder resolver en el DNS público, y la dirección IP resuelta debe ser enrutable públicamente.

Configuración del servidor: para seleccionar una configuración de servidor que se asociará a este sitio, use la lista desplegable.

Dirección URL para la comprobación de acceso a la red interna: especifique una dirección URL HTTP o HTTPS para una ubicación en la red interna. Cada cinco minutos, cada servidor asignado a este sitio intenta acceder a la dirección URL para confirmar que puede acceder a la red interna. Los servidores informan del estado de esta comprobación como Accesibilidad de red interna en la pestaña Comprobación de estado de un servidor.

Actualización automática de servidores en este sitio: si se establece en Sí, los servidores se actualizarán automáticamente cuando haya una actualización disponible. Si es No, la actualización es manual y un administrador debe aprobar una actualización para poder iniciarse.

Para más información, vea Actualización de Microsoft Tunnel.

Limitar las actualizaciones del servidor a la ventana de mantenimiento: en caso de que sea Sí, las actualizaciones del servidor para este sitio solo se pueden iniciar entre la hora de inicio y la hora de finalización especificadas. Debe haber al menos una hora entre la hora de inicio y la hora de finalización. Cuando se establece en No, no hay ninguna ventana de mantenimiento y las actualizaciones se inician lo antes posible en función de cómo se configure Actualización automática de servidores en este sitio.

Cuando se establece en Sí, configure las siguientes opciones:

- Zona horaria: la zona horaria que seleccione determina cuándo se inicia y finaliza la ventana de mantenimiento en todos los servidores del sitio, independientemente de la zona horaria de los servidores individuales.

- Hora de inicio: especifique la hora más temprana en la que se puede iniciar el ciclo de actualización, en función de la zona horaria seleccionada.

- Hora de finalización: especifique la hora más tardía en la que se puede iniciar el ciclo de actualización, en función de la zona horaria seleccionada. Los ciclos de actualización que se inician antes de esta hora seguirán en ejecución y se pueden completar después de este tiempo.

Para más información, vea Actualización de Microsoft Tunnel.

Seleccione Crear para guardar el sitio.

Instalación de Puerta de enlace de Microsoft Tunnel

Antes de instalar Puerta de enlace de Microsoft Tunnel en un servidor Linux, configure el inquilino con al menos una configuración de servidor y, después, cree un sitio. Más adelante, especificará el sitio al que se une un servidor al instalar el túnel en ese servidor.

Con una configuración de servidor y un sitio, puede usar el procedimiento siguiente para instalar la puerta de enlace de Microsoft Tunnel.

Sin embargo, si tiene previsto instalar la puerta de enlace de Microsoft Tunnel en un contenedor de Podman sin raíz, consulte Uso de un contenedor podman sin raíz antes de comenzar la instalación. En la sección vinculada se detallan los requisitos previos adicionales y una línea de comandos modificada para el script de instalación. Una vez configurados los requisitos previos adicionales, puede volver aquí para continuar con el siguiente procedimiento de instalación.

Uso del script para instalar Microsoft Tunnel

Descargue el script de instalación de Microsoft Tunnel con uno de los métodos siguientes:

Descargue la herramienta directamente mediante un explorador web. Vaya a https://aka.ms/microsofttunneldownload para descargar el archivo mstunnel-setup.

Inicie sesión en Microsoft Intune centro> de administración >de inquilinosPuerta de enlace de Microsoft Tunnel, seleccione la pestaña Servidores, seleccione Crear para abrir el panel Crear un servidor y, a continuación, seleccione Descargar script.

Para descargar el software del túnel directamente, utilice un comando de Linux. Por ejemplo, en el servidor donde instalará el túnel, puede usar wget o curl para abrir el vínculo https://aka.ms/microsofttunneldownload.

Por ejemplo, para usar wget y registrar los detalles en mstunnel-setup durante la descarga, ejecute

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload.

Para iniciar la instalación del servidor, ejecute el script como raíz. Por ejemplo, puede usar la línea de comandos siguiente:

sudo ./mstunnel-setup. El script siempre instala la versión más reciente de Microsoft Tunnel.Importante

Si va a instalar Tunnel en un contenedor podman sin raíz, use la siguiente línea de comandos modificada para iniciar el script:

mst_rootless_mode=1 ./mstunnel-setupPara ver la salida detallada de la consola durante el proceso de inscripción del agente de instalación y túnel:

Ejecute

export mst_verbose_log="true"antes de ejecutar el script ./mstunnel-setup . Para confirmar que el registro detallado está habilitado, ejecuteexport.Una vez completada la instalación, edite el archivo de entorno /etc/mstunnel/env.sh para agregar una nueva línea:

mst_verbose_log="true". Después de agregar la línea, ejecutemst-cli server restartpara reiniciar el servidor.

Importante

En el caso de la nube de administración pública de EE. UU., la línea de comandos debe hacer referencia al entorno de nube de administración pública. Para ello, ejecute los siguientes comandos para agregar intune_env=FXP a la línea de comandos:

- Ejecute

sudo ./mstunnel-setup - Ejecute

sudo intune_env=FXP ./mstunnel-setup

Sugerencia

Si detiene la instalación y el script, puede reiniciarlo si vuelve a ejecutar la línea de comandos. La instalación continúa desde el punto donde se haya quedado.

Cuando se inicia el script, se descargan imágenes de contenedor de la puerta de enlace de Microsoft Tunnel desde el servicio Intune y se crean las carpetas y archivos necesarios en el servidor.

Durante la instalación, el script le pide que complete varias tareas de administración.

Cuando el script se lo solicite, acepte el contrato de licencia (CLUF).

Revise y configure las variables de los archivos siguientes para admitir el entorno.

- Archivo de entorno: /etc/mstunnel/env.sh. Para obtener más información sobre estas variables, vea Variables de entorno en el artículo de referencia de Microsoft Tunnel.

Cuando se le solicite, copie la cadena completa del archivo de certificado de Seguridad de capa de transporte (TLS) en el servidor Linux. El script muestra la ubicación correcta que se va a usar en el servidor Linux.

El certificado TLS protege la conexión entre los dispositivos que usan el túnel y el punto de conexión de la puerta de enlace de Tunnel. El certificado debe tener la dirección IP o el FQDN del servidor de puerta de enlace de Túnel en su SAN.

La clave privada permanece disponible en la máquina donde se crea la solicitud de firma de certificado para el certificado TLS. Este archivo se debe exportar con un nombre de site.key.

Instale el certificado TLS y la clave privada. Use las instrucciones siguientes que coincidan con el formato del archivo:

PFX:

- El nombre del archivo de certificado debe ser site.pfx. Copie el archivo de certificado en /etc/mstunnel/private/site.pfx.

PEM:

La cadena completa (raíz, intermedia, entidad final) debe encontrarse en un único archivo con el nombre site.crt. Si usa un certificado emitido por un proveedor público como Digicert, tiene la opción de descargar la cadena completa como un solo archivo .pem.

El nombre del archivo de certificado debe ser *site.crt. Copie el certificado de cadena completa en /etc/mstunnel/certs/site.crt. Por ejemplo:

cp [full path to cert] /etc/mstunnel/certs/site.crtTambién puede crear un vínculo a la cadena de certificado completa en /etc/mstunnel/certs/site.crt. Por ejemplo:

ln -s [full path to cert] /etc/mstunnel/certs/site.crtCopie el archivo de clave privada en /etc/mstunnel/private/site.key. Por ejemplo:

cp [full path to key] /etc/mstunnel/private/site.keyTambién puede crear un vínculo al archivo de clave privada en /etc/mstunnel/private/site.key. Por ejemplo:

ln -s [full path to key file] /etc/mstunnel/private/site.keyEsta clave no se debe cifrar con contraseña. El nombre del archivo de clave privada ha de ser site.key.

Una vez que el programa de instalación instala el certificado y crea los servicios de puerta de enlace de Tunnel, se le pedirá que inicie sesión y autentique con Intune. A la cuenta de usuario se le deben asignar permisos equivalentes al administrador de Intune. La cuenta que use para completar la autenticación debe tener una licencia de Intune. Las credenciales de esta cuenta no se guardan y solo se usan para el inicio de sesión inicial para Microsoft Entra ID. Después de la autenticación correcta, los identificadores de aplicación de Azure y las claves secretas se usan para la autenticación entre la puerta de enlace de Tunnel y Microsoft Entra.

Esta autenticación registra Tunnel Gateway con Microsoft Intune y el inquilino de Intune.

Abra un explorador web en https://Microsoft.com/devicelogin y escriba el código de dispositivo proporcionado por el script de instalación y, a continuación, inicie sesión con sus credenciales de administrador de Intune.

Una vez que la puerta de enlace de Microsoft Tunnel se registra con Intune, el script obtiene información sobre los sitios y las configuraciones de servidor de Intune. Después, el script le pedirá que escriba el GUID del sitio del túnel al que quiera que se una este servidor. El script muestra una lista de sitios disponibles.

Después de seleccionar un sitio, el programa de instalación extrae la configuración del servidor para ese sitio de Intune y la aplica al nuevo servidor para completar la instalación de Microsoft Tunnel.

Una vez finalizado el script de instalación, puede navegar en Microsoft Intune centro de administración a la pestaña Puerta de enlace de Microsoft Tunnel para ver el estado de alto nivel del túnel. También puede abrir la pestaña Estado de mantenimiento para confirmar que el servidor esté en línea.

Si usa RHEL 8.4 o una versión posterior, asegúrese de reiniciar el servidor de puerta de enlace de Túnel escribiendo

mst-cli server restartantes de intentar conectar clientes a él.

Adición de certificados raíz de confianza a contenedores de Tunnel

Los certificados raíz de confianza se deben agregar a los contenedores de Tunnel cuando:

- El tráfico del servidor saliente requiere la inspección del proxy SSL.

- Los puntos de conexión a los que acceden los contenedores de Tunnel no están exentos de la inspección del proxy.

Pasos:

- Copie los certificados raíz de confianza con la extensión .crt en /etc/mstunnel/ca-trust.

- Reinicie los contenedores de Tunnel con "mst-cli server restart" y "mst-cli agent restart" (Reinicio del agente de mst-cli)

Implementar la aplicación cliente Microsoft Tunnel

Para usar Microsoft Tunnel, los dispositivos deben acceder a la aplicación cliente Microsoft Tunnel. Microsoft Tunnel usa Microsoft Defender para punto de conexión como aplicación cliente de Tunnel:

Android: descargue Microsoft Defender para punto de conexión para su uso como aplicación cliente de Microsoft Tunnel desde Google Play Store. Vea Adición de aplicaciones de la Tienda Android a Microsoft Intune.

Cuando use Microsoft Defender para punto de conexión como aplicación cliente Tunnel y como aplicación de defensa contra amenazas móviles (MTD), vea Uso de Microsoft Defender para punto de conexión para MTD y como aplicación cliente Microsoft Tunnel para obtener instrucciones de configuración importantes.

iOS/iPadOS: descargue Microsoft Defender para punto de conexión para su uso como aplicación cliente de Microsoft Tunnel desde apple app store. Vea Agregar aplicaciones de la tienda iOS a Microsoft Intune.

Para más información sobre la implementación de aplicaciones con Intune, vea Adición de aplicaciones a Microsoft Intune.

Crear un perfil de VPN

Una vez que Microsoft Tunnel instala y los dispositivos instalan Microsoft Defender para punto de conexión, puede implementar perfiles de VPN para dirigir a los dispositivos para que usen el túnel. Para ello, cree perfiles de VPN con un tipo de conexión de Microsoft Tunnel:

Android: la plataforma Android admite el enrutamiento del tráfico a través de una VPN por aplicación y dividir las reglas de tunelización de forma independiente o al mismo tiempo.

iOS/iPadOS La plataforma iOS admite el enrutamiento del tráfico mediante una VPN por aplicación o mediante reglas de tunelización divididas, pero no ambas simultáneamente. Si habilita una VPN por aplicación para iOS, se omitirán las reglas de tunelización dividida.

Android

Inicie sesión en Microsoft Intune centro> de administraciónDispositivos>administrar dispositivos>Configuración> en la pestaña Directivas y seleccione Crear.

Para Plataforma, seleccione Android Enterprise. Para Perfil, seleccione VPN en Perfil de trabajo de propiedad corporativa o Perfil de trabajo de propiedad personal, y, luego, seleccione Crear.

Nota:

Los dispositivos Android Enterprise dedicados no son compatibles con Microsoft Tunnel.

En la pestaña Aspectos básicos, escriba un nombre y una descripción(opcional) y seleccione Siguiente.

En Tipo de conexión, seleccione Microsoft Tunnel y, después, configure los detalles siguientes:

VPN base:

- En Nombre de conexión, especifique un nombre que se mostrará a los usuarios.

- En Sitio de Microsoft Tunnel, seleccione el sitio de Túnel que usa este perfil de VPN.

VPN por aplicación:

- Las aplicaciones que se asignan en el perfil de VPN por aplicación envían el tráfico de la aplicación al túnel.

- En Android, el inicio de una aplicación no inicia la VPN por aplicación. Sin embargo, cuando la VPN tiene vpn always-on establecida enHabilitar, la VPN ya está conectada y el tráfico de la aplicación usa la VPN activa. Si la VPN no está establecida en siempre activada, el usuario deberá iniciar manualmente la VPN para poder usarla.

- Si usa la aplicación Defender para punto de conexión para conectarse a Tunnel, tiene habilitada la protección web y usa vpn por aplicación, la protección web solo se aplica a las aplicaciones de la lista vpn por aplicación. Para dispositivos con un perfil de trabajo, en este caso se recomienda agregar todos los exploradores web del perfil de trabajo a la lista de VPN por aplicación para asegurarse de que todo el tráfico web del perfil de trabajo esté protegido.

- Para habilitar una VPN por aplicación, seleccione Agregar y, a continuación, vaya a las aplicaciones personalizadas o públicas que se han importado a Intune.

VPN siempre activada:

- En VPN siempre activada, seleccione Habilitar para establecer que el cliente VPN se conecte de forma automática y se vuelva a conectar a la VPN. Las conexiones VPN siempre activadas permanecen conectadas. Si la opción VPN por aplicación está establecida en Habilitada, solo pasará por el túnel el tráfico de las aplicaciones que seleccione.

Proxy:

Configure los detalles del servidor proxy para el entorno.

Nota:

Las configuraciones de servidor proxy no se admiten con versiones de Android anteriores a la versión 10. Para obtener más información, consulte VpnService.Builder en la documentación para desarrolladores de Android.

Para obtener más información sobre la configuración de VPN, vea Configuración de dispositivos Android Enterprise para configurar VPN

Importante

Para los dispositivos de Android Enterprise que usan Microsoft Defender para punto de conexión como una aplicación cliente de Microsoft Tunnel y como una aplicación MTD, debe usar la configuración personalizada para configurar Microsoft Defender para punto de conexión en lugar de usar un perfil de configuración de aplicación independiente. Si no tiene intención de utilizar ninguna funcionalidad de Defender para punto de conexión, incluida la protección web, utilice la configuración personalizada en el perfil VPN y establezca la configuración de defendertoggle en 0.

En la pestaña Asignaciones, configure los grupos que recibirán este perfil.

En la pestaña Revisar y crear, revise la configuración y, después, seleccione Crear para guardarla.

iOS

Inicie sesión en Microsoft Intune centro> de administraciónDispositivos>Administrar dispositivos>Creación de configuración>.

En Plataforma, seleccione iOS/iPadOS y, después, para Perfil seleccione VPN y luego Crear.

En la pestaña Aspectos básicos, escriba un nombre y una descripción(opcional) y seleccione Siguiente.

En Tipo de conexión, seleccione Microsoft Tunnel y configure los siguientes elementos:

VPN base:

- En Nombre de conexión, especifique un nombre que se mostrará a los usuarios.

- En Sitio de Microsoft Tunnel, seleccione el sitio de túnel que usa este perfil de VPN.

Nota:

Cuando se usa la conexión VPN de Microsoft Tunnel y Defender Web Protection en modo combinado en dispositivos iOS, es fundamental configurar las reglas "a petición" para activar la configuración "Desconectar en suspensión" de forma eficaz. Si no lo hace, tanto la VPN de Túnel como la VPN de Defender se desconectarán cuando el dispositivo iOS entra en modo de suspensión, mientras que la VPN está activada.

VPN por aplicación:

Para habilitar una VPN por aplicación, seleccione Habilitar. Se requieren pasos de configuración adicionales para las VPN por aplicación de iOS. Cuando se configura la VPN por aplicación, iOS omite las reglas de tunelización dividida.Para obtener más información, vea VPN por aplicación para iOS/iPadOS.

Reglas de VPN a petición:

Defina reglas a petición que permitan usar la VPN cuando se cumplan las condiciones para nombres de dominio completos o direcciones IP específicos.Para obtener más información, consulte Configuración automática de VPN.

Proxy:

Configure los detalles del servidor proxy para el entorno.

Nota:

Cuando se usa la conexión VPN de Microsoft Tunnel y Defender Web Protection en modo combinado en dispositivos iOS, es fundamental configurar las reglas "a petición" para activar la configuración "Desconectar en suspensión" de forma eficaz. Para configurar la regla a petición al configurar el perfil de VPN de Túnel:

- En la página Configuración, expanda la sección Reglas de VPN a petición .

- En Reglas a petición , seleccione Agregar para abrir el panel Agregar fila .

- En el panel Agregar fila , establezca Quiero hacer lo siguiente en Conectar VPN y, a continuación, en Quiero restringir , seleccione una restricción, como Todos los dominios.

- Opcionalmente, puede agregar una dirección URL al campo Pero solo si este sondeo de dirección URL se realiza correctamente .

- Haga clic en Guardar.

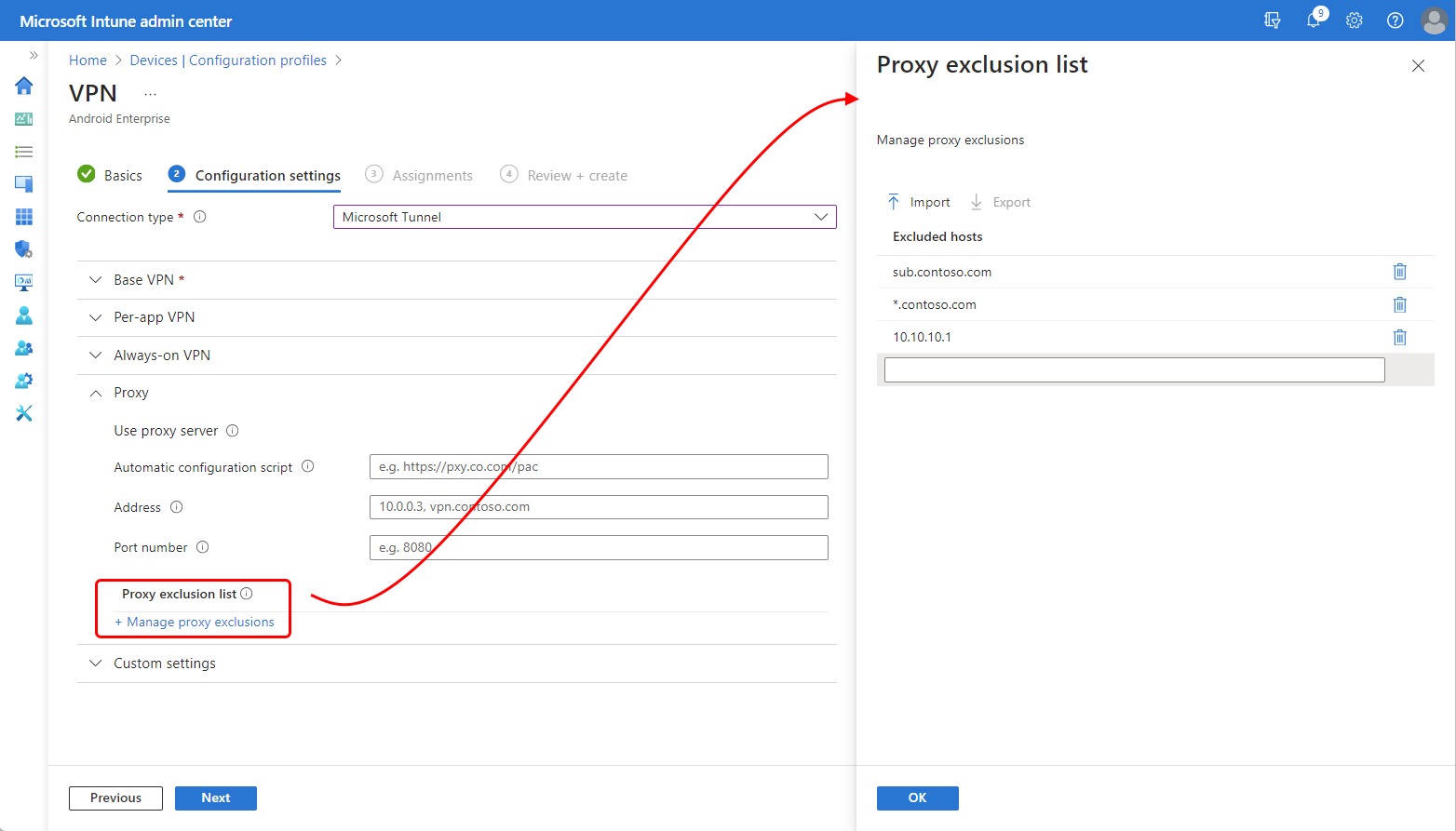

Uso de una lista de exclusión de proxy para Android Enterprise

Al usar un único servidor proxy directo en su entorno, puede usar una lista de exclusión de proxy en los perfiles de VPN de Microsoft Tunnel para Android Enterprise. Las listas de exclusión de proxy son compatibles con Microsoft Tunnel y Microsoft Tunnel para MAM.

Importante

La lista de exclusión de proxy solo se admite cuando se usa un único servidor proxy proxy directo. No se admiten en entornos en los que se usan varios servidores proxy.

La lista de exclusión de proxy del perfil de VPN admite la entrada de dominios específicos que, a continuación, se excluyen de la configuración de proxy directo para los dispositivos que reciben y usan el perfil.

Los siguientes son formatos admitidos para las entradas de lista de exclusión:

- Direcciones URL completas con coincidencia exacta de subdominio. Por ejemplo:

sub.contoso.com - Carácter comodín inicial en direcciones URL. Por ejemplo, con el ejemplo de dirección URL completa, podemos reemplazar el nombre de subdominio inicial (sub) por un asterisco para expandir la compatibilidad para incluir todos los subdominios de contso.com:

*.contoso.com - Direcciones IPv4 e IPv6

Entre los formatos no admitidos se incluyen:

- Caracteres comodín internos. Por ejemplo:

con*oso.com,contos*.comycontoso.*

Configuración de la lista de exclusión de proxy

Puede configurar la lista de exclusión al editar o crear un perfil de VPN de Microsoft Tunnel para la plataforma Android Enterprise.

Mientras se encuentra en la página Configuración después de establecer el tipo de conexión en Microsoft Tunnel:

Expanda Proxy y, a continuación, en Lista de exclusión de proxy, seleccione Administrar exclusiones de proxy.

En el panel de lista De exclusión de proxy :

- En el cuadro de entrada de texto, especifique una única dirección URL o dirección IP. Cada vez que se agrega una entrada, se proporciona un nuevo cuadro de entrada de texto para más entradas.

- Seleccione Importar para abrir el panel Importar exclusiones de proxy , donde puede importar una lista que esté en formato de archivo CSV.

- Seleccione Exportar para exportar la lista de exclusión actual de este perfil, en formato de archivo CSV.

Seleccione Aceptar para guardar la configuración de la lista de exclusión de proxy y continuar editando el perfil de VPN.

Uso de la configuración personalizada en Microsoft Defender para punto de conexión

Intune admite Microsoft Defender para punto de conexión como aplicación MTD y como aplicación cliente de Microsoft Tunnel en dispositivos Android Enterprise. Si usa Defender para punto de conexión en la aplicación cliente de Microsoft Tunnel y como aplicación MTD, puede usar la configuración personalizada en el perfil de VPN de Microsoft Tunnel para simplificar las configuraciones. El uso de la configuración personalizada en el perfil de VPN reemplaza la necesidad de usar un perfil de configuración de aplicación independiente.

Para los dispositivos inscritos como perfil de trabajo de propiedad personal de Android Enterprise que usan Defender para punto de conexión para ambos fines, debe usar la configuración personalizada en lugar de un perfil de configuración de aplicación. En estos dispositivos, el perfil de configuración de aplicación de Defender para punto de conexión entra en conflicto con Microsoft Tunnel y puede impedir que el dispositivo se conecte a Microsoft Tunnel.

Si usa Microsoft Defender para punto de conexión para Microsoft Tunnel pero no MTD, seguirá usando el perfil de configuración del túnel de aplicaciones para configurar Microsoft Defender para punto de conexión como cliente de túnel.

Adición de la compatibilidad de la configuración de la aplicación con Microsoft Defender para punto de conexión en un perfil de VPN para Microsoft Tunnel

Use la siguiente información para cambiar la configuración personalizada de un perfil de VPN para configurar Microsoft Defender para punto de conexión en lugar de un perfil de configuración de aplicación independiente: La configuración disponible varía según la plataforma.

Para dispositivos Android Enterprise:

| Clave de configuración | Tipo de valor | Valor de configuración | Descripción |

|---|---|---|---|

| vpn | Entero | Opciones: 1 - Habilitar (valor predeterminado) 0 - Deshabilitar |

Establecer en Habilitar para permitir que la funcionalidad de protección contra la suplantación de identidad (phishing) de Microsoft Defender para punto de conexión use una VPN local. |

| antiphishing | Entero | Opciones: 1 - Habilitar (valor predeterminado) 0 - Deshabilitar |

Establecer en Habilitar para activar la protección contra la suplantación de identidad (phishing) de Microsoft Defender para punto de conexión. Cuando se establece en Deshabilitar, se desactiva la funcionalidad de protección contra la suplantación de identidad (anti-phishing). |

| defendertoggle | Entero | Opciones: 1 - Habilitar (valor predeterminado) 0 - Deshabilitar |

Establecer en Habilitar para usar Microsoft Defender para punto de conexión. Cuando se deshabilita, no habrá disponible ninguna funcionalidad de Microsoft Defender para punto de conexión. |

Para dispositivos iOS/iPad:

| Clave de configuración | Valores | Descripción |

|---|---|---|

| TunnelOnly |

True : toda la funcionalidad de Defender para punto de conexión está deshabilitada. Esta configuración debe usarse si usa la aplicación solo para las funcionalidades de Tunnel.

False(default): la funcionalidad de Defender para punto de conexión está habilitada. |

Determina si la aplicación Defender está limitada solo a Microsoft Tunnel, o si la aplicación también admite el conjunto completo de funcionalidades de Defender para punto de conexión. |

| WebProtection |

True(valor predeterminado): La protección web está habilitada y los usuarios pueden ver la pestaña protección web en la aplicación Defender para punto de conexión.

False : la protección web está deshabilitada. Si se implementa un perfil de VPN de Túnel, los usuarios solo podrán ver las pestañas Panel y Túnel en la aplicación Defender para punto de conexión. |

Determina si la protección web de Defender para punto de conexión (funcionalidad antiphishing) está habilitada para la aplicación. De forma predeterminada, esta funcionalidad está activada. |

| AutoOnboard |

True : si Web Protection está habilitado, se conceden automáticamente permisos a la aplicación Defender para punto de conexión para agregar conexiones VPN sin preguntar al usuario. Se requiere una regla a petición "Conectar VPN". Para obtener más información sobre las reglas a petición, consulte Configuración automática de VPN.

False(valor predeterminado): si La protección web está habilitada, se pide al usuario que permita que la aplicación Defender para punto de conexión agregue configuraciones de VPN. |

Determina si Defender for Endpoint Web Protection está habilitado sin pedir al usuario que agregue una conexión VPN (porque se necesita una VPN local para la funcionalidad de Web Protection). Esta configuración solo se aplica si WebProtection está establecido en True. |

Configuración del modo TunnelOnly para cumplir los límites de datos de la Unión Europea

A finales del año natural 2022, todos los datos personales, incluidos los datos de contenido (CC), EUII, EUPI y datos de soporte técnico, deben almacenarse y procesarse en la Unión Europea (UE) para los inquilinos de la UE.

La característica VPN de Microsoft Tunnel en Defender para punto de conexión es compatible con el límite de datos de la Unión Europea (EUDB). Sin embargo, aunque los componentes de Protección contra amenazas de Defender para punto de conexión relacionados con el registro aún no son compatibles con EUDB, Defender for Endpoint forma parte del Anexo de protección de datos (DPA) y es compatible con el Reglamento general de protección de datos (RGPD).

Mientras tanto, los clientes de Microsoft Tunnel con inquilinos de la UE pueden habilitar el modo TunnelOnly en la aplicación cliente de Defender para punto de conexión. Para configurar esto, siga estos pasos:

Siga los pasos que se encuentran en Instalación y configuración de la solución VPN de Microsoft Tunnel para Microsoft Intune | Microsoft Learn para crear una directiva de configuración de aplicaciones, que deshabilita la funcionalidad de Defender para punto de conexión.

Cree una clave denominada TunnelOnly y establezca el valor en True.

Al configurar el modo TunnelOnly, toda la funcionalidad de Defender para punto de conexión está deshabilitada, mientras que la funcionalidad tunnel permanece disponible para su uso en la aplicación.

Las cuentas de invitado y las cuentas de Microsoft (MSA) que no son específicas del inquilino de su organización no se admiten para el acceso entre inquilinos mediante VPN de Microsoft Tunnel. Esto significa que estos tipos de cuentas no se pueden usar para acceder a los recursos internos de forma segura a través de la VPN. Es importante tener en cuenta esta limitación al configurar el acceso seguro a los recursos internos mediante vpn de Microsoft Tunnel.

Para obtener más información sobre el límite de datos de la UE, consulte Límite de datos de la UE para Microsoft Cloud | Preguntas más frecuentes en el blog de seguridad y cumplimiento de Microsoft.

Actualizar Microsoft Tunnel

Intune publica periódicamente actualizaciones en el servidor de Microsoft Tunnel. Para mantener el soporte técnico, los servidores de túnel deben ejecutar la versión más reciente, o como máximo estar una versión por detrás.

De forma predeterminada, después de que esté disponible una nueva actualización, Intune inicia automáticamente la actualización de los servidores de túnel tan pronto como sea posible, en cada uno de los sitios de túnel. Para ayudarle a administrar las actualizaciones, puede configurar opciones que administren el proceso de actualización:

- Puede permitir la actualización automática de los servidores en un sitio o requerir la aprobación del administrador antes de que se actualicen.

- Puede configurar una ventana de mantenimiento que limita cuándo se pueden iniciar las actualizaciones en un sitio.

Para obtener más información sobre las actualizaciones de Microsoft Tunnel, incluido cómo ver el estado del túnel y configurar las opciones de actualización, consulte Actualizar Microsoft Tunnel.

Actualización del certificado TLS en el servidor Linux

Puede usar la herramienta de línea de comandos ./mst-cli para actualizar el certificado TLS en el servidor:

PFX:

- Copie el archivo de certificado en /etc/mstunnel/private/site.pfx

- Ejecute:

mst-cli import_cert - Ejecute:

mst-cli server restart

PEM:

- Copie el certificado nuevo en /etc/mstunnel/certs/site.crt

- Copie la clave privada en /etc/mstunnel/private/site.key.

- Ejecute:

mst-cli import_cert - Ejecute:

mst-cli server restart

Nota:

El comando "import-cert" con un parámetro adicional denominado "delay". Este parámetro permite especificar el retraso en minutos antes de que se use el certificado importado. Ejemplo: mst-cli import_cert retraso 10080

Para más información sobre mst-cli, vea Referencia de la Puerta de enlace de Microsoft Tunnel.

Uso de un contenedor podman sin raíz

Cuando se usa Red Hat Linux con contenedores de Podman para hospedar Microsoft Tunnel, puede configurar el contenedor como un contenedor sin raíz.

El uso de un contenedor sin raíz puede ayudar a limitar el impacto de un escape de contenedor, ya que todos los archivos de la carpeta /etc/mstunnel del servidor pertenecen a una cuenta de servicio de usuario sin privilegios. El nombre de la cuenta en el servidor Linux que ejecuta Tunnel no cambia desde una instalación estándar, pero se crea sin permisos de usuario raíz.

Para usar correctamente un contenedor podman sin raíz, debe:

- Configure los requisitos previos adicionales descritos en la sección siguiente.

- Modifique la línea de comandos del script al iniciar la instalación de Microsoft Tunnel.

Con los requisitos previos en vigor, puede usar el procedimiento de script de instalación para descargar primero el script de instalación y, a continuación, ejecutar la instalación mediante la línea de comandos del script modificado.

Requisitos previos adicionales para contenedores de Podman sin raíz

El uso de un contenedor podman sin raíz requiere que el entorno cumpla los siguientes requisitos previos, que se suman a los requisitos previos predeterminados de Microsoft Tunnel:

Plataforma compatible:

El servidor Linux debe ejecutar Red Hat (RHEL) 8.8 o posterior.

El contenedor debe ejecutar Podman 4.6.1 o posterior. Los contenedores sin raíz no se admiten con Docker.

El contenedor sin raíz debe instalarse en la carpeta /home .

La carpeta /home debe tener un mínimo de 10 GB de espacio libre.

Rendimiento:

- El rendimiento máximo no debe superar los 230 Mbps

Red:

La siguiente configuración de red, que no está disponible en un espacio de nombres sin raíz, debe establecerse en /etc/sysctl.conf:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

Además, si enlaza la puerta de enlace de túnel sin raíz a un puerto menor que 1024, también debe agregar la siguiente configuración en /etc/sysctl.conf y establecerla igual al puerto que use:

net.ipv4.ip_unprivileged_port_start

Por ejemplo, para especificar el puerto 443, use la entrada siguiente: net.ipv4.ip_unprivileged_port_start=443

Después de editar sysctl.conf, debe reiniciar el servidor Linux antes de que las nuevas configuraciones surtan efecto.

Proxy de salida para el usuario sin raíz:

Para admitir un proxy de salida para el usuario sin raíz, edite /etc/profile.d/http_proxy.sh y agregue las dos líneas siguientes. En las líneas siguientes, 10.10.10.1:3128 es una entrada address:port de ejemplo. Al agregar estas líneas, reemplace 10.10.10.1:3128 por los valores de la dirección IP de proxy y el puerto:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

Línea de comandos de instalación modificada para contenedores de Podman sin raíz

Para instalar Microsoft Tunnel en un contenedor podman sin raíz, use la siguiente línea de comandos para iniciar el script de instalación. Esta línea de comandos establece mst_rootless_mode como una variable de entorno y reemplaza el uso de la línea de comandos de instalación predeterminada durante el paso 2 del procedimiento de instalación:

mst_rootless_mode=1 ./mstunnel-setup

Desinstalar Microsoft Tunnel

Para desinstalar el producto, ejecute la desinstalación de mst-cli desde el servidor Linux como raíz. Esto también quitará el servidor del centro de administración de Intune.

Contenido relacionado

Usar acceso condicional con Microsoft Tunnel

Supervisar Microsoft Tunnel