Microsoft Tunnel para la administración de aplicaciones móviles para Android

Nota:

Esta funcionalidad está disponible como un complemento de Intune. Para obtener más información, consulte Uso de funcionalidades de complemento de Intune Suite.

Al agregar Microsoft Tunnel for Mobile Application Management (MAM) al inquilino, puede usar Microsoft Tunnel VPN Gateway con dispositivos Android no inscritos para admitir escenarios MAM. Con la compatibilidad con MAM, los dispositivos no inscritos pueden usar Tunnel para conectarse de forma segura a su organización, lo que permite a los usuarios y aplicaciones acceder de forma segura a los datos de la organización.

Se aplica a:

- Android Enterprise

Para ampliar la configuración existente de Microsoft Tunnel para admitir MAM, cree e implemente tres perfiles que configuren esta compatibilidad en los dispositivos no inscritos:

- Directiva de configuración de aplicaciones para Microsoft Defender. Esta directiva configura Microsoft Defender para punto de conexión en un dispositivo como la aplicación cliente de túnel VPN.

- Directiva de configuración de aplicaciones para Microsoft Edge. Esta directiva configura Microsoft Edge para admitir el conmutador de identidad, que conecta y desconecta automáticamente el túnel VPN al cambiar de una cuenta "profesional o educativa" de Microsoft a una "cuenta personal" de Microsoft en Microsoft Edge.

- Protección de aplicaciones directiva para iniciar automáticamente la conexión a Microsoft Tunnel cuando la aplicación habilitada para MAM en el dispositivo accede a los recursos corporativos.

Con estas directivas implementadas, las configuraciones de sitio y servidor existentes para Tunnel admiten el acceso desde dispositivos que no están inscritos en Intune. Además, puede optar por implementar las configuraciones de MAM Tunnel en dispositivos inscritos en lugar de usar configuraciones de túnel MDM. Sin embargo, un dispositivo inscrito solo debe usar las configuraciones de túnel MDM o las configuraciones de túnel MAM, pero no ambas. Por ejemplo, los dispositivos inscritos no pueden tener una aplicación como Microsoft Edge que use configuraciones de túnel MAM mientras que otras aplicaciones usan configuraciones de túnel MDM.

Pruebe la demostración interactiva:

La demostración interactiva Microsoft Tunnel for Mobile Application Management for Android muestra cómo Tunnel for MAM amplía el VPN Gateway de Microsoft Tunnel para admitir dispositivos Android no inscritos con Intune.

Requisitos previos

Infraestructura e inquilino:

Tunnel for MAM requiere las mismas consideraciones y requisitos previos que el uso de Tunnel para dispositivos inscritos. Para obtener más información, consulte Requisitos previos del túnel.

Después de configurar Microsoft Tunnel, estará listo para agregar las dos directivas de configuración de aplicaciones y la directiva de Protección de aplicaciones que permite que los dispositivos no inscritos usen Tunnel. La configuración de estas directivas se detalla en las secciones siguientes.

Dispositivos:

Los usuarios de dispositivos que no están inscritos con Intune deben instalar las siguientes aplicaciones en su dispositivo Android para poder usar el escenario Tunnel for MAM. Todas estas aplicaciones se pueden instalar manualmente desde Google Play Store:

Microsoft Defender – Obtenerlo de Microsoft Defender - Aplicaciones en Google Play. Microsoft Defender incluye la aplicación cliente de túnel que el dispositivo usa para conectarse a Microsoft Tunnel. Para admitir Tunnel para MAM, Microsoft Defender para punto de conexión debe ser la versión 1.0.4722.0101 o posterior.

Microsoft Edge : obtención de Microsoft Edge: Explorador web - Aplicaciones en Google Play.

Portal de empresa – Obtener en Portal de empresa de Intune - Aplicaciones en Google Play. Los dispositivos deben instalar la aplicación Portal de empresa, aunque los usuarios no tengan que iniciar sesión en la aplicación ni inscribir su dispositivo con Intune.

Aplicaciones de línea de negocio:

Para las aplicaciones de línea de negocio (LOB), intégrelas con el SDK de MAM. Más adelante, puede agregar las aplicaciones lob a la directiva de protección de aplicaciones y las directivas de configuración de aplicaciones para MAM Tunnel. Consulte Introducción a MAM para Android.

Nota:

Asegúrese de que las aplicaciones lob de Android admiten proxy directo o configuración automática de proxy (PAC) tanto para MDM como para MAM.

Versión del SDK de MAM:

Para usar la funcionalidad raíz de confianza de Android para Microsoft Tunnel para MAM requiere una versión del SDK de MAM de 9.5.0 o posterior, vaya a Versión 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android en github.com.

Soporte técnico de la nube de administración pública

Microsoft Tunnel para MAM en Android es compatible con los siguientes entornos de nube soberana:

- U.S. Government Community Cloud (GCC) High

- Departamento de Defensa de EE. UU. (DoD)

Microsoft Tunnel para MAM en Android no admite el Estándar federal de procesamiento de información (FIPS).

Para obtener más información, consulte Microsoft Intune para la descripción del servicio GCC del gobierno de EE. UU.

Configuración de directivas para admitir Microsoft Tunnel para MAM

Para admitir el uso de Tunnel para MAM, cree e implemente los tres perfiles detallados en las secciones siguientes. Estas directivas se pueden crear en cualquier orden:

- Directiva de configuración de aplicaciones para Microsoft Edge

- Directiva de configuración de aplicaciones para Microsoft Defender

- directiva de Protección de aplicaciones para Microsoft Edge

Cuando los tres se configuran e implementan en los mismos grupos, la directiva de protección de aplicaciones desencadena automáticamente Tunnel para conectarse a la VPN cada vez que se inicia Microsoft Edge.

También puede configurar un perfil de certificado de confianza para su uso con Microsoft Edge y con las aplicaciones de línea de negocio cuando deben conectarse a recursos locales y están protegidos por un certificado SSL/TLS emitido por una entidad de certificación (CA) local o privada. De forma predeterminada, Microsoft Edge admite certificados raíz de confianza. En el caso de las aplicaciones LOB, se usa el SDK de MAM para agregar compatibilidad con certificados raíz de confianza.

Directiva de configuración de aplicaciones para Microsoft Defender

Cree una directiva de configuración de aplicaciones para configurar Microsoft Defender para punto de conexión en el dispositivo para su uso como aplicación cliente de túnel.

Nota:

Asegúrese de que solo una sola directiva de configuración de aplicaciones de Defender tenga como destino el dispositivo no inscrito. Establecer como destino más de 1 directiva de configuración de aplicaciones con diferentes configuraciones de túnel para Defender para punto de conexión creará problemas de conexión de túnel en el dispositivo.

Inicie sesión en el centro de administración de Microsoft Intune y vaya a Aplicaciones>App Configuration directivas>Agregar>aplicaciones administradas.

En la pestaña Aspectos básicos:

- Escriba un nombre para esta directiva y una descripción (opcional).

- Haga clic en Seleccionar aplicaciones públicas, seleccione Microsoft Defender punto de conexión para Android y, a continuación, haga clic en Seleccionar.

Cuando Microsoft Defender punto de conexión aparezca en Aplicaciones públicas, seleccione Siguiente.

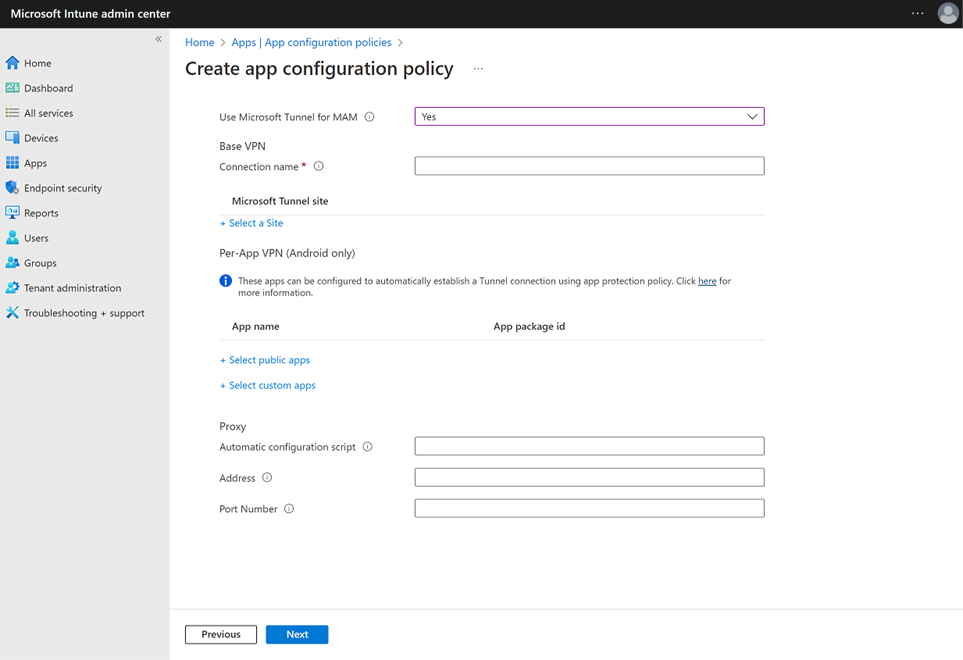

En la pestaña Configuración , omita la categoría Configuración general , que no se usa para esta directiva. Para la categoría configuración de Microsoft Tunnel , realice las siguientes configuraciones:

- Establezca Usar VPN de Microsoft Tunnel en Sí.

- En Nombre de conexión, especifique el nombre de conexión de la VPN.

A continuación, haga clic en Seleccionar un sitio:

En Nombre del sitio, seleccione un sitio disponible y, a continuación, haga clic en Aceptar.

Vpn por aplicación (solo Android) es una configuración opcional. Seleccione aplicaciones públicas o personalizadas para restringir el uso de la conexión VPN de Tunnel a estas aplicaciones especificadas.

Importante

Para garantizar un cambio de identidad sin problemas y notificaciones precisas de Túnel en Microsoft Edge, es esencial incluir Edge en la lista de VPN por aplicación.

Importante

MAM Tunnel para Android no admite el uso de VPN always-on. Cuando vpn always-on está establecida en Habilitar, Tunnel no se conecta correctamente y envía notificaciones de error de conexión al usuario del dispositivo.

Proxy es una configuración opcional. Configure los valores de proxy para cumplir los requisitos de red local.

Nota:

Las configuraciones de servidor proxy no se admiten con versiones de Android anteriores a la versión 10. Para obtener más información, consulte VpnService.Builder en la documentación para desarrolladores de Android.

Cuando esté listo, seleccione Siguiente para continuar.

En la pestaña Asignaciones, seleccione Agregar Grupos y, a continuación, seleccione los mismos grupos de Microsoft Entra en los que implementó el perfil de configuración de la aplicación Microsoft Edge y, a continuación, seleccione Siguiente.

En la pestaña Revisar y crear , seleccione Crear para completar la creación de la directiva e implementar la directiva en los grupos asignados.

La nueva directiva aparece en la lista de directivas de configuración de aplicaciones.

Directiva de configuración de aplicaciones para Microsoft Edge

Cree una directiva de configuración de aplicaciones para Microsoft Edge. Esta directiva configura Microsoft Edge para admitir el cambio de identidad, lo que proporciona la capacidad de conectar automáticamente el túnel VPN al iniciar sesión o cambiar a una cuenta "profesional o educativa" de Microsoft y desconectar automáticamente el túnel VPN al cambiar a una cuenta personal de Microsoft.

Inicie sesión en el centro de administración de Microsoft Intune y vaya a Aplicaciones>App Configuration directivas>Agregar>aplicaciones administradas.

En la pestaña Aspectos básicos:

- Escriba un nombre para la directiva y una descripción (opcional).

- Haga clic en Seleccionar aplicaciones públicas, seleccione Microsoft Edge para Android y, a continuación, haga clic en Seleccionar.

Una vez que Microsoft Edge aparezca en Aplicaciones públicas, seleccione Siguiente.

En la pestaña Configuración , configure el par Nombre y Valor en la categoría Configuración general de la siguiente manera:

Nombre Descripción com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Valor:TrueCuando se establece en True, proporciona compatibilidad del modo de túnel estricto con Edge. Cuando los usuarios inician sesión en Edge con una cuenta de organización, si la VPN no está conectada, el modo de túnel estricto bloquea el tráfico de Internet.

Cuando la VPN se vuelve a conectar, la exploración por Internet está disponible de nuevo.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Valor:TrueCuando se establece en True, proporciona compatibilidad con el conmutador de identidad en Edge.

Cuando los usuarios inician sesión con una cuenta profesional o educativa, Edge se conecta automáticamente a la VPN. Cuando los usuarios habilitan la exploración en privado, Edge cambia a una cuenta personal y desconecta la VPN.En la imagen siguiente se muestra la

Identity switchconfiguración de una directiva de configuración de aplicaciones para Microsoft Edge:

Nota:

Asegúrese de que no haya espacios finales al final de la configuración General.

Puede usar esta misma directiva para configurar otras configuraciones de Microsoft Edge en la categoría configuración de Microsoft Edge . Una vez que estén listas las configuraciones adicionales para Microsoft Edge, seleccione Siguiente.

En la pestaña Asignaciones, seleccione Agregar Grupos y, a continuación, seleccione uno o varios grupos de Microsoft Entra que recibirán esta directiva. Después de configurar grupos, seleccione Siguiente.

En la pestaña Revisar y crear , seleccione Crear para completar la creación de la directiva e implementar la directiva en los grupos asignados.

La nueva directiva aparece en la lista de directivas de configuración de aplicaciones.

directiva de Protección de aplicaciones para Microsoft Edge

Cree una directiva de protección de aplicaciones para iniciar automáticamente la conexión VPN de Microsoft Tunnel cuando se inicie la aplicación.

Nota:

Cuando se inicie la aplicación, la conexión VPN de Tunnel intentará iniciarse, una vez iniciada, el dispositivo tendrá acceso a las rutas de red locales disponibles a través de la puerta de enlace de Microsoft Tunnel. Si desea limitar el acceso de red de túnel a aplicaciones específicas, configure la configuración "VPN por aplicación (solo Android).

Inicie sesión en el centro de administración de Microsoft Intune y vaya a Aplicaciones>Protección de aplicaciones directivas>Crear directiva>Android.

En la pestaña Aspectos básicos , escriba un nombre para esta directiva y una descripción (opcional) y, a continuación, seleccione Siguiente.

En la pestaña Aplicaciones , haga clic en Seleccionar aplicaciones públicas, seleccione Microsoft Edge y, a continuación, haga clic en Seleccionar.

Cuando Microsoft Edge aparezca en aplicaciones públicas, seleccione Siguiente.

En la pestaña Protección de datos , desplácese hasta la parte inferior y establezca Iniciar conexión de Microsoft Tunnel al iniciar la aplicación enSí y, a continuación, seleccione Siguiente.

Continúe más allá de las pestañas Requisitos de acceso e Inicio condicional .

En la pestaña Asignaciones, seleccione Agregar Grupos y, a continuación, seleccione los mismos grupos de Microsoft Entra en los que implementó los dos perfiles de configuración de la aplicación y, a continuación, seleccione Siguiente.

En la pestaña Revisar y crear , seleccione Crear para completar la creación de la directiva e implementar la directiva en los grupos asignados.

La nueva directiva aparece en la lista de directivas de configuración de aplicaciones.

Configuración de aplicaciones de línea de negocio

Si ha integrado las aplicaciones de LOB con el SDK de MAM, puede usarlas con Microsoft Tunnel agregándolas como aplicaciones personalizadas a las tres directivas de MAM Tunnel que ha creado anteriormente.

Para obtener más información sobre cómo agregar aplicaciones personalizadas a directivas, consulte los artículos siguientes para los dos tipos de directiva:

- Directivas de configuración de aplicaciones para aplicaciones administradas del SDK de aplicaciones de Intune

- Creación y asignación de directivas de protección de aplicaciones

Para admitir aplicaciones LOB en los dispositivos no inscritos, las aplicaciones deben implementarse como aplicaciones disponibles desde Microsoft Intune centro de administración. No puede usar Intune para implementar aplicaciones como aplicaciones necesarias en dispositivos no inscritos.

Uso de un perfil de certificado de confianza

Las aplicaciones LOB que usan el túnel MAM en Android son necesarias para integrarse con el SDK de aplicaciones de Intune y deben usar el nuevo administrador de confianza tunnel for MAM para usar la compatibilidad con certificados raíz de confianza para sus aplicaciones LOB. Para admitir certificados raíz de confianza, debe usar la versión mínima del SDK (o posterior) como se detalla en la sección Requisitos previos de este artículo.

Administración de certificados raíz de confianza:

Si la aplicación requiere certificados SSL/TLS emitidos por una entidad de certificación local o privada para proporcionar acceso seguro a sitios web y aplicaciones internos, el SDK de aplicaciones de Intune ha agregado compatibilidad con la administración de confianza de certificados mediante las clases de API MAMTrustedRootCertsManager y MAMCertTrustWebViewClient.

Requisitos:

Formatos de certificado compatibles con Tunnel para MAM Android:

- Binario codificado de DER X.509

- PEM

MAMCertTrustWebViewClient admite:

- Android 10 o superior

MAMTrustedRootCertsManager admite:

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

Durante la configuración del perfil de configuración de la aplicación para una aplicación que usará Tunnel para MAM, seleccione el perfil de certificado que se usará:

En la pestaña Configuración del perfil de configuración de la aplicación, expanda Configuración de Microsoft Tunnel for Mobile Application Management.

Configure las siguientes opciones:

- Establezca Usar Microsoft Tunnel para MAM enSí.

- En Nombre de conexión, especifique un nombre orientado al usuario para esta conexión, como mam-tunnel-vpn.

- A continuación, seleccione Seleccionar un sitio y elija uno de los sitios de puerta de enlace de Microsoft Tunnel. Si no ha configurado un sitio de puerta de enlace de Tunnel, consulte Configuración de Microsoft Tunnel.

- Si la aplicación requiere un certificado de confianza, seleccione Certificado raíz para abrir el panel Seleccionar certificados raíz y, a continuación, seleccione un perfil de certificado de confianza para usarlo.

Para obtener información sobre cómo configurar perfiles de certificado raíz, consulte Perfiles de certificado raíz de confianza para Microsoft Intune.

Después de configurar la configuración mam del túnel, seleccione Siguiente para abrir la pestaña Asignaciones .

Problemas conocidos

Los siguientes son problemas conocidos o limitaciones de MAM Tunnel para Android.

Tunnel for Mobile Application Management no admite Microsoft Defender en modo de perfil personal

Para obtener información sobre Microsoft Defender en modo de perfil personal, consulte Microsoft Defender en Perfil personal en Android Enterprise en modo BYOD.

Solución alternativa: Ninguno.

Mam Tunnel no se admite cuando se usa el túnel MDM

Puede elegir usar MAM Tunnel con dispositivos inscritos en lugar de usar configuraciones de túnel MDM. Sin embargo, un dispositivo inscrito solo debe usar las configuraciones de túnel MDM o las configuraciones de túnel MAM, pero no ambas. Por ejemplo, los dispositivos inscritos no pueden tener una aplicación como Microsoft Edge que use configuraciones de túnel MAM mientras que otras aplicaciones usan configuraciones de túnel MDM.

Solución alternativa: Ninguno.

Aplicación de línea de negocio mediante WebView y Intune SDK para la compatibilidad con raíz de confianza, los puntos de conexión internos no se pueden representar

Solución alternativa: implemente e instale manualmente el certificado raíz de confianza en dispositivos Android no inscritos que usen LOB Apps con WebView en Tunnel.

Android no puede compilar la cadena de certificados cuando se usa una entidad de certificación privada

Al usar WebView con MAMCertTrustWebViewClient en MAM para validar certificados, MAM delega en Android para crear una cadena de certificados a partir de los certificados proporcionados por los administradores y el servidor. Si un servidor que usa certificados privados proporciona la cadena completa a WebView de conexión, pero el administrador implementa solo el certificado raíz, Android puede no compilar la cadena de certificados y producir un error al comprobar la confianza del servidor. Este comportamiento se produce porque Android requiere certificados intermedios para compilar la cadena a un nivel aceptable.

Solución alternativa: para garantizar una validación de certificados adecuada, los administradores deben implementar el certificado raíz y todos los certificados intermedios en Intune. Si no se implementa el certificado raíz junto con todos los certificados intermedios, Android puede no compilar la cadena de certificados y no confiar en el servidor.

Error de certificado de Defender para punto de conexión al usar un certificado TLS/SSL de una entidad de certificación privada

Cuando el servidor de puerta de enlace de Microsoft Tunnel usa un certificado TLS/SSL emitido por una entidad de certificación privada (local), Microsoft Defender para punto de conexión genera un error de certificado al intentar conectarse.

Solución: instale manualmente el certificado raíz de confianza correspondiente de la entidad de certificación privada en el dispositivo Android. Una actualización futura de la aplicación Defender para punto de conexión proporcionará soporte técnico y eliminará la necesidad de instalar manualmente el certificado raíz de confianza.

Microsoft Edge no puede acceder a los recursos internos durante un breve período de tiempo después de iniciarse

Inmediatamente después de que se abra Microsoft Edge, el explorador intenta conectarse a los recursos internos antes de conectarse correctamente a Tunnel. Este comportamiento hace que el explorador informe de que la dirección URL del recurso o de destino no está disponible.

Solución alternativa: actualice la conexión del explorador en el dispositivo. El recurso está disponible una vez establecida la conexión a Tunnel.

Las tres aplicaciones necesarias para admitir Tunnel para dispositivos no inscritos no están visibles en la aplicación Portal de empresa en un dispositivo

Una vez que Microsoft Edge, Microsoft Defender para punto de conexión y el Portal de empresa, se asignan a un dispositivo como disponibles con o sin inscripción, el usuario de destino no puede encontrar las aplicaciones en el Portal de empresa ni en portal.manage.microsoft.com.

Solución alternativa: Instale las tres aplicaciones manualmente desde Google Play Store. Puede encontrar vínculos a las tres aplicaciones en Google Play en la sección Requisitos previos de este artículo.

Error: "No se pudo iniciar MSTunnel VPN, póngase en contacto con el administrador de TI para obtener ayuda"

Este mensaje de error puede producirse aunque el túnel esté conectado.

Solución alternativa: este mensaje se puede omitir.

Error: Licencias no válidas, póngase en contacto con el administrador

Este error se produce cuando la versión de Microsoft Defender para punto de conexión no admite Tunnel.

Solución alternativa: instale la versión compatible de Defender para punto de conexión desde Microsoft Defender - Aplicaciones en Google Play.

No se admite el uso de varias directivas para Defender para configurar diferentes sitios de túnel para diferentes aplicaciones.

No se admite el uso de dos o más directivas de configuración de aplicaciones para Microsoft Defender que especifiquen sitios de túnel diferentes y puede dar lugar a una condición de carrera que impida el uso correcto de Tunnel.

Solución alternativa: dirija cada dispositivo con una sola directiva de configuración de aplicaciones para Microsoft Defender, lo que garantiza que cada dispositivo no inscrito esté configurado para usar solo un sitio.

Desconexión automática con aplicaciones de línea de negocio

No se admite la desconexión automática en escenarios de línea de negocio (LOB).

Si Edge es la única aplicación que aparece en la configuración de VPN por aplicación, la característica de desconexión automática funcionará correctamente. Si hay otras aplicaciones incluidas en la configuración de VPN por aplicación, la característica de desconexión automática no funcionará. En este caso, los usuarios deben desconectarse manualmente para asegurarse de que todas las conexiones finalicen.

Solución alternativa: los usuarios deben desconectar manualmente las conexiones en escenarios de LOB.

Pasos siguientes

Consulte también: