Normes de les dades

La prevenció de pèrdua de dades (DLP) és un aspecte crític per mantenir la seguretat i el compliment de les dades dins de l'ecosistema Microsoft Power Platform .

Podeu crear polítiques de dades que puguin actuar com a baranes de protecció per ajudar a reduir el risc que els usuaris exposin involuntàriament dades de l'organització. Un component bàsic de Power Apps, Power Automate i Microsoft Copilot Studio és l'ús de connectors per enumerar, omplir, inserir i extreure dades. Les normes de dades del Power Platform centre d'administració permeten als administradors controlar l'accés a aquests connectors de diverses maneres per ajudar a reduir el risc a la vostra organització.

En aquesta visió general es descriuen alguns conceptes d'alt nivell relacionats amb els connectors i diverses consideracions importants que cal tenir en compte a l'hora de configurar les polítiques o fer canvis en les polítiques.

Connectors

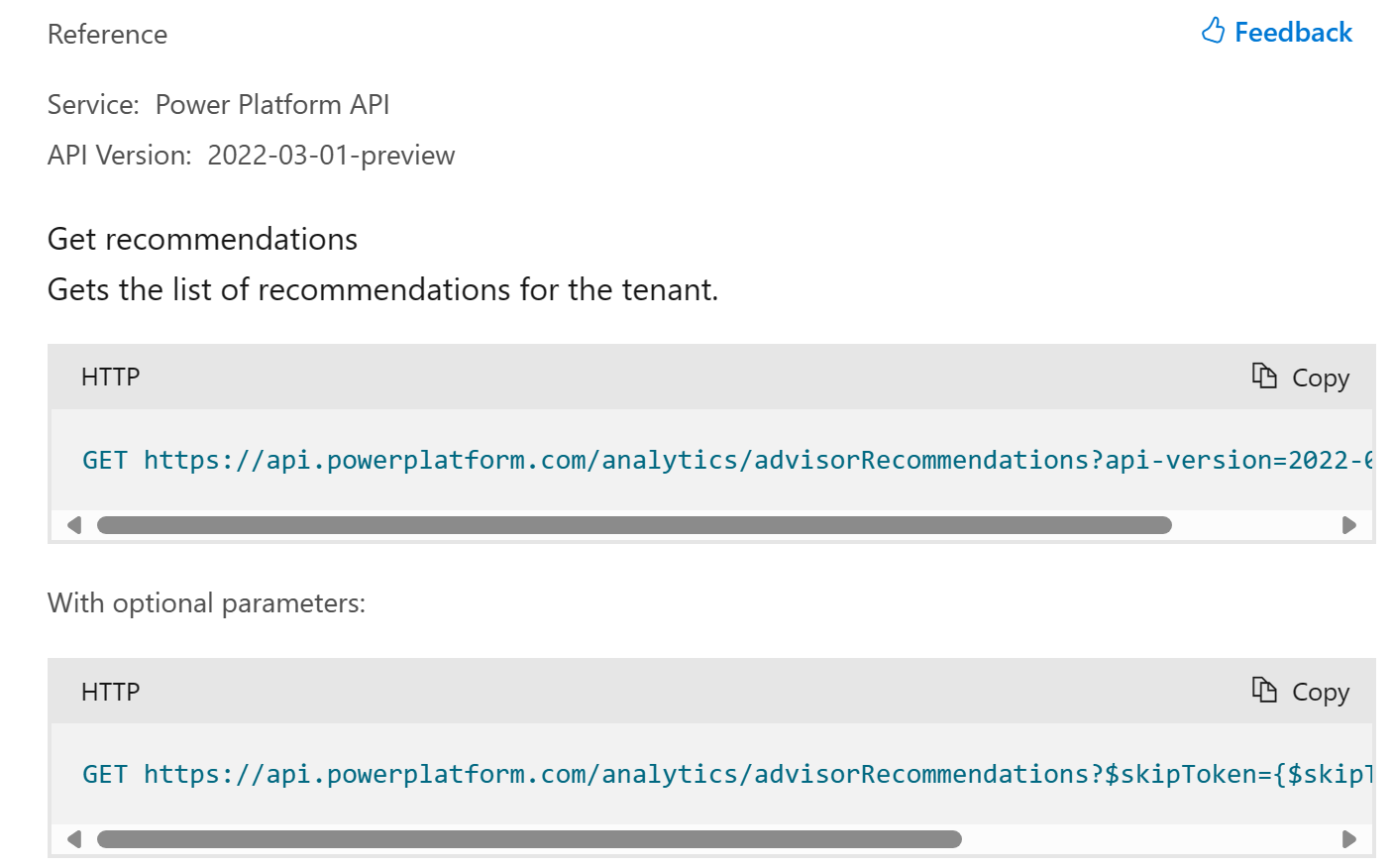

Els connectors, en el seu nivell més bàsic, són representacions fortament tipificades d'interfícies de programació d'aplicacions, també conegudes com a API. Per exemple, l'API proporciona diverses operacions relacionades amb la Power Platform funcionalitat al Power Platform centre d'administració.

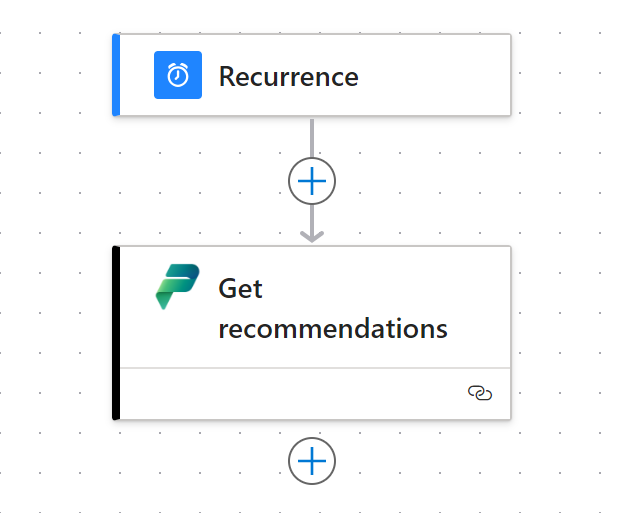

Quan s'embolica l'API Power Platform en un connector, es fa més fàcil per als creadors i desenvolupadors ciutadans utilitzar l'API en les seves aplicacions, fluxos de treball i bots de xat de baix codi. Per exemple, el Power Platform for Admins connector V2 és la representació de l'API Power Platform i veiem que l'acció "Obtén recomanacions" simplement arrossega i deixa anar al flux:

Hi ha diversos tipus de connectors esmentats en aquest article, i cadascun té capacitats dins de les polítiques de dades.

Connectors certificats

Els connectors certificats es refereixen a connectors que han estat sotmesos a processos rigorosos de proves i certificacions per garantir que compleixen els estàndards de seguretat, fiabilitat i compliment de Microsoft. Aquests connectors proporcionen als usuaris un mitjà fiable per integrar-se amb altres serveis i serveis externs de Microsoft, tot mantenint la integritat i la seguretat de les dades.

Per obtenir més informació sobre els connectors certificats, vegeu Directrius per a la presentació de certificacions.

Connectors personalitzats

Els connectors personalitzats permeten als fabricants crear els seus propis connectors per integrar-se amb sistemes o serveis externs no coberts pel conjunt estàndard de connectors certificats. Tot i oferir opcions de flexibilitat i personalització, els connectors personalitzats requereixen una consideració acurada per garantir que compleixen les polítiques de dades i no comprometen la seguretat de les dades.

Obteniu més informació sobre com podeu crear i administrar connectors personalitzats.

Connectors virtuals

Els connectors virtuals són connectors que es mostren a les polítiques de dades que els administradors poden controlar, però no es basen en una API reparadora. La proliferació de connectors virtuals s'ha derivat del fet que les polítiques de dades són un dels controls Power Platform de governança més populars. S'espera que més d'aquest tipus de capacitats "on/off" apareguin com a regles dins dels grups de medi ambient.

Es proporcionen diversos connectors virtuals per governar Microsoft Copilot Studio. Aquests connectors faciliten la possibilitat d'apagar diverses funcions de Copilots i chatbots.

Exploreu els connectors virtuals i el seu paper en la prevenció de pèrdua de dades en Microsoft Copilot Studio.

Connexions

Quan un creador està construint una aplicació o un flux i necessita connectar-se a les dades, pot utilitzar un dels tipus de connectors anteriors. Quan s'afegeix per primera vegada un connector a una aplicació, s'estableix una connexió mitjançant els protocols d'autenticació admesos per aquest connector en particular. Aquestes connexions representen una credencial desada i s'emmagatzemen a l'entorn que allotja l'aplicació o el flux. Per obtenir més informació sobre l'autenticació als connectors, vegeu Connexió i autenticació a fonts de dades.

Temps de disseny versus temps d'execució

Quan un administrador decideix limitar l'accés a un connector sencer o a accions específiques d'un connector, hi ha impactes tant en l'experiència del creador com en l'execució d'aplicacions, fluxos i bots de xat creats prèviament.

Les experiències maker, sovint anomenades experiències de temps de disseny, limiten amb què poden interactuar els creadors de connectors. Si una norma de dades ha bloquejat l'ús del connector MSN Weather connector, el fabricant no pot desar el flux o l'aplicació que l'utilitza i, en canvi, rep un missatge d'error que indica que la norma ha bloquejat el connector.

Les experiències en què s'està executant una aplicació o un flux s'executa en una planificació predefinida, com ara cada dia a les 3:00 AM, sovint es coneixen com a experiències en temps d'execució. Seguint amb l'exemple anterior, si la connexió s'ha inactivat pel procés en segon pla que es descriu a continuació, el resultat és que l'aplicació o el flux proporcionen un missatge d'error que indica que la connexió MSN Weather està trencada i necessita resolució. Quan el fabricant intenta actualitzar la connexió per solucionar-la, rep un error en l'experiència de temps de disseny que indica que la política bloqueja el connector.

Procés de canvis en les polítiques

A mesura que es creen noves polítiques de dades o quan s'actualitzen les polítiques existents, s'activa un procés específic dins de l'ecosistema Power Platform de serveis que ajuda a aplicar aquestes polítiques en tot el conjunt de recursos que un client té al seu inquilí. Aquest procés implica els següents passos.

- La configuració de la política de dades es guarda a nivell de gestió de clients.

- Les configuracions es redueixen en cascada a cada entorn de l'inquilí del client.

- Els recursos de cada entorn (com ara aplicacions, fluxos i bots de xat) comproven periòdicament si hi ha configuracions de polítiques actualitzades.

- Quan es detecta un canvi de configuració, cada aplicació, flux i bot de xat s'avalua per veure si infringeix la política.

- Si es produeix una infracció, l'aplicació, el flux o el xatbot es posen en un estat de suspensió o quarantena perquè no pugui funcionar.

- S'escanegen les connexions. Si la norma bloqueja tot el connector, la connexió es defineix en un estat inhabilitat perquè no pugui funcionar.

- Qualsevol recurs que s'estigui executant i intenti utilitzar una connexió inactiva, falla en temps d'execució.

Important

L'aplicació en temps d'execució depèn de l'estat de la connexió. Si encara no està inactivat o encara no s'ha escanejat, la connexió encara es pot executar en temps d'execució sense error.

Consideracions de latència

El temps que es triga a implementar eficaçment polítiques de dades varia d'un client a un altre en funció del seu volum d'entorns i recursos dins d'aquests entorns. Com més aplicacions, fluxos i bots de conversa tingui un client, més temps trigarà a tenir efecte els canvis en les polítiques. Per als casos més extrems, la latència per a l'aplicació completa és de 24 hores. En la majoria dels casos és en una hora.

Consulteu també

Administrar les normes de prevenció de pèrdua de dades (DLP)

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de