Conector de examen multinube de Amazon RDS para Microsoft Purview (versión preliminar pública)

Multicloud Scanning Connector for Microsoft Purview permite explorar los datos de la organización entre proveedores de nube, incluido Amazon Web Services, además de los servicios de almacenamiento de Azure.

Importante

Esta característica está actualmente en versión preliminar. Los Términos de uso complementarios para las versiones preliminares de Microsoft Azure incluyen términos legales adicionales que se aplican a las características de Azure que están en versión beta, en versión preliminar o que aún no se han publicado en disponibilidad general.

En este artículo se describe cómo usar Microsoft Purview para examinar los datos estructurados almacenados actualmente en Amazon RDS, incluidas las bases de datos de Microsoft SQL y PostgreSQL, y detectar qué tipos de información confidencial existen en los datos. También aprenderá a identificar las bases de datos de Amazon RDS donde se almacenan actualmente los datos para facilitar la protección de la información y el cumplimiento de los datos.

Para este servicio, use Microsoft Purview para proporcionar una cuenta Microsoft con acceso seguro a AWS, donde se ejecutarán los conectores de escaneo multinube para Microsoft Purview. Los conectores de análisis multinube para Microsoft Purview usan este acceso a las bases de datos de Amazon RDS para leer los datos y, a continuación, notifican los resultados del examen, incluidos solo los metadatos y la clasificación, a Azure. Use los informes de clasificación y etiquetado de Microsoft Purview para analizar y revisar los resultados del examen de datos.

Importante

Los conectores de escaneo multinube para Microsoft Purview son complementos independientes de Microsoft Purview. Los términos y condiciones de Multicloud Scanning Connectors for Microsoft Purview se incluyen en el contrato con el que obtuvo los Servicios de Microsoft Azure. Para obtener más información, consulte Información legal de Microsoft Azure en https://azure.microsoft.com/support/legal/.

Ámbito de Microsoft Purview para Amazon RDS

Motores de base de datos admitidos: el almacenamiento estructurado de datos de Amazon RDS admite varios motores de base de datos. Microsoft Purview admite Amazon RDS con o basado en Microsoft SQL y PostgreSQL.

Número máximo de columnas admitidas: no se admite el examen de tablas RDS con más de 300 columnas.

Compatibilidad con el acceso público: Microsoft Purview solo admite el examen con VPC Private Link en AWS y no incluye el examen de acceso público.

Regiones admitidas: Microsoft Purview solo admite bases de datos de Amazon RDS que se encuentran en las siguientes regiones de AWS:

- Este de EE. UU. (Ohio)

- Este de EE. UU. (N. Virginia)

- Oeste de EE. UU. (N. California)

- Oeste de EE. UU. (Oregón)

- Europa (Fráncfort)

- Asia Pacífico (Tokio)

- Asia Pacífico (Singapur)

- Asia Pacífico (Sídney)

- Europa (Irlanda)

- Europa (Londres)

- Europa (París)

Requisitos de dirección IP: la base de datos de RDS debe tener una dirección IP estática. La dirección IP estática se usa para configurar AWS PrivateLink, como se describe en este artículo.

Problemas conocidos: actualmente no se admite la siguiente funcionalidad:

- Botón Probar conexión . Los mensajes de estado del examen indicarán los errores relacionados con la configuración de la conexión.

- Selección de tablas específicas en la base de datos para examinar.

- Linaje de datos.

Para obtener más información, consulte:

- Administración y aumento de cuotas de recursos con Microsoft Purview

- Orígenes de datos y tipos de archivo admitidos en Microsoft Purview

- Uso de puntos de conexión privados para la cuenta de Microsoft Purview

Requisitos previos

Asegúrese de que ha cumplido los siguientes requisitos previos antes de agregar la base de datos de Amazon RDS como orígenes de datos de Microsoft Purview y examinar los datos de RDS.

- Debe ser un origen de datos de Microsoft Purview Administración.

- Necesita una cuenta de Microsoft Purview. Cree una instancia de cuenta de Microsoft Purview, si aún no tiene una.

- Necesita una base de datos PostgreSQL de Amazon RDS o Microsoft SQL, con datos.

Configuración de AWS para permitir que Microsoft Purview se conecte a la VPC de RDS

Microsoft Purview solo admite el examen cuando la base de datos está hospedada en una nube privada virtual (VPC), donde solo se puede acceder a la base de datos RDS desde la misma VPC.

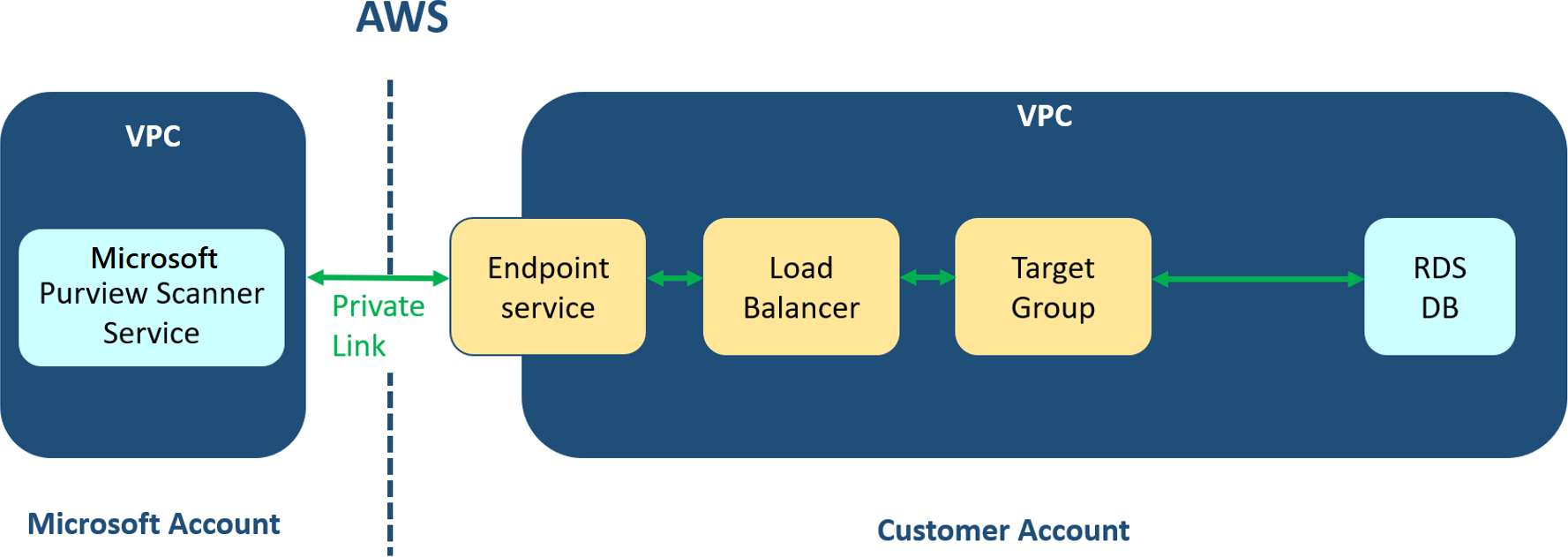

Los conectores de análisis multinube de Azure para el servicio Microsoft Purview se ejecutan en una cuenta de Microsoft independiente en AWS. Para examinar las bases de datos de RDS, la cuenta de Microsoft AWS debe poder acceder a las bases de datos de RDS en la VPC. Para permitir este acceso, deberá configurar AWS PrivateLink entre la VPC de RDS (en la cuenta de cliente) a la VPC donde se ejecutan los conectores de escaneo multinube para Microsoft Purview (en la cuenta de Microsoft).

En el diagrama siguiente se muestran los componentes de la cuenta de cliente y la cuenta de Microsoft. Resaltados en amarillo son los componentes que necesitará crear para habilitar la conectividad de RDS VPC en su cuenta a la VPC donde se ejecutan los conectores de escaneo multinube para Microsoft Purview en la cuenta de Microsoft.

Importante

Los recursos de AWS creados para la red privada de un cliente incurrirán en costos adicionales en la factura de AWS del cliente.

Configuración de AWS PrivateLink mediante una plantilla de CloudFormation

En el procedimiento siguiente se describe cómo usar una plantilla de AWS CloudFormation para configurar AWS PrivateLink, lo que permite a Microsoft Purview conectarse a la VPC de RDS. Este procedimiento se realiza en AWS y está destinado a un administrador de AWS.

Esta plantilla de CloudFormation está disponible para su descarga desde el repositorio de GitHub de Azure y le ayudará a crear un grupo de destino, un equilibrador de carga y un servicio de punto de conexión.

Si tiene varios servidores RDS en la misma VPC, realice este procedimiento una vez y especifique todas las direcciones IP del servidor RDS y los puertos. En este caso, la salida de CloudFormation incluirá puertos diferentes para cada servidor RDS.

Al registrar estos servidores RDS como orígenes de datos en Microsoft Purview, use los puertos incluidos en la salida en lugar de los puertos reales del servidor RDS.

Si tiene servidores RDS en varias VPC, realice este procedimiento para cada una de las VPN.

Sugerencia

También puede realizar este procedimiento manualmente. Para obtener más información, consulte Configuración manual (avanzada) de AWS PrivateLink.

Para preparar la base de datos de RDS con una plantilla de CloudFormation:

Descargue la plantilla de CloudFormation RDSPrivateLink_CloudFormation.yaml necesaria para este procedimiento desde el repositorio de GitHub de Azure:

A la derecha de la página de GitHub vinculada, seleccione Descargar para descargar el archivo ZIP.

Extraiga el archivo .zip en una ubicación local para que pueda acceder al archivo RDSPrivateLink_CloudFormation.yaml .

En el portal de AWS, vaya al servicio CloudFormation . En la parte superior derecha de la página, seleccione Crear pila>con nuevos recursos (estándar).

En la página Requisitos previos: preparar plantilla , seleccione Plantilla lista.

En la sección Especificar plantilla , seleccione Cargar un archivo de plantilla. Seleccione Elegir archivo, vaya al archivo RDSPrivateLink_CloudFormation.yaml que descargó anteriormente y, a continuación, seleccione Siguiente para continuar.

En la sección Nombre de pila, escriba un nombre para la pila. Este nombre se usará, junto con un sufijo agregado automáticamente, para los nombres de recursos creados más adelante en el proceso. Por lo tanto:

- Asegúrese de usar un nombre significativo para la pila.

- Asegúrese de que el nombre de la pila no tenga más de 19 caracteres.

En el área Parámetros , escriba los valores siguientes, utilizando los datos disponibles en la página de la base de datos de RDS en AWS:

Nombre Descripción Puerto de punto de conexión & Escriba la dirección IP resuelta de la dirección URL y el puerto del punto de conexión de RDS. Por ejemplo: 192.168.1.1:5432

- Si se configura un proxy RDS, use la dirección IP del punto de conexión de lectura y escritura del proxy para la base de datos pertinente. Se recomienda usar un proxy RDS al trabajar con Microsoft Purview, ya que la dirección IP es estática.

- Si tiene varios puntos de conexión detrás de la misma VPC, escriba hasta 10 puntos de conexión separados por comas. En este caso, se crea un único equilibrador de carga en la VPC, lo que permite una conexión desde el conector de escaneo multinube de Amazon RDS para Microsoft Purview en AWS a todos los puntos de conexión de RDS de la VPC.Redes Escriba el id. de VPC. VPC IPv4 CIDR Escriba el valor cidr de la VPC. Para encontrar este valor, seleccione el vínculo VPC en la página de la base de datos de RDS. Por ejemplo: 192.168.0.0/16Subredes Seleccione todas las subredes asociadas a la VPC. Seguridad Seleccione el grupo de seguridad de VPC asociado a la base de datos de RDS. Cuando haya terminado, seleccione Siguiente para continuar.

La configuración de las opciones Configurar pila es opcional para este procedimiento.

Defina la configuración según sea necesario para el entorno. Para obtener más información, seleccione los vínculos Más información para acceder a la documentación de AWS. Cuando haya terminado, seleccione Siguiente para continuar.

En la página Revisar , compruebe que los valores seleccionados son correctos para su entorno. Realice los cambios necesarios y, a continuación, seleccione Crear pila cuando haya terminado.

Observe los recursos que se van a crear. Una vez completado, los datos pertinentes para este procedimiento se muestran en las pestañas siguientes:

Eventos: muestra los eventos o actividades realizados por la plantilla de CloudFormation

Recursos: muestra el grupo de destino, el equilibrador de carga y el servicio de punto de conexión recién creados

Salidas: muestra el valor ServiceName y la dirección IP y el puerto de los servidores RDS.

Si tiene varios servidores RDS configurados, se muestra un puerto diferente. En este caso, use el puerto que se muestra aquí en lugar del puerto real del servidor RDS al registrar la base de datos de RDS como origen de datos de Microsoft Purview.

En la pestaña Salidas , copie el valor de clave ServiceName en el Portapapeles.

Usará el valor de la clave ServiceName en el portal de gobernanza de Microsoft Purview al registrar la base de datos RDS como origen de datos de Microsoft Purview. Allí, escriba la clave ServiceName en el campo Conectarse a una red privada a través del servicio de punto de conexión .

Registro de un origen de datos de Amazon RDS

Para agregar el servidor de Amazon RDS como origen de datos de Microsoft Purview:

En Microsoft Purview, vaya a la página Mapa de datos y seleccione El

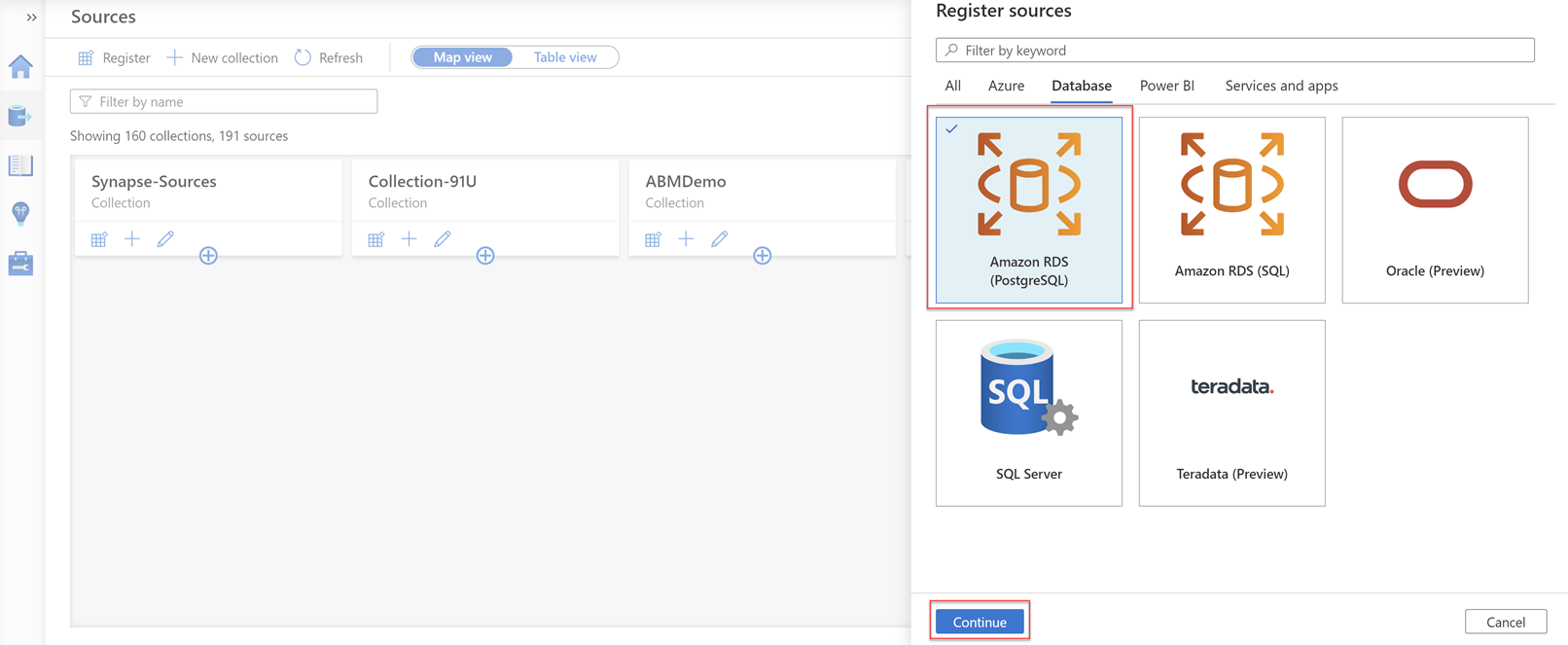

En la página Orígenes, seleccione Registrar. En la página Registrar orígenes que aparece a la derecha, seleccione la pestaña Base de datos y luego Amazon RDS (PostgreSQL) o Amazon RDS (SQL).

Escriba los detalles del origen:

Campo Descripción Name Escriba un nombre significativo para el origen, como AmazonPostgreSql-UpsNombre del servidor Escriba el nombre de la base de datos RDS en la sintaxis siguiente: <instance identifier>.<xxxxxxxxxxxx>.<region>.rds.amazonaws.com

Se recomienda copiar esta dirección URL desde el portal de Amazon RDS y asegurarse de que la dirección URL incluye la región de AWS.Port Escriba el puerto usado para conectarse a la base de datos de RDS:

-Postgresql:5432

- Microsoft SQL:1433

Si ha configurado AWS PrivateLink mediante una plantilla de CloudFormation y tiene varios servidores RDS en la misma VPC, use los puertos enumerados en la pestaña Salidas de CloudFormation en lugar de los puertos de servidor RDS de lectura.Conexión a una red privada a través del servicio de punto de conexión Escriba el valor de clave ServiceName obtenido al final del procedimiento anterior.

Si ha preparado manualmente la base de datos de RDS, use el valor nombre del servicio obtenido al final del paso 5: Creación de un servicio de punto de conexión.Colección (opcional) Seleccione una colección a la que agregar el origen de datos. Para obtener más información, vea Administrar orígenes de datos en Microsoft Purview (versión preliminar). Seleccione Registrar cuando esté listo para continuar.

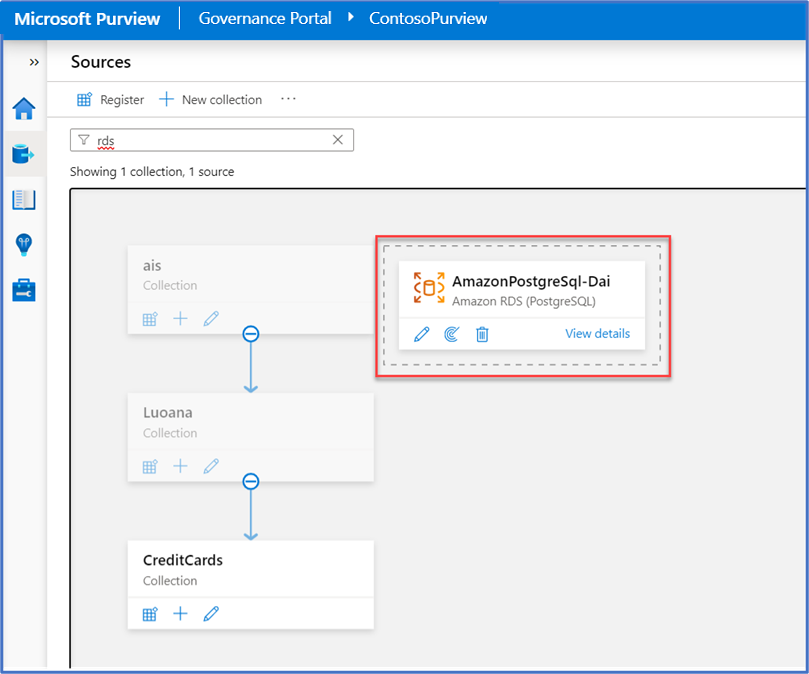

El origen de datos de RDS aparece en la lista o mapa Orígenes. Por ejemplo:

Creación de credenciales de Microsoft Purview para el examen de RDS

Las credenciales admitidas para orígenes de datos de Amazon RDS incluyen solo la autenticación de nombre de usuario y contraseña, con una contraseña almacenada en un secreto de Azure KeyVault.

Creación de un secreto para que las credenciales de RDS se usen en Microsoft Purview

Agregue la contraseña a una instancia de Azure KeyVault como secreto. Para obtener más información, vea Establecer y recuperar un secreto de Key Vault mediante Azure Portal.

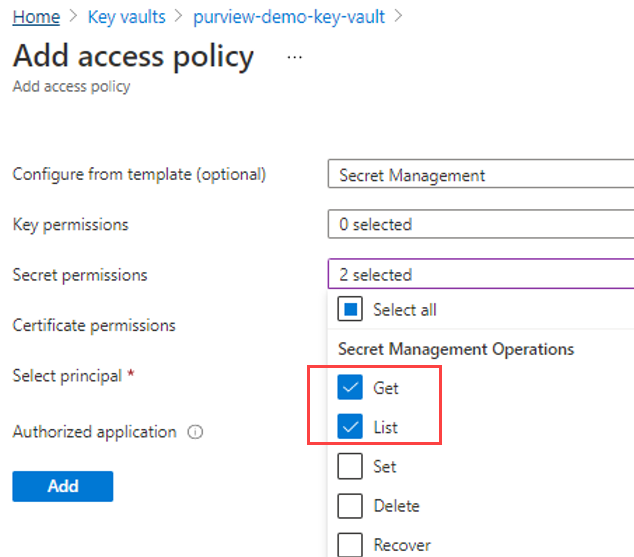

Agregue una directiva de acceso a KeyVault con permisos Get y List . Por ejemplo:

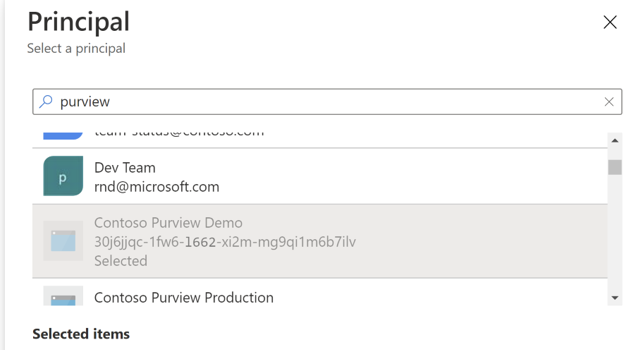

Al definir la entidad de seguridad para la directiva, seleccione la cuenta de Microsoft Purview. Por ejemplo:

Seleccione Guardar para guardar la actualización de la directiva de acceso. Para obtener más información, consulte Asignación de una directiva de acceso de Azure Key Vault.

En Microsoft Purview, agregue una conexión de KeyVault para conectar KeyVault con el secreto de RDS a Microsoft Purview. Para obtener más información, consulte Credenciales para la autenticación de origen en Microsoft Purview.

Creación del objeto de credencial de Microsoft Purview para RDS

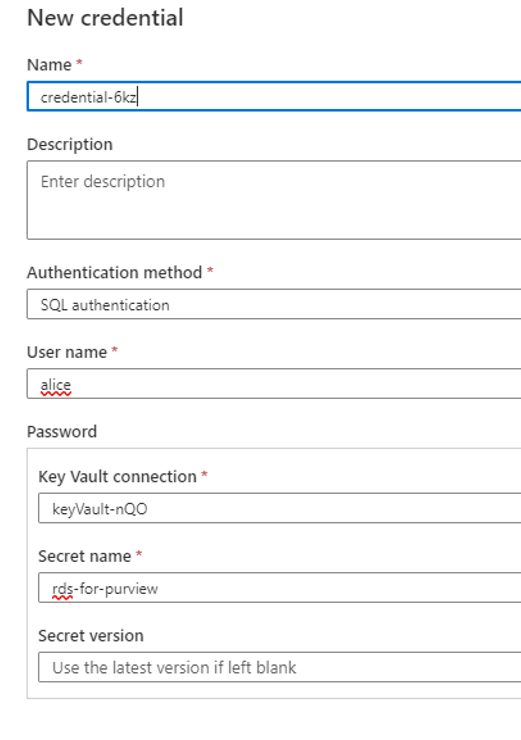

En Microsoft Purview, cree un objeto de credenciales que se usará al examinar la cuenta de Amazon RDS.

En el área Administración de Microsoft Purview, seleccione Seguridad y acceso>Credenciales>nuevas.

Seleccione Autenticación de SQL como método de autenticación. A continuación, escriba los detalles de la Key Vault donde se almacenan las credenciales de RDS, incluidos los nombres del Key Vault y el secreto.

Por ejemplo:

Para obtener más información, consulte Credenciales para la autenticación de origen en Microsoft Purview.

Examen de una base de datos de Amazon RDS

Para configurar un examen de Microsoft Purview para la base de datos de RDS:

En la página Orígenes de Microsoft Purview, seleccione el origen de datos de Amazon RDS que desea examinar.

Seleccione

Nuevo examen para empezar a definir el examen. En el panel que se abre a la derecha, escriba los detalles siguientes y, a continuación, seleccione Continuar.

Nuevo examen para empezar a definir el examen. En el panel que se abre a la derecha, escriba los detalles siguientes y, a continuación, seleccione Continuar.- Nombre: escriba un nombre significativo para el examen.

- Nombre de la base de datos: escriba el nombre de la base de datos que desea examinar. Tendrá que encontrar los nombres disponibles desde fuera de Microsoft Purview y crear un examen independiente para cada base de datos en el servidor RDS registrado.

- Credencial: seleccione la credencial que creó anteriormente para que multinube Scanning Connectors for Microsoft Purview acceda a la base de datos RDS.

En el panel Seleccionar un conjunto de reglas de examen , seleccione el conjunto de reglas de examen que desea usar o cree uno nuevo. Para obtener más información, consulte Creación de un conjunto de reglas de examen.

En el panel Establecer un desencadenador de examen , seleccione si desea ejecutar el examen una vez o en un momento periódico y, a continuación, seleccione Continuar.

En el panel Revisar el examen , revise los detalles y, a continuación, seleccione Guardar y ejecutar o Guardar para ejecutarlo más adelante.

Mientras ejecuta el examen, seleccione Actualizar para supervisar el progreso del examen.

Nota:

Al trabajar con bases de datos PostgreSQL de Amazon RDS, solo se admiten exámenes completos. No se admiten exámenes incrementales, ya que PostgreSQL no tiene un valor de hora de última modificación .

Exploración de los resultados del examen

Una vez completado un examen de Microsoft Purview en las bases de datos de Amazon RDS, explore en profundidad el área Mapa de datos de Microsoft Purview para ver el historial de exámenes. Seleccione un origen de datos para ver sus detalles y, a continuación, seleccione la pestaña Exámenes para ver los exámenes en ejecución o completados actualmente.

Use las otras áreas de Microsoft Purview para obtener detalles sobre el contenido de su patrimonio de datos, incluidas las bases de datos de Amazon RDS:

Explore los datos de RDS en el catálogo. El catálogo de Microsoft Purview muestra una vista unificada en todos los tipos de origen y los resultados de examen de RDS se muestran de forma similar a Azure SQL. Puede examinar el catálogo mediante filtros o examinar los recursos y navegar por la jerarquía. Para obtener más información, consulte:

Vea informes de Información para ver estadísticas de clasificación, etiquetas de confidencialidad, tipos de archivo y más detalles sobre el contenido.

Todos los informes de Microsoft Purview Insight incluyen los resultados de análisis de Amazon RDS, junto con el resto de los resultados de los orígenes de datos de Azure. Cuando sea pertinente, se agrega un tipo de recurso de Amazon RDS a las opciones de filtrado de informes.

Para obtener más información, consulte Descripción de Data Estate Insights en Microsoft Purview.

Vea los datos de RDS en otras características de Microsoft Purview, como las áreas Exámenes y Glosario . Para obtener más información, consulte:

Configuración manual de AWS PrivateLink (avanzado)

En este procedimiento se describen los pasos manuales necesarios para preparar la base de datos de RDS en una VPC para conectarse a Microsoft Purview.

De forma predeterminada, se recomienda usar una plantilla de CloudFormation en su lugar, como se describió anteriormente en este artículo. Para más información, consulte Configuración de AWS PrivateLink mediante una plantilla de CloudFormation.

Paso 1: Recuperar la dirección IP del punto de conexión de Amazon RDS

Busque la dirección IP del punto de conexión de Amazon RDS, hospedada dentro de una Amazon VPC. Usará esta dirección IP más adelante en el proceso al crear el grupo de destino.

Para recuperar la dirección IP del punto de conexión de RDS:

En Amazon RDS, vaya a la base de datos de RDS e identifique la dirección URL del punto de conexión. Se encuentra en Seguridad de conectividad&, como valor del punto de conexión.

Sugerencia

Use el siguiente comando para obtener una lista de las bases de datos del punto de conexión:

aws rds describe-db-instancesUse la dirección URL del punto de conexión para buscar la dirección IP de la base de datos de Amazon RDS. Por ejemplo, use uno de los métodos siguientes:

Ping:

ping <DB-Endpoint>nslookup:

nslookup <Db-Endpoint>Nslookup en línea. Escriba el valor del punto de conexión de la base de datos en el cuadro de búsqueda y seleccione Buscar registros DNS. NSLookup.io muestra la dirección IP en la siguiente pantalla.

Paso 2: Habilitar la conexión RDS desde un equilibrador de carga

Para asegurarse de que la conexión RDS se permitirá desde el equilibrador de carga, cree más adelante en el proceso:

Busque el intervalo IP de VPC.

En Amazon RDS, vaya a la base de datos de RDS. En el área Seguridad de conectividad&, seleccione el vínculo VPC para buscar su intervalo IP (IPv4 CIDR).

En el área Sus VPCs , el intervalo IP se muestra en la columna CIDR IPv4 .

Sugerencia

Para realizar este paso a través de la CLI, use el siguiente comando:

aws ec2 describe-vpcsPara obtener más información, consulte ec2 : Referencia de comandos de la CLI de AWS 1.19.105 (amazon.com).

Cree un grupo de seguridad para este intervalo IP.

Abra la consola de Amazon EC2 en https://console.aws.amazon.com/ec2/ y vaya a Grupos de seguridad.

Seleccione Crear grupo de seguridad y, a continuación, cree el grupo de seguridad, asegurándose de incluir los detalles siguientes:

- Nombre del grupo de seguridad: escriba un nombre significativo

- Descripción: escriba una descripción para el grupo de seguridad.

- VPC: selección de la VPC de la base de datos de RDS

En Reglas de entrada, seleccione Agregar regla y escriba los detalles siguientes:

- Tipo: seleccione TCP personalizado

- Intervalo de puertos: escriba el puerto de la base de datos de RDS.

- Origen: seleccione Personalizado y escriba el intervalo IP de VPC del paso anterior.

Desplácese hasta la parte inferior de la página y seleccione Crear grupo de seguridad.

Asocie el nuevo grupo de seguridad a RDS.

En Amazon RDS, vaya a la base de datos de RDS y seleccione Modificar.

Desplácese hacia abajo hasta la sección Conectividad y, en el campo Grupo de seguridad, agregue el nuevo grupo de seguridad que creó en el paso anterior. A continuación, desplácese hacia abajo hasta la parte inferior de la página y seleccione Continuar.

En la sección Programación de modificaciones , seleccione Aplicar inmediatamente para actualizar el grupo de seguridad inmediatamente.

Seleccione Modificar instancia de base de datos.

Sugerencia

Para realizar este paso a través de la CLI, use los siguientes comandos:

aws ec2 create-security-group--description <value>--group-name <value>[--vpc-id <value>]Para obtener más información, consulte create-security-group: Referencia de comandos de la CLI de AWS 1.19.105 (amazon.com).

aws rds --db-instance-identifier <value> --vpc-security-group-ids <value>Para obtener más información, consulte modify-db-instance — AWS CLI 1.19.105 Command Reference (amazon.com).

Paso 3: Creación de un grupo de destino

Para crear el grupo de destino en AWS:

Abra la consola de Amazon EC2 en https://console.aws.amazon.com/ec2/ y vaya aGrupos de destinode equilibrio de> carga.

Seleccione Crear grupo de destino y cree el grupo de destino, asegurándose de incluir los detalles siguientes:

- Tipo de destino: seleccionar direcciones IP (opcional)

- Protocolo: seleccione TCP

- Puerto: escriba el puerto de base de datos de RDS.

- VPC: escriba la VPC de la base de datos de RDS.

Nota:

Puede encontrar el puerto de base de datos RDS y los valores de VPC en la página de la base de datos de RDS, en Seguridad de conectividad&.

Cuando haya terminado, seleccione Siguiente para continuar.

En la página Registrar destinos , escriba la dirección IP de la base de datos de RDS y, a continuación, seleccione Incluir como pendiente a continuación.

Después de ver el nuevo destino en la tabla Destinos , seleccione Crear grupo de destino en la parte inferior de la página.

Sugerencia

Para realizar este paso a través de la CLI, use el siguiente comando:

aws elbv2 create-target-group --name <tg-name> --protocol <db-protocol> --port <db-port> --target-type ip --vpc-id <db-vpc-id>Para obtener más información, consulte create-target-group: Referencia de comandos de la CLI de AWS 2.2.7 (amazonaws.com).

aws elbv2 register-targets --target-group-arn <tg-arn> --targets Id=<db-ip>,Port=<db-port>Para obtener más información, consulte register-targets: Referencia de comandos de la CLI de AWS 2.2.7 (amazonaws.com).

Paso 4: Creación de un equilibrador de carga

Puede crear un nuevo equilibrador de carga de red para reenviar el tráfico a la dirección IP de RDS o agregar un nuevo agente de escucha a un equilibrador de carga existente.

Para crear un equilibrador de carga de red para reenviar el tráfico a la dirección IP de RDS:

Abra la consola de Amazon EC2 en https://console.aws.amazon.com/ec2/ y vaya a Load Balancing>Load Balancers.

Seleccione Crear Load Balancer>Red Load Balancer y, a continuación, seleccione o escriba los valores siguientes:

Esquema: seleccione Interno

VPC: selección de la VPC de la base de datos de RDS

Asignación: asegúrese de que RDS está definido para todas las regiones de AWS y, a continuación, asegúrese de seleccionar todas esas regiones. Puede encontrar esta información en el valor Availability zone (Zona de disponibilidad) de la página de la base de datos RDS, en la pestaña Seguridad de conectividad&.

Agentes de escucha y enrutamiento:

- Protocolo: seleccione TCP

- Puerto: seleccionar puerto de base de datos de RDS

- Acción predeterminada: seleccione el grupo de destino creado en el paso anterior.

En la parte inferior de la página, seleccione Crear Load Balancer>Ver equilibradores de carga.

Espere unos minutos y actualice la pantalla, hasta que la columna Estado de la nueva Load Balancer esté activa.

Sugerencia

Para realizar este paso a través de la CLI, use los siguientes comandos:

aws elbv2 create-load-balancer --name <lb-name> --type network --scheme internal --subnet-mappings SubnetId=<value>Para obtener más información, consulte create-load-balancer: Referencia de comandos de la CLI de AWS 2.2.7 (amazonaws.com).

aws elbv2 create-listener --load-balancer-arn <lb-arn> --protocol TCP --port 80 --default-actions Type=forward,TargetGroupArn=<tg-arn>Para obtener más información, consulte create-listener — AWS CLI 2.2.7 Command Reference (amazonaws.com).

Para agregar un agente de escucha a un equilibrador de carga existente:

Abra la consola de Amazon EC2 en https://console.aws.amazon.com/ec2/ y vaya a Load Balancing>Load Balancers.

Seleccione los agentes de escucha delequilibrador > de cargaAgregar agente de > escucha.

En la pestaña Agentes de escucha , en el área Protocolo : puerto , seleccione TCP y escriba un nuevo puerto para el agente de escucha.

Sugerencia

Para realizar este paso a través de la CLI, use el siguiente comando: aws elbv2 create-listener --load-balancer-arn <value> --protocol <value> --port <value> --default-actions Type=forward,TargetGroupArn=<target_group_arn>

Para más información, consulte la documentación de AWS.

Paso 5: Creación de un servicio de punto de conexión

Una vez creado el Load Balancer y su estado es Activo, puede crear el servicio de punto de conexión.

Para crear el servicio de punto de conexión:

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/ y vaya a Virtual Private Cloud > Endpoint Services.

Seleccione Crear servicio de punto de conexión y, en la lista desplegable Equilibradores de carga disponibles , seleccione el nuevo equilibrador de carga creado en el paso anterior o el equilibrador de carga en el que ha agregado un nuevo agente de escucha.

En la página Crear servicio de punto de conexión , desactive la selección de la opción Requerir aceptación para el punto de conexión .

En la parte inferior de la página, seleccione Crearcierrede servicio>.

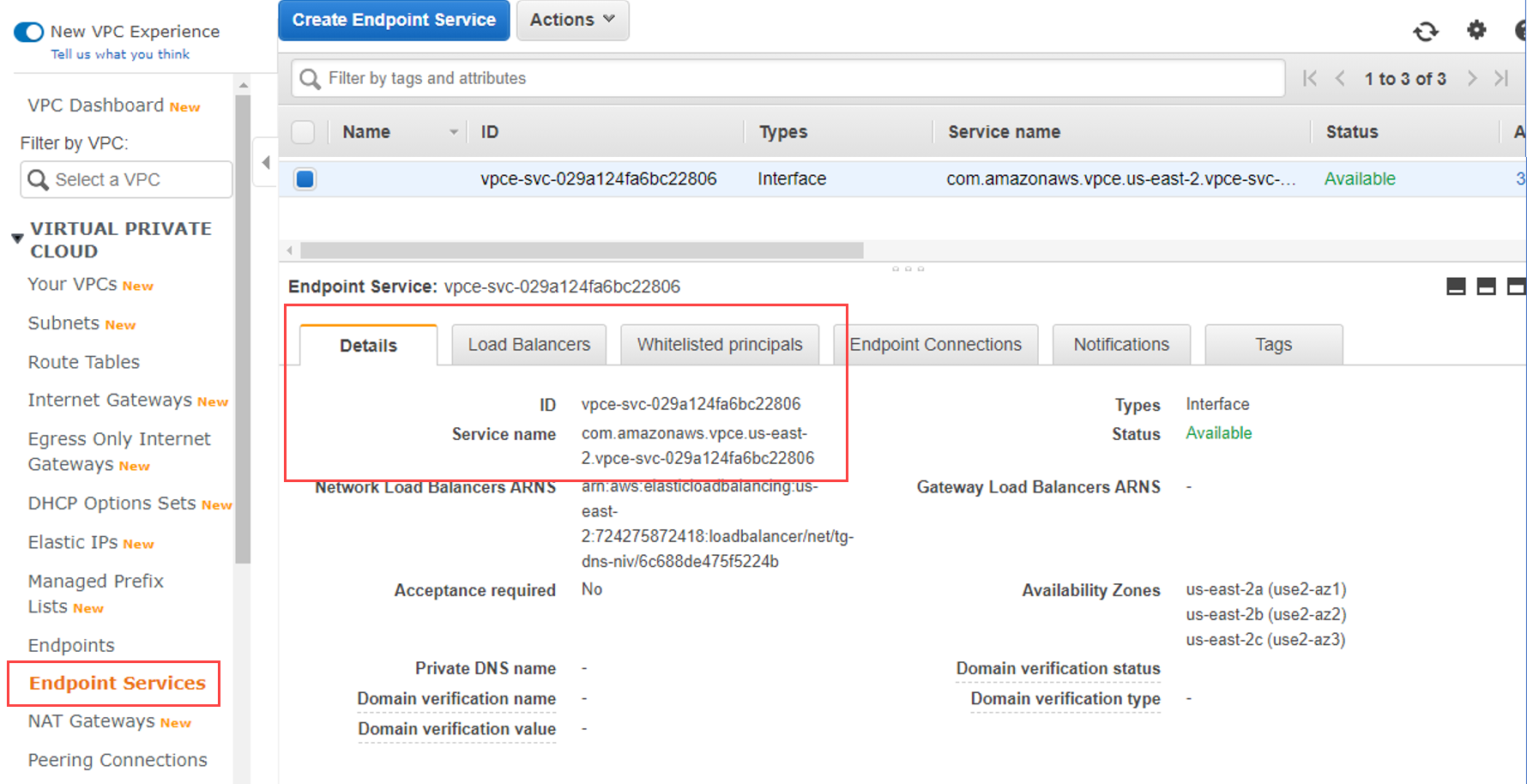

Vuelva a la página Servicios de punto de conexión :

- Seleccione el nuevo servicio de punto de conexión que creó.

- En la pestaña Permitir entidades de seguridad , seleccione Agregar entidades de seguridad.

- En el campo Entidades de seguridad para agregar > ARN , escriba

arn:aws:iam::181328463391:root. - Seleccione Agregar entidades de seguridad.

Nota:

Al agregar una identidad, use un asterisco (*****) para agregar permisos para todas las entidades de seguridad. Esto permite a todas las entidades de seguridad, en todas las cuentas de AWS, crear un punto de conexión para el servicio de punto de conexión. Para más información, consulte la documentación de AWS.

Sugerencia

Para realizar este paso a través de la CLI, use los siguientes comandos:

aws ec2 create-vpc-endpoint-service-configuration --network-load-balancer-arns <lb-arn> --no-acceptance-requiredPara obtener más información, consulte create-vpc-endpoint-service-configuration: Referencia de comandos de la CLI de AWS 2.2.7 (amazonaws.com).

aws ec2 modify-vpc-endpoint-service-permissions --service-id <endpoint-service-id> --add-allowed-principals <purview-scanner-arn>Para obtener más información, consulte modify-vpc-endpoint-service-permissions: Referencia de comandos de la CLI de AWS 2.2.7 (amazonaws.com).

Para copiar el nombre del servicio para usarlo en Microsoft Purview:

Después de crear el servicio de punto de conexión, puede copiar el valor de Nombre del servicio en el portal de gobernanza de Microsoft Purview al registrar la base de datos de RDS como origen de datos de Microsoft Purview.

Busque el nombre del servicio en la pestaña Detalles del servicio de punto de conexión seleccionado.

Sugerencia

Para realizar este paso a través de la CLI, use el siguiente comando: Aws ec2 describe-vpc-endpoint-services

Para obtener más información, consulte describe-vpc-endpoint-services: Referencia de comandos de la CLI de AWS 2.2.7 (amazonaws.com).

Solución de problemas de la conexión de VPC

En esta sección se describen los errores comunes que pueden producirse al configurar la conexión de VPC con Microsoft Purview y cómo solucionarlos y resolverlos.

Nombre del servicio VPC no válido

Si aparece un error de Invalid VPC service name o Invalid endpoint service en Microsoft Purview, siga estos pasos para solucionar problemas:

Asegúrese de que el nombre del servicio VPC es correcto. Por ejemplo:

Asegúrese de que el ARN de Microsoft aparece en las entidades de seguridad permitidas:

arn:aws:iam::181328463391:rootPara obtener más información, vea Paso 5: Crear un servicio de punto de conexión.

Asegúrese de que la base de datos de RDS aparece en una de las regiones admitidas. Para obtener más información, consulte Ámbito de Microsoft Purview para Amazon RDS.

Zona de disponibilidad no válida

Si aparece un error de Invalid Availability Zone en Microsoft Purview, asegúrese de que rds está definido para al menos una de las tres regiones siguientes:

- us-east-1a

- us-east-1b

- us-east-1c

Para más información, consulte la documentación de AWS.

Errores de RDS

Los siguientes errores pueden aparecer en Microsoft Purview:

Unknown database. En este caso, la base de datos definida no existe. Compruebe que el nombre de la base de datos configurado es correcto.Failed to login to the Sql data source. The given auth credential does not have permission on the target database.En este caso, el nombre de usuario y la contraseña son incorrectos. Compruebe sus credenciales y actualícelas según sea necesario.

Siguientes pasos

Obtenga más información sobre los informes de Microsoft Purview Insight: