Brána vzdálené plochy Azure Multi-Factor Authentication Server pomocí protokolu RADIUS

Brána vzdálené plochy (RD) často používá k ověřování uživatelů místní službu NPS (Network Policy Services). Tento článek popisuje směrování požadavků protokolu RADIUS ze služby Brána vzdálené plochy (prostřednictvím místního serveru NPS) na Multi-Factor Authentication Server. Kombinace Azure MFA a služby Brána VP znamená, že při provádění silného ověřování můžou uživatelé ke svým pracovním prostředím přistupovat odkudkoli.

Vzhledem k tomu, že ověřování systému Windows pro terminálové služby není podporováno pro Server 2012 R2, použijte pro integraci s MFA Serverem službu Brána VP a protokol RADIUS.

Nainstalujte Multi-Factor Authentication Server na samostatném serveru, který bude směrovat požadavky protokolu RADIUS přes proxy server zpět na server NPS na serveru služby Brána vzdálené plochy. Když NPS ověří uživatelské jméno a heslo, vrátí odpověď Multi-Factor Authentication Serveru. Potom MFA Server provádí druhý faktor ověřování a vrátí výsledek bráně.

Důležité

V září 2022 oznámil Microsoft vyřazení Azure Multi-Factor Authentication Serveru. Od 30. září 2024 už nasazení serveru Azure Multi-Factor Authentication nebudou obsluhovat požadavky vícefaktorového ověřování (MFA), což může způsobit selhání ověřování pro vaši organizaci. Aby se zajistilo nepřerušované ověřování a aby zůstaly v podporovaném stavu, organizace by měly migrovat ověřovací data uživatelů do cloudové služby Azure MFA pomocí nejnovějšího nástroje pro migraci, který je součástí nejnovější aktualizace Azure MFA Serveru. Další informace najdete v tématu Migrace serverů Azure MFA.

Pokud chcete začít s cloudovým vícefaktorovým ověřováním, přečtěte si kurz : Zabezpečení událostí přihlašování uživatelů pomocí služby Azure Multi-Factor Authentication.

Pokud používáte cloudové vícefaktorové ověřování, podívejte se, jak integrovat s ověřováním RADIUS pro Azure Multi-Factor Authentication.

Požadavky

- Azure MFA Server připojený k doméně. Pokud jej ještě nemáte nainstalovaný, postupujte podle pokynů v tématu Začínáme s Azure Multi-Factor Authentication Serverem.

- Existující nakonfigurovaný server NPS.

- Brána vzdálené plochy, která provádí ověřování pomocí serveru NPS.

Poznámka:

Tento článek by se měl používat jenom s nasazeními MFA Serveru, nikoli s Azure MFA (cloudovým).

Konfigurace služby Brána vzdálené plochy

Nakonfigurujte službu Brána VP na odesílání ověřování RADIUS na Azure Multi-Factor Authentication Server.

- V okně Správce brány VP klikněte pravým tlačítkem na název serveru a vyberte Vlastnosti.

- Přejděte na kartu Úložiště zásad CAP ke Vzdálené ploše a vyberte Centrální server NPS.

- Přidejte jeden nebo více Azure Multi-Factor Authentication Serverů jako servery RADIUS tak, že pro každý server zadáte název nebo IP adresu.

- Vytvořte pro každý server sdílený tajný klíč.

Konfigurace NPS

Brána VP používá server NPS k odeslání požadavku protokolu RADIUS do Azure Multi-Factor Authentication. Server NPS nakonfigurujete tak, že nejprve změníte nastavení časového limitu, abyste zabránili vypršení časového limitu služby Brána VP před dokončením dvoustupňového ověření. Potom server NPS aktualizujete pro příjem ověření protokolu RADIUS z MFA Serveru. Ke konfiguraci serveru NPS použijte následující postup:

Změna zásad vypršení časového limitu

- Na serveru NPS otevřete nabídku Klienti a server RADIUS v levém sloupci a vyberte Skupiny vzdálených serverů RADIUS.

- Vyberte TS GATEWAY SERVER GROUP.

- Přejděte na kartu Vyrovnávání zatížení.

- Změňte Počet sekund bez odpovědi, než je žádost považována za zrušenou a Počet sekund mezi požadavky, když je server identifikován jako nedostupný na 30–60 sekund. (Pokud zjistíte, že na serveru stále dochází k vypršení časového limitu během ověřování, můžete se vrátit a zvýšit počet sekund.)

- Přejděte na kartu Ověřování/účet a zkontrolujte, že zadané porty protokolu RADIUS odpovídají portům, na kterých naslouchá Multi-Factor Authentication Server.

Příprava serveru NPS na příjem ověření z MFA Serveru

- V části Klienti a servery RADIUS v levém sloupci klikněte pravým tlačítkem na Klienti RADIUS a vyberte Nový.

- Přidejte server Azure Multi-Factor Authentication jako klienta protokolu RADIUS. Zvolte popisný název a určete sdílený tajný klíč.

- Otevřete nabídku Zásady v levém sloupci a vyberte Zásady vyžádání nového připojení. Měli byste vidět zásadu TS GATEWAY AUTHORIZATION POLICY, která byla vytvořena při konfiguraci služby Brána VP. Tato zásada předá požadavky protokolu RADIUS serveru Multi-Factor Authentication.

- Klikněte pravým tlačítkem na TS GATEWAY AUTHORIZATION POLICY a vyberte Duplikovat zásadu.

- Otevřete novou zásadu a přejděte na kartu Podmínky.

- Přidejte podmínku, která odpovídá popisnému názvu klienta s popisným názvem nastaveným v kroku 2 pro klienta RADIUS Azure Multi-Factor Authentication Serveru.

- Přejděte na kartu Nastavení a vyberte Ověřování.

- Změňte poskytovatele ověřování na Ověřit požadavky tímto serverem. Tato zásada zajistí, že při přijetí požadavku protokolu RADIUS serverem NPS z Azure MFA Serveru dojde k místnímu ověření místo odesílání požadavku protokolu RADIUS zpět na Azure Multi-Factor Authentication Server, což by vytvořilo smyčku.

- Chcete-li zabránit vzniku smyčky, ujistěte se, že v podokně Zásady vyžádání nového připojení je nová zásada v pořadí NAD původní zásadou.

Konfigurace Azure Multi-Factor Authentication

Server Azure Multi-Factor Authentication je nakonfigurován jako proxy server protokolu RADIUS mezi Bránou VP a serverem NPS. Musí být nainstalován na serveru připojeném k doméně, který je oddělený od serveru Brána VP. Pomocí následujícího postupu nakonfigurujte server Azure Multi-Factor Authentication.

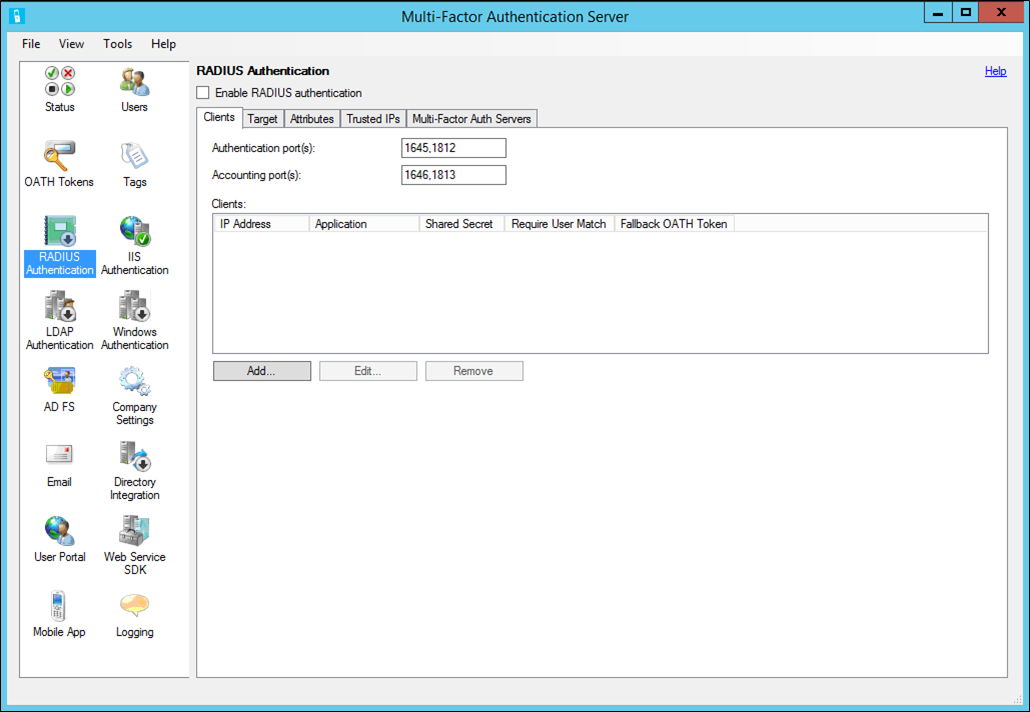

- Otevřete Azure Multi-Factor Authentication Server a vyberte ikonu ověření RADIUS.

- Zaškrtněte políčko Povolit ověřování pomocí protokolu RADIUS.

- Na kartě Klienti ověřte, že se porty shodují s tím, co je nakonfigurováno na serveru NPS, a potom vyberte Přidat.

- Přidejte IP adresu serveru služby Brána VP, název aplikace (volitelné) a sdílený tajný klíč. Sdílený tajný klíč musí být stejný jak na Azure Multi-Factor Authentication Serveru, tak i ve službě Brána VP.

- Přejděte na kartu Cíl a vyberte přepínač Server(y) RADIUS.

- Vyberte Přidat a zadejte IP adresu, sdílený tajný klíč a porty serveru NPS. Pokud nepoužíváte centrální server NPS, klient RADIUS a cíl RADIUS budou stejné. Sdílený tajný klíč musí odpovídat jednomu nastavení v oddílu klienta protokolu RADIUS serveru NPS.

Další kroky

Integrace Azure MFA a webových aplikací IIS

Získání odpovědí v části Nejčastější dotazy k Azure Multi-Factor Authentication