Vytváření zásad podmíněného přístupu

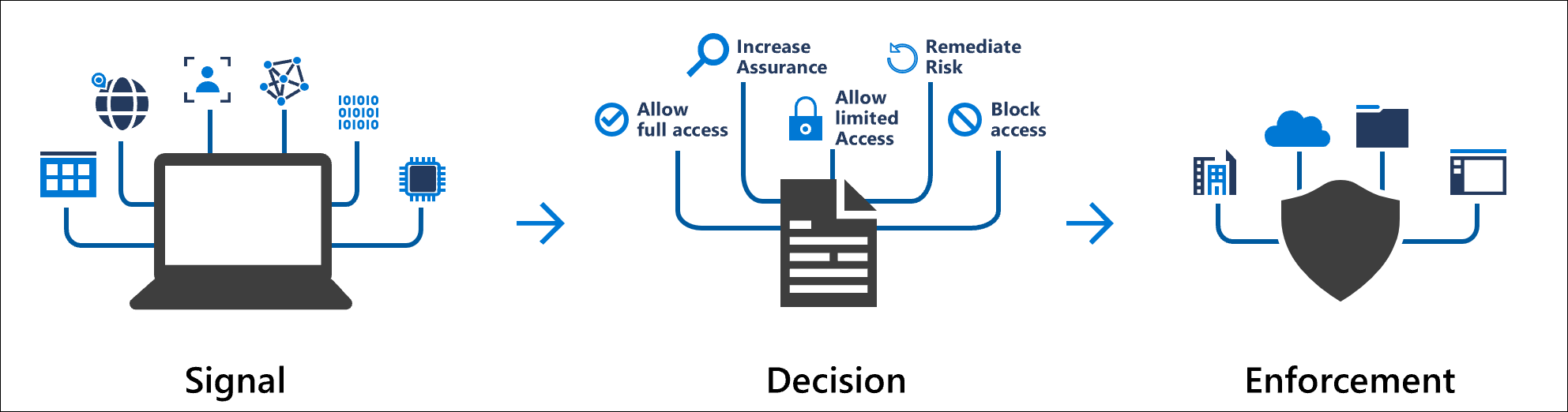

Jak je vysvětleno v článku Co je podmíněný přístup, zásady podmíněného přístupu jsou příkazem if-then, přiřazení a řízení přístupu. Zásady podmíněného přístupu spojují signály, k rozhodování a vynucování zásad organizace.

Jak organizace tyto zásady vytváří? Co je potřeba? Jak se používají?

Na jednotlivé uživatele se může kdykoli použít několik zásad podmíněného přístupu. V takovém případě musí být splněny všechny platné zásady. Pokud například jedna zásada vyžaduje vícefaktorové ověřování a jiná vyžaduje vyhovující zařízení, musíte dokončit vícefaktorové ověřování a použít zařízení vyhovující předpisům. Logicky jsou všechna přiřazení AND. Pokud jste nakonfigurovali více než jedno přiřazení, musí být všechna přiřazení splněná, aby se aktivovaly zásady.

Pokud je vybrána zásada, ve které je vybrána možnost Vyžadovat jeden z vybraných ovládacích prvků, zobrazí se výzva v definovaném pořadí, jakmile budou splněny požadavky na zásady, je udělen přístup.

Všechny zásady se vynucují ve dvou fázích:

- Fáze 1: Shromáždění podrobností o relaci

- Shromážděte podrobnosti o relaci, jako je síťové umístění a identita zařízení, která bude nezbytná pro vyhodnocení zásad.

- Fáze 1 vyhodnocení zásad probíhá pro povolené zásady a zásady v režimu jen pro sestavy.

- Fáze 2: Vynucení

- Pomocí podrobností o relaci shromážděných ve fázi 1 identifikujte všechny požadavky, které nebyly splněny.

- Pokud je zásada nakonfigurovaná tak, aby blokovala přístup, s kontrolou udělení blokování se vynucování zastaví a uživatel se zablokuje.

- Uživateli se zobrazí výzva k dokončení dalších požadavků na řízení, které nebyly splněny během fáze 1 v následujícím pořadí, dokud zásady nebudou splněny:

- Po splnění všech ovládacích prvků udělení použijte ovládací prvky relace (vynucené aplikace, Microsoft Defender for Cloud Apps a životnost tokenu).

- Fáze 2 vyhodnocení zásad probíhá pro všechny povolené zásady.

Přiřazení

Část přiřazení řídí, kdo, co a kde zásady podmíněného přístupu.

Uživatelé a skupiny

Uživatelé a skupiny přiřazují osoby, které zásady budou zahrnovat nebo vyloučit. Toto přiřazení může zahrnovat všechny uživatele, konkrétní skupiny uživatelů, role adresáře nebo externí uživatele typu host.

Cloudové aplikace nebo akce

Cloudové aplikace nebo akce můžou zahrnovat nebo vyloučit cloudové aplikace, akce uživatelů nebo kontexty ověřování, které budou podléhat zásadám.

Podmínky

Zásada může obsahovat více podmínek.

Riziko přihlášení

Pro organizace se službou Microsoft Entra ID Protection můžou detekce rizik vygenerovaná vygenerovat vliv na vaše zásady podmíněného přístupu.

Platformy zařízení

Organizace s několika platformami operačního systému zařízení můžou chtít vynutit konkrétní zásady na různých platformách.

Informace používané k výpočtu platformy zařízení pocházejí z neověřených zdrojů, jako jsou řetězce uživatelského agenta, které je možné změnit.

Umístění

Umístění připojují IP adresy, zeměpisné oblasti a síť kompatibilní s globálním zabezpečeným přístupem k rozhodování o zásadách podmíněného přístupu. Správa istrátory se můžou rozhodnout definovat umístění a označit některé jako důvěryhodné, například pro primární síťová umístění organizace.

Klientské aplikace

Software, který uživatel používá pro přístup ke cloudové aplikaci. Například Prohlížeč a Mobilní aplikace a desktopoví klienti. Ve výchozím nastavení se všechny nově vytvořené zásady podmíněného přístupu použijí pro všechny typy klientských aplikací, i když není nakonfigurovaná podmínka klientských aplikací.

Chování podmínky klientských aplikací bylo aktualizováno v srpnu 2020. Pokud máte existující zásady podmíněného přístupu, zůstanou beze změny. Pokud ale vyberete existující zásadu, přepínač konfigurace byl odebrán a klientské aplikace, na které se zásada vztahuje, jsou vybrány.

Filtrování zařízení

Tento ovládací prvek umožňuje cílení na konkrétní zařízení na základě jejich atributů v zásadách.

Ovládací prvky přístupu

Část zásad podmíněného přístupu řídí, jak se zásady vynucuje.

Grant

Udělení poskytuje správcům způsob vynucování zásad, kde můžou blokovat nebo udělit přístup.

Blokování přístupu

Zablokuje přístup jenom proto, že zablokuje přístup pod zadanými přiřazeními. Řízení bloků je výkonné a mělo by být řízeno příslušnými znalostmi.

Udělení přístupu

Řízení udělení může aktivovat vynucení jednoho nebo více ovládacích prvků.

- Vyžadovat vícefaktorové ověřování

- Vyžadovat, aby zařízení bylo označené jako vyhovující (Intune)

- Vyžadování zařízení připojeného k hybridnímu připojení Microsoft Entra

- Vyžadovat schválenou klientskou aplikaci

- Vyžadování zásad ochrany aplikací

- Vyžadovat změnu hesla

- Vyžadování podmínek použití

Správa istrátory se můžou rozhodnout, že budou vyžadovat jeden z předchozích ovládacích prvků nebo všechny vybrané ovládací prvky pomocí následujících možností. Výchozí hodnota pro více ovládacích prvků je vyžadovat vše.

- Vyžadovat všechny vybrané ovládací prvky (ovládací prvek a ovládací prvek)

- Vyžadovat jeden z vybraných ovládacích prvků (ovládací prvek nebo ovládací prvek)

Přednáška

Ovládací prvky relací můžou prostředí omezit.

- Použití omezení vynucených aplikací

- V současné době funguje jenom s Exchangem Online a SharePointem Online.

- Předá informace o zařízení, aby bylo možné řídit možnosti udělení úplného nebo omezeného přístupu.

- Použití řízení podmíněného přístupu k aplikacím

- Používá signály z Programu Microsoft Defender for Cloud Apps k tomu, aby dělal například:

- Blokovat stahování, vyjmutí, kopírování a tisk citlivých dokumentů

- Monitorujte rizikové chování relace.

- Vyžadovat popisky citlivých souborů.

- Používá signály z Programu Microsoft Defender for Cloud Apps k tomu, aby dělal například:

- Frekvence přihlášení

- Možnost změnit výchozí frekvenci přihlášení pro moderní ověřování

- Relace trvalého prohlížeče

- Umožňuje uživatelům zůstat přihlášení po zavření a opětovném otevření okna prohlížeče.

- Přizpůsobení nepřetržitého vyhodnocování přístupu

- Zákaz výchozích hodnot odolnosti

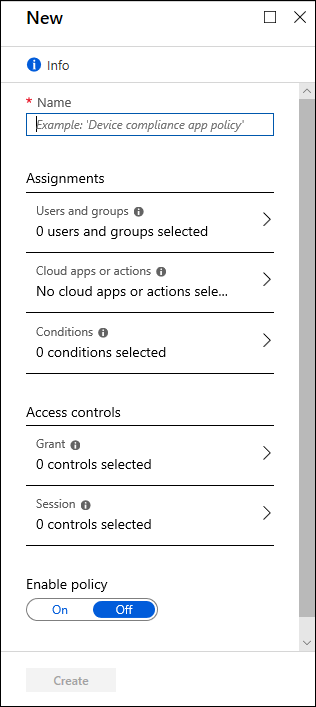

Jednoduché zásady

Zásady podmíněného přístupu musí obsahovat minimálně následující zásady, které se mají vynutit:

- Název zásady.

- Přiřazení

- Uživatelé nebo skupiny , na které se zásady použijí.

- Cloudové aplikace nebo akce , na které se zásady použijí.

- Ovládací prvky přístupu

- Udělení nebo blokování ovládacích prvků

Článek Běžné zásady podmíněného přístupu zahrnují některé zásady, které by podle nás byly pro většinu organizací užitečné.

Další kroky

Vytvoření zásad podmíněného přístupu

Pomocí režimu jen pro podmíněný přístup můžete určit výsledky nových rozhodnutí o zásadách.

Plánování cloudového nasazení vícefaktorového ověřování Microsoft Entra