Povolení poznámek žádostí o přijetí změn v GitHubu a Azure DevOps

Zabezpečení DevOps zveřejňuje závěry zabezpečení jako poznámky v žádostech o přijetí změn. Operátory zabezpečení můžou v Programu Microsoft Defender for Cloud povolit poznámky k žádostem o přijetí změn. Všechny vystavené problémy můžou vývojáři napravit. Tento proces může předcházet potenciálním ohrožením zabezpečení a chybným konfiguracím před vstupem do produkční fáze a opravit je. Zabezpečení DevOps označuje ohrožení zabezpečení v rámci rozdílů zavedených během žádosti o přijetí změn, nikoli všech ohrožení zabezpečení zjištěných v celém souboru. Vývojáři můžou vidět poznámky ve svých systémech správy zdrojového kódu a operátoři zabezpečení můžou vidět všechna nevyřešená zjištění v programu Microsoft Defender for Cloud.

Pomocí Microsoft Defenderu pro cloud můžete v Azure DevOps nakonfigurovat poznámky k žádostem o přijetí změn. Poznámky k žádosti o přijetí změn můžete získat na GitHubu, pokud jste zákazníkem GitHub Advanced Security.

Co jsou poznámky k žádostem o přijetí změn

Poznámky žádosti o přijetí změn jsou komentáře, které se přidají do žádosti o přijetí změn v GitHubu nebo Azure DevOps. Tyto poznámky poskytují zpětnou vazbu ke změnám kódu provedeným a identifikovaly problémy se zabezpečením v žádosti o přijetí změn a pomáhají revidujícím pochopit provedené změny.

Poznámky může přidat uživatel s přístupem k úložišti a dá se použít k návrhu změn, kladení otázek nebo poskytnutí zpětné vazby k kódu. Poznámky lze také použít ke sledování problémů a chyb, které je potřeba opravit před sloučením kódu do hlavní větve. Zabezpečení DevOps v defenderu pro cloud používá poznámky k zobrazení zjištění zabezpečení.

Požadavky

Pro GitHub:

- Účet Azure. Pokud ještě nemáte účet Azure, můžete si ještě dnes vytvořit bezplatný účet Azure.

- Buďte zákazníkem GitHub Advanced Security .

- Připojení úložiště GitHubu do Microsoft Defenderu pro cloud.

- Nakonfigurujte akci GitHubu Microsoft Security DevOps.

Pro Azure DevOps:

- Účet Azure. Pokud ještě nemáte účet Azure, můžete si ještě dnes vytvořit bezplatný účet Azure.

- Mít přístup k zápisu (vlastník nebo přispěvatel) k předplatnému Azure.

- Připojení úložiště Azure DevOps do Microsoft Defenderu pro cloud.

- Nakonfigurujte rozšíření Microsoft Security DevOps Azure DevOps.

Povolení poznámek žádostí o přijetí změn na GitHubu

Povolením poznámek žádostí o přijetí změn na GitHubu můžou vývojáři při vytváření žádosti o přijetí změn přímo do hlavní větve zobrazit problémy se zabezpečením.

Povolení poznámek žádostí o přijetí změn na GitHubu:

Přejděte na GitHub a přihlaste se.

Vyberte úložiště, které jste nasadili do programu Defender for Cloud.

Přejděte na

Your repository's home page>.github/workflows.Vyberte msdevopssec.yml, která byla vytvořena v požadavcích.

Vyberte upravit.

Vyhledejte a aktualizujte oddíl triggeru tak, aby zahrnoval:

# Triggers the workflow on push or pull request events but only for the main branch pull_request: branches: ["main"]Můžete si také prohlédnout ukázkové úložiště.

(Volitelné) Větve, na kterých chcete větve spustit, můžete vybrat tak, že zadáte větve pod oddílem triggeru. Pokud chcete zahrnout všechny větve, odeberte řádky se seznamem větví.

Vyberte Start commit (Spustit zápis).

Vyberte Potvrdit změny.

Všechny problémy zjištěné skenerem se dají zobrazit v části Soubory změněné v žádosti o přijetí změn.

- Používá se v testech – Výstraha není v produkčním kódu.

Povolení poznámek žádostí o přijetí změn v Azure DevOps

Povolením poznámek žádostí o přijetí změn v Azure DevOps získáte vývojářům možnost zobrazit problémy se zabezpečením při vytváření žádostí o přijetí změn přímo do hlavní větve.

Povolení zásad ověřování sestavení pro sestavení CI

Než budete moct povolit poznámky k žádostem o přijetí změn, musí mít vaše hlavní větev povolené zásady ověření sestavení pro sestavení CI.

Povolení zásad ověřování sestavení pro sestavení CI:

Přihlaste se k projektu Azure DevOps.

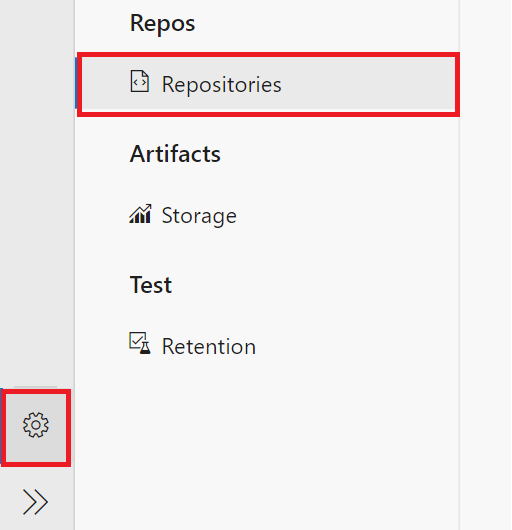

Přejděte do úložišť nastavení>projectu.

Výběrem úložiště povolte žádosti o přijetí změn.

Vyberte Zásady.

Přejděte do hlavní větve zásady>větve.

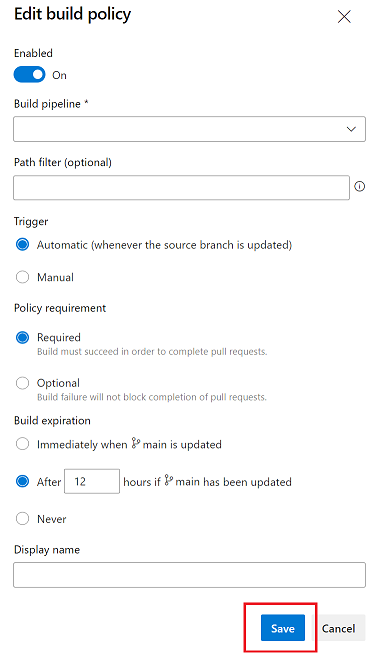

Vyhledejte část Ověření sestavení.

Ujistěte se, že je ověření sestavení pro vaše úložiště přepnulo na Zapnuto.

Zvolte Uložit.

Po dokončení těchto kroků můžete vybrat kanál buildu, který jste vytvořili dříve, a přizpůsobit jeho nastavení tak, aby vyhovovala vašim potřebám.

Povolení poznámek žádostí o přijetí změn

Povolení poznámek žádostí o přijetí změn v Azure DevOps:

Přihlaste se k portálu Azure.

Přejděte do programu Defender for Cloud>DevOps Security.

Výběrem všech relevantních úložišť povolíte poznámky k žádostem o přijetí změn.

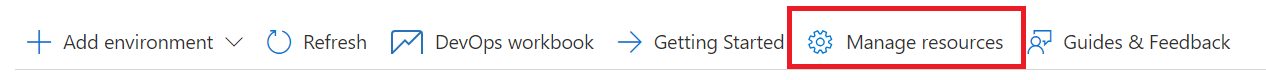

Vyberte Spravovat prostředky.

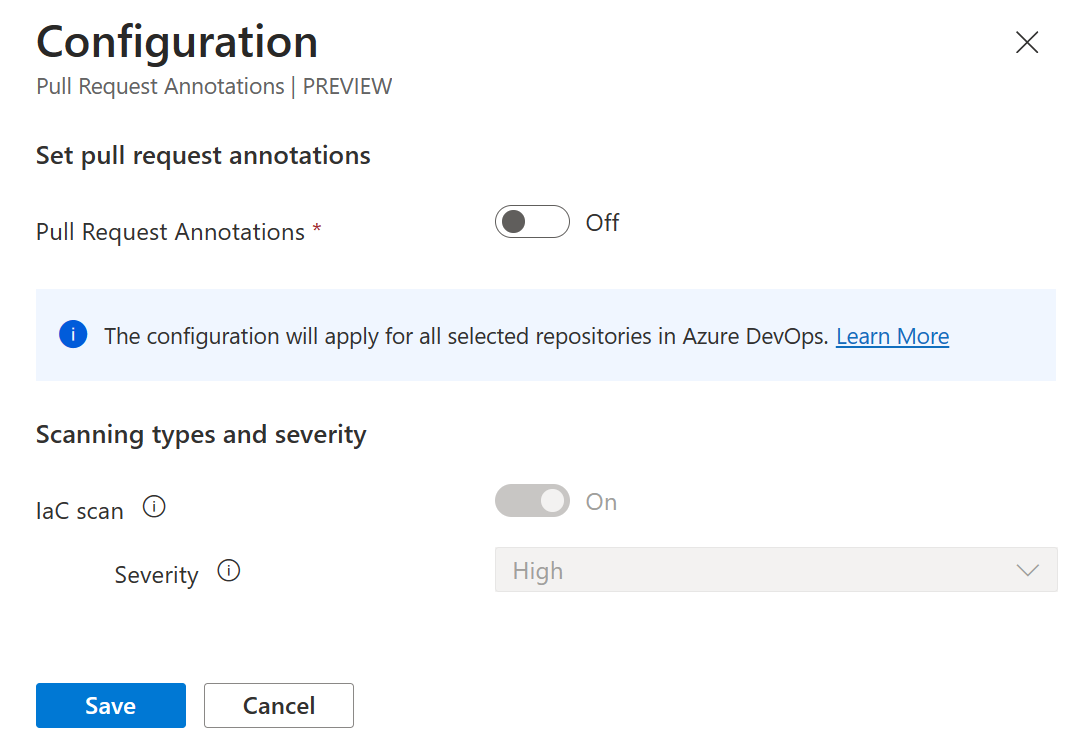

Přepněte poznámky žádosti o přijetí změn na Zapnuto.

(Volitelné) V rozevírací nabídce vyberte kategorii.

Poznámka:

Aktuálně se podporují pouze chybné konfigurace infrastruktury jako kódu (ARM, Bicep, Terraform, CloudFormation, Dockerfiles, Charty Helm a další).

(Volitelné) V rozevírací nabídce vyberte úroveň závažnosti.

Zvolte Uložit.

Všechny poznámky na vašich žádostech o přijetí změn se odteď zobrazí na základě vašich konfigurací.

Povolení poznámek žádostí o přijetí změn pro moje projekty a organizace v Azure DevOps:

Můžete to udělat programově voláním rozhraní UPDATE Azure DevOps Resource API zveřejněného Microsoftem. Poskytovatel prostředků zabezpečení

Informace o rozhraní API:

Metoda HTTP: ADRESY URL PATCH:

- Aktualizace projektu Azure DevOps:

https://management.azure.com/subscriptions/<subId>/resourcegroups/<resourceGroupName>/providers/Microsoft.Security/securityConnectors/<connectorName>/devops/default/azureDevOpsOrgs/<adoOrgName>/projects/<adoProjectName>?api-version=2023-09-01-preview - Aktualizace organizace Azure DevOps]:

https://management.azure.com/subscriptions/<subId>/resourcegroups/<resourceGroupName>/providers/Microsoft.Security/securityConnectors/<connectorName>/devops/default/azureDevOpsOrgs/<adoOrgName>?api-version=2023-09-01-preview

Text požadavku:

{

"properties": {

"actionableRemediation": {

"state": <ActionableRemediationState>,

"categoryConfigurations":[

{"category": <Category>,"minimumSeverityLevel": <Severity>}

]

}

}

}

Parametry / Dostupné možnosti

<ActionableRemediationState>Popis: Stav možností konfigurace poznámek k žádosti o přijetí změn: Povoleno | Zakázán

<Category>Popis: Kategorie zjištění, která budou opatřena poznámkami k žádostem o přijetí změn.

Možnosti: IaC | Kód | Artefakty | Závislosti | Poznámka ke kontejnerům: V současné době se podporuje pouze IaC.

<Severity>Popis: Minimální závažnost hledání, která se bude při vytváření poznámek k žádosti o přijetí změn brát v úvahu.

Možnosti: Vysoká | Střední | Nízké

Příklad povolení poznámek k žádostem o přijetí změn organizace Azure DevOps pro kategorii IaC s minimální závažností medium pomocí nástroje az cli

Aktualizovat organizaci:

az --method patch --uri https://management.azure.com/subscriptions/4383331f-878a-426f-822d-530fb00e440e/resourcegroups/myrg/providers/Microsoft.Security/securityConnectors/myconnector/devops/default/azureDevOpsOrgs/testOrg?api-version=2023-09-01-preview --body "{'properties':{'actionableRemediation':{'state':'Enabled','categoryConfigurations':[{'category':'IaC','minimumSeverityLevel':'Medium'}]}}}

Příklad povolení poznámek k žádostem o přijetí změn projektu Azure DevOps pro kategorii IaC s minimální závažností vysoké pomocí nástroje az cli

Aktualizovat projekt:

az --method patch --uri https://management.azure.com/subscriptions/4383331f-878a-426f-822d-530fb00e440e/resourcegroups/myrg/providers/Microsoft.Security/securityConnectors/myconnector/devops/default/azureDevOpsOrgs/testOrg/projects/testProject?api-version=2023-09-01-preview --body "{'properties':{'actionableRemediation':{'state':'Enabled','categoryConfigurations':[{'category':'IaC','minimumSeverityLevel':'High'}]}}}"

Další informace

- Přečtěte si další informace o zabezpečení DevOps.

- Přečtěte si další informace o zabezpečení DevOps v infrastruktuře jako kódu.

Další kroky

Teď se dozvíte víc o zabezpečení DevOps.