Řešení falešně pozitivních/negativních výsledků v programu Microsoft Defender for Endpoint

Platí pro:

- Defender for Endpoint – plán 1

- Defender for Endpoint Plan 2

- Antivirová ochrana v Microsoft Defenderu

Platformy

- Windows

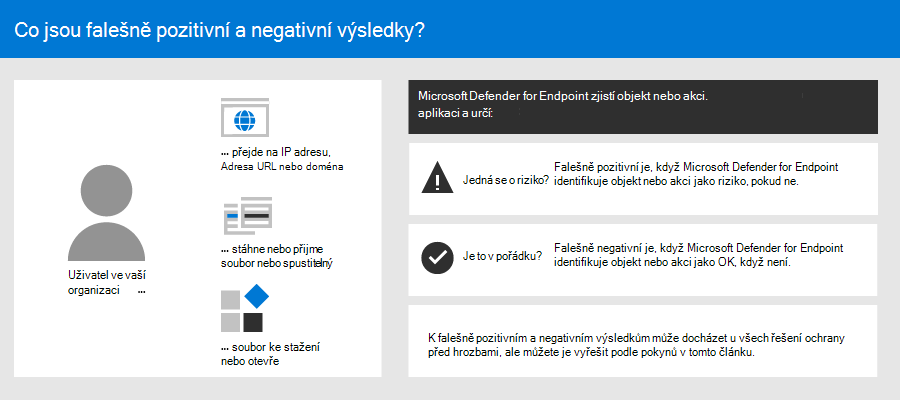

V řešeních ochrany koncových bodů je falešně pozitivní entita, například soubor nebo proces, který byl zjištěn a identifikován jako škodlivý, i když entita ve skutečnosti není hrozbou. Falešně negativní je entita, která nebyla zjištěna jako hrozba, i když je ve skutečnosti škodlivá. Falešně pozitivní nebo negativní výsledky se můžou objevit u jakéhokoli řešení ochrany před hrozbami, včetně Defenderu for Endpoint.

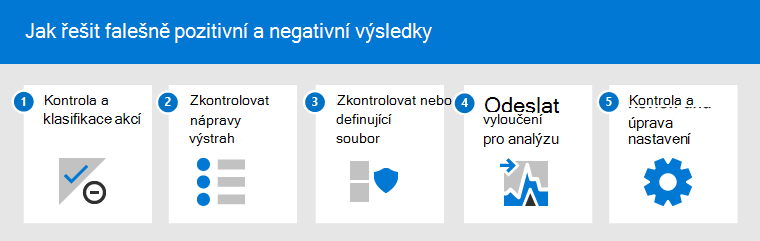

Naštěstí je možné provést kroky k řešení a omezení těchto typů problémů. Pokud u Defenderu for Endpoint dochází k falešně pozitivním nebo negativním výsledkům, vaše operace zabezpečení můžou podniknout kroky k jejich řešení pomocí následujícího procesu:

- Kontrola a klasifikace upozornění

- Kontrola provedených nápravných akcí

- Kontrola a definování vyloučení

- Odeslání entity k analýze

- Kontrola a úprava nastavení ochrany před hrozbami

Pokud máte problémy s falešně pozitivními nebo negativními výsledky i po provedení úkolů popsaných v tomto článku, můžete získat pomoc. Podívejte se na článek Stále potřebujete pomoct?

Poznámka

Tento článek je určený jako pokyny pro operátory zabezpečení a správce zabezpečení, kteří používají Defender for Endpoint.

Část 1: Kontrola a klasifikace výstrah

Pokud se zobrazí výstraha , která vznikla, protože se něco zjistilo jako škodlivé nebo podezřelé a nemělo by to být, můžete upozornění pro tuto entitu potlačit. Můžete také potlačit výstrahy, které nemusí být falešně pozitivní, ale nejsou důležité. Doporučujeme také klasifikovat výstrahy.

Správa výstrah a klasifikace pravdivě/falešně pozitivních výsledků pomáhá vytrénovat vaše řešení ochrany před hrozbami a může časem snížit počet falešně pozitivních nebo falešně negativních výsledků. Provedením těchto kroků také snížíte hluk ve frontě, aby se váš bezpečnostní tým mohl soustředit na pracovní položky s vyšší prioritou.

Určení, jestli je výstraha přesná

Než výstrahu klasifikujete nebo potlačíte, určete, jestli je výstraha přesná, falešně pozitivní nebo neškodná.

Na portálu Microsoft Defender v navigačním podokně zvolte Incidenty & výstrahy a pak vyberte Výstrahy.

Výběrem upozornění zobrazíte další podrobnosti. (Pokud chcete získat nápovědu k této úloze, přečtěte si téma Kontrola upozornění v Defenderu for Endpoint.)

V závislosti na stavu upozornění proveďte kroky popsané v následující tabulce:

Stav upozornění Co dělat Výstraha je přesná. Přiřaďte upozornění a pak ho dále prošetřete . Výstraha je falešně pozitivní. 1. Klasifikujte výstrahu jako falešně pozitivní.

2. Potlačit výstrahu.

3. Create indikátor Microsoft Defender for Endpoint.

4. Odešlete soubor společnosti Microsoft k analýze.Upozornění je přesné, ale neškodné (nedůležité) Klasifikujte výstrahu jako pravdivě pozitivní a potlačit výstrahu.

Klasifikace upozornění

Výstrahy je možné na portálu Microsoft Defender klasifikovat jako falešně pozitivní nebo pravdivě pozitivní. Klasifikace upozornění pomáhá vytrénovat Defender for Endpoint tak, aby se v průběhu času zobrazovalo více pravdivých upozornění a méně falešných upozornění.

Na portálu Microsoft Defender v navigačním podokně zvolte Incidenty & výstrahy, vyberte Výstrahy a pak vyberte výstrahu.

U vybrané výstrahy vyberte Spravovat výstrahu. Otevře se kontextové podokno.

V části Spravovat výstrahu v poli Klasifikace klasifikujte výstrahu (pravdivě pozitivní, informativní, očekávaná aktivita nebo falešně pozitivní).

Tip

Další informace o potlačení upozornění najdete v tématu Správa upozornění Defenderu for Endpoint. A pokud vaše organizace používá server pro správu událostí a informací zabezpečení (SIEM), nezapomeňte definovat pravidlo potlačení také tam.

Potlačení upozornění

Pokud máte upozornění, která jsou falešně pozitivní nebo pravdivě pozitivní, ale pro nedůležité události, můžete je v Microsoft Defender XDR potlačit. Potlačení výstrah pomáhá snížit šum ve frontě.

Na portálu Microsoft Defender v navigačním podokně zvolte Incidenty & výstrahy a pak vyberte Výstrahy.

Vyberte výstrahu, kterou chcete potlačit, a otevřete podokno Podrobnosti .

V podokně Podrobnosti zvolte tři tečky (...) a pak Create pravidlo potlačení.

Zadejte všechna nastavení pravidla potlačení a pak zvolte Uložit.

Tip

Potřebujete pomoct s pravidly potlačení? Viz Potlačení upozornění a vytvoření nového pravidla potlačení.

Část 2: Kontrola nápravných akcí

Nápravné akce, jako je odeslání souboru do karantény nebo zastavení procesu, se provedou u entit (jako jsou soubory), které se detekují jako hrozby. K několika typům nápravných akcí dochází automaticky prostřednictvím automatizovaného vyšetřování a Microsoft Defender Antivirové ochrany:

- Umístit soubor do karantény

- Odebrání klíče registru

- Ukončení procesu

- Zastavení služby

- Zakázání ovladače

- Odebrání naplánovaného úkolu

Další akce, jako je spuštění antivirové kontroly nebo shromáždění balíčku pro šetření, probíhají ručně nebo prostřednictvím živé odpovědi. Akce provedené prostřednictvím živé odpovědi se nedají vrátit zpět.

Po kontrole výstrah je dalším krokem kontrola nápravných akcí. Pokud byly v důsledku falešně pozitivních výsledků podniknuty nějaké akce, můžete většinu druhů nápravných akcí vrátit zpět. Konkrétně můžete:

- Obnovení souboru v karanténě z Centra akcí

- Vrácení více akcí najednou

- Odeberte soubor z karantény na více zařízeních. a

- Obnovení souboru z karantény

Po dokončení kontroly a vrácení zpět akcí, které byly provedeny v důsledku falešně pozitivních výsledků, pokračujte kontrolou nebo definováním vyloučení.

Kontrola dokončených akcí

Na portálu Microsoft Defender vyberte Akce & odeslání a pak centrum akcí.

Výběrem karty Historie zobrazíte seznam provedených akcí.

Výběrem položky zobrazíte další podrobnosti o nápravné akci, která byla provedena.

Obnovení souboru v karanténě z Centra akcí

Na portálu Microsoft Defender vyberte Akce & odeslání a pak centrum akcí.

Na kartě Historie vyberte akci, kterou chcete vrátit zpět.

V podokně informačního rámečku vyberte Zpět. Pokud akci nejde vrátit zpět pomocí této metody, tlačítko Zpět se nezobrazí. (Další informace najdete v tématu Vrácení dokončených akcí zpět.)

Vrácení více akcí najednou

Na portálu Microsoft Defender vyberte Akce & odeslání a pak centrum akcí.

Na kartě Historie vyberte akce, které chcete vrátit zpět.

V podokně informačního rámečku na pravé straně obrazovky vyberte Zpět.

Odebrání souboru z karantény na více zařízeních

Na portálu Microsoft Defender vyberte Akce & odeslání a pak centrum akcí.

Na kartě Historie vyberte soubor s typem akce Umístit soubor do karantény.

V podokně na pravé straně obrazovky vyberte Použít u X dalších instancí tohoto souboru a pak vyberte Zpět.

Kontrola zpráv v karanténě

Na portálu Microsoft Defender vyberte v navigačním podokně v části Email & spoluprácemožnost Trasování zpráv Exchange.

Výběrem zprávy zobrazíte podrobnosti.

Obnovení souboru z karantény

Pokud jste po šetření zjistili, že je soubor čistý, můžete ho vrátit zpět a odebrat ho z karantény. Na každém zařízení, na kterém byl soubor umístěn do karantény, spusťte následující příkaz.

Otevřete příkazový řádek jako správce zařízení:

- Přejděte na Start a zadejte cmd.

- Klikněte pravým tlačítkem na Příkazový řádek a vyberte Spustit jako správce.

Zadejte následující příkaz a stiskněte Enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllDůležité

V některých scénářích se threatName může zobrazit jako

EUS:Win32/CustomEnterpriseBlock!cl. Defender for Endpoint obnoví všechny vlastní blokované soubory, které byly na tomto zařízení v karanténě za posledních 30 dnů. Soubor, který byl umístěn do karantény jako potenciální síťová hrozba, nemusí být obnovitelný. Pokud se uživatel pokusí obnovit soubor po karanténě, nemusí být tento soubor přístupný. Důvodem může být to, že systém už nemá přihlašovací údaje k síti pro přístup k souboru. Obvykle je to důsledkem dočasného přihlášení k systému nebo sdílené složce a vypršení platnosti přístupových tokenů.V podokně na pravé straně obrazovky vyberte Použít u X dalších instancí tohoto souboru a pak vyberte Zpět.

Část 3: Kontrola nebo definování vyloučení

Upozornění

Před definováním vyloučení si projděte podrobné informace v tématu Správa vyloučení pro Microsoft Defender for Endpoint a Microsoft Defender Antivirus. Mějte na paměti, že každé definované vyloučení snižuje úroveň ochrany.

Vyloučení je entita, například soubor nebo adresa URL, kterou zadáte jako výjimku pro nápravné akce. Vyloučená entita může být stále zjištěna, ale u této entity se neprovedou žádné nápravné akce. To znamená, že zjištěný soubor nebo proces nebudou zastaveny, odeslány do karantény, odebrány ani jinak změněny Microsoft Defender for Endpoint.

Pokud chcete definovat vyloučení napříč Microsoft Defender for Endpoint, proveďte následující úlohy:

- Definování vyloučení pro Microsoft Defender Antivirus

- Create "povolit" indikátory pro Microsoft Defender for Endpoint

Poznámka

Microsoft Defender Vyloučení antivirové ochrany platí jenom pro antivirovou ochranu, ne pro jiné funkce Microsoft Defender for Endpoint. Pokud chcete soubory vyloučit obecně, použijte vyloučení pro Microsoft Defender Antivirus a vlastní indikátory pro Microsoft Defender for Endpoint.

Postupy v této části popisují, jak definovat vyloučení a indikátory.

Vyloučení pro Microsoft Defender Antivirus

Obecně platí, že byste neměli definovat vyloučení pro Microsoft Defender Antivirus. Ujistěte se, že vyloučení definujete střídmě a že zahrnujete pouze soubory, složky, procesy a soubory otevřené procesem, které vedou k falešně pozitivním výsledkům. Kromě toho nezapomeňte definovaná vyloučení pravidelně kontrolovat. K definování nebo úpravě vyloučení antivirového softwaru doporučujeme použít Microsoft Intune. Můžete ale použít jiné metody, například Zásady skupiny (viz Správa Microsoft Defender for Endpoint.

Tip

Potřebujete pomoct s vyloučeními antivirové ochrany? Viz Konfigurace a ověření vyloučení pro Microsoft Defender Antivirus.

Použití Intune ke správě vyloučení antivirové ochrany (pro stávající zásady)

V Centru pro správu Microsoft Intune zvolteAntivirová ochrana zabezpečení >koncového bodua pak vyberte existující zásadu. (Pokud nemáte existující zásadu nebo chcete vytvořit novou zásadu, přeskočte k části Vytvoření nové antivirové zásady s vyloučeními pomocí Intune.)

Zvolte Vlastnosti a vedle nastavení konfigurace zvolte Upravit.

Rozbalte Microsoft Defender Vyloučení antivirové ochrany a pak zadejte vyloučení.

- Vyloučené přípony jsou vyloučení, která definujete podle přípony typu souboru. Tyto přípony platí pro všechny názvy souborů, které mají definovanou příponu bez cesty k souboru nebo složky. Jednotlivé typy souborů v seznamu musí být oddělené znakem

|. Například:lib|obj. Další informace najdete v tématu ExcludedExtensions. - Vyloučené cesty jsou vyloučení, která definujete podle jejich umístění (cesty). Tyto typy vyloučení se také označují jako vyloučení souborů a složek. Jednotlivé cesty v seznamu oddělte znakem

|. Například:C:\Example|C:\Example1. Další informace najdete v tématu ExcludedPaths. - Vyloučené procesy jsou vyloučení pro soubory, které jsou otevřeny určitými procesy. Jednotlivé typy souborů v seznamu oddělte znakem

|. Například:C:\Example. exe|C:\Example1.exe. Tato vyloučení se netýknou skutečných procesů. Pokud chcete vyloučit procesy, můžete použít vyloučení souborů a složek. Další informace najdete v tématu ExcludedProcesses.

- Vyloučené přípony jsou vyloučení, která definujete podle přípony typu souboru. Tyto přípony platí pro všechny názvy souborů, které mají definovanou příponu bez cesty k souboru nebo složky. Jednotlivé typy souborů v seznamu musí být oddělené znakem

Zvolte Zkontrolovat a uložit a pak zvolte Uložit.

Vytvoření nové antivirové zásady s vyloučeními pomocí Intune

V Centru pro správu Microsoft Intune zvolte Endpoint security>Antivirus>+ Create Zásady.

Vyberte platformu (například Windows 10, Windows 11 a Windows Server).

V části Profil vyberte Microsoft Defender Vyloučení antivirové ochrany a pak zvolte Create.

V kroku Create profilu zadejte název a popis profilu a pak zvolte Další.

Na kartě Nastavení konfigurace zadejte vyloučení antivirové ochrany a pak zvolte Další.

- Vyloučené přípony jsou vyloučení, která definujete podle přípony typu souboru. Tyto přípony platí pro všechny názvy souborů, které mají definovanou příponu bez cesty k souboru nebo složky. Jednotlivé typy souborů v seznamu oddělte znakem

|. Například:lib|obj. Další informace najdete v tématu ExcludedExtensions. - Vyloučené cesty jsou vyloučení, která definujete podle jejich umístění (cesty). Tyto typy vyloučení se také označují jako vyloučení souborů a složek. Jednotlivé cesty v seznamu oddělte znakem

|. Například:C:\Example|C:\Example1. Další informace najdete v tématu ExcludedPaths. - Vyloučené procesy jsou vyloučení pro soubory, které jsou otevřeny určitými procesy. Jednotlivé typy souborů v seznamu oddělte znakem

|. Například:C:\Example. exe|C:\Example1.exe. Tato vyloučení se netýknou skutečných procesů. Pokud chcete vyloučit procesy, můžete použít vyloučení souborů a složek. Další informace najdete v tématu ExcludedProcesses.

- Vyloučené přípony jsou vyloučení, která definujete podle přípony typu souboru. Tyto přípony platí pro všechny názvy souborů, které mají definovanou příponu bez cesty k souboru nebo složky. Jednotlivé typy souborů v seznamu oddělte znakem

Pokud ve vaší organizaci používáte značky oboru, zadejte na kartě Značky oboru pro zásady, které vytváříte. (Viz Značky oboru.)

Na kartě Přiřazení zadejte uživatele a skupiny, na které se vaše zásady mají použít, a pak zvolte Další. (Pokud potřebujete pomoc s přiřazeními, přečtěte si článek Přiřazení profilů uživatelů a zařízení v Microsoft Intune.)

Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení a pak zvolte Create.

Indikátory pro Defender for Endpoint

Indikátory (konkrétně indikátory ohrožení zabezpečení nebo ioC) umožňují týmu operací zabezpečení definovat detekci, prevenci a vyloučení entit. Můžete například určit určité soubory, které mají být vynechány z kontrol a nápravných akcí v Microsoft Defender for Endpoint. Nebo můžete indikátory použít ke generování upozornění pro určité soubory, IP adresy nebo adresy URL.

Pokud chcete zadat entity jako vyloučení pro Defender for Endpoint, vytvořte pro tyto entity indikátory "povolení". Tyto "povolené" indikátory se vztahují na ochranu nové generace a automatizované šetření & nápravy.

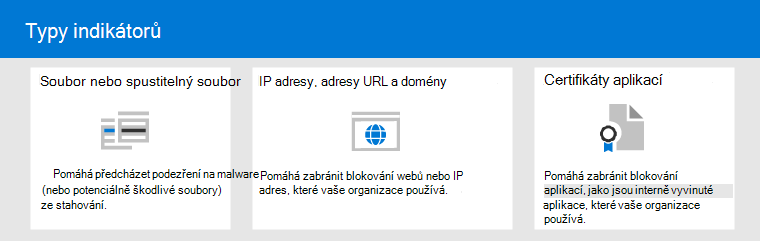

Indikátory "Povolit" je možné vytvořit pro:

Indikátory pro soubory

Když vytvoříte indikátor povolení pro soubor, například spustitelný soubor, pomůže vám to zabránit blokování souborů, které vaše organizace používá. Soubory můžou obsahovat přenosné spustitelné soubory (PE), například .exe soubory a .dll .

Než vytvoříte indikátory pro soubory, ujistěte se, že jsou splněné následující požadavky:

- Microsoft Defender Antivirová ochrana je nakonfigurovaná s povolenou cloudovou ochranou (viz Správa cloudové ochrany).

- Verze antimalwarového klienta je 4.18.1901.x nebo novější.

- Zařízení používají Windows 10 verze 1703 nebo novější nebo Windows 11; Windows Server 2012 R2 a Windows Server 2016 pomocí moderního sjednoceného řešení v Defenderu for Endpoint, Windows Serveru 2019 nebo Windows Serveru 2022

- Funkce Blokovat nebo povolit je zapnutá.

Indikátory PRO IP adresy, adresy URL nebo domény

Když vytvoříte indikátor povolení pro IP adresu, adresu URL nebo doménu, pomůže to zabránit blokování webů nebo IP adres, které vaše organizace používá.

Než vytvoříte indikátory pro IP adresy, adresy URL nebo domény, ujistěte se, že jsou splněné následující požadavky:

- Ochrana sítě v Defenderu for Endpoint je povolená v režimu blokování (viz Povolení ochrany sítě).

- Verze antimalwarového klienta je 4.18.1906.x nebo novější.

- Zařízení používají Windows 10 verze 1709 nebo novější nebo Windows 11

V Microsoft Defender XDR jsou zapnuté vlastní indikátory sítě. Další informace najdete v tématu Pokročilé funkce.

Indikátory pro certifikáty aplikací

Když pro certifikát aplikace vytvoříte indikátor povolení, pomůže to zabránit zablokování aplikací, jako jsou interně vyvinuté aplikace, které vaše organizace používá. .CER nebo .PEM jsou podporovány přípony souborů.

Před vytvořením indikátorů pro certifikáty aplikací se ujistěte, že jsou splněny následující požadavky:

- Microsoft Defender Antivirus je nakonfigurovaná s povolenou cloudovou ochranou (viz Správa cloudové ochrany

- Verze antimalwarového klienta je 4.18.1901.x nebo novější.

- Zařízení používají Windows 10 verze 1703 nebo novější nebo Windows 11; Windows Server 2012 R2 a Windows Server 2016 pomocí moderního sjednoceného řešení v Defenderu for Endpoint, Windows Serveru 2019 nebo Windows Serveru 2022

- Definice ochrany před viry a hrozbami jsou aktuální

Tip

Když vytváříte indikátory, můžete je definovat jeden po druhém nebo importovat více položek najednou. Mějte na paměti, že pro jednoho tenanta existuje limit 15 000 indikátorů. A možná budete muset nejprve shromáždit určité podrobnosti, například informace o hodnotě hash souboru. Před vytvořením indikátorů si nezapomeňte projít požadavky.

Část 4: Odeslání souboru k analýze

Do Microsoftu můžete odesílat entity, jako jsou soubory a detekce bez souborů, k analýze. Výzkumníci microsoftu v oblasti zabezpečení analyzují všechna odeslání a jejich výsledky pomáhají informovat o možnostech ochrany před internetovými útoky defenderu for Endpoint. Když se přihlásíte k webu pro odesílání, můžete svoje odeslání sledovat.

Odeslání souboru k analýze

Pokud máte soubor, který byl buď chybně zjištěn jako škodlivý, nebo byl zmeškaný, odešlete ho k analýze pomocí těchto kroků.

Pokyny si projděte tady: Odeslání souborů k analýze.

Odešlete soubory v Defenderu for Endpoint nebo navštivte web pro odesílání Microsoft Bezpečnostní analýza a odešlete soubory.

Odeslání detekce bez souborů k analýze

Pokud se na základě chování něco zjistilo jako malware a vy nemáte soubor, můžete soubor odeslat Mpsupport.cab k analýze. Soubor.cab můžete získat pomocí nástroje Microsoft Malware Protection Command-Line Utility (MPCmdRun.exe) na Windows 10 nebo Windows 11.

Přejděte na

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>a spusťteMpCmdRun.exepříkaz jako správce.Napište

mpcmdrun.exe -GetFilesa stiskněte Enter.Vygeneruje se soubor .cab, který obsahuje různé diagnostické protokoly. Umístění souboru je určeno ve výstupu příkazového řádku. Ve výchozím nastavení je

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cabumístění .Pokyny si projděte tady: Odeslání souborů k analýze.

Navštivte web pro odesílání Microsoft Bezpečnostní analýza (https://www.microsoft.com/wdsi/filesubmission) a odešlete soubory .cab.

Co se stane po odeslání souboru?

Vaše odeslání okamžitě zkontrolují naše systémy, aby vám poskytly nejnovější rozhodnutí ještě předtím, než analytik začne váš případ řešit. Je možné, že soubor již byl odeslán a zpracován analytikem. V těchto případech se rozhodnutí provede rychle.

U odeslání, která ještě nebyla zpracována, mají pro analýzu následující prioritu:

- U převládajících souborů, které mohou mít vliv na velký počet počítačů, je přiřazena vyšší priorita.

- Ověření zákazníci, zejména podnikoví zákazníci s platnými identifikátory SAID (Software Assurance ID), mají vyšší prioritu.

- Příspěvkům označeným držiteli SAID s vysokou prioritou se věnuje okamžitá pozornost.

Pokud chcete vyhledat aktualizace týkající se odeslání, přihlaste se na web Microsoft Bezpečnostní analýza odeslání.

Tip

Další informace najdete v tématu Odeslání souborů k analýze.

Část 5: Kontrola a úprava nastavení ochrany před hrozbami

Defender for Endpoint nabízí širokou škálu možností, včetně možnosti doladit nastavení pro různé funkce a možnosti. Pokud dostáváte mnoho falešně pozitivních výsledků, nezapomeňte zkontrolovat nastavení ochrany před internetovými útoky ve vaší organizaci. Možná budete muset provést některé úpravy:

Cloudová ochrana

Zkontrolujte úroveň ochrany Microsoft Defender Antivirus doručované do cloudu. Ve výchozím nastavení je cloudová ochrana nastavená na Nenakonfigurováno. Doporučujeme ho ale zapnout. Další informace o konfiguraci cloudové ochrany najdete v tématu Zapnutí cloudové ochrany v Microsoft Defender Antivirové ochraně.

K úpravě nebo nastavení cloudové ochrany můžete použít Intune nebo jiné metody, jako je Zásady skupiny.

Viz Zapnutí cloudové ochrany v Microsoft Defender Antivirové ochraně.

Náprava potenciálně nežádoucích aplikací

Potenciálně nežádoucí aplikace (PUA) jsou kategorie softwaru, která může způsobit, že zařízení běží pomalu, zobrazují neočekávané reklamy nebo instalují jiný software, který může být neočekávaný nebo nežádoucí. Mezi příklady PUA patří reklamní software, sdružování softwaru a software pro úniky, který se chová odlišně s bezpečnostními produkty. I když pua není považován za malware, některé druhy softwaru jsou PUA založené na jejich chování a pověsti.

Další informace o PUA najdete v tématu Detekce a blokování potenciálně nežádoucích aplikací.

V závislosti na aplikacích, které vaše organizace používá, může být výsledkem nastavení ochrany pua falešně pozitivní výsledky. V případě potřeby zvažte na chvíli možnost spustit ochranu pua v režimu auditování nebo použít ochranu proti puA na podmnožinu zařízení ve vaší organizaci. Ochranu pua je možné nakonfigurovat pro prohlížeč Microsoft Edge a pro Microsoft Defender Antivirus.

K úpravě nebo nastavení ochrany pua doporučujeme použít Intune. Můžete ale použít jiné metody, například Zásady skupiny.

Viz Konfigurace ochrany proti pua v Microsoft Defender Antivirus.

Automatizované šetření a náprava

Funkce automatizovaného vyšetřování a nápravy (AIR) jsou navržené tak, aby prověřily výstrahy a okamžitě řešily porušení zabezpečení. Při aktivaci upozornění a spuštění automatizovaného vyšetřování se pro každý prošetřovaný důkaz vygeneruje verdikt. Verdikty můžou být Škodlivé, Podezřelé nebo Nenašly se žádné hrozby.

V závislosti na úrovni automatizace nastavené pro vaši organizaci a dalších nastaveních zabezpečení se akce nápravy provedou u artefaktů, které jsou považovány za škodlivé nebo podezřelé. V některých případech se nápravné akce provádí automaticky; v ostatních případech se nápravné akce provedou ručně nebo pouze po schválení vaším týmem pro operace zabezpečení.

Důležité

K automatizovanému vyšetřování a nápravě doporučujeme použít úplnou automatizaci . Nevypínejte tyto funkce kvůli falešně pozitivním výsledkům. Místo toho použijte indikátory "povolit" k definování výjimek a nechte automatické prověřování a nápravu nastavené tak, aby automaticky podnikaly příslušné akce. Tyto doprovodné materiály vám pomůžou snížit počet výstrah, které musí váš tým pro operace zabezpečení zpracovat.

Stále potřebujete pomoc?

Pokud jste si prošli všechny kroky v tomto článku a přesto potřebujete pomoc, obraťte se na technickou podporu.

Na portálu Microsoft Defender v pravém horním rohu vyberte otazník (?) a pak vyberte Podpora Microsoftu.

V okně Pomocníka podpory popište svůj problém a pošlete zprávu. Odtud můžete otevřít žádost o službu.

Viz také

- Správa Defenderu for Endpoint

- Správa vyloučení pro Microsoft Defender for Endpoint a Microsoft Defender Antivirus

- Přehled portálu Microsoft Defender

- Microsoft Defender for Endpoint v systému Mac

- Microsoft Defender for Endpoint v systému Linux

- Konfigurace funkcí Microsoft Defender for Endpoint v iOSu

- Konfigurace funkcí Defender for Endpoint v Androidu

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro