Správa incidentů a výstrah z Microsoft Defender pro Office 365 v Microsoft Defender XDR

Tip

Věděli jste, že si můžete zdarma vyzkoušet funkce v Microsoft Defender XDR pro Office 365 Plan 2? Použijte 90denní zkušební verzi Defender pro Office 365 v centru zkušebních verzí portálu Microsoft Defender Portal. Informace o tom, kdo se může zaregistrovat a zkušební podmínky, najdete na webu Try Microsoft Defender pro Office 365.

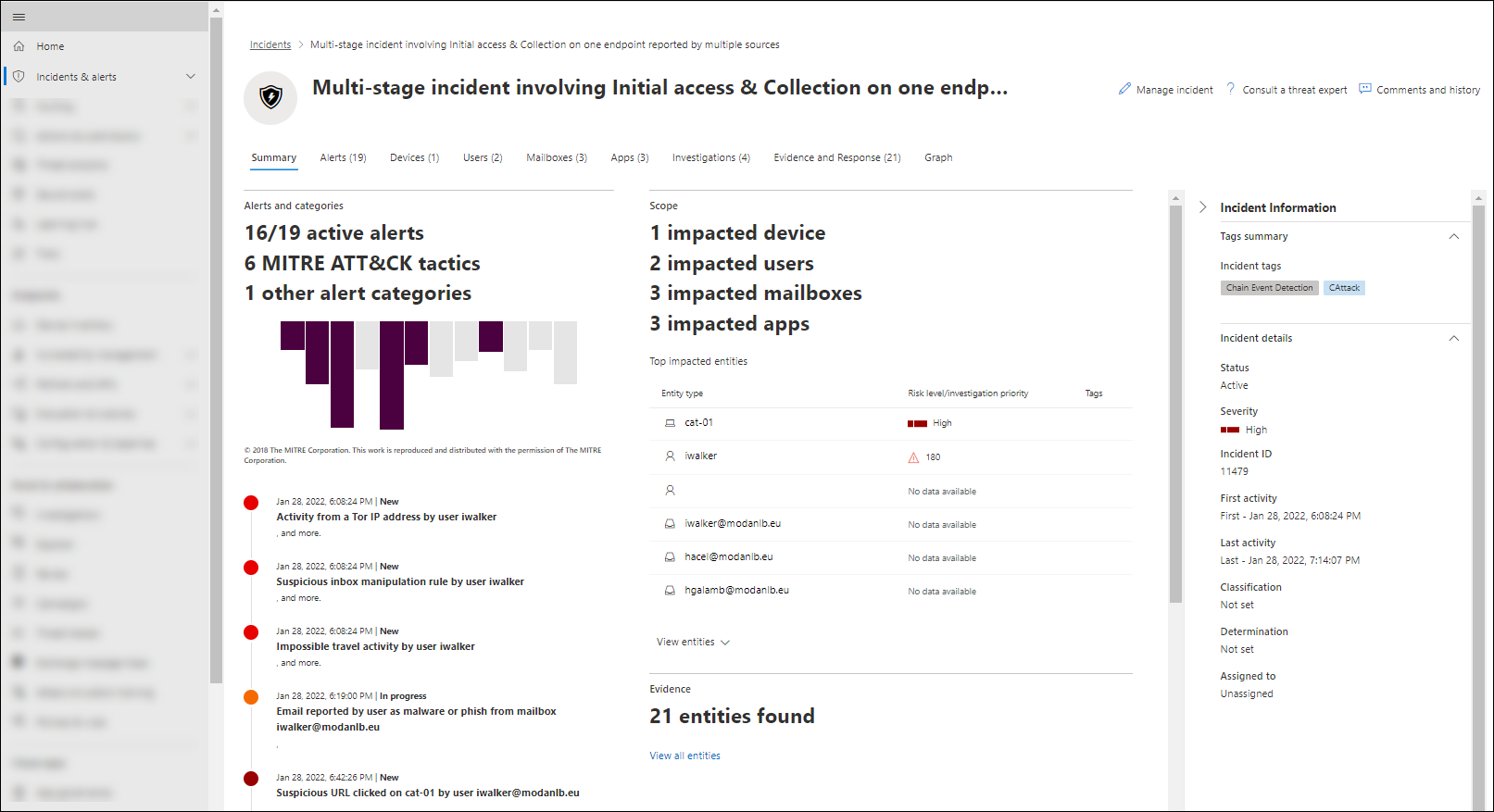

Incident v Microsoft Defender XDR je kolekce korelačních výstrah a přidružených dat, která definují úplný příběh útoku. Defender pro Office 365 výstrahy, automatizované šetření a reakce (AIR) a výsledky šetření jsou nativně integrované a korelované na stránce Incidenty v Microsoft Defender XDR na adrese https://security.microsoft.com/incidents. Tuto stránku označujeme jako frontu incidentů .

Výstrahy se vytvářejí, když škodlivá nebo podezřelá aktivita ovlivní entitu (například e-mail, uživatele nebo poštovní schránky). Výstrahy poskytují cenné přehledy o probíhajících nebo dokončených útocích. Probíhající útok ale může mít vliv na více entit, což má za následek více výstrah z různých zdrojů. Některá integrovaná upozornění automaticky aktivují playbooky AIR. Tyto playbooky prověřují řadu kroků, aby vyhledaly další ovlivněné entity nebo podezřelé aktivity.

Podívejte se na toto krátké video o správě výstrah Microsoft Defender pro Office 365 v Microsoft Defender XDR.

Defender pro Office 365 výstrahy, šetření a jejich data se automaticky korelují. Při určení relace systém vytvoří incident, který týmům zabezpečení poskytne přehled o celém útoku.

Důrazně doporučujeme, aby týmy SecOps spravily incidenty a výstrahy z Defender pro Office 365 ve frontě Incidenty na adrese https://security.microsoft.com/incidents. Tento přístup má následující výhody:

Více možností správy:

- Stanovení priorit

- Filtrování

- Klasifikace

- Správa značek

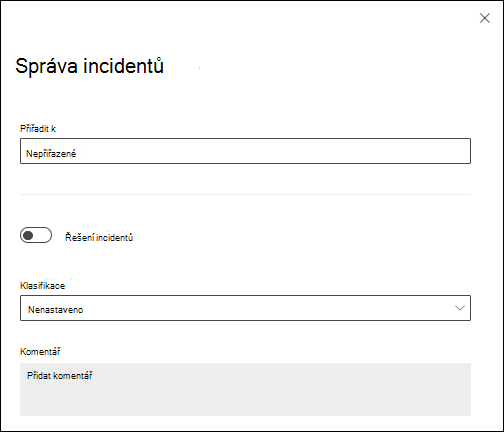

Incidenty můžete přijímat přímo z fronty nebo je někomu přiřadit. Komentáře a historie komentářů vám můžou pomoct sledovat průběh.

Pokud útok ovlivní jiné úlohy, které jsou chráněny Microsoft Defender*, související výstrahy, šetření a jejich data jsou také v korelaci se stejným incidentem.

*Microsoft Defender for Endpoint, Microsoft Defender for Identity a Microsoft Defender for Cloud Apps.

Složitá korelační logika se nevyžaduje, protože logiku poskytuje systém.

Pokud logika korelace plně nevyhovuje vašim potřebám, můžete přidat výstrahy k existujícím incidentům nebo vytvořit nové incidenty.

K incidentům se automaticky přidají související výstrahy Defender pro Office 365, vyšetřování air a nevyřízené akce z vyšetřování.

Pokud vyšetřování AIR nenajde žádnou hrozbu, systém automaticky vyřeší související výstrahy. Pokud jsou vyřešeny všechny výstrahy v rámci incidentu, stav incidentu se také změní na Vyřešeno.

Související důkazy a akce reakce se automaticky agregují na kartě Důkazy a odpověď incidentu.

Členové týmu zabezpečení můžou reagovat přímo na incidenty. Může například obnovitelné odstranění e-mailů v poštovních schránkách nebo odebrání podezřelých pravidel doručené pošty z poštovních schránek.

Doporučené e-mailové akce se vytvářejí jenom v případech, kdy je nejnovějším umístěním pro doručování škodlivého e-mailu cloudová poštovní schránka.

Čekající e-mailové akce se aktualizují na základě nejnovějšího umístění doručení. Pokud už byl e-mail napraven ruční akcí, stav to odráží.

Doporučené akce se vytvářejí jenom pro e-mailové a e-mailové clustery, které jsou určeny jako nejdůležitější hrozby:

- Malware

- Vysoce důvěryhodný útok phishing

- Škodlivé adresy URL

- Škodlivé soubory

Poznámka

Incidenty nepředstavují jen statické události. Představují také scénáře útoku, ke kterým dochází v průběhu času. V průběhu útoku se do existujícího incidentu průběžně přidávají nové výstrahy Defender pro Office 365, vyšetřování air a jejich data.

Incidenty můžete spravovat na stránce Incidenty na portálu Microsoft Defender na adrese https://security.microsoft.com/incidents:

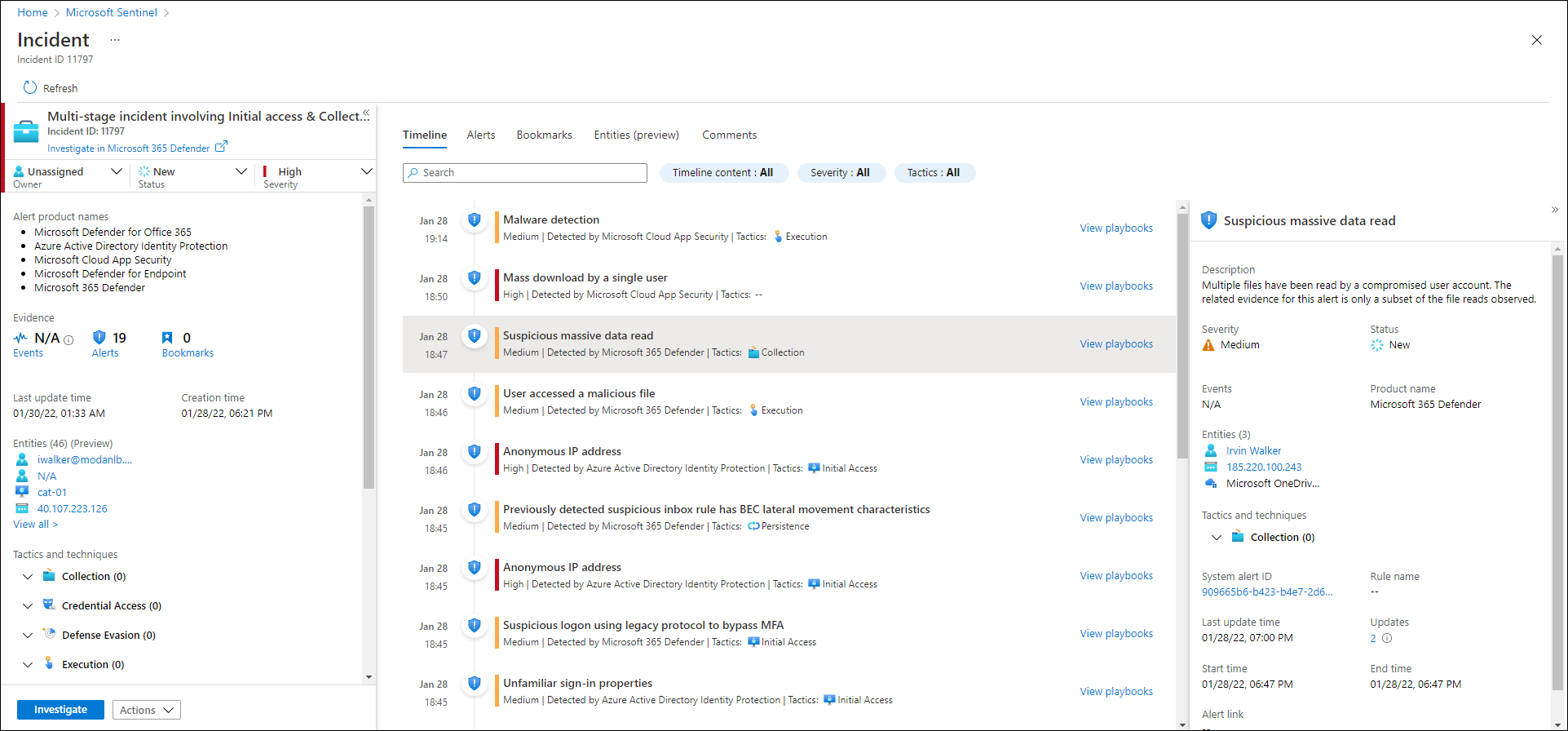

Správa incidentů na stránce Incidenty v Microsoft Sentinel na adrese https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

Akce reakce, které se mají provést

Bezpečnostní týmy můžou provádět širokou škálu akcí odpovědí na e-mail pomocí nástrojů Defender pro Office 365:

Zprávy můžete odstranit, ale u e-mailu můžete také provést následující akce:

- Přesunout do složky Doručená pošta

- Přesunout do nevyžádané pošty

- Přesunout do odstraněných položek

- Obnovitelné odstranění

- Pevné odstranění.

Tyto akce můžete provést z následujících umístění:

- Karta Důkazy a odpovědi z podrobností o incidentu na stránce Incidenty na https://security.microsoft.com/incidents (doporučeno).

- Threat Explorer ve společnosti https://security.microsoft.com/threatexplorer.

- Jednotné centrum akcí v .https://security.microsoft.com/action-center/pending

Playbook AIR můžete spustit ručně pro libovolnou e-mailovou zprávu pomocí akce Aktivovat šetření v Průzkumníku hrozeb.

Falešně pozitivní nebo falešně negativní detekce můžete hlásit přímo Microsoftu pomocí Průzkumníka hrozeb nebo odeslaných správcem.

Pomocí seznamu povolených/blokovaných tenantů můžete blokovat nezjištěné škodlivé soubory, adresy URL nebo odesílatele.

Akce v Defender pro Office 365 se bezproblémově integrují do prostředí proaktivního vyhledávání a historie akcí je viditelná na kartě Historie ve sjednocené centrum akcí na adrese https://security.microsoft.com/action-center/history.

Nejúčinnější způsob, jak podniknout kroky, je použít integrovanou integraci s incidenty v Microsoft Defender XDR. Akce doporučené službou AIR v Defender pro Office 365 můžete schválit na kartě Důkazy a reakce incidentu v Microsoft Defender XDR. Tato metoda akce hmatování se doporučuje z následujících důvodů:

- Prošetříte celý příběh útoku.

- Výhodou je integrovaná korelace s dalšími úlohami: Microsoft Defender for Endpoint, Microsoft Defender for Identity a Microsoft Defender for Cloud Apps.

- Akce s e-mailem provádíte z jednoho místa.

Akce s e-mailem můžete provádět na základě výsledku ručního šetření nebo aktivity proaktivního vyhledávání. Průzkumník hrozeb umožňuje členům týmu zabezpečení provádět akce se všemi e-mailovými zprávami, které můžou stále existovat v cloudových poštovních schránkách. Můžou provádět akce se zprávami v rámci organizace, které byly odesílány mezi uživateli ve vaší organizaci. Data Průzkumníka hrozeb jsou k dispozici za posledních 30 dnů.

V tomto krátkém videu se dozvíte, jak Microsoft Defender XDR zkombinují výstrahy z různých zdrojů detekce, jako jsou Defender pro Office 365, do incidentů.