Vyšetřujte incidenty v Microsoft Defender XDR

Platí pro:

- Microsoft Defender XDR

Microsoft Defender XDR agreguje všechna související upozornění, prostředky, šetření a důkazy z různých vašich zařízení, uživatelů a poštovních schránek do incidentu, aby vám poskytla komplexní přehled o celém rozsahu útoku.

V rámci incidentu analyzujete výstrahy, které ovlivňují vaši síť, pochopíte, co znamenají, a seskupíte důkazy, abyste mohli navrhnout efektivní plán nápravy.

Počáteční šetření

Než se ponoříte do podrobností, podívejte se na vlastnosti a celý příběh útoku incidentu.

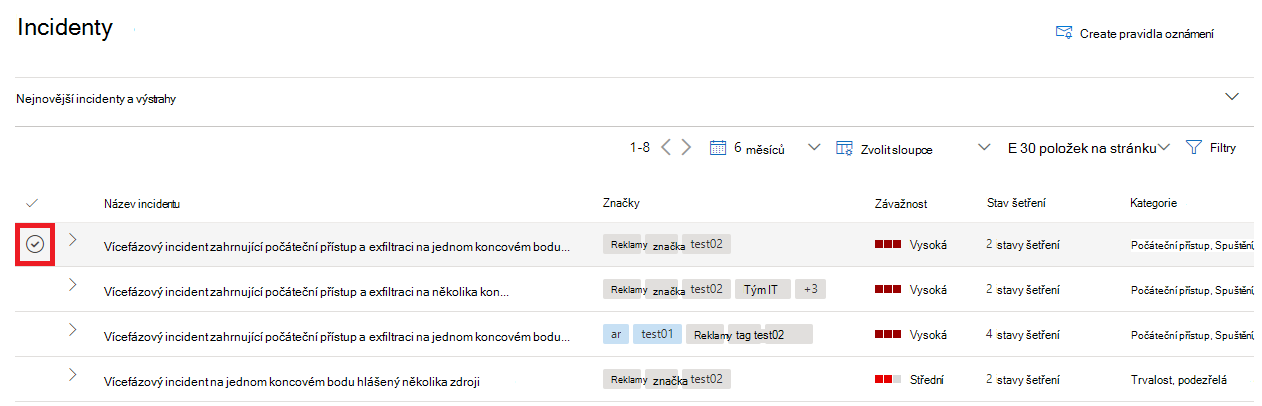

Můžete začít výběrem incidentu ve sloupci se značkou zaškrtnutí. Tady je příklad.

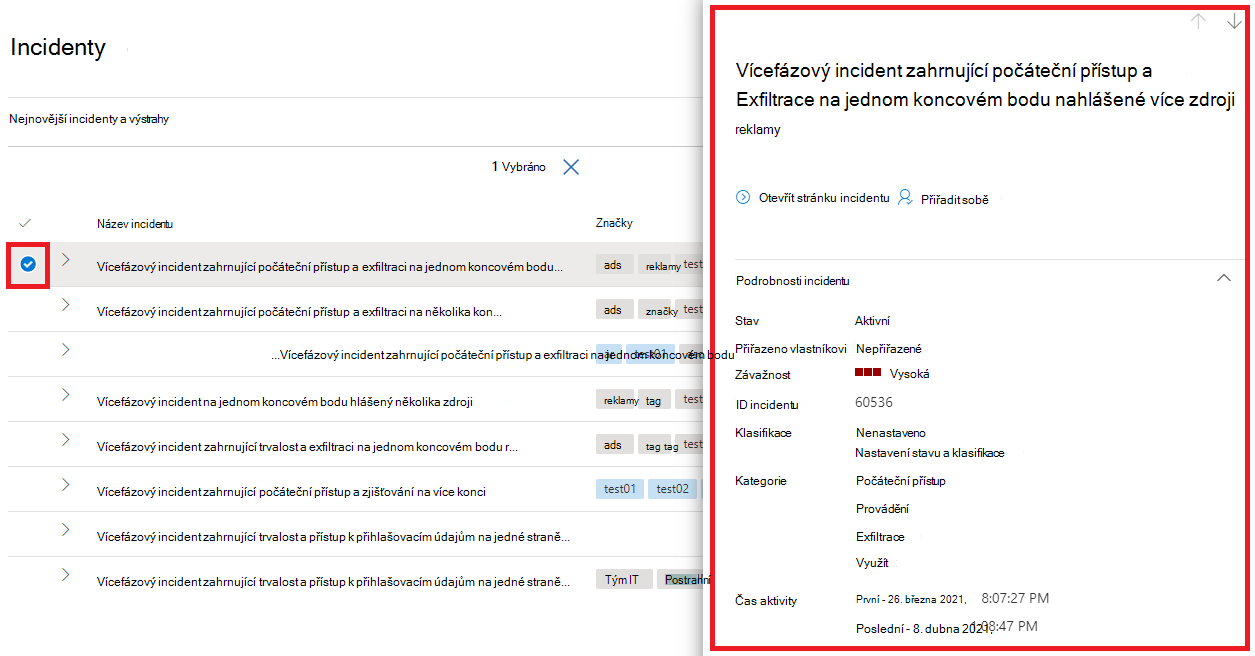

Když to uděláte, otevře se podokno souhrnu s klíčovými informacemi o incidentu, jako je závažnost, komu je přiřazen, a mitre ATT&kategorie CK™ pro incident. Tady je příklad.

Tady můžete vybrat Otevřít stránku incidentu. Otevře se hlavní stránka incidentu, kde najdete úplné informace o scénáři útoku a karty pro výstrahy, zařízení, uživatele, vyšetřování a důkazy.

Můžete také otevřít hlavní stránku incidentu výběrem názvu incidentu z fronty incidentů.

Příběh útoku

Scénáře útoku vám pomůžou rychle kontrolovat, prošetřovat a opravovat útoky při zobrazení celého příběhu útoku na stejné kartě. Umožňuje také zkontrolovat podrobnosti entity a provést nápravné akce, jako je odstranění souboru nebo izolace zařízení bez ztráty kontextu.

Příběh útoku je stručně popsán v následujícím videu.

V příběhu útoku najdete stránku upozornění a graf incidentů.

Stránka s upozorněním na incidenty obsahuje tyto části:

Scénář upozornění, který zahrnuje:

- Co se přihodilo

- Provedené akce

- Související události

Vlastnosti upozornění v pravém podokně (stav, podrobnosti, popis a další)

Mějte na paměti, že ne každé upozornění bude obsahovat všechny uvedené pododdíly v části Scénář upozornění .

Graf ukazuje úplný rozsah útoku, způsob, jakým se útok v průběhu času šířil přes vaši síť, kde začal a jak daleko útočník zašel. Propojuje různé podezřelé entity, které jsou součástí útoku, s jejich souvisejícími prostředky, jako jsou uživatelé, zařízení a poštovní schránky.

V grafu můžete:

Přehrajte výstrahy a uzly v grafu tak, jak k nim došlo v průběhu času, abyste pochopili chronologii útoku.

Otevřete podokno entity, které vám umožní zkontrolovat podrobnosti entity a reagovat na nápravné akce, jako je odstranění souboru nebo izolace zařízení.

Zvýrazněte výstrahy na základě entity, se kterou souvisejí.

Vyhledá informace o entitách zařízení, souboru, IP adresy nebo adresy URL.

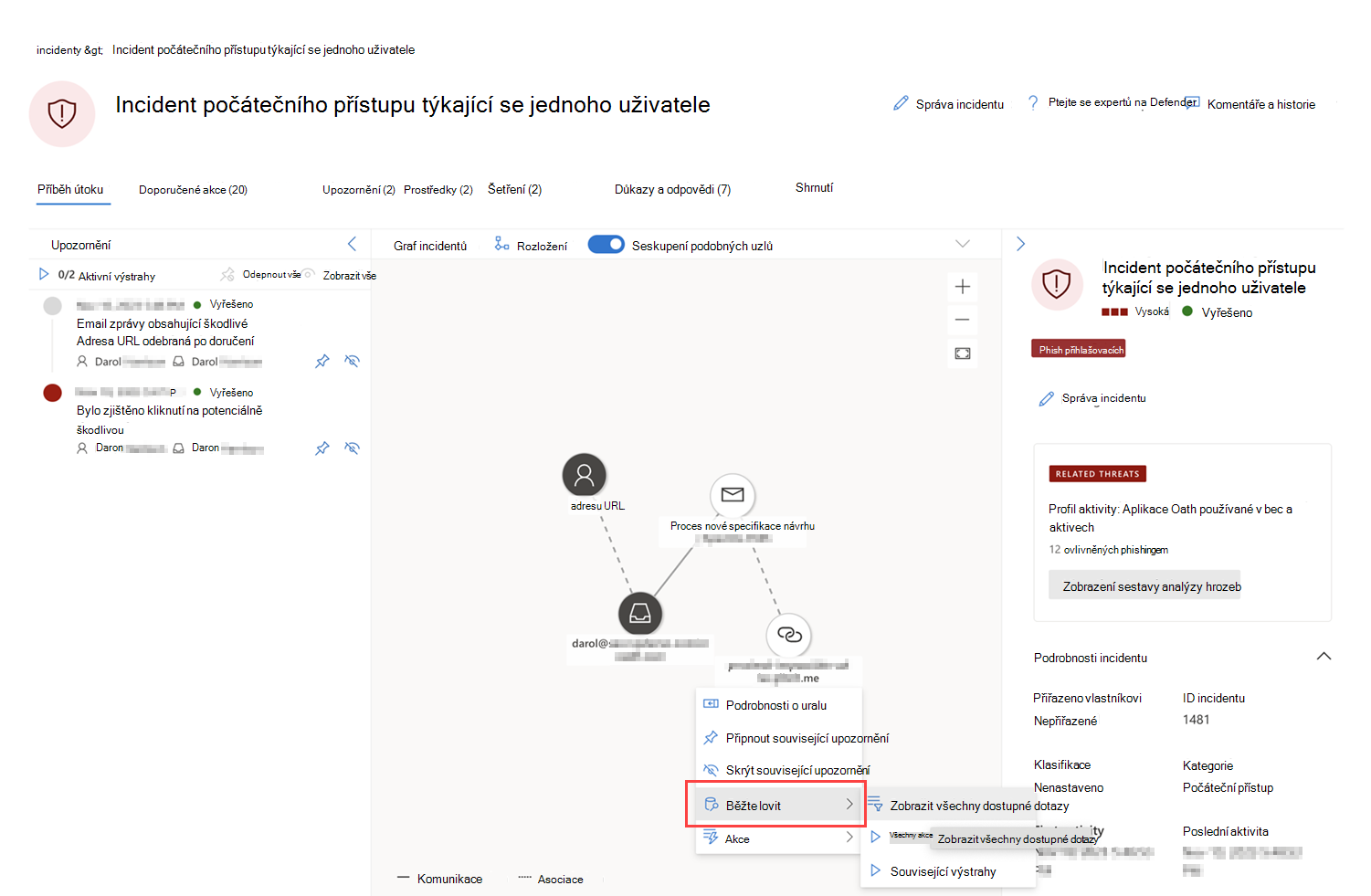

Možnost go hunt využívá funkci rozšířeného proaktivního vyhledávání k vyhledání relevantních informací o entitě. Dotaz go hunt zkontroluje relevantní tabulky schématu pro všechny události nebo výstrahy týkající se konkrétní entity, kterou zkoumáte. Pokud chcete najít relevantní informace o entitě, můžete vybrat některou z možností:

- Zobrazit všechny dostupné dotazy – možnost vrátí všechny dostupné dotazy pro typ entity, který zkoumáte.

- Všechna aktivita – dotaz vrátí všechny aktivity přidružené k entitě a poskytne vám komplexní přehled o kontextu incidentu.

- Související výstrahy – dotaz vyhledá a vrátí všechny výstrahy zabezpečení týkající se konkrétní entity a zajistí, abyste nezmeškali žádné informace.

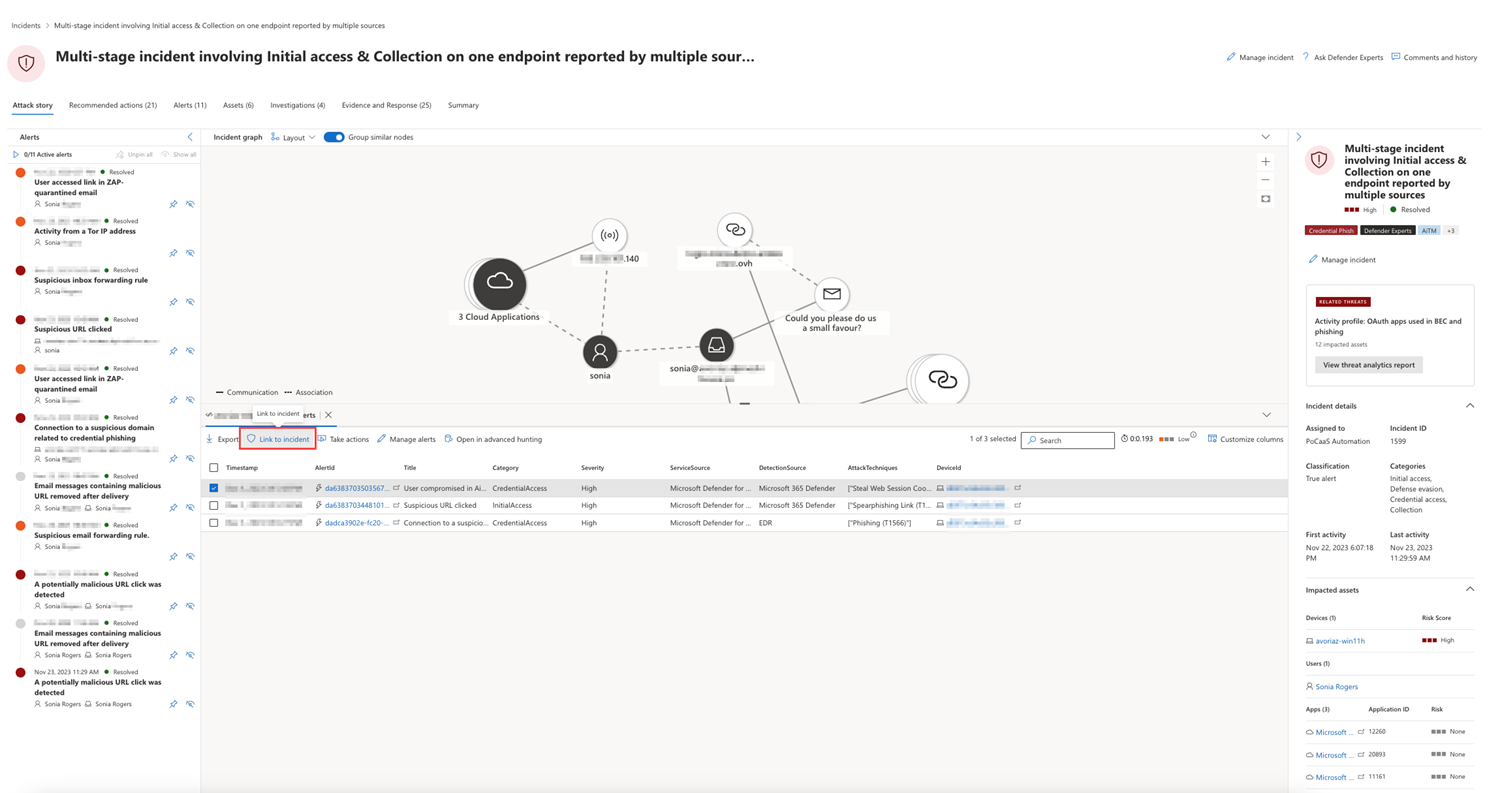

Výsledné protokoly nebo výstrahy můžete propojit s incidentem tak, že vyberete výsledky a pak vyberete Propojit s incidentem.

Pokud incident nebo související výstrahy byly výsledkem analytického pravidla, které jste nastavili, můžete také vybrat Spustit dotaz a zobrazit další související výsledky.

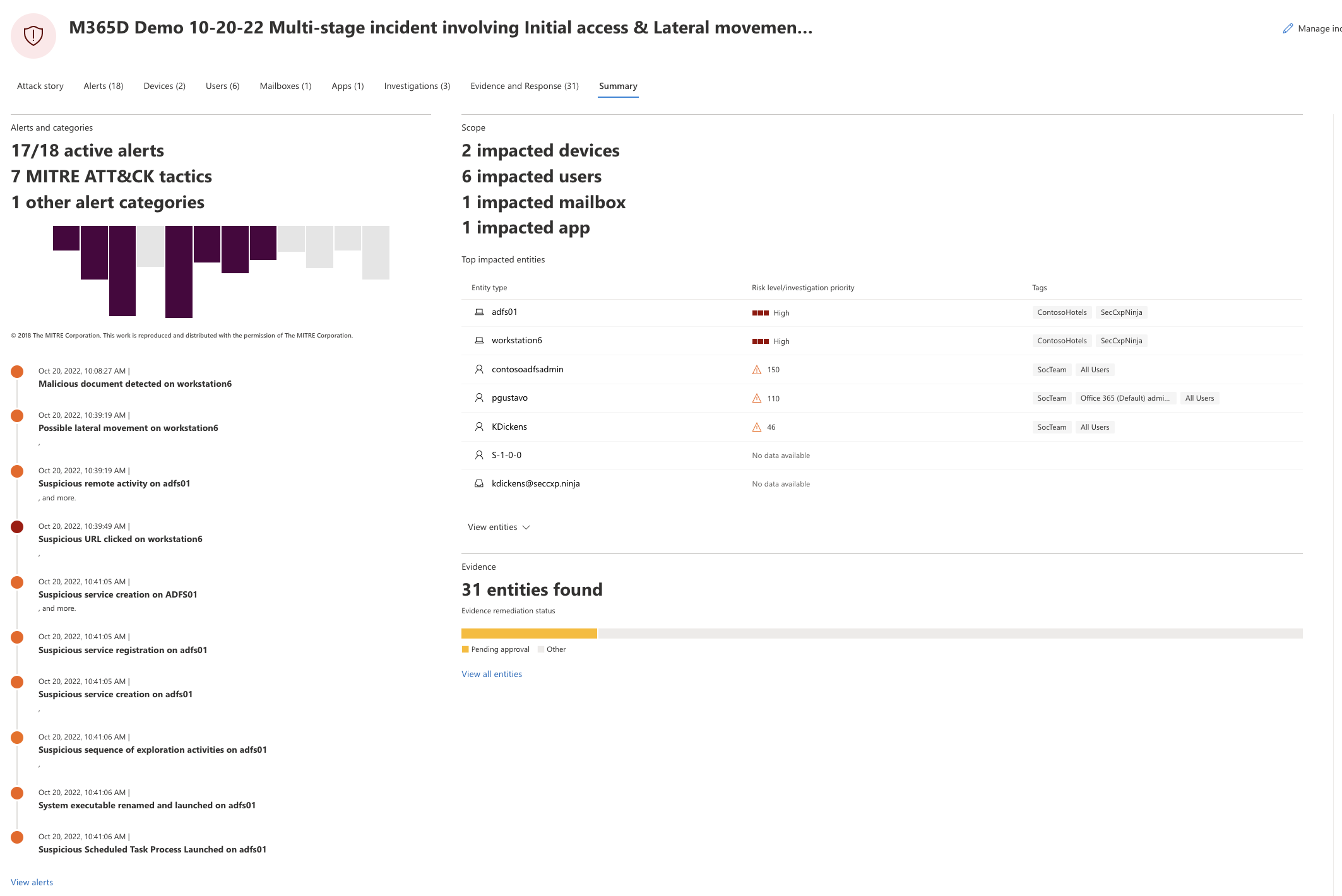

Souhrn

Na stránce Souhrn můžete vyhodnotit relativní důležitost incidentu a rychle získat přístup k souvisejícím výstrahami a ovlivněným entitami. Na stránce Souhrn najdete přehled hlavních věcí, které si o incidentu můžete všimnout.

Informace jsou uspořádané v těchto částech.

| Oddíl | Popis |

|---|---|

| Upozornění a kategorie | Vizuální a číselné zobrazení pokročilého postupu útoku proti řetězci kill. Stejně jako u jiných bezpečnostních produktů Microsoftu je Microsoft Defender XDR v souladu s architekturou MITRE ATT&CK™. Časová osa výstrah zobrazuje chronologické pořadí, ve kterém se výstrahy objevily, a jejich stav a název. |

| Rozsah | Zobrazuje počet ovlivněných zařízení, uživatelů a poštovních schránek a uvádí entity v pořadí podle úrovně rizika a priority šetření. |

| Důkaz | Zobrazí počet entit ovlivněných incidentem. |

| Informace o incidentu | Zobrazí vlastnosti incidentu, jako jsou značky, stav a závažnost. |

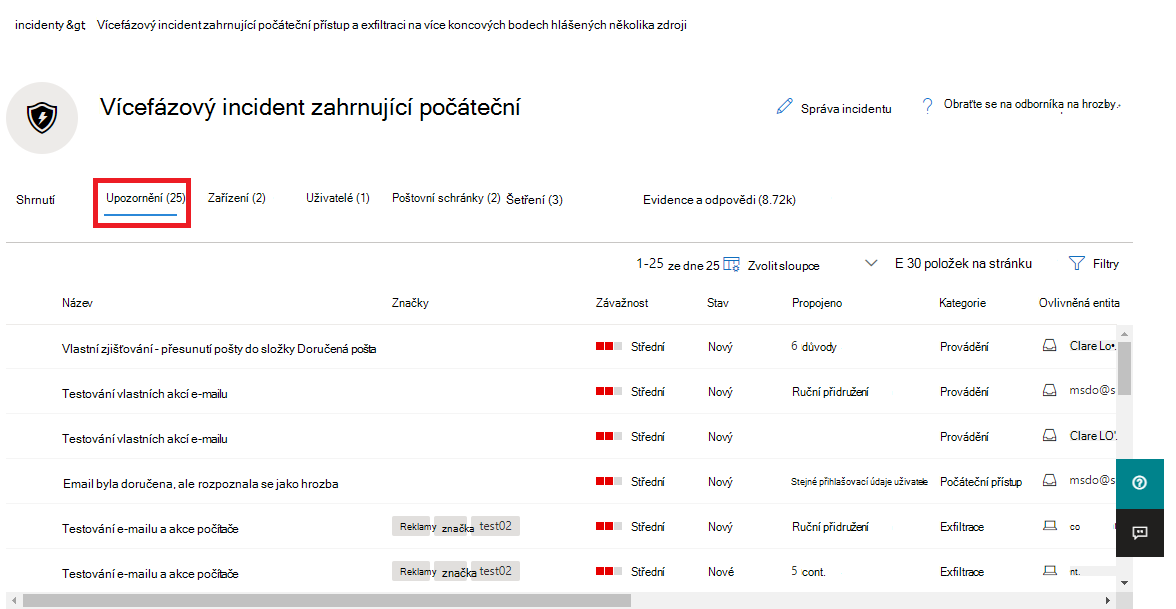

Upozornění

Na kartě Výstrahy můžete zobrazit frontu výstrah pro výstrahy související s incidentem a další informace o nich, například:

- Závažnost.

- Entity, které byly součástí výstrahy.

- Zdroj výstrah (Microsoft Defender for Identity, Microsoft Defender for Endpoint, Microsoft Defender pro Office 365, Defender for Cloud Apps a doplněk zásad správného řízení aplikací).

- Důvod, proč spolu byli spojeni.

Tady je příklad.

Ve výchozím nastavení jsou výstrahy seřazené chronologicky, abyste viděli, jak se útok v průběhu času odehrával. Když vyberete výstrahu v rámci incidentu, Microsoft Defender XDR zobrazí informace o upozornění specifické pro kontext celého incidentu.

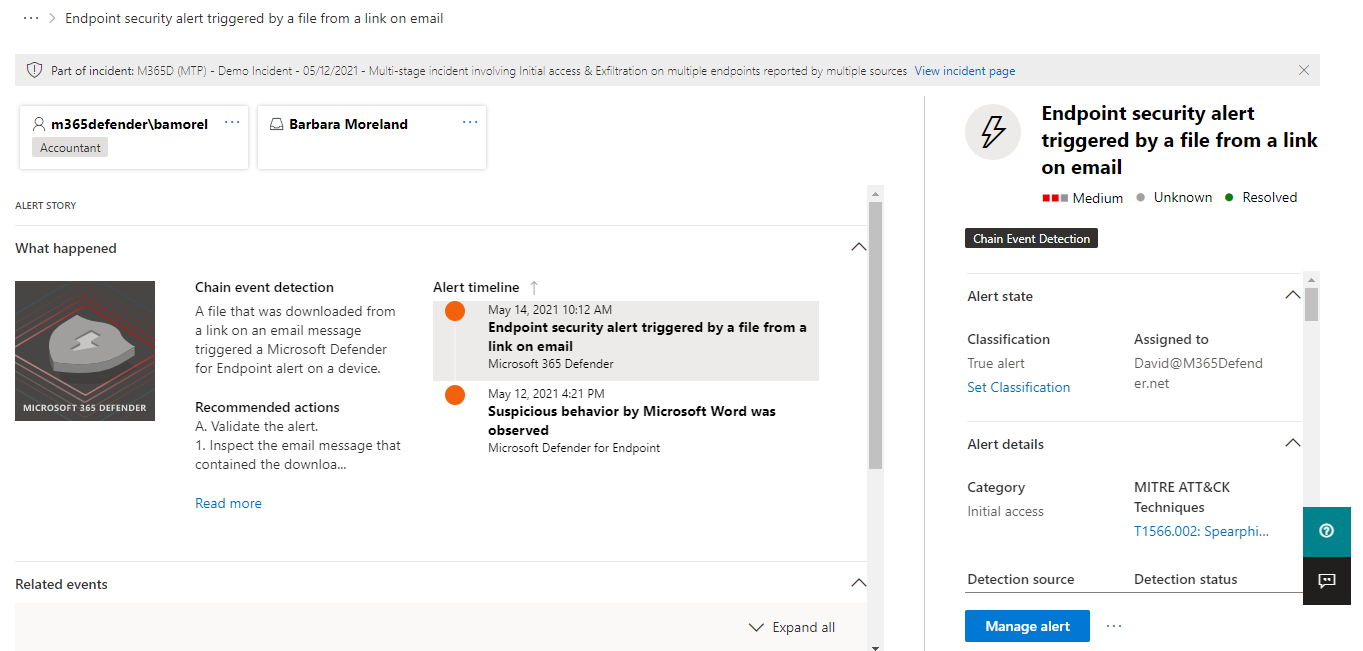

Můžete zobrazit události výstrahy, které další aktivované výstrahy způsobily aktuální výstrahu, a všechny ovlivněné entity a aktivity, které jsou součástí útoku, včetně zařízení, souborů, uživatelů a poštovních schránek.

Tady je příklad.

Naučte se používat frontu upozornění a stránky upozornění při zkoumání výstrah.

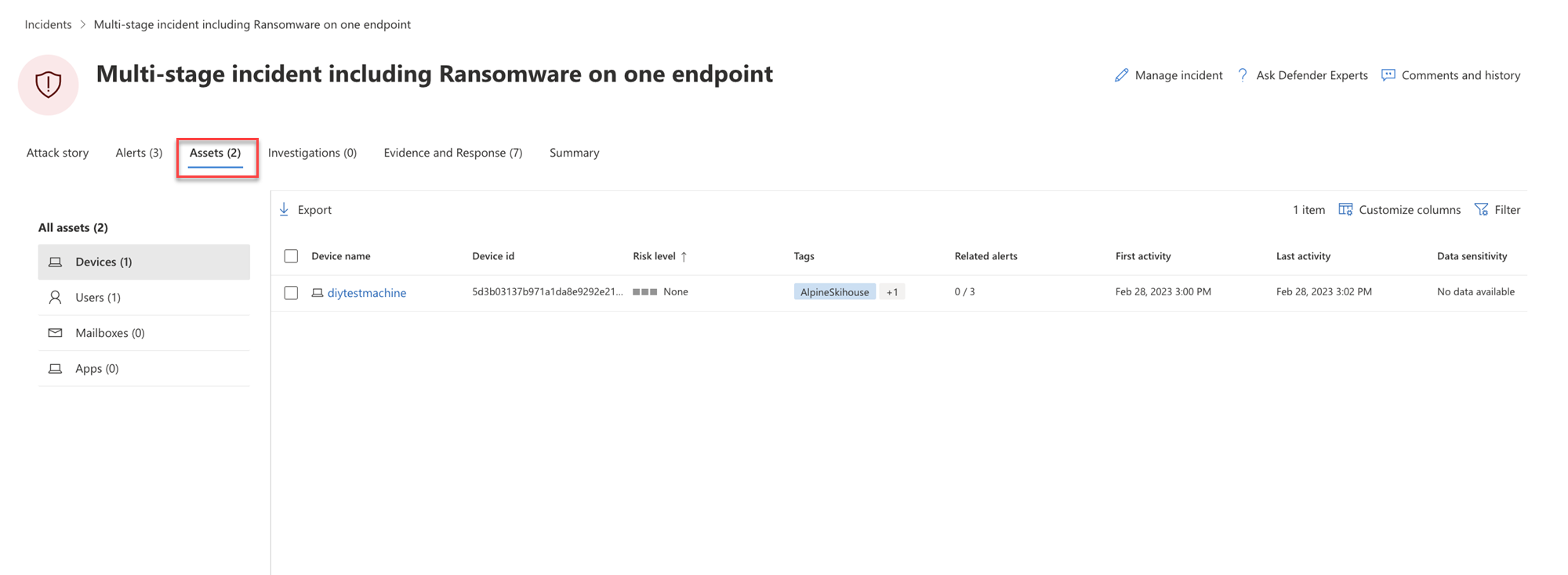

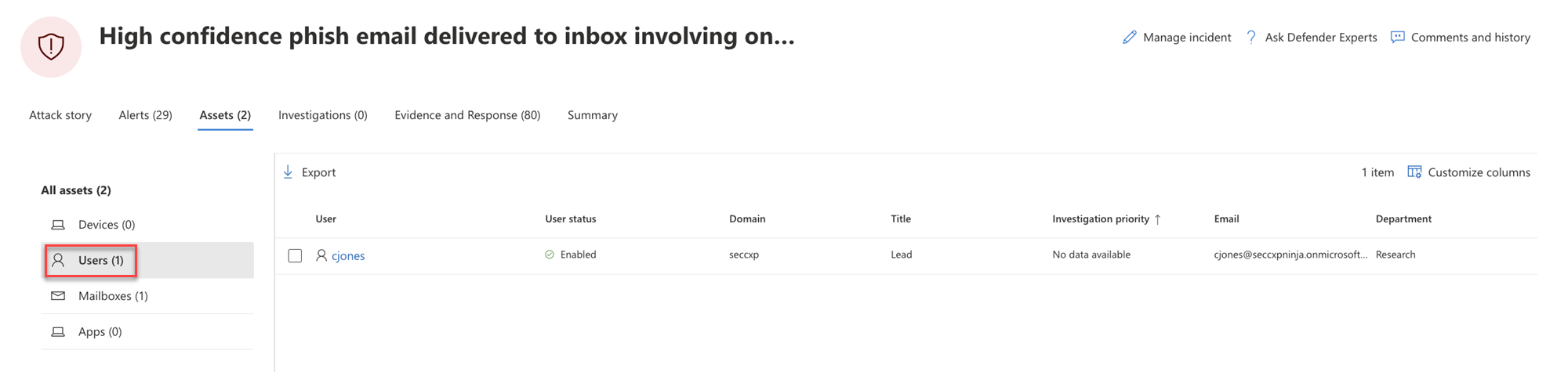

Aktiva

Pomocí nové karty Prostředky můžete snadno zobrazit a spravovat všechny prostředky na jednom místě. Toto jednotné zobrazení zahrnuje zařízení, uživatele, poštovní schránky a aplikace.

Na kartě Assets (Prostředky) se vedle názvu zobrazuje celkový počet prostředků. Při výběru karty Prostředky se zobrazí seznam různých kategorií s počtem prostředků v této kategorii.

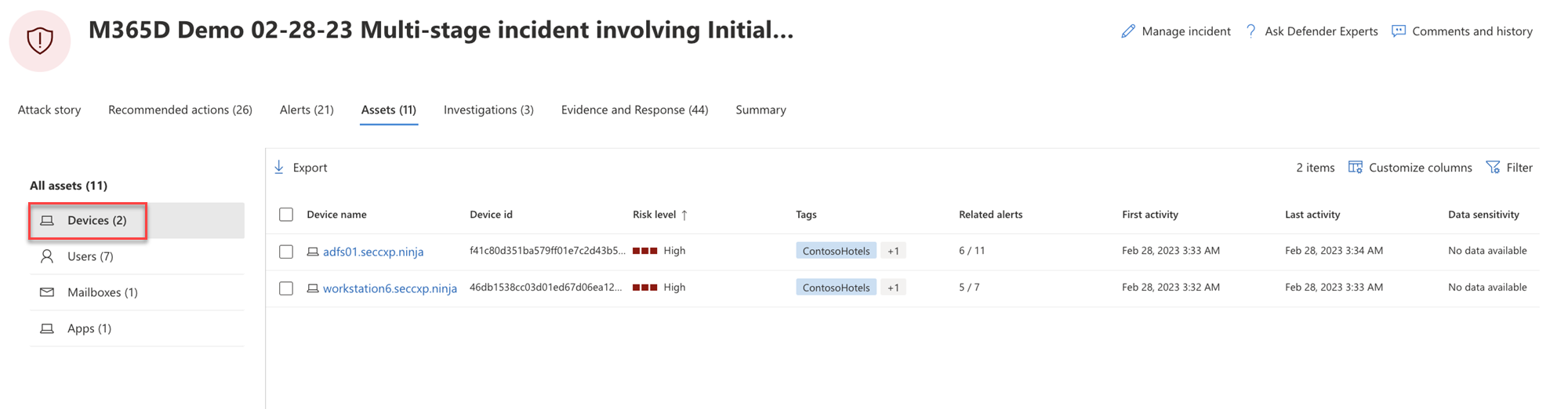

Zařízení

Zobrazení Zařízení obsahuje seznam všech zařízení souvisejících s incidentem. Tady je příklad.

Výběrem zařízení ze seznamu se otevře panel, který umožňuje spravovat vybrané zařízení. Můžete rychle exportovat, spravovat značky, zahájit automatizované šetření a provádět další možnosti.

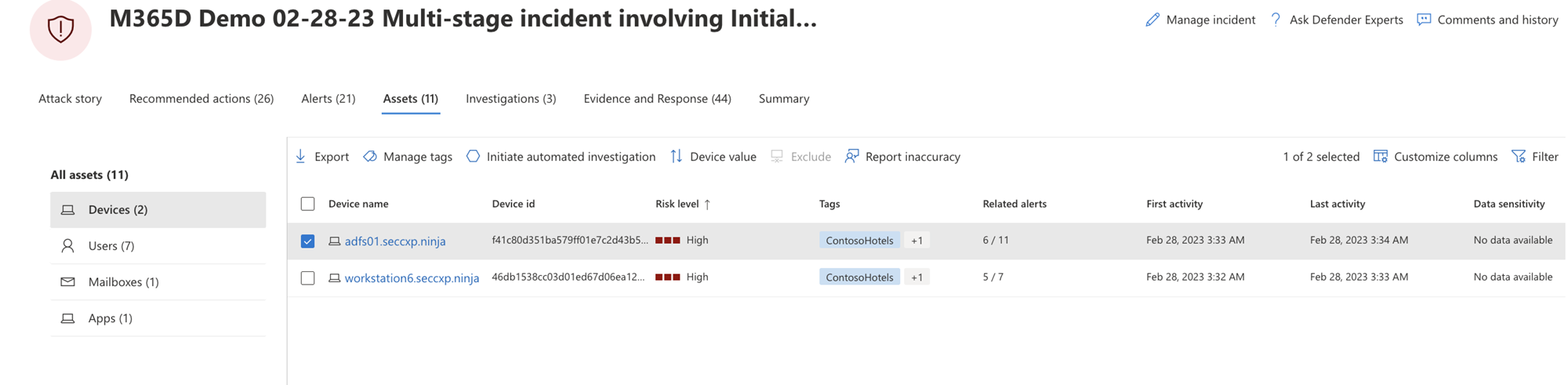

Zaškrtnutím políčka u zařízení můžete zobrazit podrobnosti o zařízení, data adresáře, aktivní upozornění a přihlášené uživatele. Výběrem názvu zařízení zobrazíte podrobnosti o zařízení v inventáři zařízení Defender for Endpoint. Tady je příklad.

Na stránce zařízení můžete shromáždit další informace o zařízení, jako jsou všechny jeho výstrahy, časová osa a doporučení k zabezpečení. Na kartě Časová osa můžete například procházet časovou osu zařízení a zobrazit všechny události a chování zjištěné na počítači v chronologickém pořadí, které jsou proložené se vyvolanými výstrahami. Tady je příklad

Tip

Na stránce zařízení můžete provádět kontroly na vyžádání. Na portálu Microsoft Defender zvolte Koncové body > Inventář zařízení. Vyberte zařízení s výstrahami a spusťte antivirovou kontrolu. Akce, jako jsou kontroly antivirového softwaru, se sledují a zobrazují se na stránce Inventář zařízení . Další informace najdete v tématu Spuštění kontroly Microsoft Defender antivirové ochrany na zařízeních.

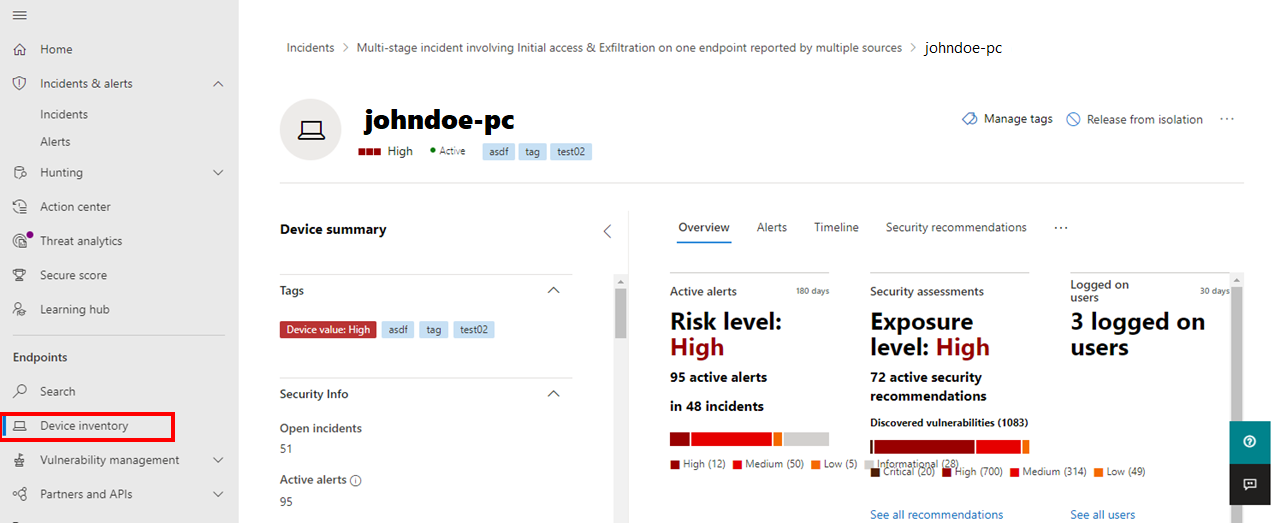

Uživatelé

Zobrazení Uživatelé obsahuje seznam všech uživatelů, kteří byli identifikováni jako součást incidentu nebo s ním souvisejí. Tady je příklad.

Pokud chcete uživateli zobrazit podrobnosti o hrozbě, ohrožení a kontaktních informacích uživatelského účtu, můžete vybrat značku zaškrtnutí. Výběrem uživatelského jména zobrazíte další podrobnosti o uživatelském účtu.

Zjistěte, jak zobrazit další informace o uživatelích a spravovat uživatele incidentu při vyšetřování uživatelů.

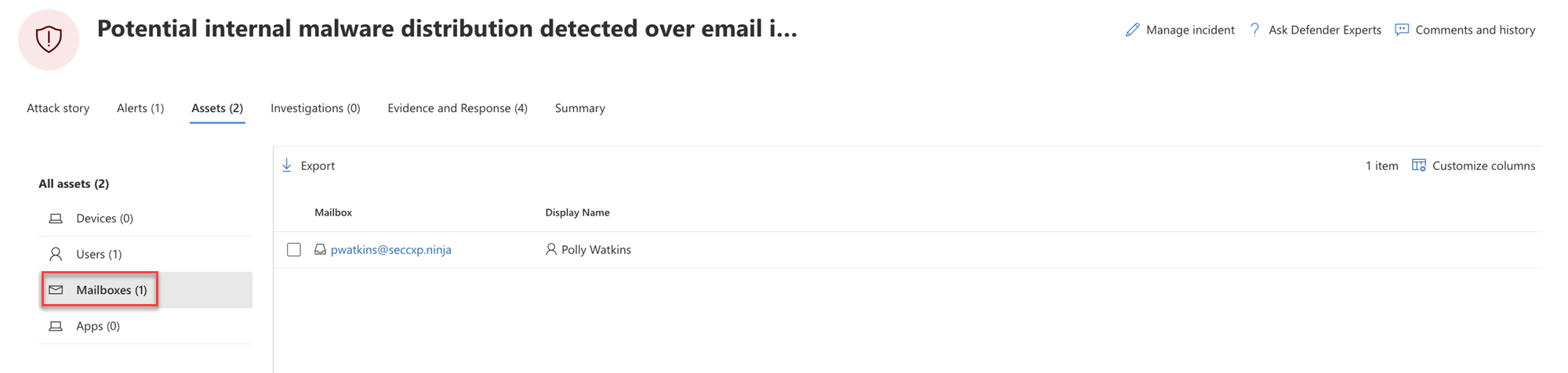

Poštovní schránky

Zobrazení Poštovní schránky obsahuje seznam všech poštovních schránek, které byly identifikovány jako součást incidentu nebo s ním souvisejí. Tady je příklad.

Pokud chcete zobrazit seznam aktivních upozornění, můžete u poštovní schránky vybrat značku zaškrtnutí. Výběrem názvu poštovní schránky zobrazíte další podrobnosti o poštovní schránce na stránce Průzkumníka pro Defender pro Office 365.

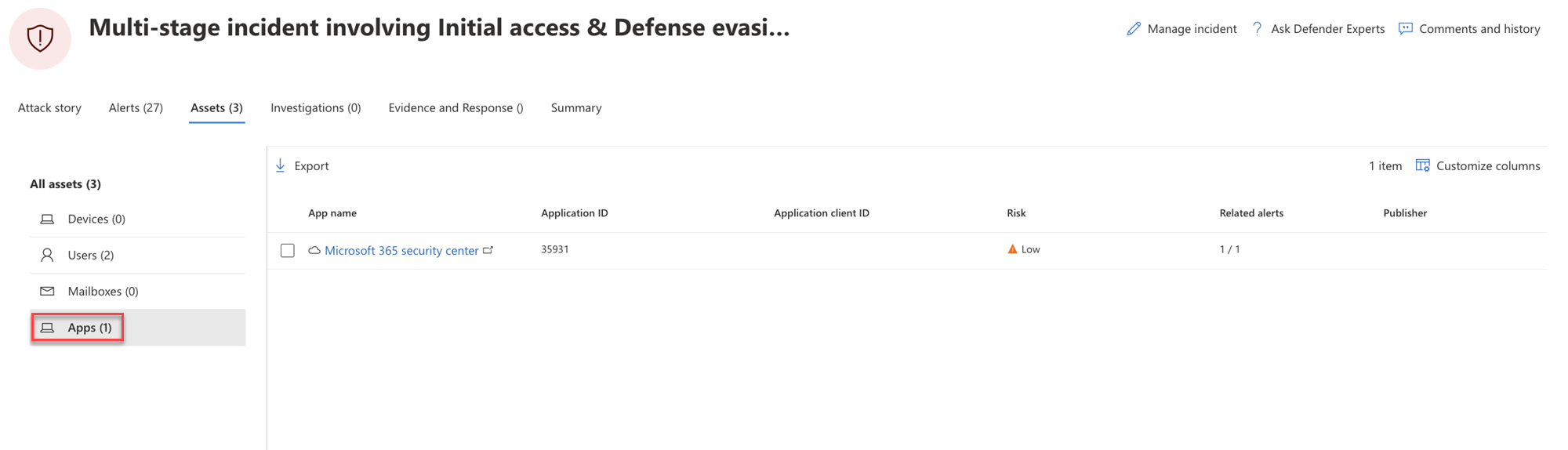

Apps

V zobrazení Aplikace se zobrazí seznam všech aplikací, u které bylo zjištěno, že jsou součástí incidentu nebo s ním souvisejí. Tady je příklad.

Výběrem zaškrtnutí u aplikace zobrazíte seznam aktivních upozornění. Výběrem názvu aplikace zobrazíte další podrobnosti na stránce Průzkumníka pro Defender for Cloud Apps.

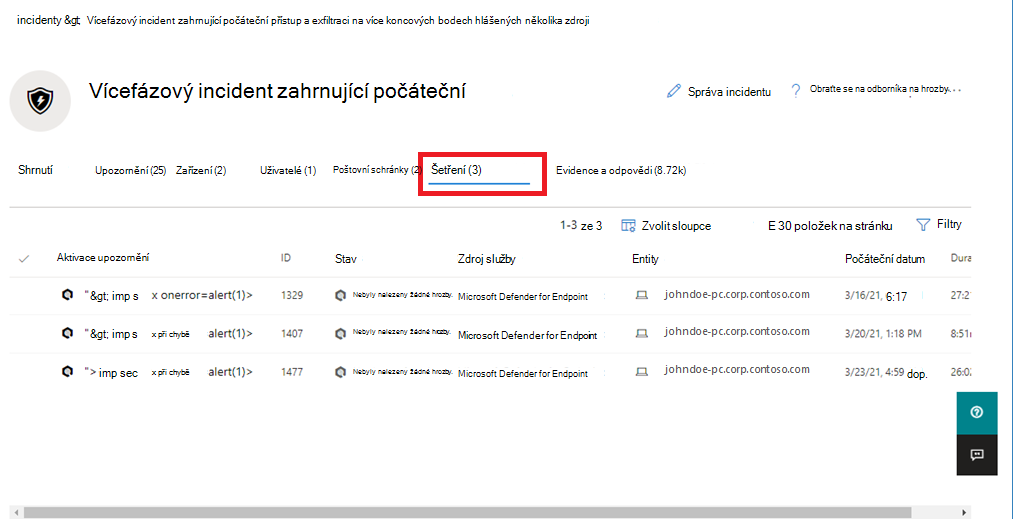

Vyšetřování

Karta Šetření obsahuje seznam všech automatizovaných šetření aktivovaných výstrahami v tomto incidentu. Automatizované vyšetřování bude provádět nápravné akce nebo čekat na schválení akcí analytikem v závislosti na tom, jak jste nakonfigurovali automatizované šetření tak, aby se spouštěla v Defenderu for Endpoint a Defender pro Office 365.

Vyberte šetření a přejděte na stránku s podrobnostmi, kde najdete úplné informace o stavu šetření a nápravy. Pokud v rámci šetření čekají nějaké akce čekající na schválení, zobrazí se na kartě Historie čekajících akcí . V rámci nápravy incidentu proveďte akci.

K dispozici je také karta s grafem Šetření , která zobrazuje:

- Připojení výstrah k ovlivněným prostředkům ve vaší organizaci.

- Které entity souvisejí s kterými výstrahami a jak jsou součástí příběhu útoku.

- Výstrahy pro incident.

Graf šetření vám pomůže rychle pochopit úplný rozsah útoku tím, že propojí různé podezřelé entity, které jsou součástí útoku, s jejich souvisejícími prostředky, jako jsou uživatelé, zařízení a poštovní schránky.

Další informace najdete v tématu Automatizované šetření a reakce v Microsoft Defender XDR.

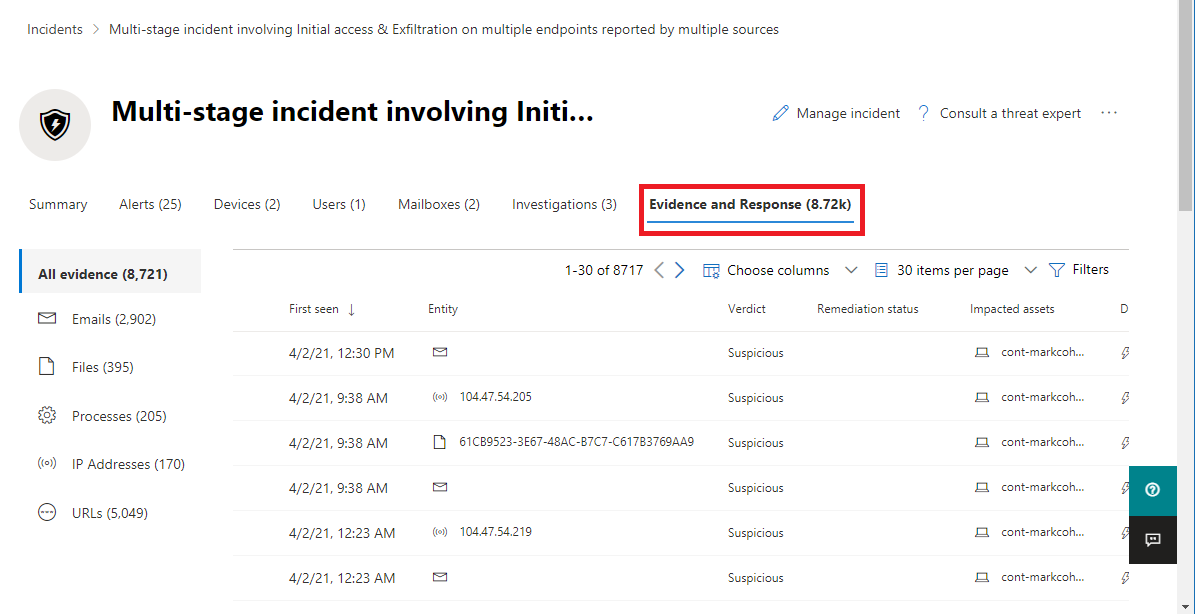

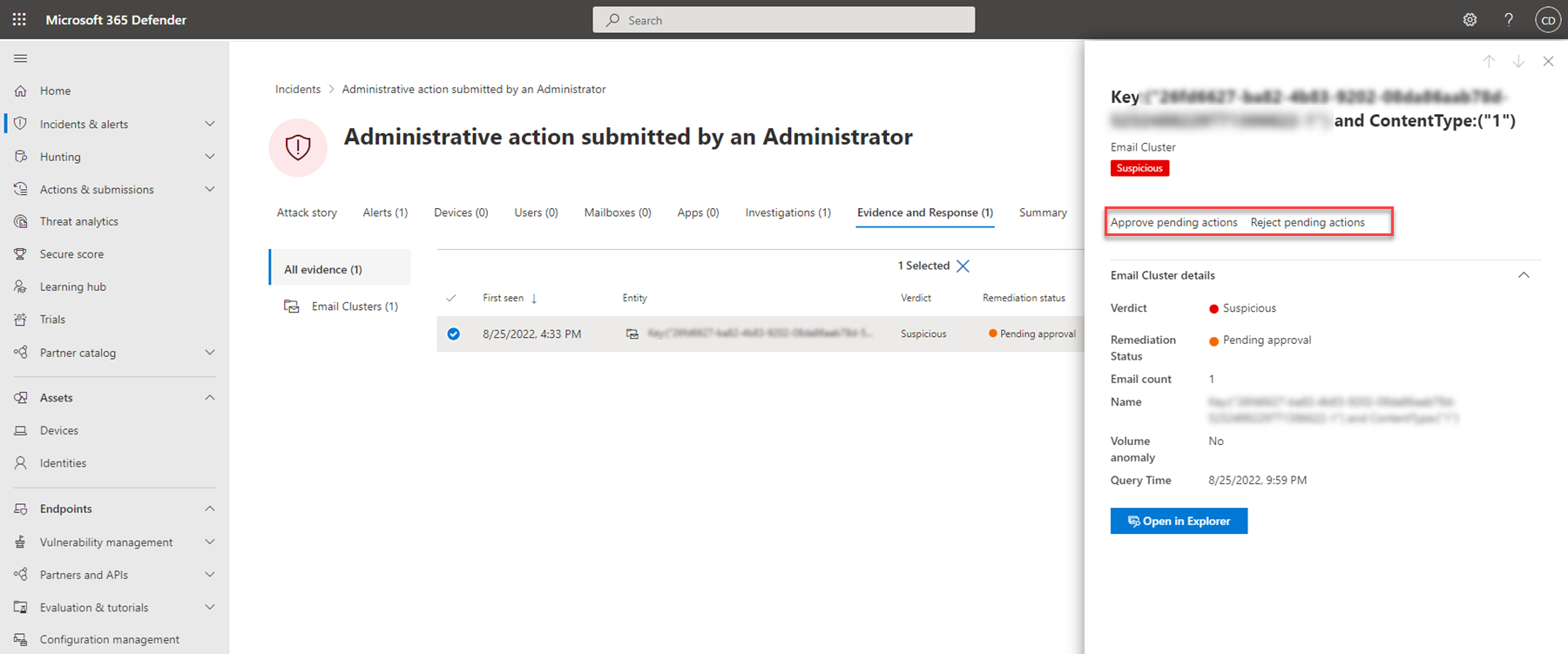

Evidence a reakce

Na kartě Evidence a reakce se zobrazují všechny podporované události a podezřelé entity v výstrahách incidentu. Tady je příklad.

Microsoft Defender XDR automaticky prošetřuje všechny podporované události incidentů a podezřelé entity v výstrahách a poskytuje vám informace o důležitých e-mailech, souborech, procesech, službách, IP adresách a dalších. To vám pomůže rychle detekovat a blokovat potenciální hrozby v incidentu.

Každá z analyzovaných entit je označená verdiktem (Škodlivý, Podezřelý, Čistý) a stavem nápravy. To vám pomůže pochopit stav nápravy celého incidentu a jaké další kroky je možné provést.

Schválení nebo odmítnutí nápravných akcí

U incidentů se stavem nápravy Čekající na schválení můžete akci nápravy schválit nebo odmítnout přímo v incidentu.

- V navigačním podokně přejděte na Incidenty & výstrahy>Incidenty.

- Vyfiltrujte akci Čeká na vyřízení pro stav automatizovaného šetření (volitelné).

- Výběrem názvu incidentu otevřete jeho souhrnnou stránku.

- Vyberte kartu Evidence a odpověď .

- Výběrem položky v seznamu otevřete její kontextové podokno.

- Zkontrolujte tyto informace a pak proveďte jeden z následujících kroků:

- Pokud chcete zahájit čekající akci, vyberte možnost Schválit čekající akci.

- Pokud chcete zabránit provedení čekající akce, vyberte možnost Odmítnout čekající akci.

Další kroky

Podle potřeby:

Viz také

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.