Poskytnutí přístupu k poskytovateli spravovaných služeb zabezpečení (MSSP)

Důležité

Některé informace v tomto článku se týkají předvydaného produktu, který může být před komerčním vydáním podstatně změněn. Společnost Microsoft neposkytuje na zde uvedené informace žádné záruky, vyjádřené ani předpokládané.

Platí pro:

Pokud chcete implementovat řešení delegovaného přístupu s více tenanty, proveďte následující kroky:

Povolte řízení přístupu na základě role pro Defender for Endpoint prostřednictvím portálu Microsoft Defender a připojte se ke skupinám Microsoft Entra.

Pokud chcete povolit žádosti o přístup a zřizování, nakonfigurujte správu nároků pro externí uživatele v rámci zásad správného řízení ID Microsoft Entra.

Správa žádostí o přístup a auditů v Microsoft Myaccess

Povolení řízení přístupu na základě role v Microsoft Defenderu for Endpoint na portálu Microsoft Defender

Vytvoření přístupových skupin pro prostředky MSSP v ZÁKAZNICKÉM ID Microsoftu: Skupiny

Tyto skupiny jsou propojené s rolemi, které vytvoříte v Defenderu for Endpoint na portálu Microsoft Defender. Uděláte to tak, že v tenantovi AD zákazníka vytvoříte tři skupiny. V našem ukázkovém přístupu vytvoříme následující skupiny:

- Analytik vrstvy 1

- Analytik vrstvy 2

- Schvalovatelé analytiků MSSP

Vytvořte role Defenderu pro koncový bod pro odpovídající úrovně přístupu v Customer Defender for Endpoint v rolích a skupinách portálu Microsoft Defender.

Pokud chcete na zákaznickém portálu Microsoft Defender povolit řízení přístupu na základě role koncových bodů oprávnění, > & skupiny > Role s uživatelským účtem s právy správce zabezpečení.

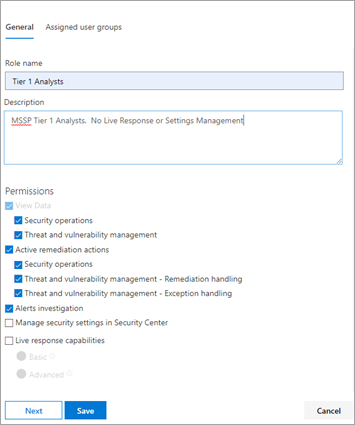

Pak vytvořte role RBAC, které splňují požadavky na úroveň SOC MSSP. Propojte tyto role s vytvořenými skupinami uživatelů prostřednictvím přiřazených skupin uživatelů.

Dvě možné role:

Analytici vrstvy 1

Proveďte všechny akce kromě živé odezvy a spravujte nastavení zabezpečení.Analytici vrstvy 2

Funkce vrstvy 1 s přidanou odezvou za provozu.

Další informace najdete v tématu Správa přístupu k portálu pomocí řízení přístupu na základě role.

Konfigurace přístupových balíčků zásad správného řízení

Přidání MSSP jako propojené organizace v ZÁKAZNICKÉM ID Microsoftu: Zásady správného řízení identit

Přidání poskytovatele MSSP jako připojené organizace umožní zprostředkovateli mssp požadovat žádosti a mít zřízené přístupy.

Uděláte to tak, že v tenantovi AD zákazníka získáte přístup k zásadám správného řízení identit: Propojená organizace. Přidejte novou organizaci a vyhledejte svého tenanta analytika MSSP prostřednictvím ID tenanta nebo domény. Pro analytiky MSSP doporučujeme vytvořit samostatného tenanta AD.

Vytvoření katalogu prostředků v zákaznickém ROZHRANÍ Microsoft Entra ID: Zásady správného řízení identit

Katalogy prostředků jsou logickou kolekcí přístupových balíčků vytvořených v tenantovi AD zákazníka.

Uděláte to tak, že v tenantovi AD zákazníka otevřete zásady správného řízení identit: Katalogy a přidáte nový katalog. V našem příkladu ho budeme nazývat MSSP Accesses.

Další informace najdete v tématu Vytvoření katalogu prostředků.

Vytváření přístupových balíčků pro prostředky MSSP Zákazník Microsoft Entra ID: Zásady správného řízení identit

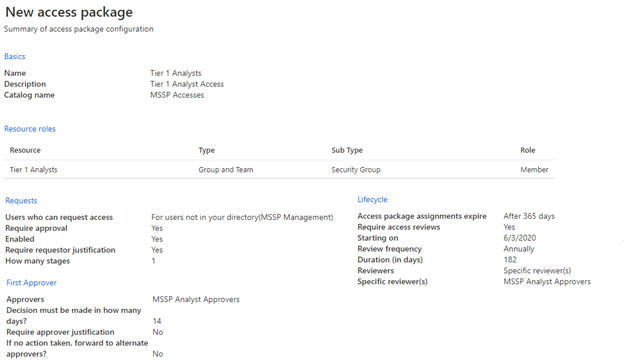

Přístupové balíčky jsou kolekce práv a přístupů, které žadatel uděluje při schválení.

Uděláte to tak, že v tenantovi AD zákazníka získáte přístup k zásadám správného řízení identit: Přístupové balíčky a přidáte nový přístupový balíček. Vytvořte přístupový balíček pro schvalovatele MSSP a každou úroveň analytika. Například následující konfigurace analytika vrstvy 1 vytvoří přístupový balíček, který:

- Vyžaduje, aby schvalovatelé analytiků MSSP skupiny AD autorizovali nové žádosti.

- Má roční kontroly přístupu, kde analytici SOC můžou požádat o rozšíření přístupu.

- Můžou o to požádat jenom uživatelé v tenantovi MSSP SOC.

- Platnost automatického přístupu vyprší po 365 dnech

Další informace najdete v tématu Vytvoření nového přístupového balíčku.

Poskytnutí odkazu na žádost o přístup k prostředkům MSSP z MICROSOFT Entra ID zákazníka: Zásady správného řízení identit

Analytici MSSP SOC používají odkaz Portál Můj přístup k vyžádání přístupu prostřednictvím vytvořených přístupových balíčků. Odkaz je odolný, což znamená, že stejný odkaz může být použit v průběhu času pro nové analytiky. Požadavek analytika přejde do fronty ke schválení schvalovateli analytiků MSSP.

Odkaz se nachází na stránce přehledu jednotlivých přístupových balíčků.

Spravovat přístup

Zkontrolujte a autorizaci žádostí o přístup v části Customer nebo MSSP myaccess.

Žádosti o přístup spravují u zákazníka My Access členové skupiny Schvalovatelé analytika MSSP.

Uděláte to tak, že k přístupu k myaccess zákazníka použijete:

https://myaccess.microsoft.com/@<Customer Domain>.Například:

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/Schvalte nebo zamítat žádosti v části Schválení uživatelského rozhraní.

V tomto okamžiku je zřízený přístup analytiků a každý analytik by měl mít přístup k portálu Microsoft Defender zákazníka:

https://security.microsoft.com/?tid=<CustomerTenantId>s oprávněními a rolemi, které jim byly přiřazeny.

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.