Nastavení Certificate Connectoru pro Microsoft Intune pro podporu platformy DigiCert PKI

Certificate Connector můžete použít pro Microsoft Intune k vydávání certifikátů PKCS z platformy DigiCert PKI do zařízení spravovaných v Intune. Certificate Connector funguje pouze s certifikační autoritou DigiCert nebo s certifikační autoritou DigiCert i s certifikační autoritou Microsoftu.

Tip

Společnost DigiCert získala společnost Symantec's Website Security a související firmu pki Solutions. Další informace o této změně najdete v článku technické podpory symantecu.

Pokud již používáte Certificate Connector pro Microsoft Intune k vydávání certifikátů z certifikační autority Microsoftu pomocí PKCS nebo SCEP (Simple Certificate Enrollment Protocol), můžete stejný konektor použít ke konfiguraci a vydávání certifikátů PKCS z certifikační autority DigiCert. Po dokončení konfigurace pro podporu certifikační autority DigiCert může konektor vystavit následující certifikáty:

- Certifikáty PKCS od certifikační autority Microsoftu

- Certifikáty PKCS od certifikační autority DigiCert

- Certifikáty služby Endpoint Protection z certifikační autority Microsoftu

Pokud nemáte konektor nainstalovaný, ale plánujete ho používat pro certifikační autoritu Microsoftu i pro certifikační autoritu DigiCert, nejprve dokončete konfiguraci konektoru pro certifikační autoritu Microsoftu. Pak se vraťte k tomuto článku a nakonfigurujte ho tak, aby podporoval také DigiCert. Další informace o profilech certifikátů a konektoru najdete v tématu Konfigurace profilu certifikátu pro vaše zařízení v Microsoft Intune.

Pokud budete konektor používat jenom s certifikační autoritou DigiCert, můžete konektor nainstalovat a pak nakonfigurovat podle pokynů v tomto článku.

Požadavky

K podpoře použití certifikační autority DigiCert budete potřebovat následující:

Aktivní předplatné u certifikační autority DigiCert – Předplatné se vyžaduje k získání certifikátu registrační autority (RA) z certifikační autority DigiCert.

Certificate Connector pro Microsoft Intune – Budete vyzváni k instalaci a konfiguraci certificate Connectoru dále v tomto článku. Pokud si chcete pomoct s plánováním předem připravených předvyquesí konektorů, přečtěte si následující články:

Instalace certifikátu DigiCert RA

Uložte následující fragment kódu jako do souboru s názvem certreq.ini a podle potřeby ho aktualizujte (například : Název subjektu ve formátu CN).

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------Otevřete příkazový řádek se zvýšenými oprávněními a vygenerujte žádost o podepsání certifikátu (CSR) pomocí následujícího příkazu:

Certreq.exe -new certreq.ini request.csrOtevřete soubor request.csr v Poznámkovém bloku a zkopírujte obsah CSR v následujícím formátu:

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----Přihlaste se k certifikační autoritě DigiCert a přejděte z úloh na Získat certifikát RA .

a. Do textového pole zadejte obsah CSR z kroku 3.

b. Zadejte popisný název certifikátu.

c. Vyberte Pokračovat.

d. Pomocí uvedeného odkazu stáhněte certifikát RA do místního počítače.

Importujte certifikát RA do úložiště certifikátů Windows:

a. Otevřete konzolu MMC.

b. Vyberte Soubor>Přidat nebo odebratcertifikát> snap-ins > Přidat.

c. Vyberte Účet počítače>Další.

d. Vyberte Dokončit místní počítač>.

e. V okně Přidat nebo odebrat moduly snap-in vyberteOK. Rozbalte položku Certifikáty (místní počítač)>Osobní>certifikáty.

f. Klikněte pravým tlačítkem na uzel Certifikáty a vyberte Importovat všechny úlohy>.

G. Vyberte umístění certifikátu RA, který jste stáhli z certifikační autority DigiCert, a pak vyberte Další.

H. Vyberte Další osobní úložiště> certifikátů.

i. Vyberte Dokončit a naimportujte certifikát RA a jeho privátní klíč do úložiště Local Machine-Personal .

Export a import certifikátu privátního klíče:

a. Rozbalte položku Certifikáty (místní počítač)>Osobní>certifikáty.

b. Vyberte certifikát, který byl importován v předchozím kroku.

c. Klikněte pravým tlačítkem na certifikát a vyberte Exportovat všechny úlohy>.

d. Vyberte Další a zadejte heslo.

e. Vyberte umístění, do které chcete exportovat, a pak vyberte Dokončit.

f. Pomocí postupu z kroku 5 naimportujte certifikát privátního klíče do úložiště Místní počítač-Osobní .

G. Zaznamenejte kopii kryptografického otisku certifikátu RA bez mezer. Následuje příklad kryptografického otisku:

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"Později po instalaci Certificate Connectoru pro Microsoft Intune použijete tuto hodnotu k aktualizaci tří souborů .config konektoru.

Poznámka

Pokud potřebujete pomoc se získáním certifikátu RA od certifikační autority DigiCert, obraťte se na zákaznickou podporu společnosti DigiCert.

Konfigurace certificate connectoru pro podporu DigiCert

Pomocí informací v tématu Instalace Certificate Connectoru pro Microsoft Intune nejprve stáhněte a pak nainstalujte a nakonfigurujte Certificate Connector pro Microsoft Intune:

- Během instalace kroku 2 postupu instalace konektoru vyberte možnosti pro PKCS a volitelně pro odvolání certifikátu.

- Po dokončení instalace a konfigurace konektoru se vraťte k tomuto postupu a pokračujte.

Nakonfigurujte konektor tak, aby podporoval DigiCert, úpravou tří souborů.config konektoru a následným restartováním souvisejících služeb:

Na serveru, na kterém je konektor nainstalovaný, přejděte do složky %ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc. (Ve výchozím nastavení se Certificate Connector pro Microsoft Intune nainstaluje do složky %ProgramFiles%\Microsoft Intune\PFXCertificateConnector.)

Pomocí jednoduchého textového editoru, jako je Notepad.exe, aktualizujte hodnotu klíče RACertThumbprint v následujících třech souborech. Nahraďte hodnotu v souborech hodnotou, kterou jste zkopírovali během kroku 6.g. postupu v předchozí části:

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

Například vyhledejte položku v každém souboru, který je podobný

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>souboru , a nahraďteEA7A4E0CD1A4F81CF0740527C31A57F6020C17C5novou hodnotou kryptografického otisku certifikátu RA .Spusťte services.msc , zastavte a restartujte následující tři služby:

- PFX Revoke Certificate Connector pro Microsoft Intune (PkiRevokeConnectorSvc)

- PFX Create Certificate Connector for Microsoft Intune (PkiCreateConnectorSvc)

- Vytvoření starší verze konektoru PFX pro Microsoft Intune (PfxCreateLegacyConnectorSvc)

Vytvoření profilu důvěryhodného certifikátu

Certifikáty PKCS, které nasadíte pro zařízení spravovaná v Intune, musí být zřetězený s důvěryhodným kořenovým certifikátem. Pokud chcete vytvořit tento řetěz, vytvořte profil důvěryhodného certifikátu Intune s kořenovým certifikátem z certifikační autority DigiCert a nasaďte profil důvěryhodného certifikátu i profil certifikátu PKCS do stejných skupin.

Získání důvěryhodného kořenového certifikátu od certifikační autority DigiCert:

a. Přihlaste se k portálu pro správu certifikační autority DigiCert.

b. V části Úkoly vyberte Spravovat certifikační autority.

c. V seznamu vyberte příslušnou certifikační autoritu.

d. Vyberte Stáhnout kořenový certifikát a stáhněte důvěryhodný kořenový certifikát.

Vytvořte profil důvěryhodného certifikátu v Centru pro správu Microsoft Intune. Podrobné pokyny najdete v tématu Vytvoření profilu důvěryhodného certifikátu. Nezapomeňte tento profil přiřadit zařízením, která budou dostávat certifikáty. Informace o přiřazení profilu ke skupinám najdete v tématu Přiřazení profilů zařízení.

Po vytvoření se profil zobrazí v seznamu profilů v podokně Konfigurace zařízení – Profily s typem profilu Důvěryhodný certifikát.

Získání identifikátoru profilu certifikátu

Identifikátor OID profilu certifikátu je přidružený k šabloně profilu certifikátu v certifikační autoritě DigiCert. Pokud chcete vytvořit profil certifikátu PKCS v Intune, musí mít název šablony certifikátu tvar OID profilu certifikátu, který je přidružený k šabloně certifikátu v certifikační autoritě DigiCert.

Přihlaste se k portálu pro správu certifikační autority DigiCert.

Vyberte Spravovat profily certifikátů.

Vyberte profil certifikátu, který chcete použít.

Zkopírujte identifikátor profilu certifikátu. Vypadá podobně jako v následujícím příkladu:

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

Poznámka

Pokud potřebujete pomoc se získáním identifikátoru profilu certifikátu, kontaktujte zákaznickou podporu společnosti DigiCert.

Vytvoření profilu certifikátu PKCS

Přihlaste se do Centra pro správu Microsoft Intune.

Vyberte Vytvořitkonfiguraci>zařízení>.

Zadejte tyto vlastnosti:

- Platforma: Zvolte platformu vašich zařízení.

- Profil: Vyberte certifikát PKCS. Nebo vyberte Šablony>Certifikát PKCS.

Vyberte Vytvořit.

V Základy zadejte následující vlastnosti:

- Název: Zadejte popisný název profilu. Pojmenujte své profily, abyste je později mohli snadno identifikovat.

- Popis: Zadejte popis profilu. Toto nastavení není povinné, ale doporučujeme ho zadat.

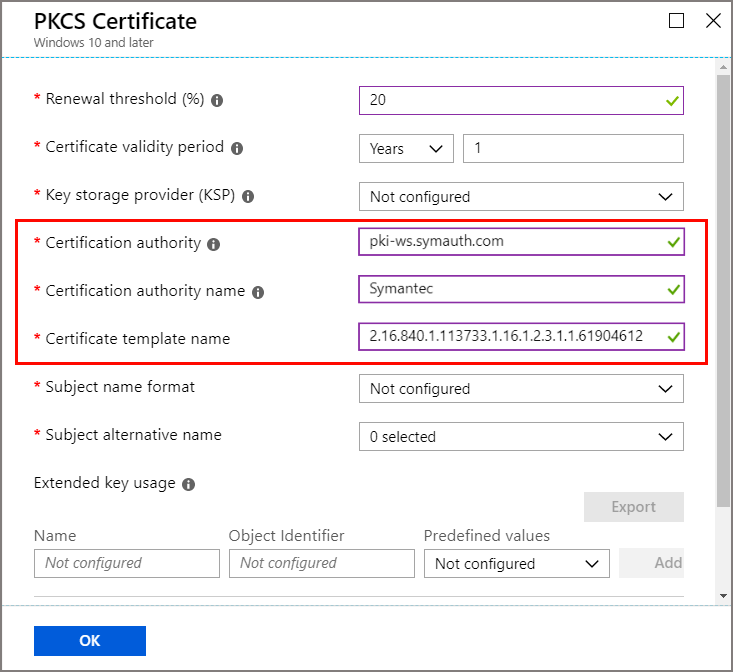

V části Nastavení konfigurace nakonfigurujte parametry s hodnotami z následující tabulky. Tyto hodnoty se vyžadují k vydávání certifikátů PKCS z certifikační autority DigiCert prostřednictvím certificate connectoru pro Microsoft Intune.

Parametr certifikátu PKCS Hodnota Popis Certifikační autorita pki-ws.symauth.com Tato hodnota musí být plně kvalifikovaný název domény základní služby DigiCert ca bez koncových lomítek. Pokud si nejste jistí, jestli se jedná o správný plně kvalifikovaný název domény základní služby pro vaše předplatné certifikační autority DigiCert, obraťte se na zákaznickou podporu společnosti DigiCert.

Po změně ze Symantecu na DigiCert zůstane tato adresa URL beze změny.

Pokud je tento plně kvalifikovaný název domény nesprávný, konektor certifikátu nevydá certifikáty PKCS od certifikační autority DigiCert.Název certifikační autority Symantec Tato hodnota musí být řetězec Symantec.

Pokud dojde ke změně této hodnoty, konektor certifikátu nevydá certifikáty PKCS z certifikační autority DigiCert.Název šablony certifikátu Identifikátor profilu certifikátu z certifikační autority DigiCert. Příklad: 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 Tato hodnota musí být identifikátor OID profilu certifikátu získaný v předchozí části ze šablony profilu certifikátu certifikační autority DigiCert.

Pokud certificate Connector nemůže najít šablonu certifikátu přidruženou k OID profilu certifikátu v certifikační autoritě DigiCert, nevydá certifikáty PKCS z certifikační autority DigiCert.

Poznámka

Profil certifikátu PKCS pro platformy Windows není potřeba přidružit k profilu důvěryhodného certifikátu. Vyžaduje se ale u profilů platforem jiných systémů než Windows, jako je Android.

Dokončete konfiguraci profilu tak, aby vyhovoval vašim obchodním potřebám, a pak vyberte Vytvořit a profil uložte.

Na stránce Přehled nového profilu vyberte Přiřazení a nakonfigurujte příslušnou skupinu, která bude tento profil přijímat. Alespoň jeden uživatel nebo zařízení musí být součástí přiřazené skupiny.

Po dokončení předchozích kroků certificate Connector pro Microsoft Intune vydá certifikáty PKCS z certifikační autority DigiCert pro zařízení spravovaná Intune v přiřazené skupině. Tyto certifikáty budou dostupné v osobním úložišti úložiště certifikátů aktuálního uživatele na zařízení spravovaném v Intune.

Podporované atributy pro profil certifikátu PKCS

| Atribut | Podporované formáty Intune | Podporované formáty certifikační autority DigiCert Cloud | Výsledek |

|---|---|---|---|

| Název subjektu | Intune podporuje název subjektu pouze v následujících třech formátech: 1. Běžný název 2. Běžný název, který obsahuje e-mail 3. Běžný název jako e-mail Příklady: CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

Certifikační autorita DigiCert podporuje více atributů. Pokud chcete vybrat více atributů, musí být definovány pevnými hodnotami v šabloně profilu certifikátu DigiCert. | Používáme běžný název nebo e-mail z žádosti o certifikát PKCS. Jakákoli neshoda ve výběru atributu mezi profilem certifikátu Intune a šablonou profilu certifikátu DigiCert způsobí, že certifikační autorita DigiCert nevystaví žádné certifikáty. |

| SAN | Intune podporuje jenom následující hodnoty polí SAN: AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (kódovaná hodnota) |

Tyto parametry podporuje také certifikační autorita DigiCert Cloud. Pokud chcete vybrat více atributů, musí být definovány pevnými hodnotami v šabloně profilu certifikátu DigiCert. AltNameTypeEmail: Pokud se tento typ v síti SAN nenajde, konektor certifikátu použije hodnotu z AltNameTypeUpn. Pokud se altNameTypeUpn nenajde ani v síti SAN, konektor certifikátu použije hodnotu z názvu subjektu, pokud je ve formátu e-mailu. Pokud se typ stále nenajde, certifikáty se konektoru certifikátu nepodaří vydat. Například: RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn: Pokud tento typ není v síti SAN nalezen, konektor certifikátu použije hodnotu z AltNameTypeEmail. Pokud se v síti SAN nenajde ani altNameTypeEmail , konektor certifikátu použije hodnotu z názvu subjektu, pokud je ve formátu e-mailu. Pokud se typ stále nenajde, certifikáty se konektoru certifikátu nepodaří vydat. Například: Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeOtherName: Pokud se tento typ v síti SAN nenajde, konektor certifikátu certifikáty nevydá. Například: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c Hodnota tohoto pole je podporována pouze v kódovaném formátu (šestnáctková hodnota) certifikační autoritou DigiCert. Pro libovolnou hodnotu v tomto poli ji konektor certifikátu před odesláním žádosti o certifikát převede na kódování base64. Certificate Connector pro Microsoft Intune neověřuje, jestli je tato hodnota už zakódovaná nebo ne. |

Žádné |

Řešení problémů

Protokoly pro Certificate Connector pro Microsoft Intune jsou dostupné jako protokoly událostí na serveru, na kterém je konektor nainstalovaný. Tyto protokoly poskytují podrobnosti o operaci konektorů a dají se použít k identifikaci problémů s konektorem a operacemi certifikátu. Další informace najdete v tématu Protokolování.

Další kroky

Informace v tomto článku s informacemi v části Co jsou Microsoft Intune profily zařízení? můžete použít ke správě zařízení vaší organizace a certifikátů na nich.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro