Použití zásad Microsoft Intune ke správě pravidel pro omezení potenciální oblasti útoku

Když se na Windows 10 a Windows 11 zařízeních používá antivirová ochrana Defenderu, můžete pomocí zásad zabezpečení Microsoft Intune koncových bodů snížit možnosti útoku spravovat tato nastavení na svých zařízeních.

Pomocí zásad omezení potenciální oblasti útoku (ASR) můžete zmenšit prostor pro útoky na zařízení tím, že minimalizujete místa, kde je vaše organizace zranitelná kybernetickými hrozbami a útoky. Intune zásady ASR podporují následující profily:

Pravidla omezení potenciální oblasti útoku: Tento profil použijte k cílení chování, které malware a škodlivé aplikace obvykle používají k napadení počítačů. Mezi příklady tohoto chování patří použití spustitelných souborů a skriptů v aplikacích Office, webová pošta, která se pokouší stáhnout nebo spustit soubory, a obfuskované nebo jinak podezřelé chování skriptů, které aplikace obvykle neiniciují při běžné každodenní práci.

Řízení zařízení: Tento profil slouží k povolení, blokování a jinému zabezpečení vyměnitelných médií prostřednictvím ovládacích prvků, které můžou monitorovat a pomáhat chránit vaše zařízení před hrozbami neoprávněných periferních zařízení. a řídicí funkce, které pomáhají zabránit ohrožení vašich zařízení hrozbami v neautorizovaných periferních zařízeních.

Další informace najdete v tématu Přehled omezení potenciální oblasti útoku v dokumentaci k ochraně před internetovými útoky ve Windows.

Zásady omezení potenciální oblasti útoku se nacházejí v uzlu zabezpečení koncového boducentra pro správu Microsoft Intune.

Platí pro:

- Windows 10

- Windows 11

Předpoklady pro profily redukce potenciální oblasti útoku

Obecné:

- Zařízení musí běžet Windows 10 nebo Windows 11

- Antivirová ochrana v programu Defender musí být primární antivirovou ochranou na zařízení.

Podpora správy zabezpečení pro Microsoft Defender for Endpoint:

Pokud používáte Správu zabezpečení pro Microsoft Defender for Endpoint k podpoře zařízení, která jste onboardovali do programu Defender bez registrace s Intune, omezení potenciální oblasti útoku se vztahuje na zařízení s Windows 10, Windows 11 a Windows Serverem. Další informace najdete v tématu Pravidla ASR podporované operační systémy v dokumentaci k ochraně před internetovými útoky ve Windows.

Podpora pro klienty Configuration Manager:

Tento scénář je ve verzi Preview a vyžaduje použití Configuration Manager aktuální větvi verze 2006 nebo novější.

Nastavení připojení tenanta pro zařízení Configuration Manager – Pokud chcete podporovat nasazení zásad omezení potenciální oblasti útoku na zařízení spravovaná službou Configuration Manager, nakonfigurujte připojení tenanta. Nastavení připojení tenanta zahrnuje konfiguraci Configuration Manager kolekcí zařízení tak, aby podporovaly zásady zabezpečení koncových bodů z Intune.

Informace o nastavení připojení tenanta najdete v tématu Konfigurace připojení tenanta pro podporu zásad ochrany koncových bodů.

Profily redukce potenciální oblasti útoku

Dostupné profily pro zásady omezení potenciálních oblastí útoku závisí na zvolené platformě.

Poznámka

Od dubna 2022 se začaly vydávat nové profily pro zásady omezení potenciální oblasti útoku. Jakmile bude nový profil dostupný, použije stejný název profilu, který nahrazuje, a bude obsahovat stejná nastavení jako starší profil, ale v novějším formátu nastavení, jak je vidět v katalogu nastavení. Dříve vytvořené instance těchto profilů zůstanou dostupné k použití a úpravám, ale všechny nově vytvořené instance budou v novém formátu. Byly aktualizovány následující profily:

- Pravidla omezení potenciální oblasti útoku (5. dubna 2022)

- Ochrana před zneužitím (5. dubna 2022)

- Ovládání zařízení (23. května 2022)

- Izolace aplikací a prohlížečů (18. dubna 2023)

Zařízení spravovaná službou Intune

Platforma: Windows 10, Windows 11 a Windows Server:

Profily pro tuto platformu jsou podporované na Windows 10 a Windows 11 zařízeních zaregistrovaných pomocí Intune.

- Pravidla omezení potenciální oblasti útoku

Mezi dostupné profily pro tuto platformu patří:

Pravidla omezení potenciální oblasti útoku – konfigurace nastavení pro pravidla omezení potenciální oblasti útoku, která cílí na chování, které malware a škodlivé aplikace obvykle používají k napadení počítačů, včetně:

- Spustitelné soubory a skripty používané v aplikacích Office nebo webové poště, které se pokoušejí stáhnout nebo spustit soubory

- Obfuskované nebo jinak podezřelé skripty

- Chování, které aplikace obvykle nespustí při normální každodenní práci

Zmenšení prostoru pro útoky znamená, že útočníkům nabídne méně způsobů, jak provádět útoky.

Chování sloučení pro pravidla omezení prostoru útoku v Intune:

Pravidla omezení potenciální oblasti útoku podporují sloučení nastavení z různých zásad a vytvářejí nadmnožinu zásad pro každé zařízení. Nastavení, která nejsou v konfliktu, se sloučí, zatímco nastavení, která jsou v konfliktu, se nepřidají do nadmnožině pravidel. Pokud dříve dvě zásady zahrnovaly konflikty pro jedno nastavení, obě zásady se označovaly jako konfliktní a nenasadila by se žádná nastavení z žádného profilu.

Chování při slučování pravidla omezení potenciální oblasti útoku je následující:

- Pro každé zařízení, na které se pravidla vztahují, se vyhodnocují pravidla omezení potenciální oblasti útoku z následujících profilů:

- Zásady > konfigurace zařízení > Profil > ochrany koncových bodů Microsoft Defender Zmenšení prostoru útoku ochrany Exploit Guard >

- Zásady > omezení potenciální oblasti útoku zabezpečení > koncového bodu Pravidla omezení potenciální oblasti útoku

- Standardní hodnoty zabezpečení koncového >> bodu Microsoft Defender for Endpoint pravidla omezení potenciální oblasti útoku podle směrného plánu>.

- Nastavení, která neobsahují konflikty, se přidají do nadmnožiny zásad pro zařízení.

- Pokud mají dvě nebo více zásad konfliktní nastavení, konfliktní nastavení se do kombinované zásady nepřidají, zatímco nastavení, která nejsou v konfliktu, se přidají do zásady nadmnožina, která platí pro zařízení.

- Zadržou se pouze konfigurace pro konfliktní nastavení.

Řízení zařízení – pomocí nastavení pro řízení zařízení můžete nakonfigurovat zařízení pro vícevrstvé přístupy k zabezpečení vyměnitelných médií. Microsoft Defender for Endpoint poskytuje několik monitorovacích a řídicích funkcí, které pomáhají zabránit ohrožení vašich zařízení hrozbami v neautorizovaných periferních zařízeních.

Intune profily pro podporu řízení zařízení:

- Sloučení zásad pro ID zařízení USB

- Opakovaně použitelná nastavení

Další informace o řízení zařízení Microsoft Defender for Endpoint najdete v následujících článcích v dokumentaci k programu Defender:

Platforma: Windows 10 a novější:

Profily pro tuto platformu jsou podporované na Windows 10 a Windows 11 zařízeních zaregistrovaných pomocí Intune. Profily zahrnují:

Izolace aplikací a prohlížečů – Umožňuje spravovat nastavení pro Windows Defender Ochrana Application Guard (Ochrana Application Guard) jako součást Defenderu for Endpoint. Ochrana Application Guard pomáhá předcházet starým a nově vznikajícím útokům a může izolovat podnikové weby jako nedůvěryhodné a definovat, které weby, cloudové prostředky a interní sítě jsou důvěryhodné.

Další informace najdete v Ochrana Application Guard v dokumentaci k Microsoft Defender for Endpoint.

Řízení aplikací – Nastavení řízení aplikací může pomoct zmírnit bezpečnostní hrozby omezením aplikací, které můžou uživatelé spouštět, a kódu, který běží v jádru systému (jádro). Umožňuje spravovat nastavení, která můžou blokovat nepodepsané skripty a rozhraní MSI, a omezit spouštění Windows PowerShell v omezeném jazykovém režimu.

Další informace najdete v tématu Řízení aplikací v dokumentaci Microsoft Defender for Endpoint.

Poznámka

Pokud použijete toto nastavení, chování poskytovatele CSP appLockeru aktuálně vyzve koncového uživatele k restartování počítače při nasazení zásady.

Ochrana před zneužitím – nastavení ochrany před zneužitím pomáhá chránit před malwarem, který využívá zneužití k napadení zařízení a šíření. Ochrana před zneužitím se skládá z mnoha omezení rizik, která se můžou vztahovat na operační systém nebo jednotlivé aplikace.

Webová ochrana (starší verze Microsoft Edge) – nastavení, která můžete spravovat pro webovou ochranu v Microsoft Defender for Endpoint nakonfigurovat ochranu sítě tak, aby vaše počítače zabezpečily před webovými hrozbami. Když integrujete Microsoft Edge nebo prohlížeče třetích stran, jako je Chrome a Firefox, webová ochrana zastaví webové hrozby bez webového proxy serveru a může chránit počítače, když jsou pryč nebo místně. Webová ochrana zastaví přístup k:

- Phishingové weby

- Vektory malwaru

- Weby se zneužitím

- Nedůvěryhodné weby nebo weby s nízkou reputací

- Weby, které jste zablokovali pomocí vlastního seznamu ukazatelů.

Další informace najdete v dokumentaci k Microsoft Defender for Endpoint v části Ochrana webu.

Správa nastavení zabezpečení zařízení spravovaných službou Defender for Endpoint

Pokud používáte scénář Správa zabezpečení pro Microsoft Defender for Endpoint k podpoře zařízení spravovaných programem Defender, která nejsou zaregistrovaná ve službě Intune, můžete ke správě nastavení na zařízeních se systémem použít Windows 10, Windows 11 a platformu Windows Server. Windows 10, Windows 11 a Windows Server. Další informace najdete v tématu Pravidla ASR podporované operační systémy v dokumentaci k ochraně před internetovými útoky ve Windows.

Mezi podporované profily v tomto scénáři patří:

- Pravidla omezení potenciální oblasti útoku – Konfigurace nastavení pro pravidla omezení potenciální oblasti útoku, která cílí na chování, které malware a škodlivé aplikace obvykle používají k napadení počítačů, včetně:

- Spustitelné soubory a skripty používané v aplikacích Office nebo webové poště, které se pokoušejí stáhnout nebo spustit soubory.

- Obfuskované nebo jinak podezřelé skripty.

- Chování, které aplikace obvykle nespouštějí během běžné každodenní práce: Snížení prostoru pro útoky znamená, že útočníkům nabídne méně způsobů, jak provádět útoky.

Důležité

Správa zabezpečení pro Microsoft Defender for Endpoint podporuje pouze profil pravidel omezení potenciální oblasti útoku. Všechny ostatní profily omezení potenciální oblasti útoku nejsou podporované.

Zařízení spravovaná službou Configuration Manager

Omezení prostoru pro útok

Podpora zařízení spravovaných službou Configuration Manager je ve verzi Preview.

Spravovat nastavení omezení potenciální oblasti útoku pro Configuration Manager zařízení, když používáte připojení tenanta.

Cesta k zásadám:

- Zabezpečení > koncového bodu Připojení Windows 10 redukce > povrchu a novější (ConfigMgr)

Profily:

- Izolace aplikací a prohlížečů (ConfigMgr)

- Pravidla omezení potenciální oblasti útoku (ConfigMgr)

- Ochrana před zneužitím (ConfigMgr)(Preview)

- Webová ochrana (ConfigMgr)(Preview)

Požadovaná verze Configuration Manager:

- Configuration Manager aktuální větev verze 2006 nebo novější

Podporované platformy Configuration Manager zařízení:

- Windows 10 a novější (x86, x64, ARM64)

- Windows 11 a novější (x86, x64, ARM64)

Opakovaně použitelné skupiny nastavení pro profily ovládacích prvků zařízení

Ve verzi Public Preview podporují profily řízení zařízení použití opakovaně použitelných skupin nastavení, které pomáhají spravovat nastavení pro následující skupiny nastavení na zařízeních pro Windows 10, Windows 11 a platformu Windows Server:

Tiskové zařízení: Pro tiskové zařízení jsou k dispozici následující nastavení profilu řízení zařízení:

- PrimaryId

- PrinterConnectionID

- VID_PID

Informace o možnostech zařízení tiskárny najdete v tématu Přehled ochrany tiskárny v Microsoft Defender for Endpoint dokumentaci.

Vyměnitelné úložiště: Pro vyměnitelné úložiště jsou k dispozici následující nastavení profilu řízení zařízení v:

- Třída zařízení

- ID zařízení

- ID hardwaru

- Instance ID

- Primární ID

- Produkt ID

- Sériové číslo

- ID dodavatele

- ID dodavatele a ID produktu

Informace o možnostech vyměnitelného úložiště najdete v tématu Microsoft Defender for Endpoint Access Control vyměnitelného úložiště Microsoft Defender for Endpoint řízení zařízení v dokumentaci k Microsoft Defender for Endpoint.

Když použijete opakovaně použitelnou skupinu nastavení s profilem řízení zařízení, nakonfigurujete akce tak, aby definovaly, jak se nastavení v těchto skupinách používají.

Každé pravidlo, které přidáte do profilu, může obsahovat opakovaně použitelné skupiny nastavení i jednotlivá nastavení, která se přidají přímo do pravidla. Zvažte ale použití jednotlivých pravidel pro opakovaně použitelné skupiny nastavení nebo správu nastavení, která přidáte přímo do pravidla. Toto oddělení může zjednodušit budoucí konfigurace nebo změny, které můžete udělat.

Pokyny ke konfiguraci opakovaně použitelných skupin a jejich následnému přidání do tohoto profilu najdete v tématu Použití opakovaně použitelných skupin nastavení se zásadami Intune.

Vyloučení pravidel omezení potenciální oblasti útoku

Intune podporuje následující dvě nastavení, která vyloučí konkrétní cesty k souborům a složkám z vyhodnocení pravidly omezení potenciální oblasti útoku:

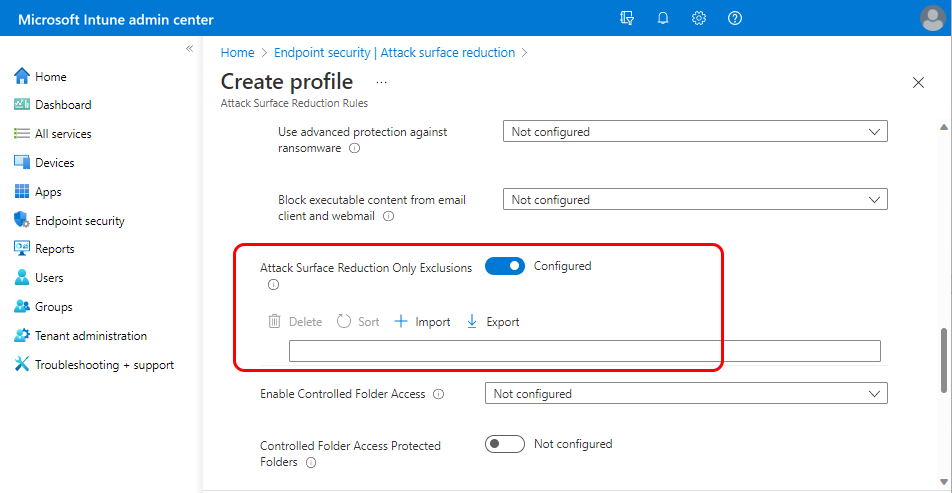

Globální: Používejte vyloučení pouze pro omezení potenciální oblasti útoku.

Pokud má zařízení přiřazenou alespoň jednu zásadu, která konfiguruje vyloučení pouze pro snížení počtu oblastí útoku, použijí se nakonfigurovaná vyloučení na všechna pravidla omezení potenciální oblasti útoku, která cílí na toto zařízení. K tomuto chování dochází, protože zařízení obdrží nadmnožinu nastavení pravidel omezení potenciální oblasti útoku ze všech platných zásad a vyloučení nastavení nelze spravovat pro jednotlivá nastavení. Pokud chcete zabránit tomu, aby se vyloučení použila na všechna nastavení na zařízení, nepoužívejte toto nastavení. Místo toho nakonfigurujte vyloučení pouze ASR podle pravidel pro jednotlivá nastavení.

Další informace najdete v dokumentaci k programu Defender CSP: Defender/AttackSurfaceReductionOnlyExclusions.

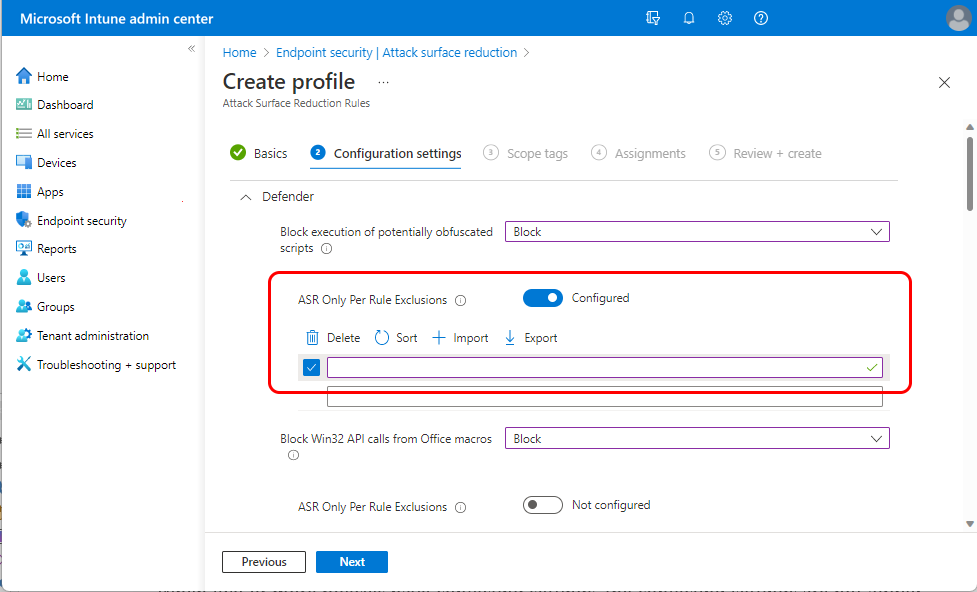

Individuální nastavení: Použití pouze ASR pro vyloučení pravidla

Pokud nastavíte příslušné nastavení v profilu pravidla omezení potenciální oblasti útoku na cokoli jiného než Nenakonfigurováno, Intune zobrazí možnost použít pro toto individuální nastavení pouze vyloučení ASR podle pravidla. Pomocí této možnosti můžete nakonfigurovat vyloučení souborů a složek, které jsou izolované na jednotlivá nastavení, což je na rozdíl od použití globálního nastavení Attack Surface Reduction Only Exclusions , které aplikuje jeho vyloučení na všechna nastavení na zařízení.

Ve výchozím nastavení je možnost Vyloučení pouze ASR na základě pravidlanastavená na Nenakonfigurováno.

Důležité

Zásady ASR nepodporují funkci sloučení pouze pro vyloučení ASR podle pravidla a konflikt zásad může vzniknout v případě, že více zásad konfiguruje pouze vyloučení ASR podle pravidla pro stejný konflikt zařízení. Abyste se vyhnuli konfliktům, zkombinujte konfigurace pro vyloučení pouze ASR podle pravidel do jedné zásady ASR. V budoucí aktualizaci zkoumáme přidání sloučení zásad pouze pro vyloučení ASR podle pravidel .

Sloučení zásad pro nastavení

Sloučení zásad pomáhá vyhnout se konfliktům, když více profilů, které platí pro stejné zařízení, konfiguruje stejné nastavení s různými hodnotami, což vytváří konflikt. Aby nedocházelo ke konfliktům, Intune vyhodnotí příslušná nastavení z každého profilu, který se vztahuje na zařízení. Tato nastavení se pak sloučí do jedné nadmnožině nastavení.

V případě zásad omezení potenciální oblasti útoku podporují sloučení zásad následující profily:

- Ovládání zařízení

Sloučení zásad pro profily ovládacích prvků zařízení

Profily ovládacích prvků zařízení podporují sloučení zásad pro ID zařízení USB. Nastavení profilu, která spravují ID zařízení a podporují sloučení zásad, zahrnují:

- Povolit instalaci hardwarového zařízení podle identifikátorů zařízení

- Blokování instalace hardwarového zařízení podle identifikátorů zařízení

- Povolit instalaci hardwarového zařízení podle tříd nastavení

- Blokování instalace hardwarového zařízení podle tříd nastavení

- Povolit instalaci hardwarového zařízení podle identifikátorů instancí zařízení

- Blokování instalace hardwarového zařízení podle identifikátorů instancí zařízení

Sloučení zásad se vztahuje na konfiguraci jednotlivých nastavení v různých profilech, které toto konkrétní nastavení aplikují na zařízení. Výsledkem je jeden seznam pro každé podporované nastavení použité na zařízení. Příklady:

Sloučení zásad vyhodnocuje seznamy tříd nastavení , které byly nakonfigurovány v každé instanci Povolit instalaci hardwarového zařízení podle tříd nastavení , které platí pro zařízení. Seznamy jsou sloučeny do jednoho seznamu povolených, kde jsou odebrány všechny duplicitní třídy nastavení.

Odebráním duplicit ze seznamu se odebere běžný zdroj konfliktů. Kombinovaný seznam povolených se pak doručí do zařízení.

Sloučení zásad neporovnává ani nesloučí konfigurace z různých nastavení. Příklady:

Rozbalením prvního příkladu, ve kterém se několik seznamů z části Povolit instalaci hardwarových zařízení podle tříd nastavení sloučilo do jednoho seznamu, máte několik instancí blokování instalace hardwarového zařízení podle tříd nastavení , které platí pro stejné zařízení. Všechny související seznamy blokovaných se sloučí do jednoho seznamu blokovaných pro zařízení, které se pak nasadí do zařízení.

- Seznam povolených pro třídy nastavení se nesrovnává ani neslučuje se seznamem blokovaných tříd nastavení.

- Místo toho zařízení obdrží oba seznamy, protože jsou ze dvou různých nastavení. Zařízení pak vynucuje nejvíce omezující nastavení pro instalaci podle tříd nastavení.

V tomto příkladu třída nastavení definovaná v seznamu blokovaných přepíše stejnou třídu nastavení, pokud je na seznamu povolených. Výsledkem by bylo, že třída nastavení je na zařízení zablokovaná.

Další kroky

Nakonfigurujte zásady zabezpečení koncového bodu.

Podívejte se na podrobnosti o nastavení v profilech pro profily omezení potenciální oblasti útoku.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro