Průvodce odstraňováním potíží s kreditem získaným partnerem

Příslušné role: Správce správy uživatelů | Agent pro správu | Správce fakturace | Prodejní agent

Řešení potíží s běžnými scénáři

V novém komerčním prostředí Azure můžou partneři získávat slevy prostřednictvím kreditu získaného partnerem (PEC) pro spravované služby. PEC se uděluje jenom partnerům s oprávněními splňujícími podmínky. Zjistěte, kdo má nárok na PEC, jak se počítá a jak se vyplácí.

Tento článek obsahuje základní pokyny k řešení potíží v případě, že pec není udělená.

Požadavky

Pokud máte problémy s pecí, jako je přístup nebo chybějící informace, začněte kontrolou následujících položek.

Poznámka:

Nárok na získání PEC mají pouze nepřímí poskytovatelé a partneři s přímým vyúčtováním.

Ujistěte se, že se díváte na fakturu za G (nové komerční prostředí) a soubor recon. Plán Azure a PEC se nezobrazují na faktuře D (starší verze) ani v souboru recon.

Ověřte, že je aktivní vaše smlouva s programem Microsoft AI Cloud Partner Program.

Potvrďte, že vaše nabídka má nárok. (Starší nabídky Azure, rezervované instance Azure, plány Azure Savings Plans, virtuální počítače Azure SPOT a produkty třetích stran nejsou způsobilé.)

Ověřte, že vy (nebo nepřímý prodejce nastavený jako prodejce v plánu Azure) máte platnou roli Správa jménem (AOBO) nebo role Řízení přístupu na základě role Azure (Azure RBAC) pro předplatné, skupinu prostředků nebo prostředek. Máte k dispozici i další možnosti:

- Pokud používáte Azure Lighthouse, ujistěte se, že vaše ID partnera bylo propojené s alespoň jedním uživatelským účtem. Zkontrolujte také, že má přístup k předplatnému nebo skupině prostředků daného zákazníka.

- Pokud používáte přidružení Azure RBAC, ujistěte se, že má uživatel v každém kontextu tenanta zákazníka nastavenou oprávněnou roli pro PEC a Azure RBAC.

Zjistěte, jestli zákazník odebral vaše oprávnění AOBO. Oprávnění se ve výchozím nastavení nastavila při zřízení plánu Azure. Pokud byly odebrány, přečtěte si téma Obnovení oprávnění správce pro předplatná Azure Cloud Solution Provider (CSP) zákazníka.

Potvrďte, že máte přístup správce po celý den.

Zkontrolujte správné sloupce v souborech odsouhlasení. Další informace najdete v tématu Fakturace plánu Azure: Informace o souboru odsouhlasení faktur.

Scénáře s vícepartnery

U PEC je důležité, aby partner transakce nastavil některou z dostupných možností oprávnění. U nepřímého modelu to může být poskytovatel, prodejce nebo obojí.

Další nastavení partnera a další oprávnění AOBO nebo jiná oprávnění a nastavení dalšího Azure RBAC pro uživatele s oprávněními Azure RBAC neovlivní pec pro partnera, který provádí transakce.

Viz následující tabulka. MPN1 je nepřímý poskytovatel, MPN2 je nepřímý prodejce propojený s transakcí jako prodejce záznamu a MPN3 je jiný partner CSP (přímý nebo jiný nepřímý prodejce):

| Partner transakce (BillTo) | Azure RBAC (pro uživatele nebo Lighthouse s rolí opravňující k PEC) | AOBO (role s nárokem na PEC) | PEC |

|---|---|---|---|

| MPN1 | MPN1 | – | Ano |

| MPN1 | – | MPN1 | Ano |

| MPN1 | MPN2 | – | Ano |

| MPN1 | – | MPN2 | Ano |

| MPN1 | MPN3 | MPN1 | Ano |

| MPN1 | MPN1 | MPN3 | Ano |

| MPN1 | MPN1 | MPN2 | Ano |

| MPN1 | MPN2 | MPN1 | Ano |

| MPN1 | MPN2 | MPN3 | Ano |

| MPN1 | MPN3 | MPN2 | Ano |

| MPN1 | MPN3 | – | No |

| MPN1 | – | MPN3 | No |

| MPN1 | – | N/A | No |

| MPN1 | MPN3 | MPN3 | No |

Přenosy předplatných Azure

Když partner převede předplatné Azure z jiného partnera nebo na jiného partnera, nezmění se pro tento přenos žádná oprávnění.

Proto pokud byl před převodem použit model oprávnění AOBO nebo jiný model oprávnění s oprávněními nastavenými pro starého "partnera pro transakce", budou oprávnění po převodu stále odkazovat na starého partnera. Ale teď se z jiného partnera stane "transakce partnera".

U přenosů předplatných Azure doporučujeme, aby nový cílový partner před převodem přidal oprávnění, jako je Azure RBAC. Mohou to bezpečně udělat, aniž by to ovlivnilo PEC starého partnera, dokud převod.

Aktualizace ID partnera

Partnerské centrum umožňuje změnit ID partnera přidruženého k vaší registraci CSP. Aktualizace ID partnera na jiné ID umístění programu Microsoft AI Cloud Partner Program v rámci stejné globální organizace programu Microsoft AI Cloud Partner Program (jiné ID umístění programu Microsoft AI Cloud Partner Program v rámci stejného globálního ID programu Microsoft AI Cloud Partner Program) nemá vliv na PEC.

Pokud se ID partnera změní na ID umístění v jiné organizaci programu Microsoft AI Cloud Partner Program, může to ale mít vliv na PEC. V tomto případě a když se pec ukáže, že chybí, doporučujeme kontaktovat podporu (zmínku, že jste nedávno znovu namapovali registraci CSP na jinou organizaci programu Microsoft AI Cloud Partner Program).

Ověření oprávnění AOBO

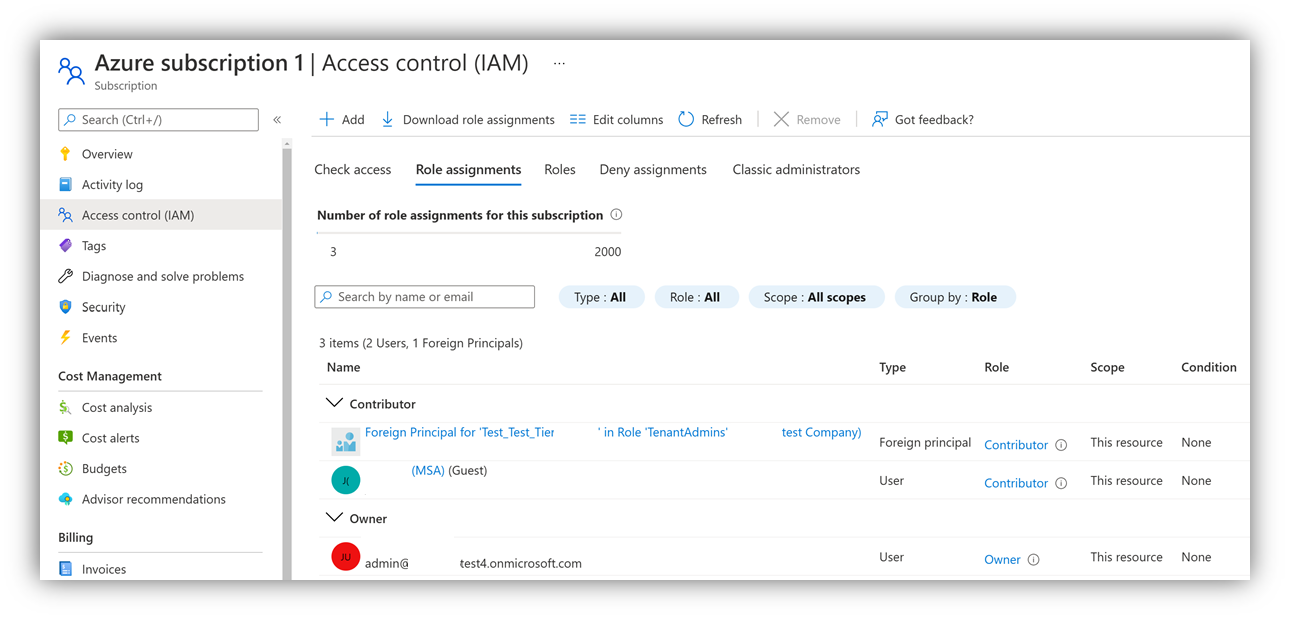

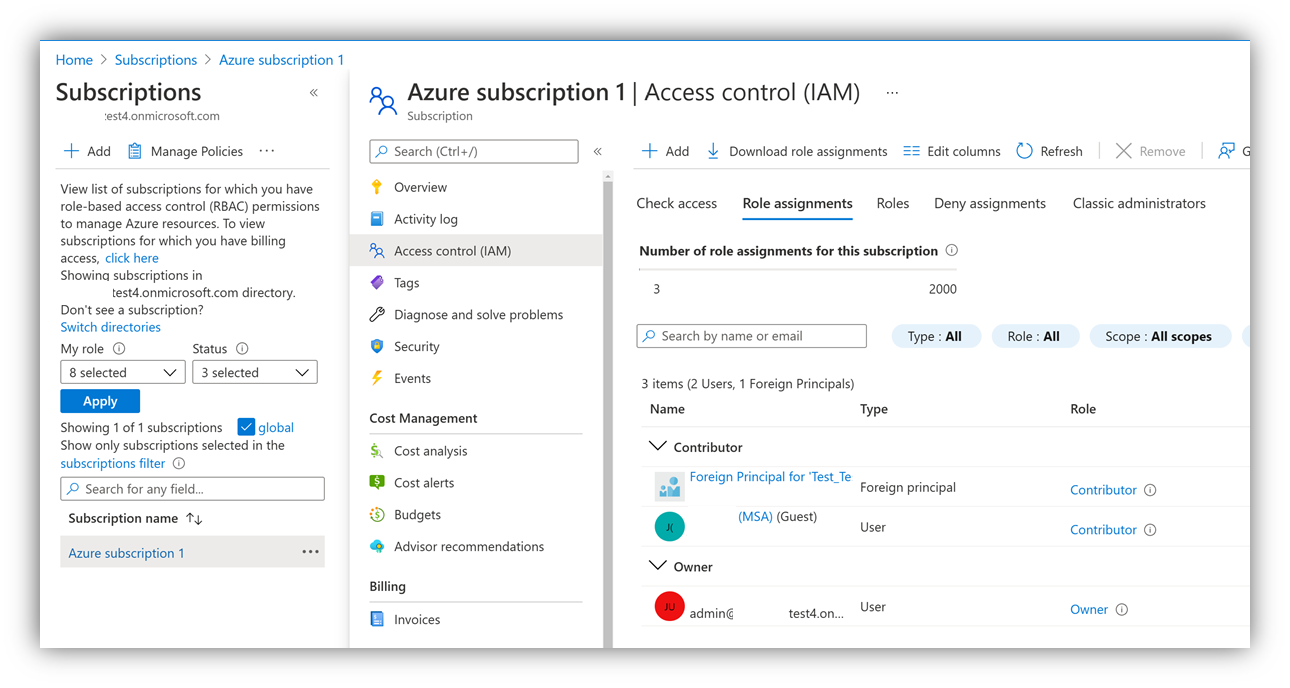

Když partner pro zákazníka vytvoří předplatné plánu Azure, nastaví se AOBO ve formě "cizího objektu zabezpečení". Cizí objekt zabezpečení dědí oprávnění vlastníka k předplatnému Azure. Oprávnění AOBO znamenají, že určitá skupina v tenantovi Partnerského centra CSP (agenti pro správu) zdědí tato oprávnění.

Cizí objekt zabezpečení, jak je vidět na webu Azure Portal, neobsahuje podrobnosti o tom, na kterou skupinu se mapuje v konkrétním partnerském tenantovi.

Když na webu Azure Portal zobrazíte cizí objekt zabezpečení, zobrazí se název partnera, například Cizí objekt zabezpečení pro Contoso..., ale Contoso je jenom zobrazovaný název tenanta Microsoft Entra partnera a není jedinečný.

Použití AZ PowerShellu nebo Azure CLI se vyžaduje k ověření s 100% jistotou, že je AOBO správně nastavený, a odkazovat na správnou skupinu ve správném tenantovi CSP.

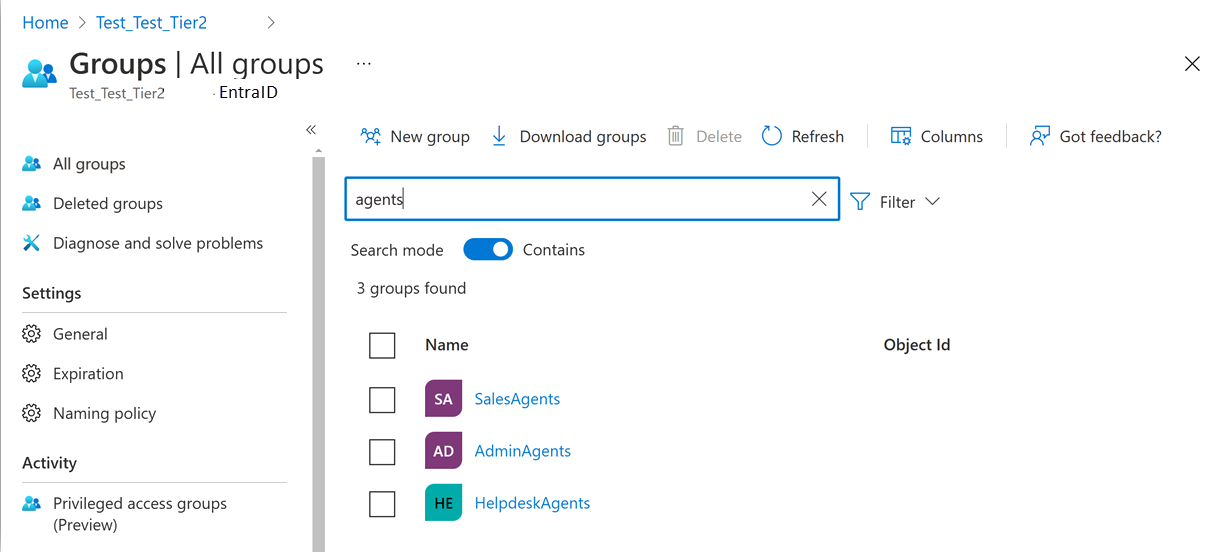

Krok 1 – Identifikace id objektů skupin agentů partnera, který provádí transakce

- Prostřednictvím webu Azure Portal: Partneři se můžou přihlásit k webu Azure Portal ve svém vlastním tenantovi a vyhledat příslušné skupiny ve skupinách Microsoft Entra ID>. Id objektu se zobrazí napravo od názvu skupiny.

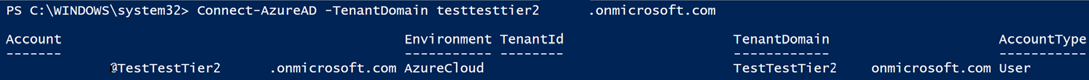

- Prostřednictvím PowerShellu: Spusťte PowerShell (místní PowerShell nebo Azure Cloud Shell).

Před použitím Azure Cloud Shellu budete muset nastavit účet úložiště. Tento účet bude mít v předplatném Azure dostupném v kontextu tenanta malé měsíční náklady. Sdílenou složku můžete odstranit po následujících krocích.

Poznámka:

Moduly Azure AD a MSOnline PowerShell jsou od 30. března 2024 zastaralé. Další informace najdete v aktualizaci vyřazení. Po tomto datu je podpora těchto modulů omezená na pomoc s migrací na sadu Microsoft Graph PowerShell SDK a opravy zabezpečení. Zastaralé moduly budou dál fungovat až do 30. března 2025.

Doporučujeme migrovat na Microsoft Graph PowerShell , abyste mohli pracovat s Microsoft Entra ID (dříve Azure AD). Běžné dotazy k migraci najdete v nejčastějších dotazech k migraci. Poznámka: Verze 1.0.x msOnline mohou dojít k přerušení po 30. červnu 2024.

Ujistěte se, že máte nainstalované a aktualizované následující moduly na nejnovější verzi:

- Modul AzureAD

- Modul AZ PowerShellu (nevyžaduje se pro Cloud Shell)

V případě potřeby nainstalujte tyto moduly pomocí následujícího cmdlets příkazu z windows PowerShellu:

Install-Module -Name AzureAD -Force

Install-Module -Name Az -AllowClobber -Force

Nejprve se připojte k tenantovi Partnerského centra pomocí uživatelského účtu Partnerského centra a získejte ID objektů skupiny AdminAgents a HelpdeskAgents:

Connect-AzureAD -TenantDomain CSPtenantname.onmicrosoft.com

Přihlaste se pomocí přihlašovacích údajů v Partnerském centru:

Zadejte dotaz na informace o skupinách agentů:

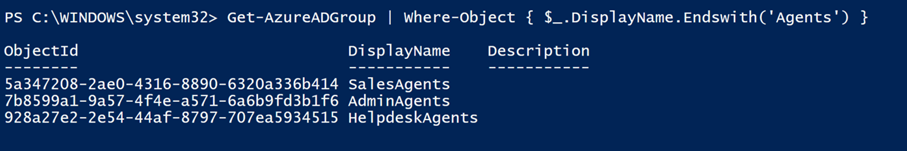

Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

Skupiny ObjectID se zobrazí spolu s jejich jmény:

Poznámka:

Pokud se vám nezobrazí výsledek, ujistěte se, že jste se připojili ke svému účtu v Partnerském centru.

Poznámka:

Nepřímí prodejci neuvidí skupinu SalesAgents. Tento krok je potřeba provést jenom jednou, protože AOBO v každém tenantovi zákazníka bude používat stejné ID.

Krok 2 – porovnání identifikátorů ObjectID s objekty používanými cizím objektem zabezpečení

Je důležité použít ID tenanta jako hodnotu parametru tenanta (místo názvu domény tenanta) s uživatelským účtem, který má přístup k více adresářům nebo tenantům, jako je uživatelský účet Partnerského centra, nebo – byl přidán jako hosté do více tenantů.

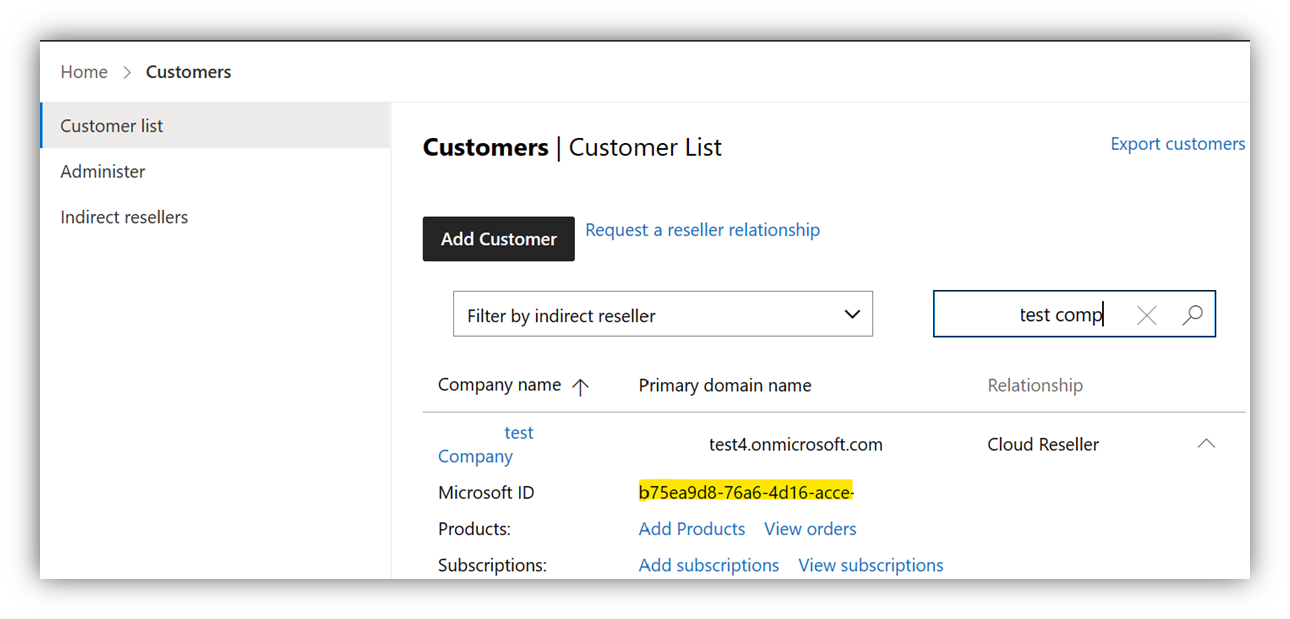

Proto potřebujete ID tenanta pro daného zákazníka.

Prostřednictvím webu Azure Portal: ID tenanta můžete snadno získat ze seznamu zákazníků v Partnerském centru. ID tenanta je označené jako Microsoft ID:

Prostřednictvím PowerShellu: Připojte se k předplatnému Azure zákazníka s platnými přihlašovacími údaji. Přihlašovací údaje by měly mít oprávnění ke čtení předplatného Azure a AzureAD tenanta zákazníka:

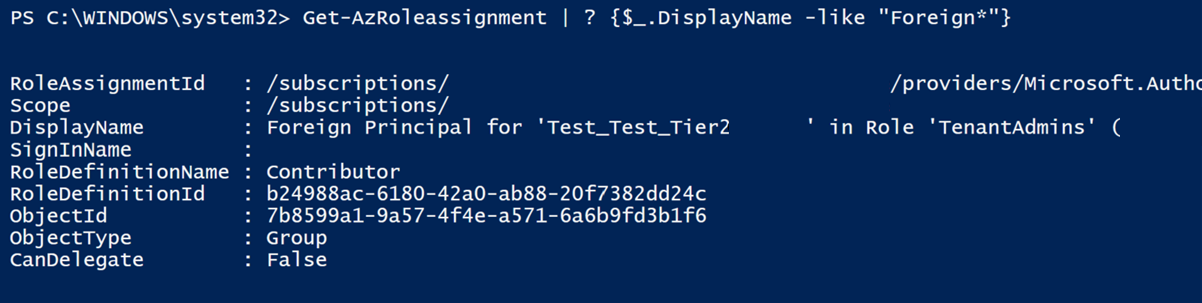

Connect-AzAccount -Tenant $CustomerTenantID- Přečtěte si přiřazení rolí pro cizí objekt zabezpečení předplatných Azure zákazníka:

Get-AzRoleassignment | ? {$_.DisplayName -like "Foreign*"}

- Výsledné ID objektu by se mělo shodovat s ID objektu skupiny AdminAgent nebo HelpDeskAgent identifikované v kroku 1.

Shrnutí

Každý aspekt musí odpovídat příjmu PEC prostřednictvím AOBO:

- Předplatné Azure zákazníka má cizí objekt zabezpečení s oprávněným přiřazením role Azure RBAC.

- ID objektu skupiny používané cizím objektem zabezpečení odkazuje na OBJECTID skupiny AdminAgent nebo HelpdeskAgent v partnerském tenantovi.

- "Partner tenant" znamená tenanta partnera s přímým vyúčtováním. V nepřímém modelu to znamená nepřímého poskytovatele nebo tenanta partnera nepřímého prodejce.

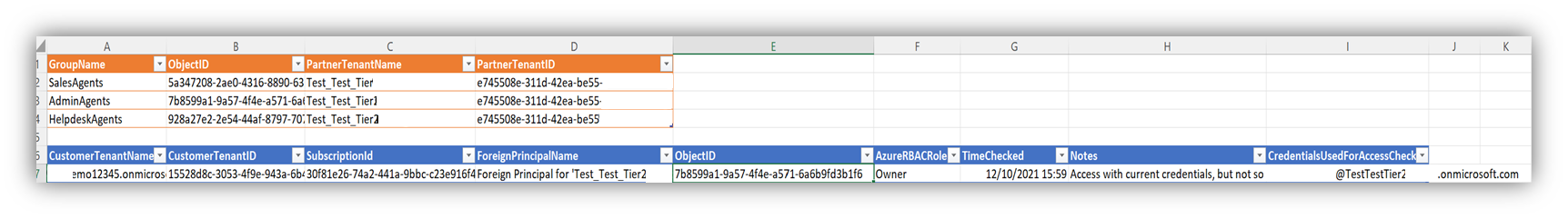

Ukázkové skripty

Tato část obsahuje ukázkové skripty, které vám pomůžou shromáždit informace v rámci více předplatných a uložit je do . Soubor CSV. Tyto skripty jsou určené jako příklady a poskytují se bez podpory. I když skripty neprobídají změny v nastavení, měly by být důkladně otestované a pro konkrétní scénář partnera nebo zákazníka může být potřeba přizpůsobení.

- Výpis podrobností AOBO pro jednoho zákazníka: V tomto příkladu se používá ID Microsoft Entra a moduly Azure PowerShellu.

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Variables ####

$CSVname = "c:tempAOBOchecker.csv"

$CustomertenantId = ""

### Get Agent-Groups Object IDs and write to CSV - This step needs to be done with a Partner Center User ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of Azure Subscriptions for a customer, get list of Foreign Principals and add them to the same CSV ###

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $CustomertenantId

$CustomerTenant = Get-AzureADTenantDetail

$CustomerTenantSubscriptions = Get-AzSubscription -TenantId $CustomertenantId

ForEach ($Subscription in $CustomerTenantSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$NewLine = $CustomerTenant.Domain + "`t" + $CustomerTenant.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName

$NewLine >>$CSVname

}

}

- Výpis podrobností AOBO pro více zákazníků: Tento kód je určen pouze pro ilustraci.

- Získejte seznam všech předplatných zákazníků CSP a všech cizích objektů zabezpečení a zjistěte, jestli nedošlo k neshodě. Tento kód lze také použít ke shromažďování informací o podpoře.

- Zkontrolujte, která předplatná Azure (nároky na plány Azure) byla prodaná a která jsou přístupná s aktuálními přihlašovacími údaji.

- Tento skript funguje i pro nepřímé prodejce. Všechna předplatná by ale měla poznámku "neprodat", i když jsou partnerem záznamu pro tento prodej.

### Note - below examples use interactive login experience and aren't suitable for production use ###

### See https://learn.microsoft.com/partner-center/develop/enable-secure-app-model#powershell for info on how to authenticate to each customer tenant silently using secure app model ###

### Below examples use AzureAD, AZ and Partner Center PowerShell modules ###

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Install-Module -Name PartnerCenter -Force ###

### Variables ####

$PartnertenantDomain = "xyz.onmicrosoft.com"

$PartnerTenantID = ""

$CSVname = "c:tempAOBOchecker.csv"

### Get Agent-Groups Object IDs and write to CSV ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of CSP Customers, get List of Azure Subscriptions, get list of Foreign Principals and add them to the same CSV ###

Connect-PartnerCenter -TenantID $PartnertenantID

$Customers = Get-PartnerCustomer

$Headers = "`r`nCustomerTenantName`tCustomerTenantID`tSubscriptionId`tForeignPrincipalName`tObjectID`tAzureRBACRole`tTimeChecked`tNotes`tCredentialsUsedForAccessCheck" >>$CSVname

Foreach ($customer in $Customers)

{

$AzurePlanId = Get-PartnerCustomerSubscription -CustomerId $Customer.CustomerId | ? {$_.OfferName -eq "Azure Plan"}

if ($AzurePlanID -eq $null)

{

Write-Host "Customer $($Customer.Name) does not have Azure Plan"

}

else

{

$AzurePlanSubscriptionsSold = Get-PartnerCustomerAzurePlanEntitlement -CustomerId $Customer.CustomerId -SubscriptionId $AzurePlanId.SubscriptionId

}

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $Customer.CustomerId

$CurrentUser = Get-azcontext

$CustomerTenantSubscriptionsAccessible = Get-AzSubscription -TenantId $Customer.CustomerId

$SoldAndAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -Contains $_}

$SoldButNotAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -notcontains $_}

$NotSoldButAccessibleSubscriptions = $CustomerTenantSubscriptionsAccessible | Where {$AzurePlanSubscriptionsSold -notcontains $_}

ForEach ($Subscription in $SoldAndAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials and sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

ForEach ($Subscription in $SoldButNotAccessibleSubscriptions)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + $CurrentTime + "`t" + "Sold via CSP, but no access with current credentials" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

ForEach ($Subscription in $NotSoldButAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials, but not sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

}

Ověření oprávnění Azure Lighthouse a Azure PAL

Podobně jako AOBO umožňuje Azure Lighthouse skupinám uživatelů v tenantovi pro správu (partnera) dědit delegovaná oprávnění v předplatném Azure zákazníka. Rozdíl je v tom, že umožňuje podrobnější definici skupin a úrovní oprávnění než AOBO.

U tohoto modelu oprávnění je snazší ověřit, jestli je správně nastavený pomocí uživatelského rozhraní webu Azure Portal. Ověření, že nastavení služby Azure Lighthouse je správné, může poskytnout jenom partner.

Následující kroky popisují, jak identifikovat zákazníky, kteří mají trvale delegovaná oprávnění role Azure RBAC a do kterých skupin. Pak můžete zkontrolovat, jestli je uživatel, který má přidružení Azure RBAC, členem těchto skupin.

Krok 1 – Kontrola delegování Lighthouse u zákazníků

Ověřte, že příslušné delegování používají role Azure RBAC s nárokem na pec.

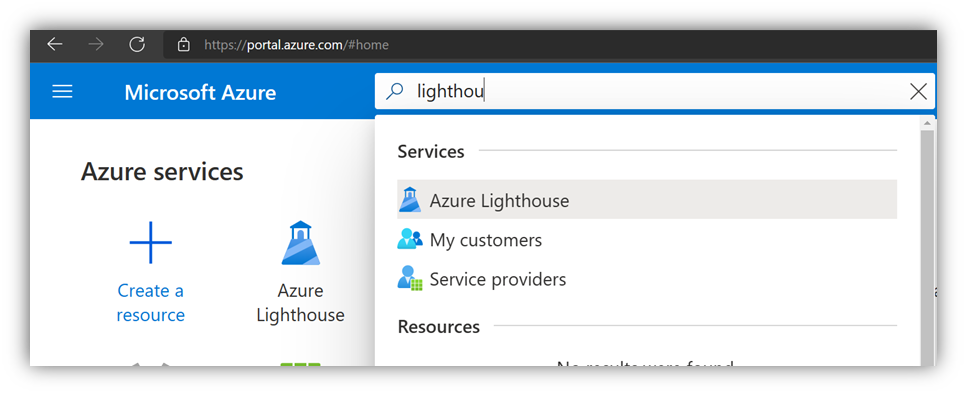

Otevřete Azure Portal (s uživatelem z tenanta pro správu partnera). Pak vyhledejte "Lighthouse" a vyberte Moje zákazníky.

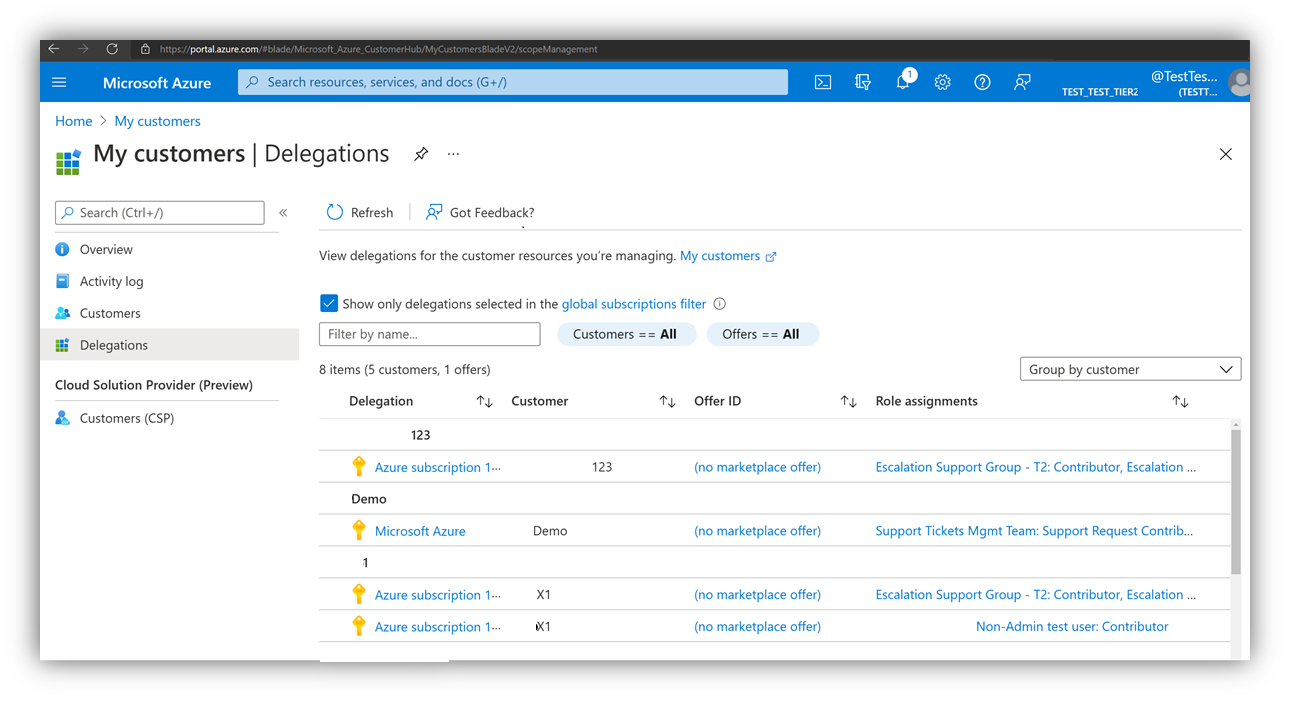

V přehledu zákazníka zvolte Delegování na levé straně. Tím se otevře seznam prostředků (předplatná nebo skupiny prostředků), ve kterých byl poskytnut delegovaný přístup:

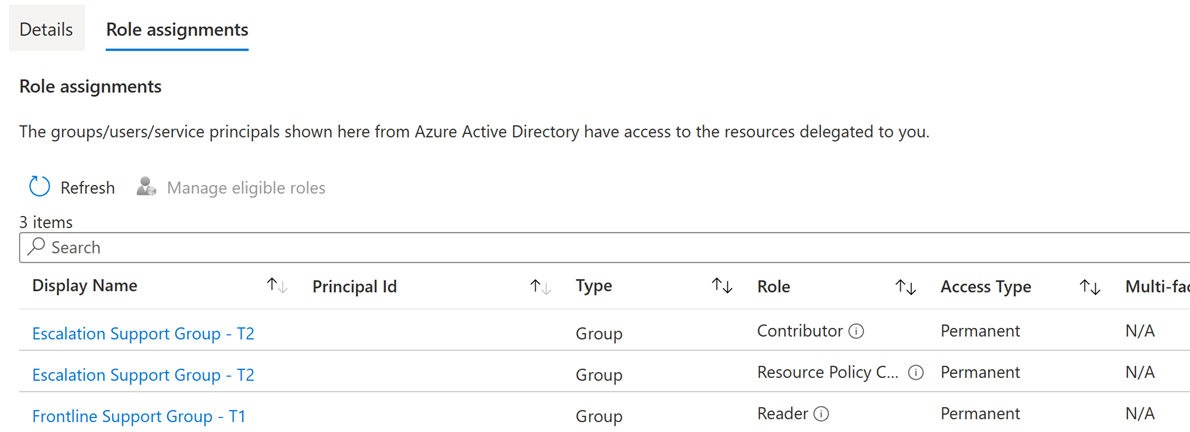

Otevřete delegování v pravém sloupci v části Přiřazení rolí a podívejte se, která skupina uživatelů v tenantovi partnera nebo správy dědí jednotlivé typy oprávnění (viz sloupec Role). Můžete také zjistit, jestli jsou tato oprávnění trvalá (viz sloupec Typ přístupu):

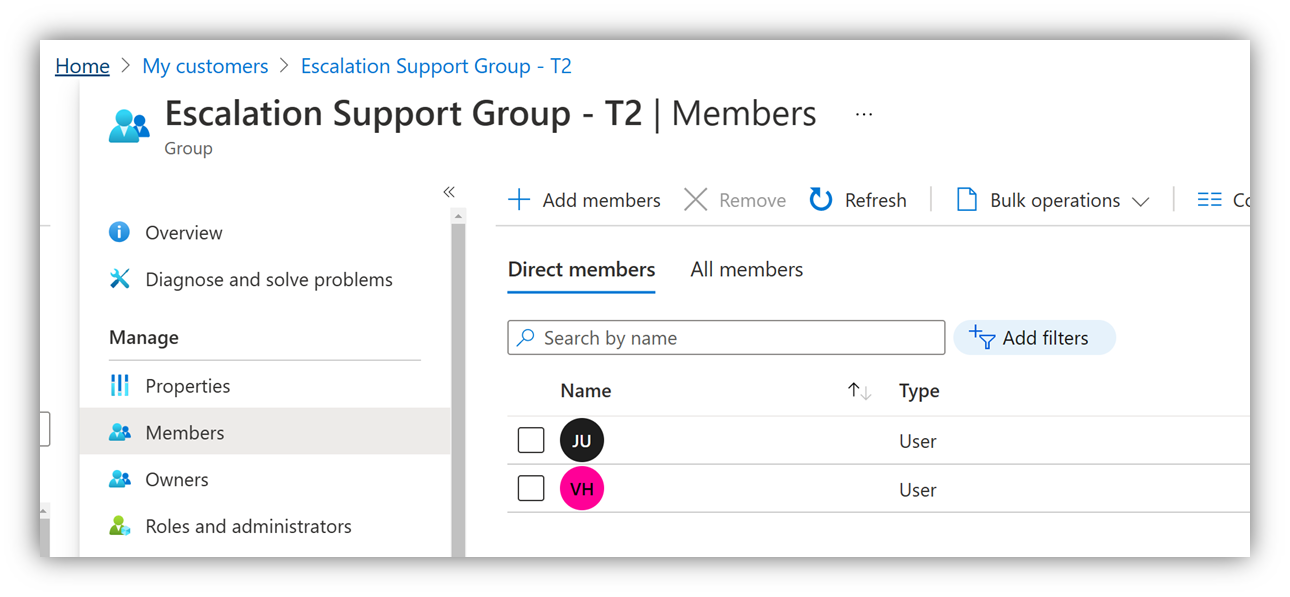

Krok 2 – Kontrola členství ve skupině

Vyberte zobrazovaný název skupiny. Tím se otevřou podrobnosti o skupině. Výběrem možnosti Členové můžete určit, který uživatel má nastavený Azure RBAC a je členem příslušné skupiny:

Krok 3 – Kontrola, jestli uživatel nastavil Azure PAL

Přiřazení Azure PAL může zkontrolovat pouze uživatel, který nastavil Azure PAL. žádný jiný uživatel s oprávněním správce to nemůže udělat. Další informace o tom, jak může uživatel ověřit, jestli je nastavený Azure PAL, najdete v tématu Návody vysvětlení odkazu správce partnera (PAL) na zákazníka? Další informace o tom, jak uživatel může ověřit, jestli je nastavený Azure PAL, a to prostřednictvím uživatelského rozhraní nebo PowerShellu.

Poznámka:

Azure PAL by měl používat ID partnera, který je součástí stejné organizace programu Microsoft AI Cloud Partner Program, která je transakčním partnerem pro toto předplatné Azure. V nepřímém modelu to může být ID partnera poskytovatele nebo konkrétního prodejce připojeného k tomuto prodeji.

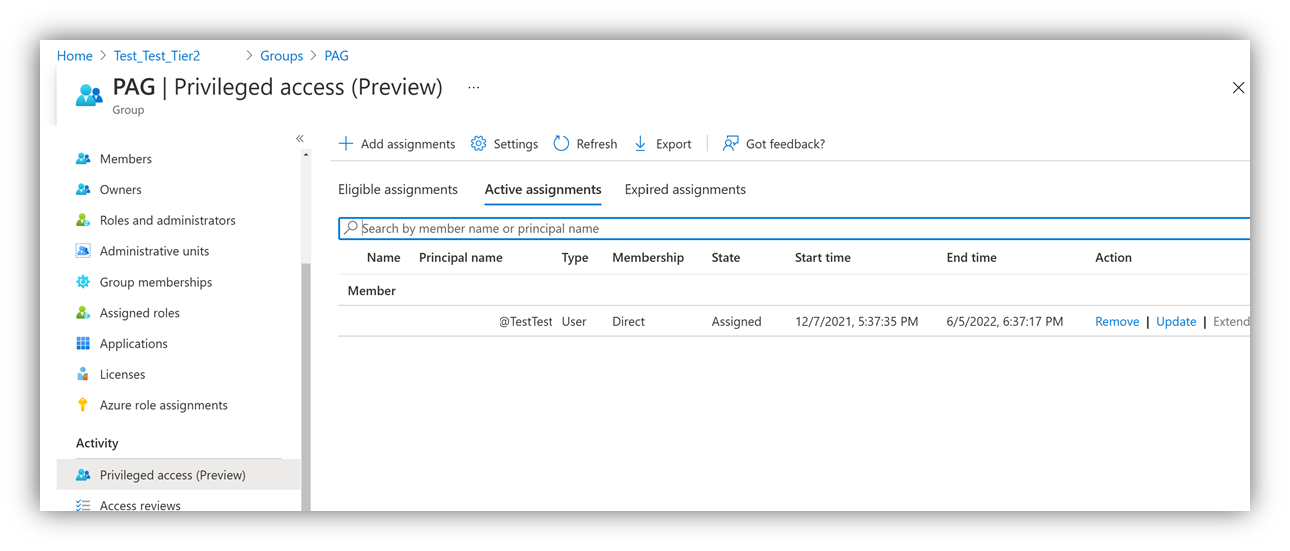

Krok 4 – Kontrola přiřazení skupin vázaných na čas

Vzhledem k tomu, že členství ve skupině nemusí být trvalé, zkontrolujte, jestli byla skupina povolená pro správu privilegovaného přístupu. V nastavení skupiny vyhledejte, kde se na levé straně pod položkou Aktivita zobrazí privilegovaný přístup. Pokud je hodnota true, zkontrolujte, jestli má uživatel aktivní přiřazení a časový rámec pro toto přiřazení.

Poznámka:

Vzhledem k tomu, že přiřazení "koncový čas" je, když se uživatel automaticky odebere ze skupiny, dojde ke ztrátě PEC pro uživatele, kteří měli nastavený Azure RBAC. Podobně by pec byla udělena pouze po zadání "čas zahájení".

Ověření přiřazení jednotlivých uživatelů a Azure PAL

V některých případech může být vhodnější pracovat s jednotlivými uživatelskými účty s oprávněními k předplatným Azure. Tyto účty můžou být uživatelské účty typu host (z libovolného tenanta) nebo uživatelské účty vytvořené v tenantovi zákazníka nebo instančních objektech.

Při použití jednotlivých uživatelských účtů jako vozidla k získání PEC se kontrola týká jenom kontroly přiřazených oprávnění ve správě předplatného Azure pro uživatele a ověření, že uživatel správně nastavil Azure RBAC. Při použití instančního objektu je potřeba provést kontrolu Azure RBAC přes PowerShell.

Krok 1 – Kontrola oprávnění ve správě předplatného Azure

Otevřete Azure Portal. Ujistěte se, že jste přihlášeni jako uživatel, který má roli Azure RBAC s alespoň přístupem pro čtení k danému předplatnému.

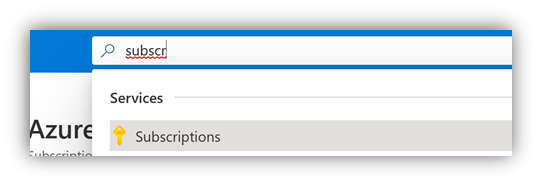

Na panelu hledání vyhledejte "Předplatná", abyste otevřeli podrobnosti o předplatném:

V podrobnostech předplatného přejděte na Řízení přístupu (IAM). Pak výběrem možnosti Přiřazení rolí zkontrolujte uživatele, kteří mají přístup na úrovni předplatného, a pokud sloupec Role zobrazuje oprávněné role Azure RBAC v peci. Pokud jsou oprávnění nastavená na úrovni skupiny prostředků, je v rámci skupiny prostředků k dispozici také stejné zobrazení Řízení přístupu (IAM).

Poznámka:

Oprávnění je také možné udělit skupině uživatelů, u kterých je potřeba ověřit také členství ve skupině uživatele s nastaveným Azure RBAC.

Krok 2 – Zajištění trvalých oprávnění a že se nepoužijí žádná přiřazení zamítnutí

I když to může vypadat, že uživatelé mají přístup, jejich oprávnění můžou být dočasná nebo blokovaná prostřednictvím přiřazení zamítnutí.

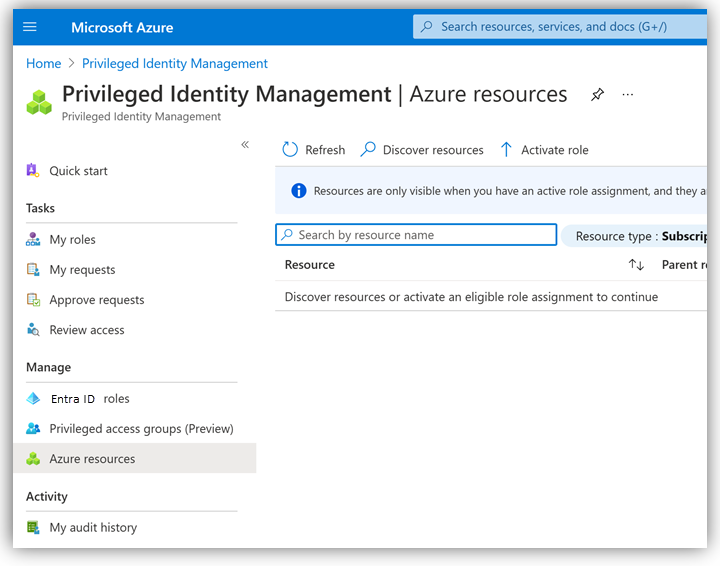

Přiřazení role Azure RBAC (Privileged Identity Management) (PIM) může být vázané na čas. I když se můžou zobrazit uživatelé s oprávněním, můžou existovat jenom na krátkou dobu. Pokud chcete ověřit, že přiřazení role Azure RBAC je trvalé, zkontrolujte správu PIM na webu Azure Portal. Konkrétně zkontrolujte, kde se prostředky Azure v předplatném spravují pomocí zásad PIM, a jestli se na uživatele vztahují nějaké zásady.

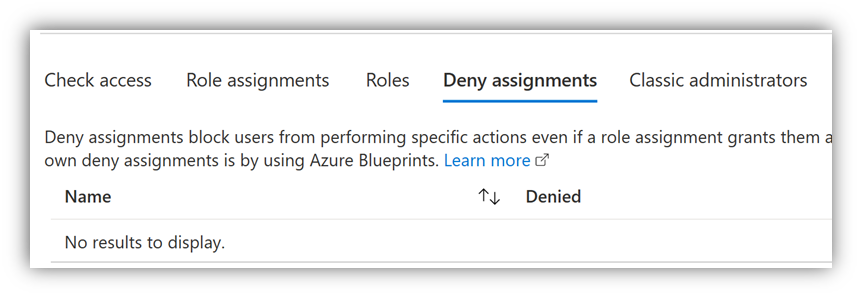

Seznam oprávnění může také zobrazit, že uživatel má oprávnění k předplatnému, ale může existovat přiřazení zamítnutí, která uživateli stále brání v přístupu k něčemu. Na kartě Řízení přístupu (IAM) vyberte kartu Odepřít přiřazení, abyste zjistili, jestli se přiřazení zamítnutí vztahují:

Poznámka:

Kvůli úplnosti by partneři také měli ověřit, že ve skupinách prostředků v rámci předplatného neexistují žádná přiřazení zamítnutí.

Krok 3 – Kontrola, jestli uživatel nastavil Azure PAL

Přiřazení Azure PAL může zkontrolovat pouze uživatel, který nastavil Azure PAL; žádný jiný uživatel s oprávněním správce to nemůže udělat. Další informace o tom, jak může uživatel ověřit, jestli je nastavený Azure PAL, najdete v tématu Propojení účtu Azure s ID partnera.

Poznámka:

Azure PAL by měl používat ID partnera, který je součástí stejné organizace programu Microsoft AI Cloud Partner Program, která je transakčním partnerem pro toto předplatné Azure. V nepřímém modelu to může být ID partnera poskytovatele nebo ID partnera prodejce připojeného k tomuto prodeji.