Prostředí pro správu napříč tenanty

Jako poskytovatel služeb můžete pomocí Azure Lighthouse spravovat prostředky Azure zákazníků z vašeho vlastního tenanta Microsoft Entra. V těchto spravovaných tenantech je možné provádět řadu běžných úloh a služeb.

Tip

Azure Lighthouse je možné použít také v rámci podniku, který má několik vlastních tenantů Microsoft Entra, aby se zjednodušila správa napříč tenanty.

Principy tenantů a delegování

Tenant Microsoft Entra je reprezentace organizace. Jedná se o vyhrazenou instanci Microsoft Entra ID, kterou organizace obdrží, když vytvoří vztah s Microsoftem tím, že se zaregistruje do Azure, Microsoftu 365 nebo jiných služeb. Každý tenant Microsoft Entra je odlišný a oddělený od ostatních tenantů Microsoft Entra a má vlastní ID tenanta (GUID). Další informace naleznete v tématu Co je Microsoft Entra ID?

Poskytovatelé služeb se obvykle musí ke správě prostředků Azure pro zákazníka přihlásit k webu Azure Portal pomocí účtu přidruženého k tenantovi daného zákazníka. V tomto scénáři musí správce v tenantovi zákazníka vytvořit a spravovat uživatelské účty poskytovatele služeb.

V Azure Lighthouse proces onboardingu určuje uživatele v tenantovi poskytovatele služeb, kteří mají přiřazené role delegovaným předplatným a skupinám prostředků v tenantovi zákazníka. Tito uživatelé se pak můžou přihlásit k webu Azure Portal pomocí vlastních přihlašovacích údajů a pracovat na prostředcích patřících všem zákazníkům, ke kterým mají přístup. Uživatelé ve správě tenanta můžou zobrazit všechny tyto zákazníky na stránce Moji zákazníci na webu Azure Portal. Můžou také pracovat na prostředcích přímo v kontextu předplatného daného zákazníka, a to buď na webu Azure Portal, nebo prostřednictvím rozhraní API.

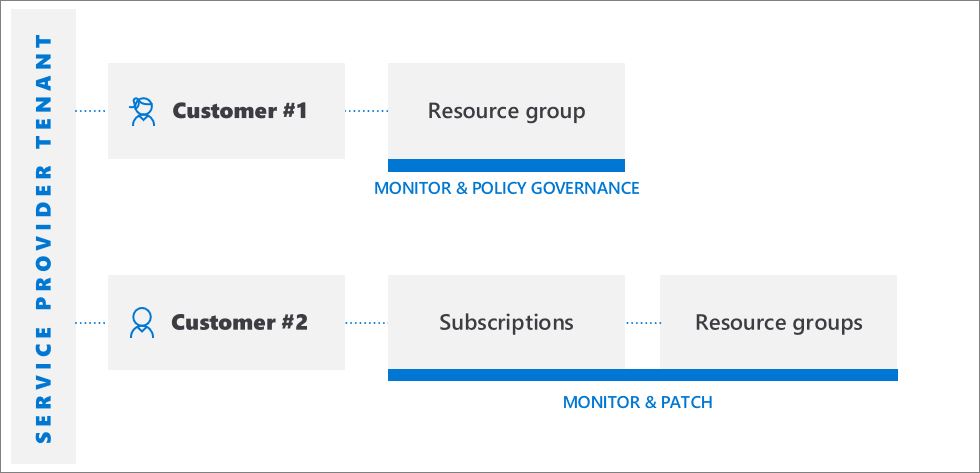

Azure Lighthouse nabízí flexibilitu při správě prostředků pro více zákazníků, aniž by se museli přihlašovat k různým účtům v různých tenantech. Poskytovatel služeb může mít například dva zákazníky s různými povinnostmi a úrovněmi přístupu. Pomocí Azure Lighthouse se autorizovaní uživatelé můžou přihlásit k tenantovi poskytovatele služeb a přistupovat ke všem delegovaným prostředkům napříč těmito zákazníky podle rolí, které byly přiřazeny pro každé delegování.

Podpora rozhraní API a nástrojů pro správu

Úlohy správy s delegovanými prostředky můžete provádět na webu Azure Portal nebo můžete používat rozhraní API a nástroje pro správu, jako jsou Azure CLI a Azure PowerShell. Všechna existující rozhraní API je možné použít u delegovaných prostředků, pokud je funkce podporovaná pro správu napříč tenanty a uživatel má příslušná oprávnění.

Rutina Azure PowerShell Get-AzSubscription zobrazuje TenantId ve výchozím nastavení správu tenanta. Atributy HomeTenantId a ManagedByTenantIds atributy pro každé předplatné umožňují určit, jestli vrácené předplatné patří do spravovaného tenanta nebo do spravovaného tenanta.

Podobně příkazy Azure CLI, jako je az account list, zobrazují a managedByTenants homeTenantId atributy. Pokud tyto hodnoty při použití Azure CLI nevidíte, zkuste vymazat mezipaměť spuštěním a následným az login --identityspuštěním az account clear .

V rozhraní Azure REST API zahrnují ManagedByTenantpříkazy Seznamu předplatných – Get a Subscriptions .

Poznámka:

Kromě informací o tenantech souvisejících se službou Azure Lighthouse můžou tenanti, které tato rozhraní API zobrazují, odrážet také partnerské tenanty pro azure Databricks nebo spravované aplikace Azure.

Poskytujeme také rozhraní API, která jsou specifická pro provádění úloh Azure Lighthouse. Další informace najdete v části Referenční informace.

Vylepšené služby a scénáře

Většina úloh a služeb Azure se dá použít s delegovanými prostředky napříč spravovanými tenanty za předpokladu, že jsou uděleny příslušné role. Níže jsou uvedeny některé klíčové scénáře, ve kterých může být správa napříč tenanty zvlášť účinná.

- Správa hybridních serverů ve velkém měřítku – servery s podporou Azure Arc:

- Připojení serverů k delegovaným zákaznickým předplatným nebo skupinám prostředků v Azure

- Správa počítačů s Windows Serverem nebo Linuxem mimo Azure připojených k delegovaným předplatným

- Správa připojených počítačů pomocí konstruktorů Azure, jako jsou Azure Policy a označování

- Zajistěte, aby se stejná sada zásad používala v hybridních prostředích zákazníků.

- Monitorování dodržování předpisů v hybridních prostředích zákazníků pomocí programu Microsoft Defender for Cloud

- Správa hybridních clusterů Kubernetes ve velkém měřítku – Kubernetes s podporou Azure Arc:

- Připojení clusterů Kubernetes k delegovaným předplatným nebo skupinám prostředků

- Nasazení konfigurací do připojených clusterů pomocí GitOps

- Provádění úloh správy, jako je vynucování zásad napříč připojenými clustery

- Přístup k delegovaným prostředkům a práci s delegovanými prostředky pomocí účtů Automation

- Zálohování a obnovení zákaznických dat pomocí služby Azure Backup V současné době se podporují následující úlohy Azure: Azure Virtual Machines (Azure VM), Azure Files, SQL Server na virtuálních počítačích Azure, SAP HANA na virtuálních počítačích Azure. Úlohy, které využívají trezor služby Backup (například Azure Database for PostgreSQL, Azure Blob, Spravovaný disk Azure a Azure Kubernetes Services), se v současné době plně nepodporují.

- Zobrazení dat všech delegovaných zákaznických prostředků v Centru zálohování

- Pomocí Průzkumníka služby Backup můžete zobrazit provozní informace o zálohovaných položkách (včetně prostředků Azure, které ještě nejsou nakonfigurované pro zálohování) a monitorování informací (úloh a upozornění) pro delegovaná předplatná. Průzkumník služby Backup je aktuálně dostupný jenom pro data virtuálních počítačů Azure.

- Pomocí sestav služby Backup napříč delegovanými předplatnými můžete sledovat historické trendy, analyzovat spotřebu úložiště záloh a auditovat zálohy a obnovení.

- Použití Azure Blueprints k orchestraci nasazení šablon prostředků a dalších artefaktů (vyžaduje další přístup k přípravě předplatného zákazníka)

Azure Cost Management a fakturace:

- Partneři CSP můžou od spravovaného tenanta zobrazovat, spravovat a analyzovat náklady na spotřebu před zdaněním (ne včetně nákupů) pro zákazníky, kteří jsou v rámci plánu Azure. Náklady vycházejí z maloobchodních sazeb a přístupu na základě role v Azure (Azure RBAC), který má partner pro předplatné zákazníka. V současné době můžete zobrazit náklady na spotřebu za maloobchodní sazby pro jednotlivá předplatná zákazníka na základě přístupu Azure RBAC.

- Vytváření trezorů klíčů v tenantech zákazníků

- Použití spravované identity k vytvoření trezorů klíčů v tenantech zákazníků

Azure Kubernetes Service (AKS):

- Správa hostovaných prostředí Kubernetes a nasazování a správa kontejnerizovaných aplikací v rámci tenantů zákazníků

- Nasazení a správa clusterů v tenantech zákazníků

- Použití služby Azure Monitor pro kontejnery k monitorování výkonu napříč tenanty zákazníků

- Vytváření projektů migrace v tenantovi zákazníka a migrace virtuálních počítačů

- Zobrazení výstrah pro delegovaná předplatná s možností zobrazení a aktualizace výstrah napříč všemi předplatnými

- Zobrazení podrobností protokolu aktivit pro delegovaná předplatná

- Log Analytics: Dotazování dat ze vzdálených pracovních prostorů ve více tenantech (mějte na paměti, že účty automation používané pro přístup k datům z pracovních prostorů v tenantech zákazníků musí být vytvořeny ve stejném tenantovi).

- Vytváření, zobrazování a správa upozornění v tenantech zákazníků

- Vytváření upozornění v tenantech zákazníků, které aktivují automatizaci, jako jsou runbooky Azure Automation nebo Azure Functions, ve správě tenanta prostřednictvím webhooků

- Vytvoření nastavení diagnostiky v pracovních prostorech vytvořených v tenantech zákazníků pro odesílání protokolů prostředků do pracovních prostorů ve správě tenanta

- V případě úloh SAP monitorujte metriky řešení SAP s agregovaným zobrazením napříč tenanty zákazníků.

- V případě Azure AD B2C směrujte protokoly přihlašování a auditování do různých řešení monitorování.

Sítě Azure:

- Nasazení a správa virtuálních síťových karet Azure a virtuálních síťových rozhraní v rámci spravovaných tenantů

- Nasazení a konfigurace služby Azure Firewall pro ochranu prostředků virtuální sítě zákazníků

- Správa služeb připojení, jako jsou Azure Virtual WAN, Azure ExpressRoute a VPN Gateway

- Použití Služby Azure Lighthouse k podpoře klíčových scénářů pro program MSP pro sítě Azure

- Vytváření a úprava definic zásad v delegovaných předplatných

- Nasazení definic zásad a přiřazení zásad napříč několika tenanty

- Přiřazení definic zásad definovaných zákazníkem v rámci delegovaných předplatných

- Zákazníci uvidí zásady vytvořené poskytovatelem služeb společně se všemi zásadami, které sami vytvořili.

- Může napravit nasazeníIfNotExists nebo upravit přiřazení v rámci spravovaného tenanta.

- Všimněte si, že zobrazení podrobností o dodržování předpisů pro nevyhovující prostředky v tenantech zákazníků se v současné době nepodporuje.

- Podívejte se na ID tenanta ve výsledcích vrácených dotazů, abyste zjistili, jestli předplatné patří do spravovaného tenanta.

- Monitorování stavu prostředků zákazníků pomocí služby Azure Resource Health

- Sledování stavu služeb Azure používaných vašimi zákazníky

- Správa možností zotavení po havárii pro virtuální počítače Azure v tenantech zákazníků (mějte na paměti, že nemůžete ke kopírování rozšíření virtuálních počítačů použít

RunAsúčty).

- Použití rozšíření virtuálních počítačů k poskytování úloh po nasazení a automatizace na virtuálních počítačích Azure

- Řešení potíží s virtuálními počítači Azure s využitím diagnostiky spouštění

- Přístup k virtuálním počítačům pomocí sériové konzoly

- Integrace virtuálních počítačů se službou Azure Key Vault pro hesla, tajné kódy nebo kryptografické klíče pro šifrování disků pomocí spravované identity prostřednictvím zásad, které zajišťují, aby se tajné kódy ukládaly ve službě Key Vault ve spravovaných tenantech.

- Všimněte si, že pro vzdálené přihlášení k virtuálním počítačům nemůžete použít ID Microsoft Entra.

- Viditelnost napříč tenanty

- Monitorování dodržování zásad zabezpečení a zajištění pokrytí zabezpečení napříč všemi prostředky tenantů

- Průběžné monitorování dodržování právních předpisů napříč několika tenanty v jednom zobrazení

- Monitorování, třídění a stanovení priority doporučení pro zabezpečení s možností zabezpečení s využitím výpočtu skóre zabezpečení

- Správa stavu zabezpečení napříč tenanty

- Správa zásad zabezpečení

- Provedení akcí s prostředky, které nejsou v souladu s doporučeními k zabezpečení s možností použití

- Shromažďování a ukládání dat souvisejících se zabezpečením

- Detekce a ochrana před hrozbami mezi tenanty

- Detekce hrozeb napříč prostředky tenantů

- Použití pokročilých ovládacích prvků ochrany před hrozbami, jako je přístup k virtuálním počítačům podle potřeby (JIT)

- Posílení konfigurace skupiny zabezpečení sítě pomocí adaptivního posílení zabezpečení sítě

- Ujistěte se, že servery používají jenom aplikace a procesy, které by měly mít adaptivní řízení aplikací.

- Monitorování změn důležitých souborů a položek registru pomocí nástroje FIM (File Integrity Monitoring)

- Všimněte si, že celé předplatné musí být delegováno na spravovaného tenanta; Scénáře Microsoft Defenderu pro cloud nejsou u delegovaných skupin prostředků podporované.

- Správa prostředků Microsoft Sentinelu v tenantech zákazníků

- Sledování útoků a zobrazení výstrah zabezpečení napříč několika tenanty

- Zobrazení incidentů napříč několika pracovními prostory Služby Microsoft Sentinel rozložené mezi tenanty

Žádosti o podporu:

- Otevření žádostí o podporu z nápovědy a podpory na webu Azure Portal pro delegovaná prostředky (výběr plánu podpory dostupného pro delegovaný obor)

- Použití rozhraní API pro kvóty Azure k zobrazení a správě kvót služeb Azure pro delegovaných zákaznických prostředků

Aktuální omezení

U všech scénářů mějte na paměti následující aktuální omezení:

- Žádosti zpracovávané Azure Resource Managerem je možné provádět pomocí Služby Azure Lighthouse. Identifikátory URI operací pro tyto požadavky začínají

https://management.azure.comna . Azure Lighthouse ale nepodporuje žádosti, které zpracovává instance typu prostředku (například přístup k tajným kódům key Vaultu nebo přístup k datům úložiště). Identifikátory URI operací pro tyto požadavky obvykle začínají adresou, která je jedinečná pro vaši instanci, napříkladhttps://myaccount.blob.core.windows.netnebohttps://mykeyvault.vault.azure.net/. Tyto operace jsou obvykle také datové operace, nikoli operace správy. - Přiřazení rolí musí používat předdefinované role Azure. Azure Lighthouse v současné době podporuje všechny předdefinované role s výjimkou vlastníka nebo jakýchkoli předdefinovaných rolí s oprávněním

DataActions. Role Správce uživatelských přístupů se podporuje jenom pro omezené použití při přiřazování rolí spravovaným identitám. Vlastní role a klasické role správce předplatného se nepodporují. Další informace najdete v tématu Podpora rolí pro Azure Lighthouse. - Pro uživatele ve spravovaném tenantovi se přiřazení rolí provedených prostřednictvím Služby Azure Lighthouse nezobrazují v části Řízení přístupu (IAM) ani pomocí nástrojů rozhraní příkazového řádku, jako

az role assignment listje . Tato přiřazení jsou viditelná jenom na webu Azure Portal v části Delegování služby Azure Lighthouse nebo prostřednictvím rozhraní API služby Azure Lighthouse. - I když můžete připojit předplatná, která používají Azure Databricks, nemůžou uživatelé ve správě tenanta spouštět pracovní prostory Azure Databricks v delegovaném předplatném.

- I když můžete připojit předplatná a skupiny prostředků, které mají zámky prostředků, nezabráníte tomu, aby akce prováděli uživatelé ve správě tenanta. Odepřít přiřazení , která chrání prostředky spravované systémem (přiřazení odepření přiřazených systémem), jako jsou přiřazení vytvořená spravovanými aplikacemi Azure nebo Azure Blueprints, brání uživatelům ve správě tenanta, aby s těmito prostředky jednali. Uživatelé v tenantovi zákazníka ale nemůžou vytvářet vlastní přiřazení zamítnutí.

- Delegování předplatných napříč národním cloudem a veřejným cloudem Azure nebo mezi dvěma samostatnými národními cloudy se nepodporuje.

Další kroky

- Připojte zákazníky ke službě Azure Lighthouse, a to buď pomocí šablon Azure Resource Manageru, nebo publikováním nabídky privátních nebo veřejných spravovaných služeb na Azure Marketplace.

- Zobrazte a spravujte zákazníky tak, že na webu Azure Portal přejdete na Moje zákazníky .

- Přečtěte si další informace o architektuře Služby Azure Lighthouse.