nulová důvěra (Zero Trust) nasazení pro technologické pilíře

Vzhledem k tomu, že vaše organizace už možná obsahuje prvky ochrany nulová důvěra (Zero Trust), poskytuje tato sada dokumentace koncepční informace, které vám pomůžou začít a plán nasazení a doporučení k implementaci pro komplexní dodržování nulová důvěra (Zero Trust) principů. Každý článek funguje jako kontrolní seznam cílů nasazení s kroky a odkazy na další informace.

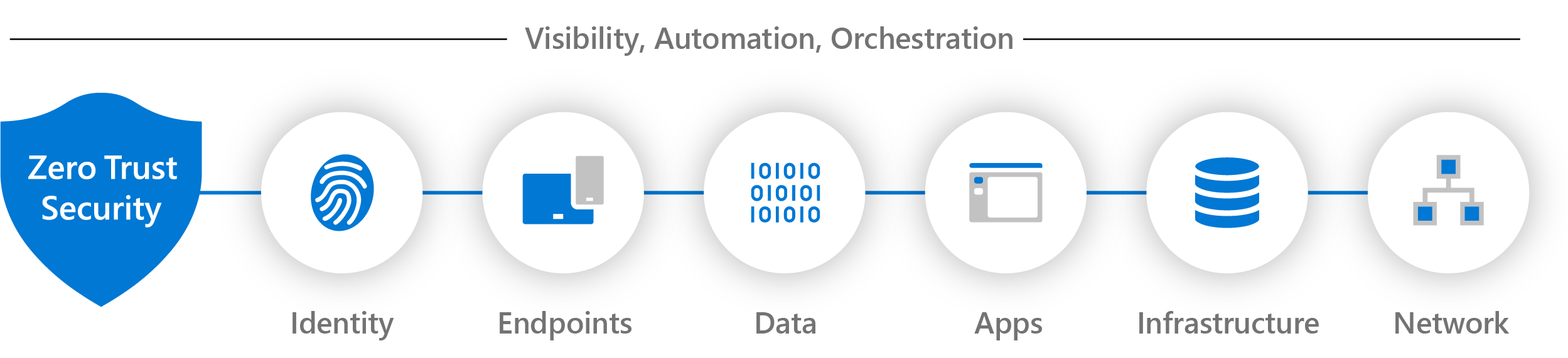

Zásady nulová důvěra (Zero Trust) nasadíte napříč infrastrukturou IT implementací nulová důvěra (Zero Trust) ovládacích prvků a technologií napříč sedmi technologickými pilíři. Šest z těchto pilířů jsou zdroje signálů, řídicí rovina pro vynucování a kritický zdroj, který se má bránit. V rámci těchto pilířů shromažďuje tyto signály a poskytuje přehled o bezpečnostních incidentech a automatizaci a orchestraci pro reakci na hrozby kybernetické bezpečnosti a jejich zmírnění.

Následující články obsahují koncepční informace a cíle nasazení těchto sedmi technologických pilířů. V těchto článcích můžete posoudit připravenost a vytvořit plán nasazení, který bude používat nulová důvěra (Zero Trust) principy.

| Technologický pilíř | Popis |

|---|---|

Identit |

Identity – ať už představují osoby, služby nebo zařízení IoT – definují řídicí rovinu nulová důvěra (Zero Trust). Když se identita pokusí o přístup k prostředku, ověřte, že identita má silné ověřování, a ujistěte se, že přístup vyhovuje a je typický pro tuto identitu. Dodržujte zásady přístupu s nejnižšími oprávněními. |

Koncové body |

Jakmile je identitě udělen přístup k prostředku, můžou data přecházet do různých koncových bodů (zařízení), od zařízení IoT po smartphony, BYOD až po zařízení spravovaná partnerem a místní úlohy na servery hostované v cloudu. Tato rozmanitost vytváří rozsáhlou oblast útoku. Monitorování a vynucování stavu zařízení a dodržování předpisů pro zabezpečený přístup |

Data |

[V konečném důsledku chrání bezpečnostní týmy data. Pokud je to možné, data by měla zůstat v bezpečí i v případě, že zařízení, aplikace, infrastruktura a sítě opustí ovládací prvky organizace. Klasifikujte, označujte a zašifrujte data a omezte přístup na základě těchto atributů. |

Apps |

Aplikace a rozhraní API poskytují rozhraní, podle kterého se data spotřebovávají. Můžou to být starší místní úlohy, zvednutá a přesunutá do cloudových úloh nebo moderní aplikace SaaS. Použití ovládacích prvků a technologií ke zjišťování stínového IT, zajištění odpovídajících oprávnění v aplikaci, brány přístupu na základě analýz v reálném čase, monitorování neobvyklého chování, řízení akcí uživatelů a ověření možností zabezpečené konfigurace. |

Infrastruktury |

Infrastruktura – ať už místní servery, cloudové virtuální počítače, kontejnery nebo mikroslužby – představují kritický vektor hrozeb. Vyhodnoťte přístup k ochraně verzí, konfigurace a JIT. Pomocí telemetrie můžete detekovat útoky a anomálie a automaticky blokovat a označit rizikové chování a provádět ochranné akce. |

Síť |

Všechna data se nakonec přistupují přes síťovou infrastrukturu. Síťové ovládací prvky můžou poskytovat důležité ovládací prvky, které zlepšují viditelnost a pomáhají zabránit útočníkům v pozdějším pohybu po síti. Segmentujte sítě (a proveďte hlubší mikros segmentaci v síti) a nasaďte ochranu před hrozbami v reálném čase, kompletní šifrování, monitorování a analýzu. |

Viditelnost, automatizace a orchestrace |

V našich nulová důvěra (Zero Trust) příručkách definujeme přístup k implementaci komplexní metodologie nulová důvěra (Zero Trust) napříč identitami, koncovými body (zařízeními), daty, aplikacemi, infrastrukturou a sítí. Tyto aktivity zvyšují viditelnost, což vám dává lepší data pro rozhodování o důvěryhodnosti. S každou z těchto jednotlivých oblastí, které vytvářejí vlastní relevantní výstrahy, potřebujeme integrovanou schopnost spravovat výsledný nárůst dat, abychom lépe bránili hrozbám a ověřili důvěru v transakci. |

Doporučené školení

| Školení | Stanovení hlavních principů a základních součástí nulová důvěra (Zero Trust) |

|---|---|

|

Tento studijní program vám umožní porozumět základům použití principů nulová důvěra (Zero Trust) na klíčové technologické pilíře identit, koncových bodů, přístupu k aplikacím, sítím, infrastruktuře a datům. |

Další nulová důvěra (Zero Trust) prostředky

Tyto další nulová důvěra (Zero Trust) prostředky použijte na základě sady dokumentace nebo rolí ve vaší organizaci.

Sada dokumentace

Postupujte podle této tabulky pro ty nejlepší sady dokumentace nulová důvěra (Zero Trust) pro vaše potřeby.

| Sada dokumentace | Pomáhá vám... | Role |

|---|---|---|

| Architektura přechodu pro fáze a pokyny ke krokům pro klíčová obchodní řešení a výsledky | Použijte ochranu nulová důvěra (Zero Trust) ze sady C-suite na implementaci IT. | Architekti zabezpečení, IT týmy a projektoví manažeři |

| nulová důvěra (Zero Trust) pro malé firmy | Použití principů nulová důvěra (Zero Trust) pro malé firmy | Zákazníci a partneři pracující s Microsoftem 365 pro firmy |

| nulová důvěra (Zero Trust) plán rychlé modernizace (RaMP) pro pokyny a kontrolní seznamy pro řízení projektů pro snadné výhry | Rychle implementujte klíčové vrstvy ochrany nulová důvěra (Zero Trust). | Architekti zabezpečení a implementátoři IT |

| nulová důvěra (Zero Trust) plánu nasazení s Microsoftem 365 pro stupňovité a podrobné pokyny k návrhu a nasazení | Použijte ochranu nulová důvěra (Zero Trust) pro vašeho tenanta Microsoftu 365. | IT týmy a bezpečnostní pracovníci |

| nulová důvěra (Zero Trust) pro Microsoft Copilots pro stupňovité a podrobné pokyny k návrhu a nasazení | Použijte ochranu nulová důvěra (Zero Trust) u Microsoft Copilots. | IT týmy a bezpečnostní pracovníci |

| nulová důvěra (Zero Trust) pro služby Azure pro stupňovité a podrobné pokyny k návrhu a nasazení | Použití ochrany nulová důvěra (Zero Trust) pro úlohy a služby Azure | IT týmy a bezpečnostní pracovníci |

| Integrace partnerů s nulová důvěra (Zero Trust) pro pokyny k návrhu pro technologické oblasti a specializace | Použijte ochranu nulová důvěra (Zero Trust) u partnerských cloudových řešení Microsoftu. | Vývojáři partnerů, IT týmy a bezpečnostní pracovníci |

| Vývoj s využitím principů nulová důvěra (Zero Trust) pro pokyny k návrhu a osvědčeným postupům při vývoji aplikací | U aplikace použijte ochranu nulová důvěra (Zero Trust). | Vývojáři aplikací |

Vaše role

Postupujte podle této tabulky pro nejlepší sady dokumentace pro role ve vaší organizaci.

| Role | Sada dokumentace | Pomáhá vám... |

|---|---|---|

| Architekt zabezpečení IT projektový manažer Implementátor IT |

Architektura přechodu pro fáze a pokyny ke krokům pro klíčová obchodní řešení a výsledky | Použijte ochranu nulová důvěra (Zero Trust) ze sady C-suite na implementaci IT. |

| Zákazník nebo partner pro Microsoft 365 pro firmy | nulová důvěra (Zero Trust) pro malé firmy | Použití principů nulová důvěra (Zero Trust) pro malé firmy |

| Architekt zabezpečení Implementátor IT |

nulová důvěra (Zero Trust) plán rychlé modernizace (RaMP) pro pokyny a kontrolní seznamy pro řízení projektů pro snadné výhry | Rychle implementujte klíčové vrstvy ochrany nulová důvěra (Zero Trust). |

| Člen IT nebo bezpečnostního týmu pro Microsoft 365 | nulová důvěra (Zero Trust) plánu nasazení s Microsoftem 365 pro stupňovité a podrobné pokyny k návrhu a nasazení pro Microsoft 365 | Použijte ochranu nulová důvěra (Zero Trust) pro vašeho tenanta Microsoftu 365. |

| Člen IT nebo bezpečnostního týmu pro Microsoft Copilots | nulová důvěra (Zero Trust) pro Microsoft Copilots pro stupňovité a podrobné pokyny k návrhu a nasazení | Použijte ochranu nulová důvěra (Zero Trust) u Microsoft Copilots. |

| Člen IT nebo bezpečnostního týmu pro služby Azure | nulová důvěra (Zero Trust) pro služby Azure pro stupňovité a podrobné pokyny k návrhu a nasazení | Použití ochrany nulová důvěra (Zero Trust) pro úlohy a služby Azure |

| Partnerský vývojář nebo člen IT nebo bezpečnostního týmu | Integrace partnerů s nulová důvěra (Zero Trust) pro pokyny k návrhu pro technologické oblasti a specializace | Použijte ochranu nulová důvěra (Zero Trust) u partnerských cloudových řešení Microsoftu. |

| Vývojář aplikace | Vývoj s využitím principů nulová důvěra (Zero Trust) pro pokyny k návrhu a osvědčeným postupům při vývoji aplikací | U aplikace použijte ochranu nulová důvěra (Zero Trust). |

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro